Эксперты компании Sansec заметили, что дроппер неназванной хак-группы, заражающей интернет-магазины MageCart-малварью (веб-скиммерами), содержит список скомпрометированных сайтов.

Дроппер использовался преступниками для развертывания RAT-малвари на взломанных сайтах. При помощи этого вредоноса преступники добивались устойчивого присутствия в системе жертвы и использовали его для восстановления доступа к серверам взломанных интернет-магазинов, на страницы которых были внедрены веб-скиммеры.

eCommerce trojan accidentally leaked 41 victim stores. Is yours among them?

— Sansec (@sansecio) December 18, 2020

A new remote access trojan (RAT) buries deep in popular ecommerce platforms in order to steal customer data. Read our full analysis.https://t.co/YKfqdoaJbt

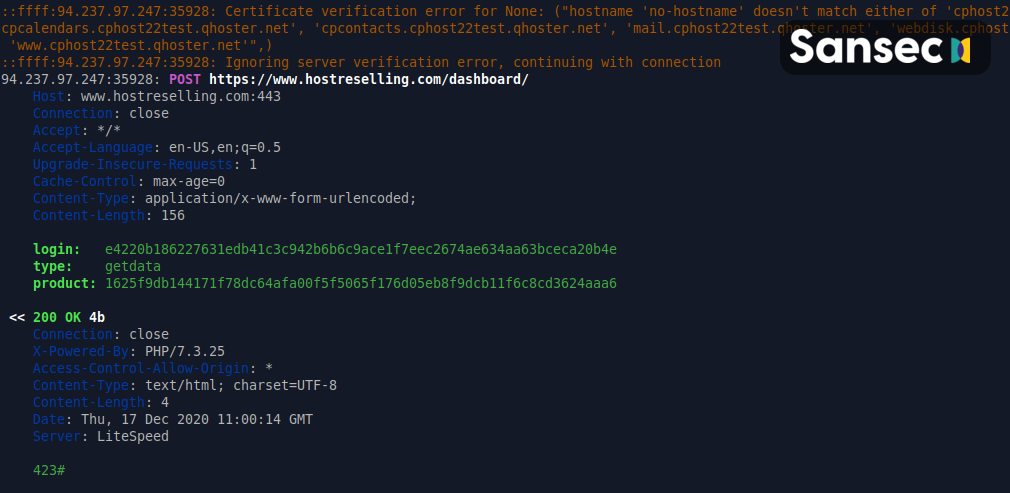

Исследователи рассказывают, что малварь доставлялась с помощью PHP-дроппера в виде 64-битного исполняемого файла ELF. Чтобы избежать обнаружения и затруднить анализ, RAT маскировался серверный демон DNS или SSH и не выделялся в списке процессов сервера. Также большую часть дня малварь находилась в спящем режиме и «просыпалась» только один раз в день, в 7 часов утра, чтобы подключиться к управляющему серверу и запросить команды.

Образцы RAT, полученные Sansec с нескольких взломанных серверов, были скомпилированы для атак на Ubuntu и Red Hat Linux.

Однако, невзирая на использование продвинутой RAT-малвари, хакеры допустили грубую ошибку, включив список взломанных интернет-магазинов в код своего дроппера. Так, эксперты Sansec изучили дроппер и, помимо ожидаемого вредоносного кода, обнаружили, что он содержит адреса 41 взломанного интернет-магазина. Исследователи полагают, что так произошло в силу того, что дроппер был написан злоумышленником, у которого мало опыта работы с PHP.

Исследователи уже связались со всеми пострадавшими магазинами из найденного списка и предупредили их владельцев о компрометации.