Содержание статьи

Утечка No Fly List

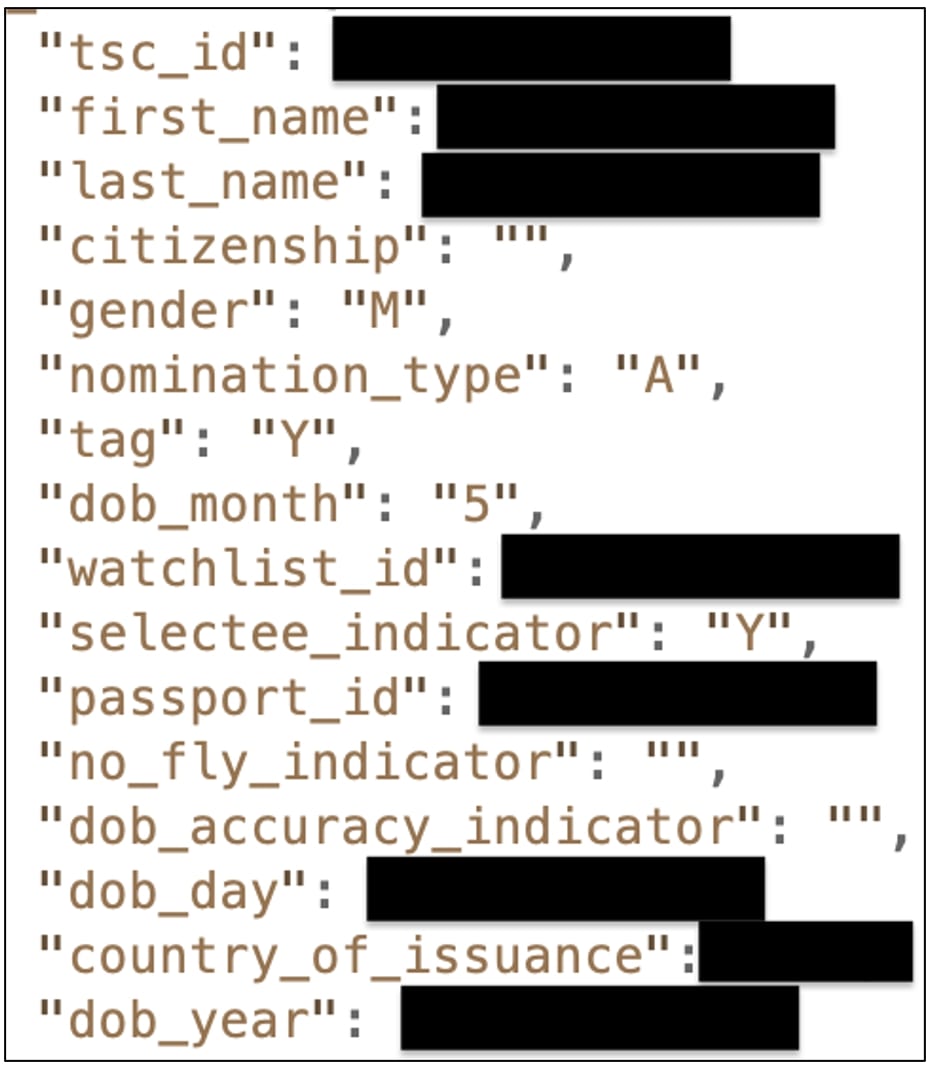

В сеть утекла копия списка Центра выявления террористов ФБР (Terrorist Screening Center, TSC). БД содержит 1,9 миллиона записей, в том числе секретные списки No Fly List, то есть перечень лиц, которых нельзя пускать на борт самолетов.

База TSC, управляемая ФБР, была создана в 2003 году, после террористических атак 11 сентября. Она содержит имена и личные данные лиц, которые «известны или обоснованно подозреваются в причастности к террористической деятельности». Хотя база находится в ведении ФБР, агентство предоставляет доступ к ней нескольким правительственным учреждениям США, включая Государственный департамент, Министерство обороны, Управление транспортной безопасности, таможенную и пограничную службу, а также международные правоохранительные органы.

Хотя БД содержит данные о подозреваемых в терроризме, в США она более известна как No Fly List, то есть список, который в основном используется властями США и международными авиакомпаниями, чтобы разрешать или запрещать въезд в США.

Само существование базы TSC держалось в секрете более десяти лет, но в последние годы власти начали уведомлять граждан США о том, что те были добавлены в No Fly List.

Теперь компания Security Discovery и известный ИБ‑эксперт Боб Дьяченко сообщают, что в сети была замечена копия этой базы данных на IP-адресе в Бахрейне.

«Обнаруженный кластер Elasticsearch содержал 1,9 миллиона записей. Я не знаю, какую часть списка TSC он хранил, но, похоже, раскрыт был весь список. В чужих руках этот список может быть использован для притеснений, преследований или гонений на людей из списка или их семьи. Это может вызвать множество личных и профессиональных проблем для невинных людей, чьи имена [по каким‑то причинам] были включены в список», — пишет специалист.

Информация в списке включает:

- полное имя;

- ID в TSC;

- гражданство;

- пол;

- дату рождения;

- номер паспорта;

- страну выдачи паспорта;

- No Fly статус.

Дьяченко уведомил Министерство внутренней безопасности об утечке 19 июля, когда база была проиндексирована поисковиками Censys и ZoomEye (и когда он сам ее обнаружил). Сервер был отключен примерно через три недели, 9 августа 2021 года. Эксперт говорит, что не знает, почему защитные меры заняли так много времени, и неизвестно, не успели ли посторонние лица добраться до этой базы.

«Пиратская» реклама

Аналитики некоммерческой организации Digital Citizens Alliance и антипиратской фирмы White Bullet подсчитали, что пираты зарабатывают больше 1,34 миллиарда долларов с помощью рекламы на сайтах и в приложениях, через которые распространяются пиратские фильмы, сериалы, игры и прямые трансляции.

В ходе исследования было изучено 664 миллиарда показов рекламы примерно на 6000 популярных пиратских сайтах и в 900 приложениях (в период с июня 2020 года по май 2021 года).

Сопоставляя показы с матрицей доходов от рекламы, исследователи определили, что доходы от рекламы приносят владельцам сайтов примерно 1 миллиард долларов в год, а приложения еще более 250 миллионов долларов.

Рекордный DDoS

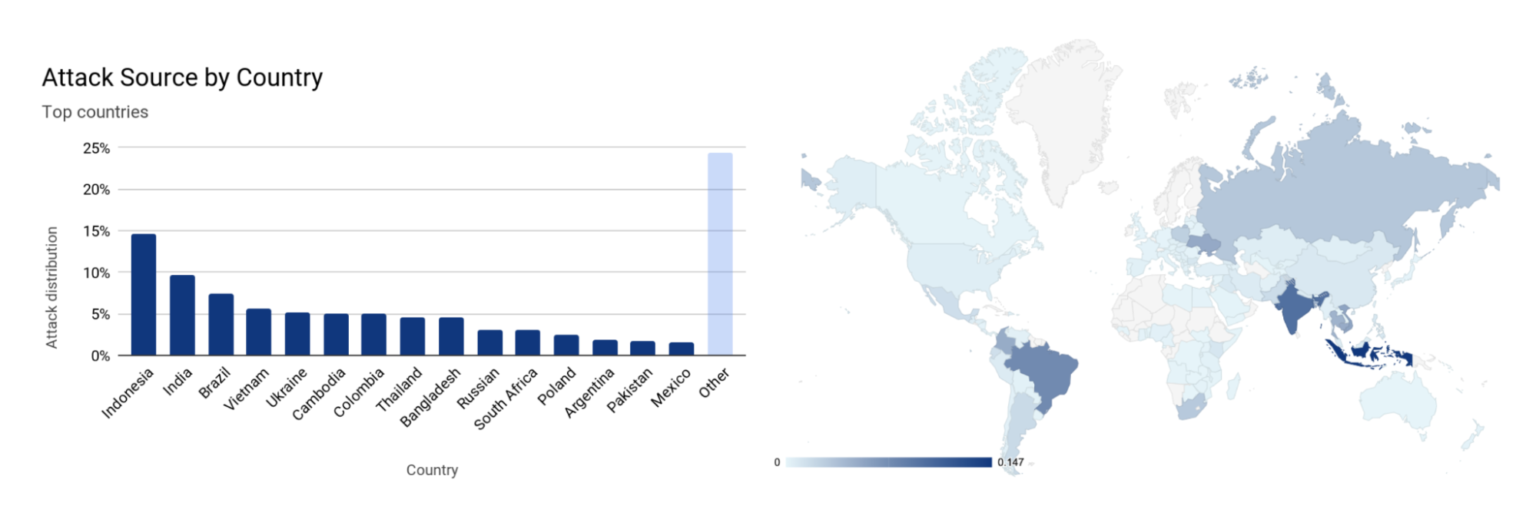

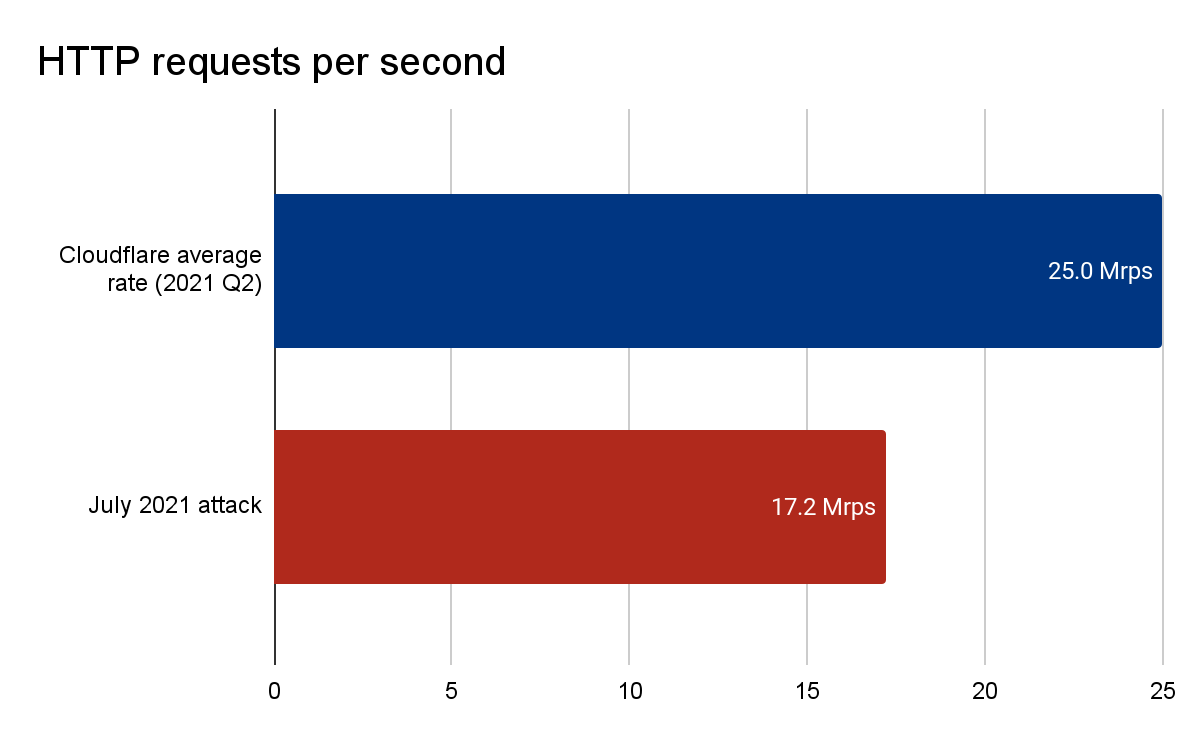

Компания Cloudflare сообщила о предотвращении крупнейшей на сегодняшний день DDoS-атаки, мощность которой достигала 17,2 миллиона HTTP-запросов в секунду, что в три раза превышает мощность других известных атак. Инцидент произошел еще в прошлом месяце и был нацелен на одного из клиентов Cloudflare в финансовой сфере. По данным компании, неизвестный злоумышленник использовал ботнет из 28 тысяч зараженных устройств, чтобы отправлять HTTP-запросы в сеть клиента.

Основываясь на IP-адресах зараженных устройств, эксперты Cloudflare подсчитали, что 15% трафика исходило из Индонезии, а еще 17% — из Индии и Бразилии.

Такие атаки обычно называют «объемными» (volumetric), и они отличаются от классических DDoS-атак тем, что в этом случае злоумышленники сосредотачиваются на отправке как можно большего количества нежелательных HTTP-запросов на сервер жертвы, чтобы загрузить его ЦП и оперативную память, мешая клиентам использовать целевые сайты.

Хотя атака достигла пика в 17,2 миллиона запросов лишь на несколько секунд, злоумышленник часами заставлял свой ботнет атаковать жертву. В итоге Cloudflare пришлось обработать более 330 миллионов нежелательных HTTP-запросов. Таким образом, для Cloudflare эта атака была равна 68% легитимного HTTP-трафика, в среднем обрабатываемого компанией во втором квартале 2021 года (около 25 миллионов запросов в секунду).

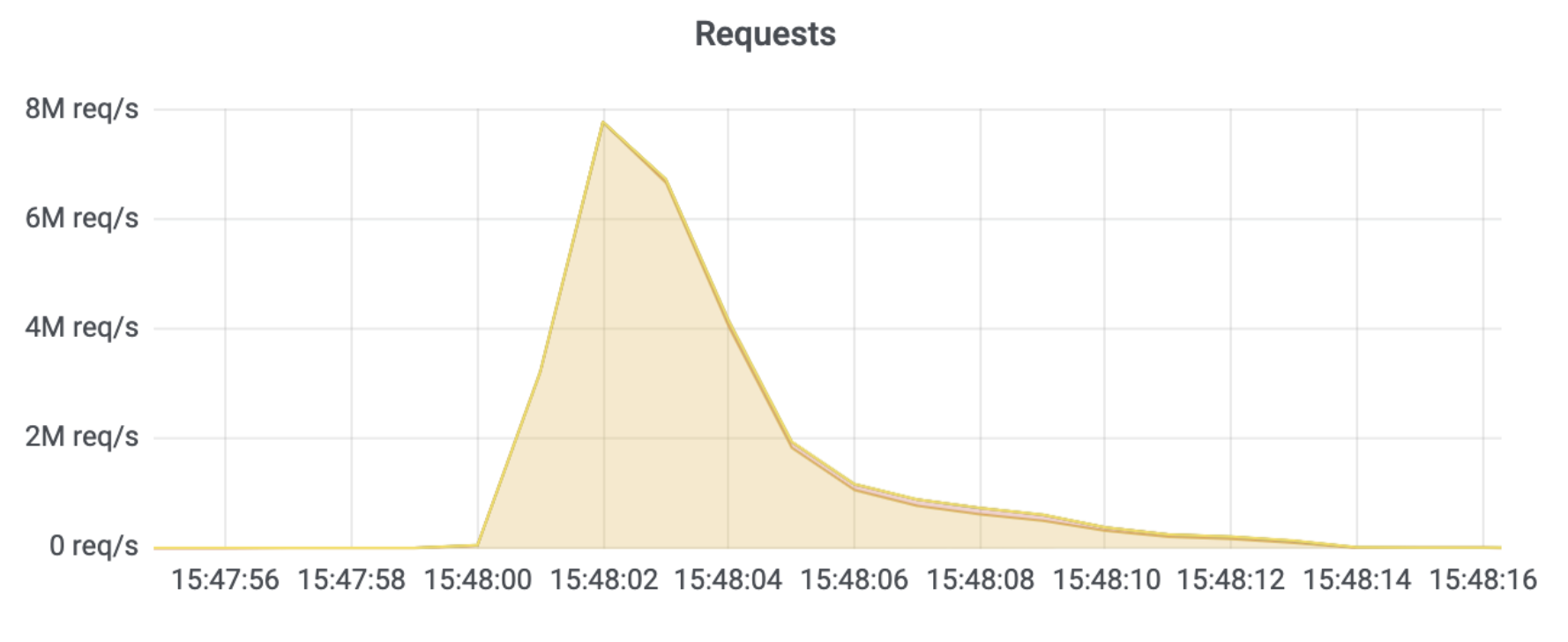

Более того, хакер не остановился после первого инцидента: в последующие недели тот же ботнет провел две другие масштабные атаки, в том числе еще одну, максимальная мощность которой составила 8 миллионов запросов в секунду, направленную на неназванного хостера.

Cloudflare сообщает, что в настоящее время отслеживает эволюцию этого ботнета, который, похоже, построен на базе модифицированной версии хорошо известного IoT-вредоноса Mirai.

Дырявые сети предприятий

Специалисты Positive Technologies сообщили о низкой защищенности компаний промышленного сектора. В ходе проведенных пентестов эксперты компании получили доступ в технологический сегмент сети 75% промышленных компаний. Это позволило получить доступ к системам управления технологическим процессом в 56% случаев.

В 2020 году промышленная сфера была у хакеров второй по популярности после государственной: на нее было направлено 12% атак.

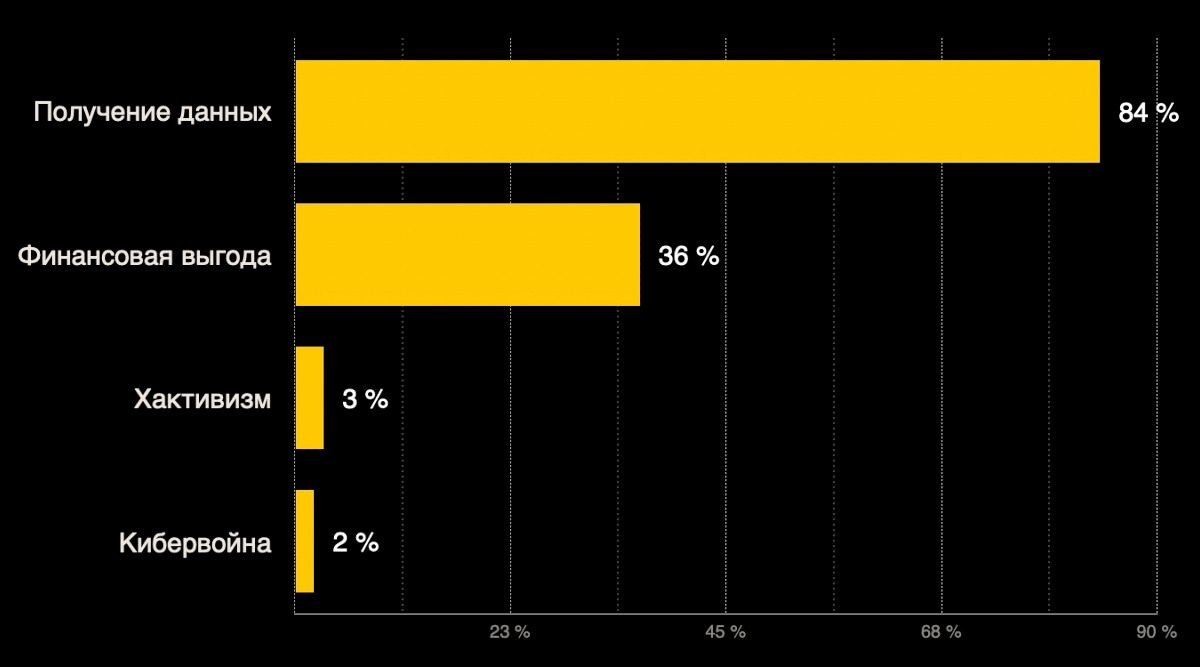

Основные угрозы для промышленных компаний сегодня — это шпионаж и финансовые потери. В 2020 году мотивом большинства атак (84% случаев) было получение данных, а финансовая выгода интересовала 36% хакеров.

- В 91% промышленных организаций внешний злоумышленник может проникнуть в корпоративную сеть. Оказавшись во внутренней сети, хакер в 100% случаев может получить учетные данные пользователей и полный контроль над инфраструктурой, а в 69% — украсть конфиденциальные данные.

Возрожденный AlphaBay

Один из крупнейших маркетплейсов даркнета — AlphaBay был активен с 2014 года, а в 2017 году его ликвидировали правоохранительные органы, наряду с другим крупным маркетплейсом — Hansa Market. Тогда закрытие AlphaBay и Hansa Market стало результатом крупной международной операции, в которой принимали участие США, Канада, Таиланд, Голландия, Великобритания, Франция, Литва, а также представители Европола, ФБР и Управления по борьбе с наркотиками.

По данным ФБР, AlphaBay был в десять раз больше печально известного Silk Road. Торговой площадкой пользовались 200 тысяч пользователей и 40 тысяч продавцов. При этом на AlphaBay насчитывалось более 250 тысяч объявлений о продаже наркотиков, более 100 тысяч объявлений о продаже украденных или поддельных идентификационных документов и устройств доступа, контрафактных товаров, малвари и других хакерских инструментов и услуг.

Незадолго до ликвидации AlphaBay в Таиланде был арестован 25-летний гражданин Канады Александр Каз (Alexandre Cazes), которого считали одним из руководителей ресурса, известным под ником Alpha02. Вскоре после его ареста, 12 июля 2017 года, Каз покончил с собой в тайской тюрьме.

Однако еще один администратор ресурса, отвечавший за безопасность и известный под ником DeSnake, не попал в руки правоохранителей и оставался на свободе все прошедшие годы.

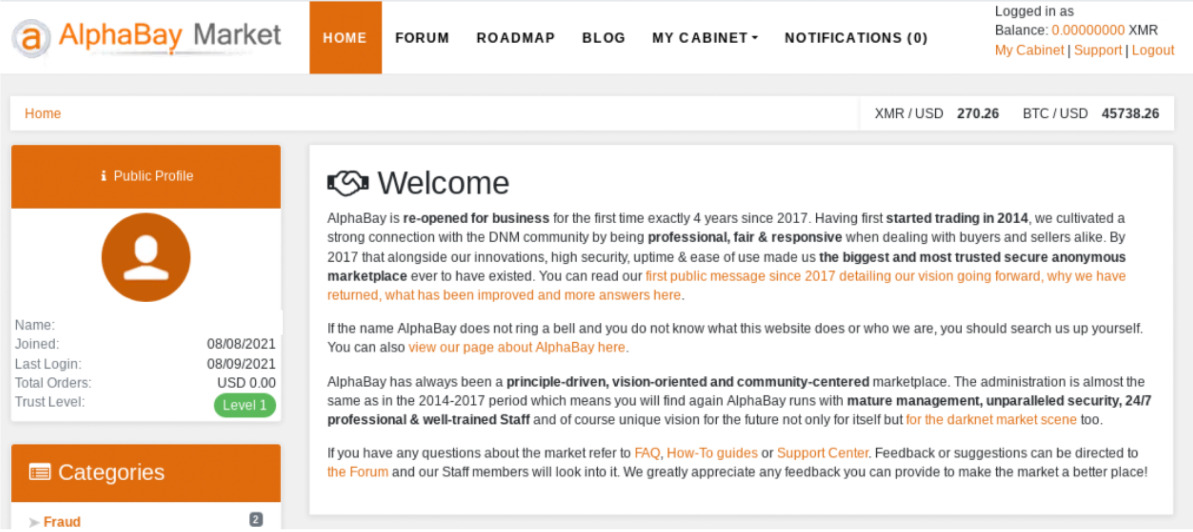

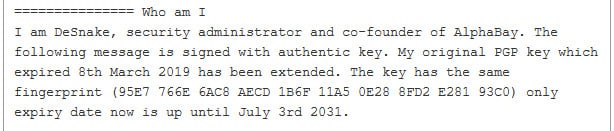

Как теперь сообщило издание Bleeping Computer, DeSnake неожиданно объявил на форуме, что AlphaBay вновь открылся и готов к работе. Чтобы подтвердить свою личность, к сообщению DeSnake приложил оригинальный публичный ключ PGP, который использовал во времена расцвета маркетплейса. Причем один из пользователей форума подтвердил подлинность ключа DeSnake и тот факт, что он был частью команды AlphaBay. Другой пользователь тоже подтвердил личность администратора, пообщавшись с ним о «вещах, которые мог знать только сотрудник AlphaBay».

В длинном заявлении DeSnake объясняет, что хотел бы установить новые стандарты и построить «профессионально управляемый, анонимный, безопасный маркетплейс». Он пишет, что хочет создать автономную и анонимную децентрализованную сеть торговых площадок, где собственный маркетплейс сможет открыть каждый. Судя по описанию, это будет похоже на Amazon для даркнета, где продавцы и покупатели смогут перемещаться из одного магазина в другой, используя одну учетную запись и не доверяя никому из них свою криптовалюту.

DeSnake уверяет, что новый AlphaBay рассчитан на длительный срок службы, использует безопасный и проверенный код, пуленепробиваемые серверы и средства защиты от сбоев, которые могут быть вызваны как отказом оборудования, так и полицейскими рейдами.

Также он рекламирует автоматизированную систему AlphaGuard, которая «гарантирует, что пользователи/продавцы смогут получить доступ к средствам в своем кошельке (включая эскроу) в любое время через I2P/Tor», и автоматическую систему решения споров, цель которой — разрешать проблемы между покупателями и продавцами без вмешательства модераторов.

DeSnake изложил краткий набор правил для обновленного AlphaBay, которые должны помочь избежать ненужного внимания со стороны правоохранительных органов:

- запрещено причинять вред другим людям (поиск наемных убийц и так далее);

- запрещено обсуждать оружие (даже в целях самообороны);

- никакой эротики/порно в любом виде (логины для основных сайтов разрешены);

- никакого фентанила или веществ с примесью фентанила или на его основе;

- никаких вакцин против COVID-19;

- нет доксингу и угрозам доксинга;

- запрещена какая‑либо деятельность, связанная с Россией, Беларусью, Казахстаном, Арменией, Кыргызстаном (людьми, организациями, правительствами), а также данными граждан этих стран;

- запрещено продавать программы‑вымогатели, искать брокеров доступа для развертывания программ‑вымогателей или обсуждать программы‑вымогатели.

Журналисты отмечают, что теперь AlphaBay использует только криптовалюту Monero и в настоящее время на продажу выставлены только два товара, в обоих случаях это наркотики. Статистика форума показывает, что пока на обновленном AlphaBay насчитывается 19 участников, которые обменялись 72 сообщениями.

Xakep #269. Реверс-шелл на 237 байт

Мэттью Грин о новой инициативе Apple

Известный криптограф и профессор университета Джонса Хопкинса Мэттью Грин (Matthew Green) высказался о новой технологии компании Apple, которая скоро начнет искать среди пользовательских изображений признаки сексуального насилия над детьми.

В частности, Apple будет проверять все сообщения Messages, полученные и отправленные детьми, в поисках наготы. Также будут сканироваться изображения в iCloud Photos, и, обнаружив там противоправный контент, Apple сможет «предоставлять правоохранительным органам ценную и полезную информацию о распространении известных CSAM (child sexual abuse materials — англ. материалы, содержащие признаки сексуального насилия над детьми)».

«Это невероятно мощная демонстрация технологии, показывающая, что даже защищенные сквозным шифрованием фотографии можно подвергать сложному сканированию. Само сканирование безвредно, и при обнаружении [откровенных] изображений будет уведомлен только родитель пострадавшего. Но это демонстрирует, что Apple готова создать и развернуть такую технологию. Я надеюсь, что их никогда не попросят использовать ее для других целей»

— Мэттью Грин

Блокировка 127.0.0.1

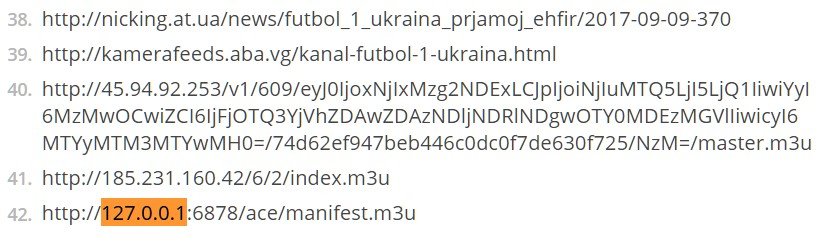

Издание TorrentFreak обнаружило, что фирма Vindex, представляющая интересы ТРК «Украина», направила Google странный запрос на удаление контента из поисковой выдачи. Один из адресов, нарушающих права ТРК «Украина», указывал на 127.0.0.1, то есть антипираты нашли запрещенный контент в собственных системах.

Журналисты отмечают, что в рамках DMCA (Закон об авторском праве в цифровую эпоху) Google каждую неделю обрабатывает запросы на удаление примерно пяти миллионов URL-адресов, а в общей сложности поисковый гигант удалил уже более пяти миллиардов ссылок. Но в попытках бороться с пиратством компании нередко ошибаются и «стреляют себе в ногу». К примеру, недавно сервис Toomics просил Google удалить из выдачи опасные URL-адреса своего собственного сайта.

Похожая ситуация произошла и с запросом украинской антипиратской компании Vindex. Ссылка, нарушающая авторские права ТРК «Украина» на трансляцию футбольных матчей, указывала на 127.0.0.1:6878/ace/manifest.m3u. То есть файл пиратского плей‑листа был найден на собственном компьютере Vindex. Этот файл может быть плей‑листом для P2P-платформы Ace Stream, которая часто используется для пиратского контента.

TorrentFreak пишет, что Vindex стоит нормально настроить своих ботов. Дело в том, что компания и ранее не имела безупречной репутации: из всех ссылок, удаления которых Vindex требовала от Google, было удалено немногим больше 10%. В этот раз Google, разумеется, тоже не стала предпринимать никаких действий.

Конфиденциальность в соцсетях

Исследователи «Лаборатории Касперского» проанализировали запросы русскоязычных пользователей по настройкам приватности в различных сервисах. Выяснилось, что чаще всего люди стремятся узнать, как сделать максимально конфиденциальной страницу в социальной сети «ВКонтакте» (25%).

Аналогичные запросы касались и других социальных сетей: Instagram (12%), Facebook (7%), TikTok и Twitter (по 4%). Кроме того, в числе самых популярных обращений были настройки приватности в WhatsApp (12%) и Google (11%).

Также пользователей интересует, как настроить режим конфиденциальности непосредственно в операционных системах: 13% выясняли, как действовать, чтобы защитить личные данные в Windows, а 7% — в мобильных операционных системах, iOS и Android. Значительная доля запросов (39%) была связана с настройками приватности тех или иных сервисов на Android-устройствах.

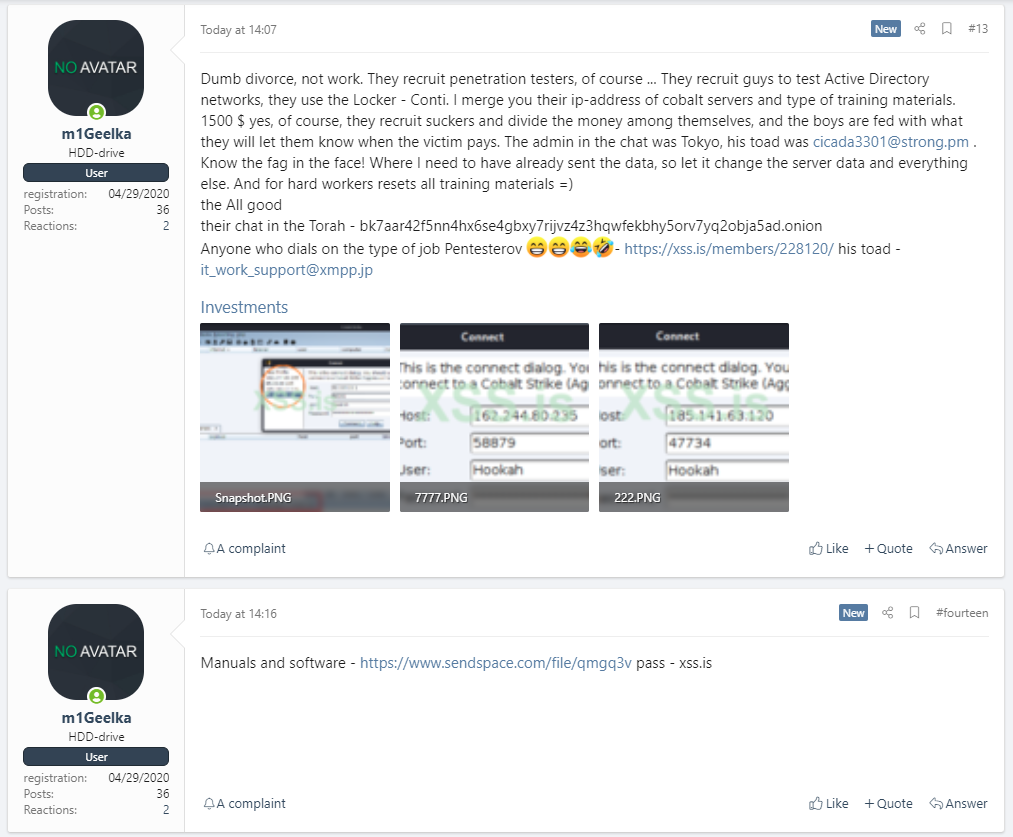

Слив мануалов Conti

Недовольный участник «партнерской программы» вымогателя Conti слил в сеть руководства и технические мануалы, используемые хакерами для обучения своих «партнеров». Документы рассказывают, как получить доступ к чужой сети, выполнить боковое перемещение, расширить доступ, а затем похитить данные перед шифрованием.

Документация была опубликована на хакерском форуме XSS. У автора слива возник финансовый конфликт с авторами Conti, и таким образом он решил отомстить.

Дело в том, что Conti работает по схеме ransomware as a service (RaaS). То есть разработчики малвари занимаются непосредственно вредоносом и платежными сайтами, а их наемные «партнеры» взламывают сети жертв и шифруют устройства. В итоге выплаты выкупов распределяются между самой хак‑группой и ее «партнерами», причем последние обычно получают 70–80% от общей суммы.

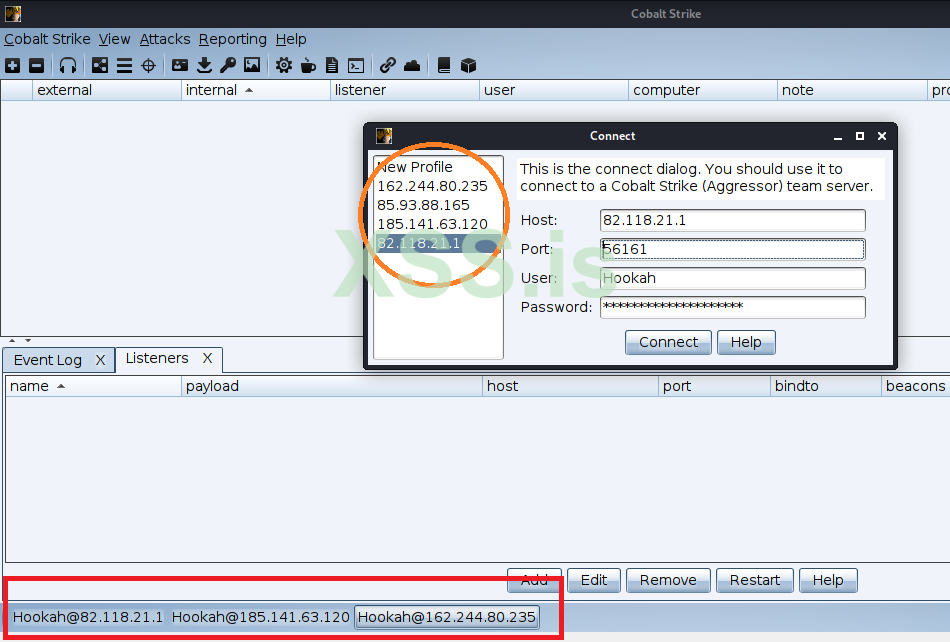

Обиженный «партнер» хак‑группы заявил, что за атаку ему заплатили только 1500 долларов, хотя остальная часть команды зарабатывает миллионы и обещает другим большие выплаты. В итоге, помимо мануалов, на форуме были опубликованы скриншоты, на которых видны IP-адреса, где Conti размещает управляющие серверы Cobalt Strike.

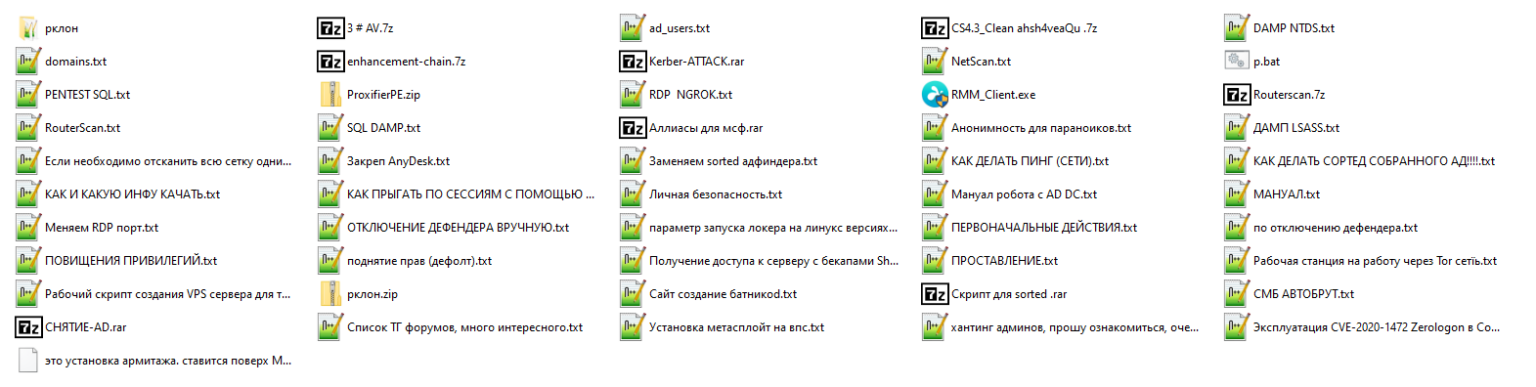

Также был обнародован RAR-архив под названием «Мануали для работяг и софт.rar», содержащий 37 текстовых файлов с инструкциями по использованию различных инструментов для взлома и легального ПО.

ИБ‑эксперт Виталий Кремез из Advanced Intel проанализировал архив и сообщил, что эти материалы вполне соответствуют сценариям атак Conti.

«По большому счету, это священный Грааль пентестерских операций, которые выполняют „пентестеры“ Conti, все описано от А до Я. Последствия [этой утечки] огромны, это позволит новым пентестерам‑вымогателям повысить свои навыки, шаг за шагом.

Также утечка демонстрирует зрелость этой группировки, занимающейся вымогательством, и показывает, насколько они изощренны, дотошны и опытны при атаках на корпорации по всему миру», — говорит Кремез.

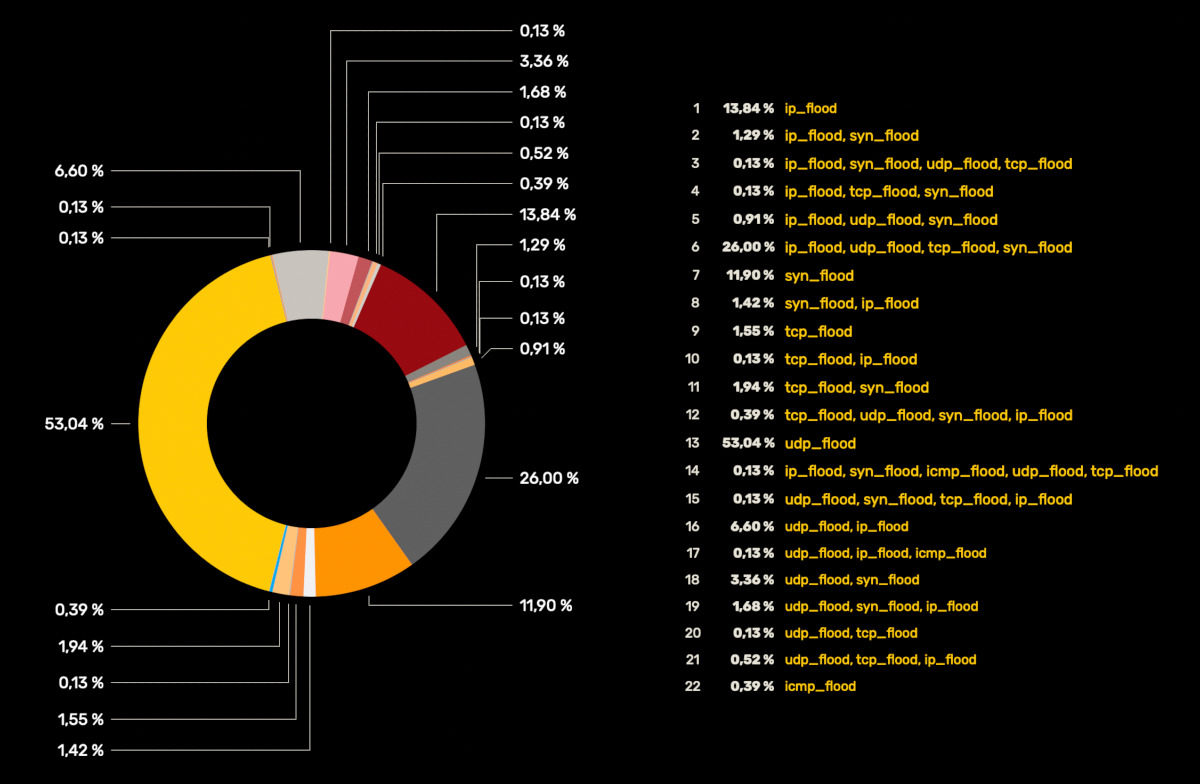

Статистика DDoS-атак

Аналитики Qrator Labs подвели итоги второго квартала 2021 года, опубликовав статистику DDoS-атак. Сообщается, что за это время крупнейший ботнет вырос почти в два раза, а основным вектором атак по‑прежнему остается UDP-, IP- и SYN-флуд.

Во втором квартале 2021 года был зафиксирован серьезный рост UDP flood атак, на долю которых пришлось больше половины нападений (53,04%).

Рост этого сегмента обусловлен увеличением доли атак полосой 10–100 Гбит/с — класс высокоскоростных атак, для организации которых часто используется техника амплификации через публичные UDP-сервисы.

Более сложные атаки, такие как SYN flood, также не сдают своих позиций: их доля во втором квартале составила 11,9%.

Три основных «чистых» вектора атак — это UDP-, IP- и SYN-флуд, на которые пришлось 78% всех DDoS-атак второго квартала.

Медианное время атаки составило 270 с, что близко к наблюдениям за 2020 год, когда этот показатель равнялся 300 с. По сравнению с первым кварталом 2021 года медианное время атаки выросло значительно — со 180 с.

Средняя пропускная способность всех DDoS-атак второго квартала составила 6,5 Гбит/с. В первом квартале эта цифра была чуть выше — 9,15 Гбит/с, тогда как в четвертом квартале 2020 года данный показатель составил лишь 4,47 Гбит/с.

Во втором квартале 2021 года самый крупный ботнет содержал 137 696 ботов.

Баг в кошельке Steam

Компания Valve исправила уязвимость в Steam, благодаря которой баланс кошелька можно было пополнять произвольными суммами.

Об этой проблеме производителя уведомил пользователь drbrix, сообщивший об уязвимости в начале августа через платформу HackerOne. В настоящее время баг уже исправлен, а исследователь получил 7500 долларов за свои труды.

В отчете drbrix рассказал, что для мошеннического пополнения баланса нужно было изменить email-адрес на любой, содержащий строку amount100 (сам исследователь использовал ящик brixamount100abc@xxx). Затем требовалось пройти по ссылке https://, перейти к внесению средств, выбрав способ оплаты с использованием Smart2Pay, и продолжать далее, как при обычном внесении средств, выбрав, к примеру, 1 доллар. После требовалось перехватить POST-запрос к https:// и изменить сумму на произвольную, что становилось возможно из‑за имени почтового ящика.

«По‑моему, последствия очевидны: злоумышленник сможет генерировать деньги и сломать рынок Steam, продавая игровые ключи по дешевке и так далее», — резюмировал drbrix.

Вскоре сотрудники Valve подтвердили работоспособность представленного исследователем эксплоита и отчитались об устранении проблемы. В настоящее время неизвестно, знал ли об этом баге кто‑то, помимо drbrix, и не успели ли злоумышленники воспользоваться данной проблемой до того, как она была устранена.

Скандал вокруг NSO Group

В середине июня 2021 года правозащитная организация Amnesty International, некоммерческий проект Forbidden Stories, а также более 80 журналистов консорциума из 17 медиаорганизаций в десяти странах мира опубликовали результаты совместного расследования, которому дали название проект «Пегас». Это послужило поводом для нового скандала вокруг NSO Group.

Так как о существовании Pegasus и деятельности NSO Group известно давно, многие задавались вопросом: почему скандал разразился только теперь? Ведь ничего принципиально нового в докладе не содержалось, и вряд ли кого‑то в ИБ‑сообществе удивило существование спайвари.

Хороший ответ на этот вопрос дал у себя в Twitter известный ИБ‑эксперт, несколько лет назад остановивший шифровальщик Wannacry, Маркус Хатчинс (MalwareTech).

«До сегодняшнего дня я не понимал, что нового в этой истории, но теперь я осознал, что, вероятно, раньше обо всем этом не было известно за пределами ИБ‑сообщества. Итак, TL;DR: существуют компании, у которых есть нулевые дни и шпионское ПО, способные удаленно взламывать телефоны. Обычно все это продается правительствам, которые затем используют [эти инструменты] для атак на „террористов“ (во многих случаях это просто означает любого, кого власти считают угрозой).

Расплывчатое определение термина „террорист“ варьируется от государства к государству, и многие (особенно авторитарные государства) считают активистов и журналистов угрозами. Реальность такова, что „остановить террористов“ легко превращается в „шпионить за всеми, кто нам не нравится“, и именно об этом повествует данная утечка»

— Маркус Хатчинс в своем Twitter

Удаленная блокировка от Samsung

Компания Samsung заявила, что может удаленно отключить любой из своих телевизоров с помощью функции TV Block, которая встроена в продукты, продаваемые по всему миру. Поводом для этого заявления послужили июльские беспорядки в Южной Африке, которые привели к крупномасштабным грабежам, затронувшим в том числе склады и магазины Samsung.

«TV Block — это удаленное защитное решение, которое определяет, были ли телевизоры Samsung активированы ненадлежащим образом, и гарантирует, что телевизоры могут использоваться только законными владельцами, у которых есть доказательство совершения покупки.

Цель данной технологии — противодействие созданию вторичных рынков, связанных с продажей нелегальных товаров, как в Южной Африке, так и за ее пределами. Эта технология предустановлена на все телевизионные продукты Samsung», — гласит официальное заявление.

СМИ сообщили, что функция TV Block была удаленно активирована на всех телевизорах, украденных со складов или из магазинов: их серийные номера добавили в специальный список на серверах Samsung. После того как украденный телевизор будет подключен к интернету, устройство проверит список украденных устройств и автоматически отключит все телевизионные функции, если обнаружит совпадение.

«Эта технология может быть полезна в настоящее время, а также будет полезна как для отрасли, так и для наших клиентов в будущем», — заявляют в компании.

И хотя сейчас TV Block действительно был полезен компании, функциональность вызывает некоторые опасения. К примеру, можно представить, что произойдет, если злоумышленники взломают серверы компании и получат доступ к списку для блокировки, используемому для удаленного отключения телевизоров.

Уволенные из Google

В распоряжении издания СМИ оказались внутренние документы Google, рассказывающие о расследованиях случаев, когда сотрудники компании использовали свои позиции для кражи, сливов или злоупотреблений данными, к которым имели доступ.

Согласно этим бумагам, в период с 2018 по 2020 год компания уволила десятки сотрудников за злоупотребление доступом к внутренним инструментам и данным (включая информацию о пользователях и сотрудниках).

К примеру, в 2020 году Google уволила 36 сотрудников из‑за проблем, связанных с безопасностью. 86% таких обвинений касались злоупотребления конфиденциальной информацией, например передача внутренних данных Google третьим сторонам.

Еще 10% обвинений в 2020 году затрагивали неправомерное использование различных систем, включая доступ к данным пользователей или сотрудников, помощь другим лицам в получении доступа к этим данным, а также изменение или удаление данных пользователей или сотрудников.

Ворованные нюдсы

40-летний житель Лос‑Анджелеса Хао Ко Чи (Hao Kuo Chi) признал себя виновным в хищении более 620 тысяч личных фото и 9 тысяч видео из чужих аккаунтов iCloud.

Прокуратура Флориды, которая выдвинула против него обвинения в заговоре и компьютерном мошенничестве, сообщила, что в сети Чи был известен под ником icloudripper4you и продавал свои «услуги» по взлому iCloud. «Клиенты» указывали ему на конкретную учетную запись iCloud, которую нужно взломать, после чего Чи и его неопознанные сообщники выдавали себя за представителей службы поддержки Apple в сообщениях, которые присылали целям по электронной почте. Обманом выведав учетные данные от iCloud жертв, мошенники похищали фото и видео из их аккаунтов.

Группа была активна с сентября 2014 года до мая 2018 года, и все это время злоумышленники использовали Apple ID и пароли жертв не только для выполнения заказов на взлом, но и для поиска в этих учетных записях фотографий и видео обнаженных людей. Найденными откровенными фото и видео Чи и его сообщники делились друг с другом через «иностранную службу сквозного шифрования электронной почты для сохранения анонимности».

В этом месяце Чи признал себя виновным и подтвердил, что получил несанкционированный доступ по крайней мере к 306 учетным записям iCloud (в основном аккаунты принадлежали молодым женщинам) в Аризоне, Калифорнии, Кентукки, Коннектикуте, Луизиане, Массачусетсе, Мэне, Огайо, Пенсильвании, Техасе, Флориде и Южной Каролине.

По данным издания Los Angeles Times, агенты ФБР нашли более 500 тысяч мошеннических писем в двух учетных записях Gmail (backupagenticloud и applebackupicloud), которые использовались для этой схемы, а также учетные данные примерно для 4700 аккаунтов iCloud. В аккаунте Чи в Dropbox, который использовался для хранения украденных файлов и обмена ими, обнаружили около 620 тысяч фотографий и 9 тысяч видео общим объемом более 1 Тбайт.

Попался Чи весьма просто. Еще в 2018 году неназванный общественный деятель из Тампы обнаружил свои обнаженные фотографии на порносайтах. Фото нашла калифорнийская компания, которая специализируется на удалении фотографий знаменитостей из интернета. Так как эти фото хранились только на iPhone (откуда были скопированы в iCloud), жертва обратилась в правоохранительные органы, стремясь найти источник утечки.

Правоохранители быстро выяснили, что Чи выходил в iCloud жертвы прямо из своего дома в Ла‑Пуэнте, в Калифорнии. К тому времени, когда ФБР получило ордер и провело обыск в его доме, правоохранители уже имели четкое представление о деятельности Чи благодаря данным, которые по запросу суда предоставили Dropbox, Google, Apple, Facebook и Charter Communications.

Самые атакуемые баги

Эксперты ФБР, Агентства по кибербезопасности и защите инфраструктуры, организованного при Министерстве внутренней безопасности США (DHS CISA), Австралийского центра кибербезопасности (ACSC), а также Национального центра кибербезопасности Великобритании (NCSC) выпустили совместную рекомендацию по безопасности, в которой перечислили уязвимости, наиболее «популярные» у преступников в 2020 и 2021 году.

На основе данных, собранных правительством США, большая часть самых атакуемых уязвимостей была обнаружена после начала 2020 года, а многие баги явно связаны с повсеместным переходом на удаленную работу.

Четыре уязвимости, чаще всего использованные в 2020 году, оказались связаны с удаленной работой, VPN и облачными сервисами.

В 2021 году хакеры продолжили нацеливаться на уязвимости в устройствах периметра. Среди багов, которые активно использовались в 2021 году, были проблемы в продуктах Microsoft, Pulse, Accellion, VMware и Fortinet.

| Компания | CVE | Тип |

|---|---|---|

| Citrix | CVE-2019-19781 | Arbitrary code execution |

| Pulse Secure | CVE 2019-11510 | Arbitrary file reading |

| Fortinet | CVE 2018-13379 | Path traversal |

| F5- Big IP | CVE 2020-5902 | RCE |

| MobileIron | CVE 2020-15505 | RCE |

| Microsoft | CVE-2017-11882 | RCE |

| Atlassian | CVE-2019-11580 | RCE |

| Drupal | CVE-2018-7600 | RCE |

| Telerik | CVE 2019-18935 | RCE |

| Microsoft | CVE-2019-0604 | RCE |

| Microsoft | CVE-2020-0787 | Elevation of privilege |

| Netlogon | CVE-2020-1472 | Elevation of privilege |

В итоге список самых «популярных» багов 2021 года выглядит так:

- Microsoft Exchange Server: CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065 (уязвимости ProxyLogon);

- Pulse Secure: CVE-2021-22893, CVE-2021-22894, CVE-2021-22899 и CVE-2021-22900;

- Accellion: CVE-2021-27101, CVE-2021-27102, CVE-2021-27103 и CVE-2021-27104;

- VMware: CVE-2021-21985;

- Fortinet: CVE-2018-13379, CVE-2020-12812 и CVE-2019-5591.

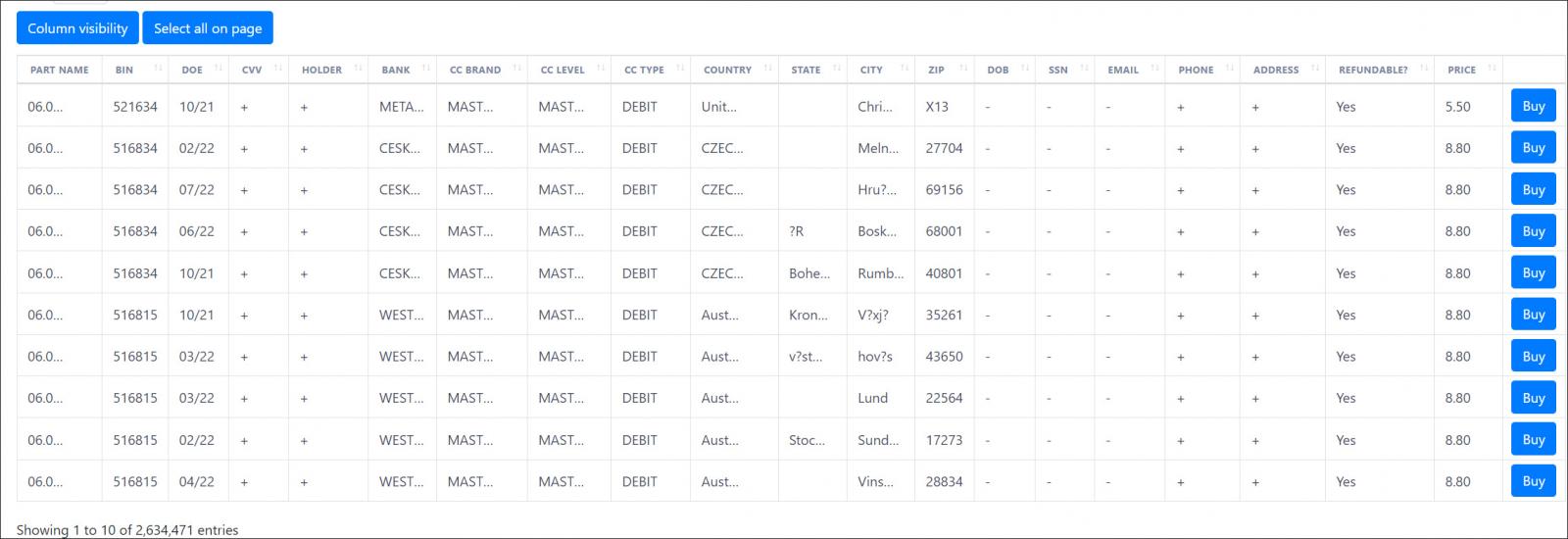

Слив миллиона банковских карт

Необычную рекламную акцию провели операторы подпольного маркетплейса AllWorld Cards. Они опубликовали на многих хакерских форумах данные миллиона банковских карт, украденных в период с 2018 по 2019 год.

Злоумышленники заявили, что случайная выборка из 98 карт показала, что примерно 27% карт из подборки до сих пор активны. Но по данным итальянской ИБ‑фирмы D3Labs, до сих пор работают около 50% карт.

«В настоящее время результаты, полученные нашей аналитической группой, еще ограниченны, но они показывают, что около 50% карт все еще работают и не отмечены как скомпрометированные», — пишут исследователи.

ИБ‑компания Cyble тоже проанализировала этот дамп и сообщила, что утечка содержит номера карт, даты окончания срока действия, CVV, имена владельцев, информацию о стране, штате, городе, адресе, почтовом индексе для каждой карты, а также номер телефона или адрес электронной почты. Пока аналитики Cyble проанализировали только 400 тысяч карт и пишут, что больше всего пострадали следующие банки:

- Государственный банк Индии (44 654 карты);

- JPMorgan Chase Bank NA (27 440 карт);

- BBVA Bancomer (21 624 карты);

- The Toronto-Dominion Bank (14 647 карт);

- Poste Italiane S. p. A. (Banco Posta) (14 066 карт).

Исследователи отмечают, что All World Cards — новый сайт на кардерской сцене и его необычная реклама была встречена с одобрением многими злоумышленниками. Торговая площадка была запущена в мае 2021 года и в настоящее время насчитывает 2 634 615 карт. Цены на карты здесь варьируются от 0,30 до 14,40 доллара, причем 73% карт стоят от 3 до 5 долларов.

Утечка Oriflame

На хакерском форуме RaidForums продают сканы паспортов 1,3 миллиона российских клиентов косметической компании Oriflame. Компания действительно сообщала, что 31 июля и 1 августа она подверглась серии кибератак и злоумышленники получили несанкционированный доступ к ее информационным системам.

В компании признали, что пострадали клиенты не только из России, но и из других стран СНГ и Азии. В распоряжении хакеров оказались копии удостоверений личности, но такие данные, как номер банковского счета, номера телефонов и пароли, не были затронуты атакой.

Уязвимость в Cobalt Strike

Исследователи SentinelOne обнаружили DoS-уязвимость в Cobalt Strike, которая позволяет блокировать управление маяками, а также новые развертывания.

Напомню, что этот легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию, давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Хотя он недоступен для рядовых пользователей и полная версия оценивается примерно в 3500 долларов за установку, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские, взломанные и незарегистрированные версии).

Как правило, злоумышленники используют взломанные версии Cobalt Strike для получения устойчивого удаленного доступа к скомпрометированной сети (и постэксплуатации после развертывания так называемых маяков) и нередко применяют его во время вымогательских атак.

Специалисты SentinelOne сообщают, что обнаружили уязвимость CVE-2021-36798 (получившую название Hotcobalt) в последних версиях сервера Cobalt Strike. Баг позволяет зарегистрировать поддельные маяки на сервере конкретной установки Cobalt Strike, а затем, отправляя фальшивые задачи на этот сервер, вывести его из строя, исчерпав доступную память.

В результате уже установленные маяки не смогут взаимодействовать с C&C-сервером, установка новых маяков в зараженных системах тоже будет заблокирована, и это помешает red team или злоумышленникам использовать развернутые маяки.

«Активные маяки не смогут связываться со своим C&C-сервером, пока операторы его не перезапустят. Однако перезапуска тоже недостаточно для защиты от этой уязвимости, поскольку можно продолжать атаковать сервер до тех пор, пока он не будет исправлен или пока конфигурация маяков не будет изменена», — пишут эксперты, предполагая, что правоохранительные органы и ИБ‑исследователи смогут использовать Hotcobalt для ликвидации инфраструктуры хакеров.

Уязвимость была обнаружена еще в апреле, и разработчики CobaltStrike HelpSystems устранили баг с релизом Cobalt Strike 4.4.

Другие интересные события месяца

Chrome больше не будет отображать индикатор безопасности сайтов

Российский суд оштрафовал Facebook, Twitter и WhatsApp на 36 миллионов рублей

Ученые считают, что промежуточные устройства можно использовать для DDoS-атак

Эксперты обнаружили андеграундный сервис Prometheus TDS

Western Digital незаметно замедлила бюджетный SSD WD Blue SN550 на 40%

Хакер, похитивший 600 миллионов у Poly Network, вернул большую часть денег

Майнинговый ботнет «разгоняет» процессоры на взломанных серверах

У T-Mobile утекли личные данные почти 49 миллионов клиентов

Баг в Razer Synapse: подключение мыши к Windows-машине дает системные привилегии