Опасный скин. Эксплуатируем дыру в GTA Vice City

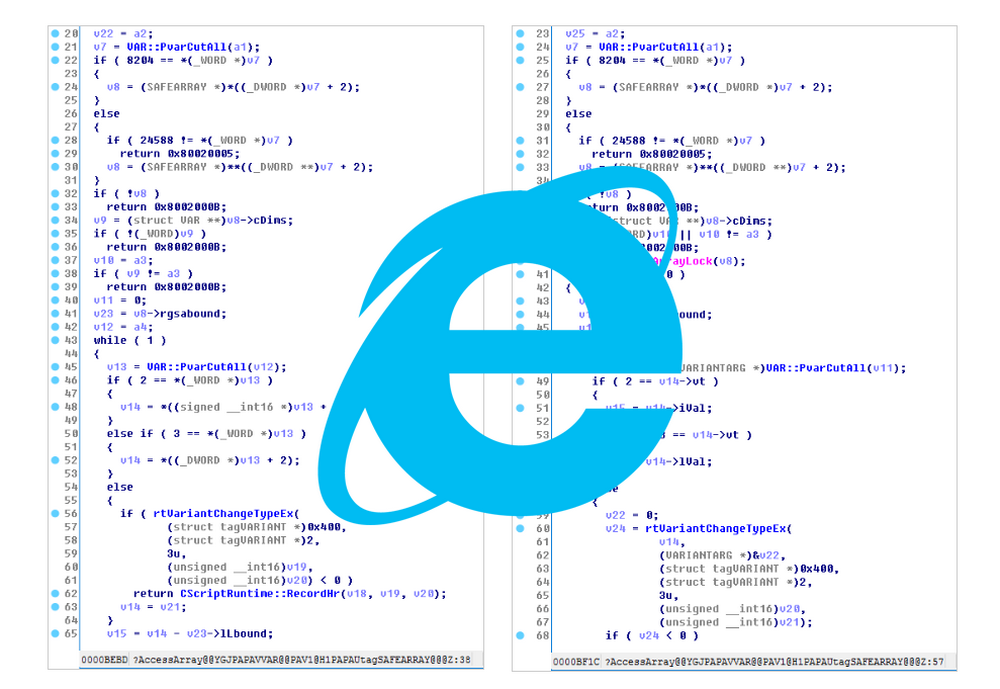

Сегодня мы пройдем полный цикл разработки эксплоита: от создания фаззера до успешного запуска шелл‑кода. Под прицелом — парсер файлов BMP, которые игра принимает в качестве пользовательских скинов. Правильно сформированный файл приведет к исполнению произвольного кода, а значит, и возможному заражению игрока вредоносным кодом.