Изучая фишинговые атаки, исследователи HP обнаружили ранее неизвестный загрузчик малвари SVCReady, который отличает необычный способ загрузки вредоносного ПО на скомпрометированные машины — посредством документов Word. Эксперты пишут, что SVCReady использует VBA-макросы для выполнения шелл-кода, хранящегося в свойствах документа, а сами документы жертвы как правило получают в качестве вложений в письмах.

Судя по всему, в настоящее время малварь находится в разработке, так как впервые она была замечена в апреле 2022 года, а в мае автор вредоноса выпустил сразу несколько обновлений.

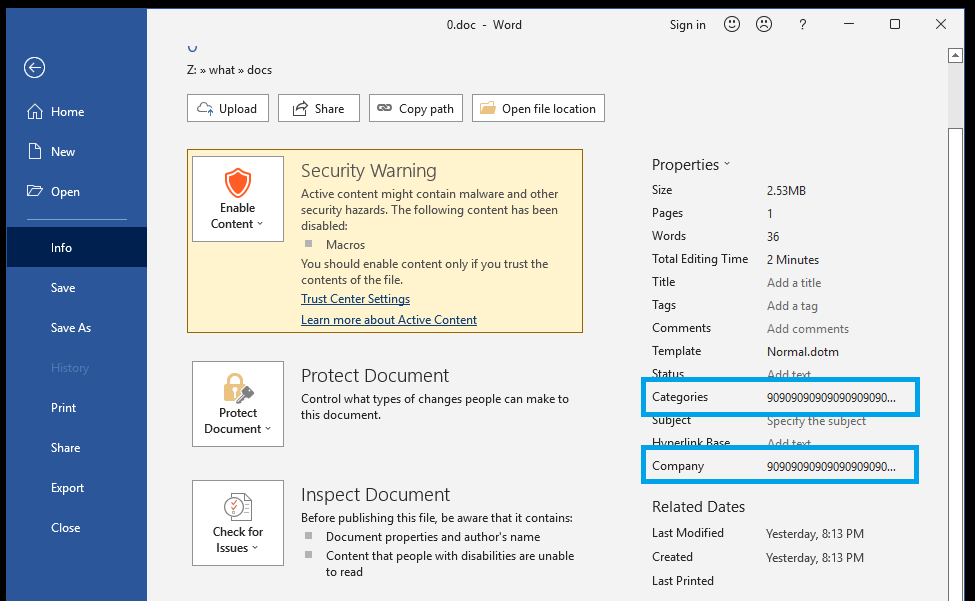

Цепочка заражения начинается с получения жертвой фишингового письма с вредоносным вложением .doc. Однако в этом случае, вместо использования PowerShell или MSHTA (через вредоносные макросы) для загрузки пейлоада, для запуска шелл-кода, скрывающегося в свойствах файла, применяется VBA.

Исследователи отмечают, что, разделив макросы и вредоносный шелл-код, злоумышленники пытаются обойти защитные решения, которые обычно способны обнаружить такие атаки.

Свою активность в системе SVCReady начинает с составления профиля системы с помощью запросов к реестру и вызовов Windows API, а затем отправляет собранную информацию на управляющий сервер (с помощью POST-запроса). Связь с C&C шифруется с помощью ключа RC4, и эта функция была добавлена в мае, во время одного из недавних обновлений малвари.

Также SVCReady делает два запроса WMI на хосте, чтобы выяснить, не запущен ли он на виртуальной машине. Если ответ положительный, вредонос переходит в спящий режим на 30 минут, чтобы избежать анализа.

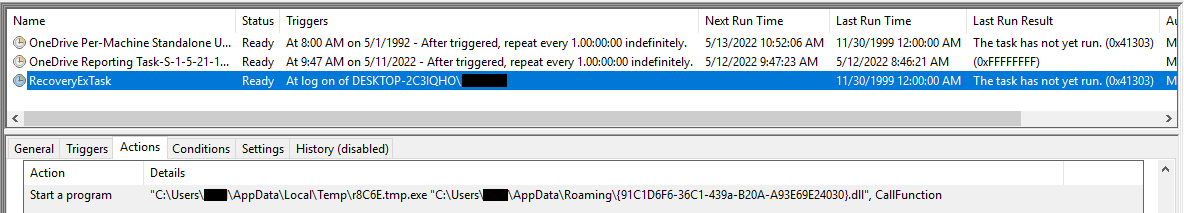

Кроме того, автор SVCReady попытался реализовать механизм закрепления в системе (посредством создания запланированной задачи и нового ключа реестра), однако пока малварь не запускается после перезагрузки из-за ошибок в коде.

Когда предварительные стадии атаки пройдены, начинается сбор информации, включая создание скриншотов, извлечение osinfo и отправку собранных данных на управляющий сервер. SVCReady подключается к C&C-серверу каждые пять минут, чтобы сообщить о своем статусе, получить новые задания, передать украденную информацию или проверить домен.

В настоящее время SVCReady поддерживает следующие функции:

- загрузить файл в зараженный клиент;

- сделать скриншот;

- запустить шелл-команду;

- проверить, не на виртуальной ли машине он работает;

- собрать системную информации (быстрый или «обычный» сбор данных);

- проверить состояние USB, то есть узнать количество подключенных устройств;

- закрепиться в системе с помощью запланированной задачи;

- запустить файл;

- запустить файл с помощью RunPeNative в памяти.

Кроме того, SVCReady способен получать дополнительные полезные нагрузки. К примеру, аналитики HP наблюдали, как 26 апреля 2022 года SVCReady развернул на зараженном хосте пейлоад малвари Readline Stealer.

Специалисты HP сообщают, что SVCReady имеет сходство с прошлыми кампаниями хак-группы TA551 (она же Hive0106 или Shatak). В том числе: изображения-приманки, используемые во вредоносных документах, URL-адреса ресурсов для получения полезной нагрузки и так далее. Ранее эта фишинговая группировка использовала те же домены для размещения полезных нагрузок Ursnif и IcedID.

«Возможно, это лишь артефакты, оставленные разными злоумышленниками, использующими одни и те же инструменты, — пишут эксперты. — Однако наши исследования показывают, что аналогичные шаблоны и, вероятно, конструкторы документов применяются операторами кампаний TA551 и SVCReady».