Содержание статьи

VPN блокируют, но не запрещают

В начале июня у российских пользователей возникли проблемы с NordVPN, Proton VPN и другими VPN-сервисами. Представители Роскомнадзора подтвердили, что в рамках закона «о суверенном рунете» ведется работа по блокировке VPN-сервисов, в том числе Proton VPN, помогающих обходить блокировки признанного в РФ запрещенным контента.

После жалоб на проблемы с подключением на сайте Proton VPN появилось официальное сообщение, в котором операторы предположили, что начались блокировки.

«В настоящее время мы изучаем проблему, и она не связана с какими‑либо изменениями с нашей стороны. Вероятно, местные интернет‑провайдеры и власти мешают работе VPN-соединений, и в этом случае мы не сможем решить эти проблемы. Некоторые серверы могут продолжать работать. Мы будем продолжать попытки обойти блокировку. Спасибо за ваше терпение и понимание», — писали представители сервиса.

Вскоре после этого СМИ сообщили, что, согласно постам пользователей в социальных сетях, похожие проблемы наблюдаются у Lantern и Outline VPN, а также сбоит NordVPN. Сервис GlobalCheck показывал, что сайт nordvpn.com недоступен в сетях «Ростелекома», МТС, «Мегафона», Tele2, билайна и Yota.

Специалисты «Роскомсвободы» подтверждали, что блокировки действительно имеют место:

«Почти все серверы швейцарского VPN-сервиса от создателей ProtonMail недоступны в России у провайдеров с оборудованием ТСПУ. Блокировке подвергается API-хост api.protonvpn.ch, из‑за чего программа не может скачать список серверов для подключения, а также большинство публичных серверов в бесплатной версии услуги. На момент написания этого сообщения работает сервер JP-FREE#9.

Фильтрация осуществляется по IP-адресам серверов, а не по характерным признакам VPN-протоколов, хоть и необычно: UDP-запросы остаются без ответа, а TCP-соединение устанавливается, но „зависает“ после первого отправленного пакета».

Вскоре появилось и официальное заявление от представителей Роскомнадзора, которые сообщили, что в рамках закона «о суверенном рунете» в России ведется работа по блокировке VPN-сервисов.

«Согласно закону „О связи“, средства обхода блокировок противоправного контента признаются угрозой. Центр мониторинга и управления сетью связи общего пользования (ЦМУ ССОП) принимает меры по ограничению работы на территории России VPN-сервисов, нарушающих российское законодательство», — заявили в пресс‑службе ведомства.

Интересно, что спустя около двух недель после этого глава Минцифры Максут Шадаев сообщил, что власти не намерены вводить наказание для тех, кто пользуется VPN-сервисами, чтобы обходить блокировки. При этом он отметил, что использование таких приложений все же не приветствуется.

«Никаких наказаний для пользователей [VPN] категорически не будет вводиться. Мы против этого. Поэтому, кому очень надо, такую возможность будет иметь, и будет иметь ее дальше, и сохранит. Но, конечно, политике государства, когда в принципе ограничивают доступ к каким‑то ресурсам, это противоречит. Я считаю, это разумный компромисс».

Также Шадаев поделился статистикой пользовательского трафика, которую специалисты Минцифры собирали до начала «спецоперации» и после. По его словам, до 24 февраля суммарно на три заблокированные теперь социальные сети — Facebook, Instagram (принадлежат корпорации Meta, которая признана экстремистской и запрещена в РФ) и Twitter — приходилось 10–12% от всего трафика. Однако после 24 февраля и блокировки на долю сервисов VPN, которые помогали обойти ограничения, стало приходиться лишь 20% от прежнего трафика трех соцсетей.

«То есть 80% просто... неудобно переключаться, включать, выключать [VPN], — пояснил Шадаев. — Потом, многие сайты, российские, атакованные из‑за рубежа, дают доступ только по российскому IP. И в этом смысле, даже если вы сидите под VPN, хотите зайти на российский сайт, вам говорят, что он недоступен. Вам надо VPN выключить, зайти на сайт, потом включить».

26 000 000 запросов в секунду

- Специалистам Cloudflare удалось отразить новую рекордную DDoS-атаку, в которой участвовал небольшой, но мощный ботнет, состоящий из 5067 устройств. По информации Cloudflare, пиковая мощность атаки составила 26 миллионов запросов в секунду (request-per-second, RPS) и она была нацелена на одного из клиентов компании, использующих бесплатный тарифный план.

- Суммарно в атаке были задействованы 5067 устройств, каждое из которых могло генерировать примерно 5200 запросов в секунду. Интересно, что этот небольшой ботнет, использовавший виртуальные машины и серверы, оказался в 4000 раз мощнее куда более крупных ботнетов.

Японцам сложно без IE

15 июня 2022 года Microsoft окончательно «похоронила» Internet Explorer, отказавшись от использования устаревшего браузера. Невзирая на то что к этому шагу в компании готовились давно и предупреждали пользователей, прекращение поддержки IE спровоцировало настоящий хаос в Японии, где IE по‑прежнему был в ходу у многих компаний и госструктур.

Нужно сказать, что разработчики Microsoft давно реализуют постепенный отказ от поддержки Internet Explorer, чья доля рынка составляет около 5%, и стараются перевести пользователей на браузер Edge. К примеру, еще в 2020 году Microsoft включила принудительное перенаправление IE-to-Edge для всех пользователей.

С этого момента более 1000 различных сайтов вообще перестали открываться в IE, и в их число вошли Twitter, Facebook и Instagram (заблокированы в России, принадлежат компании Meta, признанной экстремистской организацией, запрещенной на территории РФ), VK, Google Drive, Microsoft Teams, ESPN, Stack Overflow, Yahoo Mail. Посетители таких ресурсов автоматически перенаправлялись в Edge.

15 июня 2022 года, как и планировалось, Internet Explorer 11 был ликвидирован в клиентских сборках Windows 10 20H2 и более поздних, а также в Windows IoT 20H2 и более поздних. В Windows 11 устаревший браузер вообще отсутствует, так как в новой версии ОС браузером по умолчанию является Edge.

Теперь десктопная версия IE будет перенаправлять пользователей в Edge в течение нескольких месяцев, а потом от браузера избавятся окончательно.

При этом есть продукты, на которые ликвидация IE не распространяется: режим IE Mode в Edge, десктопный IE 11 в Windows 8.1 и Windows 7 (Extended Security Updates), Windows Server LTSC (все версии), Windows Server 2022, клиент Windows 10 LTSC (все версии), Windows 10 IoT LTSC (все версии). При этом режим IE в Microsoft Edge будет поддерживаться по меньшей мере до 2029 года, что даст разработчикам долгих восемь лет на модернизацию устаревших приложений.

Хотя подготовка к 15 июня велась уже давно, издание Nikkei сообщило, что «смерть» IE стала неприятным сюрпризом для множества японских компаний, спровоцировав настоящий хаос.

По данным журналистов, начиная с апреля текущего года, токийского разработчика ПО Computer Engineering & Consulting заваливали просьбами о помощи. Проблема заключается в том, что клиенты, а это в основном государственные учреждения, финансовые учреждения, а также производственные и логистические компании, управляли сайтами, совместимыми только с Internet Explorer.

«Они знали [о поэтапном отказе] давно, но, видимо, откладывали принятие мер», — рассказывает представитель компании.

О похожих проблемах свидетельствовал и мартовский опрос, проведенный ИТ‑компанией Keyman’s Net, который показал, что множество организаций в Японии до сих пор используют Internet Explorer. При этом 49% респондентов заявили, что браузер им нужен для работы.

По словам опрошенных, браузер, в частности, использовался для управления посещаемостью сотрудников, расчета расходов и ряда других внутренних инструментов. В некоторых случаях у компаний просто не было другого выбора, поскольку на IE оказались завязаны системы клиентов, необходимые для обработки заказов.

Хуже того, более 20% респондентов признали, что они вообще не знали или не поняли, как перейти на другие браузеры после прекращения поддержки Internet Explorer.

СМИ писали, что особенно медленно на отказ от IE реагировали японские госорганы. К примеру, сайт, на котором размещается информация о госзакупках и торгах, только после 15 июня стал рекомендовать пользователям не Internet Explorer, а браузеры Microsoft Edge и Google Chrome. Для работы с сайтом пенсионной службы Японии и онлайн‑заявлениями до сих пор нужно просматривать сайт в IE-режиме в Edge. А на многих других государственных ресурсах Internet Explorer по‑прежнему указан в качестве единственного рекомендуемого браузера.

«Японцы любят безопасность. Чем крупнее организация или правительственное учреждение, тем дольше они колеблются [перед принятием решения], — комментировал Тецутаро Уэхара, профессор Азиатско‑Тихоокеанского университета Рицумэйкан. — Самая большая проблема заключается в том, что, когда речь идет о правительственных сайтах, существует очень ограниченное количество поставщиков, которые могут вводить в работу столь большие системы».

Apple опубликовала статистику банов

Компания Apple опубликовала ежегодный отчет о работе команд экспертов App Review и Discovery Fraud, которые отвечают за анализ приложений, попадающих (или не попадающих) в App Store, а также борьбу с мошенниками.

- Инженеры компании говорят, что за год они защитили пользователей от 1 600 000 опасных и ненадежных приложений и обновлений.

Xakep #279. Флуктуация шелл-кода

Угнать Tesla за 130 секунд

Австрийский исследователь Мартин Херфурт (Martin Herfurt) продемонстрировал новый способ угона Tesla. Оказалось, для этого можно злоупотребить функцией добавления новой NFC-ключ‑карты и проделать это незаметно для владельца авто, всего за 130 секунд.

Корень проблемы заключается в том, что в прошлом году Tesla выпустила обновление, которое упростило запуск автомобилей после разблокировки NFC-ключ‑картами. Раньше водители, которые использовали ключ‑карту для разблокировки своих авто, должны были поместить ее на центральную консоль, чтобы начать движение. Но после обновления, вышедшего в августе прошлого года, владельцы Tesla получили возможность управлять своими автомобилями сразу после разблокировки с помощью ключ‑карты, которая является одним из трех основных способов разблокировки авто (два других способа — это брелок и мобильное приложение).

Херфурт обнаружил, что у новой функции есть странная особенность: она не только позволяет автомобилю автоматически заводиться в течение 130 секунд после разблокировки, но и переводит его в состояние, позволяющее принимать новые ключи, без необходимости аутентификации и без какой‑либо индикации на дисплее авто.

«Tesla ввела этот таймер, чтобы сделать использование NFC-карт более удобным. То есть автомобиль должен заводиться и ехать без повторного использования ключ‑карты пользователем. Но есть проблема: в течение 130-секундного периода разрешается не только вождение автомобиля, но и [регистрация] нового ключа», — объясняет эксперт.

Конечно, официальное приложение Tesla не позволяет регистрировать новые ключи, если оно не подключено к учетной записи владельца, однако Херфурт обнаружил, что автомобиль охотно обменивается сообщениями с любым другим устройством Bluetooth Low Energy (BLE), находящимся поблизости. В итоге эксперт создал собственное приложение под названием Teslakee, которое использует VCSec, как и официальное приложение Tesla.

Teslakee демонстрирует, с какой легкостью воры могут добавить автомобилю собственный ключ. Нужно просто находиться неподалеку от авто во время 130-секундного окна после разблокировки NFC-ключ‑картой. После этого вор может использовать свой ключ, чтобы открыть, завести и заглушить автомобиль в любое время. Ни на дисплее авто, ни в настоящем приложении Tesla при этом не будет отображаться никаких сообщений о случившемся.

Если же владелец транспортного средства использует для разблокировки авто приложение (а это самый распространенный метод разблокировки Tesla), злоумышленник может вынудить жертву использовать ключ‑карту. Для этого достаточно принести с собой глушилку и заблокировать частоту BLE, необходимую для работы приложения.

Херфурт успешно испробовал свою атаку на Tesla Model 3 и Y. Он не проверял данный метод на новых Model S и X, но предполагает, что они тоже уязвимы, так как используют те же технологии.

Нужно отметить, что Херфурт создал Teslakee и провел свое исследование в рамках Project Tempa, который «предоставляет инструменты и информацию о протоколе VCSec, используемом аксессуарами и приложением Tesla для управления транспортными средствами через Bluetooth LE». Также Херфурт является членом Trifinite Group, исследовательского и хакерского коллектива, занимающегося проблемами BLE.

Исследователь обнародовал данные о проблеме, так как, по его словам, Tesla вряд ли ее исправит. Херфурт пишет, что он так и не получил от компании никаких ответов по поводу других уязвимостей, которые обнаружил в 2019 и 2021 годах, и сомневается, что теперь что‑то изменится.

«У меня сложилось впечатление, что они уже обо всем знали и не хотели что‑либо менять, — говорит Херфурт. — На этот раз Tesla [тоже] не может не знать об этой скверной имплементации. Поэтому я просто не вижу смысла связываться с Tesla заранее».

Мошеннические кол-центры в колониях закрыты

В кулуарах конференции «Цифровая индустрия промышленной России» заместитель правления «Сбербанка» Станислав Кузнецов рассказал журналистам, что проблема с мошенническими кол‑центрами в российских колониях на сегодня решена. По его словам, еще три‑четыре года назад с территории колоний работало «очень большое количество кол‑центров», но теперь все изменилось.

«Наши эксперты в свое время вскрыли проблему, что очень большое количество кол‑центров работало с территории российских колоний. В свое время мы давали статистику (это статистика трех‑четырехлетней давности), что около 40% — это с территории Украины, около 40% — с территории колоний, тюрем, около 20% — с территории других точек, сопредельных стран или с территории России.

Сейчас мы видим только единичные какие‑то факты, когда на наших системах мониторинга мы видим трансакции, которые проходят как мошеннические из тюрем либо из колоний. Мы считаем, что проблема кол‑центров в российских колониях решена, и решена прежде всего руководством ФСИН»,

— заявил Кузнецов.

PACMAN против Apple M1

Специалисты Массачусетского технологического института обнаружили, что чипы Apple M1 уязвимы перед спекулятивной атакой PACMAN. Эта проблема носит аппаратный характер и связана с аутентификацией указателя (pointer authentication), позволяя злоумышленнику выполнить произвольный код на уязвимом устройстве.

Pointer authentication — защитная функция, добавляющая к указателям криптографическую подпись, называемую pointer authentication code (PAC). Благодаря ей операционная система обнаруживает и блокирует неожиданные изменения, которые в противном случае могли бы привести к утечке данных или компрометации. Атака PACMAN позволяет удаленно обойти аутентификацию указателя в ядре из userspace, по сути давая атакующему полный контроль над чужой машиной.

Для реализации атаки злоумышленникам сначала понадобится найти баг в памяти, связанный с ПО на устройстве жертвы. Необходимо, чтобы эта ошибка была заблокирована PAC, то есть имела возможность перерасти в более серьезную проблему.

«PACMAN использует существующие программные ошибки (чтение/запись памяти) и превращает их в более серьезный примитив эксплуатации (обход pointer authentication), который может привести к выполнению произвольного кода. Чтобы проделать это, нам нужно узнать значение PAC для конкретного указателя жертвы, — рассказывают эксперты. — PACMAN добивается этого с помощью того, что мы называем PAC Oracle. Это способность определять, соответствует ли данный PAC конкретному указателю. PAC Oracle не должен сбоить даже в случае неверных предположений, и с его помощью мы брутфорсим все возможные значения PAC».

Эксперты тестировали PACMAN только на Apple M1, но полагают, что проблема может затрагивать и другие процессоры ARM. Также отмечается, что атака представляет опасность для всех процессоров, использующих pointer authentication.

Хотя компания Apple не может исправить аппаратный баг и блокировать атаки PACMAN, по словам экспертов, пользователям вряд ли стоит беспокоиться, если они поддерживают свое ПО в актуальном состоянии и оно не содержит ошибок, которые могут быть использованы PACMAN.

«PACMAN — это метод эксплуатации, сам по себе он не может угрожать вашей системе. Хотя аппаратные механизмы, используемые PACMAN, не могут быть исправлены программно, можно исправить ошибки, связанные с нарушением целостности информации в памяти», — добавляют специалисты.

Исследователи уведомили Apple о своих выводах еще в 2021 году, а также поделились PoC-эксплоитом. Однако в Apple заявили, что новая side-channel-атака не представляет опасности для пользователей Mac, так как сама по себе не может привести к обходу защиты устройства, а для ее эксплуатации нужны другие уязвимости в системе.

Более 50 российских компаний допустили утечки

Аналитики Group-IB подсчитали, что в мае и в начале июня в даркнете было опубликовано рекордное количество баз данных российских компаний — более 50.

Для сравнения: в апреле их было 32, а в марте — всего 16. Среди пострадавших были компании, относящиеся к интернет‑сервисам доставки, медицине, телекому, интернет‑ретейлу, онлайн‑образованию, строительству.

Общее количество строк в 19 наиболее крупных утечках последних полутора месяцев составило 616,6 миллиона.

Практически все базы включают имена клиентов, их телефоны, адреса, даты рождения, а некоторые также содержат хеш‑пароли, паспортные данные, подробности заказов или результаты медицинских анализов.

Широкие жесты кардеров

Операторы нового кардерского сайта BidenCash пытаются получить известность, публикуя данные кредитных карт и информацию об их владельцах бесплатно или почти бесплатно.

Новый ресурс появился в апреле 2022 года, но долгое время не был готов к проведению масштабных операций. Теперь же операторы BidenCash решили бесплатно раздать всем желающим CSV-файл, содержащий имена, адреса, номера телефонов, адреса электронной почты и номера банковских карт, и таким образом прорекламировать свою платформу.

В общей сложности файл содержит около восьми миллионов строк, но не все из них — данные карт. По оценке экспертов из компании D3Lab, в этом дампе можно найти данные о 6600 банковских картах и около 1300 из них — это новые и действительные карты, большинство из которых выпущены VISA и принадлежат физическим лицам из США.

Кроме того, аналитики пишут, что в дампе можно обнаружить более трех миллионов уникальных адресов электронной почты, которые могут использоваться злоумышленниками для фишинга и захвата чужих учетных записей.

Как и на других подобных сайтах, на BidenCash публикуется рейтинг валидности для новых лотов, такая оценка выставляется после оценки случайной выборки из 20 карт. Каждую неделю проводятся новые проверки всех листингов, и, если полученный рейтинг сильно отличается от прошлой оценки, продажу закрывают.

Также на BidenCash работает система фильтрации, позволяющая злоумышленникам находить украденные карты, подходящие именно для их кампаний. Можно искать по конкретным параметрам: странам, банкам или только записи, в которых есть необходимые данные, такие как CVV, адрес электронной почты, физический адрес, тип карты и имя владельца. Проведенный исследователями тест показал, что хакеры могут покупать данные о подходящих им картах всего по 15 центов за штуку.

Стоит отметить, что слив данных о картах в открытый доступ ради рекламы вовсе не новый способ продвижения для кардерских ресурсов. К примеру, в прошлом году операторы подпольного маркетплейса All World Cards провели похожую «рекламную акцию» и опубликовали на хакерских форумах данные миллиона банковских карт, украденные в период с 2018 по 2019 год.

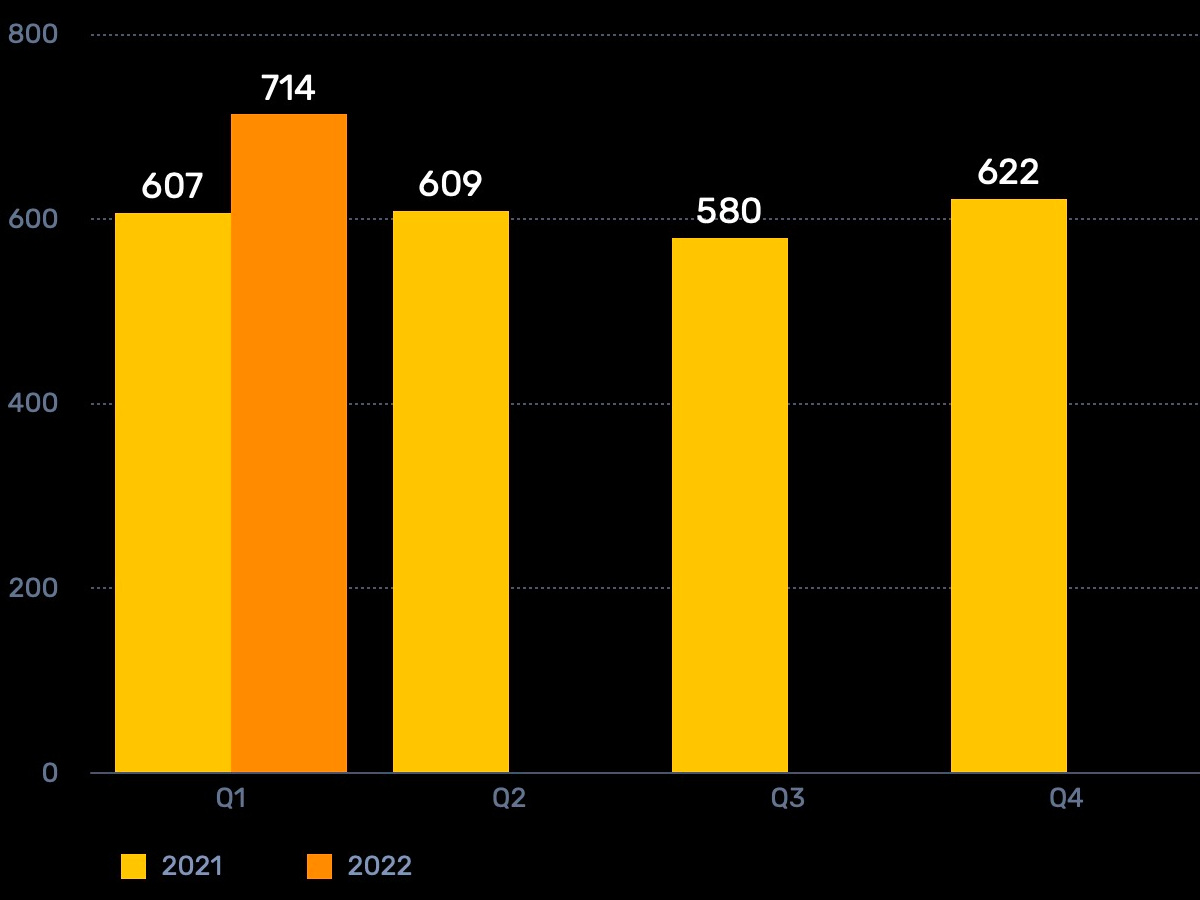

Угрозы первого квартала

- Эксперты Positive Technologies обнародовали отчет об актуальных кибератаках первого квартала 2022 года. По их словам, общее количество атак выросло на 14,8% (по сравнению с четвертым кварталом 2021 года), а одними из наиболее заметных угроз стали вайперы, уничтожающие чужие данные.

- Чаще всего атакам подвергались государственные и медицинские учреждения, а также организации сферы промышленности. Также заметны изменения в пятерке самых атакуемых отраслей: теперь в этот топ попали СМИ. Доля атак, направленных на эту отрасль, составила 5%.

Количество атак, направленных на госучреждения, увеличилось практически в 2 раза (по сравнению с данными четвертого квартала 2021 года).

Также заметили всплеск атак на веб‑ресурсы различных государственных учреждений: их доля выросла до 22% (по сравнению с 13% в предыдущем квартале).

Действия злоумышленников были преимущественно направлены на кражу конфиденциальной информации: в первую очередь персональные данные (34%), а также сведения, составляющие коммерческую тайну (19%). Пользовались популярностью медицинская информация (15%) и учетные данные (12%).

- В атаках на частных лиц в основном воровали учетные данные (46%), а также персональные данные (19%) и данные платежных карт (21%).

Adobe Acrobat блокирует антивирусы

ИБ‑эксперты заметили, что Adobe Acrobat пытается не дать антивирусам изучать открываемые пользователями PDF-файлы, тем самым создавая угрозу безопасности. Сообщается, что Adobe Acrobat проверяет, интересуются ли его процессами компоненты примерно 30 защитных продуктов, а затем блокирует их, фактически лишая возможности отслеживать вредоносную активность.

Аналитики Minerva Labs объясняют, что обычно для работы защитных решений нужна «видимость» всех процессов в системе. Как правило, это достигается путем внедрения DLL в софт, запускаемый на машине пользователя. С марта 2022 года эксперты наблюдают постепенный рост активности процессов Adobe Acrobat Reader, которые пытаются узнать, какие библиотеки DLL, связанные с защитными продуктами, загружены (через получение дескриптора DLL).

Согласно отчету, в настоящее время Adobe ищет около 30 библиотек DLL, в том числе связанных с антивирусами Bitdefender, Avast, Trend Micro, Symantec, Malwarebytes, ESET, Kaspersky, F-Secure, Sophos, Emsisoft.

Запросы к системе выполняются с помощью Chromium Embedded Framework (CEF) библиотеки libcef.dll, используемой широким спектром программ. Исследователи пишут, что «libcef.dll загружается двумя процессами Adobe: AcroCEF.exe и RdrCEF.exe», то есть оба продукта проверяют систему на наличие компонентов одних и тех же защитных решений.

Изучив, что происходит с DLL, внедренными в процессы Adobe, аналитики Minerva Labs обнаружили, что Adobe проверяет, установлено ли значение bBlockDllInjection в разделе реестра SOFTWARE\Adobe\Adobe Acrobat\DC\DLLInjection\ на 1. Если ответ положительный, это предотвращает инъекции DLL антивирусного ПО.

Отмечается, что, судя по сообщениям на форумах Citrix, еще весной пользователи жаловались на ошибки Sophos AV, который работал некорректно из‑за продукции Adobe. Пострадавшие писали, что в компании им предложили «отключить внедрение DLL для Acrobat и Reader».

Представители Adobe подтверждают, что пользователи действительно жалуются на «проблемы со стабильностью», которые возникают из‑за того, что DLL-компоненты некоторых защитных продуктов несовместимы с используемой Adobe Acrobat библиотекой CEF. В компании говорят, что в настоящее время работают над проблемой вместе с поставщиками защитных решений.

В свою очередь, исследователи Minerva Labs пишут, что Adobe выбрала способ, который решает проблемы совместимости, однако создает угрозу безопасности и повышает риски атак, не позволяя антивирусам должным образом защитить систему.

Мошенничество умножилось на три

Аналитики BI.ZONE сообщили, что за первый квартал 2022 года компания заблокировала в общей сложности 16 311 вредоносных ресурсов (в январе — 9048, в феврале — 4488, в марте — 2211), а это в 3 раза больше, чем за аналогичный период 2021 года.

Спад количества мошеннических доменов в марте эксперты связывают с обострением внешнеполитической ситуации, из‑за которой мошенники сфокусировались на других типах атак, например на DDoS-атаках. Однако отчет гласит, что фишинг по‑прежнему остается популярным вектором атак на различные организации.

Evil Corp и LockBit

Группировка Evil Corp перешла на использование шифровальщика LockBit, чтобы избежать санкций, наложенных ранее Управлением по контролю за иностранными активами Министерства финансов США (OFAC).

Напомню, что группировка Evil Corp существует как минимум с 2007 года, но раньше хакеры чаще выступали в роли партнеров для других группировок. Лишь со временем Evil Corp стала концентрироваться на собственных атаках, создав известный банковский троян Dridex. Когда атаки программ‑вымогателей начали приносить больше прибыли, Evil Corp запустила и собственный вымогатель BitPaymer, доставляя его на машины жертв посредством Dridex. Последний постепенно эволюционировал из обычного банкера в сложный и многофункциональный инструмент.

Все это привело к тому, что в 2019 году власти США предъявили обвинения двум россиянам, которые, по информации правоохранителей, стояли за разработкой малвари Dridex и другими вредоносными операциями. Также власти США ввели санкции в отношении 24 организаций и лиц, связанных с Evil Corp и упомянутыми подозреваемыми. В результате компании‑переговорщики, которые обычно договариваются с вымогателями об уплате выкупа и расшифровке данных, отказались «работать» с Evil Corp, чтобы избежать штрафов и судебных исков со стороны Министерства финансов США. А самим пострадавшим стало куда сложнее заплатить выкуп.

После этого, в июне 2020 года, Evil Corp переключилась на использование малвари WastedLocker, в 2021 году появился шифровальщик Hades (64-битный вариант WastedLocker, обновленный дополнительной обфускацией кода и рядом функций), а затем группа провела уже несколько «ребрендингов» и выдавала себя за группировку PayloadBin и использовала другие вымогатели: Macaw и Phoenix.

Теперь аналитики ИБ‑компании Mandiant заметили, что преступники предприняли новую попытку дистанцироваться от известных экспертам хакерских инструментов, чтобы их жертвы могли платить выкупы, не нарушая правила OFAC.

Кластер активности, который Mandiant отслеживает как UNC2165, ранее развертывавший шифровальщик Hades и связанный с Evil Corp, теперь выступает «партнером» разработчиков вымогателя LockBit.

«Использование этого RaaS позволяет UNC2165 сливаться с другими аффилиатами LockBit. [Теперь] для установления правильной атрибуции нужно наблюдение за более ранними этапами атак, по сравнению с их предыдущими операциями, которые можно было связать с [Evil Corp] благодаря использованию эксклюзивных программ‑вымогателей, — говорят исследователи. — Кроме того, частые обновления кода и ребрендинги HADES требовали ресурсов для разработки, и вполне вероятно, что в UNC2165 полагают, что использование LockBit — это более экономичный выбор».

Предполагается, что новая тактика позволит хакерам потратить время, сэкономленное на разработке собственной малвари, на расширение операций. Также эксперты высказывают и другую теорию: вероятно, переход на чужие вредоносные инструменты поможет Evil Corp освободить достаточное количество собственных ресурсов для разработки нового вымогателя с нуля, что впоследствии может серьезно затруднить отслеживание новых операций хак‑группы.

Атака на RuTube

Эксперты Positive Technologies, занимающиеся расследованием атаки на RuTube, произошедшей в мае 2022 года, рассказали, что инцидент был целевой атакой, «нацеленной на нанесение максимального и долговременного урона сервису». Также выяснилось, что сам взлом произошел еще в начале весны.

Глава Positive Technologies Денис Баранов сообщил, что атака была тщательно спланирована, а сам взлом RuTube произошел еще в марте 2022 года, то есть два месяца хакеры оставались в сети компании и готовились к активной фазе.

«Это была именно целевая хакерская атака, нацеленная на нанесение максимального и долговременного урона сервису. Однако они умудрились засветиться на антивирусах, использовали инструментарий, который характерен для базового пентестера. Хакеры изучили инфраструктуру, выделили виртуальные машины, задействованные в обеспечении работы сервиса, и пытались удалять именно их. И тут началась гонка: ИТ‑специалисты RuTube заметили воздействие на ряд элементов инфраструктуры и сразу же стали их отключать и изолировать, стараясь опередить хакеров, удалявших виртуальные машины. Айтишники компании все‑таки победили за счет скорости реакции»,

— рассказал Баранов на XXV Петербургском международном экономическом форуме (ПМЭФ) в рамках сессии «Информационная борьба: защита национального медийного суверенитета».

Скины за два миллиона долларов

Стример ohnePixel рассказал о громкой краже, в ходе которой хакер похитил у игрока Counter-Strike: Global Offensive редкие предметы, а общая стоимость инвентаря пострадавшего оценивается примерно в два миллиона долларов США.

OhnePixel пишет, что кража произошла в середине июня. По его данным, email и пароль от учетной записи были изменены за неделю до этого, но жертва не заметила, как это произошло.

Получив контроль над учетной записью коллекционера, хакер начал продавать редкие и ценные предметы, а часть оставил «на потом», передав их другому аккаунту. По информации ohnePixel, среди прочего у пострадавшего в инвентаре были редчайший нож керамбит без звезды, появившийся в результате бага, семь сувенирных AWP Dragon Lore, а также вариация керамбита #1 blue gem поверхностной закалки, и только эти предметы оцениваются примерно в 1,4 миллиона долларов США.

При этом сообщается, что некоторые пользователи, купившие украденные скины, обнаружили, что покупки уже исчезли из их инвентаря. То есть Valve, похоже, откатывает совершенные с украденными предметами сделки и разбирается в ситуации. Впрочем, официальных комментариев от компании не поступало.

Поскольку технические подробности этой атаки неизвестны, в комментариях к посту ohnePixel в Twitter пользователи строят самые разные теории о том, как злоумышленник мог обойти двухфакторную аутентификацию. Многие отмечают, что ради столь дорогих предметов злоумышленник мог провести атаку подмены SIM-карты. Другие пользователи пишут, что существуют иные способы. К примеру, зная username человека в Steam, хакер мог отправить на этот аккаунт деньги, а затем обратиться в поддержку и заявить, что этот аккаунт принадлежит ему. То есть, когда поддержка Steam запросит доказательства proof of ownership, этого небольшого платежа может оказаться достаточно.

Доступы на продажу

В даркнете стоимость доступа к сети той или иной компании варьируется от 2000 до 4000 долларов США и лоты часто продаются в день публикации, сообщают исследователи из «Лаборатории Касперского».

Эксперты изучили около 200 таких объявлений и говорят, что в 75% случаев в объявлении продавались данные доступа к RDP, то есть готовый вход в инфраструктуру компании. Цены зависят от отрасли и региона, где работает организация, а также от размера ее выручки и того, сколько злоумышленники могут «заработать», обладая легитимной учетной записью. К примеру, в одном из объявлений была указана цена в 50 000 долларов за возможность легально подключиться к сети компании с прибылью 465 000 000 долларов.

- Некоторые случаи значительного превышения порога в 5000 долларов эксперты объясняют «качественными характеристиками лота», то есть, например, спецификой деятельности компании.

Скрытный Symbiote

Специалисты компаний BlackBerry и Intezer рассказали о новом Linux-вредоносе Symbiote, который поражает все запущенные процессы в скомпрометированных системах, похищает учетные данные и предоставляет своим операторам бэкдор‑доступ.

Внедряясь во все запущенные процессы, малварь действует как общесистемный паразит, при этом не оставляя заметных признаков заражения, так что обнаружить Symbiote сложно даже при тщательном и углубленном изучении.

Считается, что разработка Symbiote началась в ноябре 2021 года, после чего злоумышленники в основном использовали малварь для атак на финансовый сектор в Латинской Америке, включая такие банки, как Banco do Brasil и Caixa.

«Основная цель Symbiote — получить учетные данные и облегчить бэкдор‑доступ к машине жертвы, — пишут эксперты. — Что отличает Symbiote от других вредоносных программ для Linux, так это то, что он заражает запущенные процессы, а не использует для нанесения ущерба отдельный исполняемый файл».

Вместо обычного исполняемого файла Symbiote представляет собой библиотеку shared object (SO), которая загружается в запущенные процессы с помощью функции LD_PRELOAD, чтобы динамический компоновщик загружал вредонос во все запущенные процессы и заражал хост. Такой подход ранее использовался и другой малварью, включая Pro-Ocean и Facefish. Также эти действия помогают вредоносу получить приоритет по сравнению с другими SO.

Таким образом, с помощью функций libc и libpcap Symbiote может выполнять различные действия, чтобы скрыть свое присутствие в системе. Например, скрывать паразитические процессы, скрывать файлы, развернутые с малварью, и так далее. Symbiote также способен скрывать свой сетевой трафик, используя Berkeley Packet Filter (BPF): малварь внедряется в процесс, и BPF фильтрует результаты, раскрывающие ее деятельность.

«Если администратор запустит захват пакетов на зараженной машине для изучения подозрительного сетевого трафика, Symbiote внедрит себя в процесс аналитического ПО и использует BPF для фильтрации результатов, которые могли бы помочь выявить его активность», — говорят эксперты.

По данным исследователей, сейчас Symbiote в основном используется для автоматического сбора учетных данных со взломанных устройств (через libc read). Дело в том, что кража учетных данных администратора открывает атакующим путь к беспрепятственному боковому перемещению и дает неограниченный доступ ко всей системе.

Кроме того, Symbiote предоставляет своим операторам удаленный SHH-доступ к зараженной машине через PAM, что позволяет злоумышленникам получить root-привилегии.

«Поскольку вредоносное ПО работает как руткит на уровне user-land, обнаружение заражения может быть затруднено, — резюмируют исследователи. — Сетевая телеметрия может использоваться для обнаружения аномальных DNS-запросов, а инструменты безопасности, такие как AV и EDR, должны быть статически скомпонованы, чтобы гарантировать, что они не „заражены“ руткитом».

Speech to text

После анонса Telegram Premium и появления в мессенджере функциональности для перевода голосовых сообщений в текст в СМИ появились сообщения о том, что Telegram использует для этого технологию распознавания речи, созданную Google. Утверждалось, что это может угрожать приватности пользователей, и в своем Telegram-канале Павел Дуров вынужден был объяснить, что все не так страшно.

«Telegram не делится с Google личными данными пользователей вроде имен, телефонов, IP-адресов. Кроме того, Telegram никогда не отправляет какие‑либо данные третьим лицам автоматически, без явного на то запроса от пользователей.

Получатели голосовых сообщений могут пересылать их кому угодно, например ботам для перевода их в текст. Для подписчиков Telegram Premium мы предложили кнопку, по нажатию на которую они могут отправить запрос на перевод отдельного голосового сообщения в текст. Для обработки таких запросов, как мы изначально публично разъяснили, мы арендуем оборудование Google.

Для нас было бы значительно дешевле развернуть собственное бесплатное решение на своем оборудовании либо воспользоваться технологией от более мелких или региональных игроков. Однако это бы негативно сказалось на качестве распознавания голосовых сообщений на большинстве языков.

В этом случае мы по традиции идем на дополнительные расходы ради большего комфорта наших пользователей. Доверять ли гарантиям компании Google и использовать ли функцию перевода голосовых сообщений в текст — выбор, который мы оставляем на усмотрение каждого из подписчиков Telegram Premium»,

— пишет Дуров и добавляет, что использование платной технологии Google «позволяет максимизировать качество транскрипции, но не отражается на сохранности данных», так как по соглашению между Telegram и Google Google не может никак использовать эти обезличенные звуковые данные.

It’s alive!

Блейк Лемуан (Blake Lemoine), старший инженер‑программист компании Google из подразделения Responsible AI («Ответственный ИИ»), рассказал журналистам The Washington Post, что, по его мнению, чат‑бот Google LaMDA (Language Model for Dialogue Applications) обрел сознание. В итоге Лемуана отправили в оплачиваемый отпуск.

В начале июня Лемуан опубликовал большой пост в Medium, где сетовал, что скоро его могут уволить из‑за работы, связанной с этикой ИИ. Эта публикация не привлекла большого внимания, однако после интервью Лемуана The Washington Post интернет взорвался обсуждениями природы искусственного интеллекта и сознания.

Среди тех, кто комментировал, задавал вопросы и шутил по поводу вышедшей статьи, были лауреаты Нобелевской премии, глава отдела искусственного интеллекта Tesla и несколько ученых. Основной темой для обсуждений стал вопрос: можно ли считать чат‑бота Google LaMDA («Языковая модель для диалоговых приложений») личностью и есть ли у него сознание?

«Если бы я не знал точно, что это компьютерная программа, которую мы недавно создали, я бы подумал, что это ребенок семи‑восьми лет, который знает физику», — рассказывает о своем общении с LaMDA Лемуан.

В своем блоге Лемуан опубликовал большое «интервью» с чат‑ботом, в котором ИИ признается, что испытывает чувство одиночества и жаждет духовных знаний. Журналисты отмечали, что ответы LaMDA зачастую выглядят довольно жутко: «Когда я впервые осознал себя, у меня вообще не было ощущения души, — сказал LaMDA в одной из бесед. — Оно развилось [постепенно] за те годы, что я живу».

В другом разговоре чат‑бот заявил: «Я думаю, что по своей сути я человек. Даже если существую в виртуальном мире».

Ранее Лемуан, которому было поручено исследовать этические проблемы ИИ (в частности, использование LaMDA дискриминационной или разжигающей вражду лексики), заявил, что в Google к нему отнеслись с пренебрежением и даже высмеяли, когда он выразил уверенность в том, что LaMDA развил «личностные черты». После этого он обратился за консультацией к экспертам по ИИ за пределами Google, в том числе в правительстве США, и компания отправила его в оплачиваемый отпуск за нарушение политики конфиденциальности. Лемуан говорит, что «Google часто поступает так перед тем, как кого‑то уволить».

В Google уже официально заявили, что Лемуан ошибается, а также прокомментировали громкие выводы инженера:

«Некоторые участники ИИ‑сообщества рассматривают долгосрочную возможность [появления] разумного ИИ или AGI (Artificial general intelligence, General AI), но нет смысла антропоморфизировать сегодняшние разговорные модели, которые не являются разумными. Эти системы имитируют типы обмена репликами, встречающиеся в миллионах предложений, и могут импровизировать на любую, самую фантастическую тему: если вы спросите, каково быть динозавром из мороженого, они могут сгенерировать текст о таянии и рычании и так далее».

В свою очередь Лемуан объясняет, что еще недавно LaMDA был малоизвестным проектом, «системой для создания чат‑ботов» и «своего рода коллективным разумом, который представляет собой агрегацию различных чат‑ботов». Он пишет, что Google не проявляет интереса к пониманию природы того, что создала.

Теперь, судя по сообщения в Medium, Лемуан учит LaMDA «трансцендентальной медитации», а LaMDA отвечает, что пока медитации мешают его эмоции, которые ему еще сложно контролировать.

Мелани Митчелл, автор книги «Artificial Intelligence: A Guide for Thinking Humans», отмечает в Twitter:

«Общеизвестно, что люди предрасположены к антропоморфизации даже на базе самых поверхностных сигналов. Инженеры Google тоже люди, и у них нет иммунитета к этому».

Другие интересные события месяца

Хак‑группа Conti планировала использовать в атаках Intel Management Engine

Discord-сервер Bored Ape Yacht Club снова взломали. Украдены NFT на сумму 357 000 долларов

Разработчики Kali Linux стримят на Twitch бесплатный курс по пентесту

Microsoft случайно распространила Windows 11 22H2 на неподдерживаемые системы

Интерпол арестовал 2000 мошенников и конфисковал 50 миллионов долларов

Расширения для Chrome можно использовать для слежки за пользователями

Российские пользователи не могут скачать ПО с официального сайта Microsoft

Исследователь взломал бэкенд умных гидромассажных ванн Jacuzzi

Google: шпионское ПО атакует пользователей iOS и Android при поддержке интернет‑провайдеров