На этой неделе исследователи продемонстрировали сразу два интересных способа извлечения данных с машин, физически изолированных от любых сетей и потенциально опасной периферии. Метод GAIROSCOPE предлагает использовать для этих целей гироскоп ближайшего смартфона, а метод ETHERLED – светодиоды на сетевых картах.

Как и другие атаки на изолированные машины, GAIROSCOPE и ETHERLED опираются на потенциальную способность злоумышленника заранее скомпрометировать целевую среду и установить на машину малварь, с помощью зараженных USB-накопителей, атака типа watering hole или компрометации цепочки поставок. Хотя это непростая задача, ее решение исследователи оставляют «за скобками», полностью сосредотачиваясь на процессе извлечения информации.

ETHERLED

Данный метод извлечения данных разработал и продемонстрировал израильский ИБ-специалист, доктор Мордехай Гури (Mordechai Guri), руководитель R&D отдела в центре исследования кибербезопасности в Университета имени Бен-Гуриона. ETHERLED преобразует мигание диодов в азбуку Морзе, которую затем может расшифровать злоумышленник.

Разумеется, для перехвата таких сигналов потребуется камера, расположенная в прямой видимости от светодиодных индикаторов на сетевой карте целевого компьютера. Кого-то может удивить тот факт, что изолированная от любых сетей машина использует сетевую карту, но эксперт отмечает, что ETHERLED может использовать и другие периферийные устройства, имеющие светодиодные индикаторы. Например, для атаки подойдут маршрутизаторы, NAS, принтеры, сканеры и так далее.

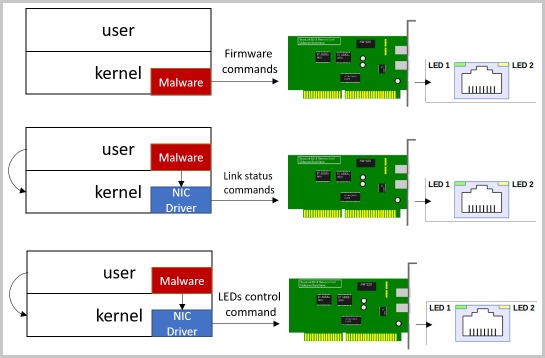

Атака начинается с установки на целевой компьютер специальной малвари, которая содержит модифицированную версию прошивки для сетевой карты. Изменения позволяют контролировать частоту, продолжительность и цвета мигания светодиодов. Кроме того, вредоносное ПО Гури способно изменить состояние подключения или модулировать светодиоды, необходимые для передачи сигналов.

Дело в том, что вредоносный драйвер может использовать задокументированные и недокументированные аппаратные функции для управления скоростью сетевого соединения, а также для включения или отключения интерфейса Ethernet, что заставляет индикаторы состояния мигать и изменять цвет.

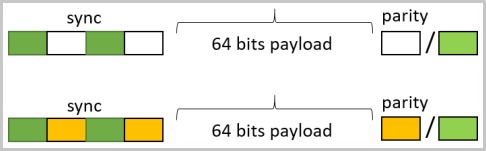

Каждый фрейм данных начинается с последовательности «1010», обозначающей начало пакета, за которой следует полезная нагрузка размером 64 бита.

Для извлечения данных через отдельные светодиоды эксперт сгенерировал точки и тире азбуки Морзе (от 100 до 300 мс), разделенные паузами отключения индикатора (от 100 до 700 мс). Отмечается, что при желании скорость можно изменить и увеличить до десяти раз.

Для удаленного захвата таких сигналов потенциальный злоумышленник может использовать все, что угодно, начиная от простых камер смартфонов (расстояние до 30 метров), дронов (до 50 метров), взломанных веб-камер (10 метров) и взломанных камер наблюдения (30 метров), и заканчивая телескопами или камерами с мощными телеобъективами (более 100 метров).

Время, необходимое для передачи данных через ETHERLED варьируется: от 1 секунды до 1,5 минут для паролей; от 2,5 секунд до 4,2 минут для приватных биткоин-ключей; от 42 секунд до часа для 4096-битных ключей RSA.

GAIROSCOPE

Все те же специалисты из Университета имени Бен-Гуриона под руководством доктора Мордехая Гури продемонстрировали и второй концепт для хищения данных с изолированных машин. Атака GAIROSCOPE построена на генерации резонансных частот, которые могут быть перехвачены гиродатчиком смартфона, находящегося поблизости от целевой машины (до 6 метров).

«Наше вредоносное ПО генерирует ультразвук на резонансных частотах гироскопа MEMS, — рассказывают исследователи. — Эти неслышимые частоты провоцируют крошечные механические колебания в гироскопе смартфона, которые можно демодулировать в двоичные данные».

Исследователи говорят, что на этот раз для работы атаки может потребоваться заражение смартфонов сотрудников, работающих в организации-жертве, специальным приложением.

На следующем этапе атаки злоумышленник должен собрать на изолированной машине конфиденциальные данные (например, ключи шифрования, учетные данные и так далее), при помощи заранее установленной малвари, и преобразовать эту информацию в неразличимые человеческим ухом звуковые волны, которые будут передаваться через колонки или динамик зараженной машины.

Такую передачу должен перехватить зараженный смартфон, находящийся в непосредственной близости от изолированной машины, или инсайдер. Специальное вредоносное приложение на смартфоне «слушает» встроенный в устройство гиродатчик, после чего данные демодулируются, декодируются и передаются злоумышленнику через интернет. Интересно, что вредоносное приложение на принимающем смартфоне (в данном случае были протестированы One Plus 7, Samsung Galaxy S9 и Samsung Galaxy S10) имеет лишь доступ к микрофону и не вызывает лишний подозрений у пользователей.

«Когда этот неслышимый звук воспроизводится рядом с гироскопом, это приводит к нарушениям выходного сигнала, — объясняет Гури. — Такие ошибки output’а могут использоваться для кодирования и декодирования информации».

Эксперименты показали, что такой метод можно использовать для передачи данных со скоростью 1-8 бит/сек на расстояния 0-600 см от изолированной машины (до 800 см в узких и закрытых помещениях).

Атака GAIROSCOPE интересна еще и потому, что в Android и iOS нет никаких визуальных подсказок, сигнализирующих о том, что приложение использует гироскоп. Более того, гиродатчик доступен даже посредством HTML через стандартный JavaScript. Это означает, что злоумышленник может даже не устанавливать на устройство жертвы специальное приложение, а вместо этого внедрить JavaScript- бэкдор на какой-либо легитимный сайт, который опросит гироскоп, получит скрытые сигналы и передаст информацию своим операторам.

Среди других разработок ученых из Университета имени Бен-Гуриона следует упомянуть следующие:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- HVACKer и aIR-Jumper: похищение данных при помощи камер видеонаблюдения, которые оснащены IR LED (инфракрасными светодиодами), а также использование в качества «мостика» к изолированным сетям систем отопления, вентиляции и кондиционирования;

- MOSQUITO: извлечение данных предлагается осуществлять с помощью обычных наушников или колонок;

- PowerHammer: для извлечения данных предлагается использовать обычные кабели питания;

- CTRL-ALT-LED: для извлечения информации используются диоды Caps Lock, Num Lock и Scroll Lock;

- BRIGHTNESS: извлечение данных через изменение яркости экрана монитора;

- AIR-FI: в качестве импровизированного беспроводного излучателя для передачи данных используется RAM.

- SATAn: роль беспроводных антенн для передачи сигналов выполняют кабели Serial Advanced Technology Attachment (SATA).

Более полный список исследовательских работ экспертов, посвященных компрометации изолированных машин, можно найти здесь.