Исследователи обнаружили, что молодая вымогательская группировка Bl00Dy уже использует в своих атаках билдер LockBit, который утек в сеть на прошлой неделе.

Напомню, что билдер известного шифровальщика LockBit был опубликован в открытом доступе около недели тому назад. Предполагается, что билдер LockBit 3.0 слил в сеть недовольный разработчик или конкурент одномерной группировки.

Тогда эксперты предупреждали, что вне зависимости от источника этой утечки, публикация билдера в сети, скорее всего, увеличит количество вымогательских атак. Ведь билдер позволяет преступникам быстро создавать исполняемые файлы, необходимые для запуска собственной вымогательской кампании (включая сам шифровальщик, дешифровщик, а также специализированные инструменты).

К сожалению, специалисты не ошиблись в своих прогнозах: стало известно, что билдер LockBit 3.0 уже взяла на вооружение вымогательская группировка Bl00Dy.

Впервые Bl00Dy был замечена в мае 2022 года, когда атаковала сеть медицинских и стоматологических кабинетов в Нью-Йорке. Как и другие вымогательские группы, Bl00Dy взламывает сеть жертвы, ворует данные, а затем шифрует устройства. Разница с другими вымогателями заключается лишь в том, что вместо «сайта для утечек» в Tor эти хакеры используют для публикации данных жертв Telegram-канал.

Кроме того, еще весной ИБ-исследователи отмечали, что стоящие за Bl00Dy преступники не разрабатывали свои вымогатели сами. Вместо этого они создавали шифровальщики, используя утекшие билдеры и исходный код других вымогателей, включая Babuk и Conti.

В начале текущей недели ИБ-специалист Владислав Радецкий опубликовал отчет о новом шифровальщике Bl00Dy, который использовался для атаки на неназванную украинскую компанию. Однако было неясно до конца, на чем в данном случае основан вредонос Bl00Dy — на Conti, как уже бывало ранее, или LockBit.

Вскоре после выхода этого отчета ИБ-эксперт MalwareHunterTeam подтвердил, что шифровальщик действительно построен на базе недавно утекшего билдера LockBit 3.0. Анализ компании Intezer также выявил множество совпадений в коде Bl00dy и LockBit 3.0.

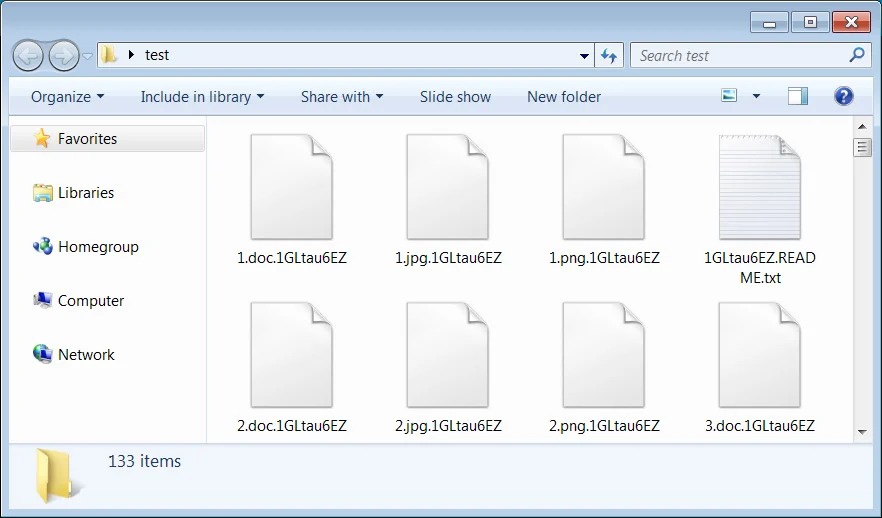

Издание Bleeping Computer, так же изучившее новый шифровальщик, отмечает некоторые ограничения, с которыми столкнулись участники Bl00Dy. Так, в прошлых кампаниях злоумышленники добавляли расширение .bl00dy к зашифрованным файлам. Однако в билдере LockBit 3.0 этот параметр не настраивается, и злоумышленникам пришлось использовать готовые расширения.

Что касается записки с требованием выкупа, ее злоумышленники смогли настроить под себя, чтобы она содержала их собственный текст и контактную информацию.