Компания VMware предупредила клиентов, что vCenter Server новейшей версии 8.0 все еще ожидает исправления для уязвимости, связанной с повышением привилегий, которая была обнаружена в ноябре 2021 года.

Проблема, о которой идет речь, имеет идентификатор CVE-2021-22048 и была найдена экспертами компании CrowdStrike в механизме IWA (Integrated Windows Authentication) vCenter Server, а также влияет на гибридную облачную платформу VMware Cloud Foundation. Злоумышленники с неадминистративным доступом могут использовать этот баг для повышения привилегий.

VMware заявляет, что уязвимость может быть использована только злоумышленниками, использующими сеть, прилегающую к целевому серверу, и сложность такой атаки будет крайне высокой, хотя в описании уязвимости в NIST NVD сказано, что проблему можно использовать удаленно, а сложность такой атаки оценивается как низкая.

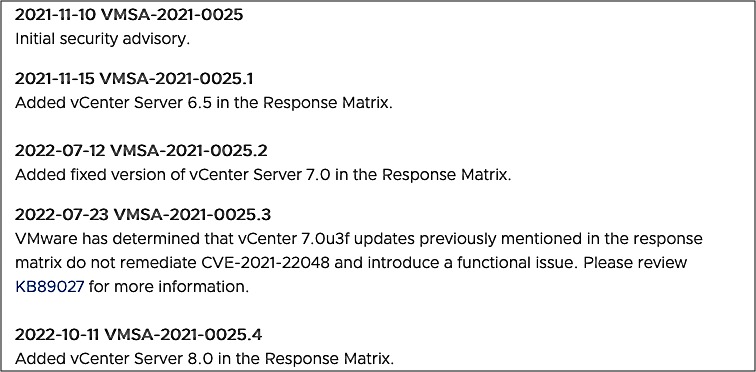

Изначально разработчики выпустили патчи для этой проблемы в июле 2022 года, те устраняли уязвимость только для серверов с последней доступной на тот момент версией vCenter Server 7.0 Update 3f. Более того, в итоге исправление вообще было отозвано через 11 дней, поскольку выяснилось, что оно не устраняет баг до конца, а служба Secure Token Service (vmware-stsd) крашится во время установки обновления.

Хотя это означает, что патчей все еще нет, VMware предлагает временное решение, которое позволит администраторам защититься от этого вектора атак. Чтобы блокировать попытки атак, VMware рекомендует переключить Active Directory на аутентификацию LDAP или Identity Provider Federation для AD FS (только в vSphere 7.0) с интегрированной IWA.