Содержание статьи

- Kali Linux получила девять новых инструментов

- Сразу три атаки угрожают современным процессорам

- Утекли данные Duolingo и «ЛитРес»

- Xiaomi блокирует установку Telegram в Китае

- Хостинг Lolek закрыли

- Джейлбрейк Tesla разблокировал платные функции

- Anonfiles закрылся

- Microsoft не продлит лицензии

- Безлимитного Dropbox не будет

- WinRAR атакуют

- Другие интересные события месяца

Kali Linux получила девять новых инструментов

Разработчики Offensive Security представили Kali Linux 2023.3, третью версию дистрибутива в 2023 году. Новинка уже доступна для загрузки и содержит девять новых инструментов, а также ряд улучшений, включая модернизированную внутреннюю инфраструктуру, обновленные Kali Autopilot и Kali NetHunter.

В этом выпуске появилось не так много новых функций, а большинство изменений были внутренними, направленными на повышение общей надежности проекта и его оптимизацию.

Так, по словам разработчиков, в этом выпуске они в основном сосредоточились на инфраструктуре ОС, чтобы она соответствовала Debian 12, вышедшему летом текущего года.

«С релизом Debian 12, который вышел ранее этим летом, мы воспользовались возможностью переработать, перепроектировать и перестроить нашу инфраструктуру. Это очень масштабная работа, и не стоит удивляться тому, что она еще не завершена.

Именно на этом мы сосредоточились в этом релиз‑цикле (а также, к сожалению, в следующем). Надеемся, что большая часть работы будет завершена к концу года (чтобы мы могли вернуться к тому, что получается у нас лучше всего!)», — сообщают авторы Kali.

Невзирая на эти заявления разработчиков, Kali Linux 2023.3 получила девять новых инструментов:

- Calico — нативный облачный нетворкинг и сетевая безопасность;

- cri-tools — CLI и инструменты валидации для kubelet Container Runtime Interface;

- Hubble — наблюдение за сетью, сервисами и безопасностью для Kubernetes с использованием eBPF;

- ImHex — hex-редактор для реверс‑инженеров, программистов и людей, «которые ценят свои глаза при работе в три часа ночи»;

- kustomize — кастомизация конфигураций Kubernetes YAML;

- Rekono — платформа автоматизации, объединяющая различные хакерские инструменты для пентестинга;

- rz-ghidra — глубокая интеграция декомпилятора Ghidra и дизассемблера Sleigh для Rizin;

- unblob — извлечение файлов из контейнеров любых форматов;

- Villain — C2-фреймворк, который может работать с несколькими реверс‑шеллами и расширять их функциональность.

Кроме того, в начале 2023 года разработчики представили фреймворк для автоматических атак Kali Autopilot. Теперь команда сообщает, что продолжает работу над ним, добавляя и изменяя функциональность на основе отзывов пользователей:

«За последние шесть месяцев этот инструмент прошел большой путь, и мы не планируем снижать темпы. Как всегда, его формирует сообщество; идеи, возможности и направления развития могут быть представлены и сформированы вами. Если вы разработали скрипты для атак на уязвимые машины, мы будем рады разместить их в нашем Kali Purple Hub».

Также отмечается, что Kali NetHunter получил дополнительные поддерживаемые мобильные ядра, включая Nothing Phone (1) для Android 12 (Snow Cone) и 13 (Tiramisu), а также Samsung Galaxy A7 для LineageOS 18.

На 230% больше нелегального российского софта

- По данным СМИ, объем нелегального российского ПО вырос более чем в два раза (на 230%) по сравнению с прошлым годом, так как пираты переключились на российские продукты. Например, на одном из торрент‑трекеров количество скачиваний пиратской версии Astra Linux составило 1514 раз, а Windows 11 за аналогичный период — менее 300.

- В Роскомнадзоре подтверждают, что аудитория пиратских ресурсов в целом растет: с начала 2023 года по линии нарушений авторских прав было удалено или заблокировано около 624 000 материалов, тогда как за аналогичный период 2022 года таких материалов удалено или заблокировано 291 000.

Сразу три атаки угрожают современным процессорам

Август оказался богат на «процессорные» side-channel-атаки, которые представляют угрозу почти для всех современных CPU.

Первой из них стала проблема Collide+Power (CVE-2023-20583), о которой рассказали ученые, ранее участвовавшие в обнаружении нашумевших проблем Spectre и Meltdown.

Новая side-channel-атака может привести к утечке данных, и ее сравнивают с проблемой Meltdown, относя к уязвимостям типа Microarchitectural Data Sampling (MDS). По сути, Collide+Power представляет собой универсальную софтверную атаку, которая применима к любому приложению, любому типу данных и работает против устройств на базе процессоров Intel, AMD и ARM.

Collide+Power основывается на анализе энергопотребления процессора для выявления содержимого кеш‑памяти процессора. Атака может, к примеру, помочь раскрыть ключи шифрования, если злоумышленник имеет постоянный доступ к оборудованию жертвы или к среде облачных вычислений, которая предоставляет оборудование разным тенантам.

Исследователи объяснили, что Collide+Power сложно назвать фактической уязвимостью. По сути, атака просто злоупотребляет тем, что некоторые компоненты ЦП предназначены для обмена данными из разных защищенных областей. Злоумышленник может использовать эти общие компоненты, чтобы объединить свои данные с данными пользовательских приложений. Для этого злоумышленник измеряет энергопотребление процессора, изменяя подконтрольные ему данные, и выявляет данные, связанные с пользовательскими приложениями.

Вторая проблема, разработанная сотрудником компании Google, — процессорная атака для свежей уязвимости Downfall (CVE-2022-40982), которая представляет угрозу для нескольких семейств микропроцессоров Intel. Эта проблема тоже позволяет похищать пароли, ключи шифрования и личные данные (например, электронные письма, сообщения или банковскую информацию) пользователей.

Downfall представляет собой side-channel-атаку и использует баг типа transient execution. Такие атаки опасны для всех процессоров Intel на микроархитектурах от Skylake до Ice Lake. Эксплуатируя уязвимость, злоумышленник получает возможность извлекать конфиденциальную информацию, защищенную с помощью Software Guard eXtensions (SGX), аппаратного шифрования Intel, которое обычно отделяет код и данные в памяти от софта в системе.

Для осуществления атаки Downfall требуется, чтобы злоумышленник находился в том же физическом ядре процессора, что и жертва, но это обеспечивается современной моделью shared-вычислений. При этом локальная программа, например вредоносное ПО, в теории тоже может использовать уязвимость для кражи конфиденциальной информации.

Третьей спекулятивной проблемой этого месяца стала атака Inception (CVE-2023-20569), названная в честь одноименного фильма Кристофера Нолана и представляющая собой проблему типа transient execution.

Эта side-channel-атака, созданная группой специалистов из Швейцарской высшей технической школы Цюриха, может использоваться против любых процессоров AMD Zen (от Zen 1 до Zen 4), включая последние модели. Inception также может привести к утечке данных вроде паролей и ключей шифрования.

Для создания Inception эксперты объединили уже известную проблему Phantom speculation (CVE-2022-23825) с новой атакой, которой дали название Training in Transient Execution (TTE).

«Как в одноименном фильме, „Начало“ (Inception) закладывает в ЦП „идею“, пока тот в некотором смысле „спит“, вынуждая его совершать неправильные действия, основанные на якобы самостоятельно придуманном опыте. Используя этот подход, Inception захватывает временный поток управления инструкциями возврата на всех процессорах AMD Zen», — объяснили исследователи.

По сути, эта проблема (она получила идентификатор CVE-2023-20569) представляет собой новый тип атак, который позволяет заставить ЦП поверить в то, что инструкция XOR является инструкцией рекурсивного вызова. Это приводит к переполнению буфера стека возврата целевым адресом, контролируемым злоумышленником, и позволяет сливать произвольные данные из непривилегированных процессов, запущенных на любом процессоре AMD Zen.

Никаких атак на «Госуслуги»

Выступая на саммите «Россия — Африка», гендиректор компании «Ростелеком‑Солар» Игорь Ляпунов сообщил, что за последние полтора года не было ни одной кибератаки на «Госуслуги».

Напомним, что специалисты «Ростелекома» отвечают за безопасность портала «Госуслуги» и за работу ЕСИА (Единой системы идентификации и аутентификации).

«В прошлом году, в первые месяцы начала СВО, мы наблюдали эффект, когда на биржах в даркнете распродавались хакерские ресурсы для атак на территорию России. Конечно, „Госуслуги“ являются колоссальным магнитом для хакеров. Это большой вызов. За эти 1,5 года ни одной успешной кибератаки и остановки наших государственных сервисов не было», — заявил Ляпунов.

Утекли данные Duolingo и «ЛитРес»

Среди крупных утечек данных на российском рынке в августе можно было выделить два инцидента: слив данных пользователей сервиса электронных книг «ЛитРес» и публикацию информации о 2,6 миллиона пользователей Duolingo.

В случае «ЛитРес» хакеры выложили в открытый доступ данные пользователей сервиса. По информации аналитиков Data Leakage & Breach Intelligence, ответственность за эту утечку лежит на тех же злоумышленниках, которые раньше слили в сеть данные «СберЛогистики», образовательного портала GeekBrains, службы доставки Delivery Club и многих других компаний.

Дамп, связанный с «ЛитРес», насчитывает 677 Мбайт и содержит 3 083 408 строк, но хакеры утверждают, что в полном дампе больше 97 миллионов строк. В открытый доступ уже попали:

имя, фамилия (не для всех);

email-адреса (590 тысяч уникальных адресов);

хешированные пароли (SHA-1 без соли).

Представитель «ЛитРес» подтвердил утечку данных клиентов, подчеркнув, что платежная информация пользователей не пострадала. В компании сообщили, что уже занимаются расследованием случившегося.

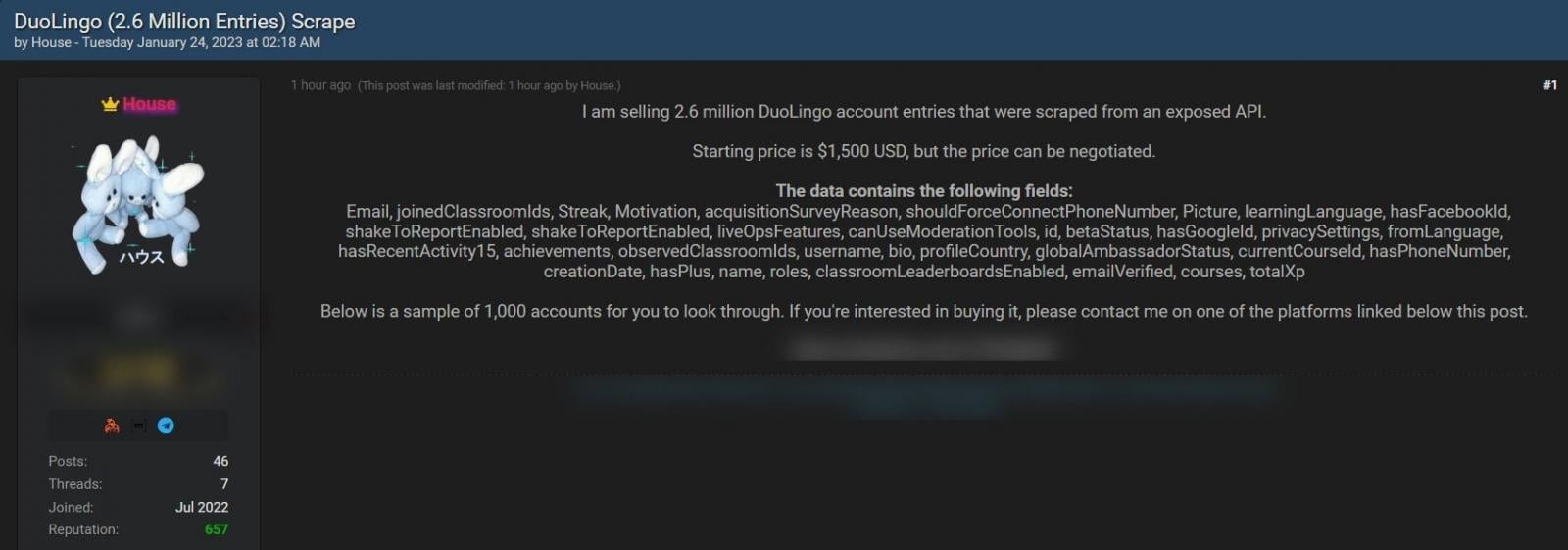

Слив информации о 2,6 миллиона пользователей Duolingo, произошедший в конце месяца, выглядит иначе. Дело в том, что на хакерском форуме была опубликована информация, собранная при помощи скрапинга. Дамп включал общедоступные логины и имена пользователей, а также приватную информацию, в том числе email-адреса и внутренние данные, связанные с сервисом Duolingo.

Хотя настоящее имя и логин являются общедоступной информацией и частью пользовательского профиля Duolingo, утечка email-адресов представляет собой более серьезную проблему, так как позволяет использовать общедоступные данные в атаках.

Интересно, что в начале года этот же набор данных продавали в даркнете за 1500 долларов США, а теперь дамп опубликовали на новой версии хакерского форума Breached, и хакеры оценили его всего в восемь кредитов (внутренняя валюта сайта, примерно 2,13 доллара США).

Судя по всему, данные были собраны с помощью открытого API, информация о котором циркулирует в сети как минимум с марта 2023 года. Причем ИБ‑специалисты давно предупреждали об этой проблеме и документировали возможные способы ее эксплуатации.

Фактически этот API позволяет отправлять username и получать выходные данные JSON, содержащие информацию из общедоступного профиля пользователя. Также можно ввести адрес электронной почты и узнать, связан ли он с действующей учетной записью Duolingo. Это позволило скраперам «проверить» миллионы email-адресов, которые фигурировали в других утечках данных, и связать их с конкретными учетными записями.

По данным СМИ, злополучный API открыт до сих пор, даже после множества публичных предупреждений от экспертов и скрапинга данных.

За год ИИ создал больше изображений, чем фотографы за 150 лет

- Компания Everypixel Group сообщает, что в последний год количество созданного ИИ контента в сети неуклонно растет и уже можно говорить о своеобразных рекордах. Так, за последние пятнадцать месяцев популярные ИИ‑решения (Midjourney, Stable Diffusion, DALL-E 2 и Adobe Firefly) сгенерировали по запросам пользователей более 15 миллиардов изображений.

- Для сравнения исследователи подсчитали, что фотографам потребовалось почти 150 лет, прошедших с момента первой фотографии, сделанной в 1826 году, чтобы достичь отметки в 15 миллиардов в 1975 году.

- После запуска DALL-E 2 люди создают в среднем 34 миллиона изображений в день.

- При этом около 80% изображений (12,5 миллиарда) были созданы с использованием моделей, сервисов, платформ и приложений на основе Stable Diffusion, который имеет открытый исходный код.

Xiaomi блокирует установку Telegram в Китае

Обнаружилось, что теперь установка Telegram на устройства Xiaomi блокируется с помощью MIUI. В Китае Xiaomi помечает Telegram как опасное приложение и блокирует из соображений безопасности.

Еще в 2022 году в MIUI добавили функциональность, благодаря которой ОС получила возможность помечать и блокировать запуск потенциально вредоносных приложений на устройствах компании. Эта функция, официально предназначенная для защиты от мошенничества и спам‑звонков, практически сразу подвергалась критике, так как пользователи заподозрили, что это завуалированная попытка Xiaomi отслеживать действия пользователей, а также сотрудничать с китайскими властями, подвергая цензуре конкретные приложения.

Эти подозрения подкреплялись тем, что MIUI начала блокировать приложения, которые позволяли пользователям вносить глубокие изменения в сетевые настройки устройств.

Если приложение считается вредоносным или опасным, MIUI пытается удалить его с устройства и заблокировать установку. И недавно MIUI стала помечать как опасное приложение Telegram и блокировать его установку в Китае.

Согласно сообщениям пользователей, если MIUI обнаруживает мессенджер, появляется предупреждение:

«Приложение не прошло проверку безопасности Xiaomi. Это приложение является мошенническим, и его использование может привести к таким рискам, как мошеннические списания или необоснованные траты. В целях безопасности рекомендуется активировать меры защиты, чтобы обеспечить безопасность и защититься от опасных приложений».

Исторически китайские власти стремились ввести ограничения и прямые запреты на работу многих крупных платформ, включая Twitter, WhatsApp и Google. Также недавно Китай обратил свое внимание на приложения, которые облегчают общение или обмен контентом, — к их числу относится и Telegram.

Фейков стало на 34% больше

- Специалисты «РТК‑Солар» подсчитали, что в первом полугодии 2023 года количество фальшивых приложений, выдающих себя за популярные сервисы, увеличилось на 34%. В среднем такие подделки «живут» в магазинах приложений 62 дня.

- Чаще других от таких действий злоумышленников страдают банковские и криптовалютные приложения, а для доставки вредоносного кода на устройства используются разнообразные игровые приложения.

Хостинг Lolek закрыли

Правоохранительные органы закрыли известный «пуленепробиваемый» хостинг Lolek (lolekhosted[.]net), арестовали пять его администраторов и конфисковали серверы, которые якобы использовались в атаках вымогателя Netwalker.

Широко известный провайдер «пуленепробиваемого» хостинга работал с 2009 года. Его упоминания часто можно встретить в статьях об анонимных хостинговых платформах, и известно, что хостинг базировался в Великобритании, а его дата‑центры размещались в странах Европы.

«Пуленепробиваемые» хостинг‑провайдеры, как правило, закрывают глаза на размещаемый клиентами контент и обещают сохранить их анонимность. Подобные компании известны тем, что предоставляют злоумышленникам IP-адреса, серверы и домены для распространения вредоносных программ, формирования ботнетов и выполнения других задач, связанных с мошенничеством и кибератаками.

Lolek рекламировался как «100%-но конфиденциальный хостинг» с полным отсутствием логов, то есть его создатели уверяли, что не фиксируют на своих серверах и сетевом оборудовании никакую активность, которая могла бы использоваться для обвинения клиентов в преступлениях.

Как сообщили Европол и Министерство юстиции США, в Польше были арестованы пять администраторов сервиса, а все серверы Lolek конфискованы.

Европол заявил, что Lolek был закрыт, поскольку киберпреступники использовали его ресурсы для организации DDoS-атак, проведения спам‑кампаний, распространения инфостилеров, размещения управляющих серверов и поддельных интернет‑магазинов.

Министерство юстиции США, в свою очередь, сообщило, что в администрировании Lolek обвиняют гражданина Польши по имени Артур Кароль Грабовски (Artur Karol Grabowski). Хотя в настоящее время неясно, был ли Грабовски одним из администраторов хостинга, арестованных в Польше, Минюст утверждает, что он содействовал киберпреступности, позволяя клиентам Lolek регистрироваться под вымышленными именами, часто менять IP-адреса серверов, а также уведомлял клиентов о юридических запросах в их отношении.

Кроме того, считается, что Грабовски якобы помогал уже прекратившей свое существование вымогательской группировке Netwalker, которая арендовала у Lolek серверы, использовавшиеся более чем в 50 атаках (для взлома сетей, хранения похищенных данных и хакерских инструментов).

В настоящее время Грабовски предъявлены обвинения в сговоре с целью совершения компьютерного мошенничества, сговоре с целью совершения мошенничества с использованием электронных средств связи, а также в отмывании денег в международных масштабах. В случае признания виновным по всем пунктам обвинения ему грозит до 45 лет лишения свободы.

Бьёрн Страуструп дает советы разработчикам

Создатель языка C++, автор множества книг и профессор компьютерных наук в Колумбийском университете Бьёрн Страуструп (Bjarne Stroustrup) дал интервью Honeypot.io, в котором, например, рассказал, что стал программистом по ошибке, полагая, что записывается на курс прикладной математики (на самом деле это был курс по информатике).

По просьбе интервьюеров Страуструп дал несколько советов нынешнему поколению программистов.

«Трудно давать советы. Как минимум так же трудно, как и их принимать.

Не переусердствуйте со специализацией. Не будьте слишком уверены в том, что вам известно будущее. Будьте гибкими и помните, что карьера и работа — это долгосрочная перспектива. Слишком много молодых людей думают, что могут что‑то оптимизировать, а потом обнаруживают, что потратили пару лет или больше на специализацию, которая, вероятно, была не совсем правильной. И в процессе работы они выгорают, потому что не уделяли достаточно времени дружбе и жизни вне компьютера.

Нельзя просто кодить. Нужно также работать с культурой и способами выражения идей. То есть я никогда не жалел о времени, потраченном на историю и математику. Математика оттачивает ваш ум, история дает вам представление о ваших ограничениях и о том, что происходит в мире. И поэтому не будьте слишком уверены. Не спешите, старайтесь вести более сбалансированную жизнь и будьте готовы использовать представившиеся возможности».

Ссылаясь на свой собственный опыт, Страуструп говорит, что необходимо обладать широким набором навыков, чтобы мочь использовать различные возможности, когда они появляются:

«Я занимался классической информатикой, компиляторами, занимался несколькими языками... Думаю, тогда я знал около двух десятков. Я занимался архитектурой машин, операционными системами. И этот набор навыков оказался полезным».

Джейлбрейк Tesla разблокировал платные функции

Исследователи из Берлинского технического университета разработали метод джейлбрейка инфотейнмент‑систем на базе процессоров AMD. Такие системы используются во всех последних моделях автомобилей Tesla, и исследователи получили возможность запускать на них любое ПО, а также разблокировать платные функции автомобилей.

Созданная исследователями атака позволяет извлечь уникальный ключ RSA, привязанный к железу (Tesla использует его для аутентификации автомобиля в своей сервисной сети), а также активировать программно заблокированные функции, включая подогрев сидений и Acceleration Boost, за которые владельцы Tesla обычно должны платить отдельно. Особо отмечается, что разблокировать таким способом функцию Full Self-Driving (FSD, знаменитый «автопилот» Tesla) не получится.

Эксперты обнаружили, что человек, имеющий физический доступ к плате Infotainment and Connectivity ECU (ICE) автомобиля, может использовать известную атаку против AMD Secure Processor (ASP), на котором строится блок управления инфотейнмент‑системами MCU-Z.

Взломать информационно‑развлекательную систему удалось, опираясь на упомянутое прошлое исследование, которое обнаруживало возможность внедрения ошибок и извлечения секретов. Так как инфотейнмент‑система Tesla основана на уязвимом процессоре AMD Zen 1, использование ранее обнаруженных багов помогло осуществить ее джейлбрейк.

«В настоящее время реализовать нашу атаку смогут люди, которые обладают определенными познаниями в области электронного оборудования, умеют обращаться с паяльником и могут приобрести дополнительное оборудование стоимостью примерно 100 долларов, — рассказывают эксперты. — Мы рекомендуем плату Teensy 4.0, которую легко использовать для атак voltage glitching с нашей опенсорсной прошивкой. Также потребуется программатор SPI-Flash и логический анализатор, который может помочь в отладке атаки».

Упомянутая техника voltage glitching, также известная как внедрение ошибок, позволяет получить root-доступ и запустить произвольное ПО на MCU-Z для разблокировки некоторых платных функций авто. Более того, исследователи утверждают, что полученный таким способом доступ будет практически необратимым.

«Полученные нами root-права позволяют вносить произвольные изменения в Linux, которые выдержат перезагрузки и обновления», — говорят авторы атаки.

Кроме того, джейлбрейк позволяет извлечь защищенный TPM ключ аттестации, который Tesla использует для аутентификации автомобиля и проверки целостности его аппаратной составляющей, и перенести его на другой автомобиль. Исследователи объясняют, что это, например, может помочь использовать автомобиль в неподдерживаемых странах или выполнить самостоятельный ремонт. Однако это также может помочь злоумышленнику выдать свое авто за чье‑то другое.

Исследователи отметили, что атаку, скорее всего, можно преобразовать в готовый «продукт», вроде мод‑чипа, который будет использоваться для джейлбрейка по принципу plug-and-play. Сами эксперты чем‑то подобным заниматься не планируют, так как с юридической и экономической точки зрения это была бы «весьма сомнительная бизнес‑модель».

Авторы джейлбрейка уведомили автопроизводителя о своих выводах, и компания уже работает над устранением обнаруженных проблем.

«Tesla сообщила нам, что наш PoC для включения обогрева задних сидений опирается на старую версию прошивки. В более новых версиях прошивки обновление этого элемента конфигурации возможно только при наличии действительной подписи Tesla (проверенной/подтвержденной шлюзом). Таким образом, хотя наши атаки заложили важную основу для экспериментов с системой в целом, для включения обогрева задних сидений или любой другой заблокированной функции потребуется еще один программный или аппаратный эксплоит и атака на шлюз».

Тем не менее атака на извлечение ключа все еще работает даже с новейшей прошивкой Tesla.

Данные утекают в 40 раз чаще

- В Роскомнадзоре подсчитали, что за последние два года количество утечек персональных данных пользователей выросло почти в 40 раз. Если в 2021 году таких инцидентов было всего 4 (утекли 2,7 миллиона записей), то в 2022 году — свыше 140 (600 миллионов записей), а за первые семь месяцев 2023 года уже произошло свыше 150 утечек.

- В настоящее время в России насчитывается не менее 5,5 миллиона структур, имеющих доступ к частной информации. Роскомнадзор разработал рекомендации для всех операторов персональных данных. В частности, в ведомстве предлагают минимизировать перечь персональных данных, используя только те, которые действительно необходимы для оказания услуги. А также настаивают на «дроблении» личных сведений, то есть хранении каждых конкретных данных о человеке (имя, номер телефона, покупка) в разных базах.

Anonfiles закрылся

Популярный сервис для анонимного обмена файлами Anonfiles закрылся. Его администраторы заявили, что больше не могут справляться с огромным количеством злоупотреблений со стороны пользователей.

Дело в том, что Anonfiles был одним из наиболее популярных файлообменников среди преступников, которые использовали его для обмена образцами украденных данных, логинов и паролей, а также материалов, защищенных авторским правом. Как оказалось, это не устраивало его администраторов.

При этом не раз отмечалось (1, 2, 3), что сайт имел дело с сомнительными рекламодателями, которые нередко перенаправляли людей на страницы с вредоносным ПО и нежелательными расширениями для браузеров Google Chrome и Firefox, а также в фальшивую техническую поддержку.

Например, при попытке скачать файл с Anonfiles пользователей сначала перенаправляли на сайт, который загружал файл ISO с тем же именем. Такой ISO мог содержать вредоносные программы, в том числе инфостилеры, трояны удаленного доступа и рекламные кликеры.

Также в 2021 году исследователи предупреждали, что вредоносная реклама на Anonfiles распространяет известный инфостилер RedLine, а кроме того, на сайте были замечены кампании по распространению ботнета Amadey, стилера Vidar и вымогателя STOP.

Однако теперь операторы Anonfiles закрыли сервис, заявив, что их прокси‑провайдер недавно отключил их и они больше не могут справляться с огромным количеством нарушений.

Ниже приводим заявление администрации Anonfiles полностью.

«После двух лет бесконечных попыток запустить анонимный файлообменный сайт мы устали от огромного количества злоупотреблений и головной боли, которую это нам создавало.

Это может быть трудно понять, но после десятков миллионов загрузок и многих петабайтов данных вся работа по борьбе со злоупотреблениями была автоматизирована по всем доступным каналам, чтобы быть максимально быстрой.

Мы автоматически банили контент сотен тысяч файлов. Мы запрещали имена файлов и запрещали конкретные паттерны использования, связанные со злоупотреблениями. Дошло до того, что нас не волновало, если в процессе мы случайно получаем тысячи ложных срабатываний и удалений.

Но даже после всего этого количество злоупотреблений не уменьшилось.

Это не та работа, которую мы представляли себе, когда брались за это. А недавно наш прокси‑провайдер нас отключил.

Так больше продолжаться не может.

Домен продается».

Хакеров тоже взламывают

- Эксперты Hudson Rock изучили около 100 хакфорумов и обнаружили, что сами злоумышленники нередко становятся жертвами: их системы заражает вредоносное ПО, похищая учетные данные от сайтов для киберпреступников.

- Всего было обнаружено около 100 000 взломанных компьютеров, принадлежащих хакерам, а количество учетных данных от разных хакфорумов превысило 140 000.

- Оказалось, что более 57 000 скомпрометированных пользователей имели аккаунты в сообществе nulled[.]to для начинающих киберпреступников. На второе и третье места попали чуть менее популярные хакерские сайты cracked[.]io и hackforums[.]net.

- Утекшие пароли от форумов для киберпреступников чаще оказывались более надежными, чем учетные данные для государственных сайтов.

- Самые надежные пароли из всех изученных продемонстрировали участники хакфорума Breached: более 40% учетных данных здесь имеют длину не менее 10 символов и содержат символы четырех типов.

Microsoft не продлит лицензии

Компания Microsoft сообщила российским клиентам, что лицензии на продукты и решения компании не будут продлеваться после 30 сентября 2023 года. Уже активные лицензии продолжат действовать и после этой даты, но только до конца оставшегося срока.

В распоряжении СМИ оказалось письмо от службы поддержки Microsoft Online Services, направленное одному из клиентов. Оно гласит, что после 30 сентября текущего года российские корпоративные клиенты не смогут продлить подписку.

Microsoft поясняет, что больше не может принимать платежи на местный банковский счет в качестве оплаты своих услуг в России. Поэтому компания за 60 дней уведомляет клиента о том, что после 30 сентября продлить существующие подписки уже не получится, а активные лицензии продолжат работать лишь до истечения их срока.

«Microsoft приостанавливает запуск новых продуктов, продажу сервисов и многие другие аспекты своей деятельности в России в соответствии с санкциями со стороны Евросоюза, Великобритании и США», — прокомментировали в компании изданию Forbes.

Собственные источники издания в IT-отрасли отметили, что сейчас долю Microsoft в госсекторе, в компаниях с госучастием и среди корпоративных клиентов можно оценить в 80%, хотя еще год назад она составляла около 90%, а два года назад — 95–96%.

Заместитель председателя комитета Госдумы по информационной политике, информационным технологиям и связи Андрей Свинцов заявил СМИ, что, по его мнению, «в ближайшие полгода‑год все российские аналоги будут доработаны и постепенно будет проведено импортозамещение».

«Еще какой‑то период большинство программных продуктов [Microsoft] будут продолжать работать, просто без обновлений. Понятное дело, что наши специалисты практически уже все программные продукты распаролили, и ими уже можно пользоваться по серой схеме. Большое количество отечественных программных продуктов уже внедряется повсеместно. На сегодняшний день не все еще функции, аналогичные западным продуктам, есть, но по крайней мере базово уже пользоваться можно», — заявляет депутат.

Трафик с РФ вырос в 11 раз

- В середине августа Минцифры опубликовало проект стратегии развития отрасли связи до 2035 года. Согласно этому документу, объем интернет‑трафика в интернете в России в 2022 году вырос более чем в 11 раз в сравнении с 2012 годом и достиг почти 124 эксабайт.

- Изначально (в 2012 году) трафик составлял 11,1 эксабайт. То есть более чем за десять лет измерений трафик вырос свыше чем в 11 раз, а в год он рос в среднем на 27%.

- Эксабайт равен десяти в 18-й степени, то есть квинтиллиону байт.

Безлимитного Dropbox не будет

До недавнего времени в Dropbox можно было подключить безлимитный тарифный план Dropbox Advanced для бизнеса, стоимостью 24 доллара в месяц. Этот тариф предоставлял неограниченный объем хранилища, чтобы бизнес‑пользователи могли не беспокоиться о лимитах. К сожалению, теперь от этого решено отказаться, так как некоторые пользователи активно злоупотребляли возможностями Dropbox Advanced.

Компания сообщает, что перестанет предоставлять неограниченное хранилище данных потому, что люди часто покупают аккаунты Dropbox Advanced «для таких целей, как майнинг криптовалют и Chia, объединение хранилищ для личных нужд не связанных между собой лиц и даже для перепродажи».

Dropbox объясняет, что такие клиенты использовали в тысячи раз больше дискового пространства, чем настоящие бизнес‑клиенты.

Чтобы не тратить ресурсы на борьбу со злоупотреблениями, Dropbox вводит ограничение в 15 Тбайт для организаций с тремя и менее пользователями. Сверх этого лимита на каждого пользователя может быть добавлено еще 5 Тбайт, а максимальный размер хранилища теперь составляет 1000 Тбайт на организацию.

Новых пользователей изменения коснутся сразу, а существующие пользователи будут постепенно переведены на новые тарифные планы с 1 ноября текущего года, о чем их уведомят не менее чем за 30 дней до перехода.

Чтобы помочь настоящим бизнес‑клиентам перейти на новый режим работы, Dropbox анонсирует, что клиенты, использующие менее 35 Тбайт дискового пространства на одну лицензию, смогут сохранить прежний объем хранилища, а также получат еще 5 Тбайт в течение пяти лет без дополнительной оплаты.

Telegram обошел «Вконтакте»

- Согласно статистике Mediascope, этим летом Telegram обогнал «Вконтакте» по размеру дневной аудитории в России, установив новый рекорд.

- В июле 2023 года показатель дневной аудитории Telegram составил 54,3 миллиона человек, то есть на 1,7 миллиона больше, чем у «Вконтакте» (52,6 миллиона).

- По сравнению с июнем за месяц аудитория Telegram выросла на 2,4 миллиона человек (4,6%).

- Таким образом, Telegram и «Вконтакте» в России обгоняют YouTube по среднесуточному охвату.

- Тем не менее месячная аудитория YouTube все же остается самой большой — в июле она превысила 95,5 миллиона человек. Для «Вконтакте» этот показатель составляет 87,6 миллиона пользователей, для Telegram — 81,2 миллиона.

WinRAR атакуют

В августе в WinRAR был обнаружены и исправлены сразу две уязвимости, одна из которых представляла собой 0-day, то есть уже использовалась хакерами.

Первая уязвимость, CVE-2023-40477, позволяла добиться выполнения произвольного кода в целевой системе, и для эксплуатации проблемы достаточно было вынудить жертву открыть архив RAR.

«Недостаток связан с обработкой томов восстановления (recovery volumes), — писали специалисты Zero Day Initiative, обнаружившие баг. — Проблема возникает из‑за отсутствия надлежащей проверки предоставляемых пользователем данных, что может привести к обращению к памяти за пределами выделенного буфера».

Поскольку атака все же требует взаимодействия с пользователем (ведь цель должна открыть архив), уязвимость набрала 7,8 балла из 10 возможных по шкале оценки уязвимостей CVSS, то есть не считается критической. Однако обманом вынудить пользователя открыть архив не так уж сложно, а учитывая огромный объем пользовательской базы WinRAR, уязвимость может представлять большую опасность.

Вторая уязвимость, CVE-2023-38831, оказалась проблемой нулевого дня. По информации Group-IB, проблема активно использовалась злоумышленниками для установки малвари, а для эксплуатации бага достаточно было вынудить жертву открыть безобидный файл из архива (в формате JPG, TXT и других).

Исследователи рассказали, что хакеры использовали уязвимость с апреля 2023 года, чтобы распространять различные семейства вредоносных программ, включая DarkMe, GuLoader и Remcos RAT.

В основном атаки были обнаружены на форумах, посвященных торговле криптовалютами. Там хакеры притворялись энтузиастами, делящимися своими торговыми стратегиями с другими трейдерами. К сообщениям злоумышленники прикладывали ссылки на специально подготовленные архивы WinRAR, которые якобы содержали детальную информацию о торговой стратегии (PDF, текстовые файлы и изображения).

Вредоносные архивы распространялись как минимум на восьми открытых трейдерских форумах, и с их помощью были заражены устройства не менее 130 пользователей. При этом общее число жертв этой кампании и их финансовые потери пока неизвестны.

Открывая вредоносный архив, жертвы видели лишь набор безобидных на первый взгляд файлов, включая уже упомянутые PDF, текстовые файлы, а также изображения в форматах JPG, PNG и прочих.

Но если пользователь кликал на такой PDF или картинку, благодаря уязвимости CVE-2023-38831 запускался скрипт для установки малвари. При этом скрипт также загружал и показывал пользователю документ‑фальшивку, чтобы не вызывать подозрений.

В итоге скрипт использовался для запуска самораспаковывающегося (SFX) CAB-архива, который заражал компьютер малварью (DarkMe, GuLoader и Remcos RAT), обеспечивая злоумышленникам удаленный доступ к зараженному устройству и позволяя похитить криптовалютные активы жертвы.

Обе описанные выше проблемы были устранены в начале августа, когда компания RARLAB выпустила обновленный WinRAR 6.23. Теперь пользователям WinRAR рекомендуется как можно скорее установить эту версию, чтобы защититься от возможных атак.

Другие интересные события месяца

- Ученые нашли способ автоматизировать создание вредоносных запросов для чат‑ботов с искусственным интеллектом

- CISA, АНБ и ФБР составили список самых эксплуатируемых уязвимостей

- Атака позволяет восстанавливать данные по звуку нажатий клавиш

- SentinelOne: северокорейские хакеры взломали «НПО машиностроения», производящее ракеты

- 0-day-уязвимости под общим названием BitForge угрожают криптовалютным кошелькам

- Подростки взломали транспортные карты метро Бостона, вдохновившись атакой 2008 года

- Discord(.)io подтвердил утечку данных 760 тысяч пользователей

- «Ростелеком» тестирует внутренний сервис для доступа к YouTube

- Microsoft добавляет поддержку Python в Excel

- Tor-сервисы защитят от атак при помощи proof-of-work