Содержание статьи

Взломы, утечки данных, обнаружение новых 0day-уязвимостей — все это происходит каждый день, но некоторые события выбиваются из общего ряда. Взлом сайта знакомств Ashley Madison не был обычным. Это масштабная история о том, как хакеры объявили войну крупной компании и выиграли ее, не считаясь с «сопутствующим ущербом».

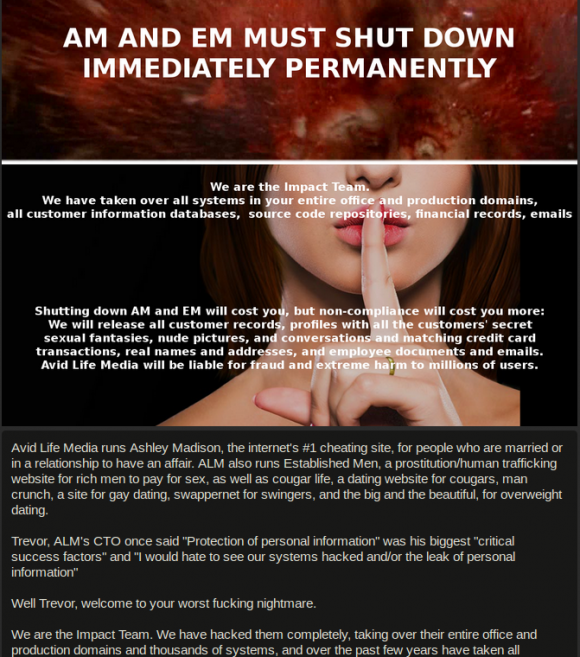

Ультиматум

Крупные утечки данных и скандальные взломы — настоящий тренд этого лета. Так весь июль эксперты в области информационной безопасности и пользователи изучали огромный архив внутренних данных (400 ГБ) компании Hacking Team – поставщика и производителя шпионского софта и различных хакерских инструментов для спецслужб, полиции и тоталитарных режимов со всего мира.

Конец июля и начало августа 2015 года принесли новую тему для обсуждений. Атаке подвергся огромный и очень популярный сайт знакомств (более 37 млн пользователей) Ashley Madison. Возможно, атака не привлекла бы к себе такого внимания, если бы не два «но»:

- Во-первых, направленность Ashley Madison и двух его «сайтов-побратимов» (Cougar Life и Established Men) сложно назвать обычной. Ashley Madison и два других ресурса ориентировались на уже состоящих в отношениях людей, которые ищут романа на стороне. Канадская компания Avid Life Media, которой принадлежат «сайты для измен», неоднократно подвергалась критике за провокационные рекламные кампании и слоганы вроде «Жизнь коротка. Заведи интрижку».

- Во-вторых, сайт не просто взломали или дефейснули — атаке подверглась сама компания Avid Life Media, а не только ее ресурсы. Группа хакеров, называющих себя The Impact Team, объявила Avid Life Media официальную войну.

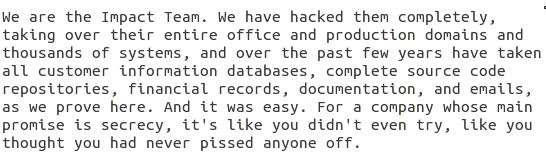

О взломе стало известно 19 июля 2015 года, хотя позже выяснится, что первые предупреждения хакеры послали компании 12 июля. Утром того дня на компьютерах служащих Avid Life Media внезапно заиграл трек AC/DC «Thunderstruck». Напомню, что эту песню в 2012 году использовали хакеры, атаковавшие иранские ядерные объекты. Песня сопровождалась демонстрацией ультиматума. Хакеры потребовали от руководства компании полного прекращения работы сайтов Ashley Madison и Established Men (ресурс Cougar Life, ориентированный на женщин, взломщики почему-то обошли вниманием). В противном случае The Impact Team пригрозили опубликовать данные пользователей, украденные в ходе атаки, а также внутреннюю документацию самой компании.

В своем послании The Impact Team уверяли, что не требуют невозможного. Хакеры выразили понимание, что полная остановка столь масштабного бизнеса займет время и приведет к огромным финансовым потерям. Но также они отметили, что если в открытом доступе действительно окажется абсолютно вся подноготная 37 миллионов изменщиков и изменниц, компании Avid Life Media придется еще хуже.

Xakep #200. Тайная жизнь Windows 10

Почему хакеры выбрали Ashley Madison из всего многообразия сайтов знакомств? The Impact Team выбрали мишенью не сайт, они выбрали компанию Avid Life Media. Хакеры утверждали, что компании лгала пользователям, зарабатывая на них миллионы долларов.

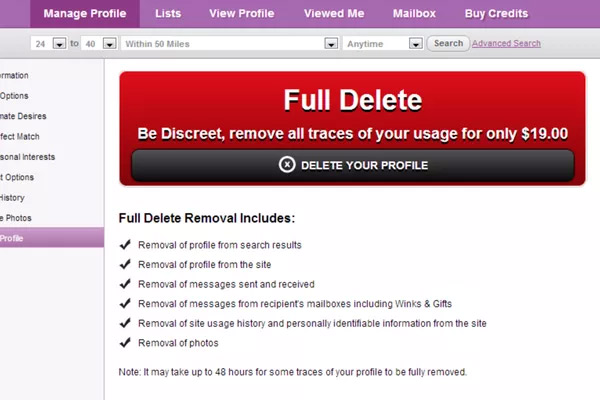

Речь о функции Full Delete, которую Ashley Madison предлагает своим пользователям. Дело в том, что ресурс позиционировался как в высшей степени конфиденциальный (что совсем неудивительно), но удалить оттуда свои данные можно было лишь заплатив $19, то есть воспользовавшись вышеозначенной платной услугой полного удаления аккаунта с серверов компании. The Impact Team утверждали, что функция Full Delete – обман, и пользовательские данные не удалялись вовсе, зато Avid Life Media получала огромные прибыли.

Одним из первых о происходящем сообщил известный журналист и специалист в сфере ИБ Брайан Кребс. Он же рассказал о том, что The Impact Team настроены серьезно и в качестве доказательства своих намерений уже опубликовали небольшой процент украденных данных.

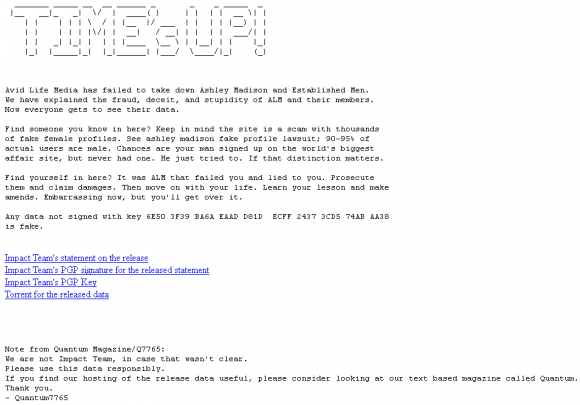

Публикация данных

Вряд ли кто-то ожидал того, что произошло спустя месяц после объявления ультиматума. The Impact Team давали компании Avid Life Media 30 дней на выполнение своих требований, и хакеры оказались пунктуальными ребятами.

19 августа 2015 года The Impact Team сообщили, что время вышло, и действительно выложили в сеть архив размером 9,7 ГБ. Он содержал информацию о 32 млн пользователей Ashley Madison и 36 млн email-адресов. Информация о каждом человече исчерпывающая: полное имя, адрес, телефон, хеши паролей (bcrypt), а также данные важные для знакомств – вес, рост, цвет волос и так далее. Более того, во многих случаях информация об аккаунте содержит GPS-координаты. Очевидно, приложение отслеживало пользователей принудительно, даже если те не указывали адрес. Обнаружились в архиве и данные о банковских картах. Полные номера карт не раскрыты, зато есть имя владельца и адрес.

Кроме того, архив содержал информацию о PayPal-аккаунтах руководства Ashley Madison, данные Windows domain, предназначенные для сотрудников и огромное количество внутренней документации компании Avid Life Media (логи чатов, контракты, техники продаж и многое другое).

Эксперты со всего мира принялись анализировать данные, в первую очередь, пытаясь понять, подлинные ли они. Так как в Twitter с каждой минутой появлялось все больше сообщений от людей, нашедших себя в базе, сомнений почти не осталось.

Брайан Кребс, в свою очередь, не только провел расследование, но и пообщался с одним из основателей Ashley Madison и бывшим техническим директором компании Раджей Бхатия (Raja Bhatia). Бхатия сейчас консультирует Avid Life Media и помогает в расследовании инцидента. Как ни странно, он отрицал, что данные в архиве настоящие. По его словам, компания ежедневно получает от 30 до 80 предупреждений об утечках данных, проверяет сотни гигабайт информации, но это всегда оказывается ложная тревога.

По словам бывшего технического директора, часть данных в архиве настоящие, но это те же самые данные, которые хакеры опубликовали в июле, в качестве доказательства серьезности своих намерений. Остальная информация – подделка или данные, собранные из других источников, не имеющих к Ashley Madison никакого отношения.

Бхатия особенно подчеркнул, что компания Avid Life Media не хранит данные о банковских картах пользователей, вместо них используя обезличенные ID транзакций. По мнению бывшего технического директора, данные о банковских картах взяты из совершенно иных источников.

Словам представителей Avid Life Media было сложно поверить уже после первого опубликованного хакерами архива. Но The Impact Team на достигнутом не остановились. 21-22 августа 2015 года, хакеры, вслед за первым дампом, опубликовали второй, а затем и третий архив с украденными данными. Третья выкладка потребовалась «по техническим причинам»: второй архив объемом 20 ГБ, содержавший в основном документы и более 200 000 писем компании Avid Life Media, оказался «битым»: не открывалось порядка 13 ГБ файлов. Хакеры поспешили исправить оплошность и опубликовали рабочий архив, который насчитывал 19 ГБ объема и уже открывался как должно.

Женщин на Ashley Madison почти не было

Редактор Gizmodo Аннали Ньюлитц (Annalee Newlitz) проанализировала опубликованные хакерами данные и пришла к забавному выводу: настоящих женщин на Ashley Madison были единицы:

- 5 550 678 аккаунтов якобы принадлежат женщинами и 31 343 428 аккаунтов принадлежат мужчинам

- Множество «женских» аккаунтов зарегистрированы на почту вида 100@ashleymadison.com

- 1492 женщины реально открывали сообщения на сайте и проявляли хоть какую-то активность. У мужчин этот показатель равен 20 269 657

- 2409 женщин пользовались чатом. И 11 030 920 мужчин

- 80 805 аккаунта зарегистрированы с IP-адреса 127.0.0.1, то есть, скорее всего, созданы сотрудниками Ashley Madison

- Если мужчин с IP 127.0.0.1 насчитывается всего 12 069, то женщин 68 709

Вместе со вторым архивом было опубликовано и послание от хакеров: «Эй, Ноэль, теперь ты можешь убедиться, что это настоящее». The Impact Team обращались к основателю и руководителю Avid Life Media Ноэлю Бидерману (Noel Biderman).

Слово The Impact Team

Когда были опубликованы все три дампа, издание Motherboard сумело раздобыть контактный email группы (через посредника, чье имя не было названо). Журналисты отправили хакерам письмо, с просьбой выйти на контакт. Как ни странно, ответ не заставил себя ждать и, что немаловажно, был подписан тем же PGP-ключом, что и дампы данных по Ashley Madison. Парни из The Impact Team согласились ответить на вопросы журналистов. Приводим перевод этого короткого Q&A ниже:

MOTHERBOARD: Как вы взломали Avid Life Media? Это было сложно?

The Impact Team: Мы очень старались и планировали атаку, которую будет невозможно обнаружить, но когда перешли к действиям, поняли, что преодолевать там попросту нечего.

Что скажете об их безопасности?

Она ужасна. Никто, ни за чем не следил. Никакой безопасности. Единственное: сеть была сегментирована. Можно использовать Pass1234 из интернета, чтобы под VPN получить root-доступ на всех серверах.

Когда вы начали их ломать? Несколько лет назад?

Довольно давно.

Какой еще информацией о Avid Life Media вы располагаете?

300 ГБ данных: email-переписки сотрудников, документация из внутренней сети компании. Десятки тысяч фотографий пользователей Ashley Madison. Некоторое количество чатов пользователей и их сообщения. 1\3 всех фотографий, это фотографии членов, их мы публиковать не будем. Большую часть почты сотрудников мы тоже не собираемся публиковать. Возможно, только переписку руководителей компании.

Почему вы решили выложить дампы сразу большими порциями, а не сливали информацию понемногу?

Мы как-то непонятно пишем? План всегда был именно такой. Наш первый релиз содержал образец дампа с 2700 транзакциями. По одной, начиная с 2008-03-21 и по 2015-06-28. По одной за день. Потом мы опубликовали все остальное. Так гораздо проще.

Что скажете о реакции Avid Life Media и ее CEO Ноэля Бидермана?

Они зарабатывают на мошенничестве $100,000,000 в год. Совсем неудивительно, что компания не закрылась. Может быть, теперь их смогут закрыть юристы. Avid Life Media совсем как политики – не могут перестать врать. Они заявляют, что не хранили данные о банковских картах. Конечно, а еще они совсем не хранили email, просто каждый день логинились на сервер и их читали. У них был пароль от обработчика банковских карт (CC processor), мы слили данные оттуда.

То есть они работают с процессинговой компанией, оператором по приему платежей. Процессинговая компания хранит у себя часть номера банковской карты и биллинг адрес. Так же Gmail хранит почту. Avid Life Media могли залогиниться и просмотреть детали транзакций.

Что подвигло вас на взлом, какова мотивация?

Мы пробыли в Avid Life Media достаточно долго, чтобы разобраться, что к чему. Мы наблюдали, как растет число пользователей Ashley Madison, растет посещаемость сайта. Сейчас все кричат: «37 миллионов пользователей! Шантаж пользователей!». Мы не шантажировали пользователей. Их шантажировала Avid Life Media. Но могла бы и любая другая группа хакеров. Мы лишь остановили это, пока дело не дошло до 60 млн. Avid Life Media ведет себя как драгдилер, издевающийся над наркоманами.

Доказательства того, что функция удаления профиля с сайта не работала, есть в дампах?

Да. Там множество таких аккаунтов и данных.

The Impact Team планирует взламывать другие сайты в будущем? Если да, то какие конкретно цели, или какой тип целей у вас на примете?

Мы будем ломать не только сайты. Наши цели: любые компании, которые зарабатывают сотни миллионов долларов на человеческой боли, секретах и лжи. Возможно, коррумпированные политики. Если мы за это возьмемся, это займет много времени, но мы поработаем тотально.

Последствия

Разумеется, компрометация данных 32 млн человек, которые изменяли свои вторым половинам, не могла остаться незамеченной и не повлечь за собой последствия. Так очень оперативно появились сайты, где можно проверить свои данные по базе и узнать, скомпрометирован твой аккаунт или нет (ashley.cynic.al).

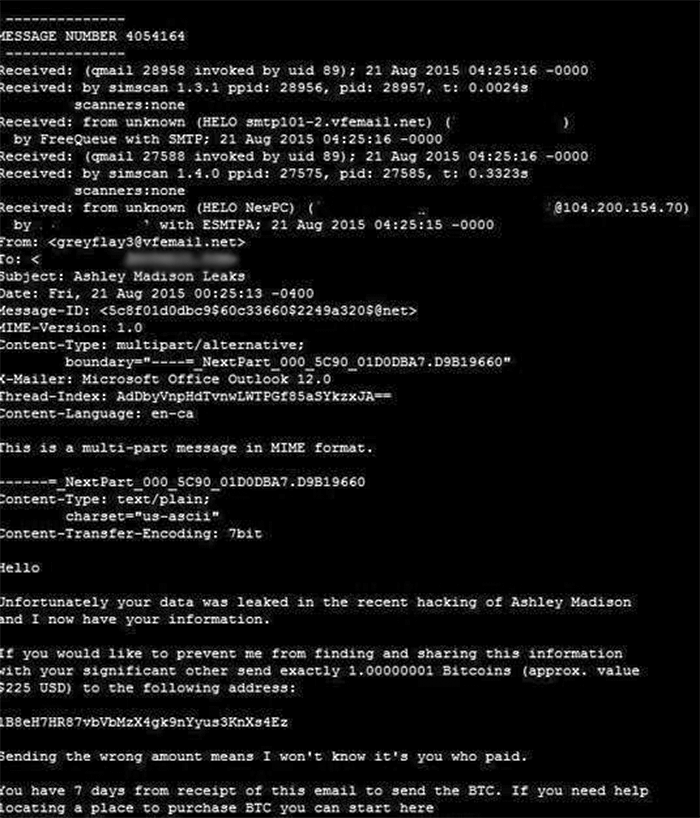

Предприимчивые сетевые мошенники начали рассылать пострадавшим письма с вымогательствами. Такие рассылки носят настолько массовый характер, что некоторые почтовые провайдеры были вынуждены обновить спам-фильтры, чтобы отсекать подобные сообщения. От подобных писем могут страдать даже те, кто никогда не регистрировался на сайтах знакомств. Дело в том, что принадлежащие Avid Life Media ресурсы не требовали подтверждения email, можно было указывать любой адрес, хоть barack.obama@whitehouse.gov.

Неизвестный вымогатель «с прискорбием» сообщает жертве о том, что информация с сайта Ashley Madison оказалась в его руках. Чтобы оградить любимую жену от получения этой информации, жертву просят перечислить один биткоин на адрес 1B8eH7HR87vbVbMzX4gk9nYyus3KnXs4Ez. Точнее, требуется перечислить 1,0000001 BTC, чтобы вымогатель знал, кто именно откупился. Вероятно, каждая жертва получает требование о выкупе с уникальной суммой: 1,0000002 BTC, 1,0000003 BTC, 1,0000004 BTC и так далее.

Адвокаты по разводам (и адвокаты вообще) тоже воспаряли духом. Сложно представить, какое количество разводов и мошенничества повлечет за собой публикация данных 32 млн человек, пойманных на измене. Хотя, это еще не самое страшное. На Reddit, к примеру, мелькала история гея из Саудовской Аравии, который использовал Ashley Madison для знакомств. Дело в том, что в Саудовской Аравии (и ряде других стран) мужеложство карается смертной казнью. Через побивание камнями. Парень пишет, что уже подготовил побег из страны и «очень благодарен» за это хакерам.

Против Avid Life Media уже начали подавать групповые иски, что совершенно неудивительно, учитывая размах утечки данных и скандала вокруг нее. В суд подают и Канаде, и в других странах. Так в США, в окружной суд штата Калифорния на днях как раз поступил новый иск с требованием возместить $5 000 000 пострадавшим. И это явно только начало.

Full Delete и подноготная Avid Life Media

Так как второй (технически – третий) дамп, опубликованный хакерами, содержал в основном внутреннюю документацию компании Avid Life Media, на свет, разумеется, выплыли нелицеприятные факты о самой компании, а также о ее руководстве.

Выяснилось, что функция удаления данных, за которую ALM просила у пользователей $19, все же работала, хотя и весьма странно. Многие данные об аккаунте действительно удалялись, но в базе все равно хранились: информация о штате, городе и стране проживания, GPS-координаты, параметры роста и веса, дата рождения, пол, а также информация о привычках и предпочтениях пользователя. Немало, учитывая, что человек заплатил $19 за полное удаление своего профиля. Ну и, конечно, самой неприятной из списка является утечка GPR-координат, по которым человека можно выследить и вычислить, даже не зная имени.

Обнаружилась в архиве и переписка руководителей компании, выставляющая ALM в не слишком выгодном свете. В частности, был найден обмен письмами между Бхатией и Бидерманом, датированный 2012 годом. Бхатиа, тогда еще технический директор (CTO) компании, пишет шефу, что на досуге покопался на сайте конкурирующей службы знакомств, работающей при издании nerve.com, и обнаружил там уязвимость. Бидермана информация заинтересовала, и он попросил подробностей, которые CTO с радостью предоставил:

«Я провел ленивый аудит сайта. Получил доступ ко всем пользовательским данным, включая email, пароли, зашифрованные пароли. Доступна информация о том, платил ли пользователь, с кем он разговаривал, что искал, когда последний раз был на сайте, кого занес в черный список и кем был занесен в черный список. Доступен профиль на каждого по риску мошенничества, загрузки фото и т.д.»

Бидерман ответил весьма однозначно: «Ничего себе… Я бы взял оттуда email’ы…» (Holy moly…I would take the emails…). И хотя Бхатиа, вроде бы, исходно не собирался ломать конкурентов дальше и внедряться глубже, он пояснил Бидерману, как работает дырка, и сопроводил свой «отчет» залитым на GitHub образом БД nerve.com.

Переписка, фактически, обрывается на вопросе Бидермана: «Может стоит сообщить им о дырке в системе?», на который Бхатиа так и не ответил, во всяком случае, по почте.

Хотя сами Бидерман и Бхатиа не стали давать комментарии, представители ALM сообщили прессе, что все это вырвано из контекста: «Ничто не указывает на то, что кто-то пытался взломать nerve.com, украсть или использовать принадлежащие им данные». Якобы, вместо этого руководство компании просто «проявило должную техническую осмотрительность, использовав представившийся случай».

Дело в том, что за полгода до вышеупомянутого обмена письмами, ALM вела переговоры о партнерстве с Nerve и о приобретении ресурса flirts.com. Переговоры ни к чему не привели, но, видимо, в таком «прощупывании» конкурентов и их товара, по мнению ALM, нет ничего зазорного.

Поиск виновных

24 августа 2015 года, полиция Торонто провела пресс-конференцию. Представитель полиции Торонто Брайс Эванс (Bryce Evans) рассказал о ходе расследования. Он признал, что «было бы глупо полагать, что полиция Торонто справится с этим в одиночку», и подтвердил, что к делу привлекли не только местные правоохранительные органы. Задействованы спецслужбы США, в числе которых ФБР и Министерство национальной безопасности. Последние официально заявило, что расследуют возможность компрометации федеральных служащих в ходе инцидента. Канадская служба разведки и безопасности (аналог ЦРУ) в расследовании, напротив, не участвует.

Несмотря на то, что «вся королевская конница и вся королевская рать» ищут хакеров, похоже, результатов пока мало. По словам Эванса, полиция обеих стран ищет помощи у хакерского комьюнити, в основном, у white hat специалистов, рассчитывая на их экспертизу. Однако если кто-то из сетевого андеграунда вдруг решит «настучать» на коллег на цеху, полиция примет и такую помощь.

Кроме того, полицейские объявили, что компания Avid Life Media установила вознаграждение в размере 500 000 канадских долларов (в долларах США — 376 000) за любую информацию, которая поможет поймать и идентифицировать членов The Impact Team.

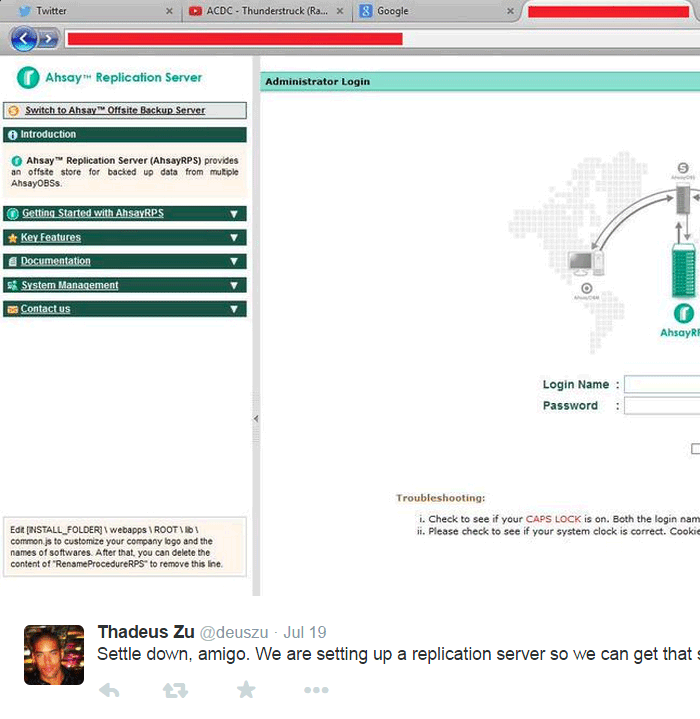

Свою гипотезу о личностях хакеров уже выдвинул Брайан Кребс. 20 июля 2015 года, через несколько часов после того, как Кребс опубликовал эксклюзивный материал о взломе Ashley Madison, получив данные эксклюзивно от представителей The Impact Team, Кребс заметил странный твит некоего Тадеуша Зу (Thadeus Zu). Зу давал ссылку на тот самый дамп с данными, которых еще никто не видел, и видеть попросту не мог.

Кребс скачал весь пятилетний архив твитов Зу и проанализировал их. Из архива становится ясно, что это опытный хакер, который поначалу публиковал информацию о простых взломах маршрутизаторов, беспроводных камер и дефейах сайтов, а затем переключился на более сложные атаки.

Отдельное внимание журналиста привлек тот факт, что в 2012 году Зу угрожал взломать сайт группы компьютерных специалистов CERT Nederlands, упоминая при этом песню «Thunderstruck» группы AC/DC. Которую использовали и The Impact Team.

Также 19 июля 2015 года в 9:40 утра Зу разместил твит странного содержания: об установке «серверов репликации» и начале некого «шоу». Это случилось примерно за двенадцать часов до того, как с Брайаном Кребсом впервые связались представители The Impact Team. Кстати, к твиту приложен скриншот, на котором, во вкладках браузера, опять виден трек «Thunderstruck». Кто такой Тадеуш Зу и даже где он обитает, пока неясно. Зу пишет то об Австралии, то становится ясно, что он в Канаде, а его профиль в Facebook вообще указывает на Гавайи. Как бы то ни было, Кребс убежден – Зу либо причастен к атаке, либо, как минимум, знает членов The Impact Team.

Худшие пароли Ashley Madison

Во время любой крупной утечки данных всегда находится тот, кто проанализирует статистику паролей скомпрометированных пользователей. Эксперт Дин Пирс (Dean Pierce) провел такой анализ для Ashley Madison, расшифровав 4000 паролей (0,0006% об общего числа):

| Пароль | Сколько раз встречается |

|---|---|

| 123456 | 202 |

| password | 105 |

| 12345 | 99 |

| qwerty | 32 |

| 12345678 | 31 |

| ashley | 28 |

| baseball | 27 |

| abc123 | 27 |

| 696969 | 23 |

| 111111 | 21 |

| football | 20 |

| fuckyou | 20 |

| madison | 20 |

| asshole | 19 |

| superman | 19 |

| fuckme | 19 |

| hockey | 19 |

| 123456789 | 19 |

| hunter | 19 |

| harley | 18 |

Финал

Как ни странно, компания Avid Life Media по-прежнему надеется выкарабкаться из этого скандала, а ресурсы Ashley Madison и Established Men продолжают свою работу. Очевидно, компанию не пугают многомиллионные иски (которые пострадавшие явно выиграют) и полная потеря доверия со стороны пользователей.

Более того, в Avid Life Media придумали, кого в сложившейся ситуации можно сделать идеальным козлом отпущения – Ноэля Бидермана. The Impact Team сами сделали Бидермана «лицом» атаки, обращая свои требования лично к нему и еще некоторыми руководящим сотрудниками. Так ультиматум Impact Team, к примеру, содержал не только требования в адрес Бидермана, но и извинения перед Марком Стилом (Mark Steele) — шефом безопасности ресурса Ashley Madison.

28 августа 2015 года компания Avid Life Media выпустила лаконичный пресс-релиз, в котором сообщила, что Ноэль Бидерман оставил пост CEO компании, покинув ее совсем. «Данные перемены предприняты в лучших интересах компании, и позволят нам дальше поддерживать наших пользователей и преданных сотрудников. Мы остаемся верны своим обязательствам перед нашими клиентами. Ведется активное расследование атаки, предпринятой преступниками против нашего бизнеса и наших пользователей. Мы и далее будем предоставлять доступ к нашим уникальным платформам пользователям со всего мира», — сказано в пресс-релизе.

На посту Бидермана сменит группа топ-менеджеров, пока не будет найдена новая кандидатура на должность исполнительного директора. Хотя в свете многочисленных судебных исков и маячащего на горизонте банкротства, это очень оптимистичные планы. Так Avid Life Media уже пришлось забыть о планах выхода на биржу. Хотя от размещения акций на Лондонской фондовой бирже планировалось выручить до 134 миллионов фунтов стерлингов (около $200 млн).