Тестирование на проникновение (penetration testing) — метод оценки безопасности компьютерных систем или сетей средствами моделирования атаки злоумышленника. Для кого-то это хобби, для кого-то работа, для кого-то это стиль жизни. На страницах нашего журнала мы постараемся познакомить тебя с профессией настоящего хакера на службе корпорации, с задачами, которые перед ним ставятся, и их решениями.

Intro

Возможно, у тебя сложилось впечатление, что работа пентестера — достаточно непыльная штука: светлый и уютный офис, горячая и вкусная еда, спокойствие и благополучие. Стабильность :). Это далеко от действительности, особенно когда разговор заходит о таком понятии, как full scope penetration testing, что, грубо говоря, аналогично термину red teaming.

Подобный проект, помимо характерных для пентеста вещей, подразумевает под собой углубление в такие пласты, как безопасность коммуникаций, социальная инженерия и физическая безопасность. В реалиях российского бизнеса ИБ типовые тесты на проникновение далеки от подобных задач, но в моей практике встречались похожие. И сегодня мы поговорим именно о тех составляющих работ, которые заставляют нас покинуть уютный офис и почувствовать себя настоящим шпионом.

History

Что такое red team? Этот термин появился в армии США — им обозначали боевую единицу, перед которой ставилась задача оценить эффективность той или иной боевой единицы. Простой пример: если необходимо натренировать боевую единицу на защиту периметра охраняемого объекта, то кто-то другой должен выступать в роли атакующего. Так и появились «красные команды».

В дальнейшем предприимчивые граждане, в большинстве случаев в прошлом каким-либо образом связанные с военными структурами США, стали оказывать услуги, аналогичные тем, которые оказывали на службе, но уже для корпораций. Наглядно подобные операции были продемонстрированы широкой публике в фильме Sneakers.

Компьютеры в те времена еще не настолько проникли в повседневную жизнь, чтобы стать одной из составляющих периметра корпорации. Основной целью подобных работ, как и сейчас для пентеста, была независимая оценка текущего уровня защищенности организации. То же тестирование на проникновение, но со своим периметром и с моделью нарушителя, которая напрямую зависит от периметра.

Вот основные навыки, которыми необходимо было обладать участникам команды хакеров (а они, безусловно, были хакерами): понимание принципов систем физической безопасности и опыт работы с ними; навыки взлома замков; отменные навыки социальной инженерии, а также понимание устройства всех используемых на тот момент коммуникаций — начиная от вентиляции и заканчивая телефонией.

Проект считался удачным не когда взяты привилегии администратора домена AD, а когда получен доступ к информации, составляющей коммерческую тайну, которая в те времена частенько была изложена лишь на бумаге. С развитием технологий все больше и больше уклон подобных работ стал смещаться в сторону сетевой безопасности, где хакеры и консультанты по ИБ нашли себе легальное применение.

Многие мои знакомые, занимающиеся тестами на проникновение на Западе, при оказании услуг в сфере ИБ-консалтинга, помимо привычных нам пентестов, также проводят оценку безопасности периметра с точки зрения физического проникновения. К слову сказать, я вообще не верил, что подобные услуги до сих пор актуальны, но меня в этом разуверили Хьюго Фортье и Кевин Митник. От Хьюго я, конечно, мог этого ожидать (он вообще тру олдскул хардкор тип), но Митник мне казался «говорящей головой», не более. Мое мнение кардинально изменилось после личного знакомства в хакспейсе «Нейрон» и его рассказов о том, как и какие именно услуги оказывает его контора MitnickSecurity. Оказалось, что ребята не брезгуют выездами к заказчикам независимо от их местоположения и, используя все возможные средства, преодолевают физический периметр.

IMHO

Почему же у нас непопулярна подобная услуга? На мой взгляд, помешало отсутствие в индустрии людей, которые были бы готовы ее предоставлять. Подготовка требует времени и денег, да и заказчикам тоже еще нужно объяснить, что тестирование защиты их физического периметра — дело важное и нужное.

В России рынок услуг в сфере информационной безопасности развивался именно благодаря людям, которые эти услуги продавали любыми возможными и невозможными способами. Тем временем потребности в услугах в сфере физической безопасности покрыли всевозможные ЧОПы. Их методы и подходы, по всей видимости, очень далеки от тех, которые применяются «ред тимами».

В современных реалиях физическая безопасность сводится к защите скорее человеческих жизней, нежели информации. К тому же существенно изменилась и модель нарушителя — в большинстве случаев он старается избегать любых действий, которые в кратчайшие сроки могут ограничить его свободу перемещения.

Expirience

Единственная разновидность нарушителя, для моделирования атаки которой нужно уметь преодолевать физический периметр, — это нарушитель, отчаявшийся проникнуть во внешний сетевой периметр.

Такая модель непопулярна у исполнителей, но вызывает энтузиазм у заказчиков, если о ней заговорить. Дай им волю, и тебе придется нанимать в команду мужчину 35–40 лет с неприметной внешностью и навыками рукопашных боев без правил, который в случае чего сможет вырубить подоспевших охранников, пока ты вскрываешь замок.

В моей практике были работы, которые с небольшой натяжкой можно назвать пентестами с попыткой преодоления физического периметра. Правда, они сводились к использованию технических средств и возможных уязвимостей в СКУД в совокупности с социальной инженерией.

Преодолевать периметр во всех случаях приходилось только через легитимные точки входа — например, через капсулу-турникет, никак не через забор с попутным разрезанием колючей проволоки. Эти эксперименты были организованы исключительно на добровольных началах, и я, естественно, не претендовал на покрытие всех возможных векторов атаки в рамках рассматриваемой модели. Я выбирал те, которые интересны мне и наиболее вероятны с технической точки зрения. В рамках подобных работ я отказался от любых опасных вариантов прямого взаимодействия с сотрудниками компании.

Case

Если рассматривать систему СКУД с точки зрения злоумышленника, который пытается проникнуть в организацию, то можно провести аналогию с shared-хостингами. Сайт-визитка со статическим контентом на таком хостинге в меньшей безопасности, нежели на выделенном сервере. Так и с организациями — систему СКУД намного легче преодолеть в офисных центрах (там и преодолевать особо нечего), чем в зданиях, которые обслуживают одну-единственную компанию.

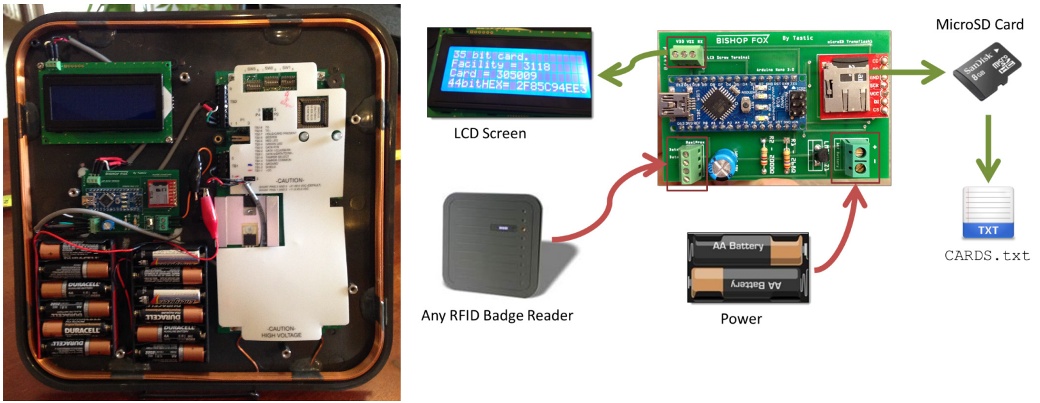

Проект начинается с разведки, основная цель которой — получить как можно больше информации о системе СКУД. Это не только техническая составляющая, но и внешний вид пропусков, список легитимных точек входа и даже дресс-код.

Если абстрагироваться от всех нюансов, задача разведки сводится к выявлению технологий, используемых для реализации СКУД. Определить, какие именно пропуска используются в офисных центрах, обычно не составляет труда (вообще в большинстве случаев это Mifare Classic). Офисные центры часто имеют большие лобби, и ни у кого не возникает вопросов к человеку, который разговаривает по телефону и пялится на турникеты, ходит туда-сюда, смотрит, что делает охрана и что происходит на ресепшене.

Попасть внутрь офисного здания можно, к примеру, под предлогом заинтересованности в аренде помещения. В таком случае тебя, вероятно, встретит человек, который имеет идентификатор, дающий доступ ко всем помещениям — вдруг тебя заинтересуют несколько из них? Использование подобного идентификатора-карты сравнимо с использованием учетной записи администратора домена для доступа к пользовательским машинам (тогда как пользователи обладают привилегиями локального администратора). Задача заключается в том, чтобы аккуратно скопировать такой ключ и никак себя не выдать. Это не так сложно, поверь мне.

Когда здание принадлежит одной компании, о лобби речи не идет. Необходимо определить то место, в котором ты окажешься ближе к сотрудникам, не вызывая подозрений. Такая точка может находиться, к примеру, у ворот ограды, через которые сотрудники проходят на территорию организации.

Найдя удачные места, можно переходить к подготовке технических средств, которые позволят скопировать метку пропуска. Не буду заострять внимание на подготовке хардвара, с этим прекрасно справляются ребята из проекта Hardware Village. «Рыбалку» лучше всего устраивать на рассвете — большинство офисных работников даже не обратит внимания на человека, который просто стоит где-то возле проходной. Все чертовски хотят спать по утрам, им не до тебя.

После «рыбалки» возникает еще одна нетривиальная задача — понять, какие именно из перехваченных данных тебе пригодятся. Хорошо, конечно, когда организации используют метки, идентификаторы которых похожи: если во всей куче данных ты найдешь парочку похожих идентификаторов, то будет по крайней мере ясно, что ты на верном пути. Однако в моей практике однажды было так, что я не мог понять, какой именно идентификатор использовать.

В таких случаях приходится либо надеяться на интуицию и везение, либо продолжать рыбачить в поисках нужного идентификатора. Второй вариант для меня не подходил, так что пришлось выбирать наугад. Не повезло: пройти турникеты не удалось, и оставалось только улыбнуться охране и покинуть здание. Во всех остальных случаях (которые, правда, можно сосчитать по пальцам) проникновение на территорию заказчика прошло успешно — во многом просто везло.

Подобные работы демонстрировали лишь одно — несостоятельность использования Mifare Classic как идентификаторов пользователей СКУД. Вообще, необходимо было еще анализировать такие штуки, как:

- логика СКУД;

- права доступа к помещениям (например, по аналогии с привилегиями в AD);

- лазейки на периметре;

- мертвые зоны видеонаблюдения;

- работоспособность сигнализации;

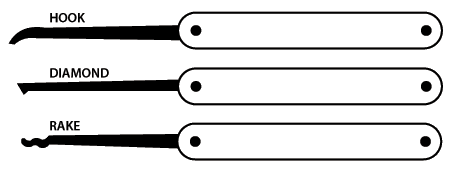

- замки — на предмет устойчивости к взлому;

- физическая защищенность линий коммуникации (и под землей, ага).

К сожалению, моя квалификация и доступное мне оборудование не позволяли произвести более полный анализ. Признаюсь, в этом вопросе я придерживаюсь мнения, что все же нужна специализация. Во всех вещах одновременно разбираться невозможно — чего стоит один только локпикинг.

Подобные услуги, безусловно, интересны для заказчика, но дороги в реализации по сравнению с типовым пентестом. Спрос вряд ли окажется настолько большим, чтобы держать в штате человека с необходимыми профессиональными навыками, — проще собрать команду под конкретный проект. Однако человека с подобными профессиональными навыками в привычной для нас среде найти сложно, а договориться о сотрудничестве еще сложнее. К тому же стычки с охраной могут закончиться членовредительством — к таким приключениям готов не каждый. И наконец, требуется навык актерского мастерства, он тоже есть не у всех.

Outro

Не хочу делать утверждений, есть ли будущее у подобных консалтинговых услуг в РФ или нет. Плацдарм есть — пробные пентесты оказались удачными. На данный момент ни одна из консалтинговых компаний в РФ не может похвастаться тем, что способна оценить физическую безопасность того или иного объекта. Не исключено, что наличие подобной услуги может стать удачным маркетинговым ходом.

Ребята из QIWI, к примеру, не стали дожидаться, пока на рынке появится подобная услуга, и сами собрали свою red team, которая удачно организовала проникновение на территорию организации. Об этом нам рассказал Кирилл Ермаков (@isox_xx) в докладе для секции Defensive Track на ZeroNights 2015. Надеюсь, организаторы ZeroNights не затянут с публикацией материалов, и ты сможешь узнать об опыте команды QIWI, если вдруг пропустил доклад. Stay tuned!

WWW

Полезная информация

Aspects of physical security

Red Teaming: The Art of Ethical Hacking

The Anatomy of a Subway Hack

MIT Guide to Lock Picking

No-Tech Hacking

Общая теория по пентестам

Vulnerability Assessment

Open Source Security Testing Methodology Manual

The Penetration Testing Execution Standard

Немного практики

PentesterLab

Penetration Testing Practice Lab

В закладки

Open Penetration Testing Bookmarks Collection