Содержание статьи

Тестирование на проникновение (penetration testing) — метод оценки безопасности компьютерных систем или сетей средствами моделирования атаки злоумышленника. Для кого-то это хобби, для кого-то работа, для кого-то это стиль жизни. На страницах нашего журнала мы постараемся познакомить тебя с профессией настоящего хакера на службе корпорации, с задачами, которые перед ним ставятся, и их решениями.

Intro

FUD (акроним от fear, uncertainty and doubt — «страх, неизвестность, сомнения») сыграл огромную роль в развитии отечественной индустрии ИБ. FUD в контексте ИБ — прием маркетинга, который помогает продавать тот или иной продукт, используя страх клиента перед неизвестным злоумышленником. Подход явно грубый и некрасивый, но именно благодаря ему отрасль получила финансирование и смогла развиться.

Я был уверен, что такой метод продаж изжил себя в тот момент, когда у отделов ИБ в организациях стали появляться технические компетенции. Некоторое время назад мне довелось побывать на малоизвестной конференции escar, которая целиком посвящена теме embedded security в отрасли автомобилестроения. Каждый второй «технический» доклад содержал в себе отсылку к популярному в медиа исследованию Миллера и Валасека. Сложилось впечатление, что я снова попал во времена @defaced и первых отечественных конференций на тему ИБ. Внезапно ощутить себя в прошлом, наблюдая потерю многих лет прогресса, — чувство не из приятных.

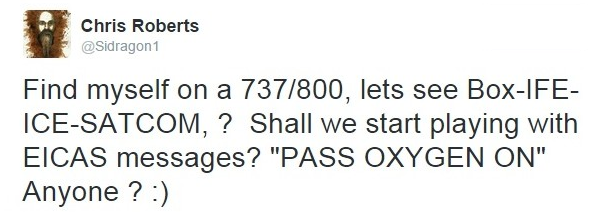

Причина, как мне кажется, в том, что к безопасности IoT-девайсов, автомобилей и SCADA относятся так, будто это совсем не те компьютеры, которые нам в 2015 году уже отлично знакомы. Вместо этого их воспринимают как те устройства, которыми они были до того момента, когда в них засунули ARM. Грубо говоря, IoT дал вторую жизнь FUD в виде такого понятия, как stunt hacking. Вместо того чтобы искать новые типы уязвимостей, разрабатывать новые механизмы защиты, многие security-вендоры бросились искать уязвимости в софте IoT-девайсов, SCADA, ERP и так далее. И всё ради громких пресс-релизов, выступлений на конференциях и упоминаний в масс-медиа.

Хакер #204. Шифровальщик для Android

Stunt hacking

Насколько я знаю, термин зародился осенью 2014-го в треде с говорящей темой «Junk Hacking Must Stop!». Лейтмотив такой: после появления IoT хакерские конференции наполнились докладами на тему «возможно, у тебя есть такой девайс, и я тебя сейчас напугаю, взломав его». Термин носит сугубо негативный характер и подразумевает любое «исследование», которое представляет собой тщательно скрываемый FUD или же никак не соотносится с реальным положением дел. Подготовка подобного «исследования» чаще всего выглядит следующим образом.

- Покупаем девайс, который достаточно широко применяется, внешне не похож на компьютер в представлении обывателя, но использует идентичные технологии.

- Тратим время на анализ устройства и изучение того, как оно работает.

- Находим уязвимость, пишем эксплоит, связываемся с вендором.

- Готовим пресс-релиз.

- Представляем «исследование» на конференции.

Таким подходом в первую очередь начали злоупотреблять security-вендоры, когда поняли, что FUD в качестве поддержки продаж может быть снова полезен. Получается так, что компании тратят ресурсы на поиск уязвимостей, импакт которых очень сомнителен. К примеру, найденная уязвимость в компоненте SCADA рождает статью, как был взломан поезд, а на основе найденной уязвимости в мобильном приложении для автомобиля готовится пресс-релиз о том, что был получен полный доступ к управлению автомобилем.

Bad marketing

Такой подход стал активно использоваться в рамках маркетинговых стратегий. Маркетологи снова в деле, они знают, как работать с FUD. Таким образом, вендоры задают нецелесообразные тренды в индустрии не только для себя, но и для небольших компаний и индивидуальных исследователей, только пришедших на рынок. «Трюкачество» и FUD еще и серьезно отвлекают: действительно стоящий ресерч часто остается незамеченным и теряется в горах мусора.

Stunt hacking research мелькает в масс-медиа, но это никак не влияет на рост продаж, ради которого все затевается. Ресерчеры, используя эффект от громких заголовков, предполагают, что упоминание их имени сконвертируется в деньги и популярность. Но в реальном мире все не так: вендоры прибегают к таким методам, потому что более серьезный и адекватный подход требует ощутимых затрат, тогда как FUD — это несложно. Старые клиенты игнорируют шумиху на пустом месте, да и новые не спешат ей поддаваться.

Исследователи без флага вендора над головой думают, что их наймут только за то, что они публично рассказали о найденной примитивной уязвимости в продукте. Но их исследование только выставляет потенциального клиента с плохой стороны, и победителя в такой ситуации никогда не будет.

Regress

Следуя трендам, которые родились из широко разрекламированных трюков, исследователи тратят время на поиск поверхностных уязвимостей. Это занимает время и препятствует развитию технических компетенций. Достигнув планки, которую задали исследования, ориентированные на маркетинг, можно решить, что это предел. Раз уж вендор с гордостью об этом рассказывает, значит, это потолок его крутости, верно? И если есть возможность достичь того же, то зачем развиваться?

Пожалуй, стоит упомянуть и такой подход к исследованиям: «я нашел у вас уязвимость, вы мне теперь должны». Быть может, уверенность в этой формуле сформировалась из представления о том, что security-вендоры получают гонорары за исследования в том же формате. Однако они не получают ничего, кроме хайпа в прессе и, возможно, прироста чувства собственной важности.

Мне абсолютно непонятен такой вклад в безопасность. Ситуация просто ироничная: за десять лет бизнес сделал огромный шаг навстречу индустрии ИБ — компании стали заботиться о безопасности, появился бюджет, появились bug bounty. А вот подход к сотрудничеству со стороны вендоров остался прежним. И это плохой пример для исследователей, только приходящих на рынок. Вместо того чтобы развиваться и делать годный ресерч, они тратят время на погоню за количеством CVE.

Good marketing

Результат работы должен говорить сам за себя. Рекомендации клиентов — лучший показатель профессионализма в той или иной сфере. Общение с вендором, полноценное погружение в проблему, желание помочь людям — вот что всегда будет приносить больше пользы, чем бездумный маркетинговый ресерч, цель которого — засветиться в какой-либо теме. Количество != качество. Руководствуйся принципом PoC||GTFO.

Outro

Если ты каким-либо образом участвуешь в исследованиях, нацеленных на FUD, пожалуйста, задумайся об их целесообразности. Stay tuned!