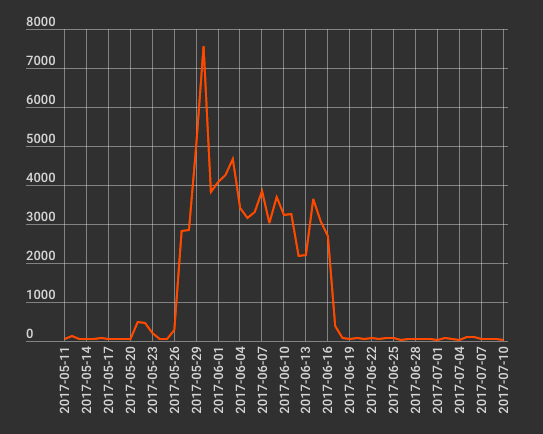

Специалисты компании Wordfence зафиксировали не совсем обычную волну атак, направленную на WordPress-сайты. Атаки начались в конце мая и продолжались до середины июня 2017 года. Неизвестные злоумышленники использовали автоматическое сканирование для поиска незавершенных или совсем свежих установок популярной CMS.

Атакующие искали ресурсы, с доступной страницей /wp-admin/setup-config.php, которую содержат серверы с установленным, но еще не настроенным WordPress. В таком случае перехватить управление совсем нетрудно, причем не только над чужой установкой WordPress, но и над чужой учетной записью на хостинге, вместе со всеми относящимися к ней сайтами.

Исследователи назвали эту вредоносную кампанию WPSetup Attack. Злоумышленники заканчивали настройку и установку за пользователей, создавали собственный административный аккаунт и после получали возможность выполнить произвольный PHP-код (к примеру, с помощью редактора тем или плагинов), позволяющий захватить контроль над сервером жертвы.

Аналитики Wordfence опасаются, что волна вредоносных сканирований может возобновиться в любой момент и предупреждают, что забытые и незавершенные установки WordPress – не такая большая редкость, как можно было бы подумать. Исследователи призывали администраторов не «забывать» WordPress у себя на серверах, так как в противном случае велика вероятность, что придется делить хостинг с киберпреступниками.

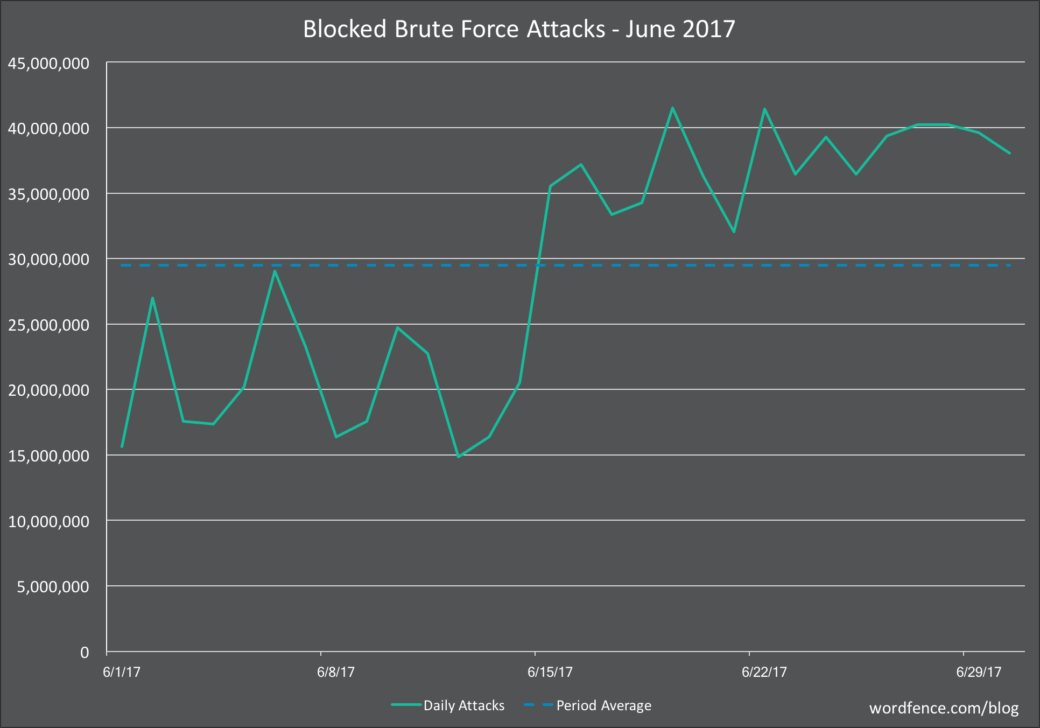

Недавно специалисты Wordfence также представили отчет о безопасности WordPress за июнь 2017 года, согласно которому ежедневное число атак возросло до 7,2 миллионов, то есть увеличилось на 32% по сравнению с маем 2017 года.

Количество брутфорс-атак увеличилось на 36% по сравнению с предыдущим месяцем и на пике достигало 41 млн в день.