Содержание статьи

- Не заслуживающее доверия железо и как его реабилитировать

- Взлом аппаратных биткойн-кошельков

- Защитный токен и Doobiekeys: как взламывают аппаратные защитные девайсы

- Атака на шифрованные USB-ключи: аппаратный подход

- Взлом электронных дверных замков: почти как в кино

- EvilSploit — универсальный пакет инструментов для аппаратного взлома

- DMA-атаки нового поколения при помощи поддельного контроллера памяти

- Считываем защищенную от считывания прошивку

- Автоматический реверсинг печатных плат

- Взлом современной ОСевой защиты посредством атак на прошивку

Не заслуживающее доверия железо и как его реабилитировать

0ctane. Untrustworthy Hardware and How to Fix It // DEF CON. 2017

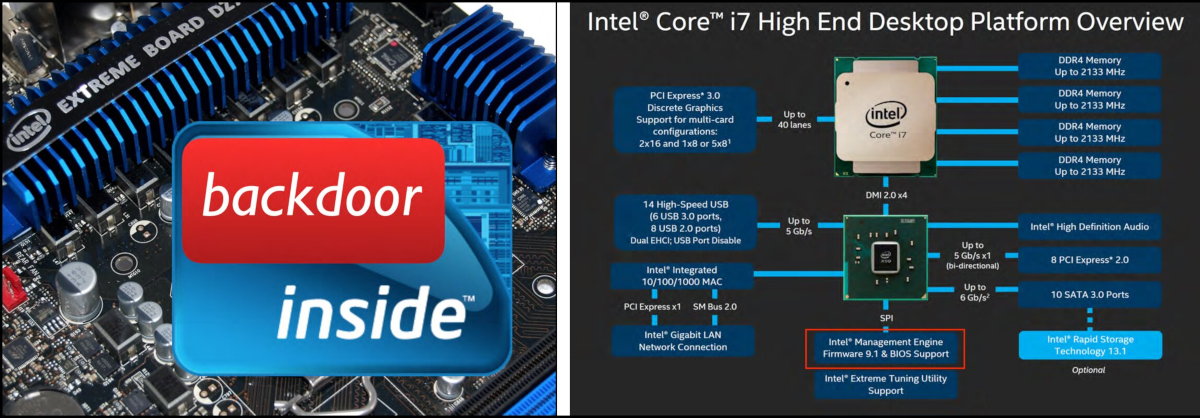

Современные вычислительные платформы предоставляют своему пользователю больше свободы, чем когда-либо. Бум свободного и open source софта привел к созданию более безопасных крипторешений, однако под поверхностью open source ОС расположена категорически закрытая прошивка и столь же закрытые коды устройств. У устройств у этих, в свою очередь, закрытая архитектура. В результате код таких ОС испещрен «бинарными блямбами» (блоками бинарного кода, представляющими собой вкрапление закрытого кода в открытый).

Данные обстоятельства не позволяют нам исследовать системы, в которых мы ведем свои приватные вычисления, и доверять им. Встроенные технологии, такие как Intel ME, представляют собой значительную угрозу, поскольку злоумышленник может легко получить к ним доступ, эксплуатировать их. У продвинутых злоумышленников на руках есть криптографические ключи, которыми подписывается прошивка, и даже потенциально есть доступ к технологическому процессу изготовления микросхем. Такие продвинутые злоумышленники могут повергнуть наши криптографические устройства, на которые мы полагаемся в своей работе, в грандиозный хаос.

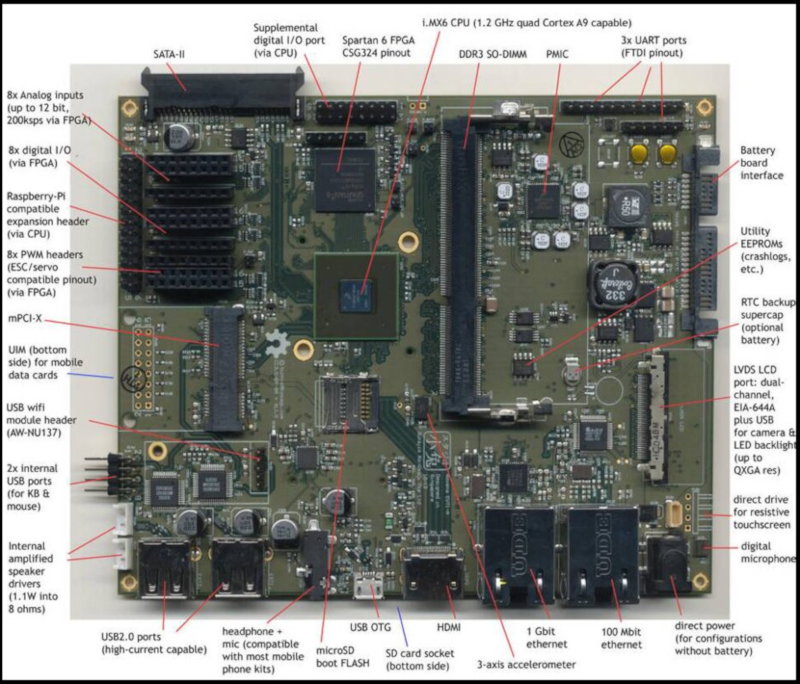

После описания всевозможных низкоуровневых атак на критические системы докладчик представляет альтернативное решение с открытым исходным кодом — для уверенной криптографии и приватных вычислений. Устройство построено на базе FPGA-чипов и представляет собой опенсорсную систему, более открытую, чем какая-либо другая доступная на сегодняшний день вычислительная система. Никаких «бинарных блямб», никакой скрытой функциональности прошивки и никаких секретных процессоров с закрытым исходным кодом.

Однако не стоит думать, что, придерживаясь такой концепции, можно на 100% защититься от хакеров. Ее преимущество в другом — она дает теоретическую возможность исправлять проблемы, если они возникнут. Тогда как системы, содержащие закрытые архитектурные компоненты, такой возможности не дают в принципе.

Взлом аппаратных биткойн-кошельков

Josh Datko, Chris Quartier, Kirill Belyayev. Breaking Bitcoin Hardware Wallets // DEF CON. 2017

Безопасность твоих биткойнов целиком и полностью зависит от секретности криптографического ключа. Аппаратные биткойн-кошельки помогают защитить от атак программного уровня, которые стремятся скомпрометировать криптографический ключ. Однако аппаратные атаки на эти ключи изучены не так хорошо.

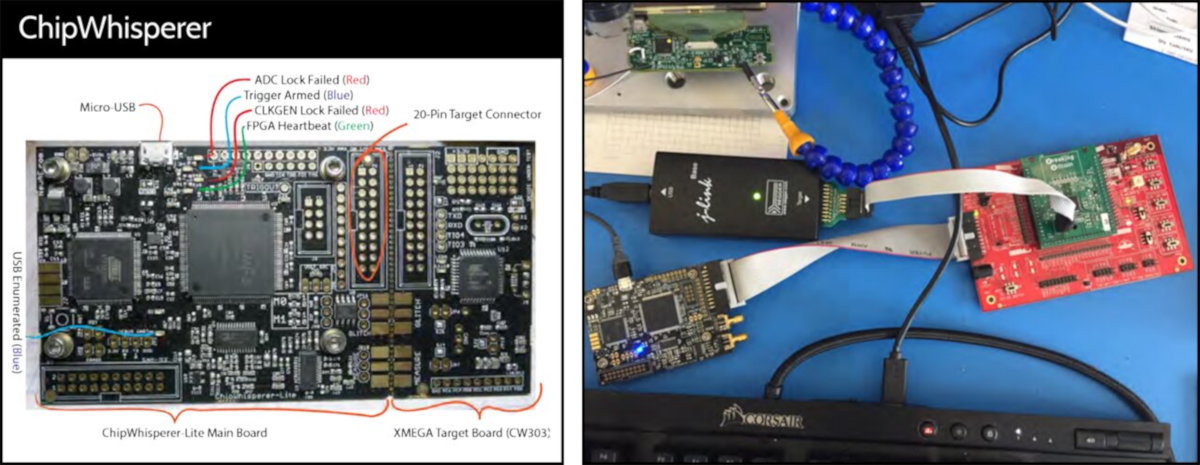

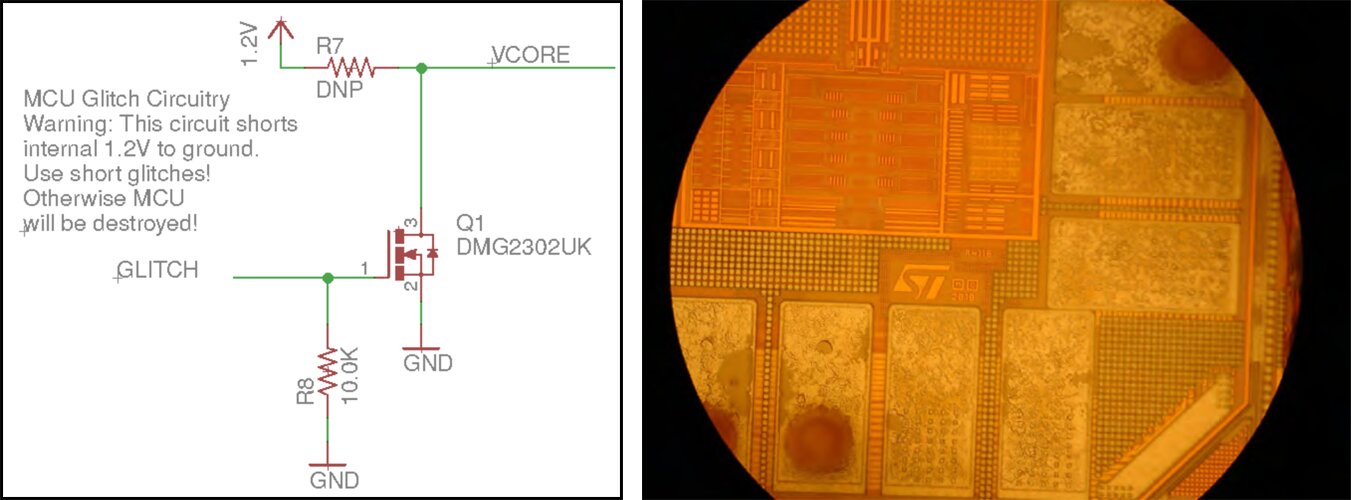

В 2015 году впервые было продемонстрировано, как извлечь секретный ключ из TREZOR, используя простую технику анализа потребляемой мощности. Хотя эта уязвимость была вскоре исправлена, микроконтроллер, на базе которого построен TREZOR (который, к слову говоря, тот же самый, что и у KeepKey), уязвим и для других атак по обходным каналам. В докладе представлен краткий обзор метода анализа потребляемой мощности и некоторых других полезных для аппаратного взлома техник, с использованием аппаратного опенсорсного инструмента ChipWhisperer. Затем докладчик объясняет, как разворачивать эти аппаратные атаки против STM32F205 — того самого микроконтроллера, на базе которого построены TREZOR и KeepKey. Наконец, докладчик представляет собственные находки, которые позволяют сделать новые модификации атаки по обходным каналам.

Докладчик демонстрирует используемые в своих исследованиях инструменты и методы и предоставляет их всем заинтересованным лицам, чтобы те могли изучить возможности взлома своих собственных биткойн-кошельков.

Защитный токен и Doobiekeys: как взламывают аппаратные защитные девайсы

Посмотрим правде в глаза: безопасность софта по-прежнему находится в очень плачевном состоянии. Мы, конечно, можем, прикрываясь умными словами, говорить, что у нас все в порядке, но в глубине души мы знаем, что мир находится в огне. Даже если ты хакер — невозможно быть уверенным, что твой компьютер, мобильник или защищенный мессенджер не взломаны.

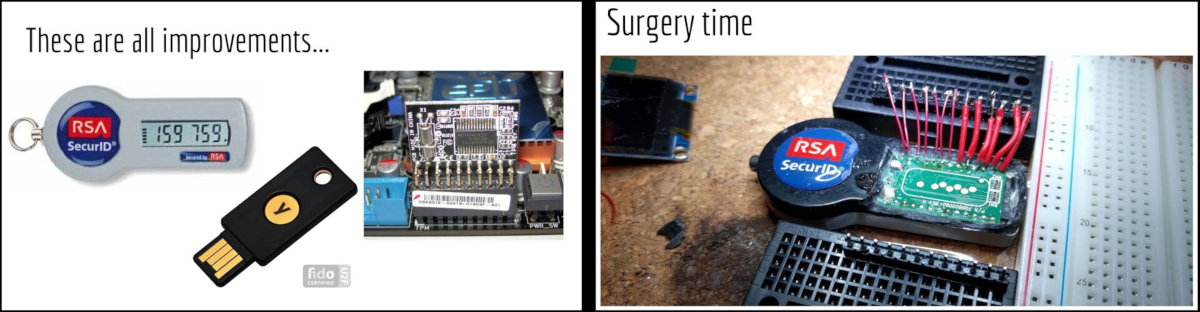

Конечно, есть традиционные «эффективные» решения — аппаратные защитные девайсы. Мы сегодня используем токены аутентификации не только для защиты наших систем банкинга или VPN-соединений, но и для доступа ко всему остальному: от облачных сервисов до социальных сетей. Хотя мы изолировали эти «надежные» аппаратные компоненты от наших уязвимых для взлома систем, чтобы они были более надежными, возможность их компрометации все же остается.

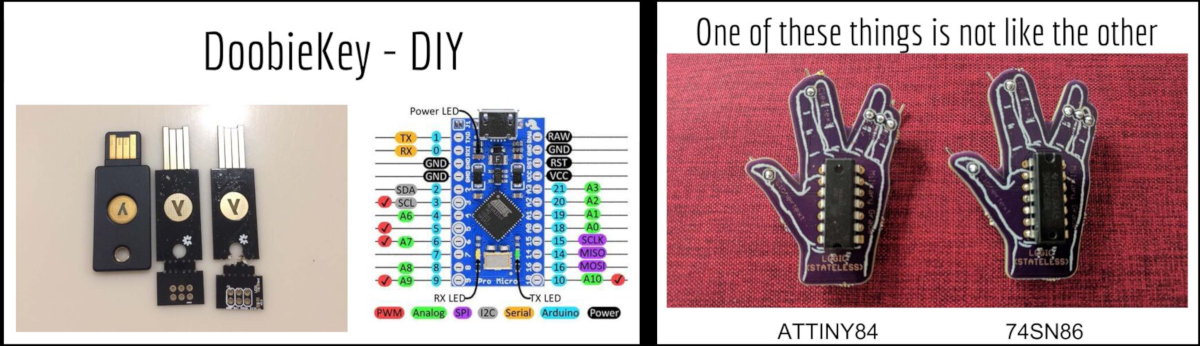

В докладе представлены атаки против двух популярных токенов. После создания наших модифицированных и контрафактных устройств мы можем использовать их для того, чтобы обойти предполагаемые предпосылки безопасности, на которые рассчитывали разработчики этих аппаратных защит и их пользователи.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»