Содержание статьи

- Части одноплатника

- Первое, что нужно сделать: опросить всех, кто имеет доступ к серверной

- Что ж это за ключ?

- Препарируем образ SD-карты

- Что за Resin?

- Приглядимся к разделам

- Насчет имени пользователя…

- resin-data

- Чувак с именем из config-файла — совладелец компании

- Получаем домашний адрес злоумышленников

- Последствия

- Как и когда «малина» вообще к нам попала?

- Что теперь?

INFO

Это перевод статьи Кристиана Хашека, впервые опубликованной в его блоге. Перевела Алёна Георгиева. Все иллюстрации в статье принадлежат автору.

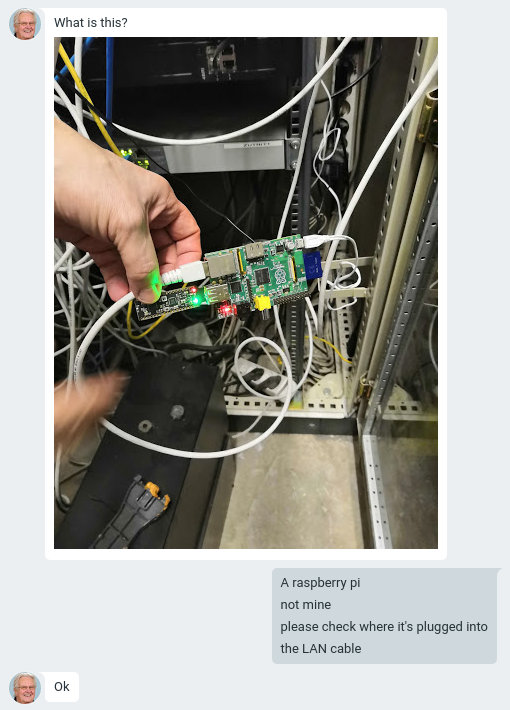

На прошлой неделе мой коллега прислал мне вот такое сообщение с фото.

Я попросил его отключить «малину», поместить в безопасное место, отфотографировать все части одноплатника и снять образ с SD-карты (поскольку сам я в основном работаю удаленно). Я часто имел дело с Raspberry Pi и был уверен, что смогу выяснить, чем занимается эта машинка.

В тот момент никто не думал, что «малина» окажется вредоносной, — скорее полагали, что кто-то из сотрудников фигней мается.

Части одноплатника

Наша «малина» состояла из трех частей:

- Raspberry Pi (модель B) первого поколения;

- таинственный электронный ключ;

- карта SD на 16 гигов (быстрая).

Первое, что нужно сделать: опросить всех, кто имеет доступ к серверной

Число людей, которые имеют доступ к этому шкафу, очень невелико — ключ от серверной есть только у четырех человек:

- руководитель;

- завхоз;

- мой коллега;

- я.

Никто из нас ничего не знал о «малине», так что я спросил других коллег из IT — и озадачил их не меньше. Разумеется, я слышал, что некоторые люди за деньги размещают подобные штуки там, где им не место, — поэтому мне было очень интересно, чем же на самом деле занимается эта конкретная.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»