Компания Microsoft через суд перехватила контроль над шестью доменами, которые были задействованы в различных фишинговых операциях, направленных против пользователей Office 365. Мошенники были активны с декабря 2019 года и в последнее время активно эксплуатировали темы пандемии и COVID-19.

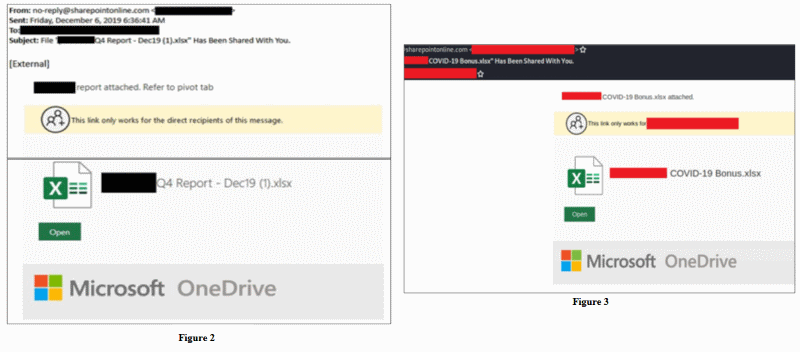

Фишеры рассылали электронные письма компаниям, которые размещали почтовые серверы и корпоративную инфраструктуру в облаке Microsoft Office 365. Письма были составлены таким образом, будто они были написаны коллегой или доверенных деловым партнером жертвы.

Отмечается, что эта кампания была весьма необычной, так как злоумышленники не перенаправляли пользователей на фишинговые сайты, имитирующие страницу логина в Office 365. Вместо этого хакеры использовали документ Office. Когда пользователи пытались открыть этот файл, срабатывало перенаправление для установки вредоносного стороннего приложения Office 365, созданного злоумышленниками.

Если пользователь попадался на удочку мошенников и устанавливал приложение, хакеры получали полный доступ к его учетной записи Office 365, настройкам, файлам, содержимому электронных писем, спискам контактов, заметкам и так далее.

Microsoft пишет, что благодаря этому приложению, хакеры получали полный доступ к учетным записям пользователей, причем без хищения паролей, ведь вместо этого у злоумышленников был токен OAuth2.

К сожалению, по ряду причин это мошенничество было весьма успешным. Дело в том, что вредоносное приложение выглядело как официальное и настоящее, будто его действительно разработали в Microsoft. К тому же среда Office 365 ориентирована на модульность, и пользователи привыкли устанавливать приложения на регулярной основе. Более того, ссылка на установку вредоносного приложения сначала приводила пользователей на официальную страницу логина Microsoft. Лишь после успешной аутентификации злоумышленники задействовали хитрый трюк и перенаправляли жертв на загрузку вредоносного приложения, создавая впечатление, будто жертвы используют легитимное ПО, проверенное Microsoft.

Исследователи считают, что за этой кампанией стояли как минимум два человека. Сначала фишеры эксплуатировали темы, связанные с бизнесом, но вскоре после начала пандемии перешли к письмам-приманкам, якобы содержащим документы, посвященные коронавирусу.

Хуже того, по словам корпоративного вице-президента Microsoft Тома Берта (Tom Burt), сторонние вредоносные приложения могли использоваться для анализа внутренней инфраструктуры жертв, а затем злоумышленники использовали собранную таким образом информацию для BEC-атак (Bussiness Email Compromise).

Обычно BEC-скам подразумевает под собой компрометацию легитимного почтового аккаунта одного из сотрудников компании. После этого злоумышленники используют эту учетную запись для рассылки поддельных писем сотрудниками той же компании или ее партнерам, и применяют социальную инженерию, убеждая их перевести средства на подставные счета, прикрываясь фальшивыми инвойсами и вымышленными сделками. Напомню, что похожим образом злоумышленники обманули Google и Facebook более чем на 100 млн долларов, а также известны случаи, когда для имитации голоса CEO использовались deepfake’и.