Содержание статьи

Итак, что такое MITRE и что за атаки? MITRE — это некоммерческая организация, которая работает в США и управляет центрами исследований и разработок на уровне федерального правительства и местного самоуправления. В зону интересов MITRE входят: искусственный интеллект, квантовая информатика, информатика в области здравоохранения, космическая безопасность, обмен данными о киберугрозах и средствах защиты и так далее.

В сфере информационной безопасности корпорация MITRE известна благодаря списку CVE (Common Vulnerabilities and Exposures) cve.mitre.org. Это база общеизвестных уязвимостей, которая появилась в 1999 году и с тех пор стала одним из основных ресурсов, где структурируют и хранят данные по багам в ПО. Именно эти базы используют злоумышленники при первой попытке проникнуть в инфраструктуру жертвы после сканирования сети.

CVE — не единственный проект MITRE, связанный с защитой информации. Существуют и активно развиваются также такие направления:

- ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge), attack.mitre.org — это структурированный список известных техник, приемов и тактик злоумышленников, представленный в виде таблиц;

- Structured Threat Information Expression (STIX) — это язык и формат сериализации, используемый для обмена информацией о киберугрозах (CTI — Cyber Threat Intelligence) между системами информационной безопасности;

- CAR (Cyber Analytics Repository) — база знаний, разработанная на основе модели ATT&CK. Она может быть представлена в виде псевдокода, и команды защитников могут использовать ее при создании логики детектирования в системах защиты;

- SHIELD Active Defense — база знаний по активной защите, которая систематизирует методы безопасности и дополняет меры снижения рисков, представленные в ATT&CK;

- AEP (ATT&CK Emulation Plans) — это способы моделирования поведения злоумышленника на основе определенного набора TTP (Tactics, Techniques, and Procedures) по ATT&CK.

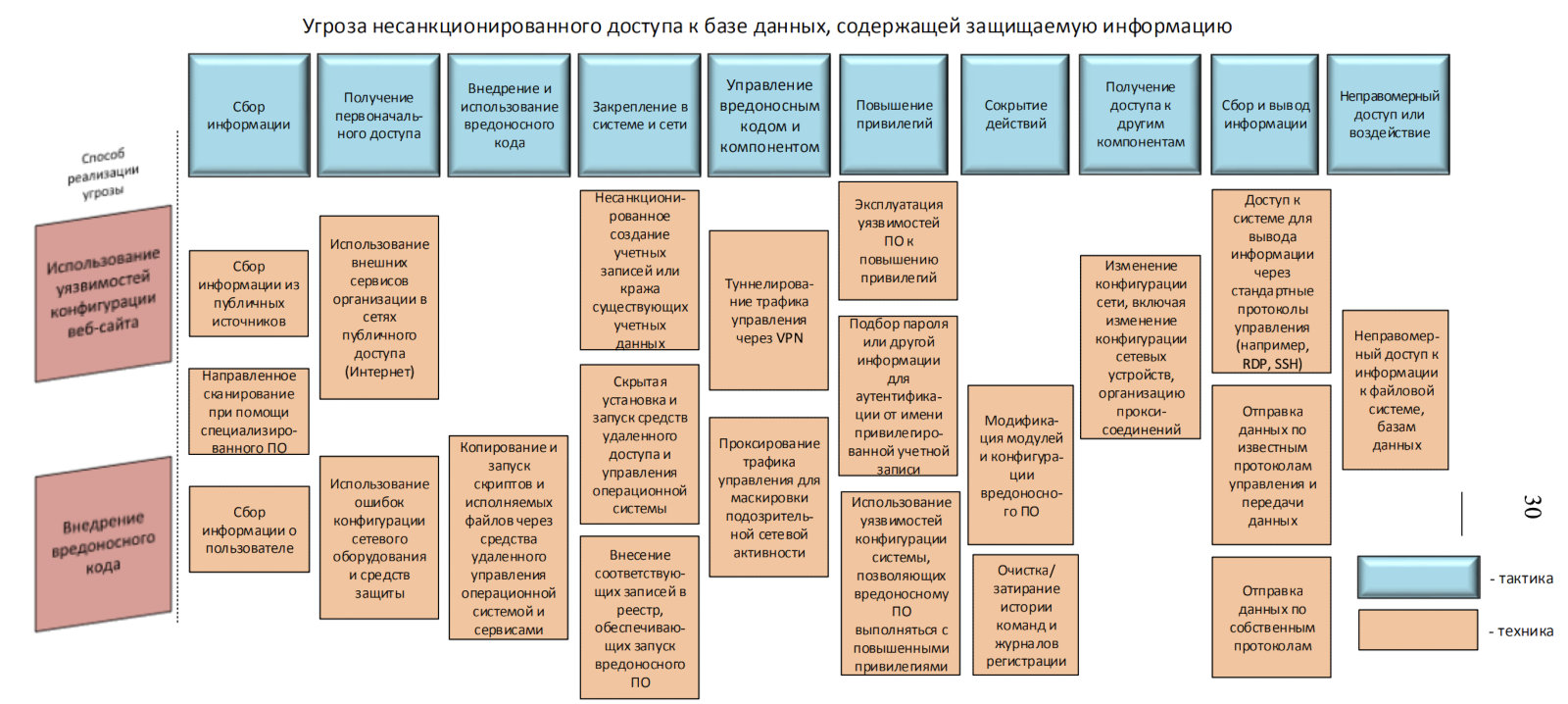

Отечественные регуляторы, кстати, тоже занимаются подобными исследованиями — 5 февраля 2021 года ФСТЭК России выпустил методическое пособие по оценке угроз безопасности информации. На тридцатой странице показан пример сценария атаки.

В народе эту таблицу уже прозвали FST&CK, но это уже совсем другая история...

Зачем нам ATT&CK

MITRE представил матрицу ATT&CK в 2013 году как способ описания и категоризации поведения злоумышленников (составления паттернов поведения) на основе реальных наблюдений. Прежде чем начать разбирать, как пользоваться матрицей, давай пройдемся по основным понятиям (не переживай, их всего три).

APT (Advanced Persistent Threat) — это группа злоумышленников или даже страна, которые участвуют в продолжительных кибератаках на организации или страны. Дословный перевод термина — продвинутая постоянная угроза. Прочитав всю статью, ты поймешь, что особо продвинутого ничего нет.

www

Большой список известных APT-групп, который ведут фанаты информационной безопасности.

Наборы TTP (техники, тактики и процедуры), расшифровываются следующим образом:

- тактика — как злоумышленник действует на разных этапах своей операции, какая цель или задача злоумышленника на определенным шаге, например: TA0002 Execution — это когда злоумышленник пытается запустить свой вредоносный код. Да, звучит банально, но ты посмотри, что будет дальше;

- техника — как злоумышленник достигает цели или поставленной задачи, какие использует инструменты, технологии, код, эксплоиты, утилиты и так далее. Пример: T1059.001 PowerShell — использование PowerShell при атаке;

- процедура — как эта техника выполняется и для чего. Например: вредоносная программа, используя PowerShell, скачивает пейлоад, который, в свою очередь, загружает Cobalt Strike для попытки запуска на удаленных хостах (чуешь, что тут произошло объединение техники и тактики?).

Как вообще действует атакующий? Он открывает свой учебник для мамкиных хакеров, где на второй странице знакомится с понятием Kill Chain. Kill Chain, то есть «цепочка убийства», — модель, определяющая последовательность действий, ведущих нарушителя к цели. Она состоит из ряда обычно последовательных этапов:

- reconnaissance — разведка;

- weaponization — подготовка к атаке, определение инструментария и delivery — доставка;

- exploitation — эксплуатация арсенала;

- installation — установка;

- command & control (С2) — управление через командные серверы;

- lateral movement — горизонтальное перемещение, распространение внутри сети;

- objectives — целевое воздействие.

Матрица MITRE ATT&CK началась с внутреннего проекта, известного как FMX (Fort Meade Experiment). В рамках его специалистам по безопасности поставили задачу имитировать враждебные TTP против сети, а данные об атаках на эту сеть затем собирали и анализировали. Именно эти данные потом легли в основу ATT&CK. Поскольку матрица ATT&CK представляет собой довольно полное описание поведения, которое злоумышленники используют при взломе сетей, матрица полезна для различных наступательных и защитных измерений, представлений и других механизмов (например, моделирования угроз по ФСТЭК).

MITRE разбил ATT&CK на несколько сводных матриц:

- Enterprise — TTP, используемые при атаках на организации;

- Mobile — TTP, связанные с переносными устройствами;

- ICS — Industrial Control Systems, TTP для индустриальных систем.

В каждой из них — тактики и техники, связанные с предметом этой матрицы. Самая популярная матрица — Enterprise. Она, в свою очередь, состоит из ответвлений, ответственных каждое за свое:

- PRE Matrix — предварительные ласки;

- Windows — атаки на инфраструктуры на основе Windows;

- macOS — то же для яблокомпьютеров;

- Linux — догадайся;

- Cloud — атаки на облака;

- Network — атаки на сеть.

Дальше мы рассмотрим именно эту матрицу. Разбивка на подматрицы сделана не просто так. Например, PRE Matrix и остальные части можно наложить на этапы киллчейн следующим образом.

Как видишь, в PRE Matrix содержатся данные, которые касаются подготовительных этапов атаки, например сканирование и инвентаризация сети, фишинг или социальная инженерия. А остальные подтаблицы матрицы Enterprise содержат самое интересное. В верхней части матрицы расположено 14 категорий. Каждая категория содержит тактики, которые может использовать злоумышленник.

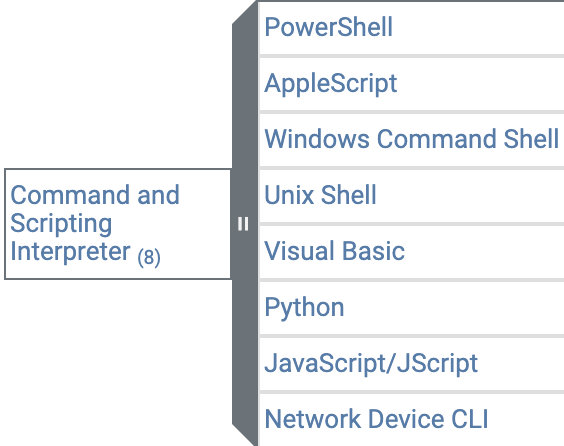

Разберем, например, тактику Execution (исполнение). Сколькими способами можно что‑либо запустить на конечной системе? Выдумывать велосипед и собирать консорциум уже не нужно, все давно продумали умные дяди. Раскроем выбранную тактику TA0002 Execution и увидим, сколько техник исполнения бывает. Их всего десяток, не считая подтехник:

- T1059 — Command and Scripting Interpreter, командные и скриптовые интерпретаторы;

- T1203 — Exploitation for Client Execution, использование уязвимостей в клиентском ПО;

- T1559 — Inter-Process Communication, использование межпроцессного взаимодействия;

- T1106 — Native API, взаимодействие с API операционной системы;

- T1053 — Scheduled Task/Job, жизнь в планировщиках;

- T1129 — Shared Modules, загрузка DLL;

- T1072 — Software Deployment Tools, использование систем развертывания ПО;

- T1569 — System Services, применение служб;

- T1204 — User Execution, действия пользователя, направленные на удобство злоумышленника;

- T1047 — Windows Management Instrumentation, использование WMI.

У техники могут быть свои подтехники. Если ты кликнешь на правую часть (невразумительную серую трапецию), они раскрываются.

Скрипты и команды указаны для разных популярных ОС, которые могут использоваться при проведении вредоносной кампании. Если кликнуть по надписи, открывается страница, посвященная описанию определенной техники, как пример — по клику на Command and Scripting Interpreter открывается доступ ко всей связанной информации, касающейся этого метода, а именно: краткое описание техники, примеры процедур по различным группировкам и меры для снижения рисков.

При моделировании угроз по новой методике ФСТЭК ты должен использовать набор TTP, как конструктор Lego. Видишь атаку — формируй все пути ее реализации (сценарии) из кубиков TTP, причем MITRE ATT&CK указывается как один из возможных источников для формирования исходных данных.

Чтобы выделить используемые техники, тактики и процедуры, после анализа вредоносной программы можно воспользоваться MITRE ATT&CK Navigator вместо Excel. Для примера можешь посмотреть разложения целевой атаки Carbanak на TTP.

Короче, матрицу MITRE ATT&CK использовать можно и нужно — и в рамках анализа вредоносного ПО, и для сопоставления тактик и методов разных группировок. В качестве примера можешь посмотреть исследование Group-IB, в котором разбирается шифровальщик ProLock. Там есть раздел MITRE ATT&CK Mapping, где расписаны используемые тактики и техники.

Для автоматизации маппинга можно использовать официальный инструмент (пока он beta) Threat Report ATT&CK Mapper (TRAM), который с помощью механизмов NLP (обработка текстов на естественном языке) по ключевым словам предлагает соответствующую тактику или технику. Аналитику в таком случае остается только подтвердить либо отклонить предложение. Эту утилиту мы рассмотрим в одном из будущих материалов.

Правила CAPA

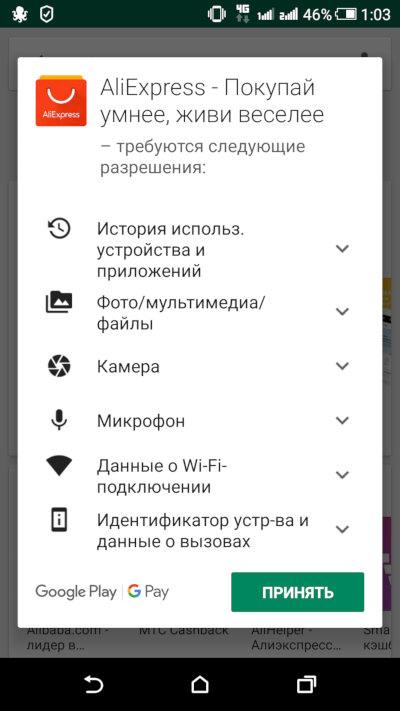

Разрешения, которые запрашивает при установке почти любое приложение для Android, давно привлекают внимание ИБ‑специалистов. Обычно просят и доступ к камере, и к микрофону, и к сети... Конечно же, чтобы отправлять все это твоему куратору!

Исследователям из FireEye это понравилось — а что мешает проверить, какие возможности есть у определенного исполняемого файла? Сказано — сделано, и тут в игру вступают правила CAPA.

При динамическом анализе объекта он запускается в изолированной среде и мониторится вся активность на уровне гипервизора или специальных утилит. Используя CAPA-правила (они, кстати, опенсорсные), аналитик может сократить время, провести предварительный статический анализ объекта и сконцентрироваться на потенциальных активностях и возможностях программы по матрице MITRE ATT&CK.

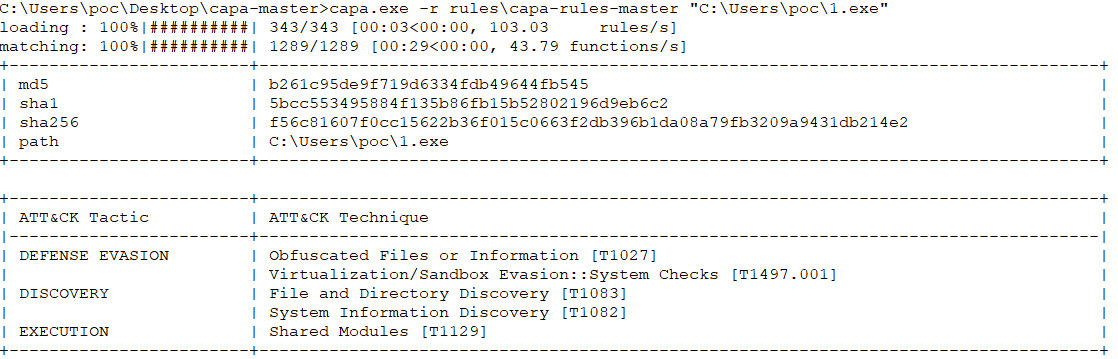

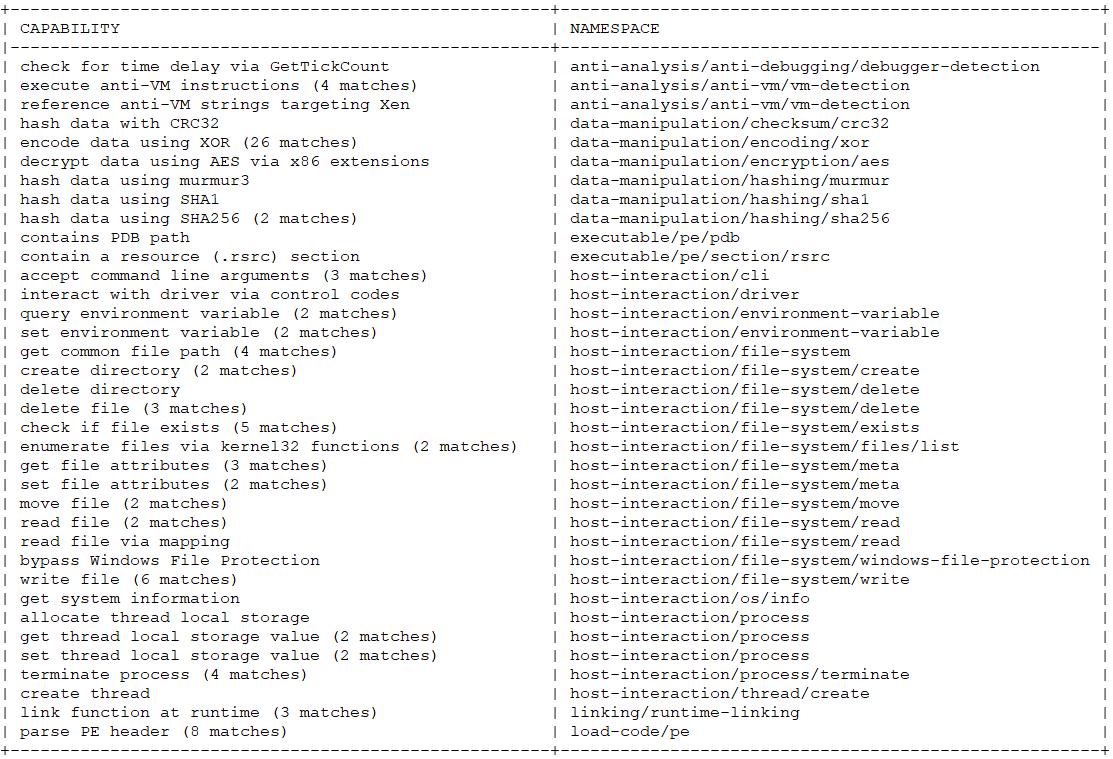

Вот как выглядит вывод CAPA при анализе .exe. Подопытная программа была написана на Python и собрана в исполняемый файл с помощью auto_py_to_exe.

Видим, что анализируемый файл использует три тактики и пять техник по матрице MITRE ATT&CK. Помимо этого, CAPA выводит список возможностей исполняемого файла по используемым функциям.

Автоматическое определение возможностей в CAPA реализовано через поиск характерных артефактов. Это используемые вызовы API, строки, константы, создание мьютексов и сокетов, подгружаемые либы. Эти артефакты задаются правилами (похожими на правила YARA), которые помогают выявить функции, реализованные во вредоносе.

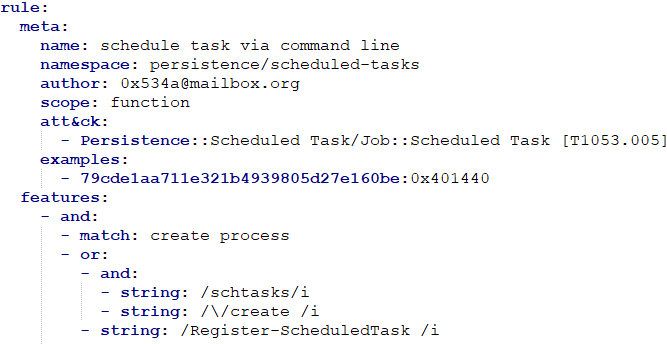

Рассмотрим пример правила САРА.

В первую очередь CAPA извлекает строки и константы, которые могут быть именами функций или о чем‑то говорить эксперту. Найденное разделяется на файловые свойства и результаты дизассемблирования (строки, константы, вызовы). Файловые свойства — это заголовки и импортируемые API (в том числе названий используемых функций). В примере выше используется логическое условие:

создание_процесса И [(строка /schtasks/i И строка /\/create /i) ИЛИ строка /Register-ScheduledTask /i]То есть правило детектирует консольные команды, с помощью которых создаются задачи в планировщике Windows.

Стоит упомянуть, что правила CAPA работают только с объектами форматов PE (Portable Executable). Для получения большего количества деталей по образцу используй ключи -v и -vv.

Выводы

Сообщество людей, заинтересованных в поддержке философии MITRE ATT&CK, с каждым годом все больше, поэтому и применение этой матрицы становится мейнстримовым. К примеру, вендоры используют ATT&CK для создания алертов в своих продуктах. Такой подход упрощает расследование инцидентов и реагирование на них. В общем, ATT&CK — это не просто хайп, а важная и для всего рынка кибербезопасности база знаний.

Матрица позволяет строить модели угроз для разных типов компаний и показывать, какие из известных угроз можно закрыть конкретными решениями. В теории это выглядит так: компания, выбирающая решения для защиты своей инфраструктуры, проецирует возможности злоумышленника на матрицу ATT&CK и смотрит, какие актуальные угрозы остались незакрытыми.

Профиль кибергруппировок и их кампаний по MITRE ATT&CK помогает понять, какие инструменты используют злоумышленники, ознакомиться с их техниками и тактиками. Эти знания позволяют прогнозировать вероятную точку входа в организации.

Активное и повсеместное применение базы знаний ATT&CK позволит унифицировать подход всего сообщества кибербезопасности — как бы поможет говорить на общем языке.

При этом важно помнить, что две последние буквы в сокращении ATT&CK означают Common Knowledge, то есть «общеизвестные вещи». Матрица строится на основе уже проведенных атак и дает поведенческую справку о том, какие TTP использовались. Бесспорно, это отличная база знаний, которая удобна в использовании, и у нее очень сильная поддержка. Однако парадокс в том, что она никогда полностью не опишет абсолютно все техники злоумышленника, хоть и стремится именно к этому.