Содержание статьи

Саботаж RIAEvangelist

В прошлом месяце мы уже писали о том, что из‑за «спецоперации» в Украине хакерское комьюнити разделилось на два лагеря, где одни поддерживают действия российских властей, тогда как другие встали на сторону Украины.

Теперь серьезные проблемы из‑за «спецоперации» настигли и опенсорс‑сообщество. Так, разработчик популярного npm-пакета node-ipc выпустил обновленные версии своей библиотеки и в этом обновлении выразил протест против продолжающейся «спецоперации». Новые версии пакета удаляли все данные и перезаписывали файлы на машинах разработчиков из России и Беларуси, а также создавали текстовые файлы с призывами к миру.

Стоит отметить, что node-ipc загружают больше миллиона раз в неделю и это важный пакет, на который полагаются многие другие библиотеки, включая, к примеру, Vue.js CLI. Деструктивный код содержали версии 10.1.1 и 10.1.2, которые теперь отслеживаются под идентификатором CVE-2022-23812, как малварь.

Началось все еще 8 марта 2022 года, когда разработчик Брэндон Нодзаки Миллер, известный под ником RIAEvangelist, опубликовал опенсорсные пакеты peacenotwar и oneday-test (как на npm, так и на GitHub). Судя по всему, эти пакеты были созданы как выражение протеста, поскольку они добавляют «призыв к миру» на рабочий стол любого установившего их пользователя.

Однако позже обнаружилось, что некоторые версии известной библиотеки node-ipc, которую тоже поддерживает RIAEvangelist, содержат куда более разрушительные пейлоады, направленные на уничтожение всех данных и перезапись файлов своих пользователей. Вредоносный код, внедренный разработчиком еще 7 марта, ориентируется на внешний IP-адрес системы и удаляет данные (перезаписывая файлы) только для пользователей из России и Беларуси.

Упрощенная версия этого кода, изученная ИБ‑экспертами, показала, что у пользователей из России и Беларуси код перепишет содержимое всех файлов, присутствующих в системе, заменив их на эмодзи‑сердца, тем самым эффективно удалит данные.

Поскольку node-ipc версий 9.2.2, 11.0.0 и более поздних включает в себя и пакет Peacenotwar, затронутые пользователи также обнаруживают на рабочем столе послание WITH-LOVE-FROM-AMERICA.txt, где автор призывает к миру.

Эту вредоносную активность, в частности, изучили исследователи из компании Snyk, которые пишут:

«Сейчас происходит явное злоупотребление. Критический инцидент безопасности цепочки поставок затронет любую систему, в которой будет вызываться этот пакет npm, если географическое положение системы соответствует России или Беларуси».

Аналитики Snyk считают, что версии node-ipc 10.1.1 и 10.1.2, наносящие ущерб системам, были удалены npm в течение 24 часов после публикации, но успели нанести немало вреда. При этом версии node-ipc 11.0.0 и выше по‑прежнему доступны и содержат упомянутый компонент Peacenotwar, оставляющий «мирные призывы» на рабочем столе.

Хуже того, связанная со случившимся паника затронула и пользователей популярного JavaScript-фреймворка Vue.js, который тоже использует в зависимостях node-ipc. После инцидента пользователи обратились к разработчикам Vue.js с просьбой полагаться только на безопасные версии node-ipc, которые не пытаются уничтожить все их данные.

В настоящее время безопасной версией node-ipc считается 9.2.1. Однако разработчикам в целом стоит проявлять осторожность при использовании node-ipc и других библиотек RIAEvangelist, поскольку нет никаких гарантий, что следующие версии любой его библиотеки будут безопасны.

Нужно отметить, что это уже второй громкий протест от опенсорсных разработчиков, с которым сообщество сталкивалось за последнее время. Напомню, что первым был Марак Сквайрс, автор библиотек faker и colors, которые насчитывают более 20 миллионов загрузок еженедельно только через npm.

В декабре прошлого года многие разработчики заметили, что обе библиотеки работают некорректно, тем самым влияя на работоспособность их собственных продуктов. Обе библиотеки извлекали тарабарщину вместо кода, предварявшуюся словами LIBERTY LIBERTY LIBERTY (англ. «свобода, свобода, свобода»). В частности, проблемы возникли у всех, кто использует Amazon Cloud Development Kit.

Оказалось, что автор пакетов умышленно испортил свой код, а в файле readme, сопровождавшем вредоносное обновление, появилось сообщение: «Что на самом деле произошло с Аароном Шварцем?» Это же сообщение он продублировал в Twitter, приложив ссылку на Reddit, где осуждалось, что Шварц был убит после того, как обнаружил детское порно на серверах Массачусетского технологического института.

Видимо, таким образом Сквайрс мстит корпорациям и коммерческим потребителям опенсорсных решений. Дело в том, что те часто полагаются на бесплатное ПО, поддерживаемое сообществом, однако, по словам Сквайрса, ничего не дают сообществу взамен. Еще в ноябре 2020 года разработчик писал, что больше не собирается поддерживать корпорации и делать для них «бесплатную работу». Коммерческим организациям он советовал рассмотреть возможность создания форков или выплачивать ему шестизначную зарплату.

Тогда многие осуждали Сквайра, а теперь еще большей критике за свой саботаж подвергается RIAEvangelist, который в общей сложности поддерживает свыше 40 npm-пакетов. Почти все согласны с тем, что случившееся выходит за рамки «мирного протеста» и разворачивать деструктивные полезные нагрузки в популярной библиотеке — крайне неэтичный поступок. Многие и вовсе убеждены, что это подрывает все принципы и устои опенсорсного сообщества.

«Ты только что успешно разрушил все сообщество опенсорс‑разработчиков. Теперь ты счастлив, @RIAEvangelist?» — спрашивает активиста один из пользователей.

«Даже если умышленные и опасные действия RIAEvangelist будут восприняты некоторыми как легитимный акт протеста, как все это отразится на будущей репутации сопровождающего и его вкладе в сообщество разработчиков?» — спрашивают другие.

К тому же пользователи обратили внимание, что теперь RIAEvangelist пытается замести следы содеянного и активно редактирует и удаляет предыдущие комментарии.

После случившегося в сети появились обновляющиеся списки потенциально опасных опенсорсных решений, чьи разработчики тоже решили выражать свой протест не слишком этичными методами.

2 500 000 запросов в секунду

Специалистам ИБ‑компании Imperva удалось справиться с вымогательской DDoS-атакой, нацеленной на неназванный сайт, мощность которой в пике достигла 2 500 000 запросов в секунду. Imperva считает, что атака исходила от нашумевшего ботнета Mēris.

Неназванная организация, пострадавшая от атаки, получила несколько записок с требованием выкупа, в том числе интегрированных в состав самой атаки (требование о выкупе встраивалось прямо в запрос URL).

Атака длилась меньше минуты, при этом один из дочерних сайтов, управляемых той же компанией‑жертвой, подвергся аналогичной атаке, которая продолжалась уже около 10 минут и постоянно меняла векторы, чтобы предотвратить возможное смягчение.

Блокировки и баны

Из‑за продолжающейся «спецоперации» в Украине редкий день обходится без новостей о том, что очередная компания прекратила свою деятельность в РФ или, наоборот, попала под внешний бан. Постоянно пополняющийся перечень таких компаний и сервисов ведут наши коллеги с «Хабра», а мы остановимся на нескольких самых заметных событиях в этой области.

Meta. 21 марта 2022 года Тверской районный суд Москвы удовлетворил исковые требования Генеральной прокуратуры и признал деятельность социальных сетей Instagram и Facebook, принадлежащих компании Meta Platforms, экстремистской, запретив их на территории России. Решение суда вступило в силу немедленно.

Напомню, что с таким требованием Генпрокуратура обратилась в суд ранее в этом месяце, после того как руководство Meta разрешило пользователям в некоторых странах призывать к насилию в отношении россиян и российских военных в контексте «спецоперации в Украине». С аналогичными требованиями и запросами в суд обратились Роскомнадзор и ФСБ.

Теперь деятельность Meta официально признана экстремистской и организация запрещена в РФ. Facebook и Instagram заблокированы в России за «размещение информации, содержащей призывы к насилию против российских граждан». При этом в прокуратуре заверили, что на принадлежащий компании мессенджер WhatsApp это не распространяется.

DuckDuckGo. Основатель и глава DuckDuckGo Габриэль Вайнберг заявил, что поисковая система будет понижать в поисковой выдаче сайты, которые распространяют «российскую пропаганду». Стоит сказать, что чуть раньше DuckDuckGo «приостановила» сотрудничество с поисковой системой Яндекс на российском и турецком рынках.

В своем Twitter Вайнберг писал, что теперь сайты, «связанные с российской дезинформацией», будут понижены в результатах поиска, а также поисковая система будет отображать специальные информационные поля в верхней части страницы, чтобы помочь пользователям найти точную и качественную информацию «по быстро раскрывающимся темам». Интересно, что о каких именно сайтах идет речь, Вайнберг не уточнил.

Многие пользователи остались недовольны этим решением руководства DuckDuckGo, всегда ориентировавшегося на конфиденциальность и этичность. В сообществе отмечали, что отношение компании в целом и Вайнберга в частности к политическим событиям никак не должно отражаться на релевантности контента. Вайнберг ответил на критику так:

«Поисковые системы по определению стремятся размещать более релевантный контент выше, а менее релевантный — ниже. Это не цензура, а релевантность поискового ранжирования».

Kaspersky. «Лаборатория Касперского» не попала под санкции напрямую, но на Западе у производителя теперь то и дело возникают проблемы. Сначала Федеральное управление по информационной безопасности Германии (Bundesamt für Sicherheit in der Informationstechnik, BSI) предостерегло местные компании и организации от использования антивирусных продуктов «Лаборатории Касперского» из‑за потенциальных угроз, которые те могут представлять для ЕС, НАТО и Германии.

В BSI заявили, что компаниям лучше заменить продукты Kaspersky любыми другими защитными решениями от нероссийских производителей. В ведомстве мотивировали это тем, что антивирусное ПО обычно имеет высокие привилегии в Windows-системах, а также поддерживает постоянное зашифрованное соединение со своими серверами. Кроме того, антивирусы могут загружать подозрительные файлы на удаленные серверы для дальнейшего анализа, а значит, разработчики таких решений могут использовать свое ПО для хищения конфиденциальных файлов.

«Российский ИТ‑производитель может сам проводить наступательные операции, может быть вынужден атаковать целевые системы против своей воли или, сам того не зная, может стать жертвой кибероперации и будет использоваться в качестве инструмента для атак на собственных клиентов», — сообщает BSI.

Затем Федеральная комиссия по связи США (FCC) внесла «Лабораторию Касперского» в список компаний, поставляющих сервисы и телекоммуникационное оборудование, которым запрещено покупать запчасти и компоненты у американских компаний без специального одобрения правительства и которые не имеют права на финансирование со стороны FCC. Ранее в этот список уже попали такие гиганты, как Huawei и ZTE.

По мнению американских властей, продукты попавших под запрет компаний представляют угрозу для национальной безопасности США. Запрет был наложен в соответствии с законом, который «запрещает использование федеральных средств для приобретения коммуникационного оборудования или услуг от компаний, которые представляют угрозу национальной безопасности для сетей связи США».

Нужно заметить, что внесение в список было скорее формальностью, так как еще в 2017 году Министерство внутренней безопасности США выпустило директиву, согласно которой федеральным агентствам и так запрещалось использовать продукты под брендом Kaspersky в своих информационных системах.

В ответ на эти обвинения «Лаборатория Касперского» опубликовала собственные заявления, в которых отметила, что решения властей «основаны не на какой‑либо технической оценке продуктов „Лаборатории Касперского“, за которую компания постоянно выступает, а приняты по политическим мотивам».

Также в компании подчеркнули, что инфраструктура обработки данных была перенесена в Швейцарию еще в 2018 году и с тех пор все вредоносные и подозрительные файлы, которыми добровольно делятся пользователи продуктов «Лаборатории Касперского» в Германии, обрабатываются в двух центрах обработки данных в Цюрихе. Помимо этого, предоставляемая пользователями информация может обрабатываться Kaspersky Security Network, серверы которой расположены в самых разных странах мира, включая Канаду и Германию.

Cogent. Один из крупнейших магистральных провайдеров класса TIER-1, американская компания Cogent, сообщила, что 4 марта 2022 года отключит российских операторов от своих сетей. Клиентам предложили забрать серверное оборудование в течение месяца.

По данным издания «Коммерсант», с Cogent работают такие крупные российские провайдеры, как «Ростелеком», «Вымпелком», «МегаФон», «Яндекс» и VK. То есть решение компании может привести к заметному снижению связанности российского сегмента интернета с глобальной сетью, что в итоге может сказаться на качестве доступа к зарубежным интернет‑сервисам уже в ближайшем будущем.

По мнению экспертов, проблемы с доступом в первую очередь могут возникнуть у сервисов, которые не имеют центров обработки данных в России, но пока неясно, какими конкретно и насколько масштабными будут последствия отключения Cogent.

КИИ. 30 марта 2022 года президент РФ Владимир Путин подписал указ о мерах по обеспечению технологической независимости и безопасности критической информационной инфраструктуры России.

С 31 марта 2022 года всем организациям, кроме заказчиков с муниципальным участием, запрещено покупать иностранное ПО для обслуживания критической инфраструктуры. Более того, через несколько лет (с 1 января 2025 года) использовать иностранное ПО на объектах критической информационной инфраструктуры запретят совсем. Если же обойтись без иностранного софта будет невозможно, для его закупки и использования понадобится специальное разрешение.

Скорость работы шифровальщиков

Аналитики компании Splunk провели больше 400 тестов шифровальщиков, чтобы определить, насколько быстро те шифруют файлы, и оценить возможность своевременного реагирования на такие атаки.

Исследователи проверяли «скорость работы» 10 наиболее распространенных семейств малвари, выбрав 10 образцов для каждого семейства: Avaddon, Babuk, BlackMatter, Conti, DarkSide, ** LockBit*, **Maze, **Mespinoza, **REvil* и Ryuk.

Вредоносов заставили зашифровать около 100 000 файлов общим размером около 54 Гбайт. Файлы хранились на четырех хостах — двух под управлением Windows 10 и двух под управлением Windows Server 2019.

LockBit оказался самым быстрым — 5 мин 50 с (более 25 000 файлов в минуту), за ним следует Babuk с 6 мин 34 с. Малварь Conti шифровала файлы чуть меньше часа, а Maze и Mespinoza были самыми медленными: их результат составил почти два часа.

Среднее время шифрования данных в итоге равняется 42 мин 52 с.

Усиление DDoS в четыре миллиарда раз

Эксперты компании Akamai обнаружили уникальный вектор усиления DDoS-атак, который позволяет добиться отражения или усиления атаки с коэффициентом 4,3 миллиарда к одному.

Новый вектор основывается на злоупотреблении незащищенными системами Mitel MiCollab и MiVoice Business Express, которые работают как шлюзы между виртуальными АТС и интернетом и имеют опасный тестовый режим, который вообще не должен быть доступен извне. Такие девайсы и могут служить мощнейшими рефлекторами и усилителями DDoS-атак.

Новым атакам присвоили название TP240PhoneHome (CVE-2022-26143), и сообщается, что они уже использовались для запуска DDoS’а, нацеленного на интернет‑провайдеров, финансовые учреждения, логистические компании, игровые фирмы и другие организации.

Злоумышленники злоупотребляют уязвимостью CVE-2022-26143 в драйвере, используемом устройствами Mitel, которые оснащены интерфейсом VoIP TP-240 (например, MiVoice Business Express и MiCollab).

«Атакуемый сервис в уязвимых системах Mitel называется tp240dvr (TP-240 driver) и работает как программный мост для облегчения взаимодействия с интерфейсными картами обработки VoIP TP-240, — объясняют эксперты Akamai. — Демон прослушивает команды на порте UDP10074 и не предназначен для доступа в интернет, что подтверждает и сам производитель этих устройств. Но именно воздействие из интернета в итоге позволяет злоупотреблять [уязвимостью]».

Дело в том, что упомянутый драйвер содержит команду генерации трафика, которая нужна для стресс‑тестирования клиентов и обычно используется для отладки и тестов производительности. Злоупотребляя этой командой, злоумышленники могут генерировать мощные потоки трафика с этих устройств. К тому же эта проблемная команда активна по умолчанию.

Специалисты обнаружили в интернете около 2600 незащищенных устройств Mitel, которые уязвимы для атак и могут использоваться для усиления DDoS, причем подобная атака может длиться порядка 14 ч.

Первые признаки атак с использованием устройств Mitel были замечены еще 8 января 2022 года, а атаки с использованием уязвимого драйвера начались 18 февраля 2022 года.

«Зафиксированные атаки обычно основывались на количестве пакетов в секунду и, по‑видимому, представляли собой атаки на отражение и усиление UDP, исходящие с UDP 10074 и направленные на порты UDP 80 и UDP 443, — гласит отчет. — Пока единственная крупная атака такого типа достигла примерно 53 миллионов пакетов в секунду и 23 Гбайт/с. Средний размер пакета для этой атаки составлял примерно 60 байт, а продолжительность атаки — примерно 5 мин.

Этот конкретный вектор атак отличается от большинства атак с отражением и усилением UDP тем, что уязвимость может использоваться для запуска устойчивой DDoS-атаки продолжительностью до 14 ч с помощью всего одного поддельного пакета, что приводит к рекордному коэффициенту усиления 4 294 967 296 : 1».

Разработчики Mitel уже выпустили обновления для своего ПО, которые отключают публичный доступ к тестовой функции. В целом проблему в компании описывают как уязвимость контроля доступа, которую можно использовать для получения конфиденциальной информации, а рекордное усиление DDoS-атак называют лишь «побочным эффектом».

RuTracker против разблокировки

После приостановки работы стриминговых сервисов в России и ухода других компаний из‑за санкций по сети прошел слух о возможной разблокировке RuTracker. Якобы российские власти рассматривали возможность легализовать использование пиратского софта и принудительно лицензировать без согласия правообладателя.

Вскоре этот слух опровергли представители Минцифры, однако пока он активно обсуждался в сети, выяснилось, что против снятия «бана» выступает сама администрация трекера, которой в итоге пришлось объяснить свою позицию сообществу.

«Мы всегда были и остаемся вне политики. В текущей ситуации разблокировка RuTracker — это явный политический жест, который превращает нас в инструмент манипулирования. Тем более что законных оснований для разблокировки нет (как, впрочем, не было законных оснований для блокировки).

Возможная разблокировка RuTracker несет определенные риски для наших пользователей, которые будут заходить на него со своих IP-адресов, не используя VPN. Правообладатели никуда не делись, статьи за „пиратство“ никто не отменял. Общения с госорганами России, требующими выдать им личные данные пользователей, мы тоже не ищем. Поэтому в текущей ситуации мы категорически против и будем препятствовать такой „разблокировке“»,

— сообщил один из администраторов трекера в соответствующей ветке форума.

Samsung замедляет приложения

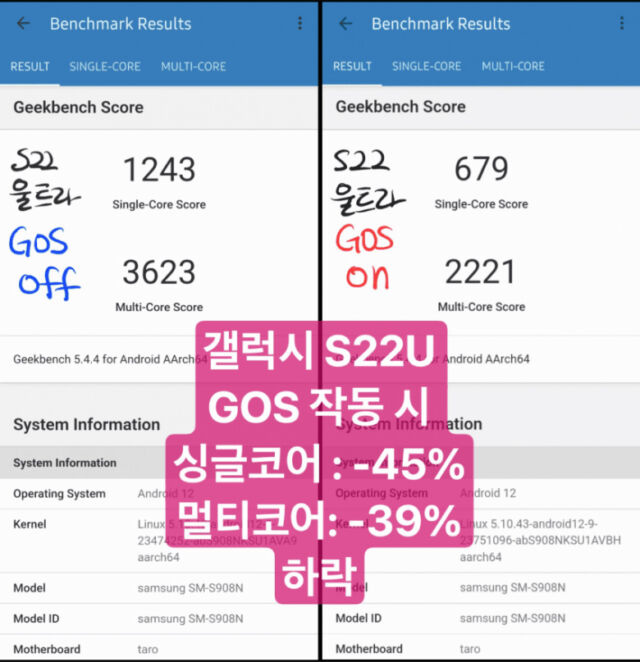

Компанию Samsung обвинили в том, что она ограничивает производительность примерно 10 тысяч приложений для Android, однако не бенчмарк‑тестов. Судя по всему, замедление осуществляется через Game Optimizing Service.

Пользователи корейского форума Clen.net обнаружили, что устройства Samsung показывают странные результаты во время тестов, причем итог зависит от того, используют ли тестовые приложения свои оригинальные названия или нет. То есть, изменив название популярных бенчмарк‑приложений, пользователи вынудили Game Optimizing Service относиться к ним как к обычным приложениям, и результаты показали заметное падение производительности: с 13 до 45% на Galaxy S10, S20, S21 и новом S22.

Ведущий разработчик Geekbench Джон Пул сумел воспроизвести этот эксперимент на своем S22, изменив название Geekbench на название популярной игры Genshin Impact. В результате показатели в тестах резко снизились. Так, показатели для Snapdragon в Galaxy S22 упали на 46% для одного ядра и на 35% для многоядерных тестов. Пул подтвердил, что аналогичное поведение демонстрирует и Exynos S10.

Пользователь Clen.net squiny уже опубликовал полный список приложений, которые замедляет Samsung. Оказалось, что компания делит приложения на категории «игровых» и «неигровых» и только 3200 из 10 000 относятся к категории игровых.

Удивительно, но в список входят 233 приложения самой Samsung, включая почти все встроенные приложения (для SMS и контактов, календарь, приложения для заметок и звонков, Bixby, Samsung Pay и приложение камеры), а также выяснилось, что Samsung ограничивает производительность даже на собственном домашнем экране. Также в перечне можно найти 169 приложений Google (включая YouTube, Google Maps, Play Store, Chrome, Gmail и Google Play), Netflix, Disney+, TikTok, Facebook, Twitter, Amazon и так далее.

От представителей Samsung мы получили следующий официальный комментарий:

«Наша приоритетная задача — предоставлять все необходимые возможности пользователям мобильных устройств. Сервис Game Optimizing Service (GOS) был разработан, чтобы эффективно управлять температурой устройства и избегать перегрева, сохраняя максимальную производительность игр. GOS не влияет на работу неигровых приложений.

Нам важны отзывы, которые пользователи оставляют о наших продуктах, и в ближайшее время, после того как мы изучим полученную обратную связь, мы выпустим обновление ПО. Оно позволит управлять производительностью при запуске игровых приложений».

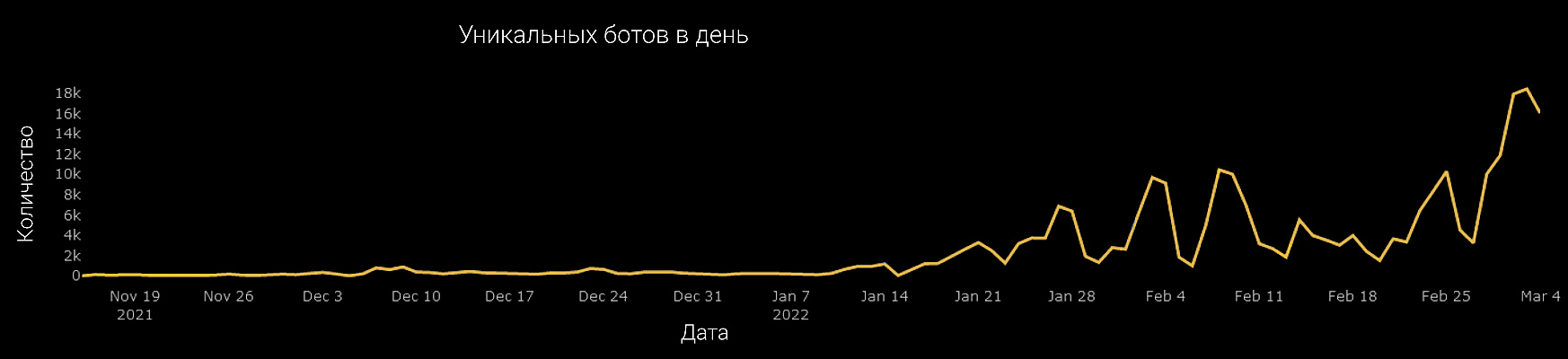

130 000 устройств снова заразил Emotet

Ботнет Emotet, возобновивший активность в конце 2021 года, продолжает медленно развиваться. По данным исследователей, к настоящему времени он заразил более 130 000 устройств в 179 странах мира.

Как можно видеть на графике, ботнет начал медленно воссоздавать себя в ноябре прошлого года, а с января 2022 года стал расти гораздо быстрее благодаря фишинговым кампаниям.

- В настоящее время существует около 200 уникальных управляющих серверов, поддерживающих возрождение Emotet, и их число неуклонно растет. Среднее время активности одного сервера составляет 29 дней.

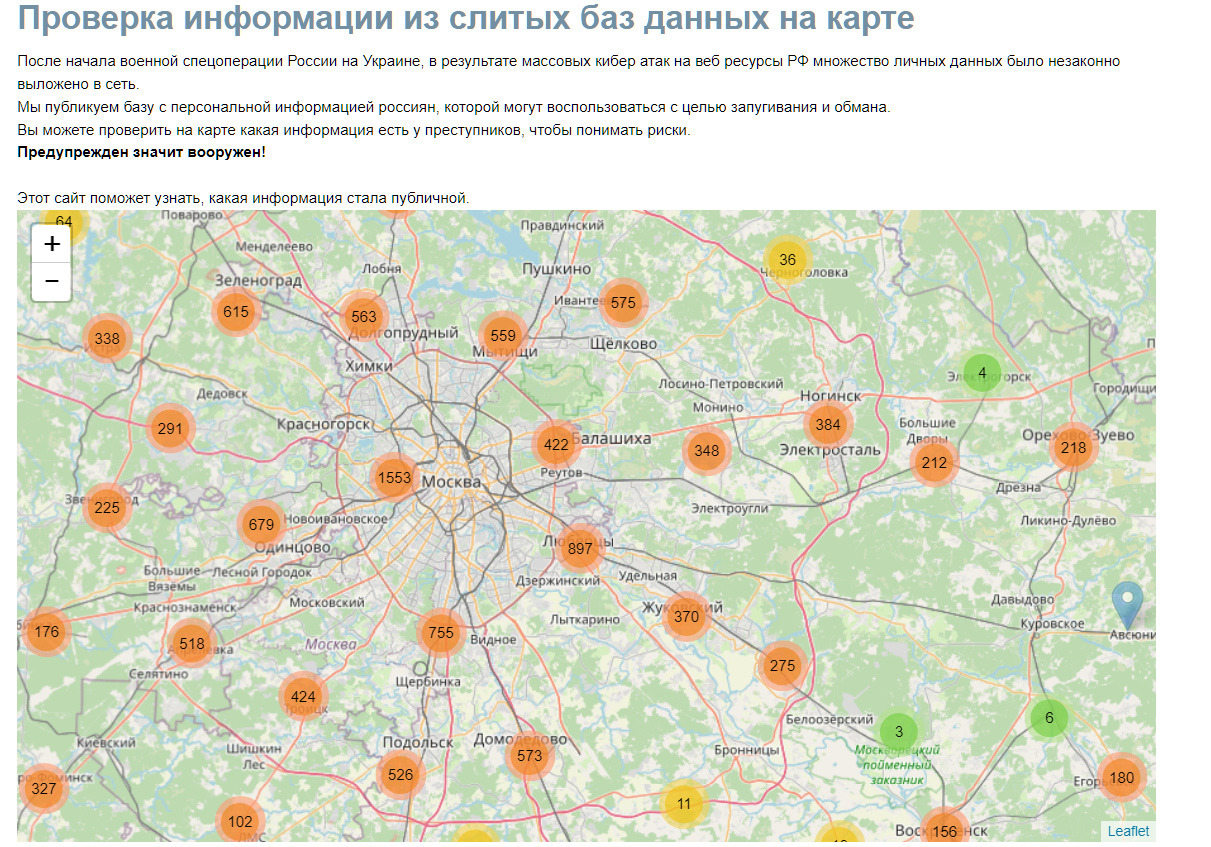

Утечка данных Яндекс Еды

В начале месяца Яндекс предупредил пользователей о том, что у Яндекс Еды произошла утечка данных, в результате которой в руки третьих лиц попали телефоны клиентов и информация об их заказах: состав, время доставки и так далее. Сообщалось, что данные утекли из‑за «недобросовестных действий» одного из сотрудников.

В середине марта вся эта информация оказалась выложена в открытый доступ.

22 марта 2022 года ссылки на украденную базу были опубликованы сразу в нескольких Telegram-каналах, а также в сети появилась интерактивная карта с данными пользователей (сайт, судя по данным WHOIS, был создан 14 марта 2022 года): ФИО, полный адрес, email, телефонный номер, общая сумма заказов за последние полгода. Слив не коснулся банковских, платежных и регистрационных данных пользователей, то есть логинов и паролей.

Многие члены редакции ][ нашли в базе свои данные, а также данные своих друзей и знакомых. То есть, к сожалению, подлинность дампа не вызывает сомнений.

Вскоре после публикации слива представители Роскомнадзора сообщили, что составили административный протокол из‑за утечки персональных данных клиентов Яндекс Еды, а также внесли ресурс с интерактивной картой и украденным дампом в список запрещенных. Протокол составлен по ч. 1 ст. 13.11 КоАП РФ и предполагает наказание в виде штрафа в размере от 60 000 до 100 000 рублей.

Представители Яндекса извинились за случившееся и пообещали уменьшить количество сотрудников, у которых есть доступ к приватным данным, а саму информацию перенести в более защищенное хранилище.

Правозащитники заявили, что уже готовят коллективные иски против Яндекса. Так, представители Роскомсвободы и проекта «Сетевые свободы» просят всех пострадавших связываться с ними и присоединяться к искам.

Злоупотребления API

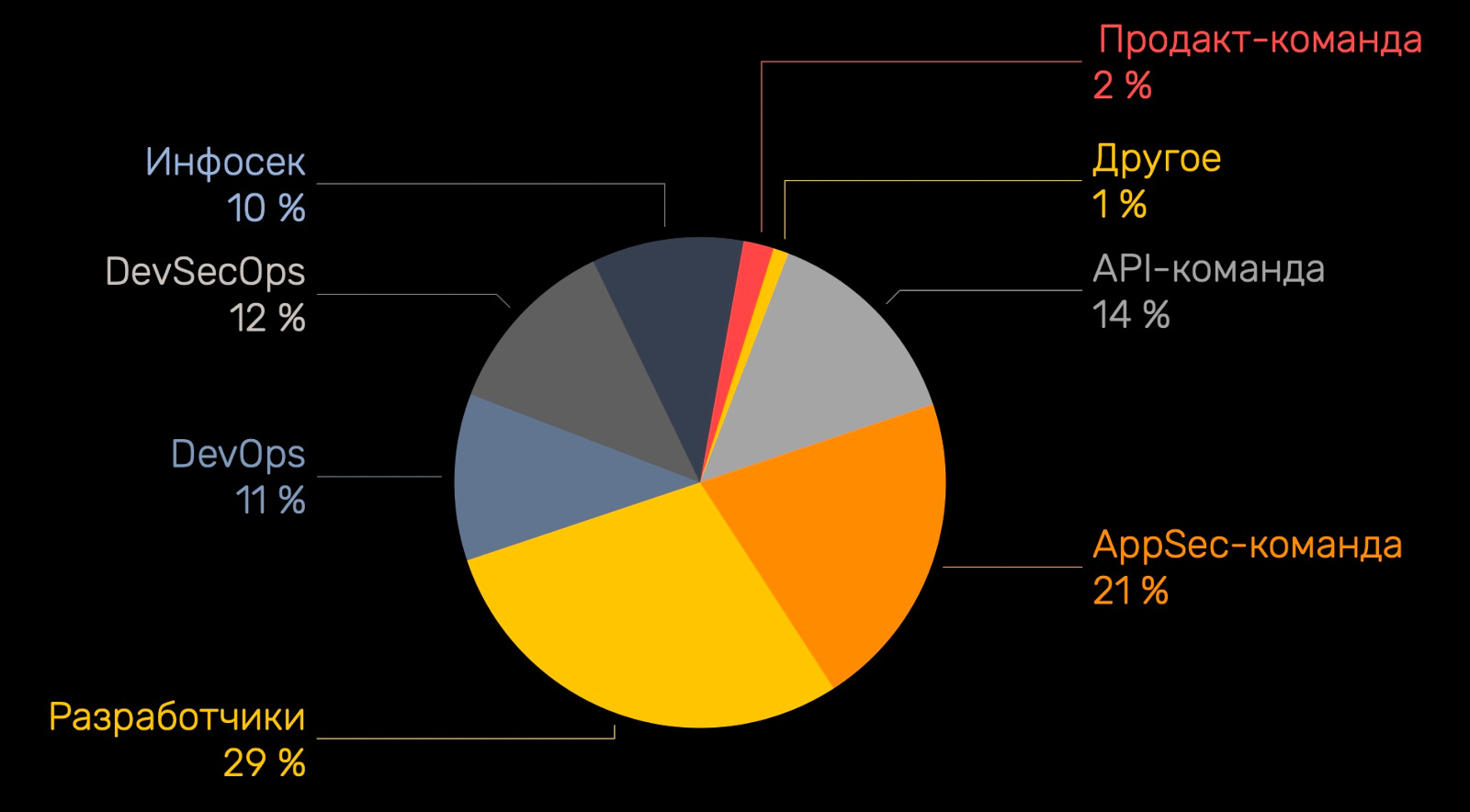

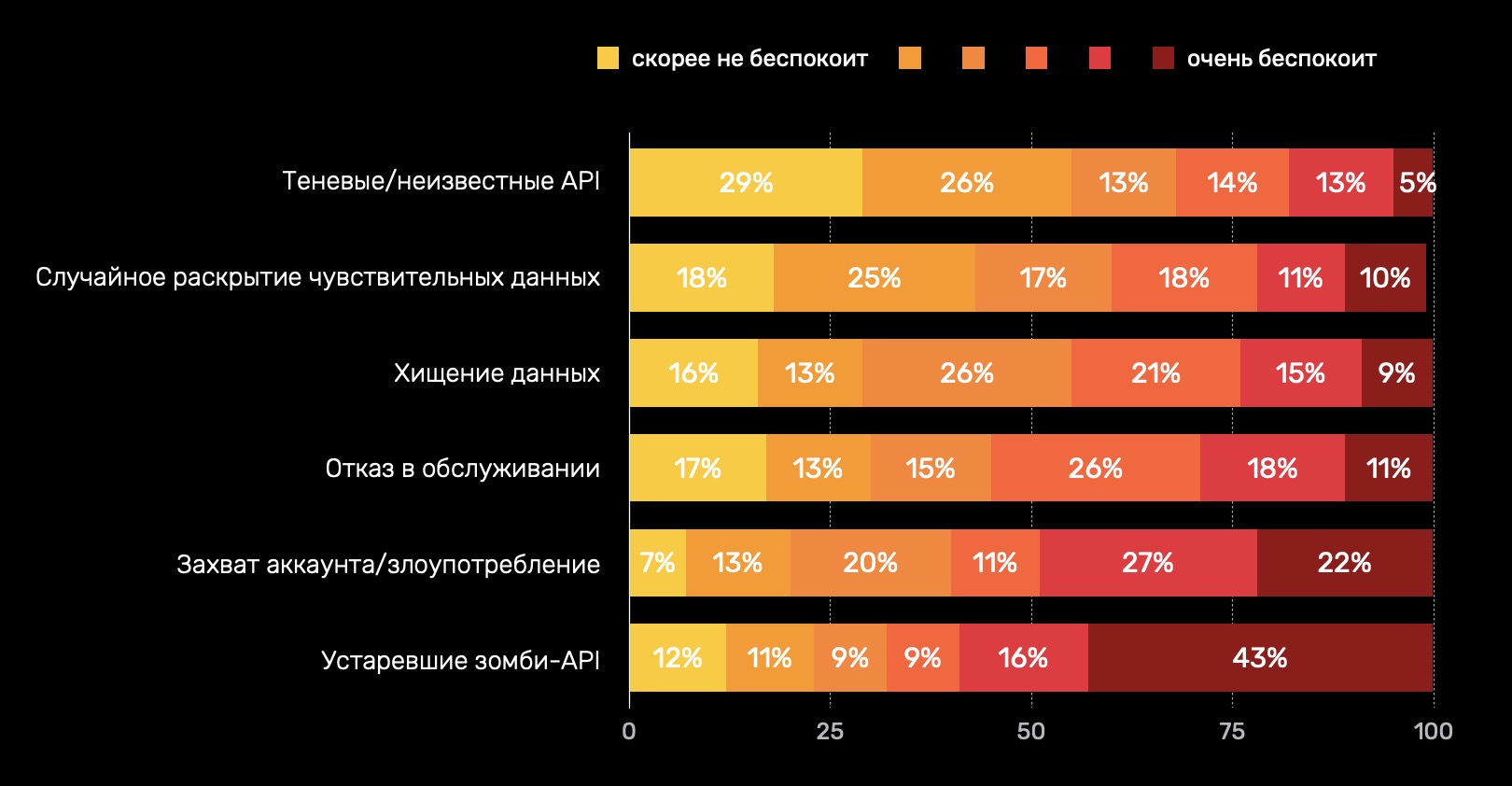

Аналитики Salt Security предупредили о резком росте атак на API за прошедший год. При этом в отчете компании подчеркивается, что большинство компаний по‑прежнему не используют сколь‑нибудь адекватных методов защиты от этой проблемы.

В целом трафик API-атак вырос на рекордные 681% в 2021 году, тогда как общий трафик API увеличился на 321%. Статистика лишь показывает, что атаки растут непропорционально с внедрением API-решений в отраслях.

API-атаки применяются злоумышленниками в самых разных сценариях, в том числе для утечек данных, DDoS-атак, SQL-инъекций, атак типа man in the middle, распространения вредоносного ПО и так далее.

При этом у 34% компаний вообще отсутствует какая‑либо стратегия безопасности API, поскольку они всецело полагаются исключительно на поставщиков API-решений.

- Из‑за разных проблем с безопасностью API более 62% респондентов, участвовавших в опросе Salt Security, вообще отложили развертывание приложений.

- 83% респондентов не уверены, что их данные и документация отражают все существующие функции API. Еще 43% сообщили об устаревших функциях API, которые больше не применяются в их приложениях, однако по‑прежнему доступны злоумышленникам для возможных злоупотреблений.

Хакеры против хакеров

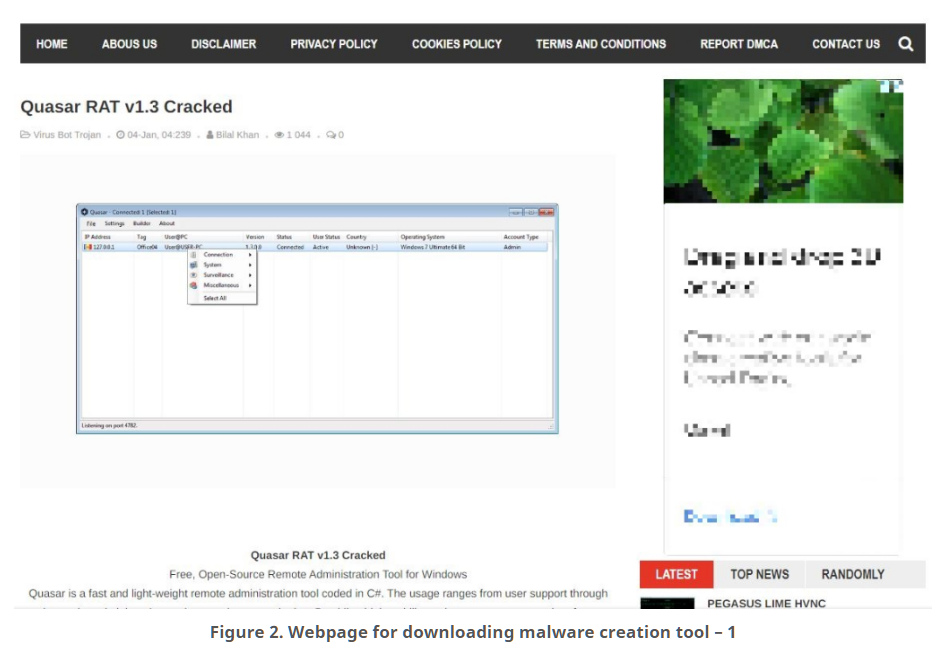

ИБ‑специалисты обнаружили новое доказательство того, что хакеры зачастую атакуют даже собственных «коллег по цеху». Малварь, которую распространяли на хак‑форумах под видом взломанных RAT и инструментов для создания вредоносных программ, воровала данные из буфера обмена.

Вредоносы, ворующие или подменяющие данные в буфере обмена (часто их называют клиперами), обычно используются с целью обнаружения адресов криптовалютных кошельков в буфере, чтобы потом подменить их на адреса, принадлежащие оператору малвари. Такая тактика позволяет злоумышленникам на лету перехватывать финансовые транзакции и отправлять деньги на свои счета.

Первую малварь на андеграундных ресурсах (например, Russia black hat) заметили исследователи из компании ASEC. Злоумышленники заманивали начинающих хакеров фейковыми взломанными версиями троянов удаленного доступа BitRAT и Quasar RAT, которые обычно продаются по цене от 20 до 100 долларов США.

Если загрузить любой из предложенных файлов, сработает перенаправление на страницу Anonfiles, которая предоставляет RAR-архив, предположительно являющийся билдером выбранной малвари. На самом деле файл crack.exe, содержащийся в этих архивах, представляет собой установщик ClipBanker, который лишь копирует вредоносный бинарник в папку автозагрузки и запускает его при первой же перезагрузке.

Второе сообщение о малвари поступило от экспертов компании Cyble, которые обнаружили на хак‑форуме предложение о бесплатном месяце использования AvD Crypto Stealer.

В этом случае жертвы тоже якобы загружали билдер малвари и запускали исполняемый файл Payload.exe, предполагая, что это предоставит им бесплатный доступ к AvD Crypto Stealer. На самом деле это приводило к заражению их систем клипером, который был нацелен на кражу Ethereum, Binance Smart Chain, Fantom, Polygon, Avalanche и Arbitrum.

В Cyble обнаружили, что на биткоин‑адрес, закодированный в этом образце малвари, уже поступило около 1,3 BTC (примерно 54 тысячи долларов США по текущему курсу) посредством перехвата 422 чужих транзакций.

100 000 долларов за баги в Chrome

Google выпустила стабильную версию браузера Chrome 99 для Windows, Mac и Linux, в которой было исправлено 28 уязвимостей, из них 21 была обнаружена сторонними ИБ‑исследователями.

В общей сложности компания выплатила специалистам более 103 000 долларов за уязвимости из этого «набора». Самых высоких наград удостоились специалист, обнаруживший проблему переполнения буфера хипа в ANGLE (10 000 долларов США), и эксперт, нашедший уязвимость use after free в составе MediaStream (15 000 долларов США).

100 000 карт российских банков

СМИ сообщили, что на хакерских форумах бесплатно публикуются данные более 100 тысяч карт российских банков. Эксперты считают, что преступники пытались срочно «монетизировать» имевшиеся в их распоряжении базы, которые теперь потеряли ценность.

По данным прессы, в последние недели в даркнете появлялось как минимум одно предложение о продаже 100 тысяч записей российских банковских карт. Как сообщает основатель сервиса разведки утечек данных и мониторинга даркнета DLBI Ашот Оганесян:

«Продавал его на форуме некий англоязычный пользователь, но объявление было удалено, так как на форуме запрещена „работа по RU“»

При этом управляющий RTM Group Евгений Царев сообщил «Коммерсанту», что массовые попытки списать средства со счетов российских клиентов наблюдаются с 26 февраля, а сами массовые утечки «произошли гораздо раньше». По его словам, в последнюю неделю злоумышленники пытаются совершать переводы даже с заблокированных карт, а также с карт с истекшим сроком действия:

«Возникает ощущение, что преступники резко активизировались, как и рядовые граждане, срочно пытаясь монетизировать базы, которые появились у них гораздо раньше»

По мнению Царева, в последние дни действительно появилось много объявлений о продаже данных карт, так как теперь от этих дампов нет почти никакой пользы. С этим мнением согласен и Оганесян: как он полагает, ажиотаж связан с тем, что западные кардеры «сбрасывают запасы украденных российских карт», поскольку их уже невозможно использовать за рубежом.

Также аналитики отмечают рост количества предложений и по продаже данных скомпрометированных зарубежных карт. К примеру, только за один день (7 марта 2022 года) появилось больше сотни новых площадок по их продаже.

Сбер не советует обновляться

В пресс‑службе Сбербанка заявили, что в последнее время участились случаи «внедрения в свободно распространяемое ПО провокационного медиаконтента», и совершенно серьезно посоветовали пользователям временно не обновлять свои приложения.

ИБ‑эксперты отмечают, что полный отказ от обновлений — это не слишком хорошая идея, ведь таким образом можно остаться без патчей для серьезных уязвимостей, которые хакеры могут использовать для атак.

«Различный контент и вредоносный код могут быть встроены в свободно распространяемые библиотеки, используемые для разработки программного обеспечения. Использование подобного программного обеспечения может привести к заражению вредоносным ПО личных и корпоративных компьютеров, а также ИТ‑инфраструктуры.

При острой необходимости использования программного обеспечения обязательно проверяйте все скачанные файлы антивирусом, а при использовании чужого исходного кода в своих программах — проведите ручную или автоматизированную проверку, в том числе просмотрите текст исходного кода»,

— советуют специалисты Сбербанка.

Исходники малвари Conti

Новая утечка данных, касающаяся хак‑группы Conti, была опубликована в Twitter. Неизвестный, скомпрометировавший серверы хакеров в прошлом месяце, опубликовал новую партию исходных кодов группировки.

Напомню, что эта история началась еще в феврале 2022 года, когда анонимный ИБ‑исследователь, имевший доступ к инфраструктуре хакеров (по другим данным, это был украинский участник самой хак‑группы), решил отомстить Conti. Дело в том, что группировка объявила, что в свете «специальной военной операции» в Украине полностью поддерживает действия российского правительства.

В итоге сначала в открытый доступ были выложены все внутренние чаты хакеров за последний год (339 файлов JSON, каждый из которых — это лог за отдельно взятый день), а затем была опубликована еще одна порция логов (148 файлов JSON, содержащих 107 тысяч внутренних сообщений группировки) и другие данные, связанные с Conti, в том числе исходный код панелей управления, API BazarBackdoor, старый исходный код шифровальщика, скриншоты серверов и многое другое.

Вскоре этот же человек (@ContiLeaks в Twitter) загрузил архив с исходным кодом малвари Conti версии 3 на VirusTotal. Этот исходный код гораздо новее, чем опубликованная ранее версия: дата последнего изменения — 25 января 2021 года. Как и в предыдущий раз, утечка представлена в формате Visual Studio и позволяет любому желающему скомпилировать работающий вымогатель и дешифратор для него.

Журналисты издания Bleeping Computer сообщали, что им удалось без труда скомпилировать исходники, получив исполняемые файлы cryptor., cryptor_dll. и decryptor..

Эксперты предупредили, что публикация исходных кодов шифровальщика (особенно такого сложного, как Conti) может иметь катастрофические последствия как для компаний, так и для потребителей. Дело в том, что другие хакеры могут использовать эти исходники для создания собственных вымогателей и своих операций.

За примерами не нужно ходить далеко: в прошлом на базе опенсорсного шифровальщика Hidden Tear, исходный код которого был свободно доступен на GitHub, были созданы десятки других вредоносов. Аналогичная ситуация наблюдалась и после утечки в открытый доступ исходного кода вымогателя Babuk — его быстро адаптировали для своих нужд другие преступники. Увы, можно ожидать, что Conti не станет исключением.

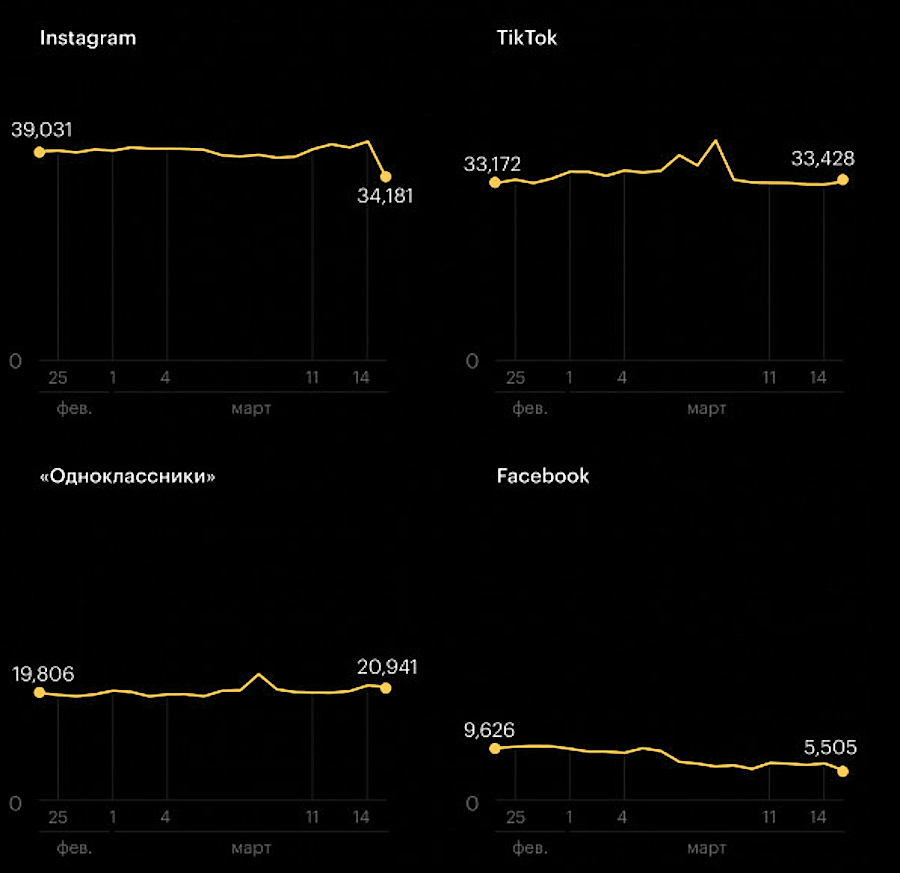

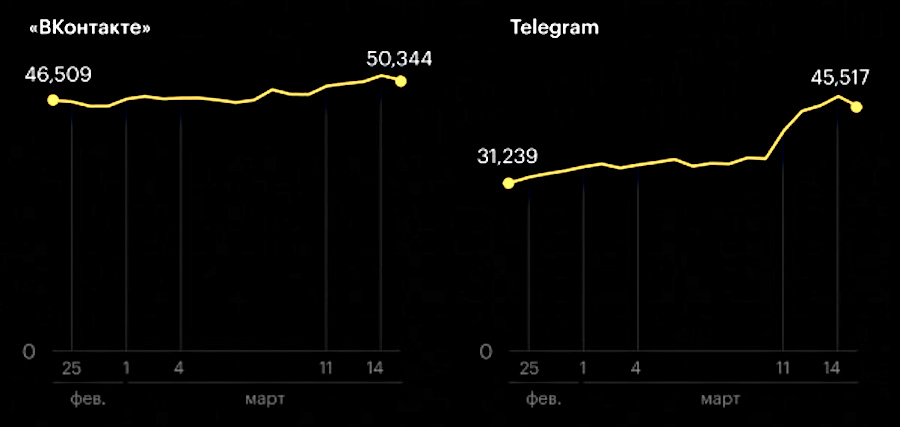

Трафик социальных сетей изменился

После блокировки Facebook*, Instagram* и Twitter в рунете, а также после ввода ограничений на загрузку новых видео со стороны TikTok российский трафик «ушел» в другие места, подсчитали аналитики Mediascope.

Если 13–14 марта в Instagram* насчитывалось около 40 900 000 российских пользователей, то уже 15 марта их стало на 6 700 000 меньше (34 200 000 пользователей).

Facebook* потеряла более 3 000 000 пользователей (около 40%): 9 600 000 в конце февраля превратились в 6 400 000 после 14 марта.

(* Заблокирован в России, принадлежит компании Meta, признанной экстремистской организацией, запрещенной на территории РФ)Российская аудитория Twitter сократилась почти вполовину с 2 600 000 человек до 1 300 000.

- Зато приростом трафика теперь могут похвастаться «Одноклассники»: 1 000 000 новых пользователей. А больше всего от произошедшего выиграли VK и Telegram, к которым пришли 3 800 000 и 14 300 000 новых пользователей соответственно.

С этой оценкой согласен и «МегаФон», по данным которого, в этом месяце Telegram впервые стал самым популярным мессенджером в России, обойдя даже WhatsApp.

Сообщается, что за первые две недели марта доля Telegram в общем объеме трафика в мессенджерах увеличилась с 48 до 63% по сравнению с аналогичным периодом февраля.

Взлом NFT-игры Axie Infinity

Новый рекорд в области криптовалютных ограблений установили неизвестные хакеры, похитившие у NFT-игры Axie Infinity более 600 миллионов долларов (173 600 ETH). В компании уверяют, что атака стала результатом социальной инженерии, а не какой‑то уязвимости.

Axie Infinity — это децентрализованная игра, созданная вьетнамской студией Sky Mavis. Игра позволяет пользователям разводить, продавать и коллекционировать цифровых питомцев, а оборот ее торговых операций превышает миллиард долларов в год. Ранее Axie Infinity уже стала настоящим феноменом на Филиппинах, где тысячи пользователей зарабатывают с ее помощью неплохие деньги.

Еще в феврале 2021 года в работу был запущен блокчейн Ronin, призванный сделать взаимодействие с Axie Infinity, базирующейся на Ethereum, менее затратным. Тогда как любые действия в Ethereum требуют немалых комиссий, Ronin позволяет совершать 100 бесплатных транзакций в день для каждого пользователя.

В конце марта в блоге Ronin появилось сообщение, что проект стал жертвой кибератаки, в результате которой неизвестные с помощью всего двух транзакций похитили около 600 миллионов долларов США: 173 600 ETH (на сумму около 591 242 019 долларов) и стейблкоин USDC (на сумму 25,5 миллиона долларов).

Разработчики признались, что атака произошла еще 23 марта 2022 года, но ее обнаружили позже, когда пользователи заметили, что не могут вывести средства. Атака включала компрометацию узлов валидатора Sky Mavis Ronin и узлов валидатора Axie DAO, после чего злоумышленник смог использовать мост Ronin в своих целях.

Дело в том, что сайндчейн Ronin имеет в общей сложности девять различных узлов валидации, пять из которых необходимо задействовать для любого ввода или вывода средств. В ходе атаки были скомпрометированы четыре валидатора Sky Mavis и один валидатор Axie DAO.

«Злоумышленник использовал хакнутые приватные ключи для подделки вывода средств. Мы обнаружили атаку только сегодня утром после того, как пользователь сообщил, что не может вывести 5000 ETH», — пояснили в компании.

Сообщалось, что хакер обнаружил бэкдор в gas-free-узле RPC, управляемом Sky Mavis, что позволило ему получить контроль над узлом Axie DAO. Дело в том, что еще в ноябре 2021 года разработчики Axie DAO позволили Sky Mavis подписывать различные транзакции от своего имени, чтобы быстрее обрабатывать стремительно растущее количество транзакций. Эту практику прекратили уже в декабре, но «доступ к белому списку не был отозван».

В настоящее время Sky Mavies временно отключила кроссчейн‑мост Ronin, а также связанную с ним децентрализованную биржу Katana DEX. Разработчики уверяют, что пользователям не о чем волноваться, так как RON и внутриигровые токены SLP и AXS в сайдчейне Ronin в безопасности.

Расследованием случившегося уже занимаются правоохранительные органы, а также эксперты Chainalysis и Crowdstrike. В компании говорят, что похищенные средства пока «еще находятся в кошельке хакера», хотя пользователи уже заметили, что злоумышленник вывел часть средств на биржу Binance.

1800 долларов получают члены Conti

Аналитики Secureworks детально изучили деятельность нашумевшей вымогательской группы Conti, после того как 160 тысяч сообщений из закрытых чатов хакеров стали достоянием общественности в прошлом месяце.

В среднем размер выкупа, запрашиваемый Conti, составляет 750 000 долларов, хотя конечная сумма зависит от размера и годового оборота компании‑жертвы, а выкупы могут достигать миллионов долларов. При этом, судя по логам, полученные деньги Conti делит между 81 человеком, а средняя «зарплата» участника группы составляет лишь 1800 долларов в месяц.

Бэкдор на GoDaddy

Множество сайтов на WordPress, использующих хостинг GoDaddy Managed WordPress, оказались заражены одинаковым бэкдором. Проблема затронула крупных реселлеров, включая MediaTemple, tsoHost, 123Reg, Domain Factory, Heart Internet, а также Host Europe Managed WordPress.

Проблему еще 11 марта заметили аналитики Wordfence, которые писали, что всего за сутки бэкдором было заражено 298 сайтов, 281 из которых был размещен у GoDaddy.

Сам бэкдор представляет собой старый инструмент для отравления SEO (SEO poisoning) в Google, датированный 2015 годом. Он имплантируется в wp-config.php, извлекает шаблоны спам‑ссылок с управляющего сервера, а затем использует их для внедрения вредоносных страниц в результаты поиска.

Преимущественно такие шаблоны связаны с фармацевтическим спамом, и они показываются посетителям взломанных сайтов вместо фактического контента. Похоже, таким образом злоумышленники хотят вынудить жертв покупать поддельные продукты, теряя при этом деньги и сливая свои платежные реквизиты хакерам.

Вектор этой массовой атаки пока не определен, однако происходящее очень похоже на атаку на цепочку поставок. Стоит вспомнить, что в декабре 2021 года GoDaddy пострадал от утечки данных, которая затрагивала 1,2 миллиона клиентов компании, использующих WordPress. В их числе были и реселлеры Managed WordPress хостинга. Можно предположить, что эти инциденты связаны и теперь мы наблюдаем последствия прошлогодней утечки.

Другие интересные события месяца

MetaMask и OpenSea блокируют пользователей из некоторых стран, включая Иран и Венесуэлу

Администрация сайта Pikabu подтвердила утечку пользовательских данных

Глава компании ChronoPay Павел Врублевский задержан в Москве

Крупный производитель автозапчастей Denso пострадал от атаки шифровальщика Pandora

VPN-провайдер TorGuard запретил торренты после судебного иска от киностудий

Атака «браузер в браузере» позволяет подделывать окна в Chrome

Вслед за закрытием YouTube Vanced был заморожен аккаунт LibreTube на GitHub

Google рассказала о группе Exotic Lily, которая продает доступы вымогателям

Баг в автомобилях Honda позволяет удаленно завести и открыть машину