Исследователи предупредили, что малварь Qbot уже эксплуатирует неисправленную уязвимость нулевого дня в Windows MSDT, которая носит название Follina.

Напомню, что об обнаружении Follina стало известно в конце мая, хотя первые исследователи обнаружили баг еще в апреле 2022 года, но тогда в Microsoft отказались признать проблему.

Уязвимость отслеживается под идентификатором CVE-2022-30190, и известно, что ее можно эксплуатировать для выполнения произвольного кода через обычное открытие документа Word или предварительный просмотр в «Проводнике», прибегая к выполнению вредоносных команд PowerShell через Microsoft Diagnostic Tool (MSDT).

Баг затрагивает все версии Windows, которые получают обновления безопасности, то есть Windows 7 и новее, а также Server 2008 и новее. Наш технический обзор этого бага и эксплоита для него можно прочитать здесь.

Ранее эксперты уже предупреждали о том, что уязвимость эксплуатируют китайские хакеры, а также она используется для атак на Европейские правительства и муниципальные власти в США. Теперь же специалисты компании Proofpoint пишут, что даже малварь Qbot начала использовать вредоносные документы Microsoft Office (.docx), чтобы злоупотреблять CVE-2022-30190 и заражать получателей таких фишинговых писем.

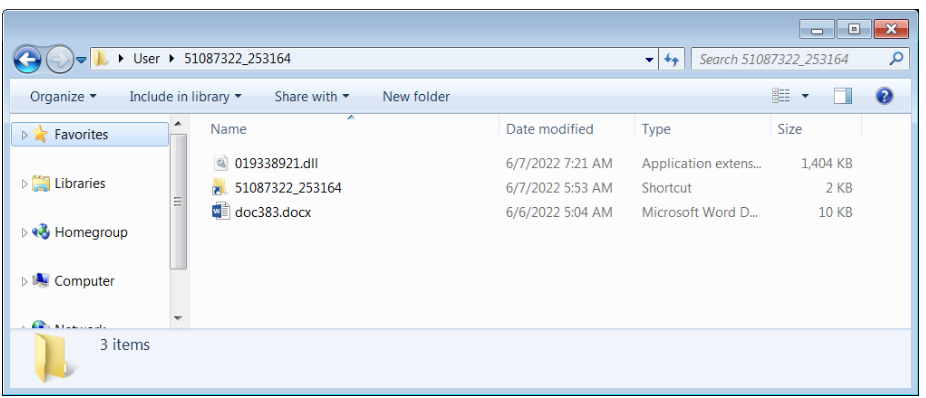

Для атак злоумышленники используют письма с вложениями HTML, которые загружают ZIP-архивы, содержащие образы в формате IMG. Внутри такого образа жертва обнаружит файл DLL, Word и ярлык.

Тогда как файл ярлыка напрямую загружает DLL Qbot, уже представленный в образе, пустой документ .docx обращается к внешнему серверу для загрузки HTML-файла, который использует уязвимость Follina для запуска кода PowerShell, который, в свою очередь, загружает и выполняет другой пейлоад Qbot DLL.

Индикаторы компрометации, связанные с этой кампанией, можно найти здесь.

Исследователи полагают, что использование двух разных методов заражения свидетельствует о том, что пока хакеры проводят кампанию A/B-тестирования, чтобы оценить, какая тактика даст наилучшие результаты.