Содержание статьи

Наша цель — расследование инцидента в рамках лабораторной работы Meerkat из нового раздела Hack The Box под названием Sherlocks. Он предназначен для обучения и тренировки ребят из blue team, то есть команды защитников.

О Sherlocks

Sherlocks — это практические лабораторные работы по кибербезопасности, в которых смоделированы реальные инциденты. Раздел предлагает проводить расследования на основе предоставленного сценария кибератаки и улик. Цель — узнать, как происходила атака, и раскрыть все возможные подробности.

Это позволяет развить навыки в областях цифровой форензики и реагирования на инциденты (DFIR), охоте за угрозами (Threat Hunting и Threat Intelligence) и анализе малвари.

В ходе решения лабораторных работ участнику предлагают отвечать на вопросы, и ответы в совокупности будут давать полное представление о произошедшем инциденте.

Задания совершенно бесплатны, однако некоторые из них постепенно становятся доступными только с подписками VIP и VIP+.

Meerkat

Первое и достаточно простое задание — лабораторная работа с названием Meerkat.

Сценарий: Forela — быстро растущий стартап, который использует платформу управления бизнесом. К сожалению, документация у нее скудная, а администраторы стартапа не очень хорошо осведомлены о правилах безопасности. Мы играем роль представителя отдела безопасности. Наша цель — по данным в виде файлов PCAP и экспортированным журналам подтвердить факт компрометации.

Скачиваем архив с необходимыми артефактами и начинаем расследование. Внутри — файл сетевого трафика .pcap и файл .json с событиями безопасности. Нашим основным инструментом будет Wireshark.

Определение основных IP-адресов

Первый вопрос:

Мы считаем, что наш сервер платформы управления бизнесом был скомпрометирован. Можете ли вы назвать запущенное приложение?

Компания использует какое‑то решение для управления бизнесом и подозревает, что оно и было скомпрометировано. Чтобы узнать, какая именно платформа использовалась, проведем первичный анализ pcap-файла.

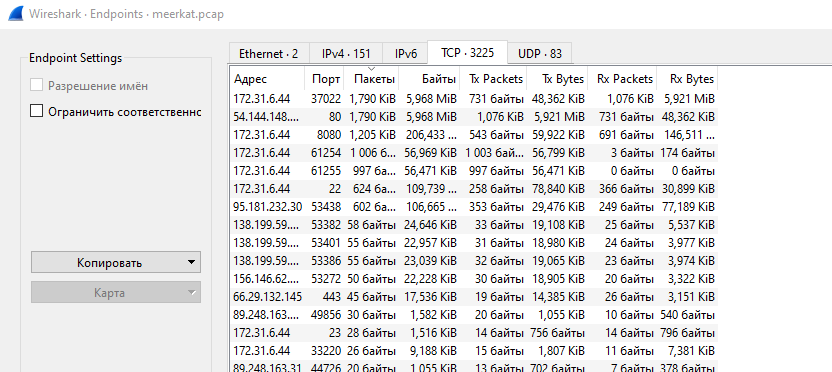

Первым делом просмотрим конечные точки подключений по TCP в разделе «Статистика» и отсортируем список по пакетам.

Видно, что IP-адрес 172.31.6.44 получает большую часть проходящего трафика через следующие порты: 37022, 8080, 61254, 61255 и 22.

Порты, зарезервированные под определенные службы:

- 8080 — HTTP;

- 22 — SSH;

- 37022 — TCP-порт для передачи данных.

Исходя из этого, можно предположить, что платформа управления — это веб‑сервер.

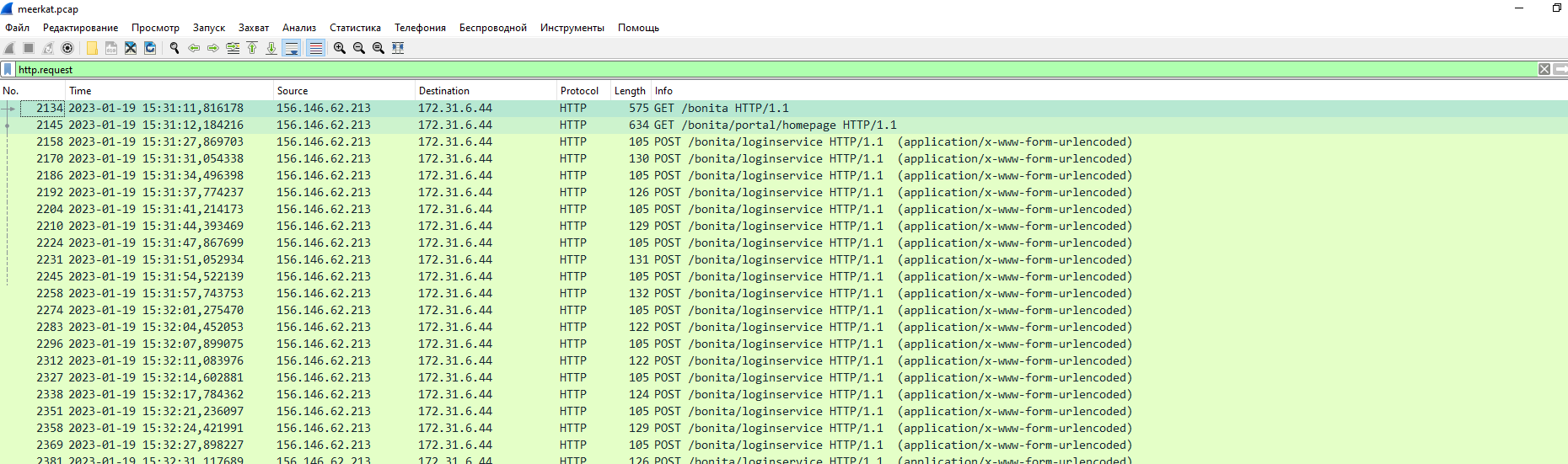

Проверим HTTP-трафик с помощью простого фильтра: http..

Первое, что мы видим, — это GET-запрос к веб‑серверу. Если немного погуглить, можно узнать, что запрос GET / связан с ПО Bonitasoft, которое предлагает решения и платформы для управления бизнесом. Делаем вывод, что одна из этих программ и используется в компании.

Ищем точку входа, время начала атаки и эксплуатации

Второй вопрос:

Мы полагаем, что злоумышленник, возможно, использовал вариацию атаки методом перебора. Как называется проведенная атака?

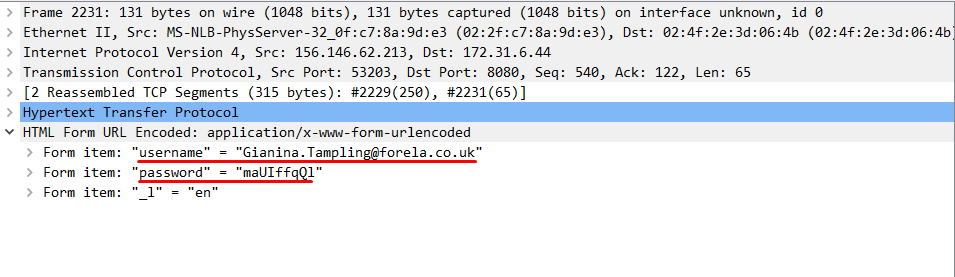

Отфильтруем трафик, задав фильтр http.. Видим, что у нас подряд идет много POST-запросов / от IP-адреса 156.146.62.213. Если подробнее изучить каждый пакет, то видно, что логин и пароль от одного к другому меняются. Похоже, злоумышленник использует атаку методом подбора, то есть брутфорс.

Продолжение доступно только участникам

Материалы из последних выпусков становятся доступны по отдельности только через два месяца после публикации. Чтобы продолжить чтение, необходимо стать участником сообщества «Xakep.ru».

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее