CapLoader

- Автор: NETRESEC

- URL: www.netresec.com/?page=CapLoader

- Система: Windows

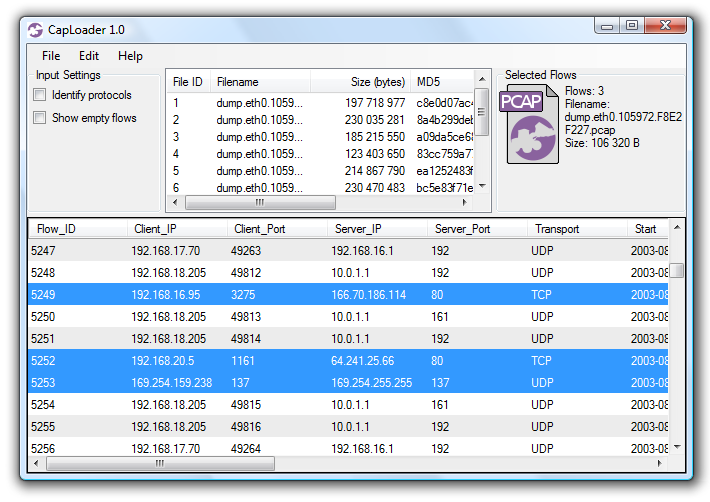

CapLoader — это инструмент, предназначенный для обработки больших объемов захваченного сетевого трафика. CapLoader производит индексирование PCAP/PcapNG-файлов и визуализирует их содержимое как список TCP- и UDP-потоков. Пользователь же может выбрать интересующий его поток и быстро отфильтровать соответствующие пакеты из данного PCAP-файла. Для анализа выбранного потока или сетевых пакетов в анализаторе типа Wireshark или NetworkMiner достаточно пары кликов мыши.

Как ты, надеюсь, понял, CapLoader — это идеальный инструмент для обработки гигантских PCAP-файлов, размер которых более гигабайта. А дальнейшая обработка осуществляется уже всеми нами любимыми Wireshark и NetworkMiner.

Из особенностей можно выделить:

- Идентификация протокола основывается на наборе признаков, а не на номере порта. Это очень полезно, если сервис работает на нестандартном порте. Сейчас присутствует поддержка около 100 протоколов, среди которых Skype, IRC, FTP, SSH, MS-RPC, P2P и CardSharing.

- Сбор сетевых пакетов: инструмент способен достать их из любого файла и сохранить в PcapNG формате. Например, из дампа памяти, что полезно при расследовании инцидентов.

Разговариваем с iOS

- Автор: много крутых ребят

- URL: www.libimobiledevice.org

- Система: Windows/Linux/Mac

Libimobiledevice — это кросс‑платформенная библиотека, предоставляющая возможность общаться на протоколах, понятных iPhone, iPod Touch, iPad и Apple TV устройствам. В отличие от других похожих проектов, данный не зависит ни от каких проприетарных библиотек и для своей работы не требует джейлбрейка устройства. Библиотека позволяет другому программному обеспечению легко и просто:

- получать доступ к файловой системе устройств;

- получать информацию об устройстве и его внутренностях;

- делать и восстанавливать бэкап;

- управлять иконками SpringBoard;

- управлять установленными приложениями;

- получать данные с адресной книги / календаря / заметок;

- синхронизировать музыку с видео на устройстве.

Библиотека разрабатывается с августа 2007 года, и ее первоначальной целью было создание поддержки i-устройств на Linux. Сейчас же эту библиотеку активно используют различные инструменты для извлечения данных с устройств компании Apple. Также библиотека часто пригождается при получении так нами любимых джейлбрейков.

Под Linux пакеты доступны для дистрибутивов openSUSE, Fedora, Mandriva, Ubuntu Debian.

Работа библиотеки протестирована на устройствах iPod Touch 1G/2G/3G/4G/5G, iPhone 1G/2G/3G/3GS/4/4S/5/5C/5S, iPad 1/2/3/4/Mini/Air и Apple TV 2G/3G с прошивкой вплоть до 7.1.1 под Linux, OS X и Windows.

QIRA

- Автор: Geohot

- URL: https://code.google.com/p/qira/

- Система: Linux

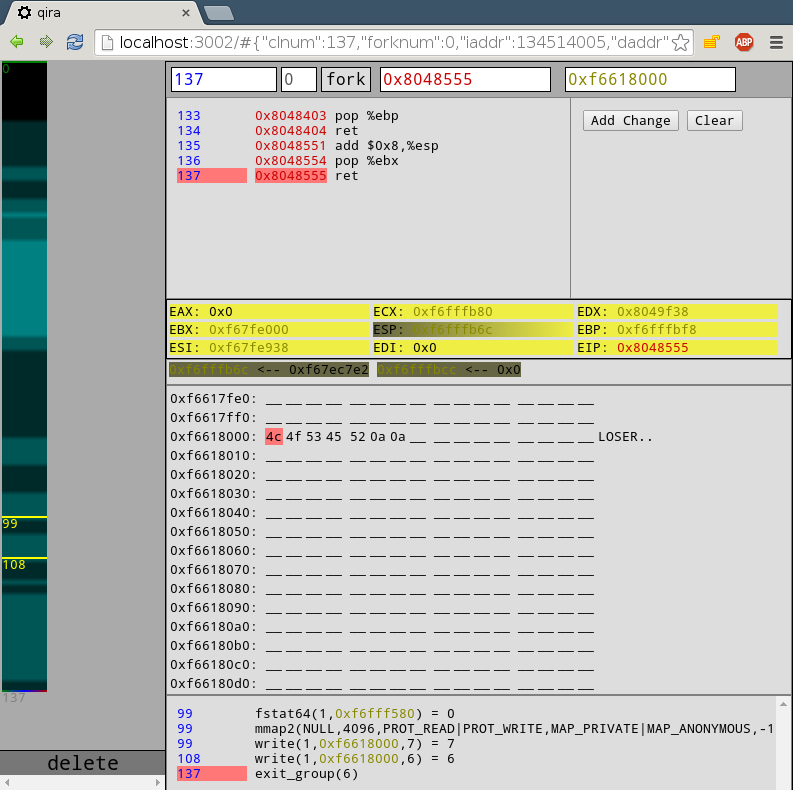

QIRA — это интерактивный runtime-анализатор, базирующийся на QEMU, от известного хакера Geohot. По слухам, данный инструмент — один из тех, что помогают ему выигрывать CTF-соревнования в одного. Инструмент стоит рассматривать как конкурент strace и gdb.

QIRA имеет веб‑интерфейс, к которому после запуска можно обратиться по адресу http://localhost:3002/.

QIRA записывает всю трассу выполнения программы и позволяет отображать состояние памяти на момент выполнения любой инструкции и, что самое замечательное, изменять значение данных в памяти и прямо оттуда перезапускать программы (делается fork) с данными изменениями. Так что в любой момент достаточно удобно видно, что делала программа и с какими данными.

Сейчас присутствует поддержка архитектуры x86 и идет доработка x64 и ARM. А для удобного перемещения по коду есть специальный плагин для IDA Pro. Для более близкого знакомства с данным инструментом рекомендую обратиться к writeup с PlaidCTF 2014, где задание с heap overflow решается как раз с помощью QIRA.

Ограничения:

- трассировка более чем 10 000 000 работает не очень хорошо;

- поддержка архитектуры x86-64 до сих пор экспериментальная;

- веб‑форки работают только на архитектуре i386.

MITMf

- Автор: byt3bl33d3r

- URL: https://github.com/byt3bl33d3r/MITMf

- Система: Linux

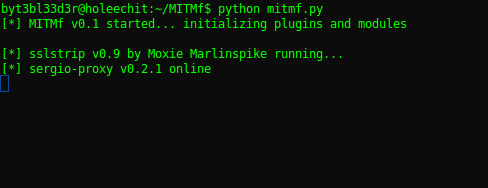

MITMf — это фреймворк для man-in-the-middle атак. Инструмент базируется на утилите sergio-proxy, которая в настоящее время уже не развивается. В основном вся работа с MITMf крутится вокруг плагинов, которые можно писать и использовать для различных задач. По умолчанию программа работает в режиме sslstrip. Поговорим о самых основных и наиболее интересных плагинах:

- можно выделить плагин JSkeylogger, который позволяет внедрять на страничку в браузер keylogger и смотреть все, что туда вводит жертва;

- также интересен плагин JavaPwn, который в связке с Metasploit (через msgrpc server) в автоматическом режиме определяет версию Java и подсовывает нужный эксплойт;

- следующий замечательный плагин FilePwn позволяет на лету инфицировать исполняемые файлы (ELF и PE) и ZIP-архивы, на основе the-backdoor-factory;

- мощный и многоцелевой плагин Spoof — поддержка ICMP Redirects, ARP Spoofing, DNS Spoofing и DHCP Spoofing;

- есть также достаточно стандартный, но очень полезный Inject, который позволяет вставлять произвольное содержимое в HTML-страницу.

Естественно, можно одновременно запускать не один плагин, а несколько. Обучалки и примеры использования можно найти в блоге проекта.

ELF packer

- Автор: arisada

- URL: https://github.com/arisada/midgetpack

- Система: Linux

Если упаковщиками для PE-файлов никого в наше время уже не удивить, то упаковщики для ELF-файлов представляют собой достаточно диковинное ПО.

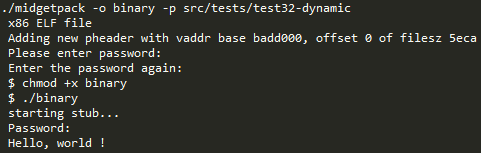

Midgetpack — это упаковщик для ELF-файлов, в принципе такой же, как и burneye или upx. Задача данных инструментов — защитить свои активы (инструменты, эксплойты) при использовании их на ненадежных системах (например, на системах, находящихся под наблюдением заказчика во время пентеста).

Midgetpack имеет два режима работы:

- Password (PBKCS2, AES-128-cbc, HMAC-SHA-256);

- curve25519 (Curve25519 kex, AES-128-cbc, HMAC-SHA-256).

Режим с паролем — это классический режим, когда при старте исполняемого файла запрашивается пароль. В данном случае защита исполняемого файла держится на сложности заданного тобой пароля.

А вот режим с Curve25519 — это настоящая особенность данного инструмента. Вместо ввода какого‑либо пароля или ключа ключевой файл генерируется автоматически во время упаковки. И для запуска файла надо будет лишь указать данный ключевой файл. Он будет использоваться каждый раз, когда ты захочешь запустить защищенный исполняемый файл. Ключевой файл защищен асимметричной криптосистемой Curve25519, основанной на эллиптических кривых, с применением алгоритмов AES-128 и HMAC-SHA-256 для исключения атак man-in-the-middle.

Программа с успехом поддерживает несколько архитектур процессора: x86-32, x86-64, ARM. Для установки потребуются: CMake, GCC.

Android hooker

- Авторы: Georges Bossert, Dimitri Kirchner

- URL: https://github.com/AndroidHooker/hooker

- Система: Linux

Hooker — это проект с открытым исходным кодом для динамического анализа Android-приложений. Данный проект предоставляет различные инструменты и приложения для автоматического перехвата и модификации API-вызовов, сделанных исследуемым приложением. Для этого инструмент использует Android Substrate Framework и полученную информацию сохраняет в elasticsearch базу данных.

Hooker состоит из нескольких модулей:

- APK-instrumenter — это Android-приложение, которое должно быть установлено на анализируемое устройство или эмулятор;

- hooker_xp — это Python-скрипт, который может быть использован для управления Android-устройством и может выполнять установку приложения на него;

- hooker_analysis — это Python-скрипт, который может быть использован для сбора результатов;

- tools/APK-contactGenerator — это Android-приложение, которое создает фейковые контакты на устройстве;

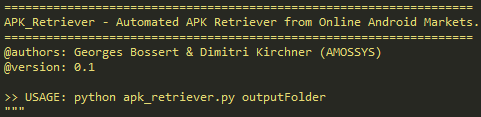

- tools/apk_retriever — это Python-скрипт, который может автоматически скачивать APK из различных публичных Android-магазинов;

- tools/emulatorCreator — скрипт для подготовки работы эмулятора работы.

Так что теперь можно без особых проблем в домашних условиях активно пройтись по огромному количеству Android-приложений и насобирать там баги.

pwntools

- Автор: Gallopsled

- URL: https://github.com/Gallopsled/pwntools

- Система: Linux

Для успешных выступлений в CTF важно не только иметь хороший набор знаний и быстро соображать, нужен и заранее подобранный, готовый к бою инструментарий, так как время играет очень важную роль.

Pwntools — это набор инструментов от команды Gallopsled, победителя квалификации на последний DEF CON — 22-й по счету.

Для установки достаточно ввести одну команду:

# pip install pwntoolsPwntools содержит в себе набор очень полезных заготовок, которые упрощают процесс решения заданий, связанных с написанием эксплойтов. В состав входят такие подмодули:

- pwnlib.asm — для работы с ассемблером;

- pwnlib.gdb — для работы с GDB;

- pwnlib.shellcraft — для генерации шелл‑кодов;

- pwnlib.util.net — для работы с сетью;

- pwnlib.util.proc — для работы с /proc;

- и много других полезных.

После знакомства со всеми классами процесс выполнения и автоматизации ряда задач ускоряется и упрощается в разы. У этого CTF toolkit даже есть своя хорошо проработанная документация!