Содержание статьи

Только в начале января каждого года я чувствую, что работать ежемесячным колумнистом — это легко (не то чтобы я сильно уставал от своей антивирусной и музыкальной деятельности, но все-таки). Потому что самое тяжелое в нашей работе — придумать хорошую тему, а один раз в начале года это не представляет никакой сложности. Время подводить итоги!

Этот материал станет своего рода финальной чертой, которая подведет итог под облаком тегов «APT», «таргетированная атака», «вредоносное ПО», «инцидент» и «малварь». Мы рассмотрим события 2015 года, которые, на наш взгляд, сдвинули индустрию, а не просто создали информационный шум. Встречаем: самое вредоносное программное обеспечение 2015 года.

Carbanak

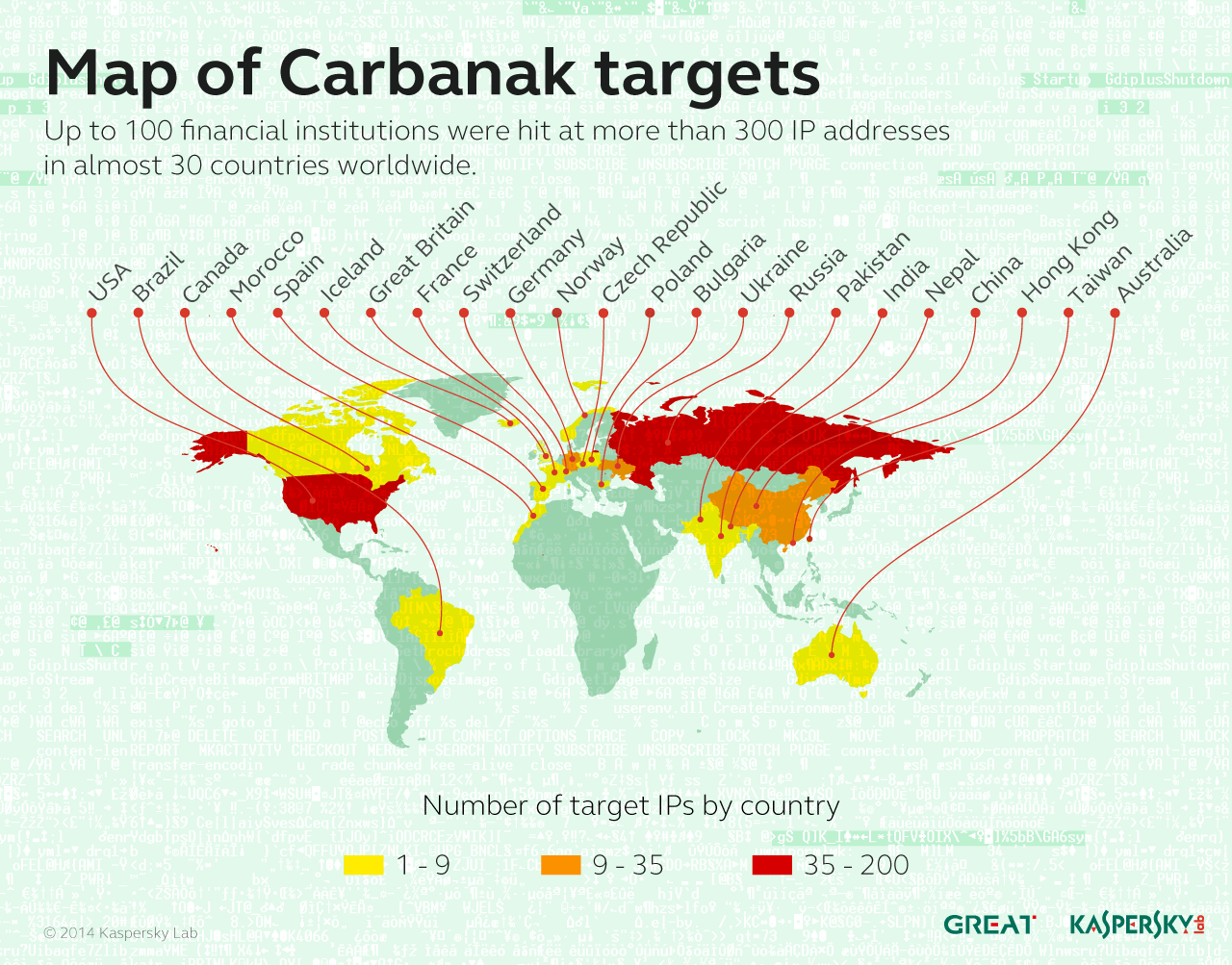

Начало 2015 года отметилось громким анонсом финансовой таргетированной атаки, в ходе которой по самым пессимистичным оценкам преступникам удалось украсть около миллиарда долларов у финансовых учреждений и банков. «Когда-нибудь про это снимут фильм»... Нас же мало интересует эмоциональная составляющая данного инцидента — сфокусируемся на технологической части ограбления.

Carbanak — это бэкдор, изначально написанный на основе кода Carberp. После того как злоумышленники получали доступ к какой-нибудь машине (термин «бэкдор» как бы обязывает), они проводили разведку сети на предмет дальнейшего распространения и заражения критически важных систем — процессинговых, бухгалтерских, а также банкоматов. Этот факт отлично характеризует слово persistent в аббревиатуре APT — разведку злодеи проводят в ручном режиме, пытаясь скомпрометировать нужные компьютеры и применяя инструменты, обеспечивающие дальнейшее заражение компьютеров в сети.

Перехватом клавиатурного ввода сегодня никого не удивишь (особенно создателей троянов-банкеров), а вот что инфицированные компьютеры использовались для записи видео, которое затем отправлялось на серверы злоумышленников, — это интересно.

В ходе расследования было выявлено несколько способов обналичивания. В некоторых, особо «эффектных» случаях банкоматы получали дистанционные команды на выдачу наличных, которые сразу же забирали дропы.

Хакер #204. Шифровальщик для Android

Киберпреступная группа, стоящая за этой таргетированной атакой, по-прежнему активна, так как в конце 2015 года выявлены новые версии вредоносного ПО Carbanak, а значит, вполне вероятно, что в 2016-м мы еще услышим о новых инцидентах и подробностях их расследования.

Cryptowall

Если кто-то попросит охарактеризовать 2015 год одним термином, то, не задумываясь, антивирусная индустрия дружно крикнет: «Ransomware!». Рансомвара повсюду: в средствах массовой информации, в почте в виде всевозможных вложений, на компьютерах и телефонах пользователей, даже на рабочих станциях государственных структур и организаций разных масштабов бизнеса. «ФБР рекомендует жертвам вымогательского ПО платить выкуп» — не желтый заголовок, а реальная рекомендация представителя государственной организации на Cyber Security Summit 2015. В некоторых особо тяжелых случаях, когда у жертвы нет резервных копий, а содержимое дисков зашифровано стойким к дешифрованию алгоритмом, вариантов выбора не так много.

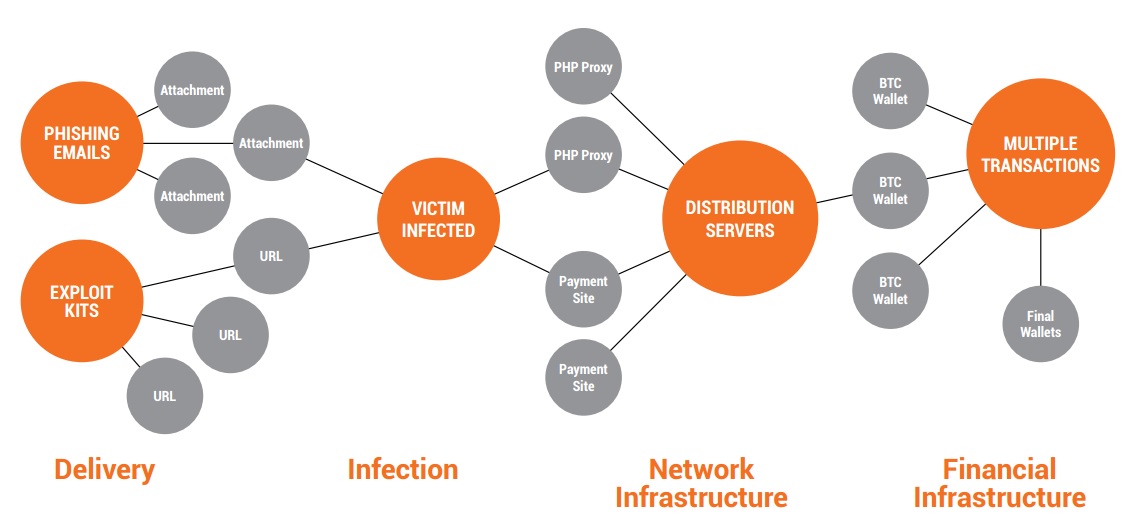

Пожалуй, наиболее технологичным представителем троянов класса ransomware можно назвать Cryptowall, который принес своим создателям за последний год около 325 миллионов долларов и встречается в дикой природе как минимум в четырех реинкарнациях.

С одной стороны, методы распространения и управления денежными потоками вполне тривиальны. Злодеи используют фишинговые письма и сплоит-паки для того, чтобы доставить малварь на рабочую станцию. Кроме того, у злоумышленников около сотни BC-кошельков: часть из них для приема платежей от жертв, другая часть для агрегирования прибыли. Tor используется в качестве средства сокрытия своих C&C-серверов. И последняя изюминка: хештег в твиттере как средство поднять информационный шум вокруг своей разработки и за счет печального опыта своих жертв убедить очередного зараженного пользователя, что у него нет шансов.

Вполне вероятно, что в 2016 году представители этого класса малвари окажутся уже за пределами рабочих станций и мобильных устройств и напомнят о себе в Smart TV или Connected Car.

Automotive Exploit

Кстати, о Connected Car. В июле 2015 года исследователи Чарли Миллер (Charlie Miller) и Крис Валасек (Chris Valasek) поделились с миром своим достижением и продемонстрировали удаленный взлом автомобиля концерна Fiat Chrysler. Ребятам удалось заблокировать управление и отправить автомобиль в кювет.

На тот момент 0day-уязвимость в системе Uconnect (данная система позволяет владельцу авто на расстоянии завести двигатель, отследить автомобиль по GPS, отрегулировать температуру в салоне и прочее) в автомобилях Fiat Chrysler позволяла злоумышленнику удаленно перехватить управление системой контроля климата, дворниками, музыкой, а также заблокировать тормоза и рулевое управление. Любой, кто на тот момент знал IP-адрес автомобиля, мог делать с ним что угодно, используя Uconnect.

Таким образом, исследователи, продемонстрировав уязвимость продукции конкретного представителя автопрома, заставили целую индустрию подумать о вопросах обеспечения защиты своих connected-машин.

Equation

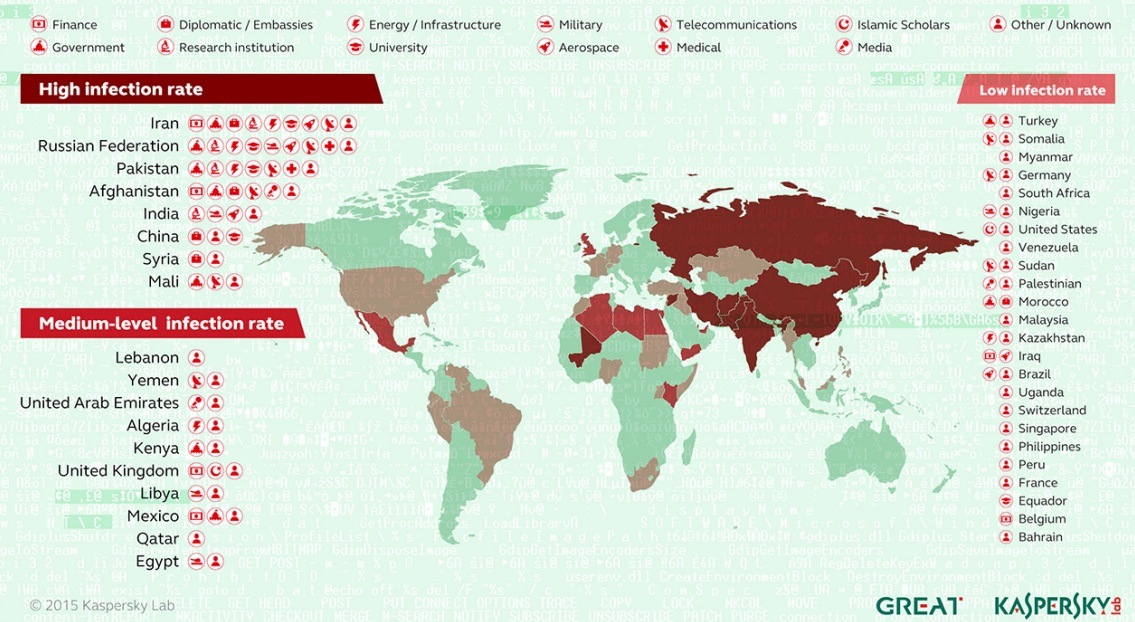

В феврале мир узнал об Equation — многолетней кибершпионской сети, командные центры которой работали... в 1996 году. В 2008-м впервые был выявлен червь Funny, который использовал те же эксплоиты нулевого дня, что и Stuxnet, появившийся спустя два года. Эксперты «Лаборатории Касперского» заявили, что Equation взаимодействовала с другими мощными группами, такими как Flame и Stuxnet. Возможно, что эта киберпреступная группа была на самом деле «источником» нескольких APT.

Атаки Equation на текущий момент, возможно, самые изощренные из всех известных инцидентов: один из модулей вредоносного ПО позволяет изменять прошивку жестких дисков. С 2001 года группировка Equation сумела заразить компьютеры тысяч жертв, находящихся в Иране, России, Сирии, Афганистане, США и других странах. Сфера деятельности жертв — правительственные и дипломатические учреждения, телекоммуникации, аэрокосмическая отрасль, энергетика и прочее.

Наиболее технологичный инструмент в арсенале группировки — модуль, известный под именем nls_933w.dll. Он позволяет изменять прошивку жестких дисков двенадцати наиболее популярных производителей, в том числе Seagate, Western Digital, Toshiba, Maxtor, IBM. Это заметное техническое достижение позволяет сделать выводы об уровне возможностей группы.

Врываемся в 2016-й!

Фрагмент нашего материала, который был выпущен в начале 2015 года: «Рискну предположить, что в конце этого года, когда для СМИ настанет пора подводить итоги и составлять рейтинги всего и вся, Carbanak и Equation если и не возглавят какой-нибудь „TOP-100 APT 2015 года“, то точно станут резидентами первой десятки».

Мы сознательно не стали как-то ранжировать описанные угрозы — все они решали строго поставленные перед ними задачи, которые нельзя сравнивать. Тем не менее каждый из описанных представителей «темной стороны» сдвинул индустрию информационной безопасности: кто-то подтолкнул ее к выпуску новых решений класса «антиАПТ», кто-то дал понять, что автомобили будущего тоже нужно защищать.

Однако все эти угрозы приводят нас к одной простой мысли: проблески света мы видим только в полной темноте, а значит, из каждой новой таргетированной атаки мы сможем извлечь урок и сделать этот мир безопаснее.