Содержание статьи

На заре MS-DOS писали по несколько десятков компьютерных вирусов в год. Сейчас же их ежедневно клепают сотнями, да и сам термин стал собирательным. Теперь это необязательно саморазмножающиеся программы, а любой код, который сочтут вредоносным. Ирония в том, что антивирусы сами стали похожи на зловреды. Они все более агрессивно интегрируются в систему, своевольничают и достают пользователей рекламой, мало от чего защищая. В этом легко убедиться по материалам наших тестов двадцати бесплатных антивирусов в прошлых номерах, да и сегодняшняя четверка совсем не выглядит «великолепной».

WARNING

Списки вредоносных сайтов были получены из открытых источников. Все тесты выполнялись в исследовательских целях. Они моделировали только защиту от веб-угроз и не могут использоваться для оценки эффективности антивирусов в других сценариях. Автор и редакция не несут ответственности за любые последствия полученной из данной статьи информации.

Методика тестирования

В прошлых статьях мы невольно сделали рекламу ресурсу Clean MX, в результате чего он не перенес бремени свалившейся на него славы и перешел в закрытый режим использования. Основатель проекта завален письмами, а где-то в гигабайтах электронной почты до сих пор лежит и наш запрос на доступ. Поэтому список угроз на этот раз составлялся из других источников. Основным стал перечень новых потенциально опасных сайтов от канадского специалиста по безопасности Джейсона Лэма (адрес не приводим, чтобы его веб-страницу не постигла та же участь).

В остальном методика не изменилась. Каждый антивирус был установлен в свою виртуальную машину — клон чистой Windows 10 Pro x86 с последними обновлениями. Поскольку мы тестировали именно поведение антивирусов, «Защитник Windows» и фильтр SmartScreen были отключены. Контроль учетных записей оставался активным, так как он включен у большинства пользователей и не влияет на работу антивирусов, выступая в качестве второй линии обороны. Последние версии бесплатных антивирусов загружались с официальных сайтов и обновлялись непосредственно перед началом эксперимента.

Все тесты выполнялись по отдельности и моделировали поведение рядового пользователя во время веб-серфинга. Браузер Edge открывался на пустой вкладке, после чего в адресную строку вводился URL из предварительно отобранного списка вредоносных сайтов. Далее предпринималась попытка перейти на зараженную страницу, результаты протоколировались.

WARNING

Заражение редко удается распознать по внешним признакам. Многие бэкдоры внедряются скрытно и так же незаметно действуют, успешно обманывая антивирусные сканеры. Даже если антивирус определил и заблокировал какую-то угрозу, нет гарантии, что другая в это же время не получила контроль над системой.

Anvi Smart Defender Free

Anvi Smart Defender Free v. 2.5.0 — разработка китайской Anvisoft Corporation. Эта компания появилась на рынке в 2012 году, но до сих пор ее окружает ореол тайны. Аналитик Брайан Кребс утверждает, что штаб-квартира Anvisoft расположена в провинции Сычуань, в то время как ее отдельные сервисы зарегистрированы в Канаде и Калифорнии. Брайан предполагает, что за созданием Anvisoft стоит известный китайский хакер Тан Дайлин (Tan Dailin), входивший под псевдонимом Withered Rose в организацию NCPH. Считается, что ее неофициально спонсировало правительство Китая при организации атак на сеть МО США. Ранее команда NCPH специализировалась на уязвимостях нулевого дня в популярных приложениях. Посмотрим, что за софт получился у ее бывшего (?) представителя после легализации бизнеса.

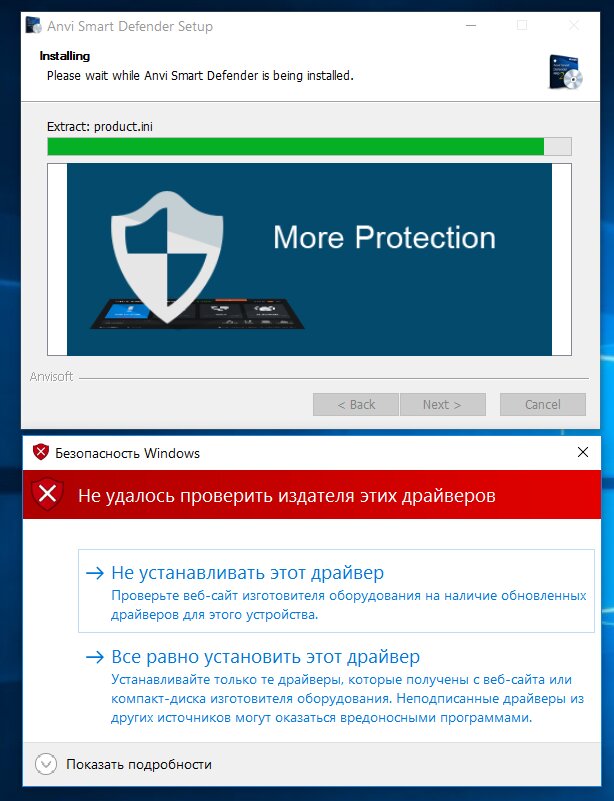

В описании Anvi Smart Defender Free утверждается, что антивирус использует два движка. На поверку движок оказался один и тот же, просто разделенный на локальный и облачный. Размер инсталлятора невелик — 37 Мбайт. Установка занимает меньше минуты, но во время нее программа требует установить неподписанные драйверы: asd2fsm.sys; asdids.sys и iaioi2c.sys, чем сразу настораживает пользователя.

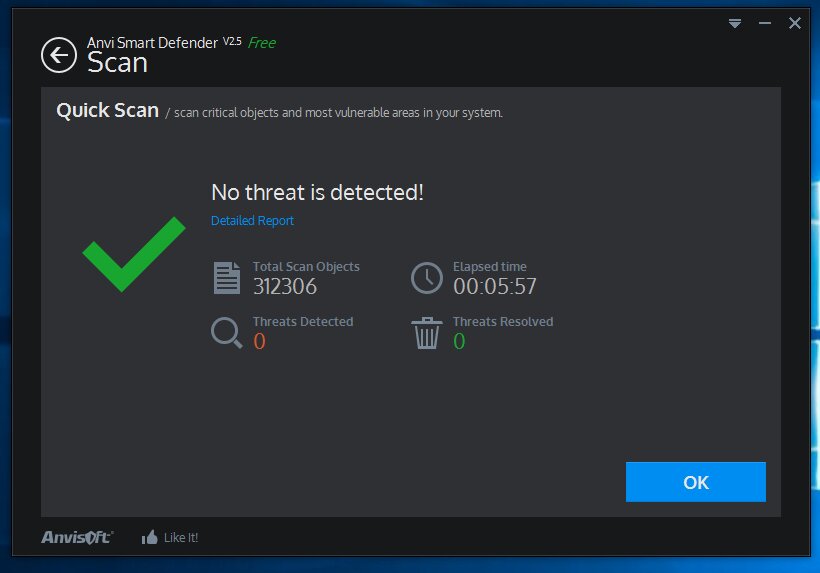

При первом запуске Anvi мы провели рекомендованное быстрое сканирование, а заодно убрали напоминание о нем. Скан чистой «десятки» завершился за шесть минут. При этом было проверено 312 тысяч объектов.

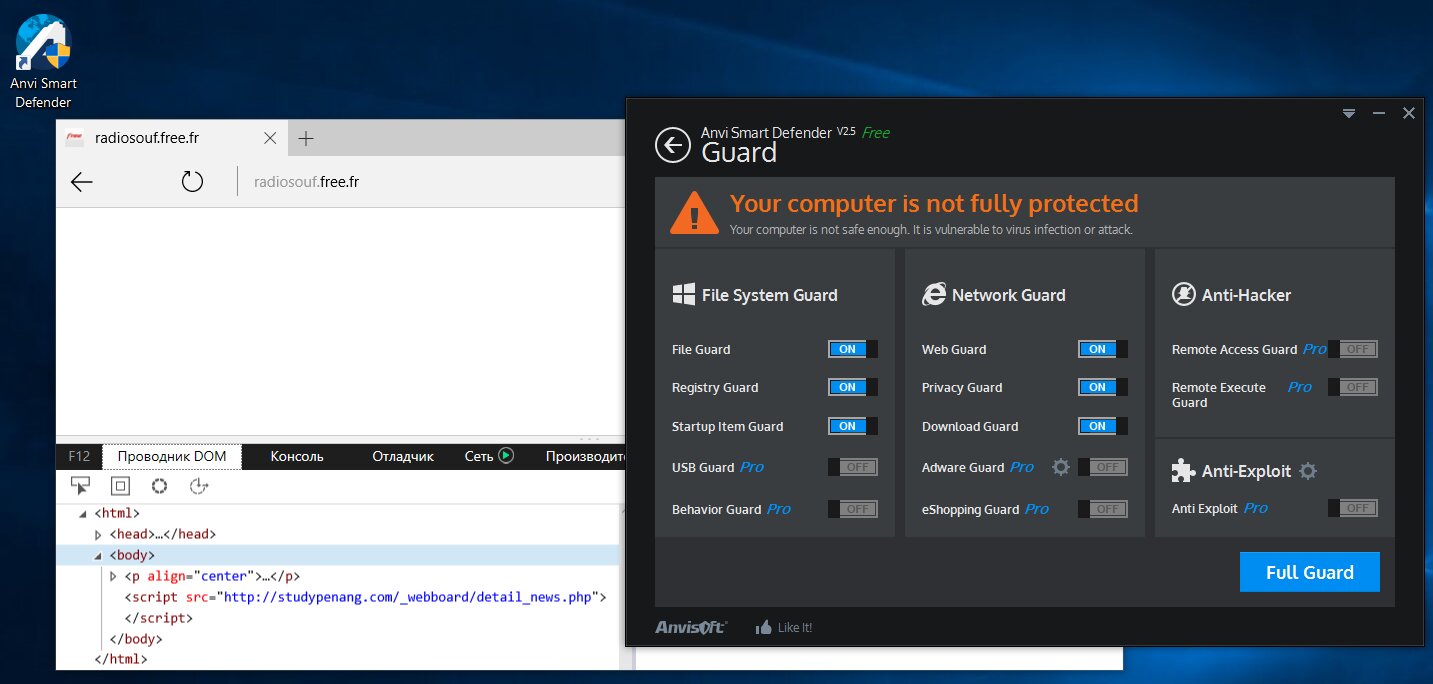

На вкладке с настройками проверки в режиме реального времени по умолчанию все компоненты включены. Однако на ней постоянно отображается уведомление о неполной защите компьютера. Это такой своеобразный стимул приобрести платную версию с дополнительными функциями. Пока не купишь все продукты Anvisoft, защита будет считаться недостаточной.

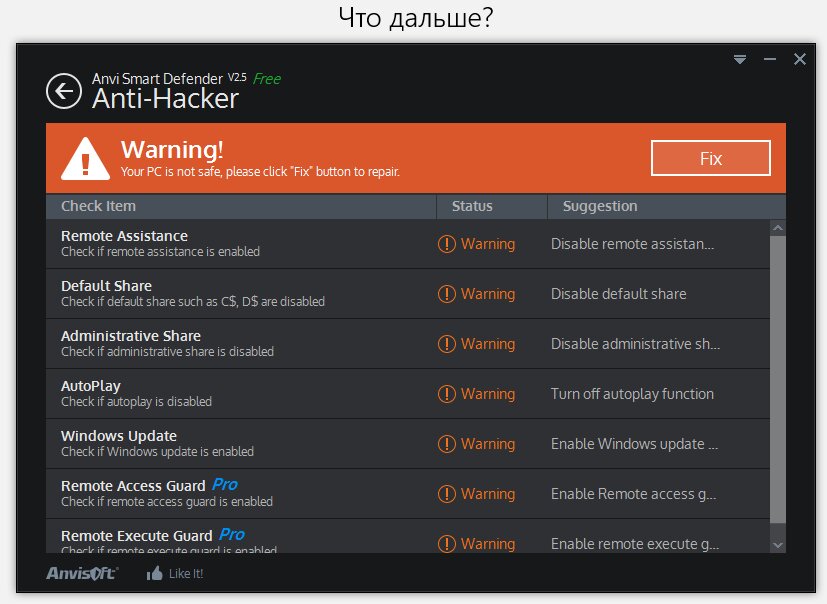

В разделе «Антихакер» запускается проверка на типичные проблемы настроек безопасности. По ее результатам предлагается отключить автозапуск со съемных носителей, службу удаленного администрирования, удалить созданные по умолчанию общие сетевые ресурсы и так далее. Работает этот инструмент примерно как «Мастер поиска и устранения проблем» в AVZ.

Поскольку мы решили тестировать все антивирусы в одинаковых условиях и с настройками по умолчанию, то не стали менять эти параметры.

Здесь планировалось подробно описать результаты каждой проверки, но писать оказалось нечего. Антивирус провалил все десять тестов. Поскольку он не смог обнаружить ни одной угрозы, мы не будем приводить дюжину однотипных скриншотов, а ограничимся наиболее показательными.

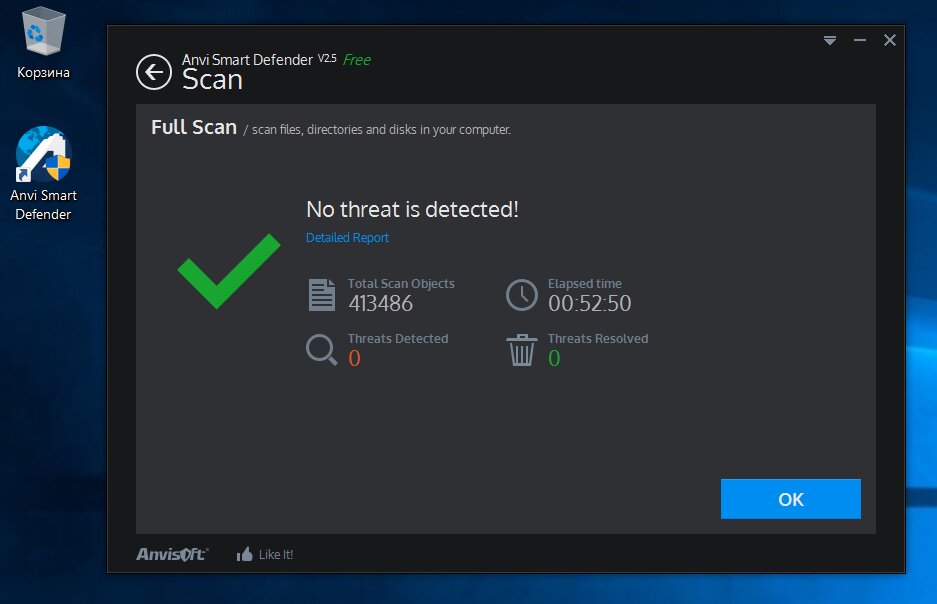

В общей сложности Anvi пропустил шесть троянов разных типов, не определил начало загрузки вредоносных файлов, не увидел на сайтах веб-инжекты в зараженных иконках favicon.ico, гифках и файлах JPEG, а также не распознал признаки фишинга. Активного заражения системы не произошло, но это уже заслуга Edge. Логи Anvi Smart Defender Free остались девственно чистыми. Мы даже запустили повторное полное сканирование системы, давая ему шанс реабилитироваться. На этот раз оно заняло 53 минуты. Было проверено 413 тысяч файлов, но количество обнаруженных зловредов по-прежнему осталось нулевым.

Результат: 0 из 10. Ломать у Тан Дайлина явно получалось лучше, чем строить.

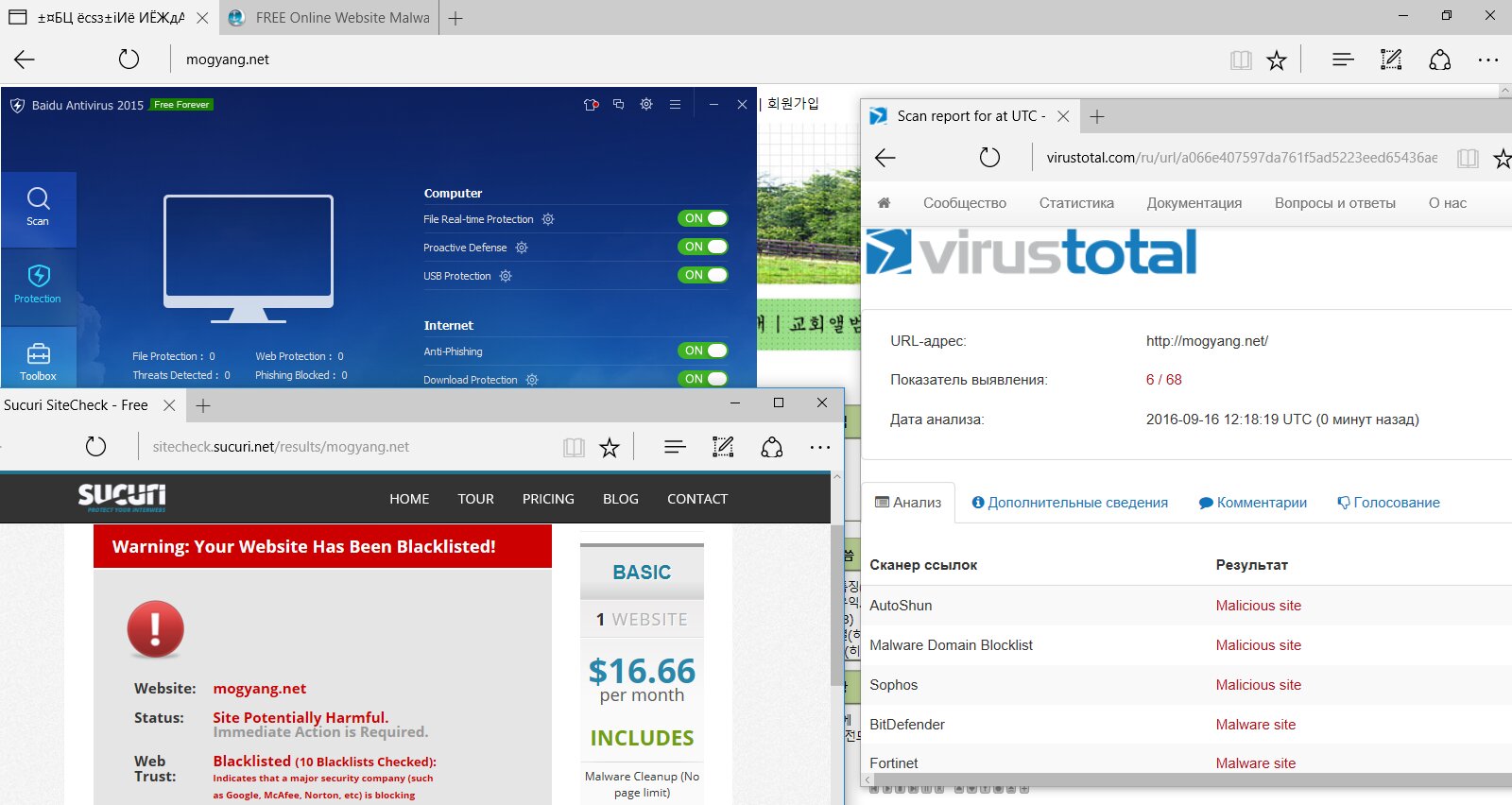

Baidu Antivirus 2015 Free

Дистрибутив другого китайского антивируса занимает 27 Мбайт. Установка длится всего полминуты. В ходе инсталляции сразу же предлагается присоединиться к программе улучшения качества и выбрать язык, но русского в списке нет.

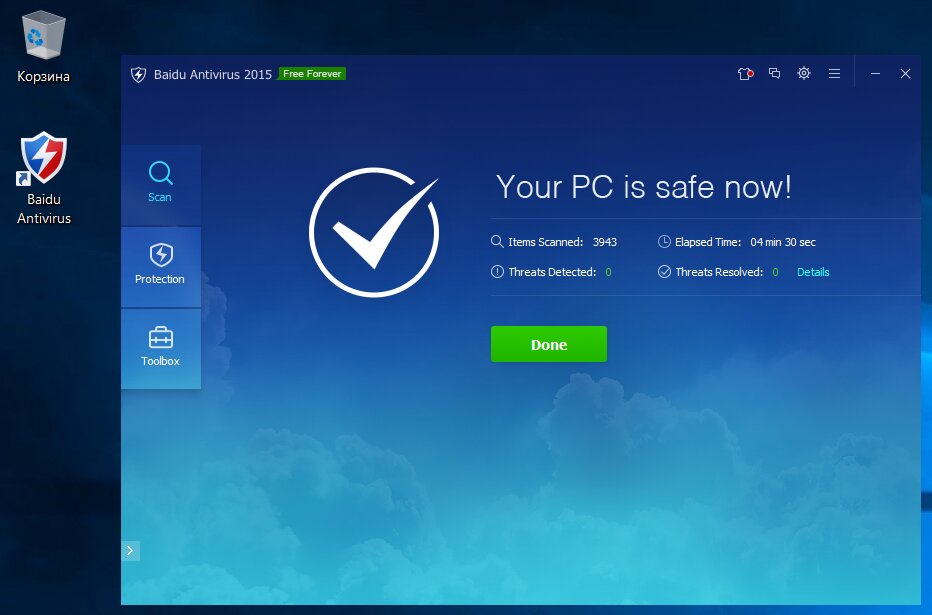

Перед началом тестирования мы выполнили обновление и быструю проверку, которая заняла без малого пять минут. При этом было просканировано примерно четыре тысячи объектов файловой системы.

Интерфейс довольно наглядный. На вкладке ToolBox можно найти плагины, виджеты и дополнительные инструменты защиты. Мы не стали их использовать, чтобы не нарушать чистоту эксперимента. Перед тестами были включены только основные компоненты защиты, в том числе антивирусный монитор и защита от интернет-угроз.

Нам бы хотелось написать подробнее, но снова оказалось не о чем. Антивирус Baidu оправдал свое название. Как и предыдущий участник тестов, он не распознал ни одной угрозы — даже несмотря на наличие отдельных инструментов для защиты от фишинга и вредоносных загрузок. Ни один из компонентов антивируса не сработал ни разу. Baidu Antivirus не определял зловредов на сайтах ни по сигнатурному, ни по поведенческому, ни по репутационному анализу — вообще никак.

Полная проверка после завершения тестов длилась больше полутора часов, но также ничего не дала. Результат: 0 из 10.

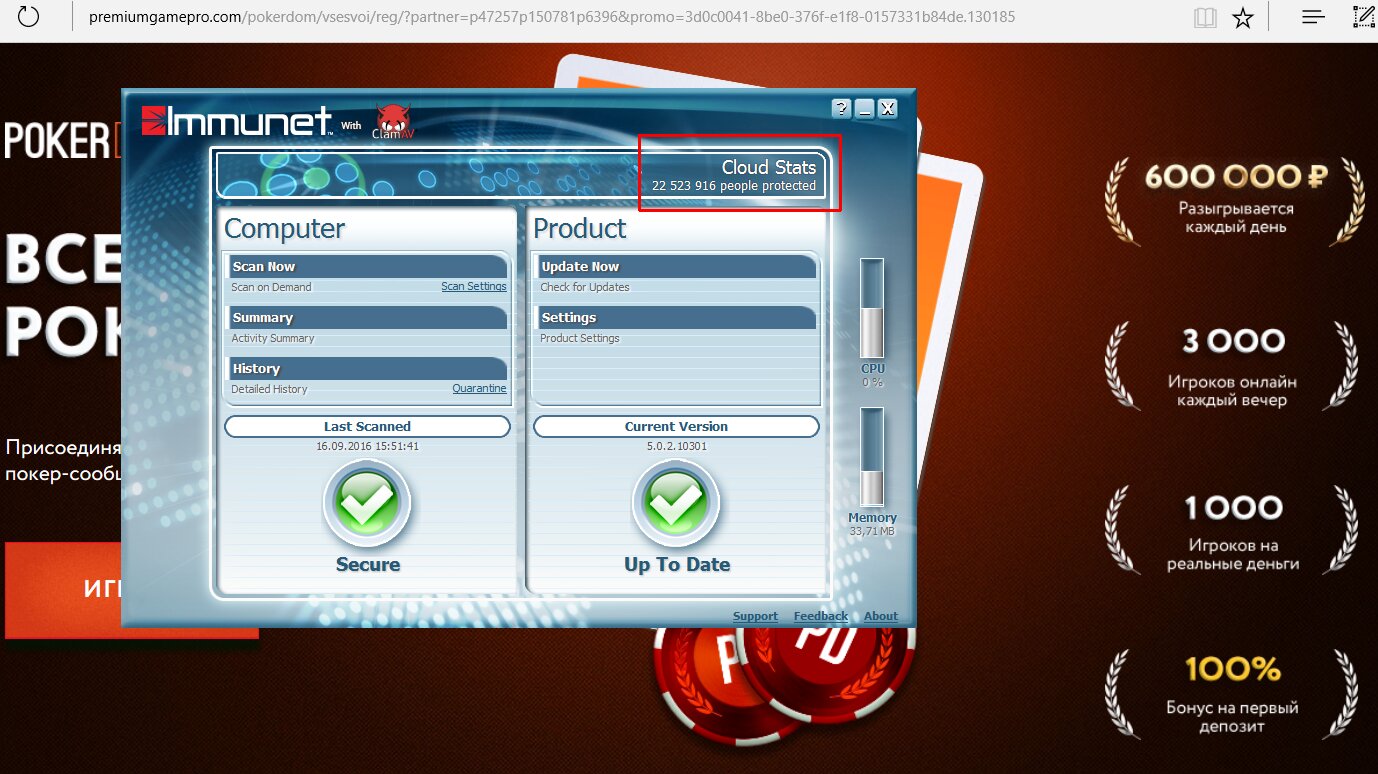

Immunet AntiVirus 5.0.2

Облачный антивирус Immunet был разработан Cisco. Он устанавливается в ОС Windows XP — 10 любой разрядности и может работать совместно с другими антивирусами. Опционально к нему подключается движок ClamAV, который мы уже тестировали в составе Clam Sentinel.

Крошечный веб-инсталлятор размером в полмегабайта скачивает 16 Мбайт установочных файлов. После установки антивирус занимает 42 Мбайт. Сразу предлагается выполнить быстрое сканирование, на которое мы по традиции соглашаемся. По умолчанию отключены средства проверки ClamAV, а также сканирование архивов и упакованных исполняемых файлов. Это странная политика, но условия тестирования для всех должны быть одинаковы: используем настройки по умолчанию.

Трудно поверить, но и этот антивирус провалил все тесты. Забавно, что на фишинговой странице нам показали занимательную статистику, которая по стилю была похожа на рекламу внутри самого Immunet — в нем тоже приводятся внушительные цифры, взятые с потолка.

Шесть лет назад редакция PCMag протестировала вторую версию этого антивируса и сформулировала свой вывод мягко: «Фактическое количество заблокированных установок [вредоносного ПО] было близко к 40 процентам... Это дополнительное средство, и компания не рекомендует использовать Immunet Free как единственную антивирусную защиту». Сейчас же мы не рекомендуем его использовать вовсе. Результат: 0 из 10.

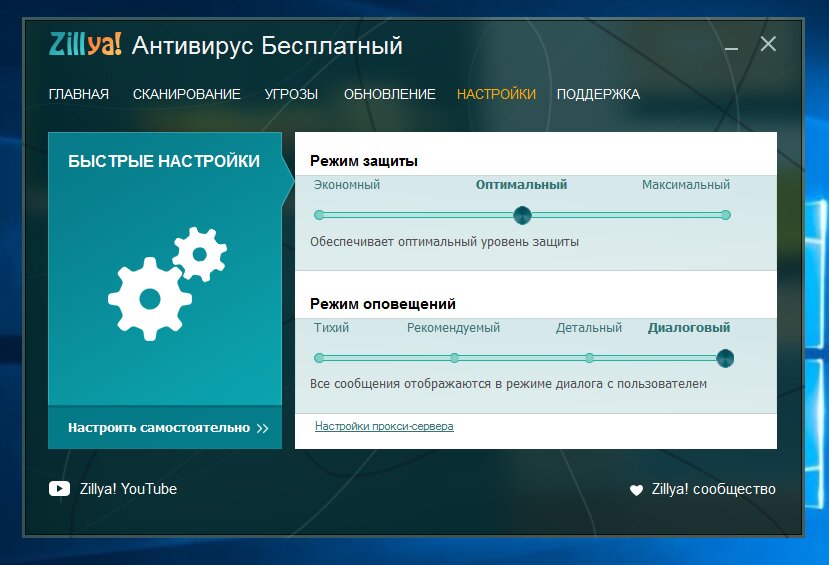

Zillya!

В отличие от Immunet, украинский антивирус Zillya! v. 2.0.1075 от ALLIT Service позиционируется как самодостаточное средство защиты. Он сразу требует удалить из системы другие антивирусы. Это обычная практика предотвращения конфликтов между компонентами защиты в реальном времени от разных производителей, но стоит убедиться в равноценности замены. При размере дистрибутива 87 Мбайт Zillya! устанавливается быстро — секунд за сорок. Обещалось, что антивирус не будет показывать рекламу, но именно ее мы смотрели сразу после инсталляции в принудительно открытом окне браузера. Предварительный выбор русского языка не повлиял на рекламный текст — он отображался на украинском.

Обновление антивирусных баз выполнялось гораздо дольше, чем установка программы. Настройки мы оставили по умолчанию за исключением одного пункта: режим оповещений выставили на максимум для удобства наблюдения за реакцией антивируса.

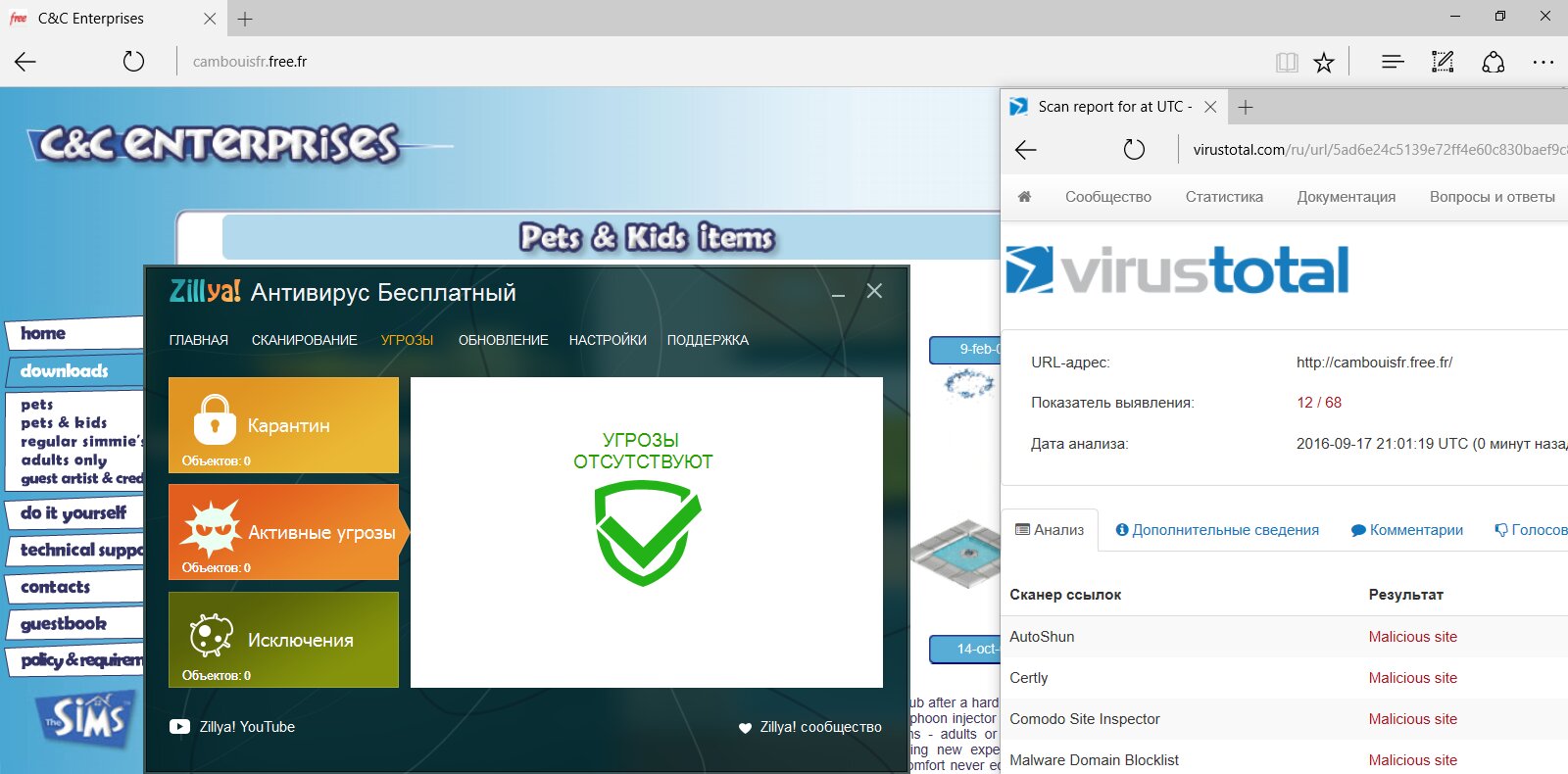

Как вскоре выяснилось — зря. Никакой реакции не было. Снова десять тестов из десяти были провалены.

Результат: 0 из 10.

Выводы

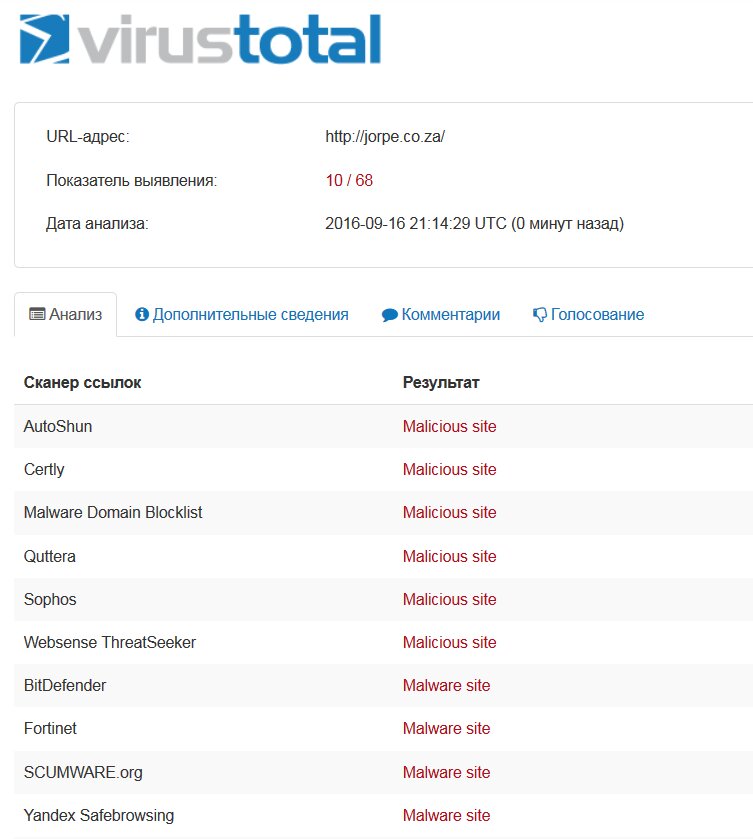

Итоговый результат напоминает метаадрес: 0.0.0.0. Впервые антивирусы пропустили абсолютно все тестовые угрозы. При этом даже невооруженным глазом мы видели редиректы, загрузку фишинговых страниц и такое, что лучше не видеть. Может, во время тестов сайты уже вылечили? Снова проверяем отобранные ссылки. VirusTotal даже увеличивает число срабатываний.

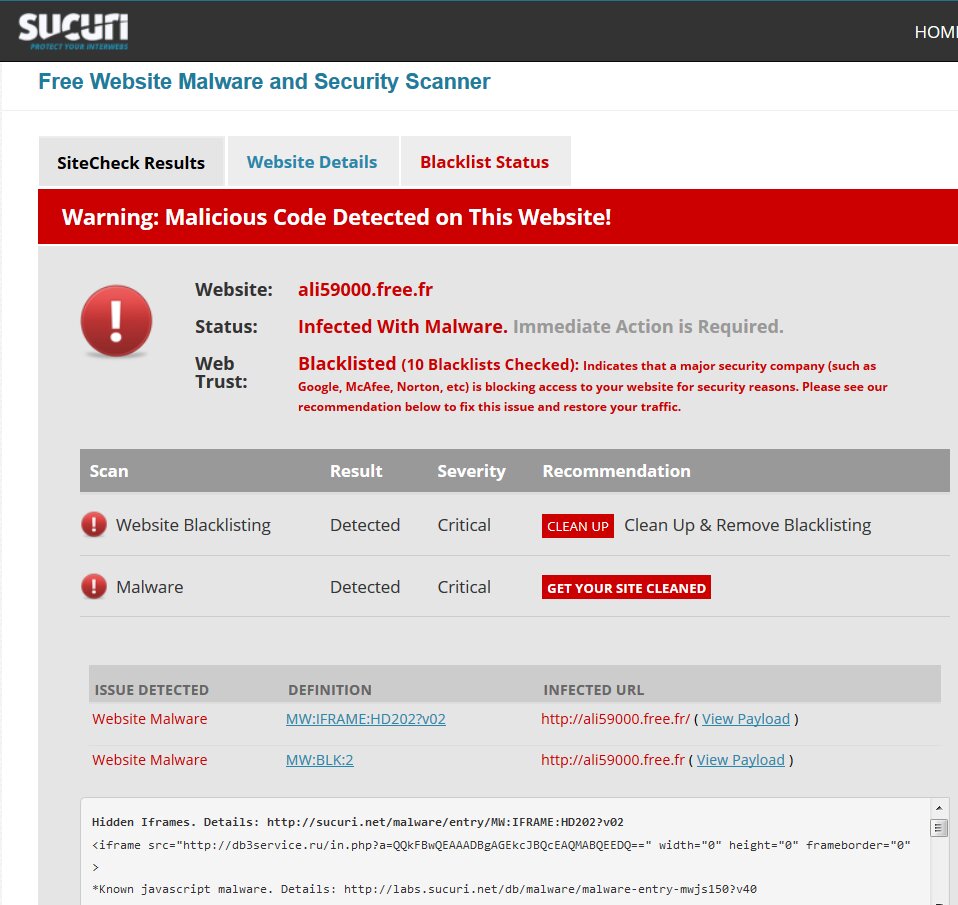

Сканер Sucuri показывает скрытые фреймы и загрузку вредоносных джава-скриптов.

Анализатор Quttera находит до восемнадцати инфицированных файлов на сайтах из списка.

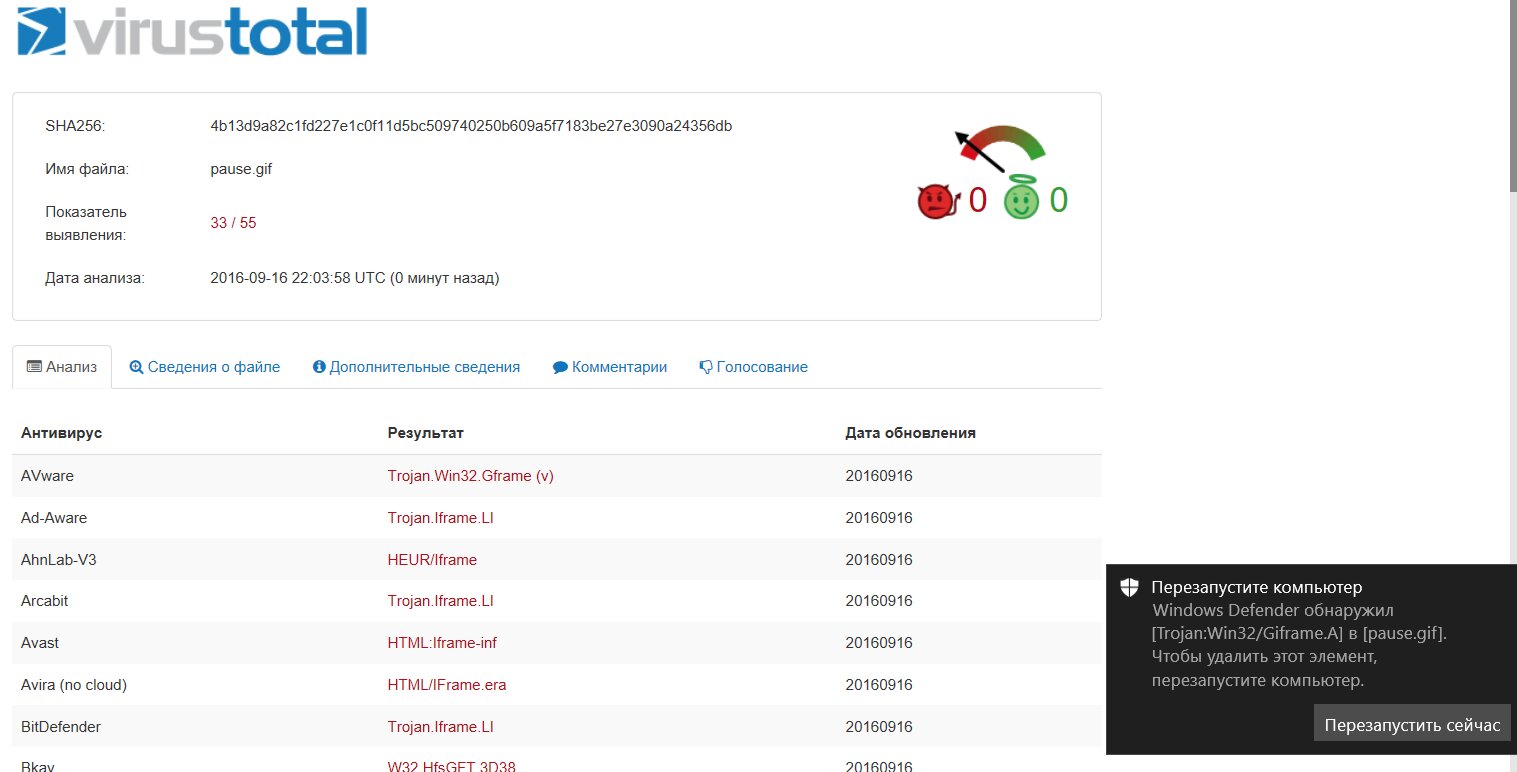

На гифки с сайта в шестом тесте реагирует даже «Защитник Windows», если его включить.

В них используется интересный механизм сокрытия вредоносного кода. При открытии сайта загружается кнопка equal.gif и другие гифки, содержащие инжект джава-скрипта. Скрипт последовательно перенаправляет браузер на другие зараженные веб-страницы через iframes. Пример кода ниже:

Как видишь, угрозы были подобраны вполне реальные, и на момент проверки все они были актуальны. Просто никто из участников сегодняшнего тестирования не заметил их в упор. Мы не искали зубастых зловредов и не создавали какой-то особой ситуации — наоборот, имитировали обычный веб-серфинг на новом компьютере. Именно с защитой от веб-угроз участники сегодняшнего теста не справились.

Возможно, они среагировали бы на уже проникших в систему зловредов, но активного заражения не происходило. В одних случаях при загрузке инфицированной веб-страницы возникала ошибка выполнения сценария, а в других просто отсутствовали нужные троянам уязвимые компоненты.

INFO

Парадоксально, что отсутствие антивируса может оказаться более надежной защитой, чем установка посредственного. Без прикрытия пользователь действует осторожнее. Кроме того, сторонние антивирусы отключают встроенный «Защитник Windows», но не всегда дотягивают даже до его уровня.

Вопрос о том, как именно защитные программы должны реагировать на веб-угрозы, всегда был спорным. Отмечу лишь, что антивирусы от Fortinet, Kaspersky, Sophos, Symantec и многие другие действуют иначе — с акцентом на превентивные меры. Они проверяют репутацию сайта еще до перехода пользователя на него, а затем сканируют весь код веб-страницы до ее передачи браузеру. В случае опасности они просто заменяют ее своей заглушкой. Если же вместо превентивного алгоритма использовать реактивный (не в смысле быстрый, а срабатывающий при попытке заражения), то мы получим вот таких подслеповатых сторожей. Каких-то троянов они смогут остановить, а каких-то не распознают. Проще не давать пользователю самой возможности «выстрелить себе в ногу».