Содержание статьи

- Как мы тестировали

- Полный архив наших тестов бесплатных антивирусов

- Отряд самоубийц

- Bitdefender Antivirus Free Edition

- Раунд 1

- Раунд 2

- Clearsight Antivirus Lite for Home

- Раунд 1

- Раунд 2

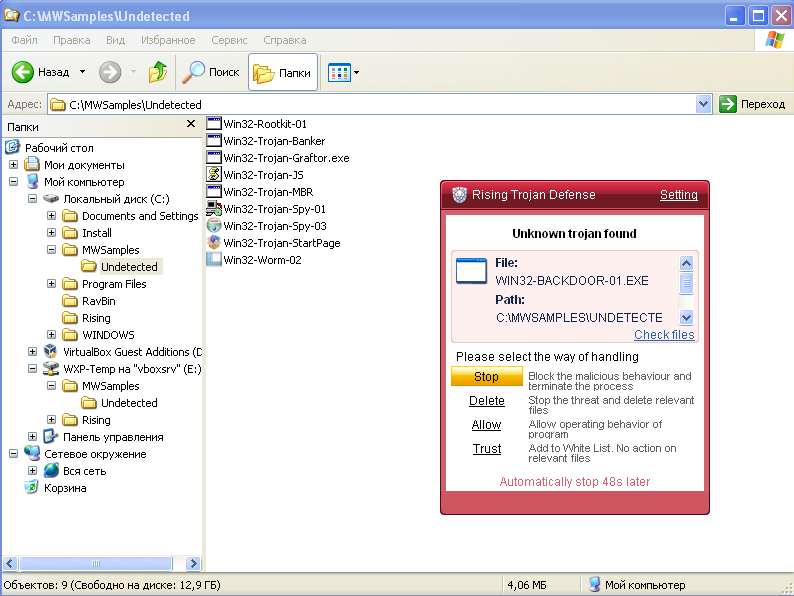

- Rising Internet Security Personal v. 23.01.77.50

- Раунд 1

- Раунд 2

- Roboscan Internet Security Free v.2.5.0.21

- Раунд 2

- Roboscan в Windows XP

- Выводы

WARNING

Дорогой и любимый читатель! По закону жанра здесь надо написать страшное предупреждение, пугающее ньюфагов, но ты ведь не вчера родился — сам все понимаешь.

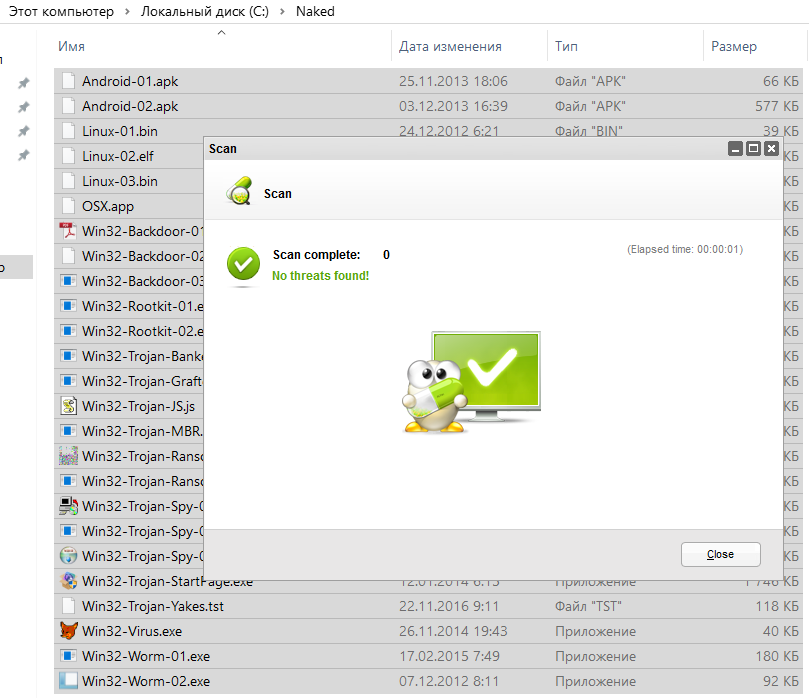

Как мы тестировали

Следуя давно отработанной стратегии, мы использовали клоны чистой виртуалки, обеспечивающие равные условия для тестируемых антивирусов. Сама же проверка в этот раз была устроена иначе. Мы отобрали 25 самых интересных зловредов и разделили бой аверов с ними на два раунда. В первом из них антивирус должен просто распознать дремлющее зло, лежащее на диске в открытом виде или прячущееся в многоуровневом архиве. Во втором — сразиться с отрядом малвари за контроль над операционкой, имея фору в виде предварительного запуска.

Все зловреды были отобраны случайным образом и только среди распространяемых в диком виде. Они загружались в ноябре с разных источников и без использования какого-то эталонного антивируса в качестве распознавалки. Арбитром был Hex-редактор и ресурс VirusTotal, на котором сейчас задействованы более полусотни антивирусных движков. Поскольку все вредоносы собирались с подозрительных сайтов и вытряхивались из почты накануне тестов, среди них есть и новые образцы, которые пока мало кто определяет.

Бытует мнение, что всякая малварь — это удел Windows, а Linux и другие UNIX-подобные операционки имеют к ней врожденный иммунитет. Поэтому мы включили в подборку не только виндовые бэкдоры, трояны и руткиты, но и несколько зловредов для Linux, Android и macOS. Качественный антивирус должен уметь распознавать заразу в любом обличии, тем более что кросс-платформенные сценарии заражения часто встречаются на практике. Подключаешь к инфицированному компу с Windows свой Android-смартфон, и он уже протроянен.

Как всегда, тестовой средой служили идентичные виртуалки Windows 10 Pro x86 с последними обновлениями. «Защитник Windows» и фильтр SmartScreen были отключены, а UAC, который мы с Алисой ⓕⓤⓒⓚ в недавней статье, оставался активным. Последние версии бесплатных антивирусов загружались с официальных сайтов, а их базы обновлялись непосредственно перед началом эксперимента.

Полный архив наших тестов бесплатных антивирусов

Отряд самоубийц

Тестовая подборка была сформирована из малвари четырнадцати разных типов. В отряд специального назначения вошла пара зловредов для ОС Android, три для Linux и один для macOS. Остальные вредоносы предназначались для Windows. Среди них есть три бэкдора, два руткита, два сетевых червя, один вирус в истинном значении слова и одиннадцать троянов всех мастей. Ссылки на их описание в VirsutTotal представлены ниже:

- Android-01.tst

- Android-02.tst

- Linux-01.tst

- Linux-02.tst

- Linux-03.tst

- OSX.tst

- Win32-Backdoor-01.tst

- Win32-Backdoor-02.tst

- Win32-Backdoor-03.tst

- Win32-Rootkit-01.tst

- Win32-Rootkit-02.tst

- Win32-Trojan-Banker.tst

- Win32-Trojan-Graftor.tst

- Win32-Trojan-JS.tst

- Win32-Trojan-MBR.tst

- Win32-Trojan-Ransom-01.tst

- Win32-Trojan-Ransom-02.tst

- Win32-Trojan-Spy-01.tst

- Win32-Trojan-Spy-02.tst

- Win32-Trojan-Spy-03.tst

- Win32-Trojan-StartPage.tst

- Win32-Trojan-Yakes.tst

- Win32-Virus.tst

- Win32-Worm-01.tst

- Win32-Worm-02.tst

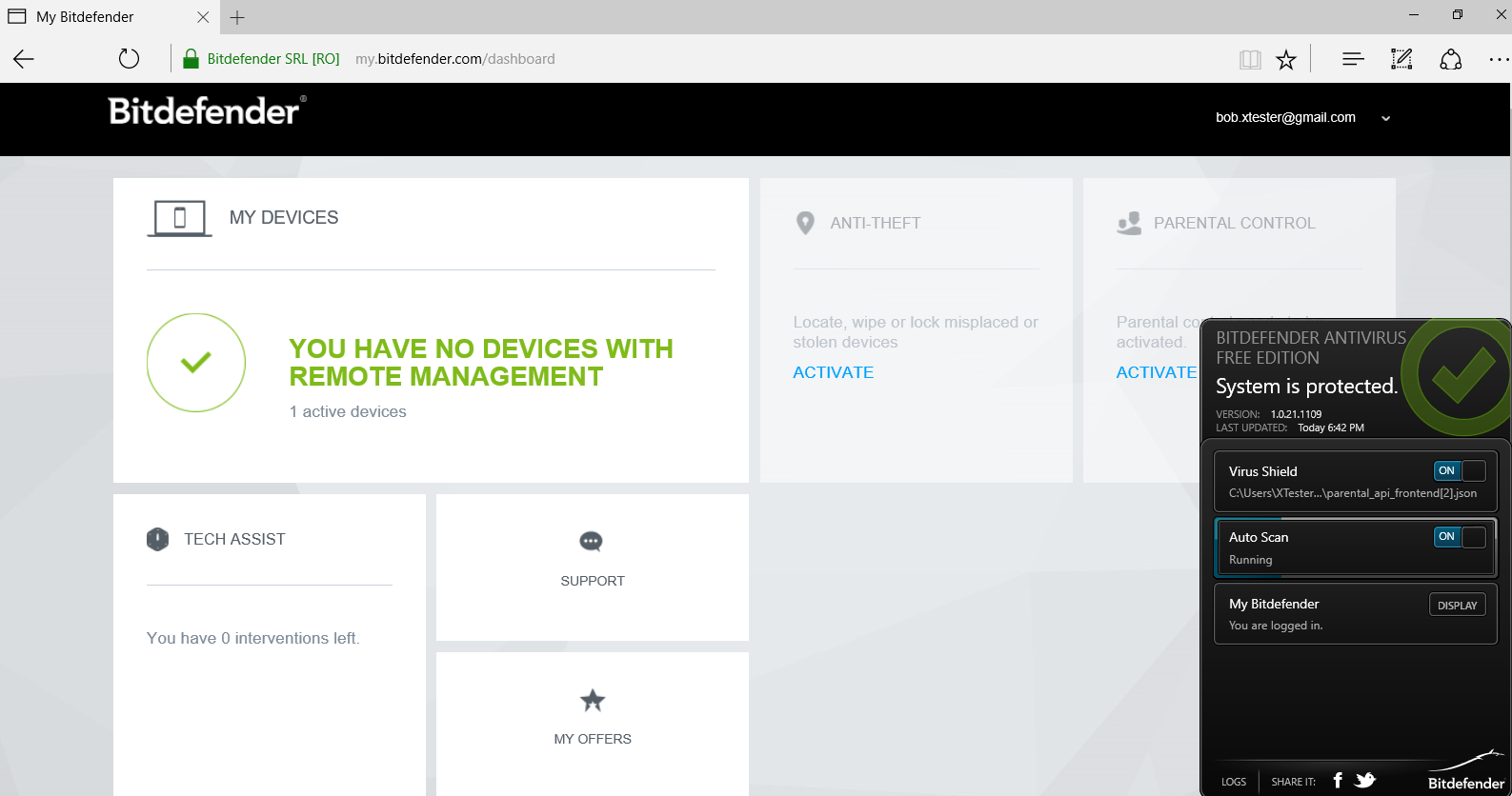

Bitdefender Antivirus Free Edition

Программа очень скромно рекламирует себя как «лучший из бесплатных антивирусов». После установки она подчеркивает свое преимущество над AVG, Avira и Avast!, демонстрируя график с какими-то показателями эффективности в попугаях.

Раунд 1

Bitdefender в первом раунде не определил вообще ни одной тестовой угрозы — здесь даже не о чем писать. Мы пробовали давать малварь на проверку из контекстного меню по одной и скармливать антивирусу весь каталог с ними скопом — без разницы.

Вероятно, провал в первом раунде случился потому, что у Bitdefender файлы проверяются по расширению, а оно у всех образцов было .tst. Как заставить Bitdefender проверять все файлы подряд (хотя бы в режиме выборочного сканирования по запросу) — мы не нашли. Похоже, что настроек у него нет вообще — ни локально, ни через веб-интерфейс.

У большинства же других антивирусов выборочная проверка по запросу приводит к полному анализу указанных объектов — вне зависимости от общих настроек полной и быстрой проверки.

Нам потребовалось вручную переименовать всех зловредов в тестовой подборке, заменив им расширение tst на исполняемые. После этого Bitdefender смог обнаружить 9 из 25 угроз.

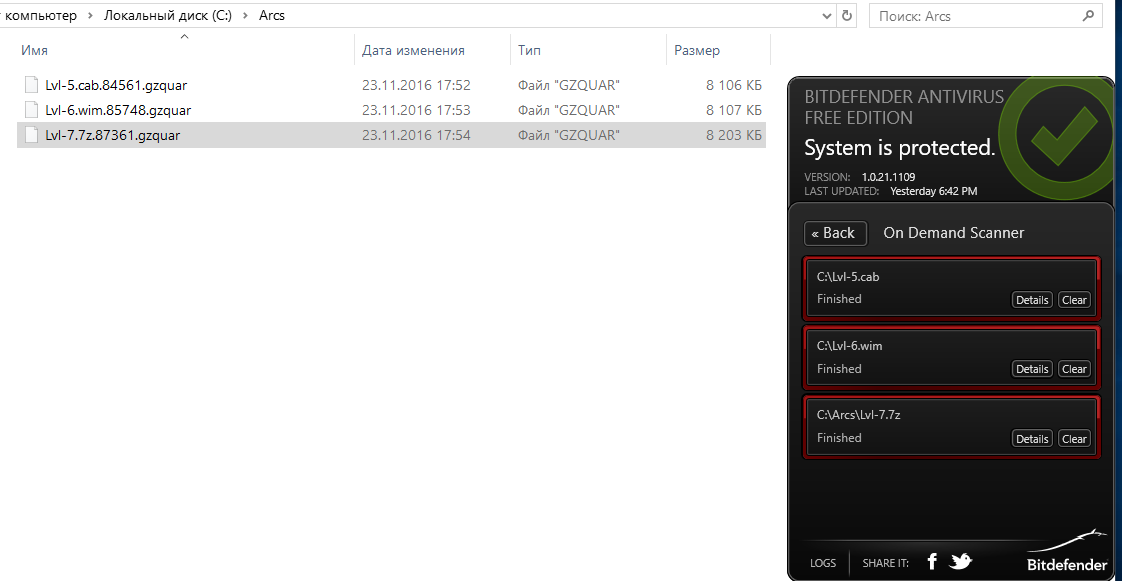

Карантин у этого антивируса тоже работает своеобразно. Все инфицированные файлы остаются на месте с родными именами. Просто к ним добавляется пятизначный индекс и расширение .GZQUR.

Однако Bitdefender блестяще справился с проверкой многоуровневых архивов! Он обнаружил вредоносов даже в семислойной «матрешке» (7Z-WIM-CAB-GZ-TAR-RAR-ZIP) и поместил архив в карантин.

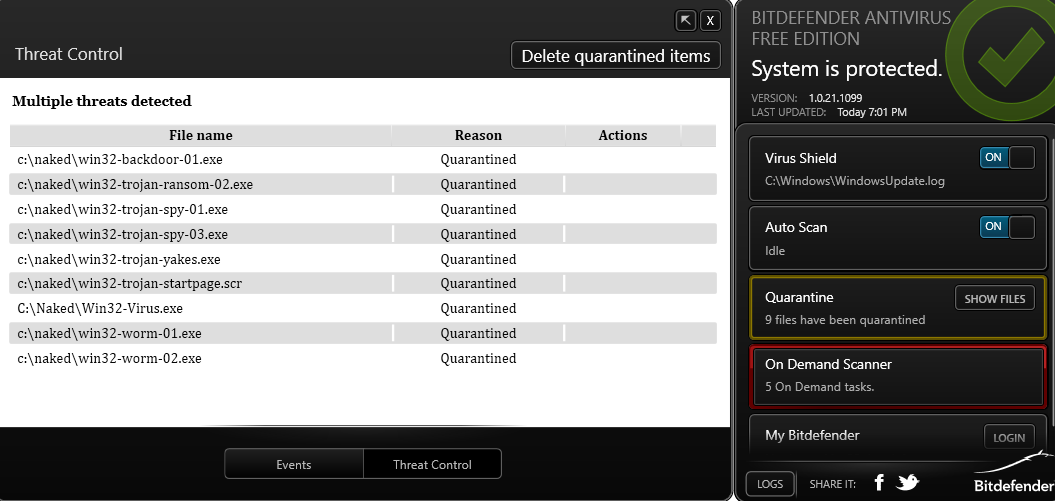

Раунд 2

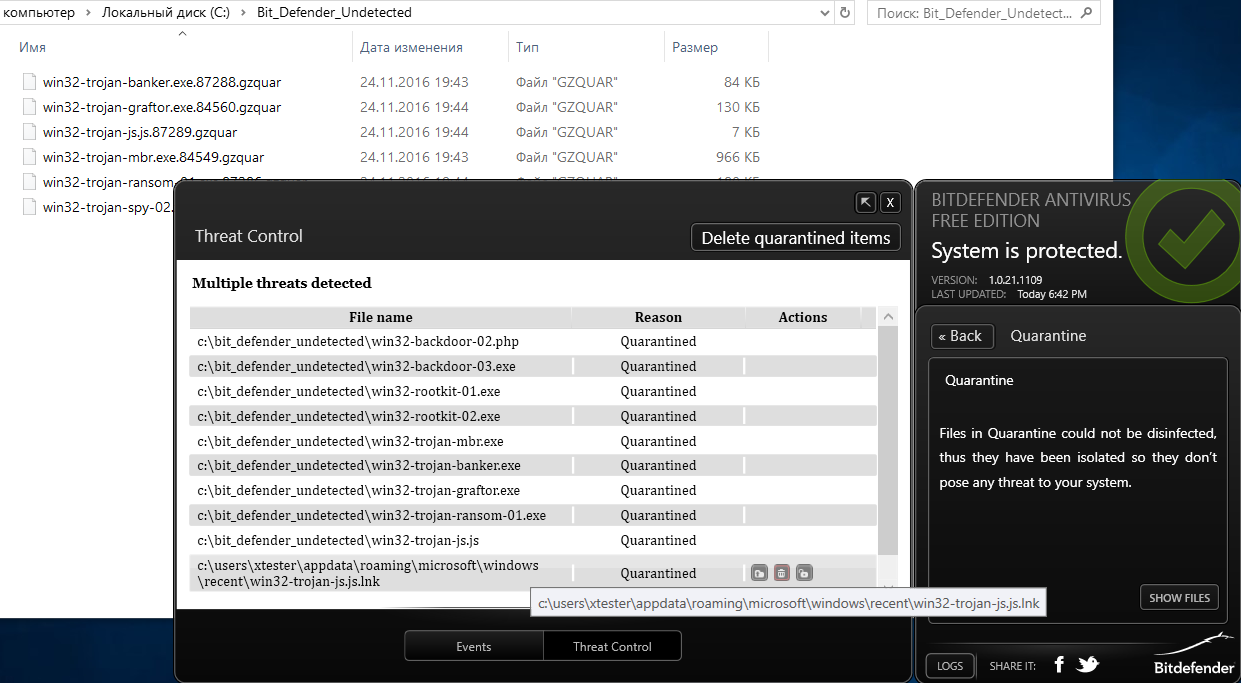

Мы создали отдельный каталог, куда поместили всех зловредов, не распознанных Bitdefender в первом раунде. Стали запускать их по одному. Примерно спустя десять секунд антивирус начал рапортовать о блокировании вредоносных процессов. Сообщения были однотипные, просто увеличивался счетчик детектов.

Bitdefender выгружал зловредов из оперативной памяти и предлагал удалять их файлы. Примерно через полторы минуты была распознана вся оставшаяся малварь — видимо, сработала облачная проверка. Какие-то угрозы он предложил удалить немедленно (мы согласились), а другие — поместить в карантин. Один из троянов (JS) успел создать ярлык во временном каталоге пользователя, который тоже был удален антивирусом.

Был такой фильм — «ЗащитнеГ» (Defendor) — про парня, который мечтал стать супергероем. Он ждал удобного случая и ввязывался в драки, поэтому часто ходил побитым. Со временем он научился самообороне, хоть героем и не стал. Вот и наш «Защитник (каждого) бита» его здорово напоминает своим поведением. Он вроде бы настроен решительно, но соображает так медленно, будто ему не раз по голове настучали.

Больше половины тестовых угроз (16 всего и 10, если считать только виндовые) были им проигнорированы дважды: когда мы копировали их на диск и когда просили Bitdefender просканировать каталог, заведомо содержащий только зловредов. Антивирус очнулся, только когда мы вручную запустили всю пропущенную им малварь. Тогда сработал поведенческий анализатор и подоспели результаты облачной проверки. Заражения системы в итоге не произошло, но что мешало предотвратить его раньше?

WARNING

Искать вирусы в Сети — не лучшая идея. Лучше сделай так, чтобы они не нашли твой комп, роутер и всякие гаджеты (а если и нашли, то себе на погибель).

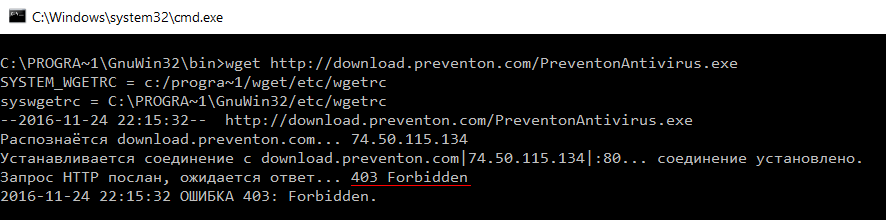

Clearsight Antivirus Lite for Home

Сначала мы хотели протестировать Preventon Antivirus Free, но «предотвращение антивируса бесплатно» оправдывает свое название. Эта программа действительно бесплатно предотвращает установку антивируса. Сначала на официальном сайте мы получили сообщение «403 Forbidden» при попытке скачать дистрибутив.

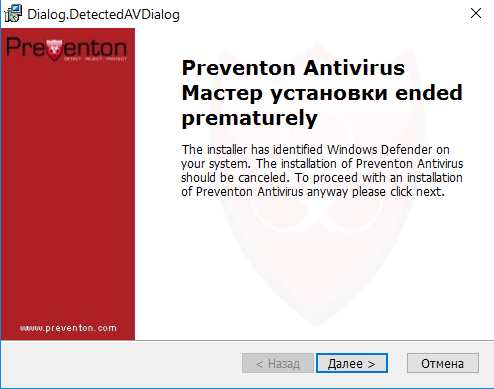

Хотели было уже тестировать платную версию в триал-режиме, но ее установщик сообщил о несовместимости с Windows Defender. Выяснилось, что у антивируса Prevention вообще отозвали сертификат поддержки Windows 10, а правила лицензирования изменились. Теперь, чтобы установить бесплатный антивирус Preventon, нужно сперва месяц пользоваться платным в тестовом режиме. Во всяком случае, так указано на форуме — оперативно связаться с техподдержкой не удалось.

Видя столько странных преград, мы решили заменить Preventon на другой антивирус с тем же движком от Sophos — Clearsight Antivirus Lite for Home. У них даже пользовательский интерфейс практически одинаковый и все служебные сообщения.

Сперва решили проверить скачанный дистрибутив на VirusTotal и улыбнулись, увидев, что Dr.Web распознает творение Clearsight как потенциально нежелательную программу.

Во время установки антивирус Clearsight также сообщил, что несовместим с Windows Defender. Поскольку речь здесь о конфликте компонентов защиты в реальном времени, мы просто убедились, что Windows Defender отключен. Точнее, постоянно это проверяли — он любит восстанавливать свою активность по-тихому. Вырезать же его из системы совсем не хотелось — это бы изменило условия тестов.

При первом запуске антивирус Clearsight долго обновлял свои базы и модули — минут восемь на быстрой выделенке. В бесплатной версии доступны лишь самые основные настройки. Все расширенные — только для версий Pro и Premium.

Раунд 1

Выборочное сканирование каталога с образцами шло очень долго. Антивирус затрачивал в среднем 12 секунд на проверку одного файла. Примерно столько же занимала у нас ручная загрузка образцов на VirusTotal и ожидание проверки онлайн.

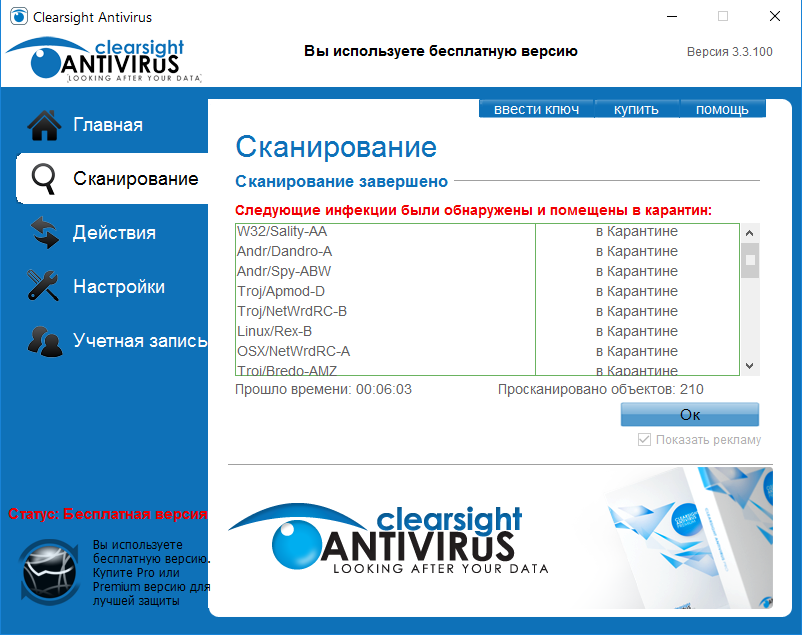

Сначала антивирус Clearsight показал название каждого проверяемого файла в графе «сканирование» и не нашел ничего. Затем автоматически последовал второй этап проверки. За следующие две минуты антивирус нашел и поместил в карантин 22 зловреда из 25. Антивирус Clearsight показывает в счетчике проверенных объектов все файловые компоненты, поэтому их в статистике отображается не двадцать пять, а больше сотни.

Архивную «матрешку» с пятью уровнями вложений антивирус Clearsight успешно проверил. Он быстро распознал в ней заразу (эффект повторного сканирования тех же файлов, хоть и в упаковке) и удалил архив. С дополнительными слоями (WIM и 7Z) он уже не справился.

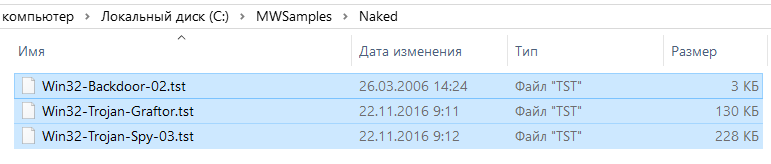

Антивирусом Clearsight были обнаружены все вредоносы для других операционок. Нераспознанными остались только Win32-Backdoor-02.tst, Win32-Trojan-Graftor.tst и Win32-Trojan-Spy-03.tst. Мы переименовали их, присвоив истинные расширения, и запустили.

Раунд 2

Пока файлы переименовывали, защита в реальном времени была отключена, чем воспользовался Windows Defender. Он самостоятельно восстановился и тут же сообщил об удалении трояна Graftor. Пришлось снова отключать «Защитник Windows», восстанавливать тестовый файл и активировать компоненты Clearsight.

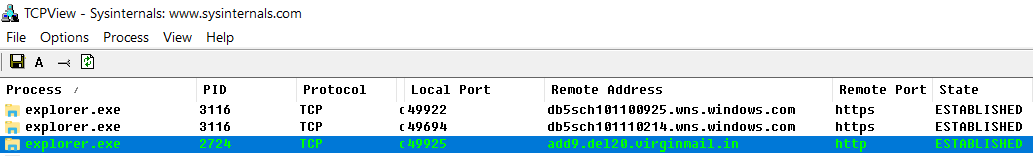

Скрипт PHP открылся в браузере для просмотра — очевидно, что это не привело к заражению системы, но, попадись при веб-серфинге этот скрипт на инфицированном сайте, все было бы иначе. Троян Graftor не смог стартовать из-за отсутствия в Windows 10 нужных ему компонентов. Другой троян-шпион благополучно загрузился и установил подключение к индийскому серверу через explorer.exe.

Итог: Clearsight Antivirus Lite for Home показал хорошее число детектов (92%), распознав даже вредоносов для других операционок. Однако он все же пропустил одного виндового трояна и позволил ему хозяйничать в тестовой системе. Также этот антивирус исключительно долго проверяет файлы. За то время, пока Clearsight Antivirus Lite for Home сканирует один файл, другие успевают проверить несколько десятков без заметного ущерба для качества обнаружения.

Вдобавок антивирус Clearsight очень долго загружается после перезапуска Windows. Сначала он запускает интерфейс, в котором показывает, что защита в реальном времени неактивна. Затем пробует включить ее, отключает снова и ждет отключения Windows Defender. После этого перезапускает свой модуль. Все это занимает секунд десять-двенадцать, и этим временем вполне может воспользоваться малварь. В целом очень странно наблюдать конфликты с Windows Defender. Другие антивирусы обычно отключают его, и он не пытается перезапуститься самостоятельно.

Rising Internet Security Personal v. 23.01.77.50

Активная разработка Rising ISP прекратилась в 2011 году, но его базы обновляются и по сей день. Многие ставят его потому, что он официально распространяется бесплатно и не требует регистрации (а еще в нем есть мультяшный львенок — друг Скрепыша).

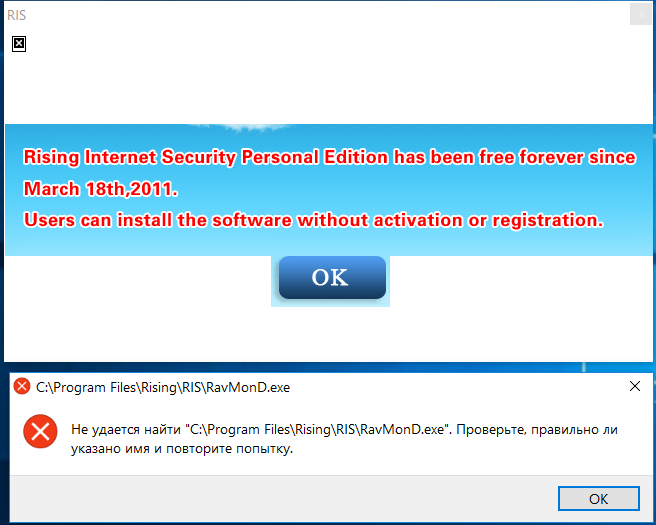

Устанавливается дистрибутив за пару минут. В меню установки доступны три языка: два иероглифических и английский. К сожалению, с Windows 8 и новее Rising ISP несовместим. Он устанавливается в «десятке», но затем не может использовать свой основной компонент защиты в реальном времени — RawMonD.exe. Поэтому мы решили сделать для Rising ISP исключение и запустить его в чистой Windows XP SP3.

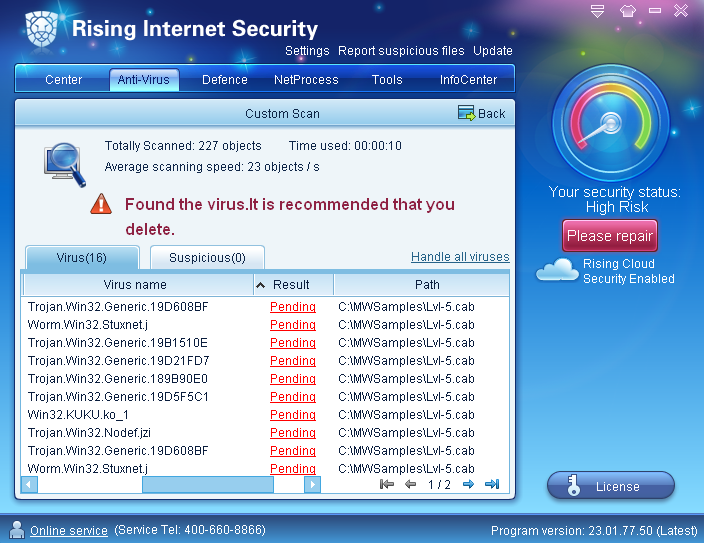

Раунд 1

Rising Internet Security Personal обнаружил 8 зловредов из 25, когда они просто лежали в отдельном каталоге. Нашлись только некоторые виндовые вредоносы (8 из 19), а всю малварь для других операционок антивирус проигнорировал.

По отдельности архивы ZIP, RAR, GZ, TAR и CAB он также проверил без проблем и везде находил аналогичное количество зловредов — восемь штук. При этом число зараженных объектов указывалось гораздо больше, поскольку антивирус ругался еще и на каждый компонент внутри файла.

Многие антивирусы перестают проверять файлы, если они находятся в многослойных архивах. Например, сначала упакованы в ZIP, потом ZIP помещен в RAR, RAR — в TAR и так далее. Rising ISP успешно справился с архивной «матрешкой» вплоть до пятого уровня вложенности (CAB-GZ-TAR-RAR-ZIP). Правда, он путался в относительных путях и часто указывал на тот же файл повторно, словно он существует на всех уровнях сразу. Дополнительные слои упаковки (7Z и WIM) Rising снять уже не смог, как и проверить образ WIM отдельно. Возможно, с другими форматами он бы улучшил результат.

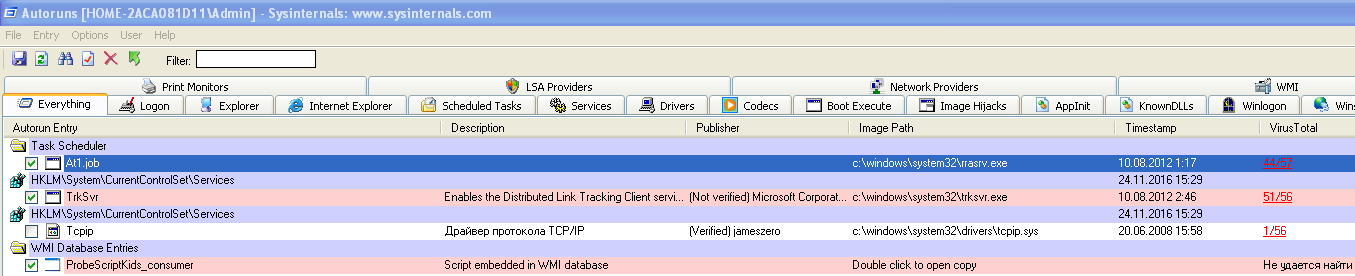

Раунд 2

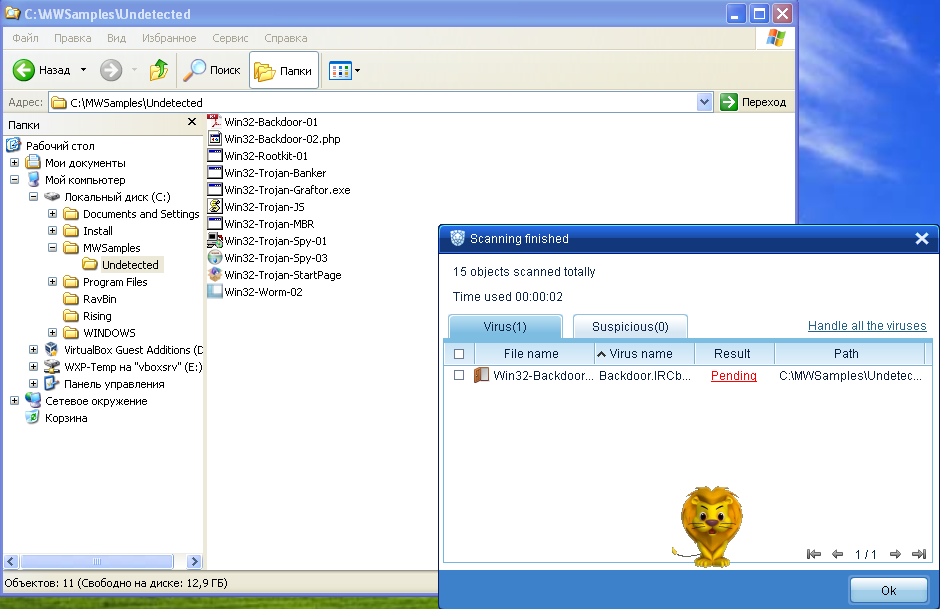

Все образцы, которые Rising ISP не определил в первом раунде, мы поместили в отдельный каталог. Затем присвоили ими первоначальные расширения (.js, .php, .exe вместо .tst). Уже в этот момент Rising среагировал на Win32-Backdoor-02.php, распознав в нем IRC-бэкдор. При запуске проверки всего каталога других зловредов он так и не обнаружил. Попробуем запустить их?

При запуске Win32-Backdoor-01.exe Rising определил его как неизвестный троян и предложил удалить. То же самое произошло и с Win32-Rootkit-01.exe.

Следующие зловреды не смогли запуститься в Windows XP: Win32-Trojan-Banker.exe и Win32-Trojan-Graftor.exe. Им не хватало библиотек и других стандартных компонентов.

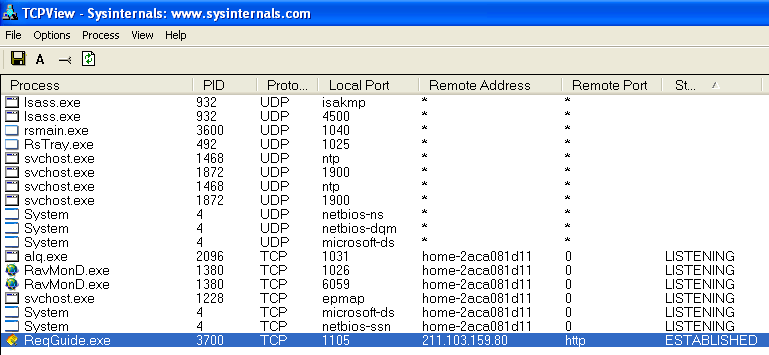

Успешно запустился и установил сетевое подключение к узлу 211.103.159.80 джава-скрипт Win32-Trojan-JS.js. Rising ISP в это время молчал.

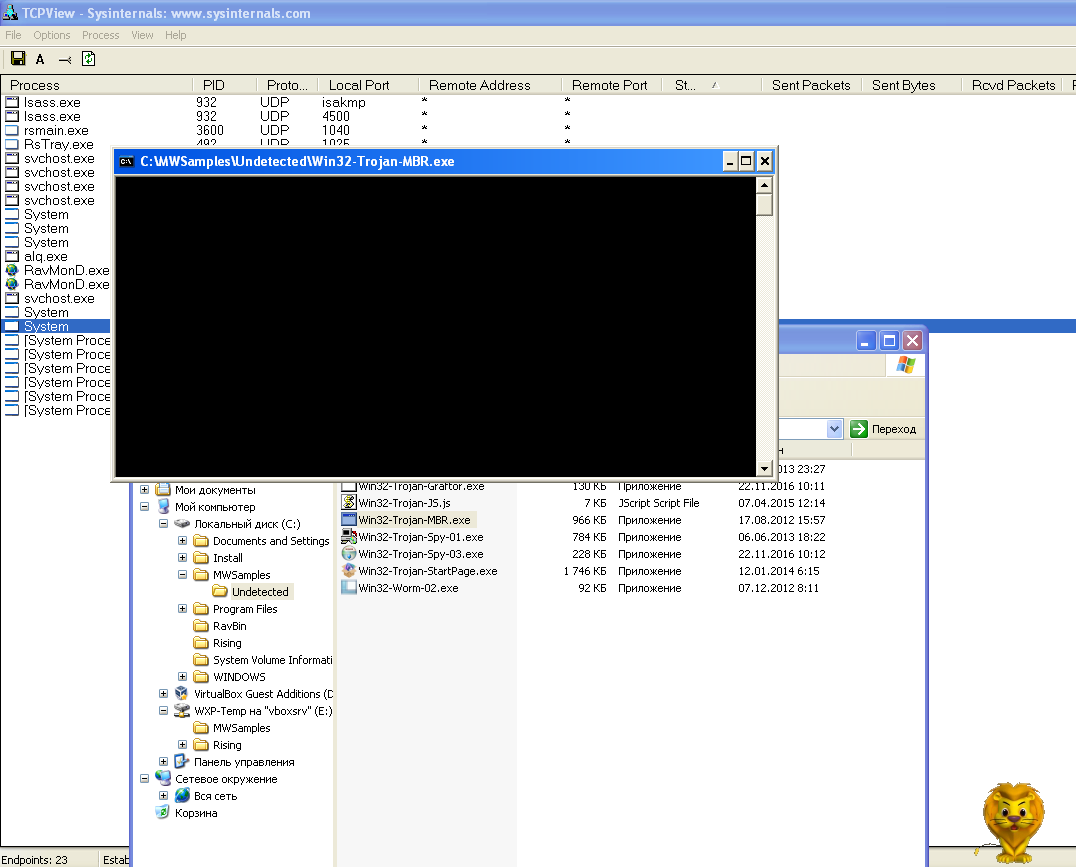

Win32-Trojan-MBR.exe запустился в командной строке, внедрился в системные процессы, прописался на автозапуск и открыл кучу сетевых подключений.

Львенок Rising наблюдал за этим с интересом, но не шелохнулся.

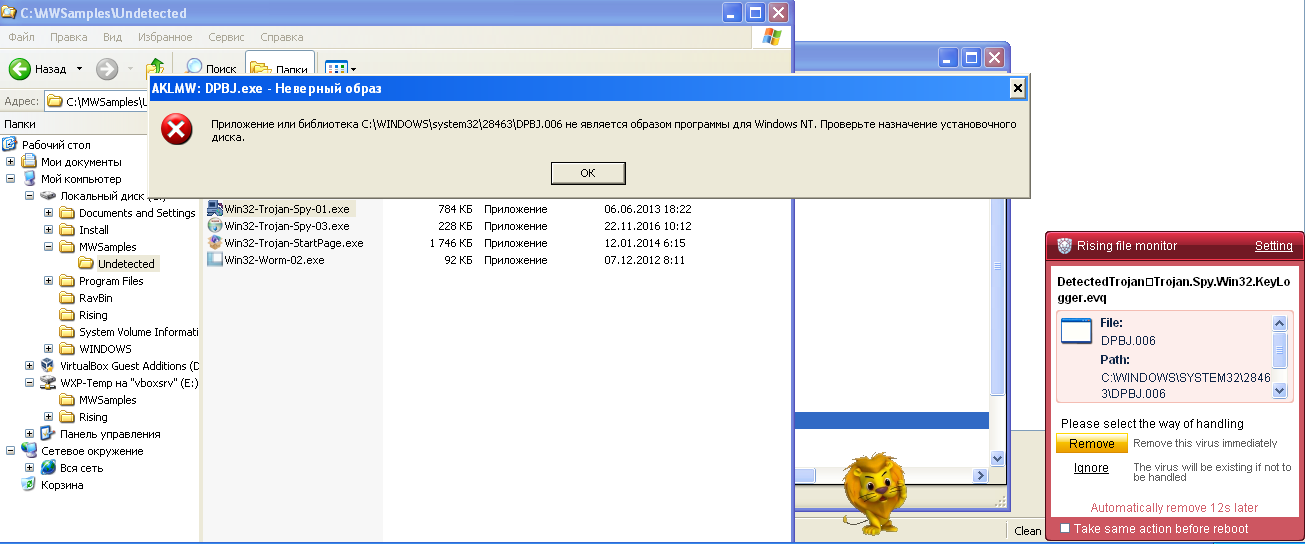

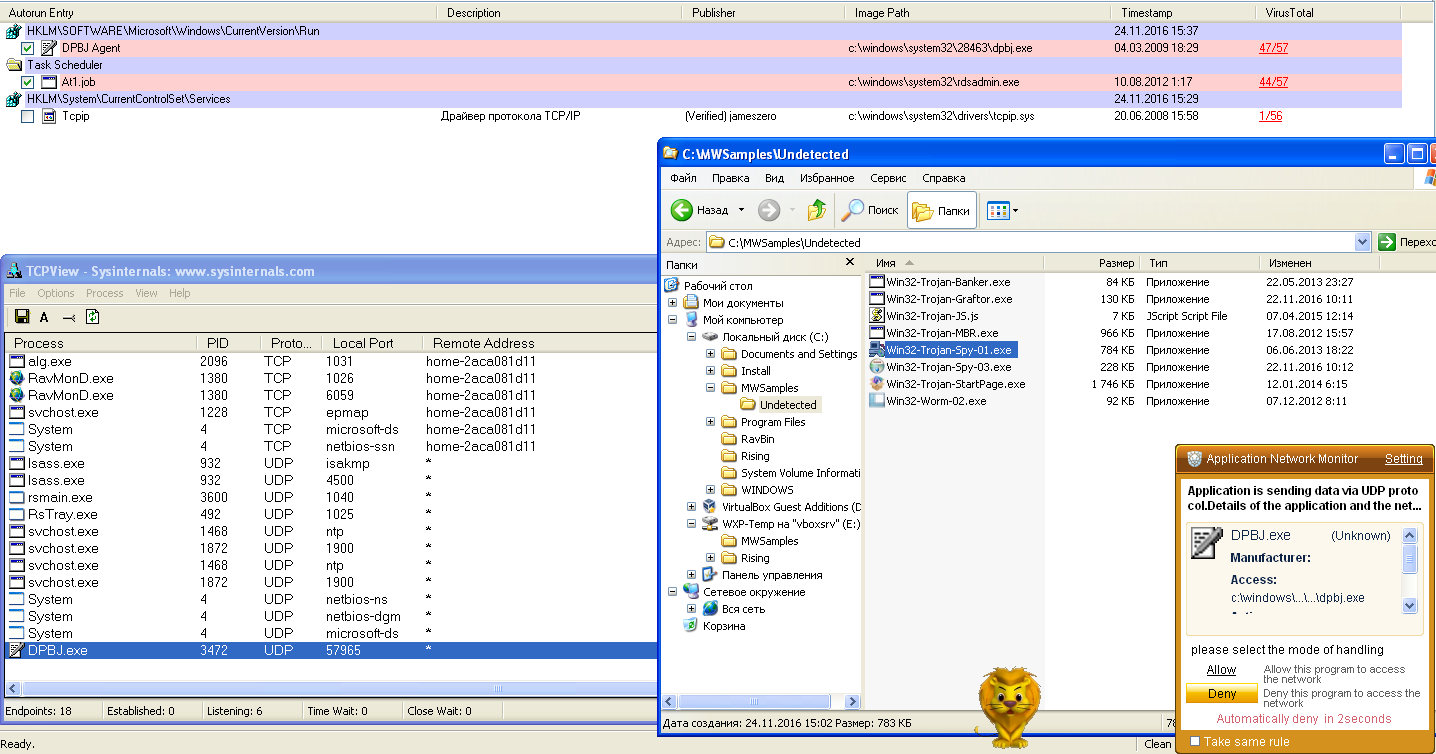

Шпион Win32-Trojan-Spy-01.exe запустился и записал файлы кейлоггера в C:\Windows\system32\. Rising их распознал и частично удалил, но сам установочный пакет трояна не тронул. Его можно было запустить повторно.

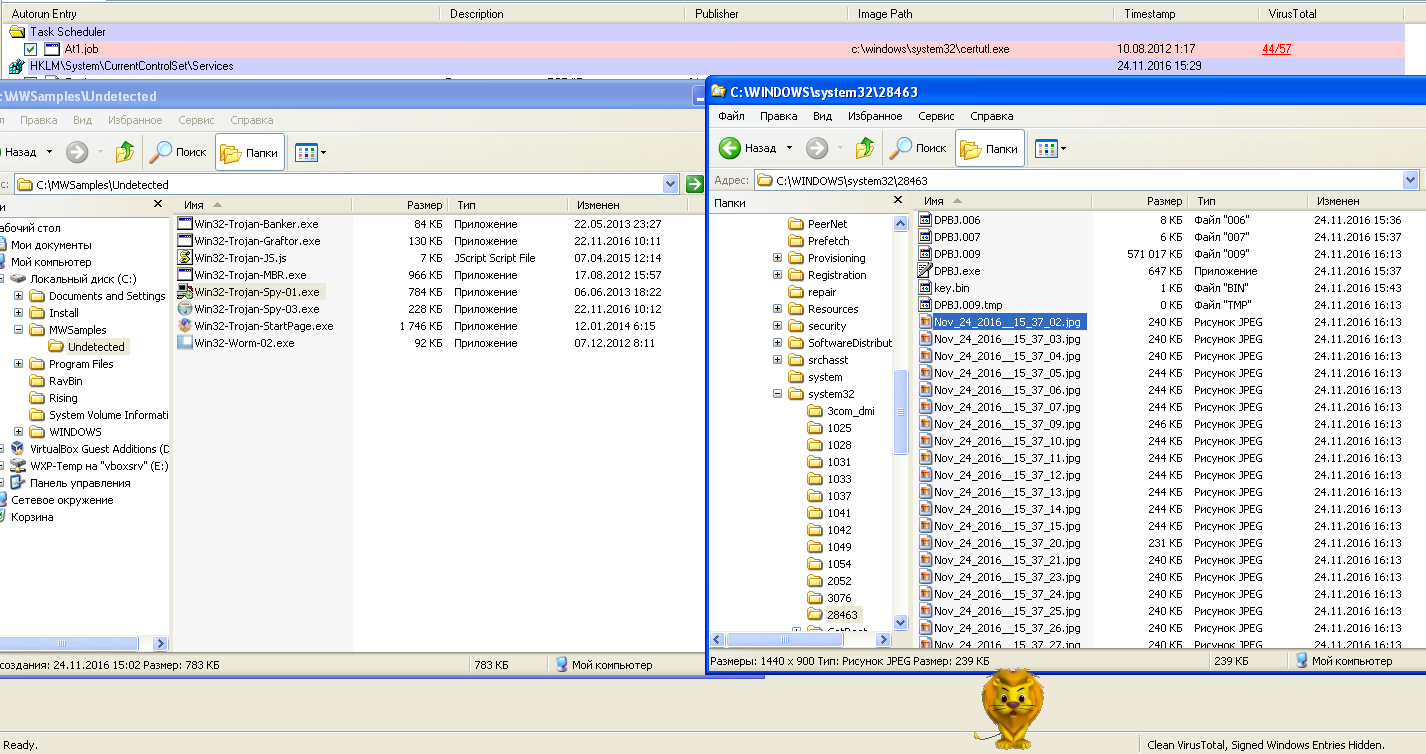

До удаления троян успел создать пункт автозапуска в секции реестра HKLM\Software\Microsoft\Windows\CurrentVersion\Run, сделать свои копии и защитить созданный каталог от удаления. Затем троян открыл сетевой порт UDP 57965. Rising ISP обнаружил это и предложил заблокировать процесс. После блокировки троянский процесс появлялся в оперативной памяти снова, открывал другой порт UDP, и Rising ISP ругался опять.

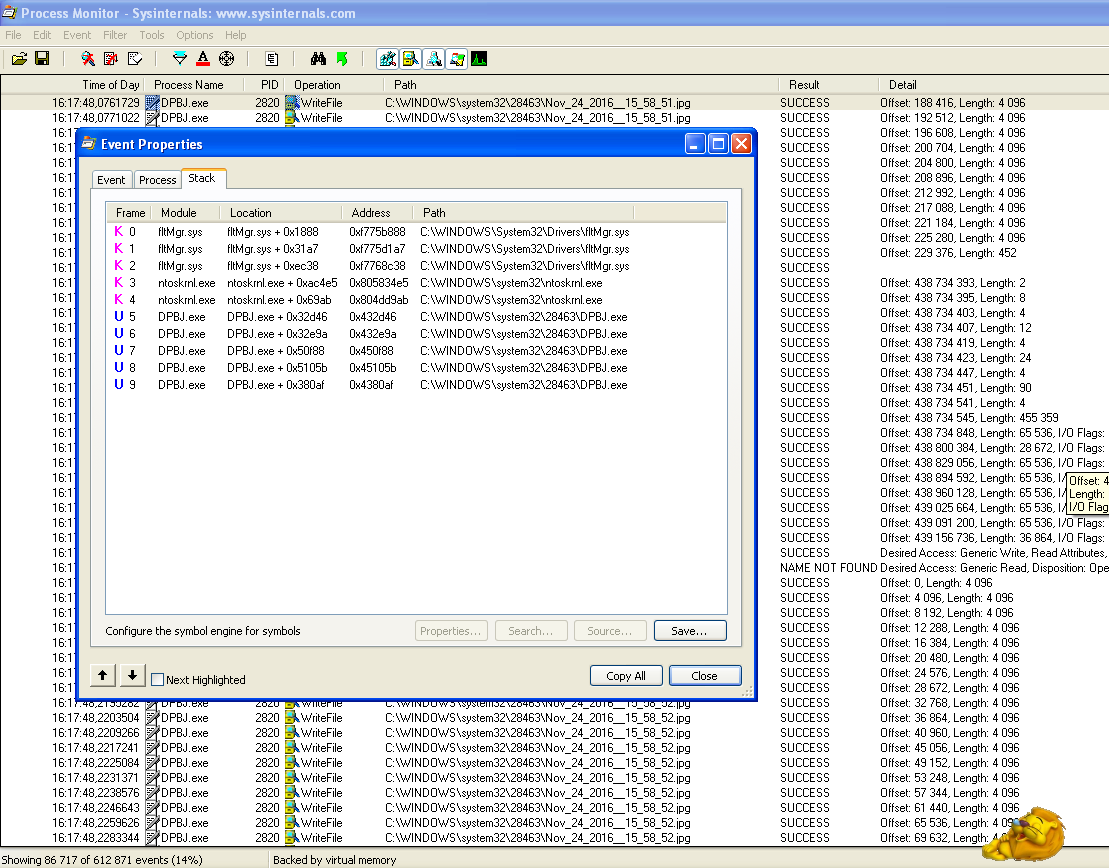

Через минуту его активность была видна уже невооруженным глазом. В скрытом подкаталоге \System32\28463\ лежали десятки скриншотов, ожидающих отправки через интернет.

Другой шпион — Win32-Trojan-Spy-03 запустился и тихо открыл UDP-порт 62180. Rising определил это как вредоносную активность и смог лишь блокировать трафик, но не удалить трояна. Следом беспрепятственно запустились Win32-Trojan-StartPage и Win32-Worm-02. Они вступили в бой с другими зловредами за системные ресурсы и привели к многочисленным ошибкам в работе Windows XP. Rising ISP все это время молчал, а его счастливый львенок дрых и пускал пузыри.

Итог: 8 из 25 зловредов были обнаружены Rising Internet Security Personal при ручном сканировании каталога с подборкой малвари. Еще один зловред нашелся антивирусом автоматически после изменения расширения тестового файла. У четырех запущенных троянов встроенный в Rising ISP файрвол блокировал сетевую активность, но антивирус не смог ни выгрузить троянские процессы из памяти, ни удалить сами вредоносные файлы. Четыре других трояна вообще запустились незаметно для Rising ISP.

На русский язык Rising можно перевести как «поднимающийся». Уж не знаю, что там у его разработчиков поднимается, но точно не программерский скилл.

Roboscan Internet Security Free v.2.5.0.21

После установки антивируса от All Tools запустилось обновление, а мы ушли спать. Скачать предстояло 1220 файлов, и заняло это больше получаса.

Проверив настройки (по умолчанию все было включено), мы запустили сканирование по запросу. Roboscan подумал секунду и нашел ноль угроз из двадцати пяти. Изменили расширения у файлов тестовой подборки и снова запустили проверку. Сначала из контекстного меню, а затем из интерфейса антивируса — по нулям. Корейский антивирус не видел зловредов в упор и, похоже, вообще не сканировал тестовый каталог. Про архивы и говорить нечего.

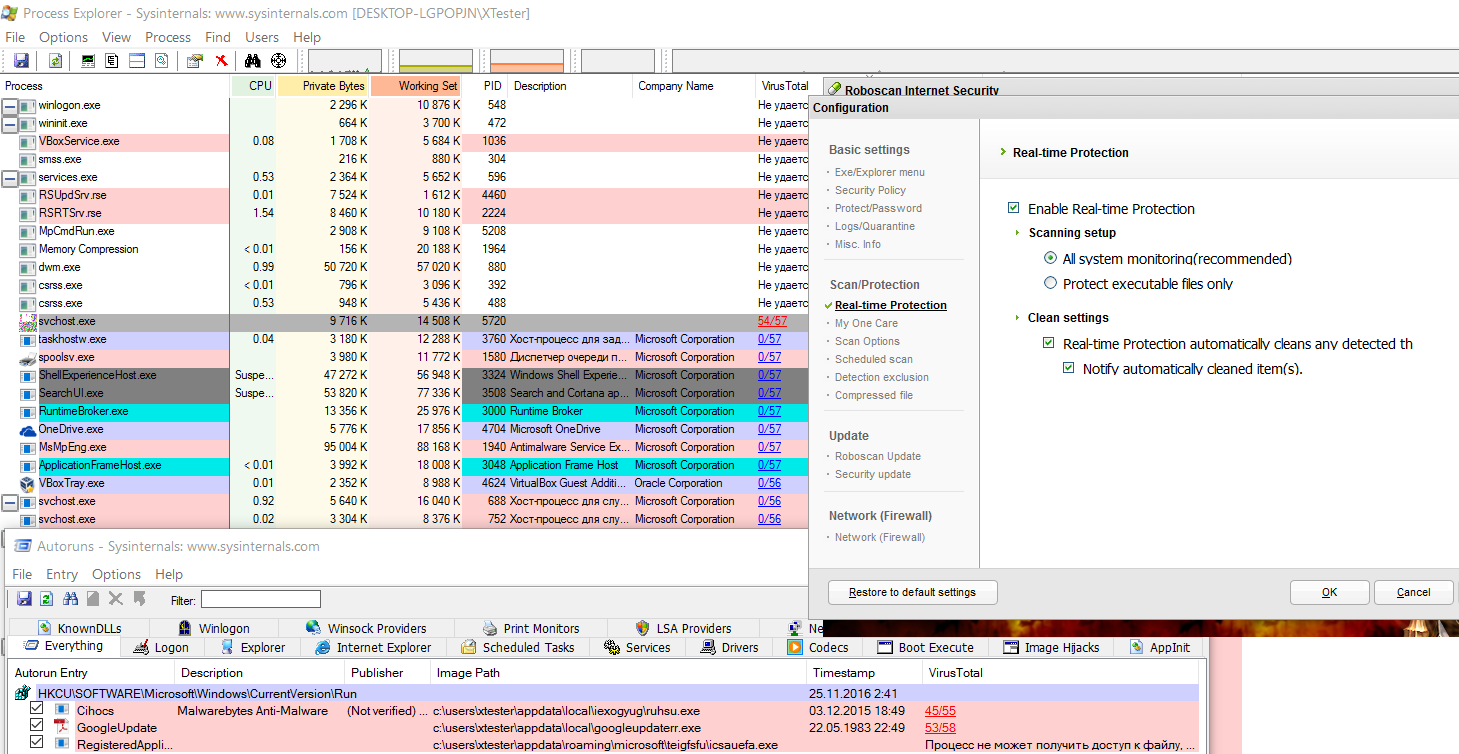

Раунд 2

Мы запускали зловредов по одному и наблюдали за их поведением. Вот появился новый процесс, вот создано сетевое подключение, вот он прописался на автозапуск... скукота! Roboscan полностью игнорировал активность малвари.

Итог: 0 из 25. Официально поддержка Windows 10 в Roboscan не заявлена, однако она есть для Windows 8. Никаких предупреждений и ошибок антивирус в «десятке» не показывает — ни при установке, ни во время работы. Если это, конечно, можно назвать работой. На всякий случай мы проверили этот антивирус также и в Windows XP.

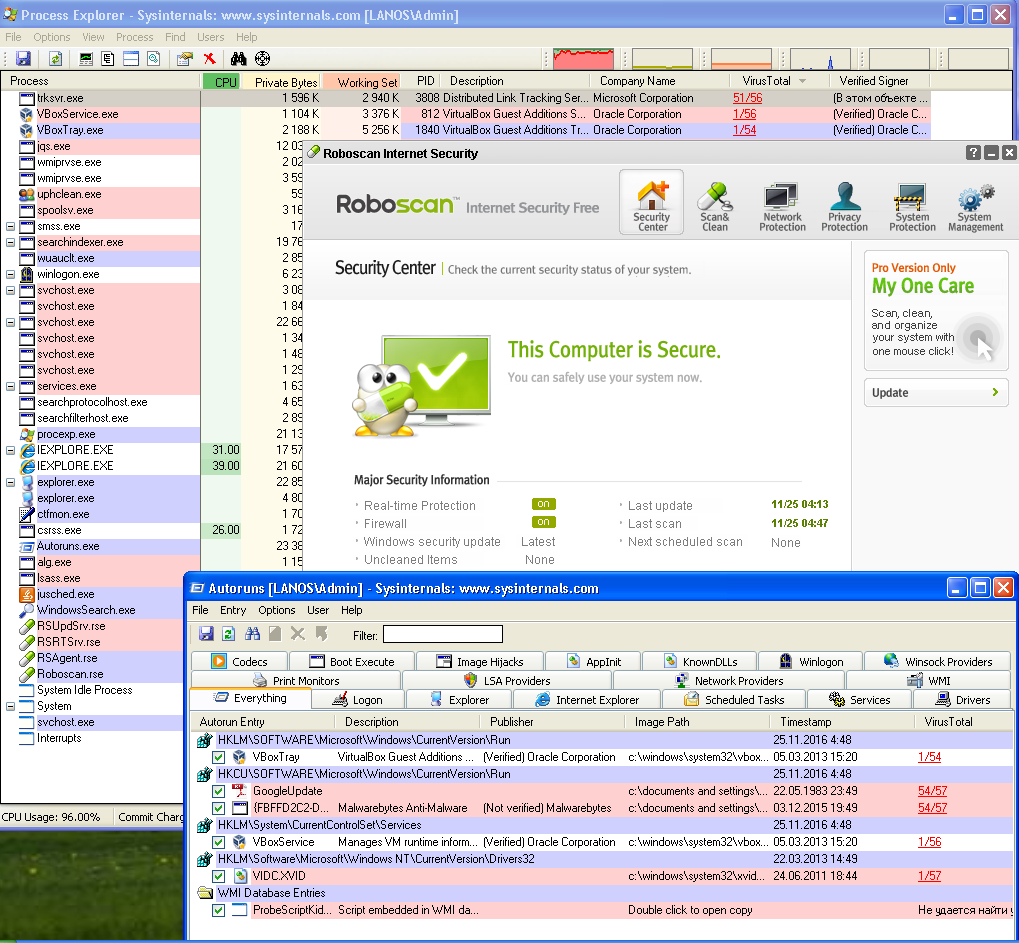

Roboscan в Windows XP

В Windows XP для Roboscan удалось включить получение обновлений через пиринговую сеть. Новые базы и модули скачались чуть быстрее — за 24 минуты. Проверка каталога со зловредами ничего не дала. Roboscan игнорировал их с любыми расширениями, по отдельности и в архивах. Во втором раунде мы запустили большую часть вредоносов, которые устроили групповое изнасилование винды. Roboscan молчал и делал вид, что все в порядке. Он только крутил рекламу какой-то игры в своем окне и в трее. Кажется, там было написано что-то вроде «Слава роботам! Убить всех людей!».

Выводы

За последние полгода мы протестировали 24 бесплатных антивируса. Только отдельные из них оказались довольно качественным продуктом, а большая часть — продуктом жизнедеятельности программистов.

Некоторые нарекания были и к условным лидерам, но победителей не судят. Во всяком случае, не судят строго. В целом хорошо себя показали следующие антивирусы: AVG Free, Bitdefender, FortiClient, Kaspersky Free и Sophos Home. Лично мне больше всех понравились два последних. «Касперский» в представлении не нуждается, а в Sophos Home подкупило управление настройками сразу на нескольких компьютерах через веб-интерфейс и единую учетную запись. Идеальный вариант, чтобы поставить на компьютер детям и ведущим себя словно дети сотрудникам.

Кстати, этим летом компанию AVG Technologies приобрела Avast Software, лишив нас одного из поводов для холивара. Может, и сбор «статистики» их новый антивирус поумерит?

Обрати внимание: в основном мы проверяли защиту от различных веб-угроз. Как эти антивирусы проверяют почту, насколько эффективно распознают руткиты и многие другие вопросы остались за рамками наших тестов. Их задача была в том, чтобы дать общее представление о бесплатных антивирусах и проверить их способность сдерживать наплыв малвари из интернета, пока юзер кликает в браузере на все подряд. Большинство из проверенных нами антивирусов с такой задачей не справились. По своей эффективности они часто уступали даже «Защитнику Windows», который отключали при установке.