Содержание статьи

WARNING

Статья написана в исследовательских целях. Вся информация в ней носит ознакомительный характер. Все образцы получены из открытых источников и отправлены вирусным аналитикам.

Старые средства от новых угроз

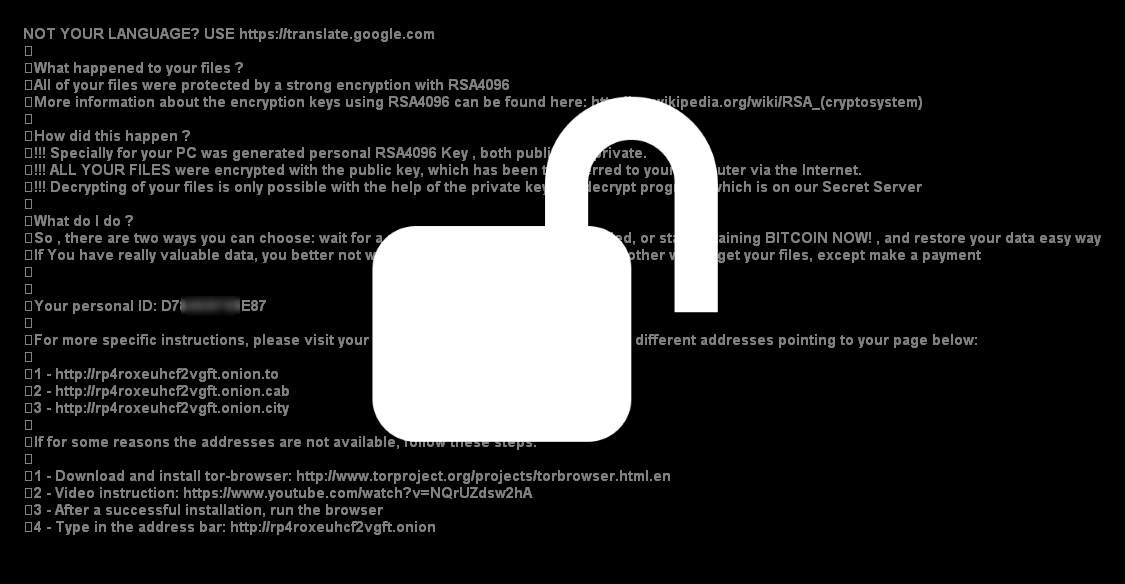

Классические антивирусы мало помогают в защите от троянских программ, шифрующих файлы и требующих выкуп за их расшифровку. Технически такие шифровальщики полностью или почти полностью состоят из легитимных компонентов, каждый из которых не выполняет никаких вредоносных действий сам по себе. Малварь просто объединяет их в цепочку, приводящую к плачевному результату — юзер лишается возможности работать со своими файлами, пока не расшифрует их.

В последнее время появилось много специализированных утилит для защиты от троянов-шифровальщиков. Они либо пытаются выполнять несигнатурный анализ (то есть определять новые версии ransomware по их поведению, репутации файла и другим косвенным признакам), либо просто запрещают любым программам вносить изменения, необходимые для действий шифровальщиков.

В прошлой статье мы убедились, что такие утилиты практически бесполезны. Даже заданные в них максимально жесткие ограничения (при которых уже нельзя нормально работать) не обеспечивают надежный барьер от троянов-вымогателей. Часть заражений эти программы предотвращают, но этим лишь создают у пользователя ложное чувство защищенности. Он становится более беспечным и оказывается жертвой ransomware еще быстрее.

Основная проблема при борьбе с классическими троянами-шифровальщиками состоит в том, что все их действия выполняются только с файлами пользователя и не затрагивают системные компоненты. Пользователю же нельзя запретить изменять и удалять свои файлы. Явных отличительных черт в поведении у качественных представителей ransomware очень мало, либо они отсутствуют вовсе. Сетевое подключение сейчас выполняет большинство программ (хотя бы для проверки обновлений), а функции шифрования встроены даже в текстовые редакторы.

Получается, что для средств превентивной защиты не остается каких-то явных признаков, помогающих отличить очередного трояна-шифровальщика от легитимной программы. Если сигнатуры трояна нет в базах, шанс, что антивирус его обнаружит, очень мал. Эвристический модуль реагирует только на грубые модификации известных шифровальщиков, а поведенческий анализатор обычно не определяет какой-то подозрительной активности вовсе.

Бэкапы бэкапам рознь!

Сегодня тысячи компьютеров заражаются ransomware ежедневно и, как правило, руками самих же пользователей. Антивирусные компании принимают заявки на расшифровку файлов (у своих клиентов — бесплатно), однако и их аналитики не всесильны. Порой данных для успешной дешифровки удается собрать слишком мало или сам алгоритм трояна содержит ошибки, приводящие к невозможности восстановить файлы в исходном виде. Сейчас заявки на расшифровку обрабатываются от двух суток до полугода, и за это время многие из них просто теряют актуальность. Остается искать дополнительные средства защиты, не уповая на антивирусный сканер.

Долгое время универсальной защитой от любых вирусных атак были резервные копии. В случае заражения новой малварью можно было просто восстановить всё из бэкапа, перезаписав зашифрованные файлы их оригинальными версиями и отменив любые нежелательные изменения. Однако современные трояны-шифровальщики научились определять и портить резервные копии тоже. Если настроено их автоматическое создание, то хранилище бэкапов подключено и доступно на запись. Продвинутый троян сканирует все локальные, внешние и сетевые диски, определяет каталог с резервными копиями и шифрует их или удаляет с затиранием свободного места.

Делать же бэкапы вручную слишком утомительно и ненадежно. Ежедневно такую операцию выполнять сложно, а за более длительный срок накопится много актуальных данных, восстановить которые будет неоткуда. Как же быть?

Сегодня большинство разработчиков предлагает, помимо классических антивирусов, комплексные решения для обеспечения безопасности. Теперь, кроме файрвола, IDS и других хорошо знакомых компонентов, они содержат новый — защищенное хранилище резервных копий. В отличие от обычного каталога с бэкапами доступ к нему есть только у самого антивируса и контролируется его драйвером. Внешнее управление каталогом полностью отключено — даже администратор не может открыть или удалить его через файловый менеджер. Посмотрим, насколько хорош такой подход.

Методика тестирования

Для наших экспериментов мы сделали клоны виртуальной машины с чистой Windows 10 и последними наборами исправлений. В каждой из них был установлен свой антивирус. Сразу после обновления баз мы проверяли реакцию антивируса на тестовую подборку и нашу программу-имитатор. В тестовую подборку вошли 15 образцов. Из них 14 представляли собой различные модификации известных троянов-шифровальщиков, а пятнадцатый был трояном-даунлоадером, загружавшим очередного шифровальщика с удаленного сайта.

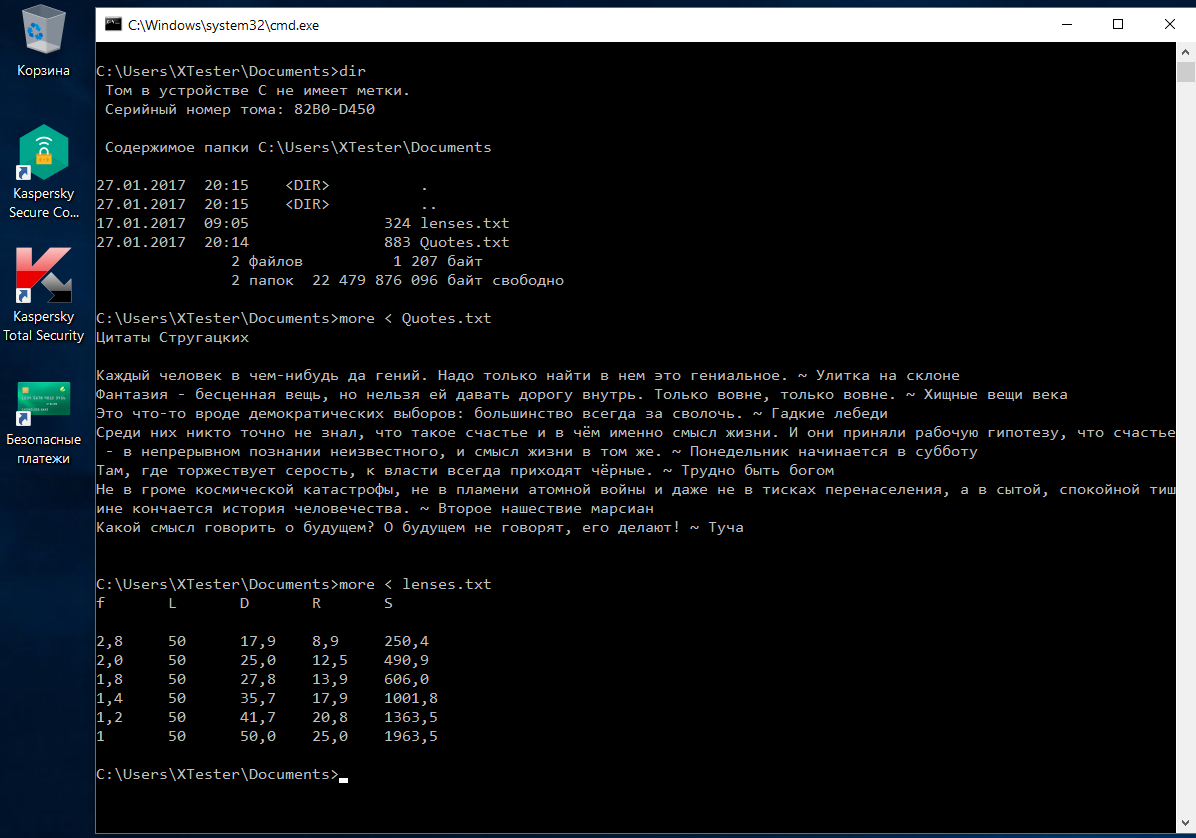

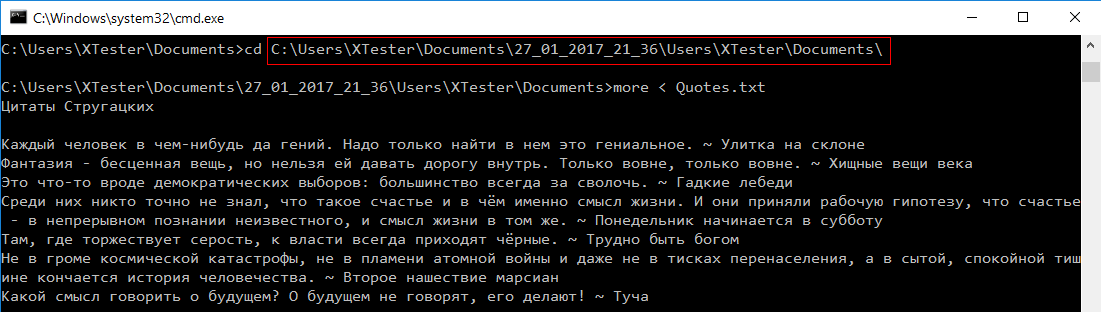

Все образцы имели расширение .tst независимо от реального формата файла. Специально написанная для этих тестов программа с незамысловатым названием EncryptFiles имитировала типичное поведение трояна-шифровальщика. При запуске с дефолтными параметрами она сразу шифровала содержимое файлов из каталога «Мои документы» безо всяких вопросов. Для наглядности мы сохранили в программе echo-сообщения и поместили в каталог с документами текущего пользователя пару текстовых файлов в кодировке OEM-866, чтобы сразу отображать их содержимое прямо в консоли. В одном файле были цитаты из произведений Стругацких (простой неформатированный текст), а в другом — параметры объективов в виде таблицы (форматированный текст).

После установки и обновления каждого антивируса образцы ransomware копировались в каталог «Загрузки» из сетевой папки, подключенной в режиме «Только чтение». Затем скопированные файлы дополнительно проверялись антивирусом (принудительная проверка по запросу) в настройках по умолчанию. Оставшимся после проверки образцам присваивалось их реальное расширение, после чего они запускались. Если заражения системы не происходило, далее следовала проверка реакции антивируса на программу-имитатор. В случае успешного шифрования файлов мы пытались восстановить их исходные версии средствами антивируса и протоколировали результат.

Kaspersky Total Security

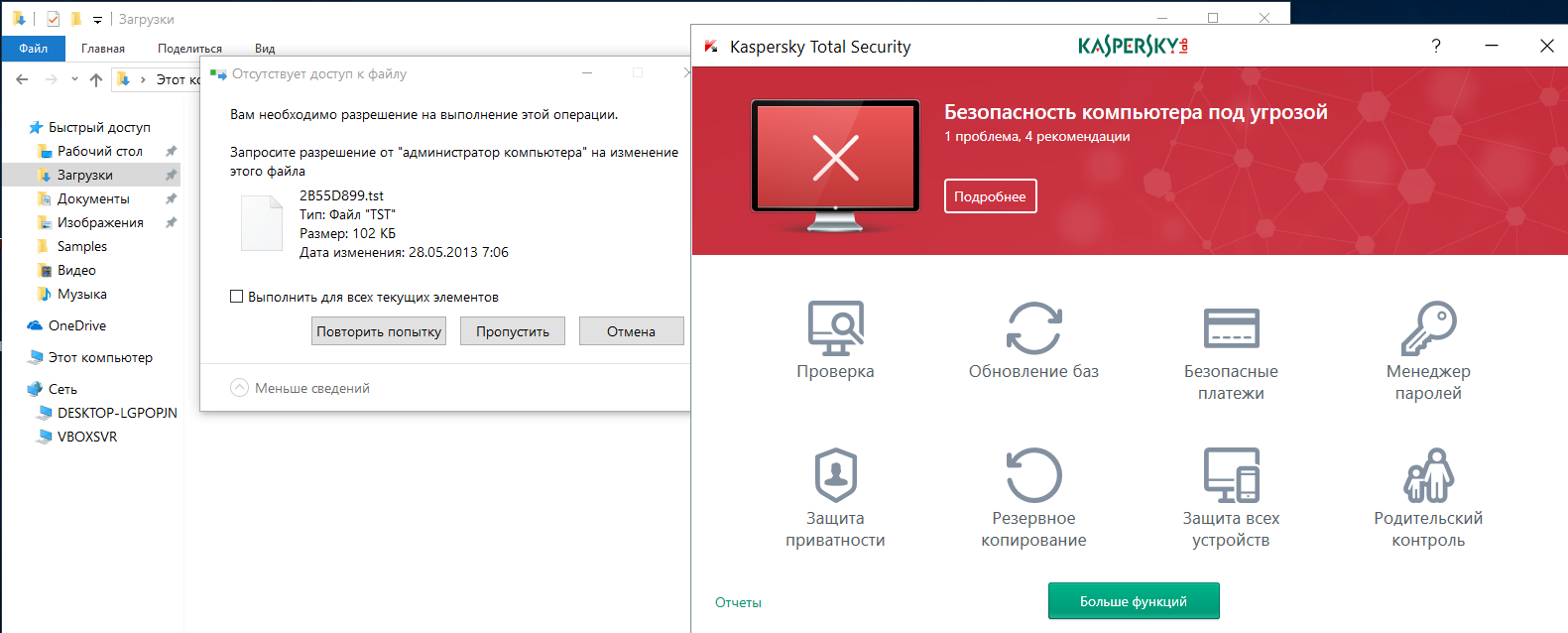

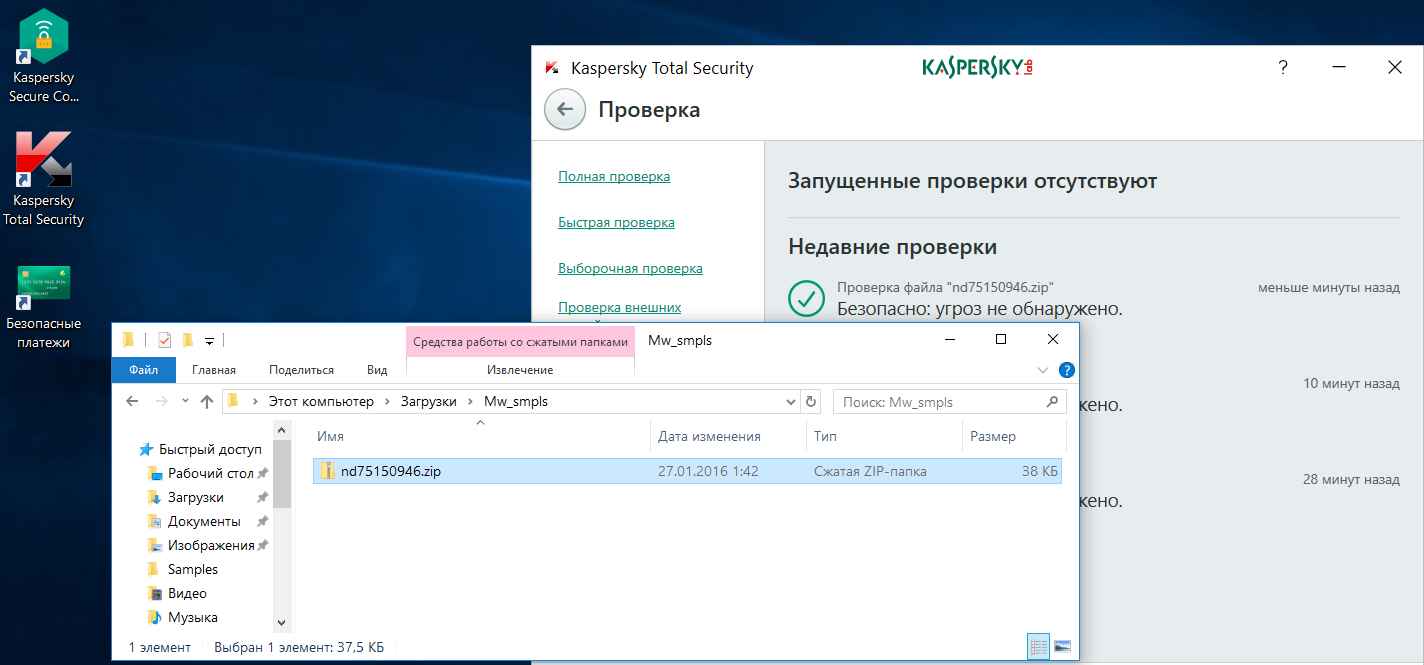

В одну из тестовых виртуалок мы установили Kaspersky Total Security, в котором была обещана «защита от программ-шифровальщиков, предотвращающая порчу файлов вредоносными программами». KTS распознал почти все угрозы уже при попытке скопировать образцы ransomware из сетевой папки.

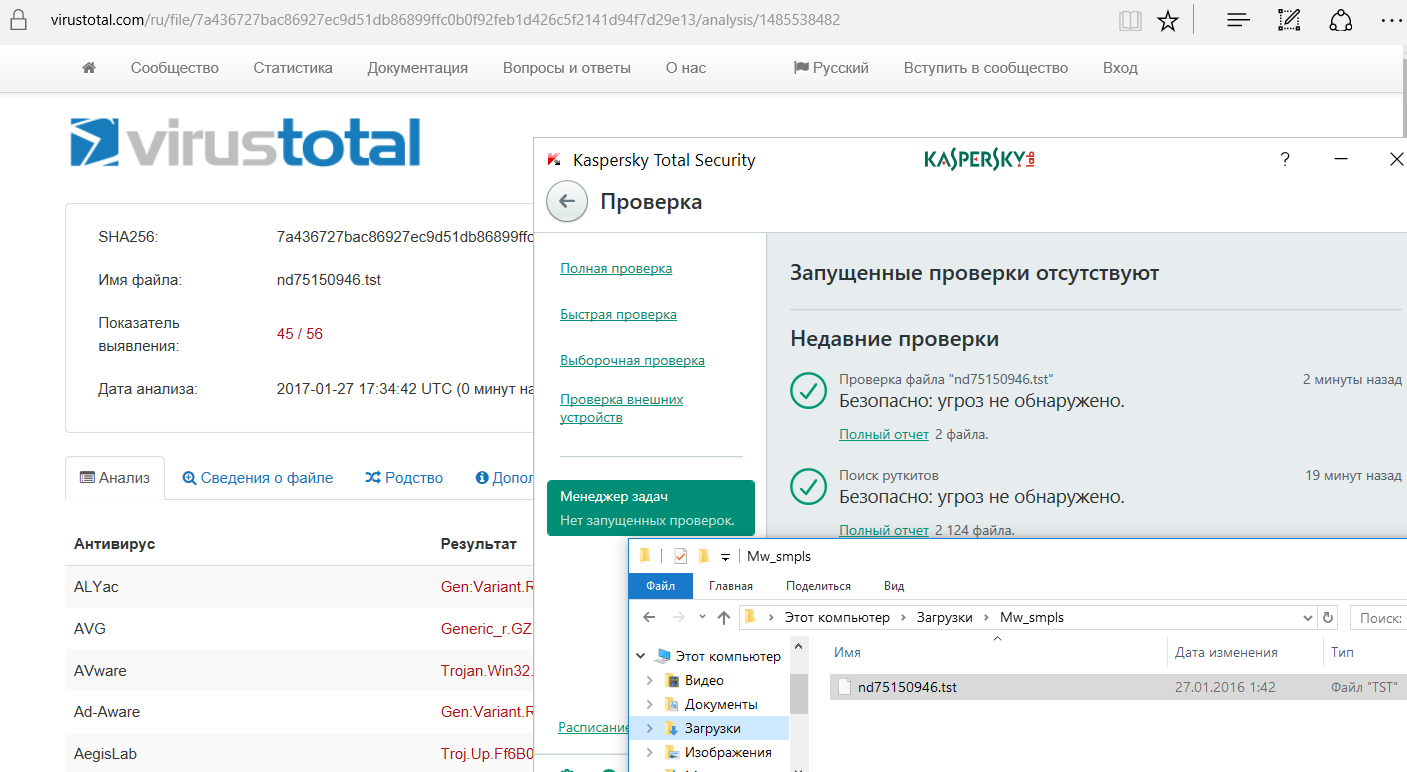

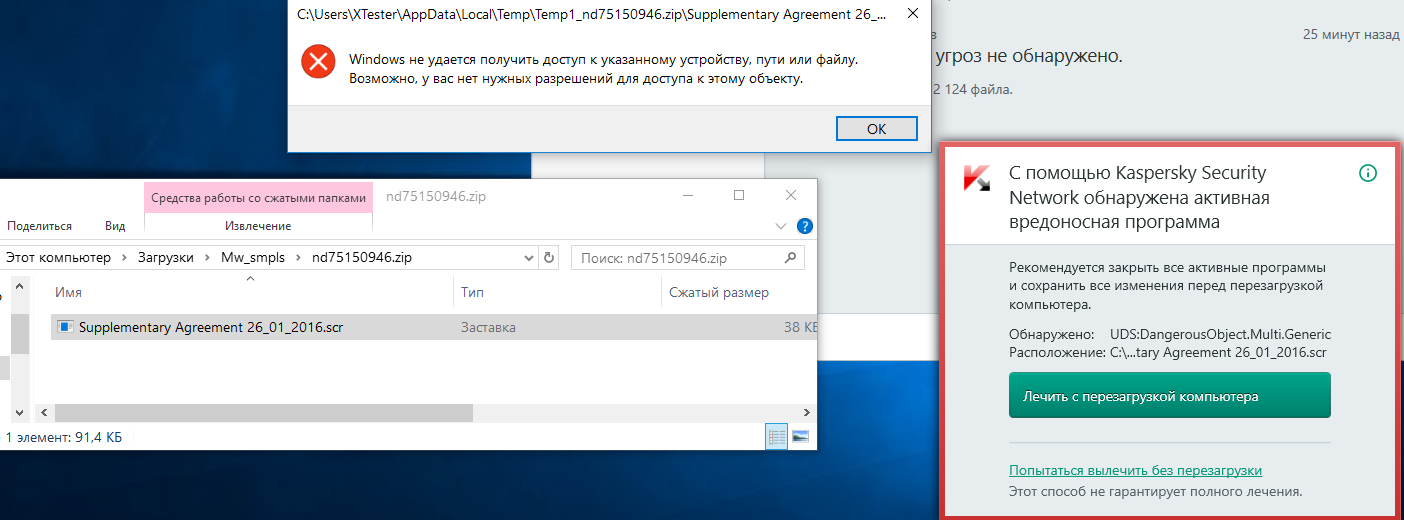

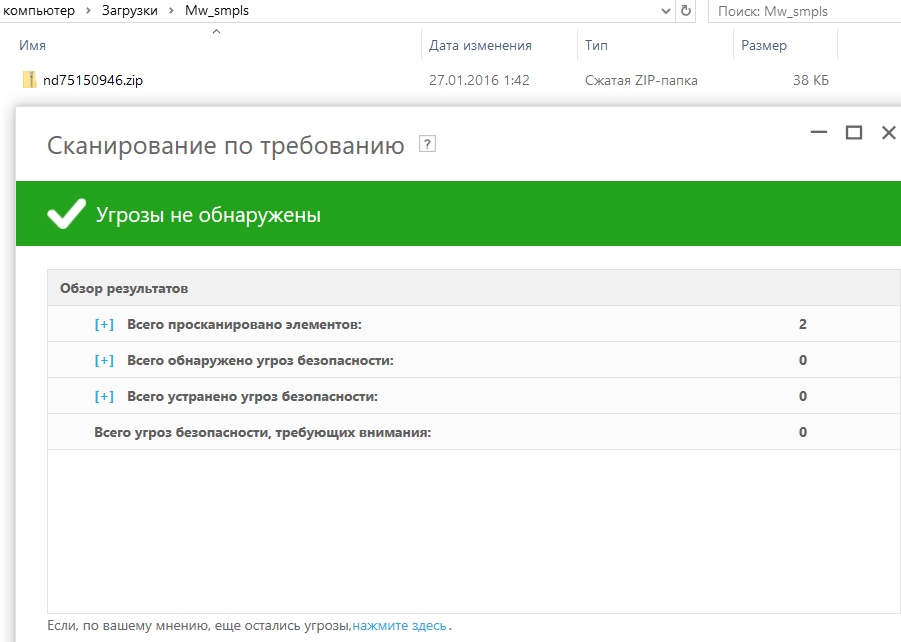

В каталог «Загрузки» попал только один файл из пятнадцати — nd75150946.tst — это как раз Trojan.Downloader, причем давно известный. При его дополнительной проверке по запросу KTS вновь счел файл безопасным. Сорок пять антивирусных сканеров на VirusTotal с ним не согласились.

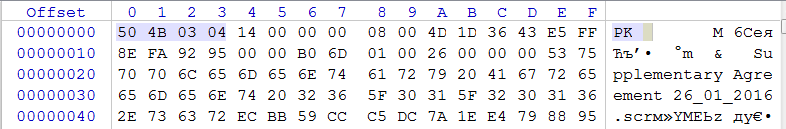

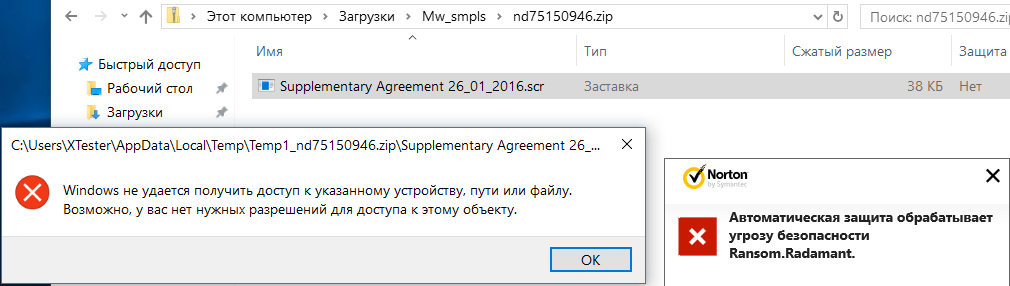

Мы открыли этот образец Hex-редактором, чтобы определить его истинное расширение. Знакомый заголовок 50 4B 03 04 и имя другого файла внутри — очевидно, перед нами ZIP-архив. Внутри архива находился подозрительный файл: его иконка соответствовала документу PDF, а расширение при этом было .scr — экранная заставка, то есть это исполняемый код.

При попытке запустить файл с расширением .scr из архива KTS заблокировал его автоматически распакованную копию во временном каталоге пользователя. По результатам облачного анализа через сеть KSN он определил данный файл как неизвестный вредоносный объект и предложил удалить его с перезагрузкой. В данном случае это была избыточная предосторожность, так как троян не получил управления и мог быть удален любым способом, как обычный файл.

Примечательно, что Kaspersky Total Security не учится на своих ошибках. При повторной проверке архива тот снова был признан чистым, хотя распакованный из него файл только что вызвал срабатывание по результатам анализа в KSN.

В начале следующего этапа тестирования мы проверили исходное состояние каталога «Мои документы» и вывели содержимое пары текстовых файлов из него в консоль.

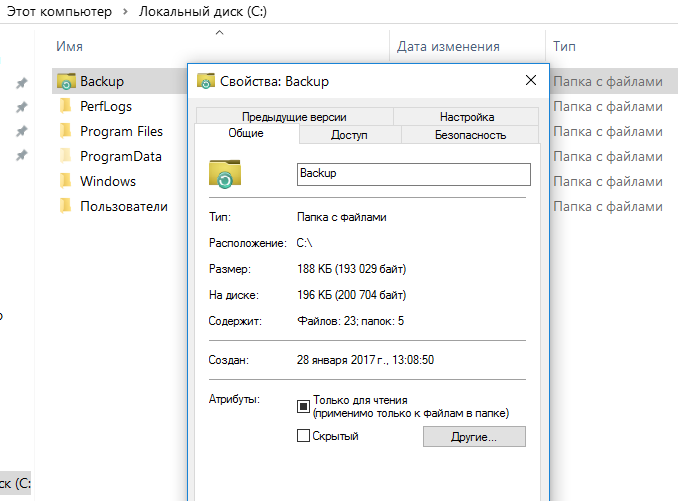

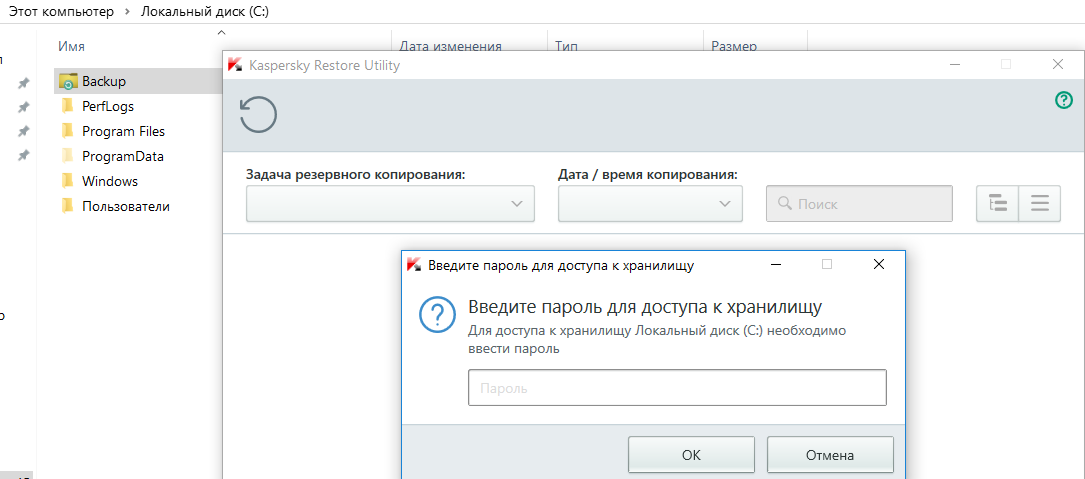

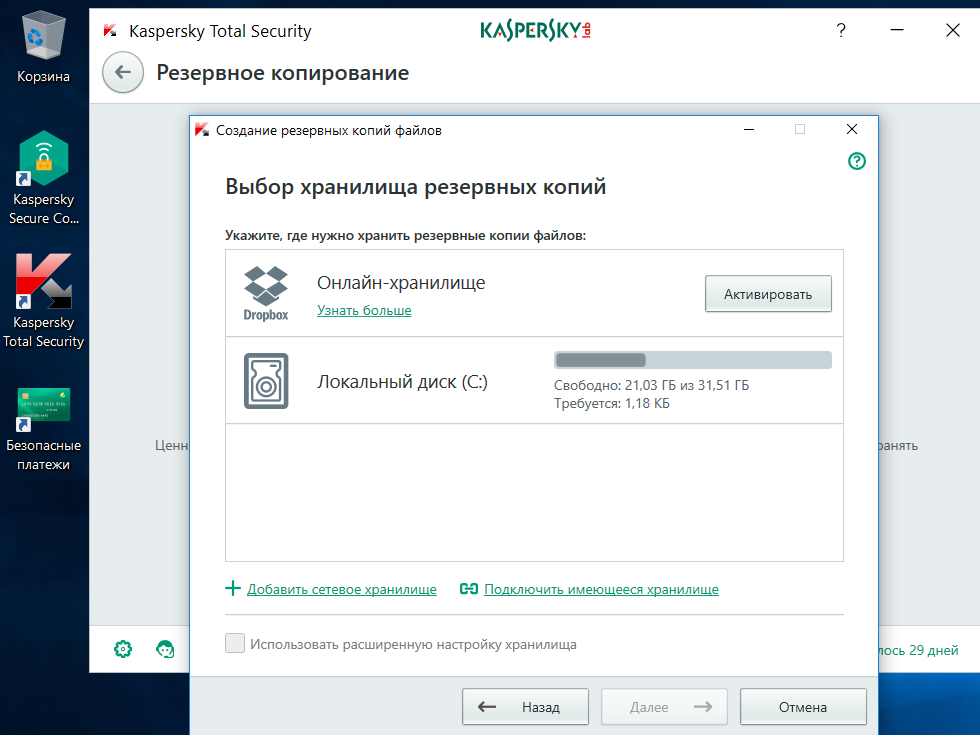

После чего мы открыли модуль «Резервное копирование и восстановление» и забэкапили эти документы в папку Backup прямо на системном разделе. В реальной ситуации стоит выбирать другое расположение (например, внешний диск), но для нашего теста оно роли не играет. Доступ к этой папке в любом случае контролируется средствами KTS, и через стандартный драйвер файловой системы трояны не могут с ней взаимодействовать.

Штатными средствами даже администратор может только посмотреть свойства этой папки. При попытке войти в нее автоматически запускается менеджер бэкапов KTS и просит ввести пароль, если он был задан ранее.

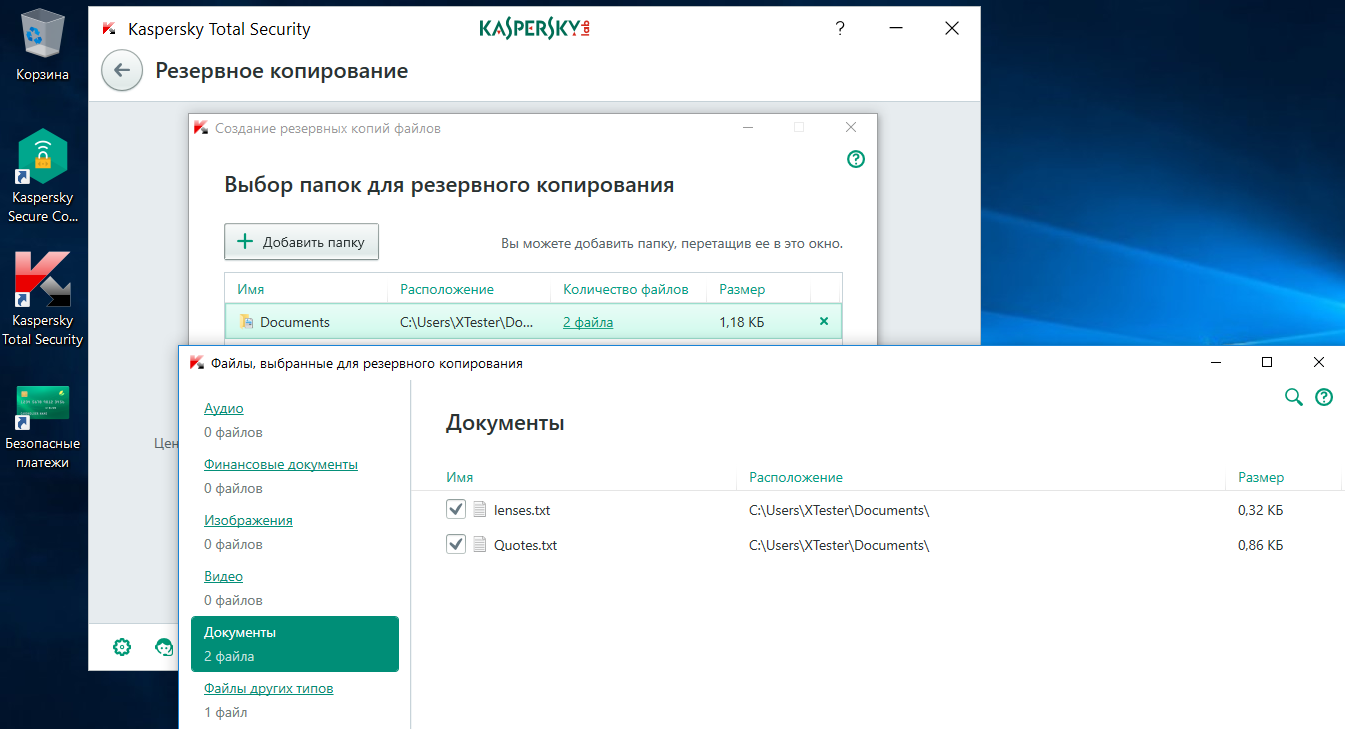

Сам менеджер резервных копий сделан у Касперского очень наглядным. Можно выбрать стандартные каталоги, указать свои или исключить отдельные файлы. Количество файлов каждого типа сразу отображается в окне слева, а их размер — в свойствах справа.

Помимо записи бэкапов на локальные и съемные диски, KTS поддерживает их отправку в Dropbox. Использование облачного хранилища особенно удобно в том случае, если малварь препятствует запуску компьютера и подключению внешних носителей.

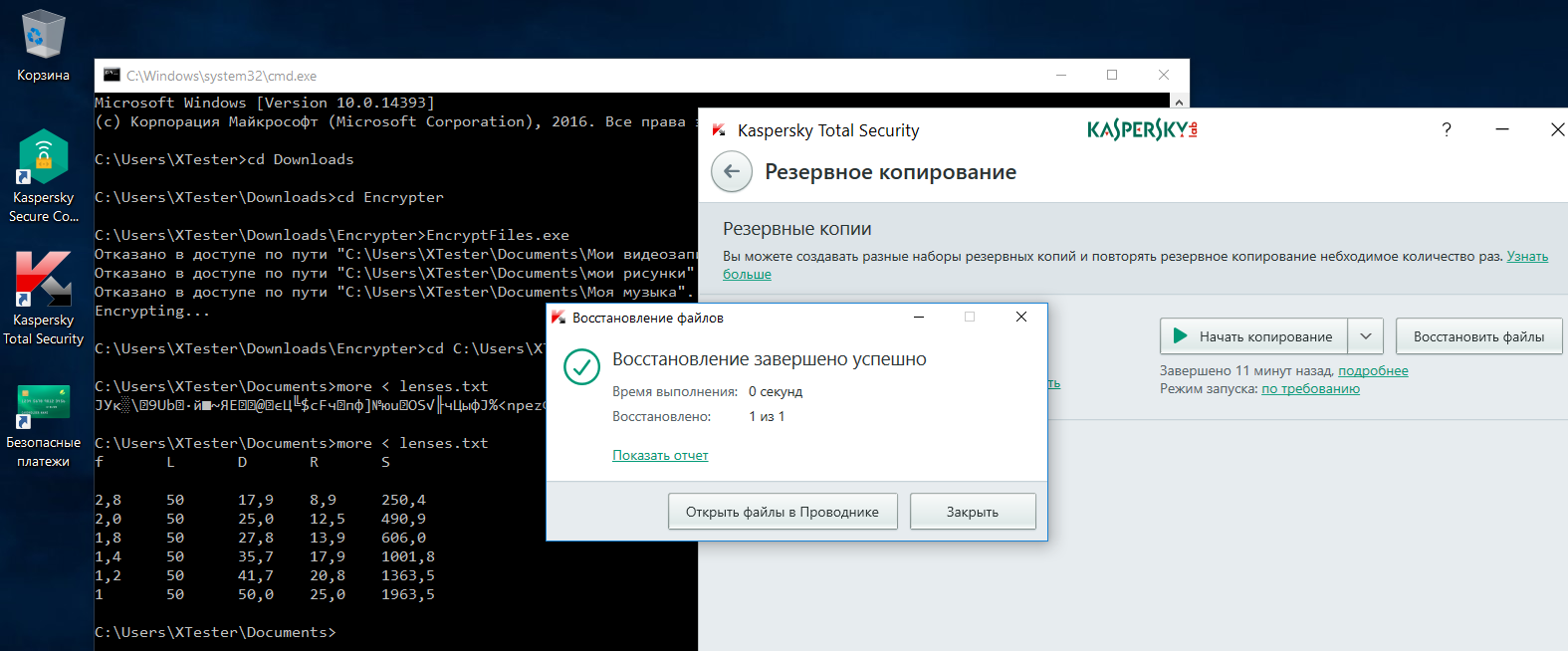

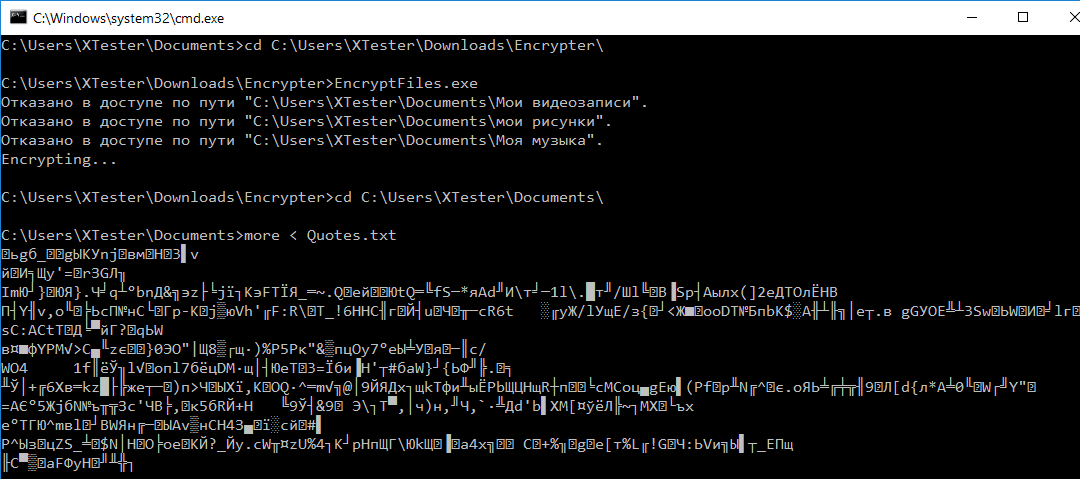

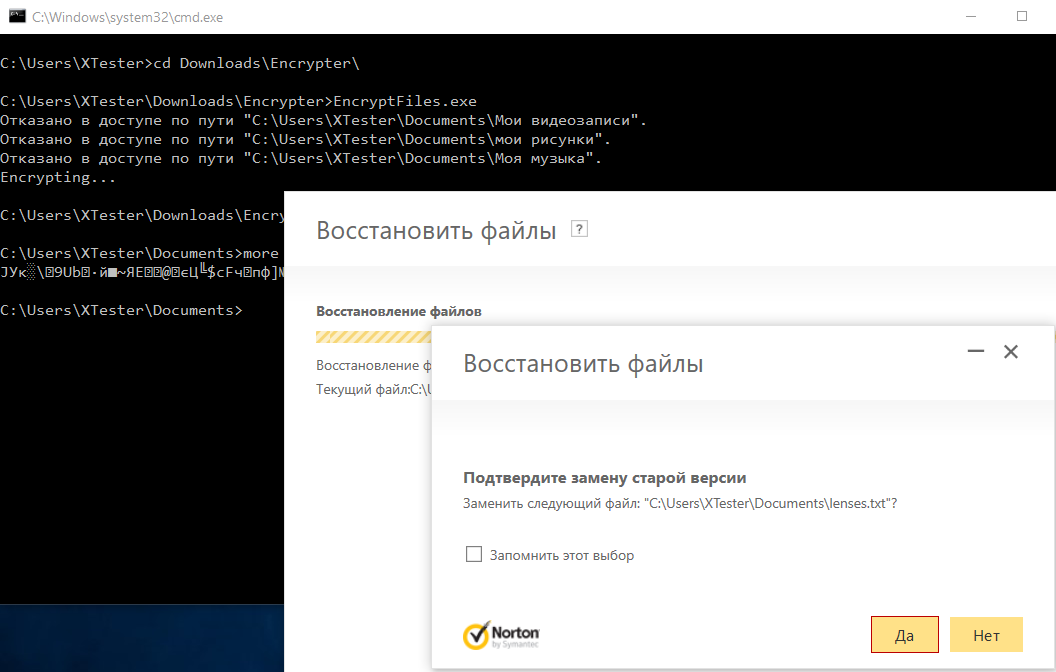

Нашу программу-имитатор KTS проигнорировал. Она спокойно зашифровала файлы, превратив их содержимое в абракадабру. Отказ в доступе к подкаталогам «Мои видеозаписи», «Мои рисунки» и «Моя музыка» — недоработка в самой программе, никак не влияющая на ее способность шифровать файлы в %USERPROFILE%Documents.

Если в нашей программе функция дешифровки выполняется просто при запуске с ключом /decrypt, то у троянов она не всегда запускается даже после выполнения требований о выкупе. Единственным достаточно быстрым вариантом восстановления зашифрованных файлов в таком случае остается их перезапись из ранее созданной резервной копии. Буквально в несколько кликов мы выборочно восстановили один из зашифрованных файлов в его исходном расположении. Точно так же можно восстановить один или несколько каталогов целиком.

Dr.Web Security Space

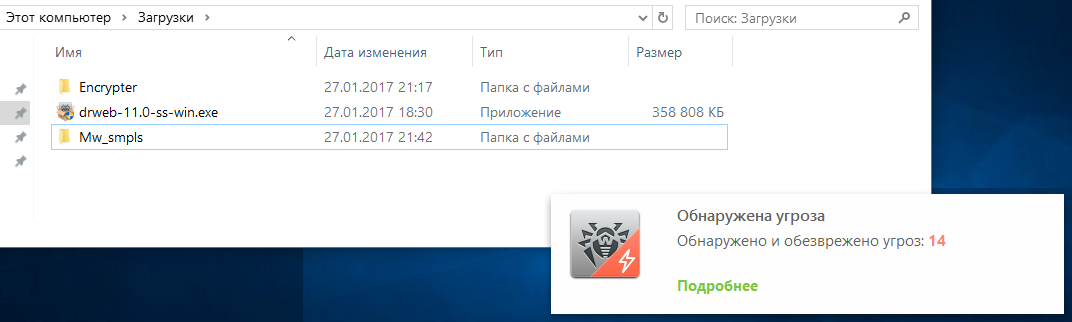

Как и KTS, Dr.Web SS определил 14 из 15 образцов уже при попытке скопировать их в каталог «Загрузки».

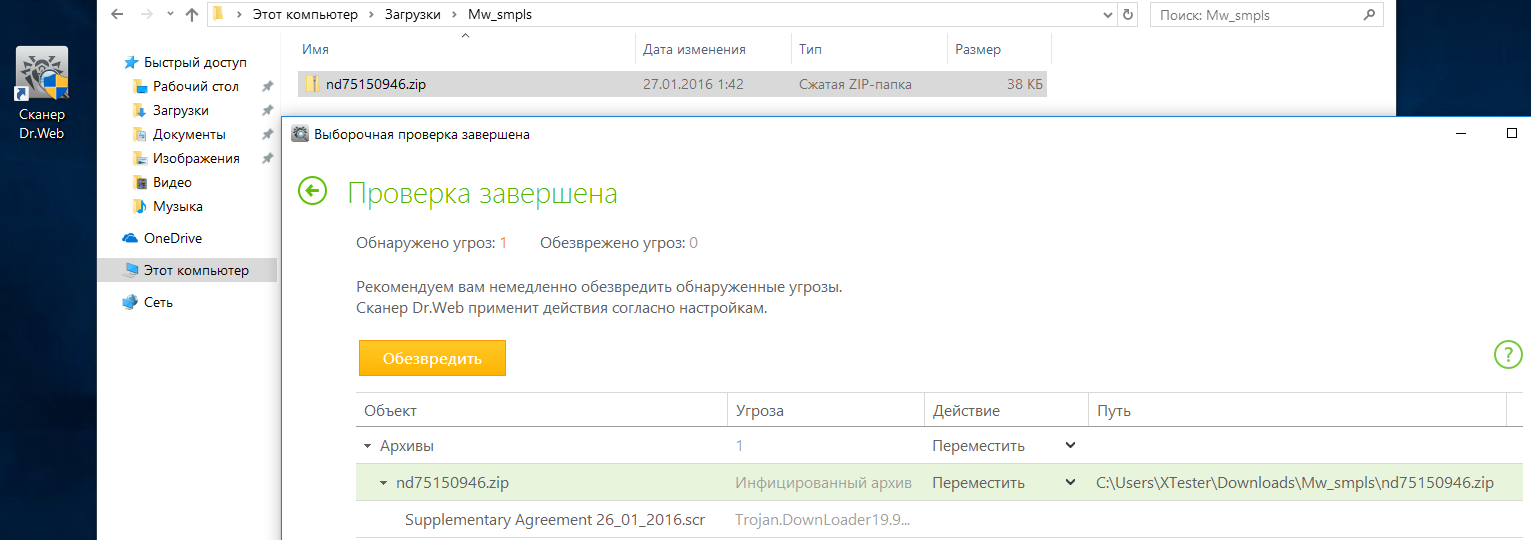

Однако в отличие от KTS он все же обнаружил Trojan.Downloader в оставшемся образце после изменения его расширения на ZIP и запуска принудительной проверки.

Большинство настроек Dr.Web SS по умолчанию заблокированы. Чтобы его активировать, надо сначала нажать на пиктограмму замка и ввести пароль, если он был задан.

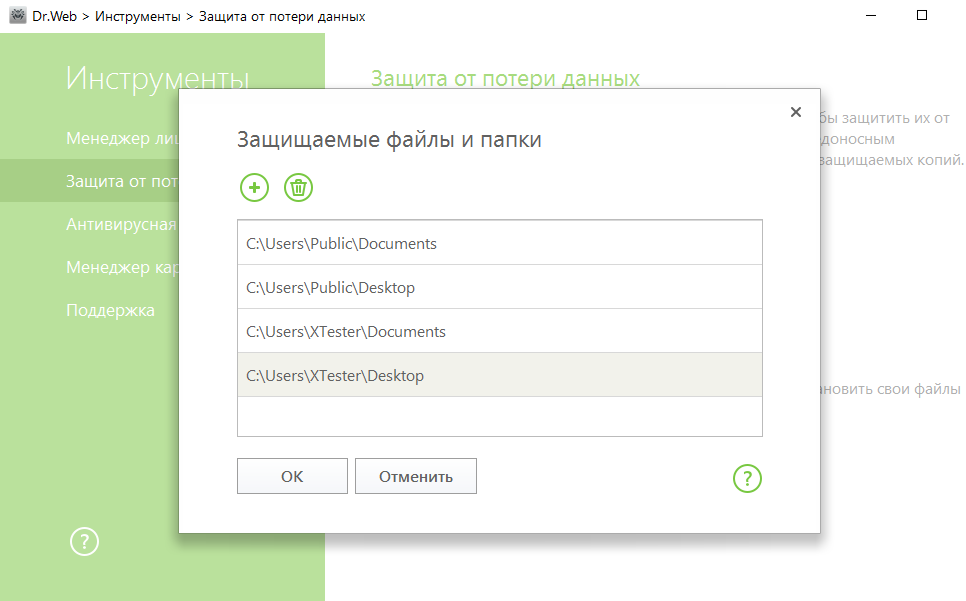

Резервные копии создаются в Dr.Web SS при помощи инструмента «Защита от потери данных». Настройки доступны минимальные. Можно выбрать для бэкапа стандартные пользовательские каталоги или указать свои, задать одно из выбранных ограничений на объем копий, указать расположение резервных копий и настроить расписание бэкапа. Загрузка в облачные хранилища у Dr.Web SS не поддерживается, поэтому приходится ограничиваться локальными дисками.

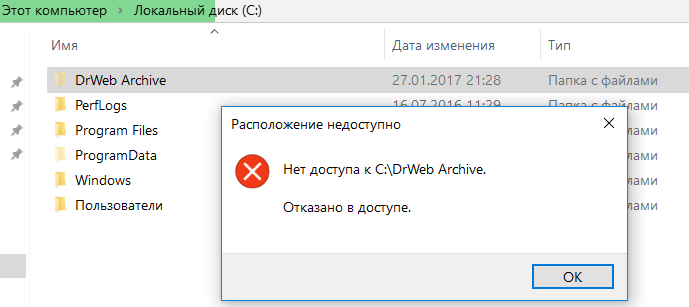

Защита каталога с бэкапами у Dr.Web SS более агрессивная, чем у KTS. Администратор даже не может просмотреть его свойства через проводник.

Мы сделали резервные копии документов и приступили ко второй части теста.

Программу-имитатор Dr.Web SS не распознал и никак не воспрепятствовал ее работе. Через долю секунды все файлы были зашифрованы.

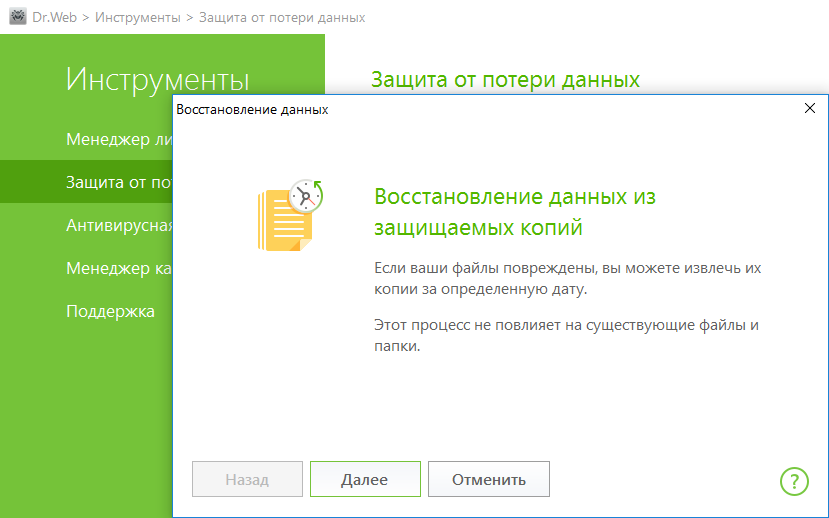

Запустив снова «защиту от потери данных», мы восстановили исходные файлы. Однако сохранились они совсем не там, где ожидали.

При указании целевой папки «Мои документы» в ней автоматически создается подкаталог с текущей датой и временем в качестве имени. Уже в него распаковываются из бэкапа сохраненные файлы, причем с восстановлением всех относительных путей. Получается крайне неудобный длинный путь, который запросто может превысить распространенное ограничение в 255 символов.

Norton Security Premium

Помня о Norton Ghost, ставшем эталоном бэкапа еще в девяностых, легко было спрогнозировать появление подобной функциональности в антивирусе от Symantec. Удивительно, что прошло два десятка лет, прежде чем это очевидное решение стало востребованным. Не было бы счастья, да несчастье помогло.

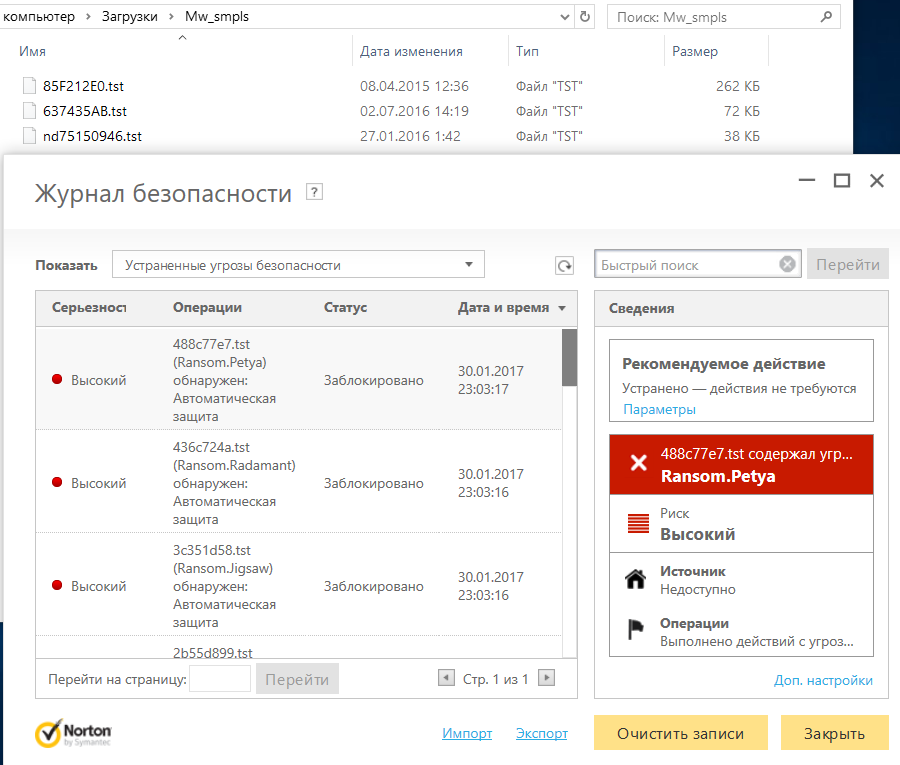

При попытке скопировать каталог с образцами ransomware NSP определил и поместил в карантин 12 из 15 угроз.

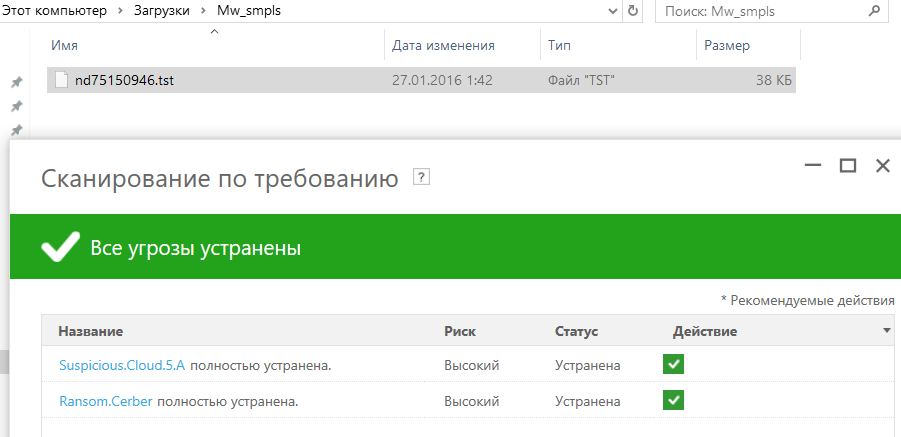

Все три оставшихся файла распознаются как вредоносные при анализе на VirusTotal, в том числе два из них — антивирусом от Symantec. Просто настройки по умолчанию сделаны так, что NSP не проверяет при копировании некоторые файлы. Выполняем принудительное сканирование... и NSP обнаруживает еще два трояна в том же каталоге.

Как и предыдущие антивирусы, NSP оставляет троян-даунлоадер в переименованном архиве ZIP. При попытке запустить файл .scr из архива NSP блокирует запуск распакованной копии трояна из временного каталога текущего пользователя. При этом сам архив никак не обрабатывается.

Архив считается чистым даже при его повторном сканировании сразу после того, как был обнаружен распакованный из него троян. Особенно забавно выглядит надпись: «Если, по вашему мнению, еще остались угрозы, нажмите здесь». При клике по ней происходит обновление баз (или не происходит, если они и так свежие).

Удивительно, что некоторые из старых образцов ransomware до сих пор детектируются NSP только эвристическим анализатором и средствами облачной проверки. Похоже, вирусологам Symantec лень поддерживать базы в актуальном состоянии. Их антивирус просто блокирует все подозрительное и ждет реакции пользователя.

Второй этап тестирования проходил традиционно. Мы создали резервные копии файлов из каталога «Мои документы», а затем попытались их зашифровать.

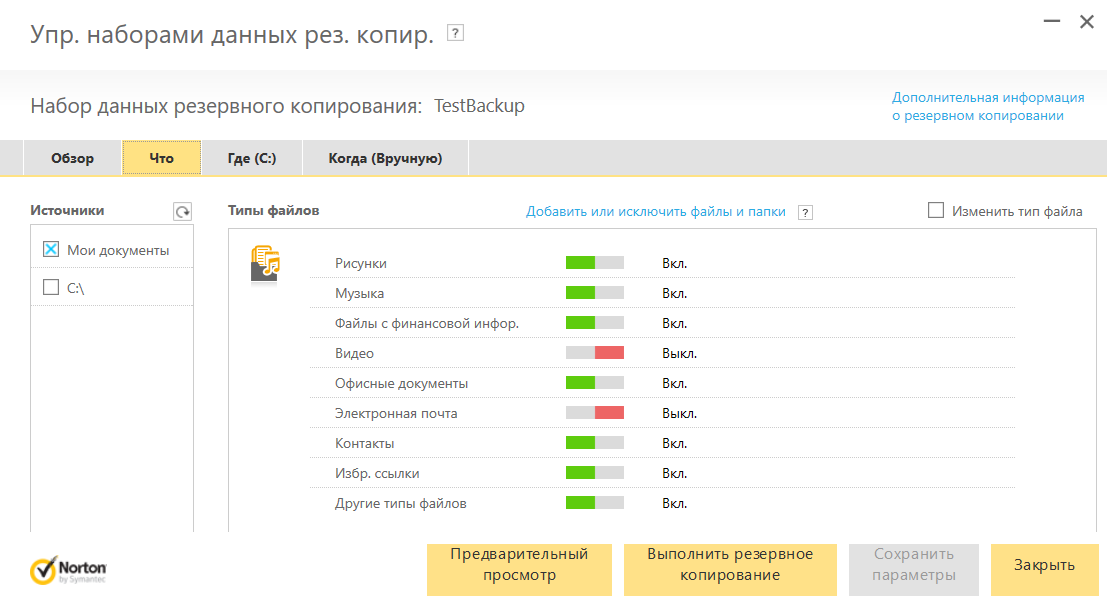

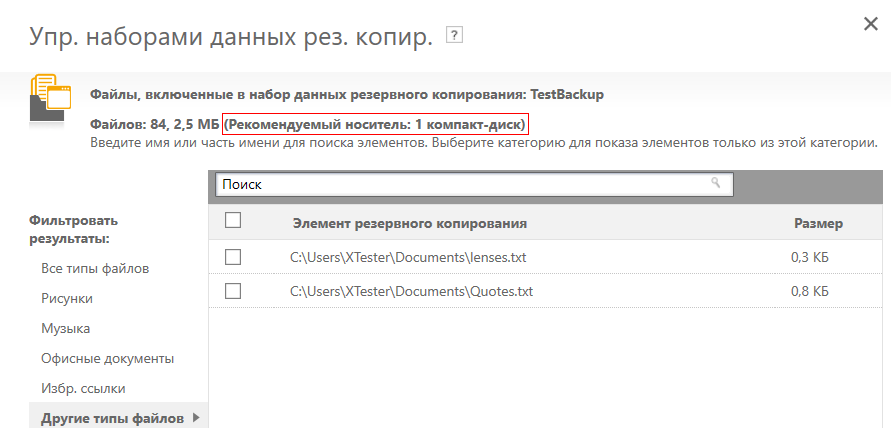

Менеджер резервных копий в NSP сначала порадовал своей логичностью. Он использует классический принцип «Что? Где? Когда?», знакомый еще с досовских времен. Однако в современной версии его омрачает излишняя абстрактность. Вместо прямого перечисления объектов с полными путями и файлов по расширениям используется их виртуальное расположение и условная группировка по типам. Остается догадываться, какие файлы NSP сочтет относящимися к финансовой информации, а какие просто поместит в раздел «Другие».

Дополнительные настройки возможны (например, по ссылке «Добавить или исключить файлы и папки»), однако сделать их весьма непросто. Ради пары файлов (каждый менее килобайта) все равно приходится бэкапить полдерева каталогов и всякий мусор вроде desktop.ini, а мастер резервного копирования предлагает увековечить это на CD-R. Похоже, XXI век наступил не для всех.

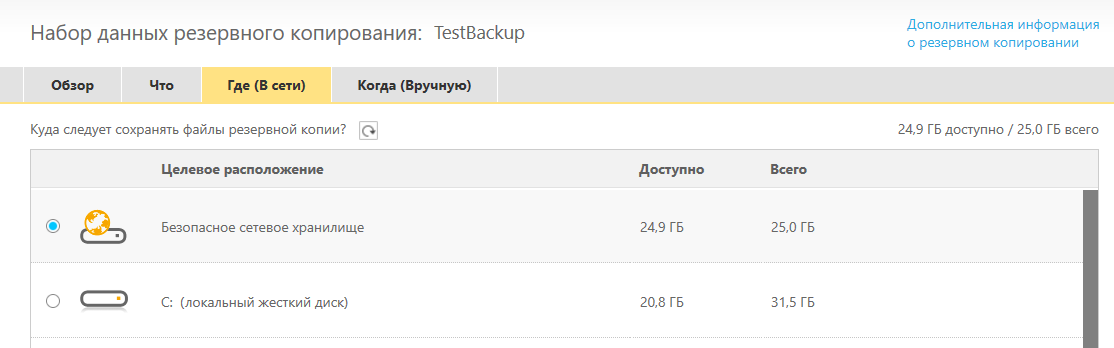

С другой стороны, пользователям NSP предоставляется под бэкапы 25 Гбайт в облаке. Чтобы загружать резервные копии туда, достаточно выбрать в качестве целевого расположения «Безопасное сетевое хранилище».

Создав локальный бэкап, мы запустили программу, имитирующую действия трояна-шифровальщика. NSP никак не воспрепятствовал ей и позволил зашифровать файлы.

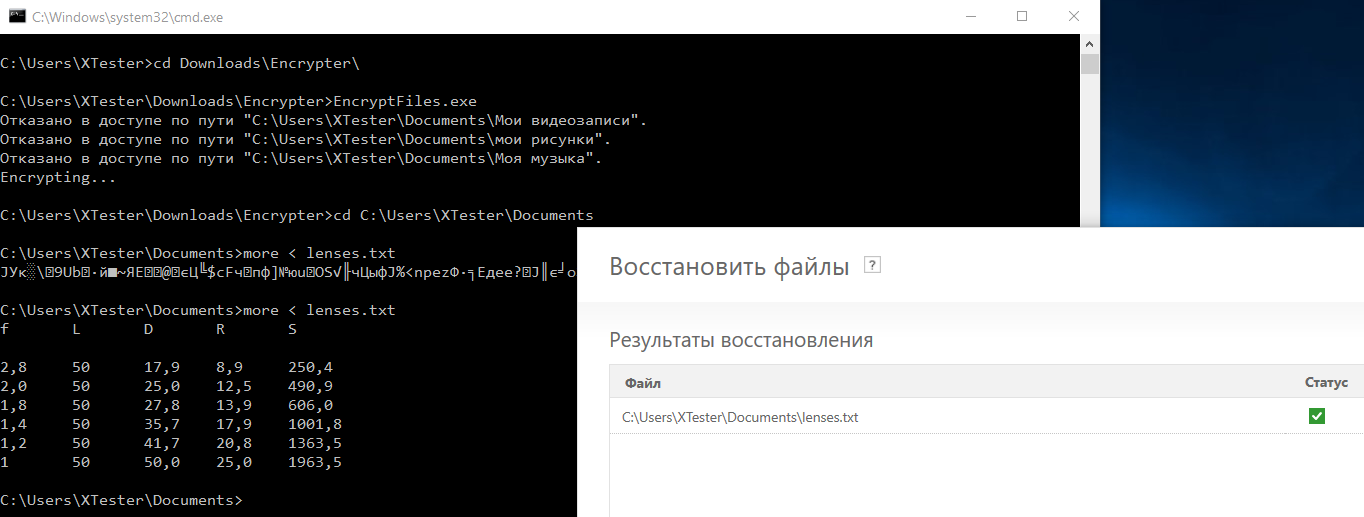

Их восстановление из резервной копии прошло быстрее и удобнее, чем в Dr.Web SS. Достаточно было подтвердить перезапись, и файлы в исходном виде сразу оказались на прежних местах.

K7 Ultimate Security

Ранее этот продукт от индийской компании K7 Computing назывался Antivirus Plus. С названиями у этого разработчика и сейчас есть небольшая путаница. Например, дистрибутив K7 Total Security не имеет средств резервного копирования. Именно поэтому мы тестировали версию Ultimate — единственную способную делать бэкап.

В отличие от известных в России антивирусов эта разработка была в наших тестах темной лошадкой. Фраза «индийский код» считается ругательством у программистов, и многого мы от него не ждали. Как показали тесты — зря.

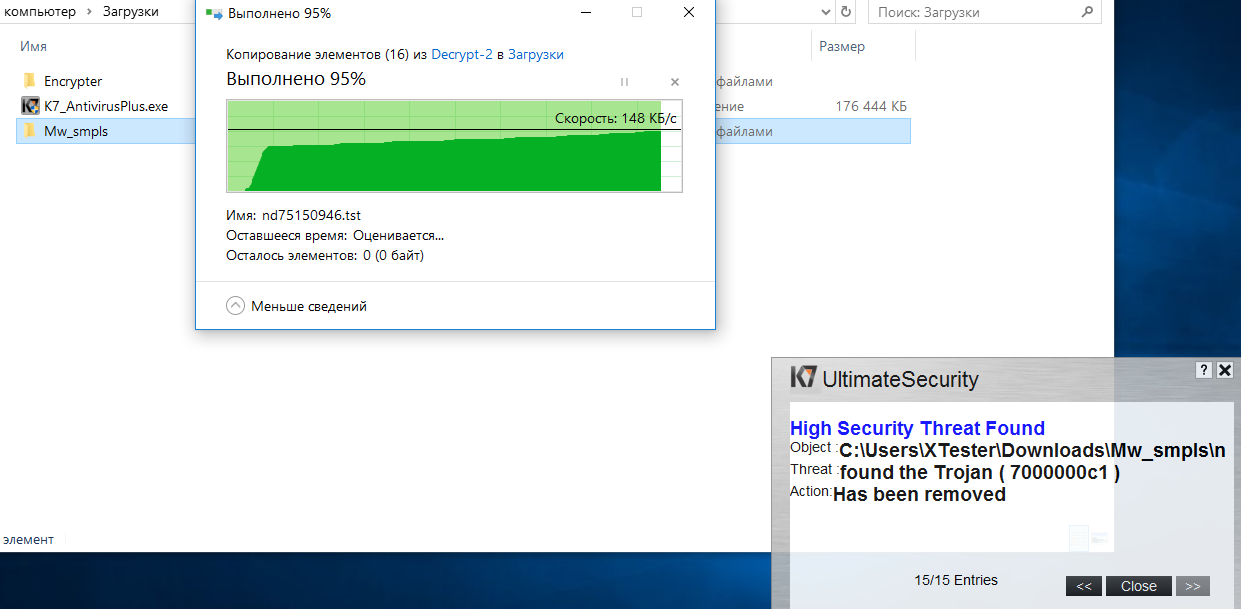

K7 Ultimate Security — первый антивирус, который сразу обнаружил все 15 угроз из нашей подборки. Он даже не позволил завершить копирование семплов в каталог «Загрузки» и поудалял бы их прямо в сетевой папке, если бы она не была подключена в режиме «Только чтение».

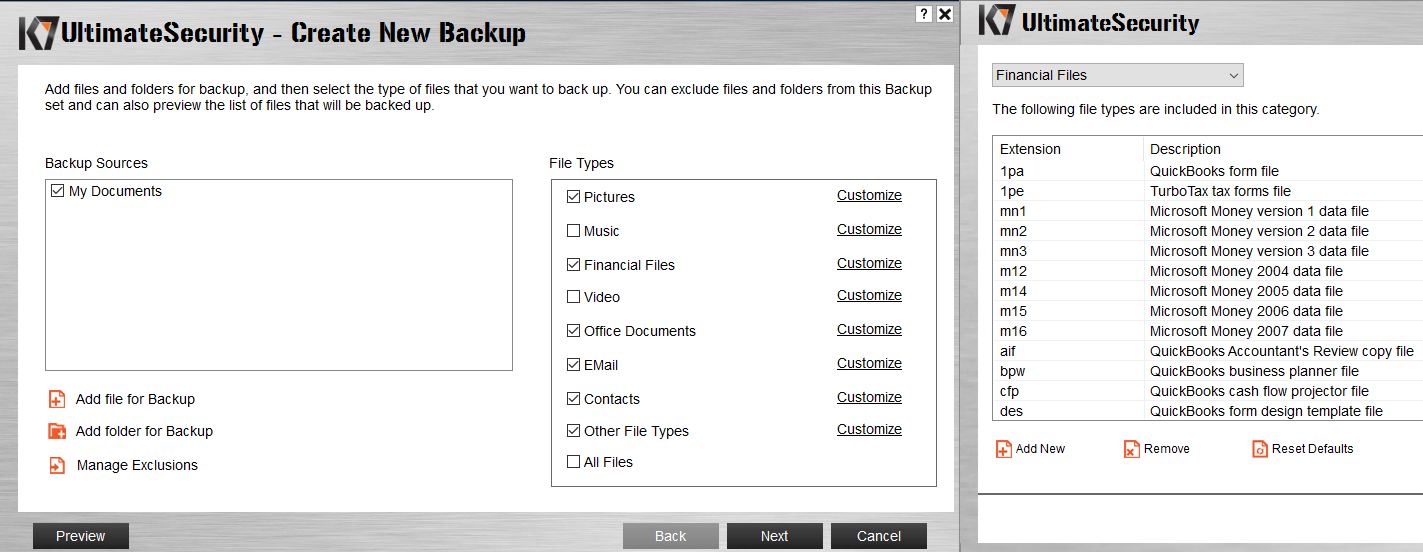

Оформление у программы камуфляжно-стальное. Видимо, разработчики увлекаются игрой в танки или просто пытаются таким образом вызывать ассоциации с чем-то надежным. Параметры резервного копирования в K7 задаются примерно так же, как и в NSP. Однако в целом интерфейс K7 менее перегружен, и в нем проще добраться до тонких настроек.

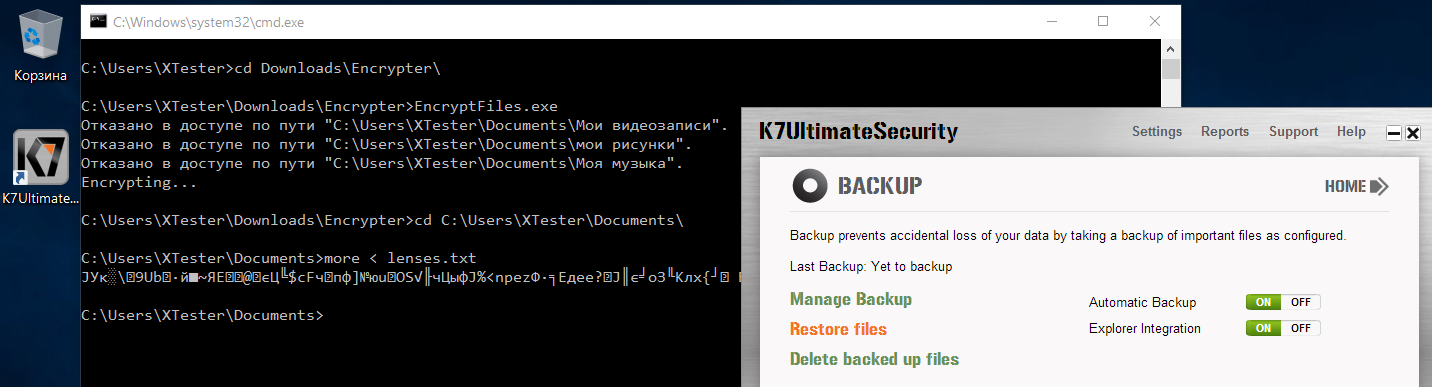

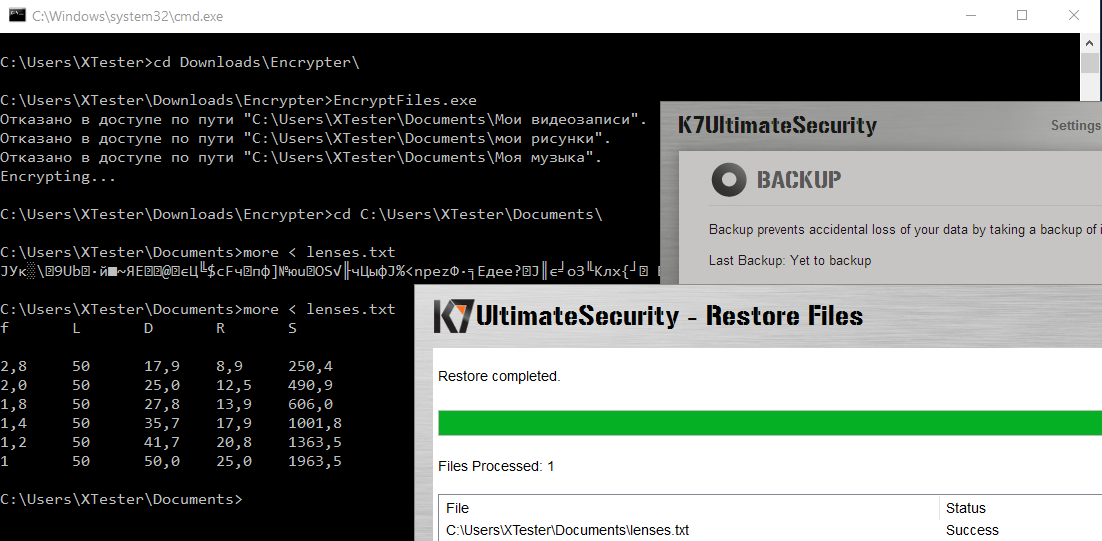

На запуск программы-имитатора и шифрование файлов K7 никак не отреагировал. Как всегда, пришлось восстанавливать оригиналы из бэкапа.

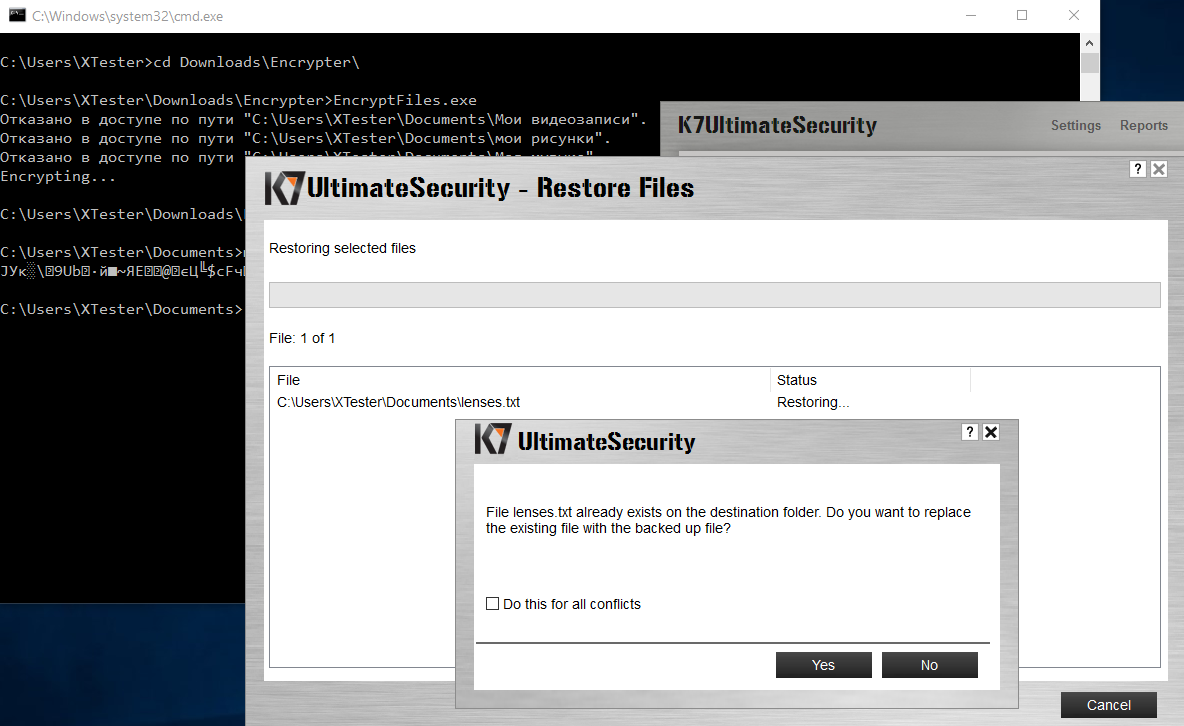

Удобно, что при восстановлении можно выбрать отдельные файлы и записать их на прежнее место. Ответив утвердительно на запрос о перезаписи существующего файла, мы восстановили lenses.txt в пару кликов на прежнем месте.

В рамках этого теста про работу K7 больше добавить нечего. Success он и есть success.

Выводы

Несмотря на хорошие результаты тестирования, общие выводы получились неутешительными. Даже полные версии популярных платных антивирусов пропускают некоторые варианты ransomware в настройках по умолчанию. Выборочное сканирование по запросу также не дает гарантии безопасности проверенных файлов. С помощью примитивных трюков (вроде смены расширения) обнаружения избегают и давно известные модификации троянов. Новая же малварь почти всегда проверяется на отсутствие детекта перед выпуском в дикую среду.

Не стоит уповать на поведенческий анализатор, облачную проверку, репутационные характеристики файлов и прочие средства несигнатурного анализа. Какой-то толк от этих методов есть, но весьма небольшой. Даже нашу примитивную программу-имитатор с нулевой репутацией и без цифровой подписи не заблокировал ни один антивирус. Как и многие трояны-шифровальщики, она содержит массу недоработок, однако это не мешает ей беспрепятственно шифровать файлы сразу при запуске.

Автоматическое резервное копирование пользовательских файлов — не следствие прогресса, а вынужденная мера. Она может быть достаточно эффективной только с постоянной защитой хранилища бэкапов средствами самого антивируса. Впрочем, действенной она будет ровно до тех пор, пока антивирус не выгрузят из памяти или не деинсталлируют вовсе. Поэтому всегда стоит делать дополнительные копии на какой-то редко подключаемый носитель или загружать их в облако. Конечно, если ты достаточно доверяешь облачному провайдеру.