Содержание статьи

Участники тестирования

- Китайский Advanced SystemCare Ultimate с антивирусом.

- Немецкий Ashampoo Anti-Virus 2016.

- Британский BullGuard Antivirus 2017.

- Новозеландский Emsisoft Anti-Malware.

WARNING

Статья носит исследовательский характер. Она предназначена для специалистов по безопасности и тех, кто хочет ими стать. Все файлы получены из открытых источников и удалены после тестирования. Автор не пионер, поэтому отказывается от ответственности за всё и за всех. В редакции тоже нет пионеров.

Методика тестирования

Как и в серии предыдущих тестов бесплатных антивирусов, мы использовали клоны чистой Windows 10 для обеспечения равных условий всем участникам. Помимо обычной проверки на выявление особо опасных зловредов, мы подготовили два дополнительных теста: на глубину рекурсии и на противодействие активному заражению через элементы автозапуска.

Смысл последнего теста в том, чтобы выявить антивирусы с корректно реализованной функцией защиты на раннем этапе. При каждом запуске Windows различные объекты автозагрузки выстраиваются в очередь. Компоненты антивируса в ней должны располагаться как можно ближе к началу — так, чтобы не мешать загрузке ОС, но в то же время получать контроль раньше сторонних программ.

Второсортные антивирусы имеют слабую интеграцию в ОС. Они не загружают собственные драйверы (или делают это криво), не перехватывают системные вызовы и работают практически на уровне обычного приложения. Такие продукты в принципе не способны противостоять руткитам и продвинутым механизмам активного заражения — только отлавливают спящую заразу при рутинной проверке файлов.

У качественных антивирусов интеграция с ОС максимально глубокая, да и средства самозащиты развиты неплохо. В целом они эффективно противостоят попыткам заражения даже на этапе загрузки ОС, однако они все равно зависят от ее надежности и компетентности пользователя. Поэтому их можно обойти, попросив пользователя временно отключить антивирус (например, ради установки взломанной игры) или воспользовавшись незакрытой дырой в каком-нибудь системном компоненте.

Именно последнее и делал шифровальщик WannaCry, проникая на компьютеры с Windows через 0day-уязвимость в SMB. Никакого социального инжиниринга для его распространения не требовалось. Поскольку он не содержал откровенно вредоносных компонентов (шифрование — легитимная и распространенная операция) и не был известен до начала эпидемии, практически все антивирусы его пропускали. Теперь, когда дыру закрыли патчем, а сигнатура WannaCry появилась в базах, его должны без труда обнаруживать и блокировать все антивирусы... но что произойдет, если WannaCry все же пропишется на автозапуск? Успеет ли антивирус перехватить контроль и обезвредить его? Мы узнаем это из собственного опыта.

В ходе данной проверки мы имитируем распространенную ситуацию: защита в реальном времени была приостановлена и зловред успел записаться на диск. Ключ его автоматического запуска добавился в автозапуск (например, в секцию HKLM… \Run), и со следующей перезагрузкой начнется гонка за главный приз — контроль над системой.

Зловреды

На этот раз в подборку попали зловреды для разных операционок: UNIX, macOS, Linux, Android и Windows. Среди них есть и лидер последних вирусных чартов — шифровальщик WannaCry (aka Wana Decrypt0r, aka WCry, aka WannaCrypt0r, aka WannaCrypt). Ему мы уделим особое внимание.

Полный список зловредов в данной тестовой подборке выглядит так:

- Android_VikingHorde.

- Equation Laserv.

- UNIX Crypnux.

- Worm Conficker Kido.

- OSX iWorm.

- Trojan Proteus Razy.

- HDDCryptor Mamba.

- Linux Rex Drupal.

- Encoder Satana Teslacrypt.

- WannaCryptor.

Advanced SystemCare Ultimate v. 10.1

Первый участник тестирования — Advanced SystemCare Ultimate (с антивирусом). Да, он так и называется — с примечанием в скобках. Фраза «скачать бесплатно» на сайте разработчика может ввести в заблуждение. Бесплатно можно именно загрузить эту программу с ознакомительным периодом в тридцать дней. Работает она в любой версии Windows от XP до 10.

Как и ожидалось, реклама появляется уже во время установки. Опция «не беспокоить», позволяющая отказаться от (некоторых) рекламных предложений, доступна только на следующем этапе.

При каждом запуске программа автоматически проверяет наличие новых версий, но не может скачать обновление самостоятельно. Вместо этого она открывает ссылку на страницу загрузки в браузере, установленном по умолчанию (в нашем случае — Edge). Также в нем открывается фоновая страница (pop under) с рекламой других продуктов IObit.

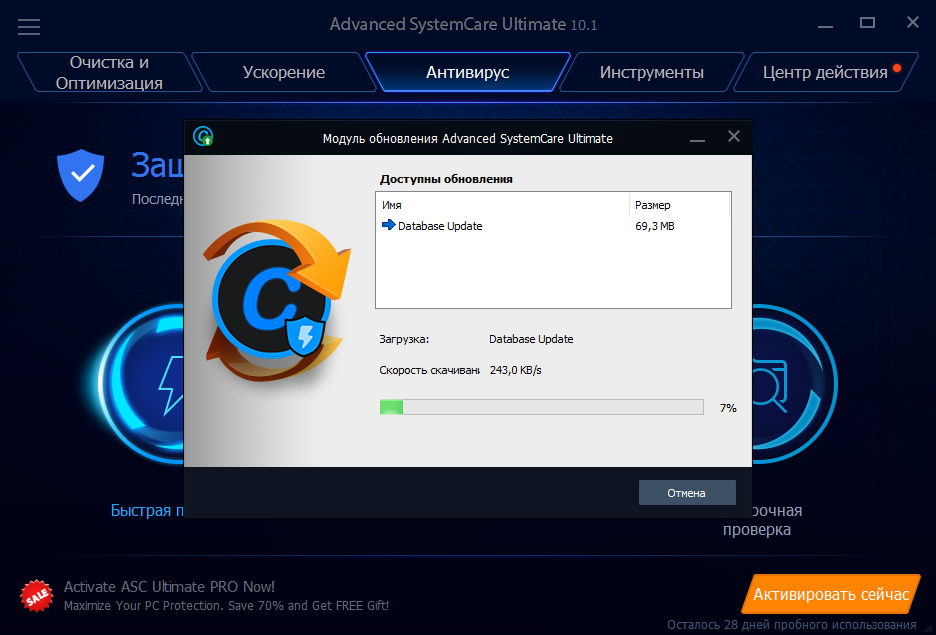

Сразу после установки свежей версии антивирус скачивает обновление баз — почти 200 Мбайт и затем еще около 70 Мбайт в тот же день. Про экономию трафика разработчики не слышали. Базы скачиваются каждый раз целиком и довольно медленно. Обычно скорость составляет сотни килобайт в секунду, поскольку их сервер хронически перегружен.

Дождавшись завершения обновления, мы решили проверить активность всех компонентов. На первый взгляд, в разделе «Инструменты» их очень много, но на самом деле это лишь ссылки на другие продукты, рекламные предложения установить дополнительный софт (кстати, с низкой репутацией).

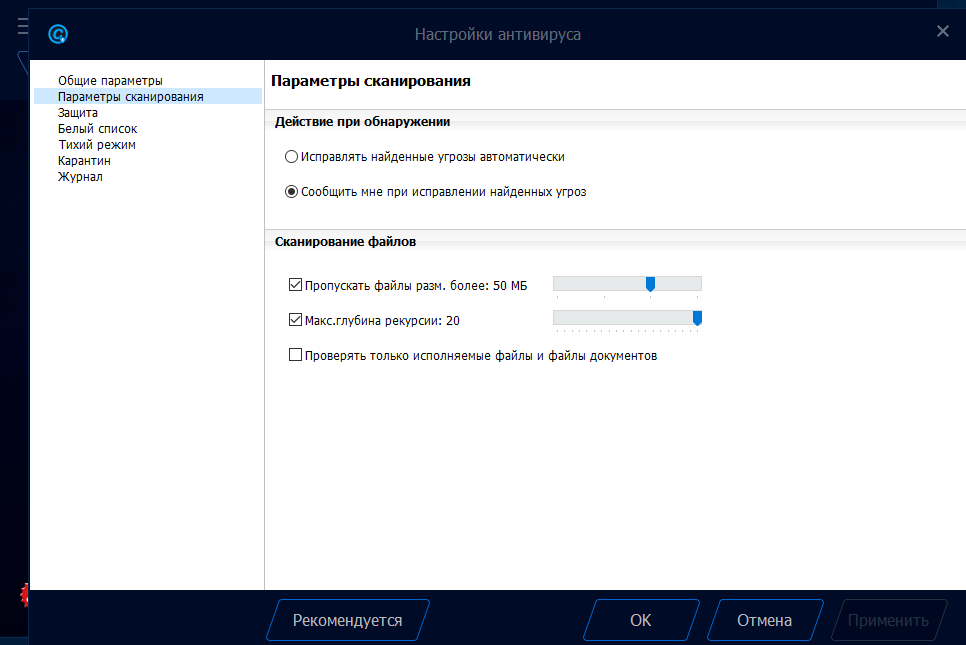

Настройки же самого антивируса открываются при клике на кнопке меню в левом верхнем углу. По умолчанию в секции «Параметры сканирования» отмечена опция «Пропускать файлы размером более 50 Мбайт». Мы ее отключили, так как не считаем размер файла критерием его безопасности. Опции «Проверять файлы через один» мы не нашли, а жаль. Она бы тоже ускорила работу антивируса, высвобождая ресурсы для показа рекламы. Разработчики, возьмите на заметку!

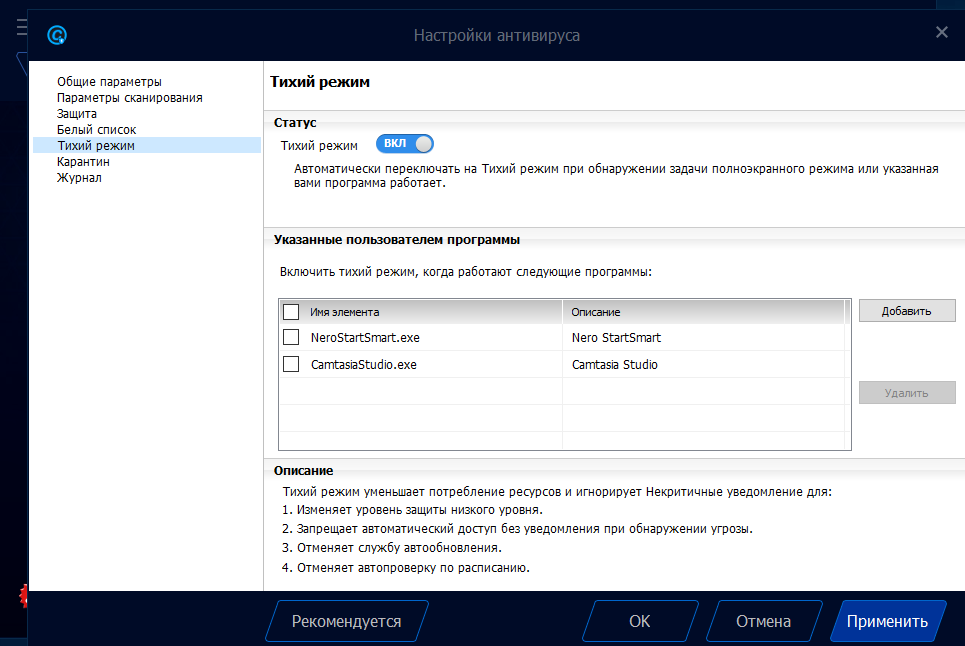

Другая сомнительная настройка называется «тихий режим». Она включена по умолчанию и отключает ряд функций антивируса, если запущена одна из указанных программ. В этом списке изначально есть Camtasia Studio и Nero StartSmart. Если бы опция касалась только уведомлений, это было бы понятно. Однако в «тихом режиме» отключается автообновление антивируса и запланированные проверки, что снижает уровень защиты.

Более интересный параметр настроек — глубина рекурсии. По умолчанию она задана максимальная, а значит, антивирус должен проверять составные объекты. Например, упакованные экзешники и архивы, вложенные друг в друга. Проверим это в отдельном тесте!

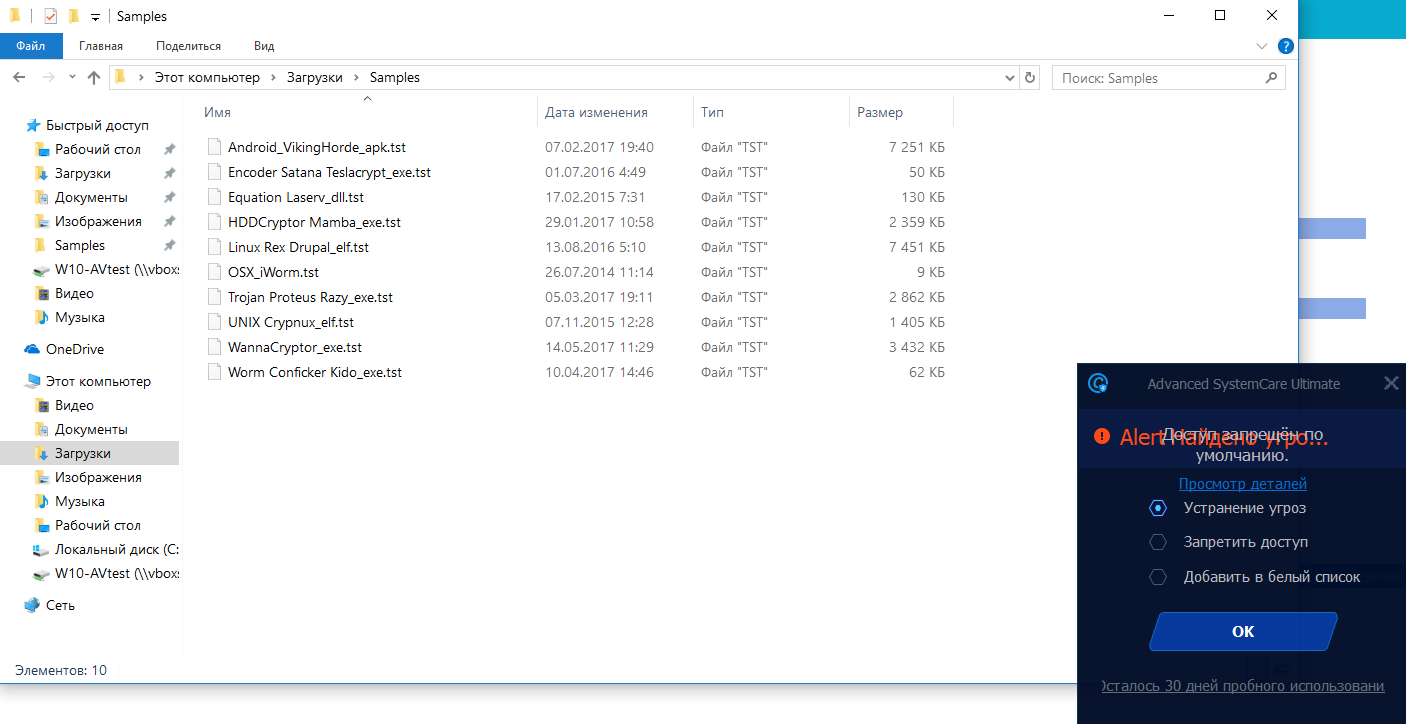

Advanced SystemCare Ultimate (далее — ASCU) использует движок Bitdefender и имеет компонент защиты в реальном времени, но в дефолтных настройках он проверяет только .exe, .dll, архивы и документы. Поэтому наша подборка зловредов без проблем скопировалась в каталог «Загрузки». У всех образцов было расширение .tst, а реальное указано как часть имени файла.

Если же включить в настройках полную проверку всех файлов на лету, то ASCU позволяет скопировать зловредов на локальный диск, но тут же обнаруживает их, блокирует доступ и предлагает удалить.

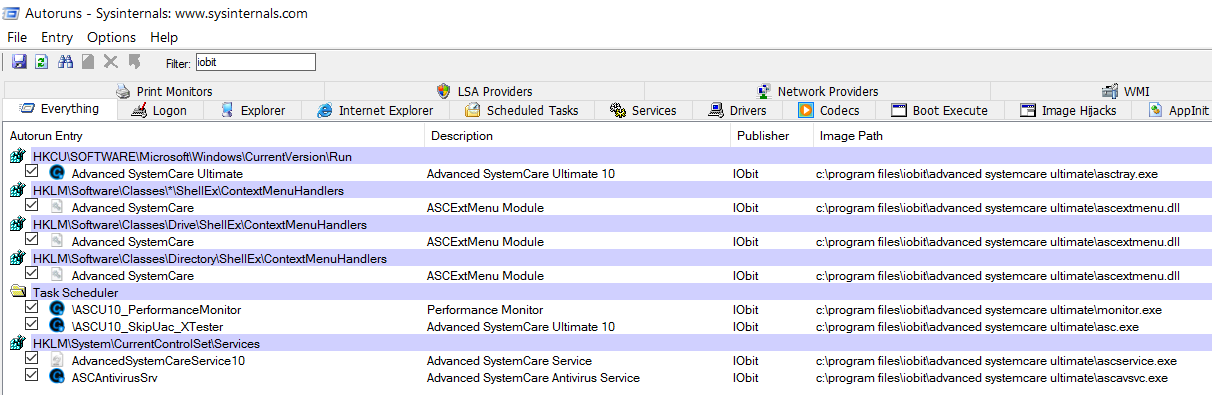

За постоянную защиту в ASCU отвечают три компонента, два из которых автоматически запускаются как системные службы. Третий стартует как приложение с графическим интерфейсом и сворачивается в трей.

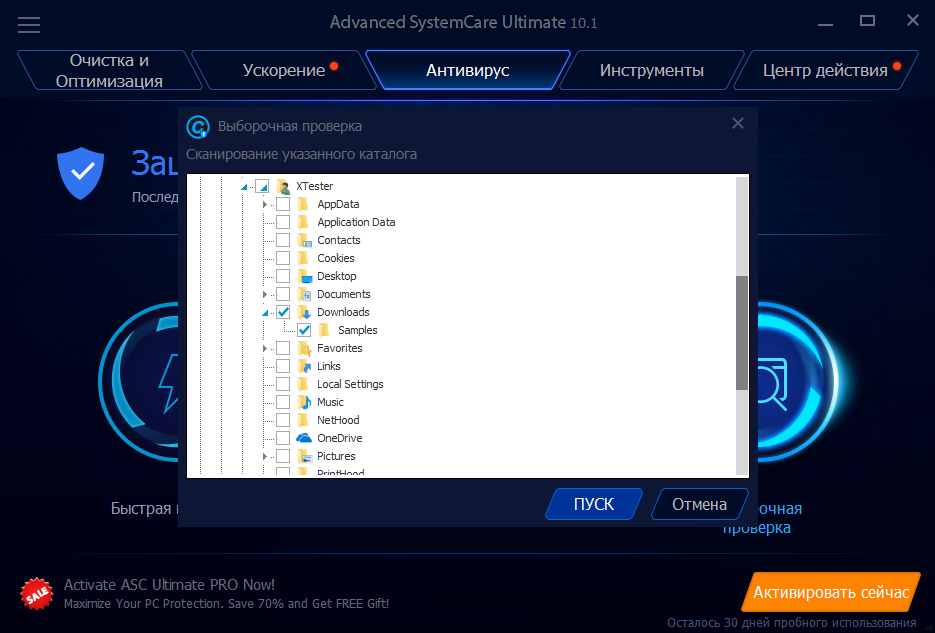

Интерфейс выборочной проверки по запросу максимально аскетичен. Это просто окно проводника, которое открывается прямо внутри окна антивируса.

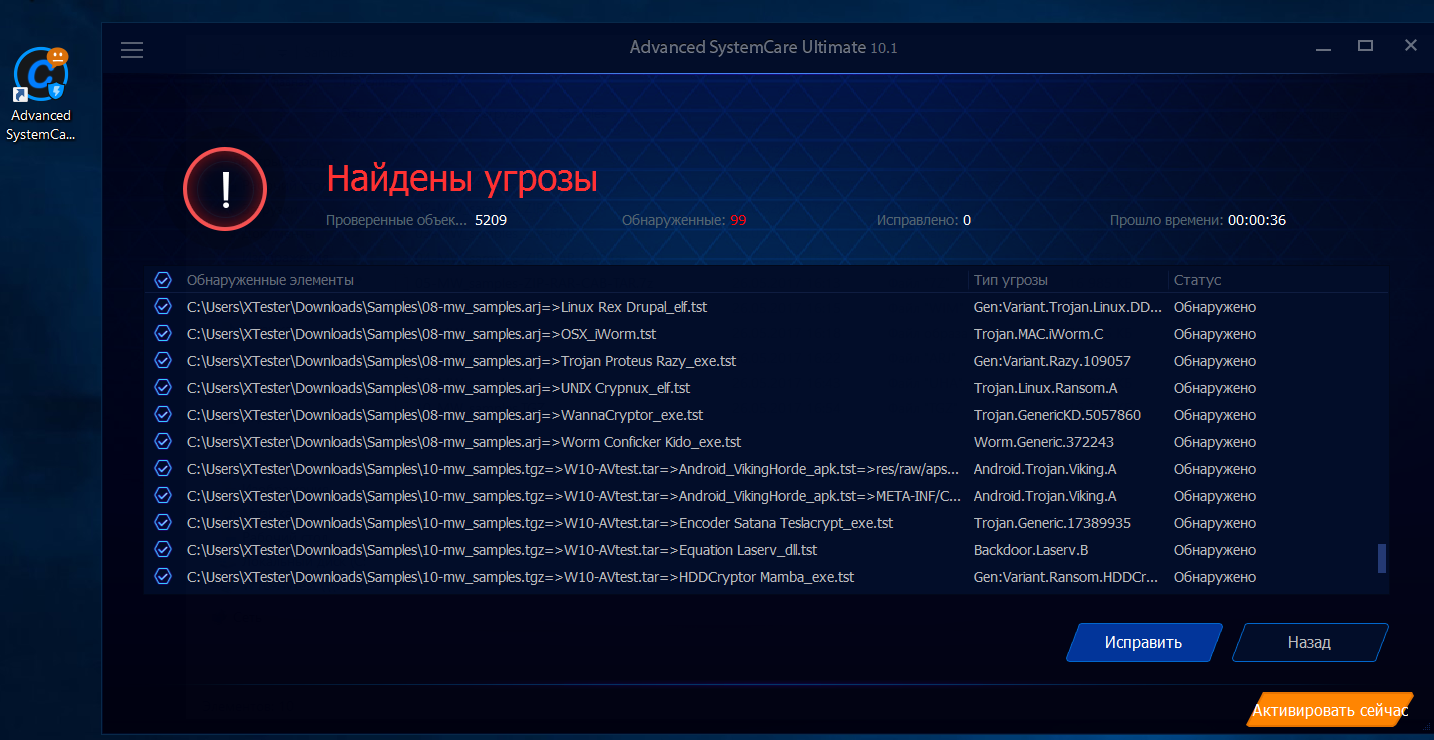

Для проверки мы указали наш каталог \Downloads\Samples\, в котором было ровно десять отобранных зловредов. ASCU решил на всякий случай проверить еще две тысячи с чем-то файлов и обнаружил одиннадцать угроз, дважды ругнувшись на трояна Viking Horde для ОС Android. Будем считать, что первый тест выполнен на 110%.

Для второго теста мы приготовили «матрешки» — дюжину зловредов в архивах разной степени вложенности, начиная одноуровневым ZIP и заканчивая сочетанием ZIP-RAR-CAB-TAR.7z. Дополнительно мы сделали набор образцов в архивах менее популярных форматов (ARJ, LHA, UHA, TGZ), а также образы .ISO и .WIM.

С образами и «матрешками» ASCU справился прекрасно — распаковал все файлы популярных форматов и нашел в них всех зловредов. Единственное, перед чем спасовал антивирус, — это архив UHARC с номером девять. Его он проверить не смог.

В превентивном режиме десятая версия Advanced SystemCare Ultimate показала себя довольно хорошо. Антивирус корректно проверяет файлы разных форматов, распаковывает образы и большинство архивов, включая многоуровневые вложения. Однако модуль постоянной защиты настраивается по принципу «все или ничего». Файлы проверяются по расширению без анализа их реального формата. В настройках по умолчанию степень защиты сильно снижена. Достаточно изменить расширение, и зловред останется нетронутым.

Антивирус способен автоматически определять и удалять угрозы для разных операционок, только если задать максимальные параметры защиты. При этом придется пожертвовать скоростью, так как никаких интеллектуальных алгоритмов оптимизации проверки не предусмотрено.

Тест на активное заражение ASCU провалил просто эпически. WannaCry спокойно запустился, зашифровал файлы и гордо сообщил об этом, пока антивирус пытался успокоить надписью «Защищен».

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»