VMworld 2017

Каждый год компания VMware проводит конференцию VMworld, на которой собирает партнеров и прессу, чтобы рассказать о новых достижениях. Американский VMworld проходит в Лас-Вегасе, европейский — в Барселоне, его-то нам и довелось посетить.

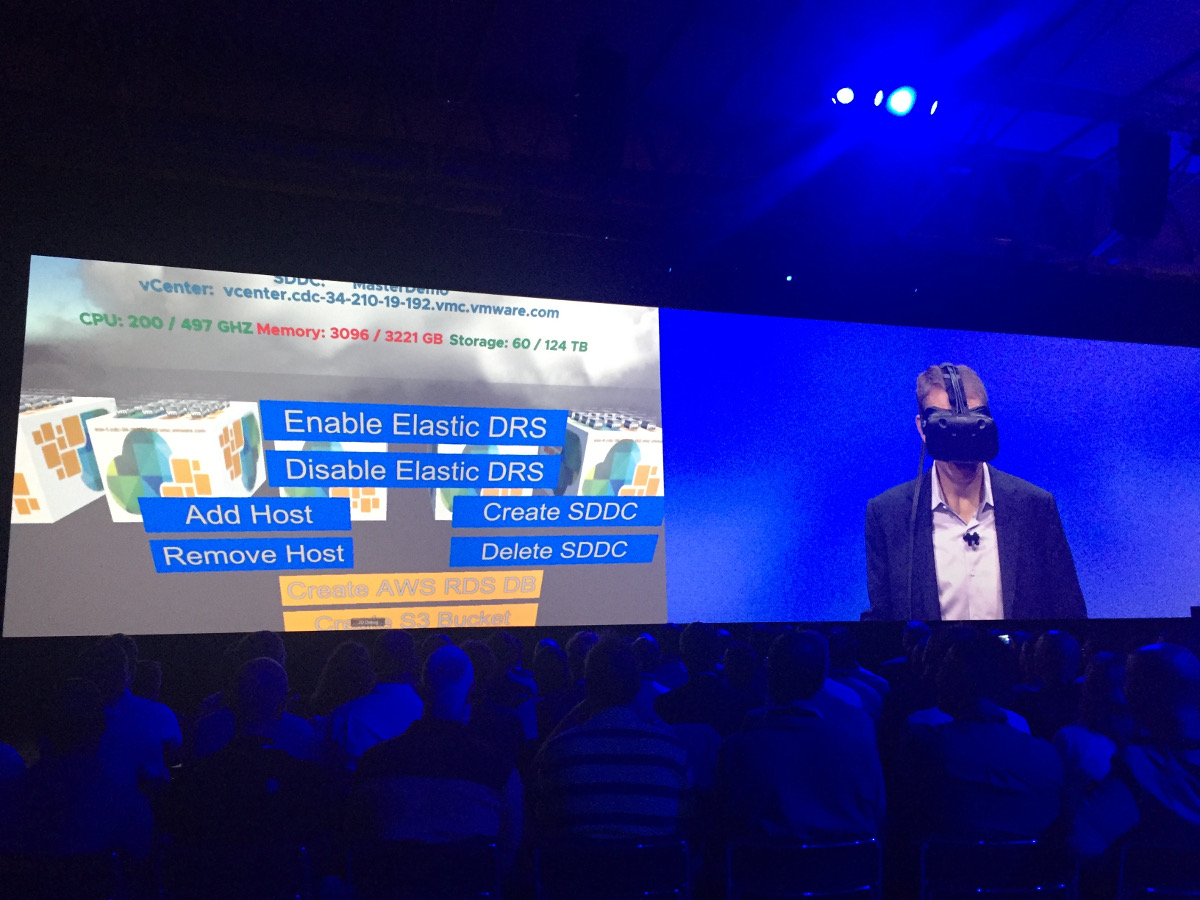

Хоть виртуализация обычно не очень зрелищная вещь, в VMware таки придумали, как развлечь публику. Кейноут начался с демонстрации штуки под названием VMware VR Datacenter Experience. Это альтернативный интерфейс к панели vCenter, который работает в виртуальной реальности. Нужно переместить виртуалку со своего сервера в Amazon? Просто берешь ее и швыряешь в облако!

Быть может, это не самый практичный интерфейс на свете, но ничего ближе к тому, как работу хакеров изображали в фантастике девяностых, нам пока видеть не приходилось. Исходники VR Datacenter Experience написаны на Python и лежат на GitHub в открытом доступе. Судя по наличию свежих коммитов, дело не кончилось развлекухой на конференции, работа идет.

Из серьезных же вещей для нас, конечно, интереснее всего были анонсы, связанные с безопасностью, а их год от года становится все больше. К примеру, в этом году в VMware объявили спецификации протокола HCX, который обеспечивает защищенный канал для миграции виртуальных машин между вычислительными центрами (как частными, так и публичными).

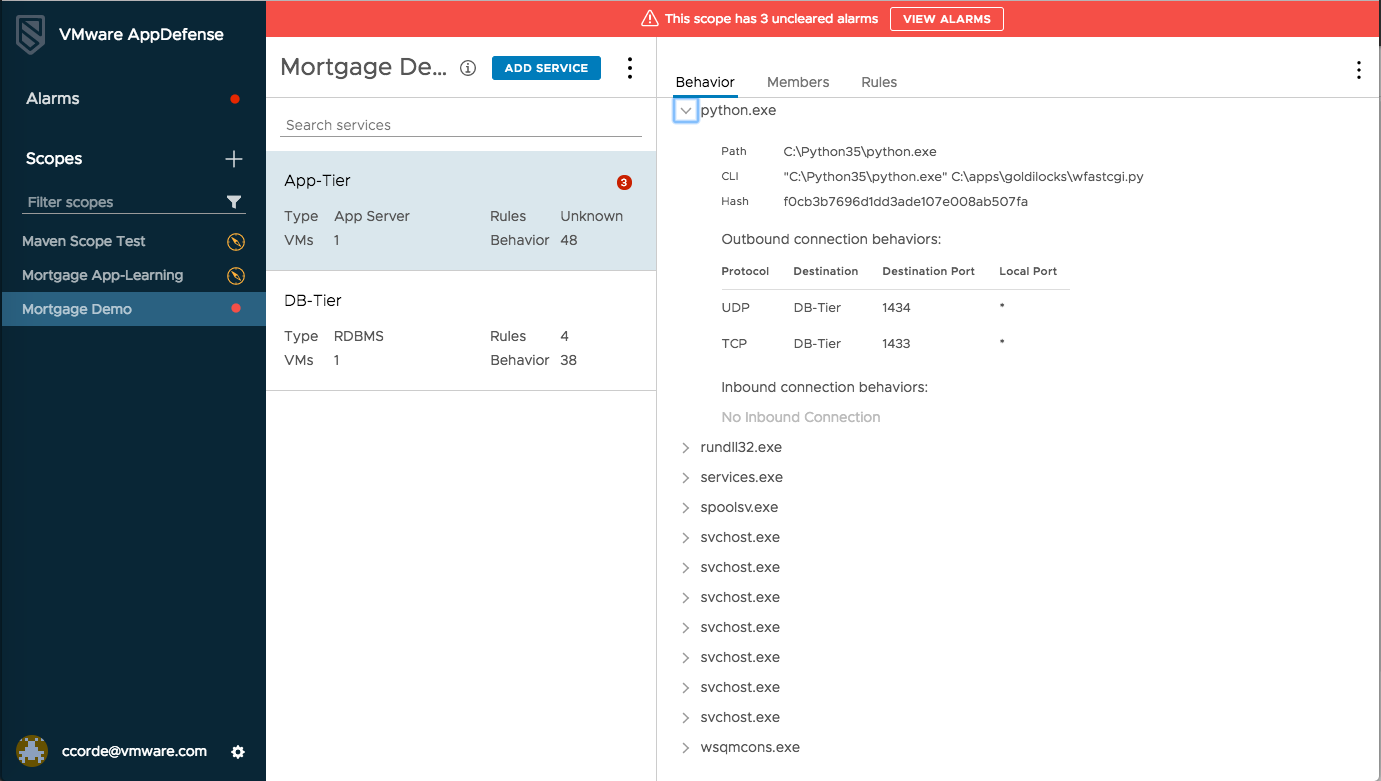

Другой важный анонс был посвящен новому продукту — AppDefense. Ранее он был известен под псевдонимом Project Goldilocks — это, кстати, намек на астрономический термин, обозначающий обитаемую зону звезды, а не на сказочного персонажа. AppDefense как бы призван создать такую безопасную зону для приложений.

Если вкратце, то смысл AppDefense в том, что эта технология позволяет описывать манифесты для виртуальных машин и указывать, какие действия характерны для конкретной ВМ, а также какие меры нужно предпринять, если эти правила вдруг нарушаются.

Гипервизор vSphere следит за ядром, запущенными процессами и коммуникациями гостевой операционной системы и сверяет все происходящее с манифестом. Если AppDefense обнаружит подозрительную активность, то сработают заранее заданные контрмеры. Все работает через открытый API, который смогут использовать разработчики. Это, например, позволит подключить к делу антивирус или иное средство выявления угроз.

Подробнее об AppDefense и о том, как в VMware подходят к вопросам безопасности, нам рассказал Гэрри Оуэн, старший менеджер по продуктам для конечных пользователей в регионе EMEA.

Я работаю в VMware без малого семь лет. Безопасность стала для меня основным направлением только последние полгода, а до этого работал в R&D. Занимался реализацией и выводом на рынок виртуального рабочего окружения и решений, связанных с mobility management.

До VMware я работал в Lenovo, Dell, Fujitsu Siemens и Sun — отвечал за менеджмент продуктовых линеек серверов и операционных систем. А вообще я в этой индустрии с 1984 года. Начинал как программист, в колледже изучал COBOL — кажется, этот факт выдает, что я немолод! Потом я много писал на C и перешел на Unix — Linux тогда еще не было.

После двадцати с чем-то лет работы с железом я почувствовал, что пора что-то менять. Индустрия сильно изменилась, серверы x86 стали дешевыми, маржа сузилась, и сейчас, чтобы выжить, нужно продавать очень много. Не сказать, что это плохо, но, чтобы иметь пространство для креатива в маркетинге, маржа должна быть побольше. Это привело меня к софту.

Основа бизнеса VMware — это виртуализация. Говорят даже, что VMware изобрела виртуализацию, но это, конечно, преувеличение. VMware изобрела виртуализацию как бизнес на серверах x86, которые продаются в больших количествах.

Когда я езжу на конференции по безопасности, все подходят к нашему стенду и спрашивают: «Зачем VMware здесь? Вы не безопасники». И это правда. Нас нельзя назвать компанией, специализирующейся на безопасности. Мы не занимаемся мониторингом угроз и не пишем антивирусы.

Большинство ИБ-компаний продолжают работать над безопасностью в рамках модели, которой уже 35 лет. Мы же хотим перевернуть эту модель, точно так же, как мы произвели революцию с vSphere, позволив виртуализировать вообще всё.

Главная тема в ИБ — это по-прежнему обеспечение безопасности периметра сети. Вся работа сводится к строительству этой стены на периметре: шире и выше до бесконечности. В случае со многими угрозами это приемлемо, но проблема в том, что если злоумышленник преодолел этот периметр, то его уже ничто не остановит.

Причина, по которой модель с периметром безопасности устарела, не в том, что она плоха, это была хорошая модель, она прекрасно работала еще со времен мейнфреймов. Проблема в том, что все изменилось. Периметр эффективен, когда окружение стабильно: системы одни и те же, приложения находятся в дата-центре, все пользователи работают из одного здания и так далее.

Мир меняется, и из-за мобильных устройств теперь невозможно четко очертить периметр. Многие сотрудники теперь находятся за пределами файрвола. Или приносят свои компьютеры на работу. И все это совершенно необходимо, это дает дополнительную гибкость, позволяет двигаться быстрее, лучше конкурировать.

Старая модель больше не работает. Вместо того чтобы опираться на большие стены вокруг сети, мы должны интегрировать безопасность везде внутри периметра. Ключ к этому — это фича нашего продукта NSX (он отвечает за виртуализацию сети), которая называется «микросегментация».

NSX делает для сетей то же, что vSphere делает для вычислений. Он виртуализирует сеть — берет физическую и строит то же в виртуализации. Микросегментация позволяет делить ее на меньшие элементы настолько гранулярно, насколько нам нужно, — вплоть до отдельных приложений. Каждая из микросетей может иметь свои элементы безопасности. То есть вместо того, чтобы полагаться на защиту периметра, мы создаем файрвол вокруг каждого приложения или группы приложений. Одно из преимуществ этого подхода в том, что приложение можно переместить в другой дата-центр или в облако, но политики безопасности переместятся вместе с ним.

Сегодня на рынке тысячи продуктов, у каждого из них свой администраторский интерфейс, и они не работают друг с другом как положено. Это постепенно становится все большей проблемой для корпоративной безопасности. Каждая компания пытается сражаться с угрозами при помощи своего маленького продукта — со своим интерфейсом и со своим API. Сейчас многообразие уже достигло точки, когда с ним невозможно справиться.

Мы решили, что лучший способ обеспечить безопасность — это найти место в сети, которое будет затрагивать все: приложения, сервисы, микросервисы, контейнеры. Если существует такой слой, который взаимодействует со всем, то нужно добавить безопасность в него, и тогда мы автоматически защитим всю сеть. Очевидное место — это гипервизор, vSphere. NSX уже работает вместе с vSphere, и AppDefense тоже встраивается в слой гипервизора.

AppDefense — это новый продукт, который мы представили совсем недавно — на конференции в Лас-Вегасе. Он предлагает новый способ защитить приложения, которые существуют в виртуализированном окружении.

Старая модель всегда будет нагонять угрозу вместо того, чтобы опережать. Большинство направленных на борьбу с малварью продуктов тех же Symantec или McAfee (мы с ними тесно сотрудничаем) опирается на такую схему: кто-то где-то заражается, сообщает об этом, а разработчики создают решение на основе распознавания сигнатуры. Проблема в том, что это работает, только если ты уже заранее знаешь, как выглядит угроза.

К тому времени, как появится решение, малварь уже распространится. В Великобритании Национальная служба здравоохранения именно так понесла ущерб из-за WannaCry, а в Америке перестал работать DHL. Кажется, в России тоже пострадало какое-то большое агентство.

AppDefense подходит к безопасности в виртуализированных приложениях по-другому. Вместо того чтобы идентифицировать плохое поведение, он убеждается в хорошем. То есть, другими словами, для определенного приложения или определенной виртуальной машины мы можем задать, как выглядит ее поведение, если она не заражена. Мы можем сказать, «что такое хорошо».

На случай, если возникнут отклонения, AppDefense позволяет прописать соответствующие меры. Например, поместить приложение в контролируемое окружение, или остановить виртуальную машину, или изолировать виртуальную машину. И все это будет происходить автоматически.

При этом мы оставляем место и для других вендоров, но они будут работать в рамках новой модели. Сейчас наши клиенты жалуются, что тонут в многообразии угроз и решений. С подходом VMware все делается один раз и из одной консоли управления. То есть вместо того, чтобы пытаться затыкать 25 разных дыр, мы чиним всё единожды через гипервизор при помощи единого API. Но при этом API открыт, и каждый может дополнить своим решением vSphere, NSX и AppDefense.

Мы не единственная компания, которая смотрит в эту сторону, но если говорить про виртуальное окружение — мы уверены, что наше решение лучшее.