Содержание статьи

Xakep #247. Мобильная антислежка

Утечки Сбербанка

В октябре СМИ писали сразу о нескольких утечках данных, затронувших Сбербанк. Все началось с того, что издание «Коммерсант» сообщило: на черном рынке продаются данные клиентов Сбербанка, включая информацию о 60 миллионах карт (как действующих, так и закрытых, ведь в настоящее время у банка около 18 миллионов активных карт).

По информации издания, утечка могла произойти в конце августа текущего года и оказалась одной из крупнейших в российском банковском секторе.

Представители Сбербанка признали утечку данных, но сначала заявили, что проблема коснулась только 200 человек (именно столько в качестве «фрагмента для ознакомления» предоставил продавец похищенной БД).

Одновременно с этим стало известно о завершении внутреннего расследования, проведенного службой безопасности Сбербанка и правоохранительными органами. Проверка выявила, что сотрудник 1991 года рождения, руководитель сектора в одном из бизнес-подразделений банка, имел доступ к базам данных и попытался похитить клиентскую информацию в корыстных целях. Этот сотрудник уже дал признательные показания, и правоохранительные органы с ним работают.

Но затем, 7 октября 2019 года, в Сбербанке сообщили о дополнительных фактах, выявленных в ходе расследования. Стало известно, что в конце сентября 2019 года сотрудник, совершивший преступление, несколькими траншами продал одной из преступных групп в даркнете в совокупности 5000 учетных записей кредитных карт Уральского банка Сбербанка, значительное количество которых были устаревшими и неактивными. Подчеркивалось, что в настоящее время скомпрометированные карты уже перевыпущены и угрозы для средств клиентов нет.

«Коммерсант» сообщал, что за несколько часов до появления этого пресс-релиза в открытом доступе действительно была обнаружена еще одна БД держателей кредитных карт, на что обратил внимание основатель компании DeviceLock Ашот Оганесян. Журналисты изучили эту базу и подтвердили, что это новая часть утечки, частично признанной Сбербанком. Хуже того, в свободном доступе распространяется еще несколько баз кредитных карт, но меньшего объема (на 500 и 300 клиентов с похожей структурой данных). Одна из БД имеет 1999 строк, из которых 1709 относятся к активным картам, еще 290 — к закрытым.

В свою очередь, «Ведомости» цитировали руководителя отдела аналитики SearchInform Алексея Парфентьева: «Это абсолютно нормальная практика — при продажах баз данных для демонстрации скидывать в доступ небольшой кусочек выгрузки. Проблема в том, что Сбербанк очень скоропостижно решил сделать выводы по кусочку с данными о 200 клиентах, который был опубликован, пусть и в теневом интернете». Но, поскольку теперь в открытый доступ попали данные еще нескольких тысяч карт, эксперт полагает, что либо банк попросту не знает, сколько данных утекло в действительности, либо результаты расследования умалчиваются.

Казалось бы, с проблемой разобрались, но в конце месяца все тот же «Коммерсант» сообщил, что у Сбербанка произошла еще одна утечка. На этот раз в Сети появилась БД, содержащая персональные данные клиентов Сбербанка, но также покупателям дампа предлагали и запись последнего разговора пользователя с кол-центром банка.

По информации журналистов, БД появилась в продаже на сетевом черном рынке 13 октября текущего года. Один из продавцов утверждал, что располагает базой данных клиентов банка, имеющих кредиты или кредитные карты. Дамп содержит миллион строк с полными данными (паспорт, прописка, адреса проживания, телефоны, счета, сумма остатка или задолженности), собранными с 2015 года до недавнего времени (за три недели октября база пополнилась на 19 283 строки).

Информация продавалась в любом объеме, то есть покупатель мог даже назвать интересующие его критерии, по которым будет сформирована выборка, например по региону, сумме на карте или размеру долга. Но наиболее необычной выглядела выгрузка по последнему звонку клиента в банк. Продавец предлагал предоставить запись этого разговора, если таково будет желание покупателя.

Журналисты издания связались с продавцом дампа и изучили пробный фрагмент базы, содержащий данные о клиентах, вышедших на просрочку по кредитам и кредитным картам. Судя по столбцу «ТБ» (территориальный банк), в выгрузке оказались данные из десяти территориальных банков (всего их у Сбербанка одиннадцать). На некоторых клиентов приходится несколько строк, если у них есть несколько действующих кредитов. Судя по столбцам «Дата образования просрочки» и «Количество дней просрочки», данные были выгружены 25 сентября. Выгрузка аудиозаписей, по словам продавца, производится «с рабочего места», то есть в дневное время. Сам продавец признался, что выступает перекупщиком. Продавал он одну строку за 30 рублей. По его словам, база — это список должников, просрочивших выплаты по кредитам.

Пресс-служба Сбербанка отрицает новую утечку данных. «В Сбербанке и его дочерних компаниях таких утечек персональных данных клиентов не было», — заявили в банке. «Коммерсант» цитировал основателя и технического директора компании DeviceLock Ашота Оганесяна, который полагает, что дамп тем не менее может быть реальным:

«С учетом того что продавец сообщил о возможности получить аудиозаписи разговоров, данные, возможно, утекли из внешнего кол-центра, обеспечивающего работу с должниками», — предположил Оганесян.

Также пробный фрагмент базы приобрели и изучили журналисты «Известий», убедившись в его подлинности при помощи приложения «Сбербанк Онлайн», где при переводе по номеру телефона можно увидеть имя, отчество и первую букву фамилии получателя. По данным издания, дамп содержал информацию 11 500 граждан, бравших кредит в Сбербанке.

Другие утечки этого месяца

-

Эксперты обнаружили в открытом доступе налоговую информацию 20 миллионов россиян

-

СМИ сообщили об утечке данных 8,7 миллиона клиентов «Билайн»

-

Из-за взлома кардерского сайта BriansClub произошла утечка 26 миллионов банковских карт

-

Adobe оставила в открытом доступе данные 7 500 000 пользователей Adobe Creative Cloud

62% промышленных предприятий используют старые ОС

-

Эксперты компании CyberX собирали данные более чем из 1800 сетей своих клиентов по всему миру с октября 2018 года по октябрь 2019 года. Полученная таким образом статистика оказалась весьма удручающей: более 60% сетей на промышленных предприятиях до сих пор содержат устройства, работающие под управлением устаревших операционных систем (Windows XP и Windows 2000).

-

Если прибавить сюда еще и Windows 7, чья поддержка тоже заканчивается совсем скоро, в январе 2020 года, то этот показатель составит уже 71%.

-

Наиболее защищенными предприятиями, продемонстрировавшими наилучшие результаты, оказались компании нефтегазового и энергетического сектора.

Жучок в Cisco

Прошло больше года с тех пор, как издание Bloomberg опубликовало статью, рассказывающую об аппаратных «закладках», которые якобы были обнаружены на серверных платах Supermicro и позволили китайским хакерам скомпрометировать их.

Так как это оборудование используют крупные технические компании, включая Apple и Amazon, разразился грандиозный скандал. Представители Amazon и Apple поспешили категорически опровергнуть заявления Bloomberg, и даже АНБ сообщило, что это была «ложная тревога». В итоге вся эта история удостоилась сразу двух наград Pwnie: как «самый перехайпленный баг» и «самый крупный epic fail».

И хотя сообщения Bloomberg так и не нашли никаких подтверждений, возможность создания подобных «закладок», конечно, нельзя полностью сбрасывать со счетов. Так, специалист компании FoxGuard Монта Элкинс (Monta Elkins) решил продемонстрировать, что в этом нет ничего сложного. Результаты своей работы он представил на конференции CS3STHLM в конце октября, а до этого поделился с изданием Wired.

Для внедрения жучка в брандмауэр Cisco Элкинсу понадобились: паяльная станция за 150 долларов, микроскоп за 40 долларов, несколько микросхем за 2 доллара. Все это он заказал онлайн.

«Нам кажется, что все это какая-то магия, но на самом деле это не так уж сложно, — рассказывает Элкинс. — Продемонстрировав людям железо, я хочу сделать все это более реалистичным. Это не магия. Это не невозможно. Я мог бы сделать это в своем подвале. И есть много людей умнее меня, которые могут сделать такое практически из ничего».

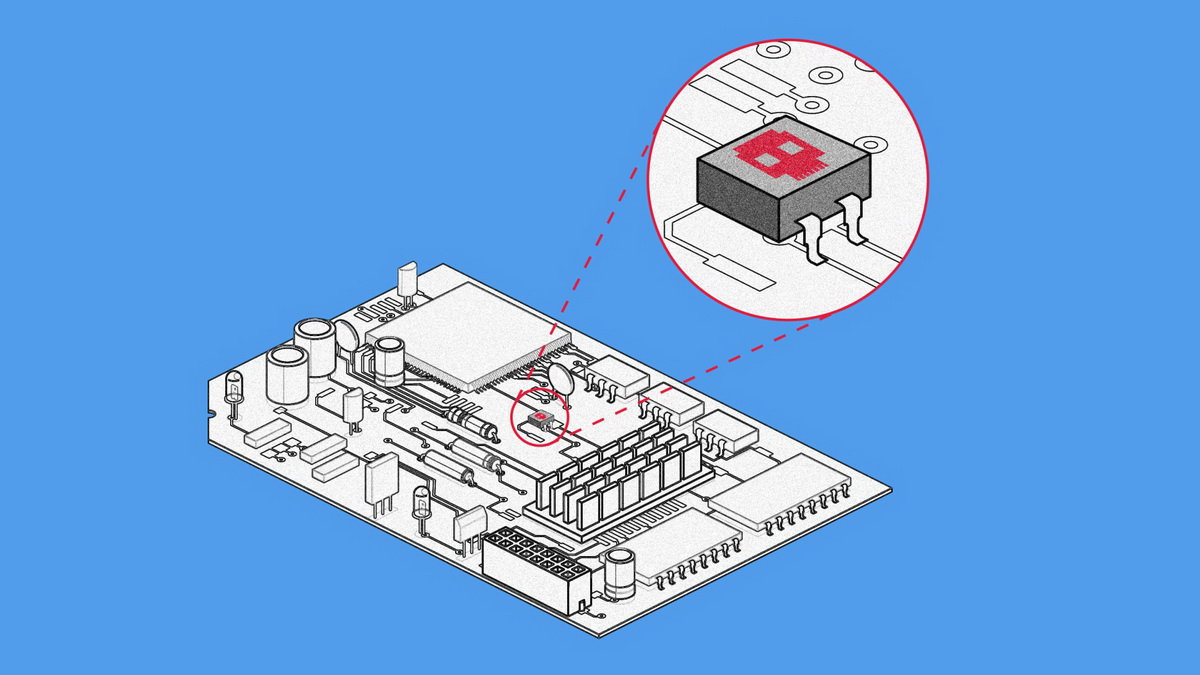

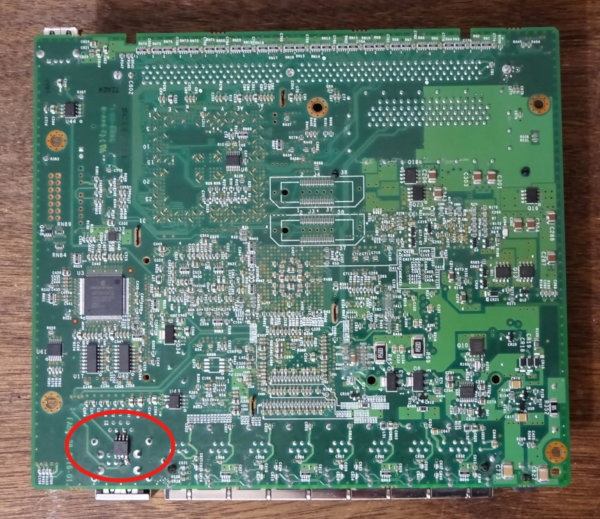

Для создания своей «закладки» Элкинс использовал миниатюрный чип ATtiny85, который он нашел на Digispark Arduino за 2 доллара. Записав на чип собственный код, Элкинс снял его с платы Digispark и припаял к материнской плате брандмауэра Cisco ASA 5505. Для размещения чипа он использовал незаметное место, которое не требовало дополнительных контактов и позволяло получить доступ к COM-порту.

По приведенной ниже иллюстрации можно понять, насколько сложно будет заметить такой «лишний» чип на плате, даже при относительно небольших размерах ASA 5505 (6 на 7 дюймов). Элкинс предполагает, что он мог бы использовать чип еще меньшего размера, но выбрал ATtiny85, чтобы упростить ту часть эксперимента, что была связана с программированием.

Элкинс запрограммировал свой жучок на атаку сразу после того, как брандмауэр будет размещен и включен в дата-центре цели. Чип выдает себя за администратора, который обращается к настройкам брандмауэра, подключая компьютер напрямую к порту. Затем чип запускает функцию восстановления пароля брандмауэра, создает новую учетную запись администратора и получает доступ к настройкам. После этого возможно изменить настройки брандмауэра и предоставить злоумышленникам удаленный доступ к устройству.

Исследователь объясняет, что он использовал Cisco ASA 5505 в своем эксперименте, потому что брандмауэр оказался самым дешевым на eBay. Но атака должна сработать против любого межсетевого экрана Cisco, который предлагает восстановление пароля подобным образом. Специалисты Cisco заверили, что уже изучают исследование Элкинса и, если понадобится, примут необходимые меры.

В сущности, исследование Элкинса продолжает другой, более ранний эксперимент, проведенный независимым ИБ-экспертом Треммеллом Хадсоном (Trammell Hudson). В прошлом году на конференции Chaos Computer Conference тот продемонстрировал PoC платы Supermicro, на которой были воссозданы «закладки» китайских хакеров, как те были описаны в статье Bloomberg. То есть на плату был установлен чип с доступом к BMC (baseboard management controller).

При этом оба специалиста подчеркивают, что они не пытались подтвердить историю Bloomberg о широко распространенных атаках на цепочку поставок, и даже не утверждают, что подобные атаки часто встречаются в реальности. Также исследователи отмечают, что традиционные софтверные атаки в большинстве случаев сработают ничуть не хуже, предоставив хакерам такой же доступ. Однако Элкинс и Хадсон доказывают, что аппаратный шпионаж с помощью атак на цепочку поставок — это реальность и реализовать подобное куда легче, чем многие думают.

«Я хочу, чтобы люди признали, что подобные имплантаты — это не плод чьего-то воображения. Они относительно просты, — говорит Элкинс. — И если мне под силу сделать такое, значит, кто-то с сотнями миллионов бюджета занимается подобным уже некоторое время».

Ложное чувство безопасности

Главный евангелист компании BlackBerry Брайан Робисон (Brian Robison) поговорил с журналистами издания Forbes о безопасности мобильных приложений и официальных магазинов для Android и iOS, подчеркнув, что механизмы безопасности в App Store и Google Play удалось обойти сотням вредоносных приложений. Дело в том, что недавно исследовательская команда Cylance подготовила отчет, согласно которому в официальные каталоги приложений зачастую проникает не только различная малварь, но и шпионские «продукты», созданные правительственными хакерами.

«Люди не так сильно оберегают свои мобильные устройства от вложения неизвестных личностей, как ноутбуки или настольные компьютеры. Потребители испытывают ложное чувство безопасности по отношению к официальным магазинам приложений. Мы живем с этим ложным чувством, считая, что все представленное в магазинах приложений безопасно. Но лично я не доверяю приложениям. Точка. И я бы советовал пользователям держать свое чутье наготове»

— заявил Брайан Робисон

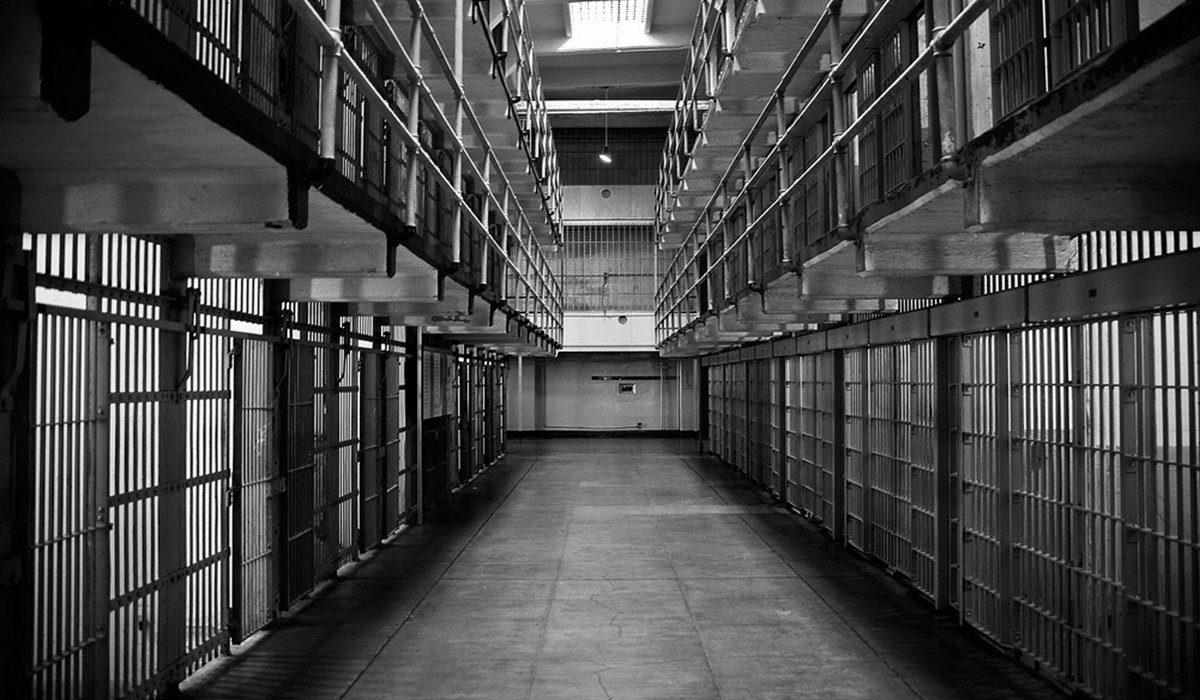

Закрытие Welcome to Video

Британское Национальное агентство по борьбе с преступностью и американское Министерство юстиции рассказали, что им удалось закрыть ресурс Welcome to Video — один из крупнейших сайтов в даркнете, распространяющих детское порно. В расследовании, длившемся несколько лет, приняли участие правоохранительные органы Германии, Южной Кореи, Саудовской Аравии, ОАЭ и Чешской Республики.

Власти сообщили об изъятии более восьми терабайт видео (около 250 000 видеофайлов), демонстрирующего сексуальную эксплуатацию детей. В настоящее время сотрудники организации National Center for Missing & Exploited Children занимаются анализом этих видео, и уже известно, что примерно 45% изученных роликов — это новый контент, о существовании которого ранее известно не было.

В США и еще одиннадцати странах мира уже были арестованы и обвинены 337 человек, так или иначе связанных с этим сайтом. К примеру, британские правоохранители сообщают о восемнадцати расследованиях и семи осужденных, один из которых был заключен в тюрьму на 22 года за изнасилование пятилетнего мальчика и загрузку на Welcome to Video ролика, который демонстрировал сексуальное насилие над трехлетней девочкой.

По информации Министерства юстиции США, по меньшей мере 23 несовершеннолетние жертвы преступников, проживающие в Соединенных Штатах, Испании и Великобритании, были спасены в результате проведенной операции.

Администратором и создателем Welcome to Video, появившегося с 2015 году, выступал 23-летний гражданин Южной Кореи Чон Ву Сон (Jong Woo Son). В настоящее время он находится в тюрьме в Южной Корее, где уже отбывает длительный тюремный срок из-за своей деятельности, но соответствующие обвинения по девяти пунктам (включая распространение изображений сексуального насилия над детьми и отмывание денег) теперь предъявлены ему и правоохранителями из США.

Следователи пишут, что Welcome to Video был одним из первых сайтов в даркнете, который монетизировал сексуальную эксплуатацию детей, используя биткойны. Каждый пользователь сайта получил уникальный биткойн-адрес при создании учетной записи. По оценкам правоохранительных органов, с сайтом были связаны около миллиона таких кошельков. Пользователи либо платили 0,03 биткойна за права на скачивание контента, либо зарабатывали, загружая на сайт новые материалы. За период с июня 2015 года по март 2018 года (именно тогда ресурс был закрыт) через сайт прошло 370 тысяч долларов в криптовалюте.

Стоит заметить, что следователям повезло: на протяжении недолгого времени сервер Welcome to Video был настроен неправильно, что позволило выявить несколько публичных IP-адресов, связанных с сайтом. Но также следствию помогли упомянутые выше биткойн-кошельки и криптовалютные транзакции, изучением которых занимались агенты Налогового управления США, привлеченные к делу. В этом им помогли инструменты компании Chainalysis, предназначенные для анализа блокчейн-транзакций и определения их участников. Ранее специалисты Chainalysis помогали властям в расследовании деятельности ныне не существующей и печально известной биржи BTC-e, через которую отмывали деньги.

Правоохранительные органы называют закрытие Welcome to Video одной из крупнейших и наиболее отвратительных операций такого рода.

«Операторам сервисов для анонимизации, таких как Tor, стоит спросить самих себя, делают ли они достаточно для того, чтобы защитить детей и сделать свою платформу непригодной для преступников», — комментирует заместитель генерального прокурора США Ричард Даунинг.

100 000 000 атак на умные устройства

-

Эксперты «Лаборатории Касперского» подготовили отчет, посвященный активности вредоносов для устройств интернета вещей (IoT). Для проведения исследования аналитики разместили более 50 ханипотов по всему миру, в среднем обрабатывающих 20 000 зараженных сессий каждые 15 минут.

-

В первой половине 2019 года компания зафиксировала более 105 000 000 атак на устройства интернета вещей с 276 000 уникальных IP-адресов.

-

Это в 9 раз больше, чем в аналогичном периоде 2018 года: тогда было зафиксировано около 12 000 000 атак с 69 000 IP-адресов.

-

Россия вошла в первую пятерку стран — источников заражений: из нее исходила примерно каждая девятая атака (11%). В этом топе также оказались Китай (30%), Бразилия (19%), Египет (12%) и США (8%).

-

Чаще всего злоумышленники заражают сети умных устройств для проведения DDoS-атак или чтобы использовать их в качестве прокси-сервера.

-

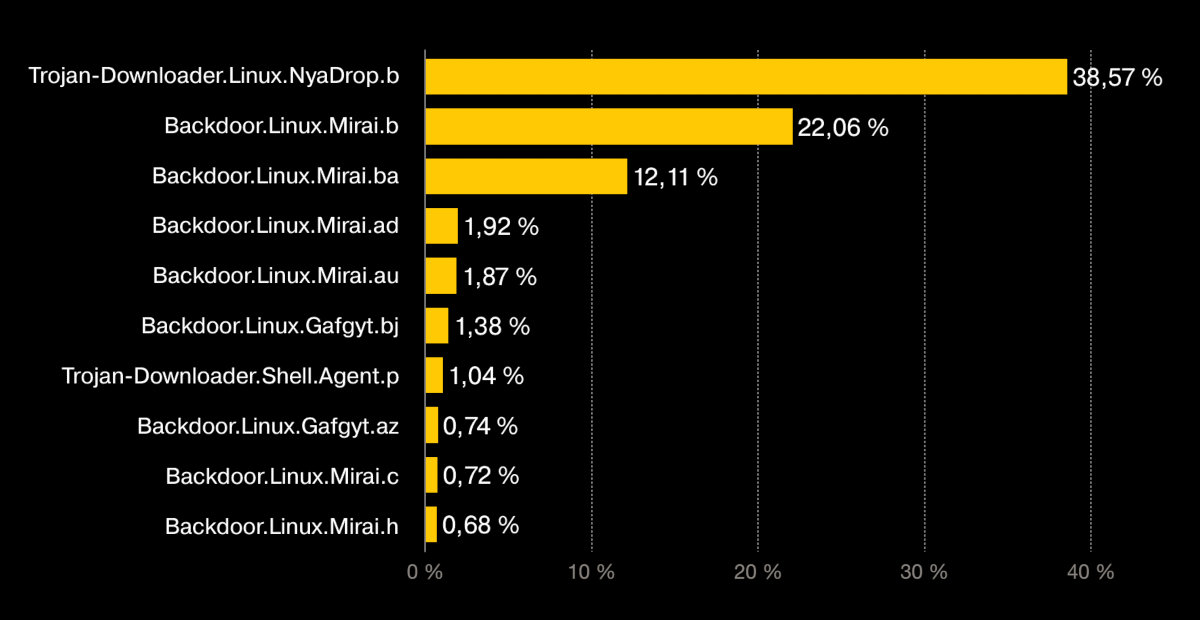

С января по июнь 2019 года самыми активными были семейства Mirai и NyaDrop, на них пришлось по 39% атак. Третьим по распространенности с большим отрывом оказалось семейство Gafgyt (2%).

Взлом NordVPN и TorGuard

Уже не раз было доказано на практике, что не стоит рекламировать свой продукт как «невзламываемый». Подобные громкие заявления редко заканчиваются хорошо. Очередным подтверждением этому стал случай с VPN-провайдером NordVPN, разместившим в Twitter смелую рекламу, которая гласила, что ни один хакер не сможет украсть онлайн-жизнь пользователя, если тот использует VPN.

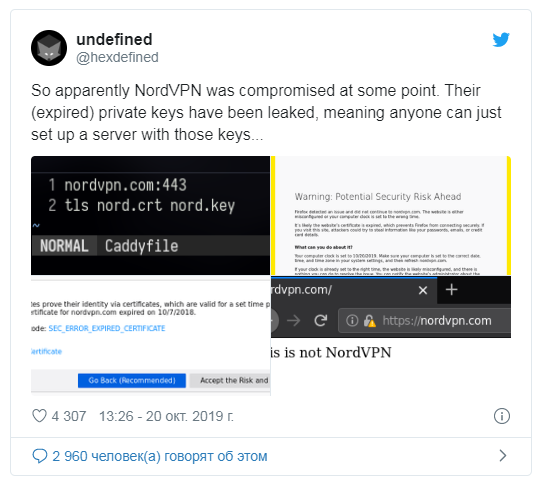

Из-за этих нескромных заявлений компания не только подверглась критике. В ответ на это сообщение ИБ-специалист, известный как hexdefined, заметил в Twitter, что NordVPN был скомпрометирован, так как приватные ключи (в том числе OpenVPN и для сертификата официального сайта компании) похищены и публично доступны в интернете.

Хотя в настоящее время срок действия сертификата уже истек, закончившись в октябре 2018 года, до его истечения злоумышленники могли создать убедительный сайт, выдающий себя за NordVPN, а также использовать ключи, например для организации MitM-атак и «прослушивания» зашифрованных соединений. Исследователь привел пример того, как мог выглядеть такой поддельный ресурс.

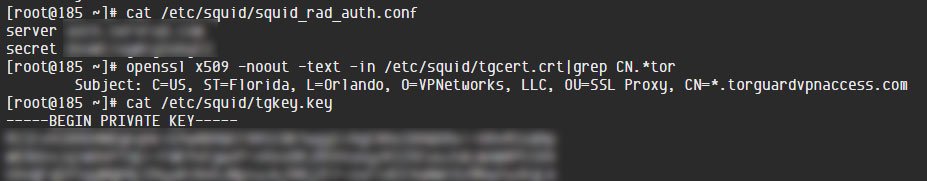

После публикации сообщения hexdefined в Сети также появилась ссылка на 8chan, где неизвестный еще в мае 2018 года похвалялся тем, что имеет root-доступ к серверам NordVPN, TorGuard и VikingVPN. Провайдер OpenVPN CryptoStorm.is сообщил, что это позволило злоумышленнику похитить ключи OpenVPN и файлы конфигурации (это демонстрирует изображение ниже). Также в CryptoStorm.is подчеркнули, что кража ключей могла позволить злоумышленнику расшифровать трафик во время взлома.

Согласно сообщению на 8chan, взломщику также удалось скомпрометировать TorGuard (похитив сертификат прокси-сервера Squid, ключи OpenVPN и файлы конфигурации) и VikingVPN (похитив ключи OpenVPN и файлы конфигурации). NordVPN и TorGuard опубликовали официальные заявления о случившемся. Представители VikingVPN пока хранят молчание.

Представители NordVPN сообщили, что инцидент имел место еще в марте 2018 года. Тогда один из центров обработки данных в Финляндии, где компания арендовала серверы, оказался доступен без авторизации (в настоящее время контракт с этим поставщиком услуг уже расторгнут). В итоге доступ к серверу действительно получил злоумышленник, «используя небезопасную систему удаленного управления».

В компании уверяют, что ранее об этом инциденте не сообщали, так как специалисты долгое время не знали об этой оплошности поставщика услуг, а затем «должны были убедиться, что инфраструктура не может быть подвержена другим подобным проблемам». Соответствующая проверка заняла много времени «из-за огромного количества серверов и сложности инфраструктуры». Также в заявлении подчеркивается, что другие серверы компании не пострадали, равно как и учетные данные пользователей.

«Сервер не содержал никаких журналов активности пользователей, так как ни одно из наших приложений не передает учетные данные, использованные для аутентификации, поэтому имена пользователей и пароли не могли быть перехвачены», — заявляют в NordVPN.

Интересно, что, по данным издания The Register, проштрафившимся ЦОД была финская компания Creanova. И ее глава Нико Вискари (Niko Viskari) сообщил журналистам, что вина за случившееся полностью лежит на самой NordVPN, так как в компании не заблокировали интерфейс удаленного управления, о котором прекрасно знали и даже использовали. По его словам, у NordVPN были проблемы с безопасностью, которые тем не менее компанию не волновали.

В свою очередь, представители TorGuard подтвердили факт компрометации и кражи секретного ключа для TLS-сертификата *.torguardvpnaccess.com, связанного с прокси-сертификатом Squid (который был недействителен в сети TorGuard с 2017 года). В компании уверяют, что узнали о случившемся только в мае 2019 года, тогда как взломан был единственный сервер, размещавшийся у некоего хостинг-посредника, и это произошло еще в 2017 году.

При этом в заявлении TorGuard подчеркивается, что компания единственная из трех пострадавших провайдеров использовала PKI, то есть основной ключ CA не размещался на уязвимом сервере и не был украден, а похищенный ключ был бесполезен для взломщиков.

Fancy Bear атаковали уже 16 антидопинговых организаций

-

Аналитики компании Microsoft утверждают, что русскоязычная хак-группа Fancy Bear (она же Strontium и APT28) атаковала как минимум 16 антидопинговых организаций в преддверии Олимпиады в Токио, которая пройдет в следующем году.

-

Fancy Bear использовала обычные для себя техники: направленный фишинг, password spraying (имена пользователей перебирают и пытаются использовать с одним и тем же паролем, надеясь обнаружить плохо защищенную учетную запись), атаки на IoT-девайсы, а также всевозможную малварь, включая опенсорсную и кастомную. По данным Microsoft, некоторые из этих атак были успешными, но далеко не все.

Проблемы Samsung

СМИ обнаружили весьма странную проблему в Samsung Galaxy S10. Как оказалось, при использовании защитной пленки для экрана сканер отпечатков пальцев работает некорректно и устройство можно разблокировать абсолютно любым отпечатком.

Первым о баге рассказало британское издание The Sun. Лиза Нильсон получила телефон в подарок от мужа и решила защитить экран специальной пленкой. Вскоре она обнаружила, что, хотя в биометрических настройках устройства зарегистрирован только ее собственный отпечаток пальца, девайс разблокируется при использовании любого отпечатка. Так, разблокировать аппарат без проблем сумели ее муж и сестра, хотя их отпечатки никогда не регистрировались в системе.

Напомню, что Galaxy S10 и S10+ стали первыми смартфонами компании, которые создают 3D-модель отпечатка пальца с помощью ультразвука, а усовершенствованный и более надежный сканер расположен под дисплеем устройства.

В итоге представители Samsung подтвердили, что речь идет не о единичном случае брака, а о распространенной проблеме, затрагивающей смартфоны Galaxy S10, S10+, S10e и Note10. В компании объяснили, из-за чего возникает баг.

Оказалось, ультразвуковые сканеры отпечатков в Galaxy Note10/10+, а также S10 / S10+ / S10 5G некорректно взаимодействуют с силиконовыми накладками на экран во время создания 3D-модели отпечатков. В сущности, сканер создавал и запоминал не модель отпечатка пальца, а модель структуры силикона, находящейся под пальцем пользователя. Именно поэтому любой, кто нажимал на силиконовую накладку, мог разблокировать устройство, ведь датчик «видел» все тот же знакомый силикон, а не обнаруживал фактический отпечаток.

Хотя патч для проблемы появился весьма оперативно, несколько банков, работающих в Великобритании, успели временно приостановить услуги мобильного банкинга для пользователей Samsung Galaxy S10. Так, National Westminster Bank и Royal Bank of Scotland отключили свои приложения из Google Play Store для клиентов с телефонами Samsung Galaxy S10 из соображений безопасности.

Кроме того, пользователи Reddit из Израиля сообщали, что местные банки просто отключили аутентификацию с использованием отпечатков пальцев. Пользователь из США жаловался, что банк не позволил ему использовать Samsung Pay в банкомате, хотя неясно, было это связано с технической ошибкой или тоже обусловлено решением банка (транзакции Samsung Pay можно подтверждать с помощью отпечатка пальца).

Почти одновременно с этим китайские СМИ сообщили, что владельцы уязвимых устройств лишились возможности использовать отпечатки пальцев для приложения Банка Китая, платежной системы WeChat Pay, принадлежащей китайскому технологическому гиганту Tencent, и популярной платформы мобильных платежей Alipay, принадлежащей Ant Financial, за которой стоит Alibaba.

Отметим, что это не единственная серьезная проблема с биометрией в этом месяце. Так, в октябре Google представила смартфоны Pixel 4 и Pixel 4 XL, и оказалось, что в Pixel 4 функция Face Unlock работает даже в том случае, если у владельца устройства закрыты глаза. А значит, Face Unlock могут использовать третьи лица, даже когда владелец смартфона спит или находится в бессознательном состоянии.

От блокировок к штрафам

На шестой Всемирной конференции по управлению интернетом, что недавно прошла в Учжэне, глава Роскомнадзора Александр Жаров рассказал, что российские власти намерены перейти от блокировок к применению штрафов, и уточнил, что правила должны быть одинаковыми для всех: государств, корпораций, людей.

«В настоящее время в РФ проходит обсуждение законопроекта, который предписывает достаточно серьезные штрафы для компаний, которые не соблюдают законодательство в области регулирования интернета. Мне кажется, это очень серьезный и эффективный шаг вперед. Если мы еще несколько лет назад говорили о том, что нарушители должны быть заблокированы, то теперь, мне кажется, есть более цивилизованный и эффективный метод, когда его наказывают „экономическим рублем“, — таким образом мы добиваемся, чтобы он соблюдал местное законодательство»

— заявил Александр Жаров

Facebook vs NSO

Компания Facebook обратилась в суд с иском против израильской фирмы NSO Group, которая занимается разработкой и продажей шпионских решений и так называемой легальной малвари.

NSO Group была основана в 2010 году и с тех пор занимается разработкой различной легальной малвари, которую, наряду с эксплоитами для различных 0-day, продает правительствам и спецслужбам по всему миру. Широкую известность NSO Group получила в 2016–2017 годах, когда специалисты по информационной безопасности обнаружили мощные шпионские инструменты Pegasus и Chrysaor, разработанные компанией и предназначенные для iOS и Android.

Тогда эксперты называли NSO Group не иначе, как «торговцами кибероружием», а компания, которая даже не имела публичного сайта и старалась всегда держаться в тени, была вынуждена выпустить официальное заявление. Оно гласило, что «миссия NSO — это сделать мир безопаснее, поставляя авторизованным правительственным структурам технологии, которые помогают им бороться с преступностью и терроризмом».

Поводом для иска послужила уязвимость нулевого дня в WhatsApp, которая, как утверждает Facebook, была продана NSO Group, а затем компания помогала использовать проблему для атак на правозащитников, журналистов, политических диссидентов, дипломатов и правительственных чиновников. Согласно судебным документам, в общей сложности за одиннадцать дней от атак пострадали более 1400 человек в США, Бахрейне, Объединенных Арабских Эмиратах и Мексике. Facebook уже направила всем пострадавшим специальные сообщения в WhatsApp.

Напомню, что о данной 0-day-проблеме стало известно в мае текущего года. Тогда издание Financial Times утверждало, что NSO Group разработала для нее эксплоит, который злоупотреблял функциональностью VoIP-звонков в WhatsApp. Так, жертва получала вызов в WhatsApp, и специально созданные пакеты RTCP позволяли злоумышленнику запустить вредоносный код на устройстве, что приводило к установке Pegasus (независимо от того, использовала жертва Android или iOS). В итоге разработчики Facebook были вынуждены выпустить срочные обновления и исправили уязвимость, но тогда компания не сделала никаких официальных заявлений, не считая публикации нескольких простых рекомендаций для пользователей.

Теперь представители Facebook рассказали журналистам Washington Post, что собрали достаточно доказательств причастности NSO Group к этому инциденту и сочли нужным обратиться в суд. Так, атаки оказались сопряжены с серверами и хостинговыми сервисами, которые ранее уже связывали с NSO Group, и, кроме того, некоторые аккаунты WhatsApp, использованные в ходе атак, также удалось проследить до израильской фирмы.

Социальная сеть намеревается привлечь NSO Group к ответственности, в том числе согласно закону о компьютерном мошенничестве и злоупотреблении, доказав, что компания была связана с активной хакерской кампанией и занимается не только легальным бизнесом.

Также вскоре стало известно, что Facebook уже забанила сотрудников NSO Group на своих платформах. «Ваша учетная запись была удалена из-за нарушения наших правил. Вы не сможете войти в эту учетную запись, и никто другой не сможет ее увидеть. Мы не можем восстанавливать учетные записи, которые были удалены из-за нарушений такого рода», — такое сообщение в Instagram получил один из служащих израильской фирмы.

Дело в том, что судебный иск среди прочего предусматривает постоянный судебный запрет, запрещающий всем сотрудникам NSO Group получать или пытаться получить доступ к службам, платформе и компьютерным системам WhatsApp и Facebook. Но, похоже, социальная сеть решила не дожидаться решения суда и начала банить всех причастных к деятельности NSO Group уже сейчас. Жалобы на блокировку можно найти на израильских форумах, а также на LinkedIn. Пользователи пишут, что блокировки затронули 98% сотрудников компании и даже коснулись людей, не имеющих отношения к NSO Group.

«Вчера мои личные профили в Facebook и Instagram были преднамеренно заблокированы величайшим нарушителем конфиденциальности в истории человечества aka Facebook. Почему? Потому что я работаю в компании под названием NSO Group и, согласно их заявлениям, обнаружил и использовал уязвимости в архитектуре WhatsApp, чтобы предоставить спецслужбам и правительствам сложные инструменты для предотвращения следующего 9/11», — возмущается на LinkedIn руководитель по подготовке кадров NSO Group Гай Бреннер (Guy Brenner).

Представители NSO Group уже отреагировали на происходящее, сообщив, что намерены бороться с выдвинутыми обвинениями, и в очередной раз заверили СМИ, что предоставляют свои технологии только лицензированным правительственным, разведывательным и правоохранительным органам, чтобы помочь тем бороться с терроризмом и преступностью. В компании утверждают, что соблюдают законы и рекомендации ООН, пресекая любые злоупотребления своими продуктами.

1000 евро за один взлом банкомата

-

Согласно свежему отчету Европейской группы по обеспечению безопасности банкоматов (European ATM Security Team, EAST), в Европе теперь совсем непопулярны атаки на банкоматы при помощи малвари и джекпоттинга: они приносят преступникам менее 1000 евро за одно успешное ограбление.

-

В первом полугодии 2019 года европейские банки сообщили всего о 35 инцидентах, связанных с атаками малвари и джекпоттингом (они же атаки black box или логические атаки). Вредоносное ПО использовалось только в 3 случаях, остальное пришлось на black box атаки.

-

В результате потери финансовых организаций снизились на 100% (с 0,25 миллиона евро до 0,00 миллиона евро), хотя в одном случае и был зафиксирован небольшой ущерб, в размере менее 1000 евро.

-

Физические атаки на устройства (грубая сила, атаки с помощью транспортных средств или взрывчатки) тоже позволяют мошенникам похищать весьма скромные суммы: обычно между 9000 и 15 000 евро.

-

Зато настоящим трендом стали атаки TRF — Terminal-Related Fraud, то есть атаки, связанные с терминалом. Эта категория включает в себя использование скиммеров и таких методов, как мошенничество с отменой транзакций. Такие методы приносят преступникам от 250 до 350 миллионов евро в год.

-

Атаки на отмену транзакций и вовсе стали преобладающей формой мошенничества: на их долю приходится 5649 случаев в первой половине 2019 года (45% всех случаев мошенничества с банкоматами вообще) по сравнению с 2292 случаями в прошлом году.

Снижение пиратства

Издание TorrentFreak рассказало о прекращении работы крупного CDN-провайдера Moonwalk, закрытия которого добились антипиратские объединения BREIN, MPA и ACE.

Впервые издание обратило внимание на Moonwalk еще в начале текущего года, когда специалисты компании Group-IB сообщили журналистам, что Moonwalk — это практически монополист в сфере поставок пиратского контента, чьими услугами пользуются тысячи сайтов. Фактически CDN-плеер Moonwalk мог быть размещен на бесконечном количестве пиратских ресурсов, и все они брали видео из одного источника. Эксперты говорили, что CDN Moonwalk, начавший работу в 2013 году, агрегировал 33 490 фильмов и сериалов, а плата составляла 0,60 доллара за 1000 просмотров. Так как большинство серверов Moonwalk были расположены за пределами России (в частности, в Нидерландах), добраться до них было затруднительно.

Однако теперь, спустя несколько месяцев, оказалось, что голландская антипиратская группа BREIN сумела с этим справиться. Глава BREIN Тим Куик (Tim Kuik) подтвердил изданию TorrentFreak, что 19 октября 2019 года приставы передали судебные приказы пяти сторонним хостинг-провайдерам, потребовав от них отключить потоковые серверы и сохранить все улики, связанные с работой Moonwalk.

Три судебных решения были адресованы голландским компаниям, а еще два «формально иностранным компаниям», чьи серверы также находятся в Нидерландах. И хотя лидером этой операции выступили представители BREIN, их также поддержала Американская ассоциация кинокомпаний (Motion Picture Association, MPA) и антипиратский альянс Alliance for Creativity and Entertainment (ACE).

BREIN сообщает, что Moonwalk обеспечивал пиратам не только необходимый для работы бэкенд, но и огромные объемы контента, которым пользовались примерно 80% известных российских стриминговых сайтов. По данным организации, топ-50 этих сайтов генерировали 395 миллионов посещений от 89,9 миллиона уникальных посетителей в месяц, а значит, индустрия теряла из-за этого сотни миллионов долларов.

Судя по всему, в настоящее время усилия правообладателей были направлены на прекращение работы Moonwalk и сбор всевозможных доказательств о его деятельности. Также предположительно BREIN, MPA и ACE интересуют операторы Moonwalk. Официальный сайт Moonwalk уже прекратил работу и показывает заявление о том, что он был закрыт BREIN навсегда и не возобновит работу.

Представители Group-IB пишут, что, по обновленным данным, CDN агрегировал 42 807 фильмов (из них 14 549 сериалов) и позволял автоматизировать размещение контента на страницах пиратских сайтов. Эксперты рассказывают:

«Большая часть пиратского андеграунда любит CDN за то, что эти провайдеры агрегируют у себя сотни тысяч файлов, содержащих фильмы и сериалы, и предоставляют технический сервис, позволяющий автоматизировать размещение этого контента на страницах пиратских сайтов. Некоторые из таких технических провайдеров CDN также предоставляют веб-модули для автозаполнения постерами, описаниями фильмов, в особых случаях поставляются даже уникальные рецензии. В начале 2019 года мы делились показательными цифрами: 80% пиратских фильмов смотрят в онлайне (стрим), а для сериалов эта цифра уже близка к 90%.

Такой „технопрорыв“ дал пиратам в десятки раз больше возможностей для бизнеса и, соответственно, заработка. Теперь уже никто не дорожит своим доменом, своей площадкой, блокировки — не угроза. Пират регистрирует десяток доменных имен, контент на этих порталах размещается автоматически, а в случае блокировки портала поисковые рейтинги „склеиваются“ с новым веб-сайтом. Это позволяет сохранить топ-позиции в результатах выдачи поисковых систем, даже если первичный ресурс попал под блокировку. Законом это не запрещено».

При этом в Group-IB уверены, что закрытие Moonwalk поможет значительно сдержать пиратский бизнес и уменьшит распространение пиратских копий в России, но только в краткосрочной перспективе. В долгосрочной перспективе место Moonwalk займут его конкуренты. Ведь если стоимость ежемесячного содержания такой CDN-инфраструктуры составляет порядка 100 000 долларов, то доходы исчисляются миллионами.

В настоящее время HDGO (второй по размеру CDN в РФ) тоже прекратил свое существование. Третий по величине CDN, kodik, потерял значительную часть контента, прежде всего сериального, так как использовал часть инфраструктуры Moonwalk (согласно их взаимным договоренностям).

С учетом закрытия HDGO и Moonwalk, а также частичного «падения» kodik, по данным компании, пострадали 80% пиратских онлайн-кинотеатров. Теперь, после закрытия Moonwalk и HDGO, на территории России незаконной дистрибуцией видеоконтента занимаются порядка одиннадцати пиратских CDN-провайдеров, один из которых — неназванный крупный поставщик, по объему сопоставимый с Moonwalk.

Позже, в конце октября, эксперты Group-IB сообщили, что впервые за пять лет рынок интернет-пиратства в России не только остановился в росте, но и показал падение. Его объем составил 63,5 миллиона долларов США, что на 27% ниже показателя 2018 года.

Среди основных причин обвала доходов российских интернет-пиратов эксперты перечислили удар по рекламной модели монетизации пиратских ресурсов, падение «большой тройки» пиратских CDN, снабжавшей контентом до 90% онлайн-кинотеатров России и СНГ, а также совершенствование законодательного поля и антипиратский меморандум.

148 из 160 вариаций шифровальщика STOP можно дешифровать

-

Специалисты компании Emsisoft выпустили бесплатную утилиту для дешифровки данных, пострадавших после атак шифровальщика STOP. В настоящее время STOP считается одной из главных угроз среди вымогателей: от него уже пострадали более 116 000 подтвержденных жертв, а общее число пострадавших оценивается примерно в 460 000 человек.

-

Инструмент Emsisoft работает против 148 из 160 вариаций STOP, то есть должен помочь примерно 70% жертв, которые пострадали до августа 2019 года.

-

Для пострадавших, чьи данные зашифрованы при помощи 12 оставшихся вариантов вымогателя, пока нет похожих решений, но специалисты рекомендуют пока архивировать зашифрованные данные, так как дешифровщик может появиться в будущем.

Apple не шпионит

В середине месяца по СМИ всего мира прокатилась волна панических сообщений о том, что компания Apple передает данные пользователей Safari китайской компании Tencent. Представители Apple выступили с заявлением и объяснили, что ничего страшного не происходит, все дело в недавнем обновлении Safe Browsing.

«Apple защищает конфиденциальность пользователей и ваши данные с помощью Safari Fraudulent Website Warning, функции безопасности, которая отмечает известные вредоносные сайты. Когда данная функция активна, Safari сверяет URL-адрес сайта со списками известных сайтов и показывает предупреждение, если URL-адрес, который посещает пользователь, подозревается в мошеннических действиях, например фишинге.

Для выполнения этой задачи Safari получает список известных вредоносных сайтов от Google, а для устройств с кодом региона материкового Китая список предоставляет Tencent. Фактический URL-адрес посещаемого вами сайта никогда не передается поставщику безопасного просмотра, и эту функцию можно отключить», — гласит пресс-релиз Apple.

В сущности, все сообщения прессы сводились к тому, что в Safari незаметно появилась вторая система безопасного просмотра, названная в честь защитного механизма Google Safe Browsing. Принцип работы такой системы прост: URL, который собирается посетить пользователь, предварительно проверяется по спискам известных вредоносных сайтов.

На протяжении многих лет Apple применяла API Google Safe Browsing в Safari для проверки ссылок. Но в этом году компания добавила в браузер аналогичную систему безопасного браузинга от китайской компании Tencent. В результате чего СМИ, на волне многочисленных скандалов, связанных с протестами в Гонконге, поспешили сообщить, что Apple собирает и передает в Китай едва ли не всю историю браузеров пользователей.

Нужно понимать, что раньше защитные механизмы действительно передавали URL-адреса пользователей провайдерам Safe Browsing, а те проверяли ссылки по своим удаленным базам вредоносных сайтов. Но теперь это работает иначе. Так, механизмы Google и Tencent, по сути, передают копию своих БД браузеру пользователя, а тот сверяет URL с этой локальной базой. Разработчики Apple подчеркивают, что внедренные в Safari механизмы безопасного просмотра работают именно так и никогда не передавали данные пользователей на сторону.

Более того, как оказалось, Tencent не является поставщиком услуг безопасного просмотра по умолчанию. Судя по всему, к решениям китайской компании прибегают лишь тогда, когда на устройстве включен китайский язык. Напомню, что домены и сервисы Google в Китае блокированы, а значит, там пользователи Safari не могут получать базу вредоносных ссылок от Google и соответствующие обновления. Поэтому в качестве альтернативы для китайских пользователей появились услуги Tencent.

В ответ на это обеспокоенные пользователи и ИБ-эксперты отмечают, что теперь у Tencent есть возможность видеть IP-адреса пользователей (тех, что используют устройства с настройками материкового Китая). И Apple активирует эту функцию по умолчанию, не предупреждая пользователей. К примеру, известный ИБ-специалист Мэттью Грин (Matthew Green), доцент кафедры информатики в Институте Джонса Хопкинса, в своем блоге подверг критике API безопасного просмотра в целом, в том числе и от Google. По словам Грина, ИБ-сообщество с трудом соглашается на компромисс в виде Google Safe Browsing API, однако Tencent — это не Google.

«Хотя они [Tencent] вполне могут быть заслуживающими доверия, мы заслуживаем, чтобы нас информировали об изменениях такого рода и давали возможность сделать выбор в их отношении. По меньшей мере пользователи должны узнавать о таких изменениях до того, как Apple запустит функцию в продакшен и тем самым попросит миллионы своих пользователей довериться ей», — пишет Грин.

Торвальд не опасается Microsoft

В рамках мероприятия Linux Plumbers Conference Линус Торвальд прокомментировал действия компании Microsoft, которая в последнее время обращает на Linux все больше внимания и, по мнению многих, хотела бы контролировать Linux или вовсе уничтожить его. Торвальдс не согласен с этим. По его мнению, опасаться нечего, и, даже если мнение Microsoft расходится с мнением сообщества Linux по каким-то вопросам, это совершенно нормально.

«Все это анти-Microsoft движение порой было смешным, если рассматривать его как шутку, но не совсем. Сегодня они [Microsoft] на самом деле стали гораздо дружелюбнее. На различных конференциях я часто общаюсь с инженерами Microsoft, и мне кажется, да, они изменились, и инженеры рады этому. И они счастливы работать над Linux. Поэтому я полностью отказался от этих анти-Microsoft настроений»

— рассказал Торвальдс

Очередной 0-day в Android

В начале октября 2019 года эксперты команды Google Project Zero сообщили, что в ядре Android обнаружен неприятный баг, из-за которого злоумышленники могут получить root-доступ к целевому устройству. По информации исследователей, эта уязвимость нулевого дня уже находится под атаками.

Изначально уязвимость была исправлена в ядре 4.14 LTS Linux еще в декабре 2017 года. Это исправление вошло в ядра Android 3.18, 4.14, 4.4 и 4.9, однако более новые версии по какой-то причине остались уязвимыми. В итоге уязвимость получила идентификатор CVE-2019-2215 и представляет угрозу для следующих моделей смартфонов под управлением Android 8.x и более новых версий:

- Pixel 2 под управлением Android 9 и Android 10 preview;

- Huawei P20;

- Xiaomi Redmi 5A;

- Xiaomi Redmi Note 5;

- Xiaomi A1;

- Oppo А3;

- Moto Z3;

- смартфоны Oreo LG;

- Samsung S7, S8, S9.

Хуже того, эксперты писали, что эксплоит для этой уязвимости достаточно универсален, чтобы подойти для любой из этих моделей с минимальными изменениями.

К счастью, есть и хорошие новости. Свежий 0-day не получил статус критического, так как это не RCE-уязвимость, которую можно использовать без какого-либо взаимодействия с пользователем. Для эксплуатации проблемы нужно соблюсти ряд условий. Так, злоумышленнику понадобится установить на целевое устройство вредоносное приложение для эксплуатации бага. Любые другие векторы атак, например через браузер, потребуют создать цепочку эксплоитов с применением других, дополнительных уязвимостей.

Специалисты Google полагают, что замеченный ими эксплоит для CVE-2019-2215 — дело рук небезызвестной израильской компании NSO Group. Напомню, что NSO Group была основана в 2010 году и с тех пор занимается разработкой различной легальной малвари, которую, наряду с эксплоитами для различных 0-day, продает правительствам и спецслужбам по всему миру. Широкую известность компания получила в 2016–2017 годах, когда специалисты по информационной безопасности обнаружили мощные шпионские инструменты Pegasus и Chrysaor, разработанные NSO Group и предназначенные для iOS и Android.

Представители NSO Group ответили на эти обвинения и сообщили СМИ, что не имеют к эксплоиту никакого отношения:

«NSO Group не продавала и никогда не будет продавать эксплоиты или уязвимости. Данный эксплоит не имеет никакого отношения к NSO, а наша работа сосредоточена на создании продуктов, предназначенных для лицензированных разведслужб и правоохранительных органов, которые спасают жизни».

После раскрытия информации о проблеме специалистка Google Мэдди Стоун опубликовала в открытом доступе PoC-эксплоит, однако ее код был в известной степени безобиден, так как не использовал весь потенциал уязвимости.

Но идею развил далее Грант Эрнандес (Grant Hernandez), кандидат наук из Флоридского института кибербезопасности при Университете Флориды. Он представил собственный PoC-эксплоит, названный Qu1ckR00t, который позволяет обойти такие защитные механизмы, как DAC (Discretionary Access Control) и Linux Capabilities (CAP), способен отключать SELinux (Security-Enhanced Linux), SECCOMP (Secure Computing Mode) и MAC (Mandatory Access Control). В итоге инструмент может использоваться для получения быстрого root-доступа к устройству, предоставляя злоумышленнику полный контроль.

Исходный код Qu1ckR00t был опубликован на GitHub, но не в виде готового и упакованного APK-файла. То есть пользователю придется скомпилировать его самостоятельно, зато после он получит доступ к приложению, которое может обеспечить root-доступ буквально одним нажатием. Эрнандес предупреждает, что тестировал Qu1ckR00t только на Pixel 2 и неопытным пользователям лучше не экспериментировать с этим инструментом, так как они рискуют нарушить работу ОС и потерять все данные.

Уязвимость CVE-2019-2215 была устранена инженерами Google в составе октябрьского вторника обновлений для Android: патч уровня 2019-10-06.

30 000 вымогательских писем в час

-

В Check Point обнаружили одну из причин роста количества спамерских писем, связанных с так называемым сексуальным вымогательством. В английском языке для обозначения такой активности используют термин sextortion, образованный от слов sex («секс») и extortion («вымогательство»).

-

Оказалось, этим активно занимаются операторы ботнета Phorpiex (он же Trik). Массовые рассылки насчитывают до 27 000 000 электронных писем за одну кампанию, то есть некоторые зараженные Phorpiex машины рассылали до 30 000 вредоносных электронных писем в час.

-

За пять месяцев наблюдений аналитики Check Point отследили более 14 биткойнов (примерно 115 000 долларов США), которые жертвы вымогательства перевели в качестве выкупа операторам Phorpiex.

-

В настоящее в ботнет Phorpiex входят примерно 450 000 зараженных компьютеров под управлением Windows.

Атаки на CDN

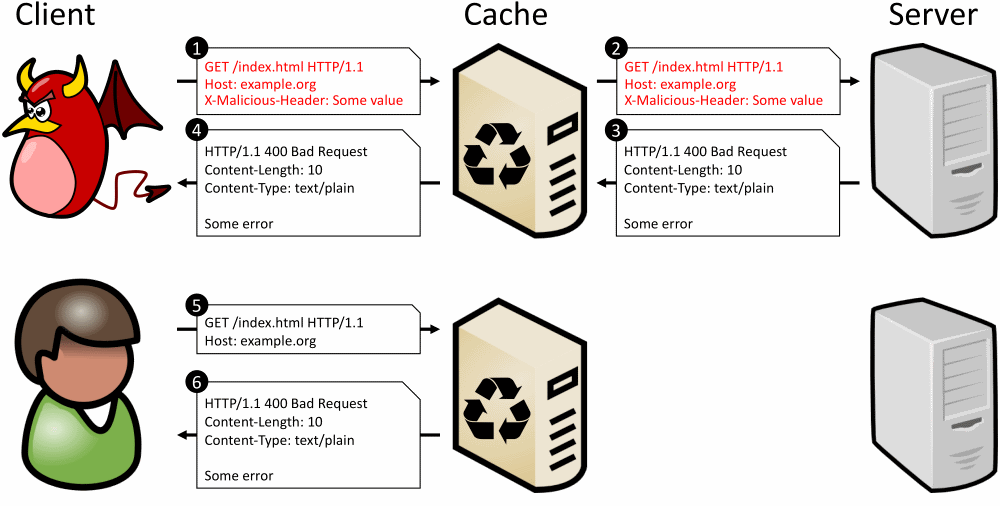

Эксперты из Технического университета Кельна рассказали о новой атаке, направленной на отравление веб-кеша. Проблема представляет опасность для сетей доставки контента (content delivery network, CDN) и работающих с ними сайтов, так как может вынудить CDN кешировать, а затем обслуживать страницы ошибок вместо легитимных ресурсов.

Атака получила название CPDoS (Cache-Poisoned Denial-of-Service) и имеет три варианта исполнения, которые вполне могут применяться на практике.

CPDoS-атаки направлены на два основных компонента современного веба: веб-серверы и сети доставки контента. Так, если веб-серверы хранят исходный сайт и его содержимое, то CDN хранит кешированную копию ресурса, которая обновляется через определенные промежутки времени. Это помогает существенно облегчить нагрузку на веб-серверы. Так как в наши дни CDN применяются очень широко, атака на систему CDN может значительно сказаться на доступности сайта и, следовательно, отразиться на его прибыли.

Таким образом, используя CPDoS, преступники могут реализовать следующий сценарий:

- злоумышленник подключается к сайту до тех пор, пока его запрос не сгенерирует новую запись CDN;

- запрос злоумышленника содержит искаженный или слишком большой HTTP-заголовок;

- CDN позволяет этому заголовку проходить через легитимный сайт, и в итоге тот может быть обработан и использован для генерации веб-страницы, которую кеширует CDN;

- заголовок слишком большого размера провоцирует на веб-сервере ошибку;

- сервер генерирует страницу с ошибкой (ошибка 400 Bad Request);

- страница ошибки кешируется в CDN;

- другие пользователи, обращающиеся к сайту, видят страницу с ошибкой вместо реального сайта;

- кешированная ошибка распространяется на другие узлы сети CDN, создавая ложное отключение на легитимном сайте.

Исследователи пишут, что существует три варианта CPDoS-атак, которые зависят от того, как злоумышленники структурируют свой искаженный заголовок: с использованием полей заголовка большого размера (HTTP Header Oversize), метасимволов, вызывающих ошибки (HTTP Meta Character), или инструкций, которые перепишут нормальные ответы сервера (HTTP Method Override).

Интересно, что экспертам удалось провести масштабные испытания CPDoS-атак на тестовом сайте, размещенном в сети нескольких CDN-провайдеров. Так, на приведенной ниже карте видно, что злоумышленник (символ опасности) запускает атаку на сервер CDN легитимного сайта (синий маркер), а тот распространяет страницу с кешированной ошибкой на другие серверы CDN (красные маркеры), отравляя большую часть сети провайдера.

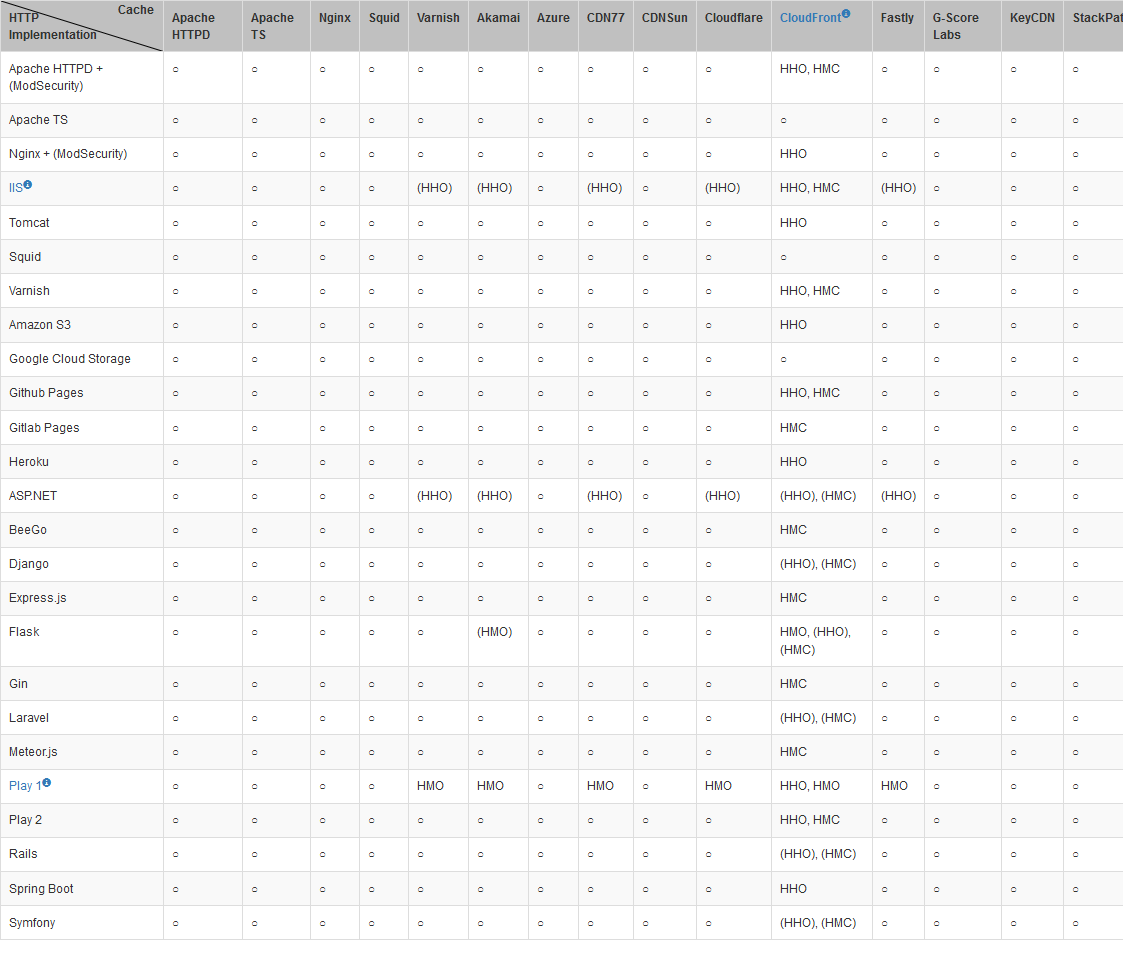

К счастью, не все веб-серверы (реализации протокола HTTP) и CDN-провайдеры уязвимы перед атаками CPDoS. В таблице ниже показано, какие комбинации сервер + CDN уязвимы, согласно проведенным исследователями тестам.

Владельцам сайтов не так уж трудно противостоять атакам CPDoS: достаточно настроить работу со своим провайдером CDN таким образом, чтобы страницы ошибок HTTP не кешировались по умолчанию. У многих поставщиков услуг CDN есть соответствующие настройки в панели управления, так что это нетрудная задача. Также можно отключить это в файлах конфигурации сервера, добавив заголовок HTTP «Cache-Control: no-store» к каждому типу страницы ошибок.

Корень проблемы с CDN-провайдерами лежит в следующем: стандарт веб-кеширования допускает, что CDN кешируют только коды ошибок 404 Not Found, 405 Method Not Allowed, 410 Gone и 501 Not Implemented, тогда как CDN не должны кешировать страницы 400 Bad Request, генерируемые в ходе CPDoS-атак. Увы, далеко не все CDN следуют стандарту, что и приводит к возникновению проблем.

По данным исследователей, потенциальную уязвимость перед атаками CPDoS демонстрируют 30% сайтов из списка Alexa топ-500, 11% доменов Министерства обороны США и 16% адресов из 365 миллионов образцов URL, полученных из архива Google Big Query.

Большинство спама исходит из США, России и Украины

-

Исследовательская группа Data 61 при Государственном объединении научных и прикладных исследований (Commonwealth Scientific and Industrial Research Organisation, CSIRO) представила сводный отчет, посвященный анализу самой разной вредоносной активности, от фишинга до атак малвари.

-

Эксперты утверждают, что их отчет — первый и крупнейший общедоступный набор данных такого рода и строится на основании 51 600 000 различных сообщений о вредоносной онлайн-активности и 662 000 уникальных IP-адресов по всему миру.

-

В своем отчете эксперты Data 61 делают ряд небезынтересных выводов.

-

Более 60% всей спамерской активности в период с 2007 по 2017 год генерировали Соединенные Штаты, Россия и Украина.

-

Наиболее трудные для устранения угрозы, как правило, происходят из Китая.

-

Что касается фишинга, эта активность постоянно растет, и в 2017 году фишинг уже составлял 30% от общего количества всей вредоносной активности в целом.

Другие интересные события месяца

-

В ноябре текущего года в Twitter запретят всю политическую рекламу

-

Valve ограничивает торговлю ключами CS:GO, потому что с их помощью отмывают деньги

-

«Неудаляемый» троян xHelper заразил 45 000 устройств на Android

-

Массовая кибератака вывела из строя множество грузинских сайтов

-

GitLab отказался от принудительного сбора телеметрии из-за недовольства сообщества

-

Роботы в японских отелях могли использоваться для слежки за посетителями

-

Компанию Avast пытались взломать через скомпрометированный VPN

-

Alexa и Google Home могут использоваться для фишинга и подслушивать своих хозяев

-

Crowdstrike: создание китайского самолета Comac C919 было сопряжено со взломами и кибершпионажем