Содержание статьи

Новые дыры в процессорах

Редкий месяц в последние годы обходится без новостей об очередных уязвимостях, обнаруженных в процессорах крупнейших производителей. Но март 2020 года оказался особенно богат на такие проблемы.

Intel

В начале месяца эксперты компании Positive Technologies сообщили, что исправленная в прошлом году уязвимость в процессорах Intel оказалась гораздо опаснее, чем считалось изначально. Речь идет о проблеме CVE-2019-0090, которая связана с работой Intel Converged Security and Management Engine (CSME), ранее называвшегося Intel BIOS Management Extension (Intel MEBx). Большинство чипсетов Intel, выпущенных за последние пять лет, уязвимы перед этим багом.

Эксплуатируя баг, локальный злоумышленник может извлечь корневой ключ платформы (chipset key), который записан в микросхеме PCH, и получить доступ к зашифрованным этим ключом данным. При этом невозможно зафиксировать сам факт утечки ключа. Имея корневой ключ, злоумышленник может не только расшифровать данные, хранящиеся на целевом компьютере, но и подделать его аттестацию, которая основана на схеме EPID (Enhanced Privacy ID), — то есть выдать свой компьютер за ПК жертвы. Данная схема используется в работе технологии DRM, а также для обеспечения безопасности банковских транзакций и аттестации интернета вещей.

Учитывая, что фундаментально исправить данную проблему, внеся изменения в ROM чипсета, невозможно, эксперты Positive Technologies рекомендуют отключить технологию шифрования носителей информации, использующую подсистему Intel CSME, или рассмотреть возможность заменить парк компьютеров на ПК с процессорами Intel 10-й серии и выше.

Затем, в середине месяца, сводная команда ученых из Вустерского политехнического института, Грацского технического университета, Университета Мичигана, Университета Аделаиды, а также эксперты компании Bitdefender рассказали о новой проблеме, которая также угрожает процессорам компании Intel.

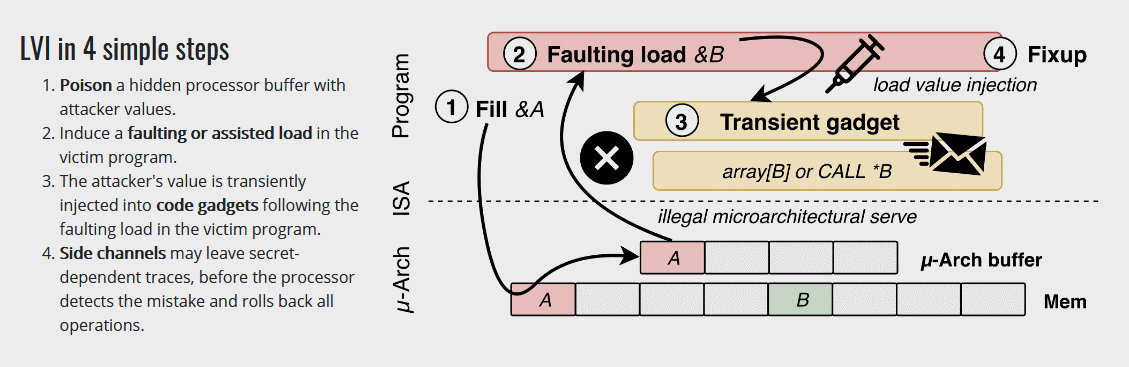

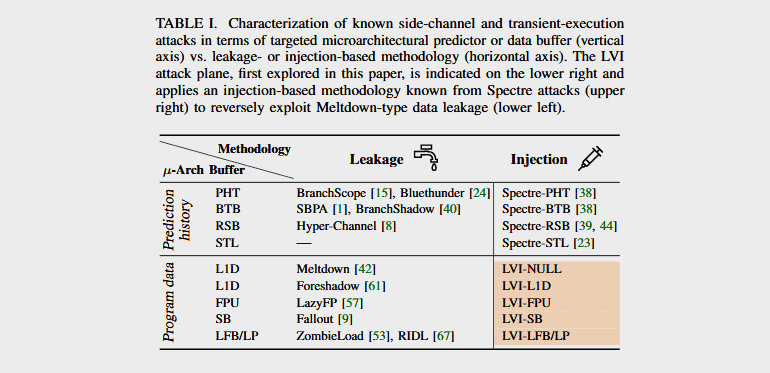

Новые атаки получили название Load Value Injection (LVI), и, хотя инженеры Intel уже выпустили софтверные исправления, полное устранение этих проблем таким образом невозможно — в будущем процессорам компании потребуются аппаратные изменения. LVI-атаки во многом являются «наследниками» нашумевших в 2018 году уязвимостей Meltdown и Spectre (в основном Meltdown), отталкиваясь от которых специалисты выявили множество других side-channel-проблем, включая Spoiler, RIDL, Fallout и ZombieLoad, ZombieLoad 2, NetCAT, TPM-FAIL, Plundervolt.

Как объяснили эксперты, LVI — это своего рода Meltdown наоборот. Так, если проблема Meltdown позволяла злоумышленникам извлекать данные приложений в памяти ЦП, то атаки LVI предоставляют возможность внедрять код в ЦП и выполнять его как transient-операцию, что дает злоумышленнику контроль над ситуацией.

Тесты, выполненные двумя исследовательскими группами, которые обнаружили проблему LVI независимо друг от друга, хорошо иллюстрируют широкий спектр воздействия новой угрозы. Например, ученые сосредоточились на вопросах утечек данных (ключей шифрования) из анклавов Intel SGX, тогда как инженеры Bitdefender концентрировались на атаках на облачные среды.

В настоящее время реальными тестами подтверждено, что атаки LVI представляют угрозу для процессоров Intel, однако исследователи не исключают, что решения AMD и ARM, а также любые процессоры, уязвимые перед утечками данных по принципу Meltdown, тоже могут быть подвержены новой проблеме. Кроме того, сообщается, что, согласно предварительным тестам, уже выпущенные Intel софтверные патчи серьезно влияют на производительность. Так, установка исправлений может снизить производительность от 2 до 19 раз.

«Чтобы воспользоваться этой уязвимостью на практике, необходимо соблюдение многочисленных сложных условий. Intel не расценивает LVI как применимый в реальной практике способ доступа, если операционная система и диспетчер виртуальных машин не были скомпрометированы. Пользователям уже доступны новые рекомендации и инструменты, которые в сочетании с представленными ранее обновлениями существенно снижают общую поверхность атаки. Мы благодарим исследователей, которые работали с нами, а также наших партнеров по отрасли за их вклад в скоординированное раскрытие информации по этой проблеме. Применительно к SGX: чтобы снизить потенциальные возможности для использования механизма Load Value Injection (LVI) на платформах и в приложениях с поддержкой Intel SGX корпорация Intel с сегодняшнего дня выпускает обновления для программного обеспечения SGX Platform и соответствующего SDK. Intel SGX SDK содержит рекомендации по минимизации уязвимости LVI для разработчиков приложений Intel SGX», — комментируют представители Intel.

Но и на этом плохие для Intel новости не закончились. Вскоре инженер Amazon Web Services (AWS) Павел Визоркевич сообщил о еще одной уязвимости. Созданная исследователем атака получила название Snoop Assisted L1 Data Sampling (или просто Snoop) и идентификатор CVE-2020-0550.

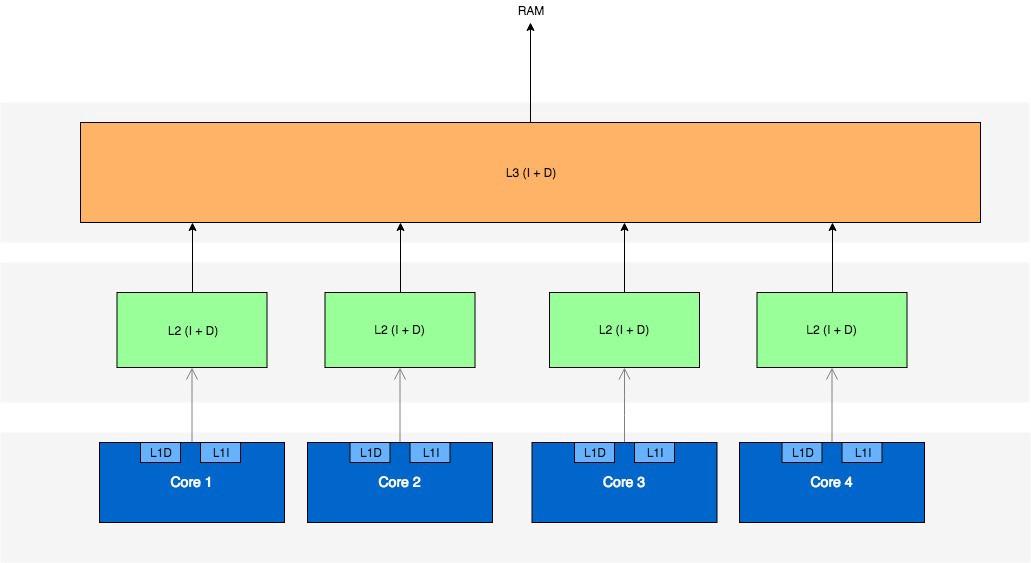

Новая атака эксплуатирует преимущества таких современных процессорных механизмов, как несколько уровней кеша, когерентность кеша и отслеживание шины (bus snooping, отсюда и происходит название атаки). Так, в настоящее время большинство процессоров используют несколько уровней кеша для хранения данных во время их обработки. Наиболее часто используется уровень L1, который разделен на две части: одна для обработки пользовательских данных (L1D), а вторая для обработки кода инструкций ЦП (L1I). Из-за использования многоядерных архитектур и нескольких уровней кеша данные зачастую хранятся одновременно в нескольких кешах ЦП и даже в RAM.

Визоркевич обнаружил, что при определенных условиях вредоносный код может подключиться к операции отслеживания шины и спровоцировать возникновение ошибок, что в итоге приведет к утечке данных через когерентность кеша. При этом исследователь отмечает, что атаку крайне трудно реализовать на практике и она в любом случае не позволит похитить большие объемы данных (в отличие от оригинальных уязвимостей Meltdown и Spectre).

Изучив проблему, разработчики Intel пришли к выводу, что против нее помогут исправления, выпущенные еще в августе 2018 года для уязвимости Foreshadow (L1TF). Также сообщается, что защититься поможет отключение функции Intel TSX (Transactional Synchronization Extensions), что сделает реализацию Snoop еще сложнее и маловероятнее.

AMD

Об уязвимостях в процессорах AMD приходится слышать реже, однако на этот раз баги коснулись и их. Сводная группа специалистов из Национального центра научных исследований Франции и Грацского технического университета опубликовала доклад, посвященный новым векторам атак на процессоры AMD. Эти проблемы, обнаруженные экспертами еще в 2019 году, влияют на безопасность данных, обрабатываемых процессорами, и могут привести к хищению конфиденциальной информации, а также ухудшению безопасности.

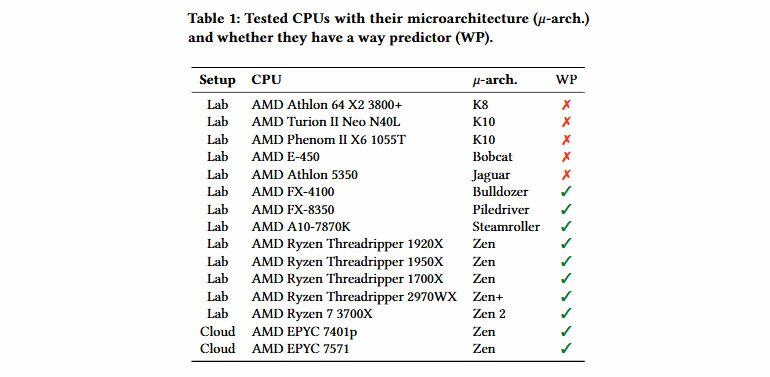

Сообщается, что багам подвержены процессоры AMD, выпущенные в период между 2011 и 2019 годами (таблицу можно увидеть ниже). Более того, исследователи уведомили инженеров AMD о своих выводах еще в августе 2019 года, однако компания не сочла нужным выпускать патчи, так как не считает эти проблемы новыми спекулятивными (или упреждающими — speculative) атаками. Исследователи с этим, конечно же, не согласны.

Обнаруженные специалистами проблемы затрагивают механизм предсказания ветвления (way predictor) в кеше данных первого уровня L1D. Эта ориентированная на производительность функциональность была представлена в процессорах AMD в 2011 году, она позволяет снизить энергопотребление. Так, согласно опубликованному докладу, way predictor вычисляет µTag, применяя для этого недокументированную хеш-функцию к виртуальному адресу. Затем µTag используется для определения канала кеша по таблице. То есть процессор должен сравнивать тег кеша не со всеми возможными вариантами, что позволяет уменьшить потребление энергии.

Исследователям удалось отреверсить упомянутую «недокументированную функцию», которую использовали процессоры AMD, и обнаружить два вектора атак: Collide + Probe и Load + Reload. Эти side-channel-атаки во многом похожи на классические Flush + Reload и Prime + Probe, которые ранее уже использовались другими ИБ-экспертами для извлечения данных из процессоров Intel.

При этом авторы доклада уверены, что обнаруженные ими проблемы отличаются от прочих атак по сторонним каналам. Так, по их мнению, Collide + Probe и Load + Reload — не теоретические атаки, а проблемы, которые могут быть легко использованы в реальной жизни, и для этого злоумышленнику не понадобится физический доступ или специальное оборудование. К примеру, эксперты уверяют, что эксплуатировали атаки в облачной среде с помощью JavaScript.

Так, в ходе одного эксперимента на процессоре AMD удалось запустить вредоносный процесс, который использовал скрытый канал извлечения данных для хищения данных из другого процесса. Скорость «слива» данных составила 588,9 Кбайт/с.

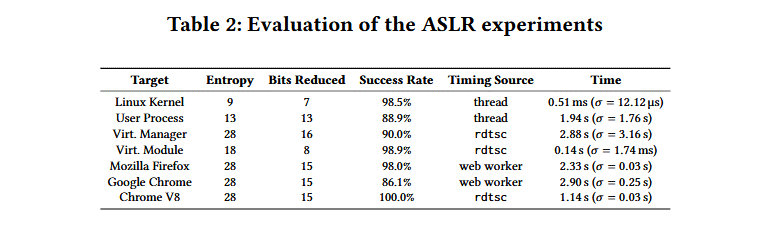

Атаку Collide + Probe удалось приспособить для уменьшения энтропии в различных имплементациях ASLR (Address Space Layout Randomization). Если же злоумышленник смог обойти защиту ASLR, он фактически получает возможность предсказывать, где выполнится тот или иной код, и планировать дальнейшие атаки.

Исследователи заявили, что скомпрометировали ядро ASLR в полностью обновленной Linux-системе, а также ASLR для операционных систем и приложений, работающих в облачных и виртуальных средах. Данные атаки потребовали внедрить вредоносный код на целевую машину, однако сообщается, что атака возможна и через интернет — если использовать вредоносный JavaScript в браузере. Кроме того, атаку Collide + Probe успешно применили для восстановления ключа шифрования из имплементации AES T-table.

«Мы проверили наш proof-of-concept в браузерах Chrome 76.0.3809 и Firefox 68.0.2, а также на движке Chrome V8. В Firefox мы смогли уменьшить энтропию на 15 бит с вероятностью успеха 98% и средним временем выполнения 2,33 с (σ = 0,03 с, n = 1000). В Chrome мы добились вероятности успеха 86,1% и среднего времени выполнения 2,90 с (σ = 0,25 с, n = 1000)», — пишут эксперты.

Официальное сообщение AMD гласит, что компания не считает описанные проблемы новыми спекулятивными атаками, так как эти проблемы можно решить, установив другие, выпущенные ранее исправления для старых side-channel-проблем. Напомню, что в прошлые годы процессоры AMD были признаны уязвимыми перед такими side-channel-проблемами, как Spectre v1 (CVE-2017-5753), Spectre v1.1 (CVE-2018-3693), Spectre v1.2, Spectre v2 (CVE-2017-5715), CVE-2018-3640, SpectreNG (CVE-2018-3639), SpectreRSB, NetSpectre, а также комплексом багов L1TF (L1 Terminal Fault) или Foreshadow.

В свою очередь, исследователи заверили журналистов издания ZDNet, что ответ AMD «весьма обманчив» и компания никак не взаимодействовала с командой специалистов с августа прошлого года, то есть с момента приватного раскрытия информации о проблемах. К тому же сами атаки якобы по сей день работают на полностью обновленных ОС, с новейшими прошивками и ПО.

На 775% выросла нагрузка на облачные сервисы Microsoft

Из-за пандемии коронавируса нагрузка на облачные сервисы компании Microsoft увеличилась на 775% в регионах, где введено принудительное социальное дистанцирование и самоизоляция. Это более 44 миллионов пользователей в день.

Использование Windows Virtual Desktop возросло в 3 раза.

Несмотря на значительное увеличение спроса, пока компания сумела избежать существенных перебоев в обслуживании. Если же говорить об ограничениях, пока они незначительны: например, компания слегка ограничила бесплатные предложения (чтобы существующие клиенты были в приоритете), а пользователям Xbox Live запретили менять изображения в профилях.

Android для iPhone

Эта история началась с того, что осенью прошлого года хакер axi0mX обнаружил уязвимость checkm8 и объяснил, как можно использовать ее на благо прогрессивной общественности. Дело в том, что это первая аппаратная уязвимость в BootROM, обнаруженная за много лет: последний джейлбрейк, эксплуатирующий проблемы BootROM, был создан почти десять лет назад известным хакером Джорджем Хотцем aka GeoHot.

Джейлбрейк checkra1n, построенный на базе checkm8, появился в ноябре 2019 года. В его создании принимала участие команда исследователей, объединенная под общим названием checkra1n. В нее, помимо самого axi0mX и известного iOS-исследователя и талантливого хакера Луки Тодеско, входит еще как минимум десяток человек, о чем красноречиво свидетельствует раздел Credits на сайте группы.

Теперь эксперты компании Corellium представили Project Sandcastle (проект «Песочный замок») — бета-версию сборки Android, которую можно установить на iPhone. Это стало возможным благодаря использованию checkra1n и платформы виртуализации мобильных устройств Corellium. Напомню, что Apple уже судится с компанией Corellium, разбирательство началось еще в прошлом году. Дело в том, что компания научилась создавать виртуальные машины с iOS, а Apple не понравилось, что кто-то, по сути, скопировал ее операционную систему.

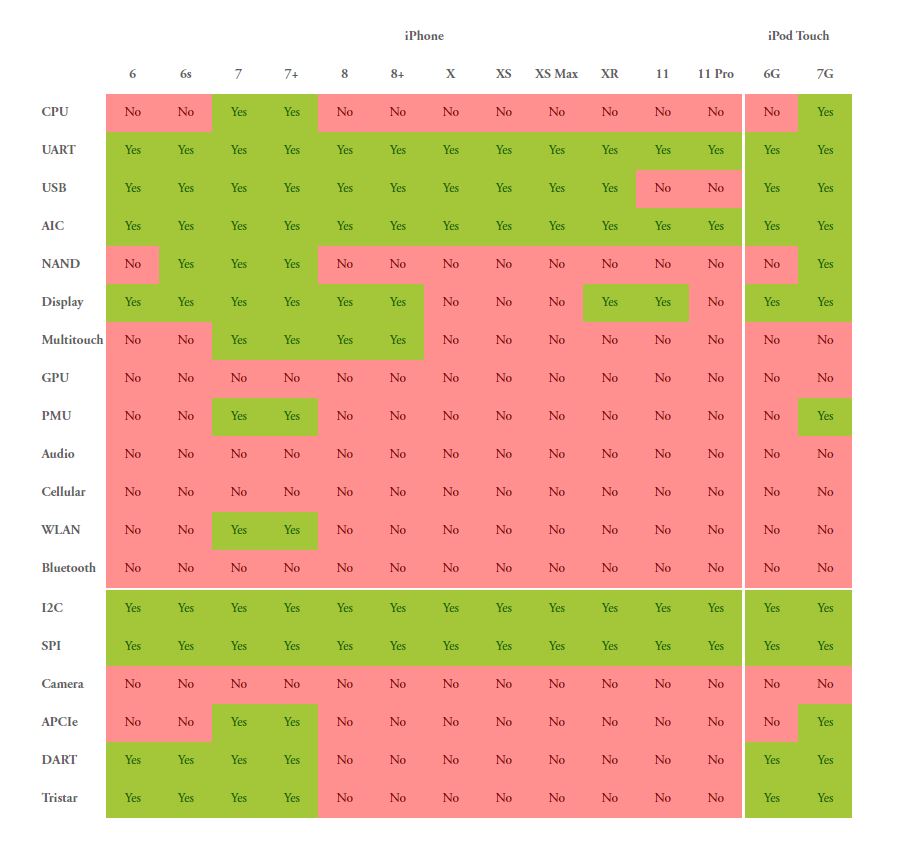

Теперь же инженеры Corellium предлагают энтузиастам на свой страх и риск установить на iPhone 7 или iPhone 7 Plus (другие модели пока не поддерживаются) едва работающую сборку Android. Разработчики рассказывают, что колдуют над портированием Android на iPhone уже более десяти лет. Пока многие компоненты не функционируют, включая камеру, Bluetooth и сотовые модемы. Также неизвестно, как такой эксперимент может сказаться на батарее, производительности и других компонентах устройства. То есть использовать для опытов основной телефон крайне не рекомендуется.

«Там, где песочницы определяют пределы и границы, песочные замки дают возможность создать что-то новое, используя безграничность своего воображения. Project Sandcastle — это создание чего-то нового на кремнии вашего оборудования. iPhone ограничивает пользователей работой внутри песочницы. Но когда вы покупаете iPhone, у вас есть железо iPhone. Android для iPhone даст вам возможность использовать другую операционную систему на этом железе.

Android для iPhone имеет много интересных практических применений, от криминалистических исследований до двойной загрузки эфемерных устройств с целью борьбы с электронными отходами. Нашей целью всегда было продвижение мобильных исследований, и нам не терпится увидеть, что сообщество разработчиков сможет построить на этом фундаменте», — пишут инженеры Corellium.

Журналисты Forbes уже опробовали Project Sandcastle в деле. Демонстрацию работы Android на iPhone можно увидеть в этом ролике.

85% трекеров принадлежат Google

Разработчики приватного поисковика DuckDuckGo разместили в Сети список веб-трекеров Tracker Radar. Tracker Radar содержит подробную информацию о поведении трекеров, в том числе о распространенности, принадлежности, действиях с цифровым отпечатком, поведении файлов cookie, политике конфиденциальности, правилах для определенных ресурсов (за исключением случаев взлома сайта) и данные о производительности.

Список включает 5326 доменов, которые используются 1727 компаниями и организациями для отслеживания активности пользователей.

На 29 758 сайтах (68%) был обнаружен «маячок» doubleclick.net. Он принадлежит компании Google, которая также владеет 479 доменами из списка. А значит, в 98% случаев трекер используется на сайтах, не принадлежащих Google.

В целом трекеры, принадлежащие Google, удалось найти более чем на 85% сайтов из первых 50 тысяч топа, а компании Facebook — на 36% сайтов.

- При этом сообщается, что лишь 19% пользователей используют защиту от трекеров.

Deer.io больше нет

В начале марта 2020 года американские правоохранители сообщили, что в аэропорту имени Джона Кеннеди в Нью-Йорке был арестован россиянин Кирилл Викторович Фирсов, которого считают оператором платформы для создания сайтов Deer.io.

Мы рассказывали о Deer.io еще в 2016 году. Так, платформа существовала с 2013 года и тогда позволяла любому желающему за 500 рублей в месяц запустить собственный интернет-магазин. Работало все это подобно WordPress: пользователю за плату предоставляли хостинг и дизайн.

Еще три года назад исследователи компании Digital Shadows писали, что услугами сервиса пользуются более 1000 магазинов, которые уже принесли своим операторам свыше 240 миллионов рублей, а сами создатели Deer.io уточняли, что на самом деле магазинов насчитывается свыше 4000.

Проблема заключалась в том, что в 2016 году исследователи обнаружили на Deer.io магазины, которым скорее стоило бы работать в даркнете, а ведь правила платформы (и законодательство РФ) запрещали продажу наркотических веществ, программ, устройств и скриптов для любых видов взлома, все связанное с кардерством и финансовыми махинациями, DDoS-услуги и так далее.

Эксперты утверждали, что администрация Deer.io сознательно закрывает глаза на такую активность. Так, отчет Digital Shadows гласил, что площадка прекрасно известна хакерам и активно рекламируется на форумах Xeksek, AntiChat, Zloy и Exploit.

Интересно, что представители платформы категорически отвергали эти обвинения, уверяли СМИ, что Deer.io работает в соответствии с законами Российской Федерации, а также регулярно блокирует магазины, которые занимаются продажей наркотиков или банковских аккаунтов, и банит магазины по распоряжению Роскомнадзора или других уполномоченных органов.

Не менее интересно и то, что после публикации материала о Deer.io на нашем сайте операторы платформы угрожали «Хакеру» юридическим преследованием. Летом 2019 года компания внезапно потребовала от редакции удалить материал 2016 года на том основании, что в отчете Digital Shadows отсутствовал скриншот главной страницы каталога сайтов (на котором было отчетливо видно, что топ-10 магазинов торгуют исключительно ворованными аккаунтами). Утверждалось, что скриншот сделали мы сами, а значит, публикация «не имеет подтверждения и порочит деловую репутацию компании».

Теперь, после ареста Фирсова, Министерство юстиции США отчиталось о ликвидации самого сайта. Домен был изъят в соответствии с постановлением суда, и на главной странице сайта теперь красуется красноречивая заглушка.

Правоохранители пишут, что на момент закрытия платформа использовалась для размещения более 24 тысяч магазинов, чьи суммарные доходы составляли более 17 миллионов долларов. Создать собственный магазин здесь мог любой желающий, достаточно было заплатить 800 рублей в месяц — в биткойнах или с помощью систем онлайн-платежей, включая WebMoney.

Следователи рассказывают, что 4 марта 2020 года ФБР совершило «контрольную закупку» и приобрело около 1100 игровых аккаунтов в магазине ACCOUNTS-MARKET.DEER.IS менее чем за 20 долларов США, оплатив покупку криптовалютой. После оплаты правоохранители действительно получили учетные данные от аккаунтов игроков, включая имя пользователя и пароль для каждой.

Из 1100 этих учетных записей 249 оказались взломанными учетными записями неназванной компании. Данная компания подтвердила следствию, что если хакер получал доступ к имени пользователя и паролю, то у него появлялась возможность использовать эту учетную запись. При этом учетная запись игрока обеспечивает доступ ко всей его медиатеке, а также часто имеет связанные способы оплаты. То есть злоумышленник мог воспользоваться этим и совершать дополнительные покупки.

Но только лишь этим «контрольная закупка» не ограничилась. Так, 5 марта 2020 года ФБР приобрело примерно 999 записей с личными данными в магазине DEER.IO SHIKISHOP.DEER.IS (примерно за 170 долларов в биткойнах), а также около 2650 записей с личными данными (примерно за 522 доллара в биткойнах). Используя приобретенную информацию, следователи смогли узнать имена, даты рождения и номера социального страхования для ряда лиц, проживающих в округе Сан-Диего.

«Deer.io был крупнейшей централизованной платформой, которая облегчала продажу скомпрометированных аккаунтов социальных сетей, а также финансовых данных, персональной информации и взломанных компьютеров. Захват этого преступного сайта — большой шаг в деле сокращения [оборота] похищенных данных, используемых для атак на физических и юридических лиц в США и за рубежом», — резюмирует специальный агент ФБР Омер Мейзель.

Билл Гейтс покинул совет директоров Microsoft

В середине марта стало известно, что Билл Гейтс покидает совет директоров Microsoft, чтобы уделять больше времени своим благотворительным проектам. Впрочем, это не означает, что Гейтс вообще оставит компанию, — он по-прежнему будет числиться в штате, только теперь в роли советника главы Microsoft Сатьи Наделлы.

«Уход из совета директоров ни в коем случае не означает, что я ухожу из компании. Microsoft всегда будет важной частью моей жизни, и я продолжу сотрудничать с Сатьей и техническим руководством, чтобы помогать формировать видение и достигать амбициозных целей, стоящих перед компанией. Относительно прогресса компании и того, как она может продолжать приносить пользу миру, я чувствую себя более оптимистично, чем когда бы то ни было»

— Билл Гейтс

DH закрылся после взлома

Один из крупнейших хостингов в даркнете, Daniel’s Hosting (DH), был взломан в ночь на 10 марта 2020 года. Неизвестные получили доступ к бэкенду DH и удалили все связанные с хостингом базы данных, а также учетную запись владельца.

Разработчик DH Дэниел Винзен (Daniel Winzen) рассказал в блоге, что обнаружил взлом только утром, когда спасать что-либо уже было поздно. Дело в том, что хостинг умышленно не хранил резервные копии. Винзен сообщил, что пока ему только предстоит выяснить, как взломщик проник в бэкенд. Он пишет, что сейчас сосредоточен на других проектах и повседневных делах, а DH — это скорее хобби, поэтому тратить слишком много времени на расследование он не планирует.

Создатель Daniel’s Hosting подчеркивает, что взлом не затронул учетные записи пользователей, размещавших на DH свои ресурсы, но все же советует рассматривать случившееся как утечку данных и рекомендует бывшим клиентам сменить пароли (если они используют одни и те же комбинации учетных данных для разных ресурсов).

По словам разработчика, в обозримом будущем DH вряд ли заработает снова.

«Я занимаюсь этим проектом в свободное время, параллельно с основной работой, и трачу очень много времени на то, чтобы просто поддерживать сервер в чистоте от незаконных и мошеннических сайтов. Я трачу в десять раз больше времени на удаление аккаунтов, чем мог бы найти для продолжения разработки. На данном этапе я не планирую продолжать этот хостинг-проект», — заявляет Винзен.

При этом разработчик уверяет, что в целом хотел бы перезапустить сервис с новыми функциями и улучшениями, чтобы больше не приходилось тратить все свободное время на администрирование. Однако вряд ли это произойдет в ближайшие месяцы.

Интересно, что это уже второй крупный взлом DH за последние полтора года. Так, в конце 2018 года хостинг точно так же подвергся атаке, а неизвестным злоумышленникам удалось получить доступ к БД и попросту удалить все аккаунты, включая root-аккаунт сервера. Тогда в офлайн ушли более 6500 сайтов (так как резервных копий тоже не было).

Отказ после 40 000 часов работы

Компания Hewlett Packard Enterprise (HPE) выпустила рекомендации по безопасности и обновления прошивок для своих SAS SSD.

Из-за ошибки во встроенном ПО некоторые модели твердотельных накопителей компании могут выйти из строя после 40 000 часов работы (4 года, 206 дней и 16 часов после ввода в эксплуатацию). Хуже того, после сбоя, если он все же произошел, ни сам SSD, ни данные на нем уже не могут быть восстановлены.

В HPE подчеркивают, что некоторые модели продаются отдельно, но другие включены в состав других продуктов HPE, в том числе HPE ProLiant, Synergy, Apollo 4200, Synergy Storage Modules, D3000 Storage Enclosure и StoreEasy 1000 Storage.

Минус 3 миллиона сертификатов

4 марта 2020 года разработчики Let’s Encrypt неожиданно сообщили, что будут вынуждены отозвать 3 048 289 сертификатов из-за ошибки в коде. Проблема крылась в управляющем ПО Boulder, которое используется для проверки пользователей и их доменов перед выдачей сертификатов.

Чтобы разобраться в проблеме, нужно понимать, что такое стандарт CAA (Certificate Authority Authorization). Он был утвержден еще в 2017 году и позволяет владельцам доменов запретить удостоверяющим центрам выпускать сертификаты для своих доменов. По сути, владельцы доменов могут добавить специальное поле CAA (CAA field) в DNS своего домена, и только удостоверяющий центр, указанный в этом поле, может выдать домену сертификат. Все удостоверяющие центры (включая Let’s Encrypt) обязаны следовать CAA, в соответствии с буквой закона, а в противном случае им грозят серьезные штрафы.

Ошибка в коде Boulder, связанная с имплементацией CAA, появилась еще летом 2019 года и порой заставляла его игнорировать проверку CAA.

«Если запрос сертификата содержал N доменных имен, для которых требовалась повторная проверка CAA, Boulder выбирал одно доменное имя и проверял его N раз. Фактически, если подписчик выполнял валидацию доменного имени на время X, запись CAA для этого домена позволяла выдать сертификат Let’s Encrypt во время X. Но подписчик имел возможность получить сертификат, содержащий это доменное имя, на период X + 30 дней, даже если позже на это доменное имя была установлена запись CAA, запрещающая выдачу сертификатов Let’s Encrypt», — объясняют разработчики Let’s Encrypt.

В итоге баг был исправлен, и теперь Boulder проверяет поле CAA корректно. Инженеры Let’s Encrypt успокоили, что, по их данным, проблемой никто не успел злоупотребить. Однако удостоверяющий центр вынужден аннулировать все сертификаты, которые были выданы с нарушением проверок CAA, в соответствии с отраслевыми правилами.

По сути, из всех 116 миллионов активных в настоящее время сертификатов только 2,6% были подвержены этой проблеме. Как уже было сказано выше, это 3 048 289 сертификатов от общего числа. Но отзывать их все сразу все же не стали.

Дело в том, что разработчики пришли к выводу, что идею «сломать» так много сайтов и напугать их посетителей вряд ли можно считать хорошей. Поэтому было принято решение временно отложить обнуление примерно 1 300 000 сертификатов, тогда как 1 706 505 сертификатов были перевыпущены 4–5 марта 2020 года, как и планировалось. Отзыв некоторых сертификатов все же обещали продолжить, но лишь после того, как специалисты убедятся, что это «не будет бесполезным нарушением спокойствия веб-пользователей».

«Let’s Encrypt предлагает только сертификаты со сроком службы 90 дней, поэтому затронутые проблемой сертификаты, которые мы не можем отозвать, относительно быстро покинут экосистему», — также отмечают разработчики.

Самые опасные каталоги приложений

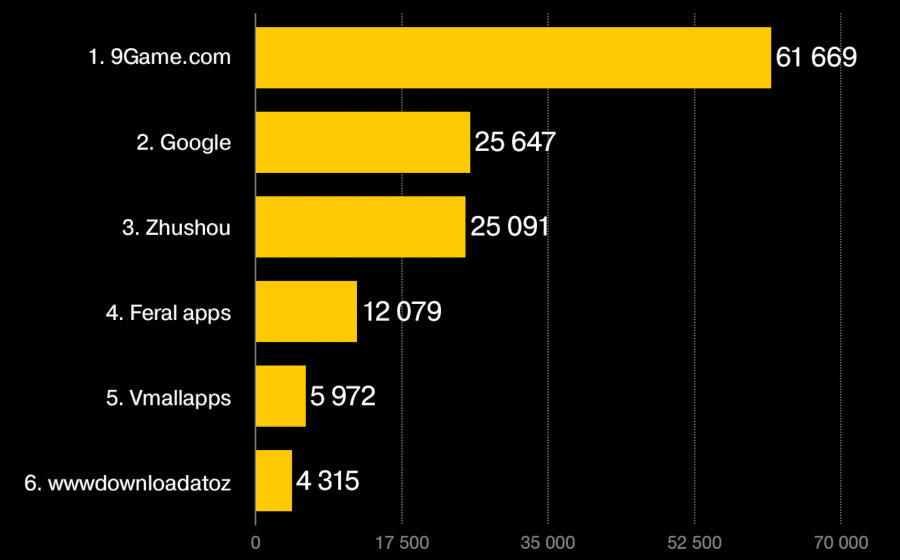

- Компания RiskIQ подготовила отчет об угрозах среди мобильных приложений за 2019 год. В числе прочего эксперты компании изучили различные каталоги приложений для Android и составили рейтинг наиболее опасных из них.

Наиболее опасным из всех был признан 9Game.com — портал для загрузки бесплатных игр под Android. Он занял первое место как каталог приложений с наибольшим количеством новых загрузок малвари, а также первое место среди магазинов приложений с самой высокой концентрацией малвари (ее составили 9Game, Feral, Vmall, Xiaomi и Zhushou).

В 2019 году на 9Game было загружено 61 669 новых вредоносных приложений.

Второе место в рейтинге магазинов с наибольшим количеством новых загрузок малвари с солидным отрывом занимает официальный магазин приложений Google Play Store: 25 647 новых вредоносных приложений за год.

Оставшиеся позиции делят между собой каталог Zhushou, принадлежащий Qihoo 360, каталог Feral, а также Vmall, созданный компанией Huawei.

Google Play Store вообще не вошел в пятерку магазинов с наибольшей концентрацией малвари.

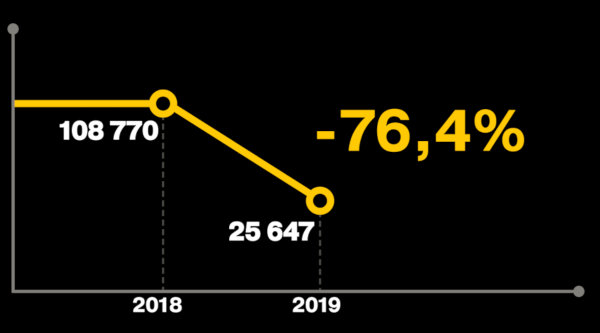

В целом количество занесенных в черный список приложений в Google Play Store снизилось на значительные 76,4% в 2019 году.

- Общее количество вредоносных приложений в мире снизилось на 20% и остановилось на отметке 170 796 (в 2018 году насчитывалось 213 279 вредоносных приложений).

Google нарушает GDPR

Создатели браузера Brave обвинили компанию Google в нарушении одного из принципов Общего регламента защиты данных (GDPR), а именно той его части, которая связана с согласием, что требуется для сбора и обработки личных данных пользователей. С соответствующей жалобой авторы Brave обратились в ирландскую Комиссию по защите данных.

Разработчики пишут, что политика конфиденциальности Google нарушает принцип целевого ограничения GDPR, так как privacy policy компании нельзя назвать прозрачной: в этом документе нет явного указания целей, ради которых вообще собираются и обрабатываются данные. Дело в том, что GDPR требует, чтобы компании и организации собирали и обрабатывали личные данные пользователей только для конкретных целей, которые должны быть абсолютно ясны потребителям.

Создатели Brave называют политику конфиденциальности Google и ее формулировки «безнадежно туманными и неопределенными» и отмечают, что приведенные причины для сбора данных (такие как «разработка новых сервисов») словно взяты из антипримеров GDPR, описывающих, как делать ни в коем случае не нужно. Также утверждается, что хотя Google показывает пользователям персонализированную рекламу в соответствии с их интересами, информация о целях обработки данных и о причинах, по которым пользователи видят конкретную рекламу, не раскрываются.

В своей жалобе представители Brave ссылаются на собственное исследование под названием «Внутри черного ящика», в котором подробно описано, ради каких целей Google собирает персональные данные, используя интеграции с сайтами, приложениями и операционными системами. Документ гласит, что цели Google «настолько расплывчаты, что не имеют никакого смысла или предела… В результате компания получает внутренние данные, доступные для всех, что нарушает принципы ограничения целей GDPR».

Разработчики Brave просят, чтобы Google предоставила полный и конкретный список целей для сбора и обработки персональных данных, а также соответствующие правовые обоснования для каждой из них. Сообщается, что Google якобы неоднократно отказывала Brave в подробных объяснениях.

«Проблема в том, что, когда вы не знаете, что происходит с вашими данными, нет никакой ответственности, прозрачности и контроля. Если такая компания, как Google, может оперировать данными по принципу free-for-all, то и защита данных, и GDPR — лишь призрачная фантазия», — заявляют в Brave.

Представители Google уже ответили на эти обвинения, дав комментарий изданию The Register:

«Эти неоднократные обвинения со стороны нашего коммерческого конкурента не выдерживают серьезной проверки. Двадцать миллионов пользователей ежедневно посещают свои учетные записи, чтобы выбрать способ, каким Google обрабатывает их данные. Наша политика конфиденциальности и объяснения, которые мы предоставляем пользователям, дают четкое представление о том, как хранятся данные и какой у пользователей есть выбор».

Ботнет Necurs ликвидирован

Специалисты компании Microsoft и ее отраслевые партнеры (компании, занимающиеся кибербезопасностью, провайдеры, регистраторы доменов, CERT и правоохранительные органы) сообщили о ликвидации одного из крупнейших на сегодняшний день ботнетов, распространяющего спам и малварь, — Necurs. Эксперты сумели взломать Necurs DGA — алгоритм генерации доменов, при помощи которого ботнет генерирует случайные доменные имена.

Разрушение структуры DGA позволило экспертам создать исчерпывающий список будущих доменов и управляющих серверов Necurs, теперь стало возможно их блокировать и препятствовать их регистрации.

«Мы смогли точно спрогнозировать более шести миллионов уникальных доменов, которые будут созданы в течение следующих 25 месяцев. Взяв под контроль существующие сайты и ограничив возможность регистрации новых, мы подорвали работу ботнета»

— Том Берт, вице-президент Microsoft

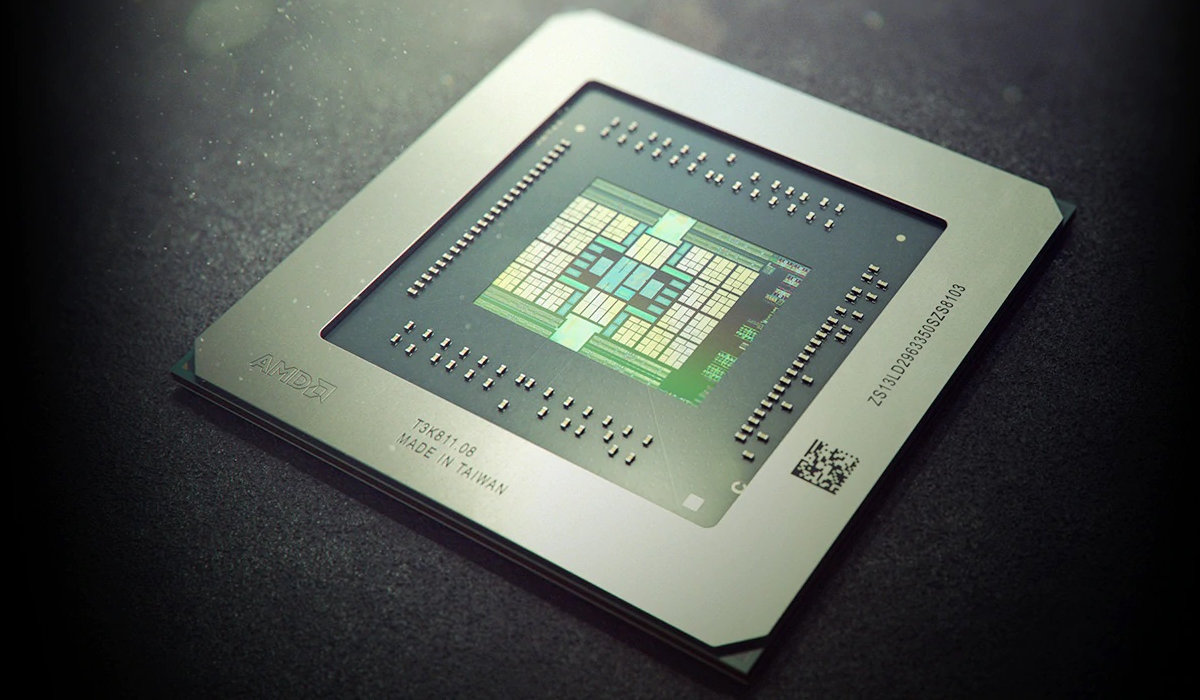

У AMD похитили исходники

В конце марта издание Torrent Freak обратило внимание, что компания AMD добилась удаления с GitHub ряда репозиториев, судя по всему содержавших исходные коды графических процессоров Navi и Arden. Человек, похитивший эти исходники у компании, рассказал журналистам, что, если продать их не удастся, он намерен обнародовать оставшуюся часть кода.

Журналисты напоминают, что еще в июле 2019 года, чтобы отпраздновать пятидесятилетие компании, AMD представила видеокарты Radeon RX 5000 с графическими процессорами Navi. Исходный код для этих устройств считается секретным, но, похоже, теперь он попал в чужие руки.

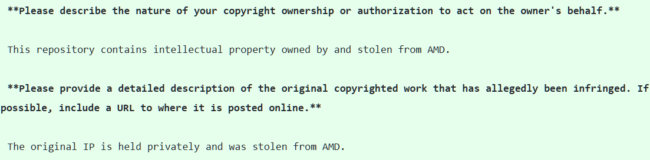

В конце марта в Сети начали циркулировать слухи о том, что некто сумел заполучить исходные коды графических процессоров Navi 10, Navi 21 и Arden, причем последний, похоже, будет использоваться в грядущих Xbox X. Обычно подтвердить подлинность таких утечек весьма проблематично, но в данном случае AMD принимает меры, которые говорят сами за себя. Так, в соответствии с Законом об авторском праве в цифровую эпоху (DMCA), AMD потребовала удалить с GitHub недавно созданный репозиторий xxXsoullessXxx и проект под названием AMD-navi-GPU-HARDWARE-SOURCE, где якобы была опубликована украденная у компании интеллектуальная собственность.

GitHub немедленно отключил данный репозиторий, после чего журналисты Torrent Freak заинтересовались происходящим и связались с владельцем репозитория, чтобы задать несколько вопросов. Владельцем оказалась девушка (во всяком случае, хакер представился именно так), и она сообщила изданию, что поводом для конфликта с компанией действительно послужил исходный код графического процессора AMD.

«В ноябре 2019 года я обнаружила исходные коды для AMD Navi GPU на взломанном компьютере, — рассказывает владелица репозитория, упоминая, что для взлома применяла некие эксплоиты. — Его хозяин не предпринимал никаких действий против [потенциальной] утечки. Лишь позже я узнала о том, что за файлы хранились на этой машине. Они даже не были защищены или зашифрованы должным образом, что просто прискорбно».

Взломщица объясняет, что таким образом в ее руках оказались исходники Navi 10, Navi 21 и Arden. На вопрос о том, почему она опубликовала эти данные на GitHub, она ответила, что решила поделиться ценной находкой со всем миром и даже не пыталась связаться с AMD по поводу утечки, так как компания наверняка попытается подать на нее в суд.

Более того, владелица репозитория утверждает, что пока она опубликовала лишь часть похищенных исходников, а остальные будут обнародованы для избранного круга лиц в том случае, если на них не найдется покупатель. Дело в том, что стоимость этой утечки она оценивает примерно в 100 миллионов долларов.

Представители AMD определенно обеспокоены происходящим, так как вскоре компания дополнила свою исходную жалобу, указав еще по крайней мере четыре других репозитория на GitHub, где также размещались утекшие исходники. Все эти репозитории тоже были закрыты.

В итоге представители AMD и вовсе были вынуждены сделать официальное заявление. В компании объяснили, что в декабре 2019 года на связь с ними вышел человек, который заявлял, будто в его распоряжении есть файлы, имеющие отношение к графическим продуктам AMD (упоминается, что некоторые из них были недавно размещены в открытом доступе, но уже были удалены).

Представители AMD пишут, что они не знают, есть ли у неизвестного на руках еще какие-либо файлы, помимо уже «засвеченных», но в компании уверены, что эта утечка не станет угрозой для конкурентоспособности или безопасности графических продуктов AMD. Также подчеркивается, что ведется расследование, участие в котором принимают правоохранительные органы.

7014 криптовалютных банкоматов

Специалисты Coin ATM Radar подсчитали, что в настоящее время в мире установлено 7014 криптовалютных банкоматов. Такие машины размещены в 75 странах мира, и суммарно в мире насчитывается 42 производителя подобных устройств.

Как видно на иллюстрации, наибольшая плотность установки криптовалютынх банкоматов, как и ранее, наблюдается в США.

Коронавирус и хакеры

Из-за пандемии коронавируса во многих странах введен серьезный карантин и огромное количество компаний перевело своих сотрудников на удаленную работу. Так как люди в большинстве своем остаются дома, единственной отдушиной и рабочим инструментом становится интернет. Сейчас многие игровые, стриминговые, облачные и прочие сервисы отмечают небывалый прирост нагрузки и трафика. К примеру, Netflix и YouTube стали принудительно снижать качество видео, команда Azure ставит в приоритет корпоративных пользователей, функциональность Office 365 временно ограничена, а акции компании Zoom, разрабатывающей сервис для видеоконференций, стремительно растут в цене.

Разумеется, этим всплеском сетевой активности, а также страхами людей перед пандемией не могли не воспользоваться злоумышленники всех мастей.

ИБ-специалисты со всего мира отмечают огромный всплеск всевозможной мошеннической активности, связанной с COVID-19. К примеру, аналитики RiskIQ сообщали, что только за один день, 15 марта 2020 года, они выявили 13 500 подозрительных доменов, связанных с коронавирусом. На следующий день было найдено еще 35 000 подозрительных доменов и еще более 17 000 доменов через два дня. В основном такие сайты паразитируют на страхах пользователей, распространяют малварь или занимаются открытым мошенничеством: продают несуществующие вакцины, лекарства, тесты на коронавирус и так далее.

Интересно, что эксперты компании RiskIQ каждый день публикуют списки новых вредоносных кампаний (спам, фишинг, дезинформация), а также статистику о мошеннических доменах, как-либо связанных с COVID-19. Похожие наблюдения ведет и специалист ESET Лукас Стефанко в своем блоге — следит за Android-малварью и приложениями, эксплуатирующими пандемию коронавируса.

Но помимо этого массового и довольно заурядного мошенничества, специалисты обнаружили и ряд необычных кампаний и случаев, связанных с COVID-19.

Вымогатели и медучреждения

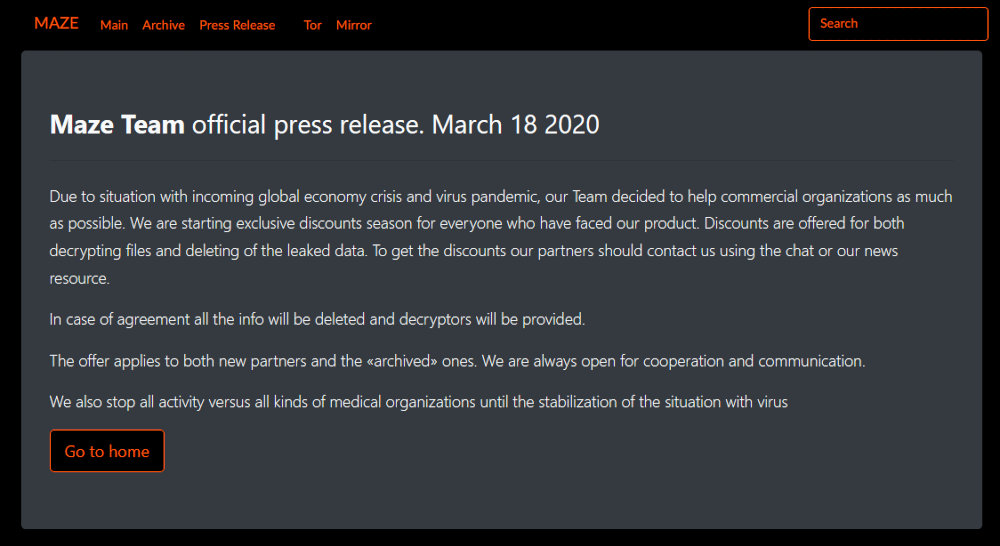

Издание Bleeping Computer связалось с операторами таких известных шифровальщиков, как Maze, DoppelPaymer, Ryuk, Sodinokibi (REvil), PwndLocker и Ako, и поинтересовалось у них, продолжат ли они в такие сложные для всего мира времена атаковать медицинские учреждения и организации.

В ответ на вопрос журналистов официальные заявления сделали хак-группы DoppelPaymer и Maze. Первые ответили, что они в целом не атакуют больницы, лечебные учреждения и экстренные службы и начинать теперь точно не планируют. Если же атака DoppelPaymer случайно коснется таких организаций и учреждений, операторы малвари обещают расшифровать данные бесплатно.

«Но некоторые компании пытаются выдавать себя за что-то другое. У нас есть девелоперская компания, которая пыталась прикинуться небольшим риелтором, или другая компания, которая пыталась выдать себя за приют для собак. Так что, если такое случится, мы проведем двойную, тройную проверку перед тем, как выпустить бесплатный расшифровщик. Но что касается фармы: в эти дни они зарабатывают много лишнего из-за паники, у нас нет никакого желания их поддерживать. Пока врачи что-то делают, эти ребята зарабатывают», — говорят хакеры.

Операторы Maze, в свою очередь, опубликовали целый пресс-релиз. Группировка заявила, что прекратит активность относительно любых медицинских организаций и учреждений вплоть до окончания пандемии. Также операторы Maze «щедро» предложили скидки на расшифровку таким пострадавшим организациям.

К сожалению, по данным компании Coveware, наиболее активными вымогателями на конец 2019 года были Sodinokibi, Ryuk и Phobos. Так что, даже если операторы DoppelPaymer и Maze откажутся от атак, это не слишком поможет. К примеру, операторы шифровальщика Ryuk останавливаться определенно не собираются: 26 марта 2020 года эксперт компании Sophos рассказал в Twitter, что шифровальщик атаковал неназванное медицинское учреждение в США.

В свою очередь, руководитель исследовательского отдела SentinelOne Виталий Кремез сообщил Bleeping Computer, что за последний месяц он видел, как Ryuk атаковал как минимум десять медицинских организаций. Из них две были независимыми больницами, а еще одна — здравоохранительной сетью, в состав которой входят девять больниц в США. По данным издания, одна из больниц расположена в зоне, где ситуация с коронавирусом очень тяжелая.

«Мало того что они не прекратили атаки на цели в сфере здравоохранения, мы также наблюдаем продолжающуюся тенденцию атак на здравоохранительные организации в разгар пандемии. Тогда как некоторые вымогательские группы хотя бы участвовали в диалоге о прекращении вымогательства в области здравоохранения и признавали, что все понимают, операторы Ryuk хранят молчание и преследуют медицинские организации и учреждения, невзирая на наши призывы остановиться», — говорит Кремез.

Подмена DNS

В конце месяца журналисты все того же Bleeping Computer обратили внимание на жалобы пользователей, которые сообщали на форумах издания, что им навязчиво предлагают скачать странное приложение, якобы информирующее о COVID-19 и созданное ВОЗ. Как оказалось, роутеры этих людей были скомпрометированы, а под видом приложения распространялся инфостилер.

Во всех случаях пострадавшие были владельцами роутеров D-Link или Linksys и неизвестные злоумышленники изменили на устройствах настройки DNS. Пока неясно, как именно атакующие получали доступ к устройствам, но несколько пострадавших признались, что доступ к их роутерам можно было получить удаленно, а они использовали слабые пароли. Так что, вероятно, речь идет о брутфорсе и переборе учетных данных по списку известных значений по умолчанию.

Получив доступ к устройству, злоумышленники меняют адреса DNS-серверов на 109.234.35.230 и 94.103.82.249.

Исследователи объясняют, что, когда компьютер подключается к сети, Microsoft использует функцию Network Connectivity Status Indicator (NCSI), которая периодически проверяет, активно ли подключение к интернету. Так, в Windows 10 одним из подобных тестов будет подключение к http://www.msftconnecttest.com/connecttest.txt и проверка, содержит ли ответ Microsoft Connect Test. Если содержит, значит, компьютер подключен к интернету, а если нет, Windows предупредит о том, что интернет недоступен.

Если же пользователь работает со скомпрометированным роутером, то вредоносные DNS-серверы вынуждают Windows вместо подключения к легитимному IP-адресу Microsoft 13.107.4.52 подключаться к ресурсу злоумышленников, расположенному по адресу 176.113.81.159. В итоге вместо отправки упомянутого текстового файла сайт отображает страницу, предлагающую жертве загрузить и установить поддельное приложение Emergency — COVID-19 Informator или COVID-19 Inform App, якобы созданное ВОЗ.

Если пользователь попадется на удочку атакующих, загрузит и установит это приложение, то вместо информации о коронавирусе он получит трояна Oski. Эта малварь попытается собрать и передать злоумышленникам следующую информацию (список неполный):

- файлы cookie;

- историю браузера;

- платежную информацию из браузера;

- сохраненные учетные данные;

- данные криптовалютных кошельков;

- текстовые файлы;

- данные автозаполнения для форм в браузере;

- БД 2ФА-идентификаторов Authy;

- скриншоты рабочего стола в момент заражения.

Вскоре после обнаружения проблемы специалисты компании Bitdefender подготовили собственный отчет об этой вредоносной кампании. По их данным, хакеры действительно используют брутфорс, чтобы подобрать пароль для целевых роутеров. Также исследователи согласны с тем, что через подмену DNS распространяется малварь Oski, похищающая самые разные данные из зараженной системы.

По информации специалистов, пользователей перенаправили на вредоносный сайт, посвященный коронавирусу, при попытке доступа к одному из следующих доменов:

- aws.amazon.com;

- goo.gl;

- bit.ly;

- washington.edu;

- imageshack.us;

- ufl.edu;

- Disney.com;

- cox.net;

- xhamster.com;

- pubads.g.doubleclick.net;

- tidd.ly;

- redditblog.com;

- fiddler2.com;

- winimage.com.

Операция «Пангея»

В свою очередь, Европол сообщил, что полиция более чем 90 стран объединилась для проведения операции «Пангея», призванной остановить растущий поток мошенничества, связанного с COVID-19.

Операцию координировал Интерпол, и один из ее этапов проходил с 3 по 10 марта 2020 года. Правоохранители из 90 стран мира ликвидировали 37 преступных группировок и произвели 121 арест. В общей сложности были конфискованы потенциально опасные лекарственные средства на 13 миллионов евро (большинство представляли собой обезболивающие и антибиотики, которые обманом продавались паникующим из-за коронавируса потребителям). Кроме того, правоохранительные органы изъяли около 34 тысяч поддельных хирургических масок, не соответствовавших стандартам, а также поддельные наборы для самотестирования на ВИЧ и для проверки глюкозы.

Крупные интернет-магазины пытаются своими силами бороться с взвинчиванием цен и мошенничеством и блокируют распространение продуктов, претендующих на профилактику или лечение коронавируса. К примеру, за последние недели Amazon снял с продажи по меньшей мере один миллион таких товаров, и в настоящее время два человека в США находятся под следствием: они скупили в магазинах Dollar Tree, Walmart, Staples и Home Depot почти 18 тысяч дезинфицирующих средств для рук и попытались продать их на Amazon по завышенным ценам.

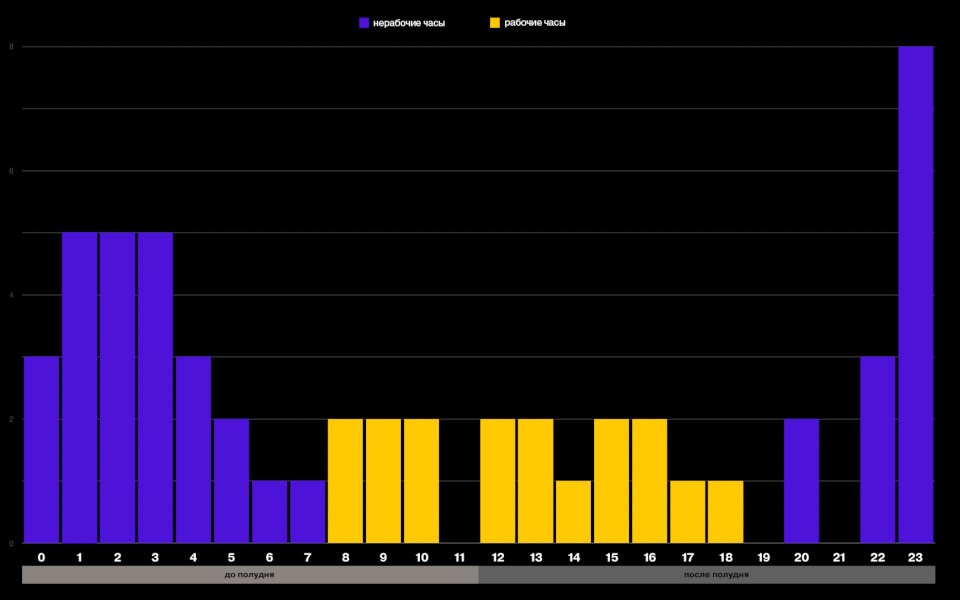

Ночь — время шифровальщиков

Эксперты американской компании FireEye изучили десятки расследований инцидентов с применением шифровальщиков за период с 2017 по 2019 год. Выяснилось, что большинство вымогательских атак совершают в нерабочее время или в выходные дни.

76% всех вымогательских атак в корпоративном секторе происходят в нерабочее время: 49% из них фиксируются в ночное время в будние дни, а еще 27% — в выходные.

Операторы вымогательского ПО заранее проникают в сети компаний, затем тратят время на боковые перемещения, чтобы получить доступ к максимальному количеству рабочих станций, и лишь потом вручную устанавливают малварь на все системы и запускают процесс шифрования. Время от первоначальной компрометации до фактической атаки в среднем составляет три дня.

Количество управляемых людьми вымогательских атак возросло на огромные 860%, то есть теперь такие инциденты затрагивают все сектора и все географические зоны, а не только компании из Северной Америки.

- Наиболее популярными векторами таких атак стали брутфорс-атаки на открытые порты RDP, направленный на сотрудников компаний фишинг, атаки drive-by, а также использование одного зараженного хоста для распространения малвари на другие.

Dharma на продажу

На двух русскоязычных хакерских форумах в продаже появился исходный код одного из наиболее прибыльных вымогателей нашего времени — шифровальщика Dharma. Исходники продаются за 2000 долларов США.

Ранее в этом году, выступая на конференции RSA, ФБР назвало Dharma вторым по прибыльности вымогателем за последние годы. Так, с ноября 2016 года по ноябрь 2019-го операторы шифровальщика получили от своих жертв 24 миллиона долларов США в виде выкупов.

Издание ZDNet цитирует нескольких неназванных ИБ-экспертов, которые сходятся во мнении, что нынешняя продажа кода Dharma, вероятнее всего, в скором времени обернется его утечкой в широкий доступ. То есть малварь станет доступна более широкой аудитории, а это, в свою очередь, приведет к широкому распространению исходников среди множества хак-групп, и за этим в итоге последует всплеск атак.

Впрочем, глава отдела киберрасследований McAfee рассказал ZDNet, что код Dharma уже давно циркулирует среди хакеров, а сейчас он просто появился на публичных форумах. При этом эксперт выразил надежду, что рано или поздно исходники попадут в руки ИБ-специалистов и это поможет выявить недостатки малвари и создать дешифровщики.

Dharma существует с 2016 года, и изначально вымогатель, лежащий в основе этой малвари, назывался CrySiS. Он работал по схеме вымогатель-как-услуга (Ransomware-as-a-Service, RaaS), то есть другие преступники могли создавать собственные версии малвари для распространения, как правило при помощи спам-кампаний, наборов эксплоитов или брутфорса RDP.

В конце 2016 года пользователь под ником crss7777 опубликовал на форумах Bleeping Computer ссылку на Pastebin, содержавшую мастер-ключи от шифровальщика CrySiS, которые, как потом установили эксперты, были подлинными. После этого CrySiS прекратил свое существование, «переродившись» как Dharma.

И хотя в 2017 году такая же участь постигла и ключи Dharma, на этот раз операторы вымогателя не стали проводить «ребрендинг» и продолжили работать, в итоге превратив свой RaaS в один из популярнейших «готовых» вымогателей на рынке.

Так, в последние годы Dharma регулярно получает обновления. К примеру, в 2018 и 2019 годах криминальный андеграунд адаптировался к новым тенденциям и перешел от массового распространения вымогателей через почтовый спам к целевым атакам на корпоративные сети. Так же поступили и операторы Dharma.

Отмечается, что весной 2019 года в Сети появился новый штамм вымогателей Phobos, используемый в основном для целевых атак. Исследователи компаний Coveware и Malwarebytes отмечали, что он почти идентичен Dharma. Однако Dharma при этом не прекратил свое существование и продолжил работать параллельно Phobos. К примеру, эксперты компании Avast заметили три новые версии Dharma в середине марта 2020 года.

1 000 000 000 устройств без обновлений

Аналитики британской организации Which?, занимающейся защитой прав потребителей, подсчитали, сколько Android-устройств в мире более не поддерживаются и не получают обновлений безопасности. По данным исследователей, таковых насчитывается более миллиарда, то есть 2 из 5 устройств на Android не получают важных обновлений безопасности от Google, что подвергает их риску заражения вредоносным ПО и другим уязвимостям.

Проблема усугубляется продажами старых устройств третьими сторонами на таких сайтах, как Amazon. Так, эксперты приобрели несколько телефонов, включая Motorola X, Sony Xperia Z2 и Samsung Galaxy A5 2017, и выяснили, что те подвержены множеству давно обнаруженных и исправленных уязвимостей, включая Stagefright, Bluefrag и малварь Jocker.

GitHub покупает NPM

Принадлежащая Microsoft компания GitHub объявила о грядущей сделке с NPM Inc, управляющей репозиторием npm, где содержатся более 1,3 миллиона пакетов, которым пользуются 12 миллионов разработчиков JavaScript. На сегодняшний день npm является крупнейшим менеджером пакетов JavaScript в этой экосистеме, а также крупнейшим репозиторием пакетов среди всех языков программирования.

Глава GitHub Нат Фридман (Nat Friedman) и сооснователь NPM Айзек Шлютер (Isaac Schlueter) рассказывают в блогах, что в скором будущем GitHub и NPM ждет интеграция. Ожидается, что это должно повысить безопасность цепочки поставок ПО с открытым исходным кодом.

«Безопасность опенсорса — это важная глобальная проблема, а после недавнего запуска GitHub Security Lab и встроенных рекомендаций по безопасности мы имеем все возможности, чтобы влиять на ситуацию», — пишет Фридман и обещает возможность отслеживать путь изменения от pull-реквеста GitHub к версии пакета npm, в котором это изменение применено.

Также Фридман отмечает, что CLI по-прежнему останется бесплатным, с открытым исходным кодом. А позже в этом году, по его словам, клиенты NPM, оплачивающие хостинг частных пакетов, смогут перенести свой код в GitHub Packages.

Сумма сделки не разглашается, лишь разработчики NPM намекают, что это «вовсе не история о стартапе стоимостью газиллион долларов».

Другие интересные события месяца

На Pwn2Own взломали Windows, Ubuntu, macOS, Safari, VirtualBox и Adobe Reader

Ультразвуковая атака позволяет контролировать голосовых помощников

Власти США обвинили двух граждан Китая в отмывании денег, похищенных северокорейскими хакерами

Исследователи: ЦРУ атаковало китайские компании и учреждения на протяжении 11 лет

Обнаружено более 700 проблемных поддоменов Microsoft, включая mybrowser.microsoft.com

С 2014 года баг позволяет похищать 2ФА-коды из приложения Google Authenticator

Из-за опасного бага Avast отключил JavaScript-движок в своем антивирусе

Пользователи iOS в Гонконге стали жертвами многофункциональной малвари LightSpy