Содержание статьи

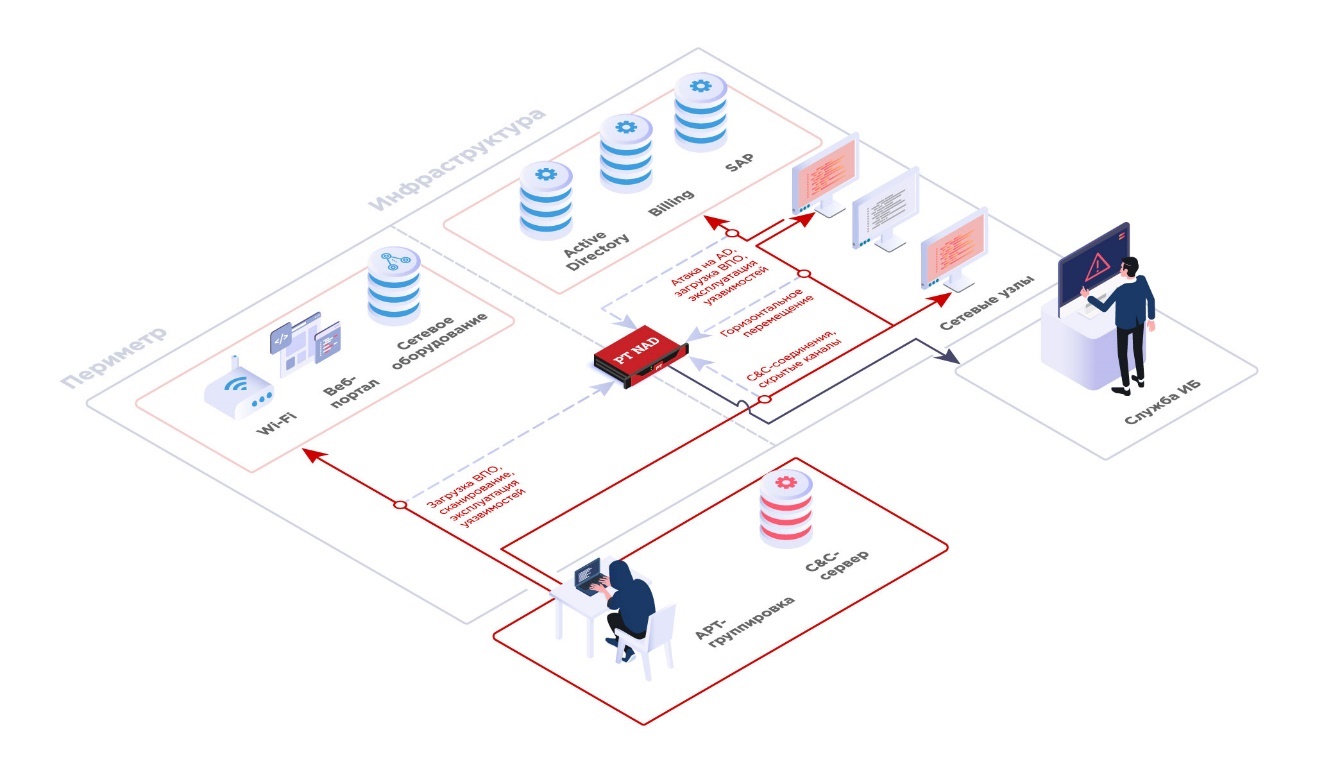

PT NAD может использоваться не только для обнаружения атак на периметре, но и уже внутри корпоративной сети — по данным исследований Positive Technologies, взломщикам удается преодолеть сетевой периметр всего за один шаг в каждой второй компании. При этом в 97% сетей есть подозрительный трафик, что может быть признаком компрометации.

Рассмотрим, как работают системы анализа трафика на примере PT NAD. По модели OSI эта система работает от канального уровня L2 до уровня приложений L7. Для функционирования системы достаточно зеркалированной копии трафика, поэтому производительность сети не страдает при анализе. При этом, если использовать трафик как из внешней, так и из внутренней сети, то можно выявлять активность киберпреступников на разных этапах развития атаки.

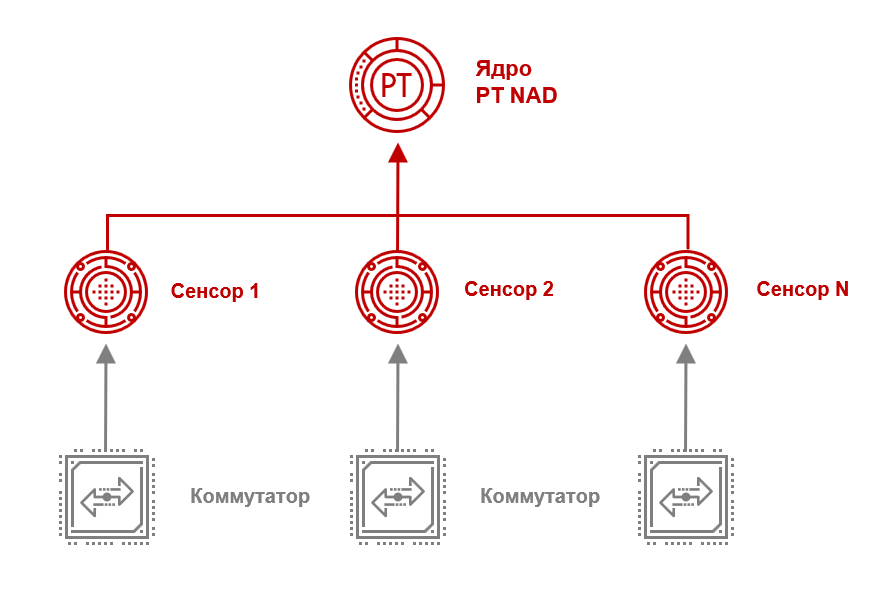

Архитектурно продукт состоит из ядра и сенсоров. Сенсоры нужны для разбора протоколов (SMB, DCE/RPC, Kerberos, LDAP), непосредственного анализа трафика по заданным правилам (их более 5000). Также в них хранится так называемый сырой трафик (файлы PCAP).

Уже разобранный трафик от сенсоров поступает в ядро. Там осуществляется анализ с помощью машинного обучения, ретроспективного анализа и индикаторов компрометации. Также в ядре сохраняются метаданные сетевых сессий.

Как применять NTA-системы: четыре сценария

Команды SOC и внутренние ИБ-службы компаний обычно применяют NTA-системы для решения четырех практических задач. Поговорим о них подробнее.

1. Обнаружение атак внутри инфраструктуры и на периметре сети

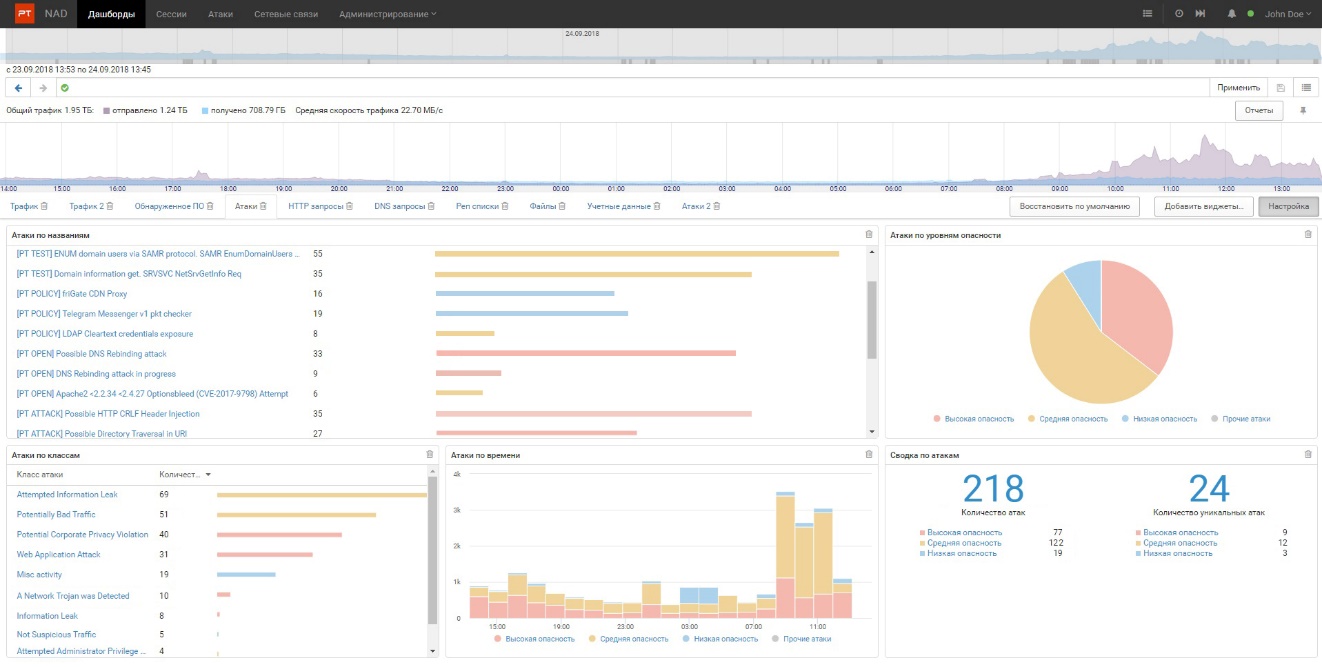

С помощью машинного обучения, глубокого анализа содержимого пакетов, ретроспективного анализа, собственных правил детектирования и индикаторов компрометации NTA-системы могут обнаруживать кибератаки, которые происходят прямо сейчас. Например, PT NAD выявляет горизонтальное перемещение злоумышленника внутри периметра, активность вредоносных программ, попытки скрыть выполняемые действия от средств защиты, эксплуатацию уязвимостей, соединения с автоматически сгенерированными доменами и использование хакерского инструментария.

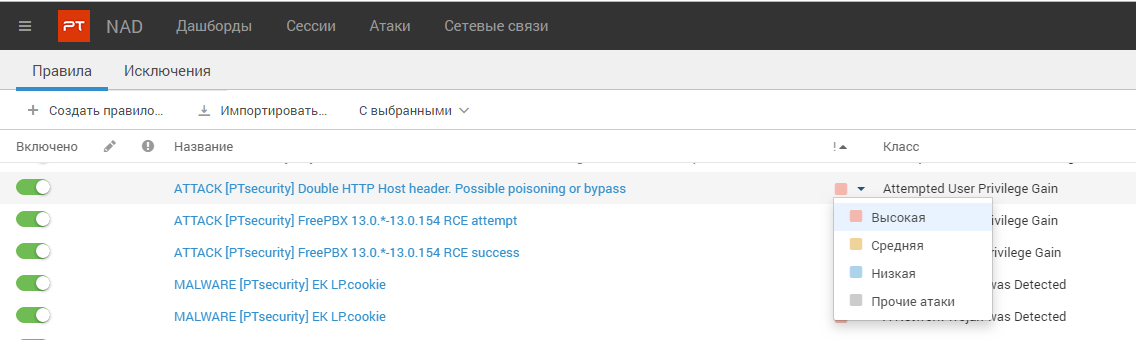

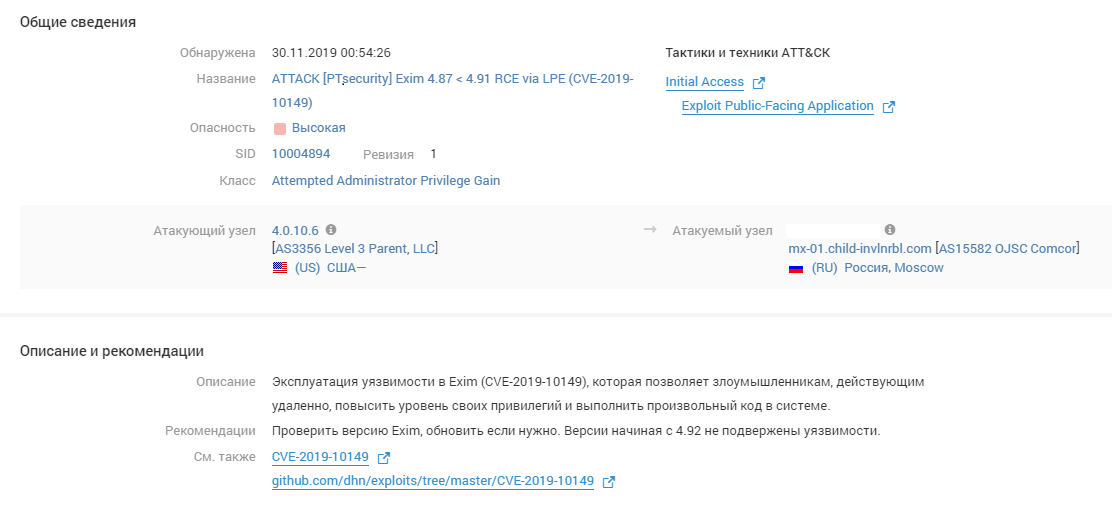

Атакам автоматически присваивается уровень опасности (от низкого до высокого) и класс. Уровень опасности можно менять в настройках правил в зависимости от политик ИБ компании и важности события для сети.

Система собирает данные по конкретной атаке в специальной карточке. В ней содержится информация о задействованных узлах, времени события, сессии, использованных тактиках и техниках по матрице MITRE ATT&CK. Анализ этой информации помогает понять, на какой стадии атаки находятся злоумышленники, и что требуется сделать, чтобы отразить действия киберпреступников.

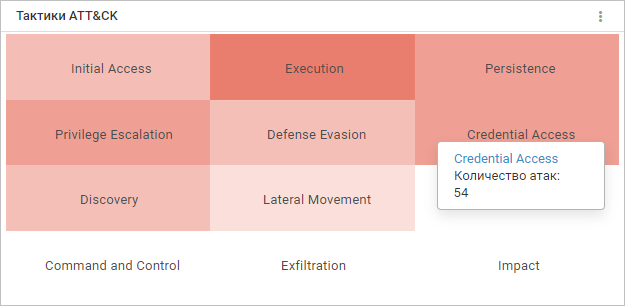

Чем больше атак на инфраструктуру организации совершено при помощи отдельной тактики, тем ярче цвет ее заливки на тепловой карте атак. Тепловая карта позволяет увидеть, как далеко продвинулись злоумышленники на пути к своим целям.

2. Расследование атак

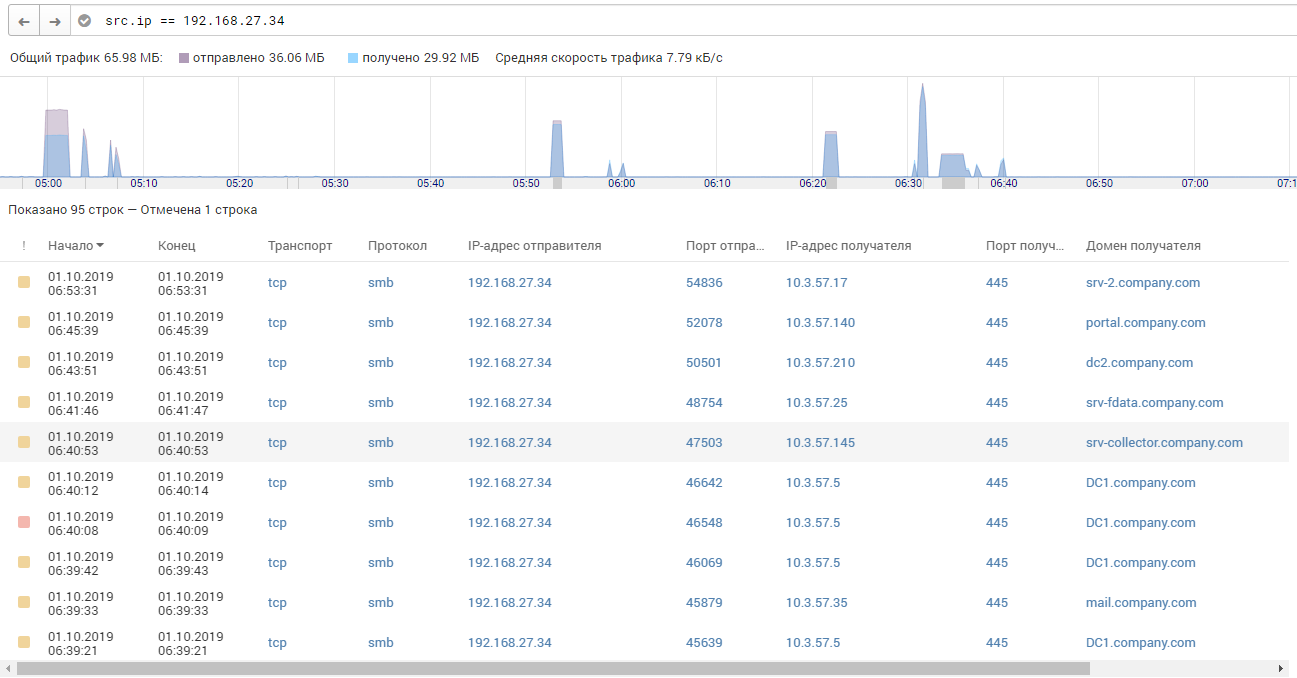

Инструменты класса NTA полезны и при расследовании атак. Например, PT NAD хранит данные о сетевых взаимодействиях — это полезно, когда важно понять, что предшествовало подозрительному событию. Фильтруя эту информацию, можно постепенно раскрутить цепочку атаки, чтобы понять хронологию ее развития, локализовать угрозу и принять компенсирующие меры. Отфильтровать сессии можно по любым из 1200 параметров — это позволяет сильно сузить область поиска.

Простой пример поиска и фильтрации информации в PT NAD. PT NAD уведомил о неуспешной попытке авторизации в контроллере домена с учетной записи с недостаточным объемом прав.

Отфильтровав сессии по адресу сетевого узла, пользователь увидел, что ранее с него было несколько попыток подключений на другие хосты во внерабочее время. Это повод заблокировать учетную запись и начать более детальное расследование.

3. Охота на киберугрозы и уязвимости (threat hunting)

Данные о сетевых взаимодействиях — полезный источник информации для процесса threat hunting. Это проактивный поиск угроз, которые не обнаруживаются традиционными средствами безопасности. Threat hunting позволяет выявлять компрометацию, находить уязвимые места в сети до возникновения инцидента и анализировать слабые места инфраструктуры.

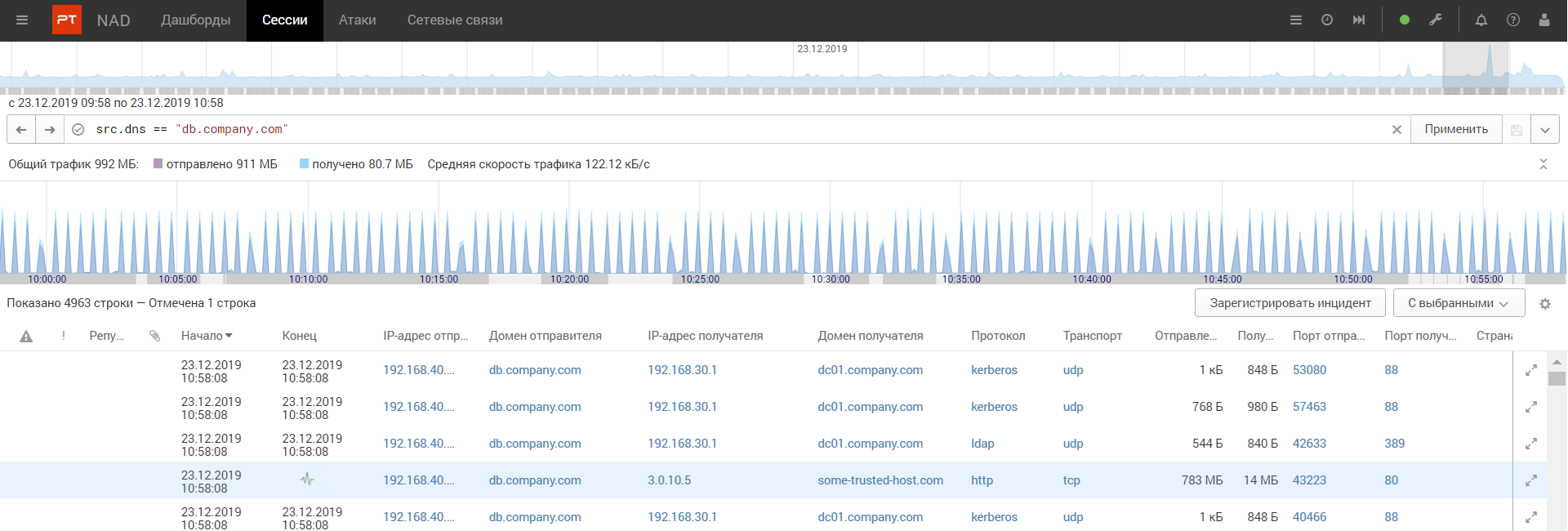

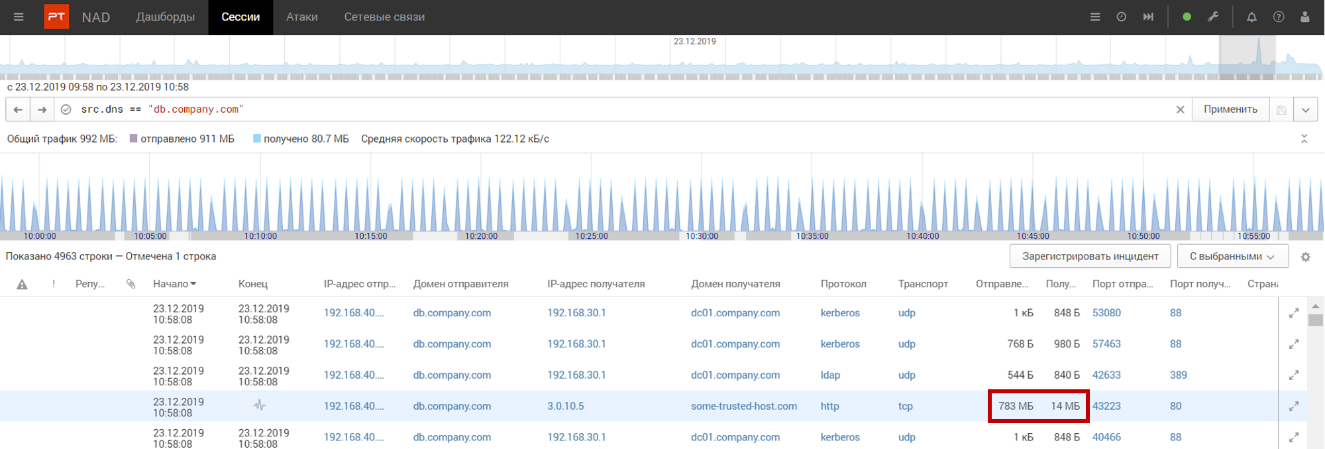

К примеру, с помощью PT NAD можно проверять гипотезы о том, что тот или иной сервер (например, сервер базы данных) скомпрометирован, а взломщикам удалось похитить важные данные. В таком случае NTA-система позволит узнать, были ли соединения с сервера, находящегося под подозрением, на внешние узлы в интернете. Вполне вероятно, что это командные серверы для управления вредоносным софтом.

В этом примере видно, что в списке есть некое HTTP-соединение, которое ведет на some-trusted-host.com — какой-то доверенный внешний веб-сайт. Для консольного сервера базы данных без графического интерфейса это подозрительно — с него никто не будет просматривать сайты. Более того, заметно явное преимущество объема загруженного контента над полученным, что говорит о выгрузке информации с сервера.

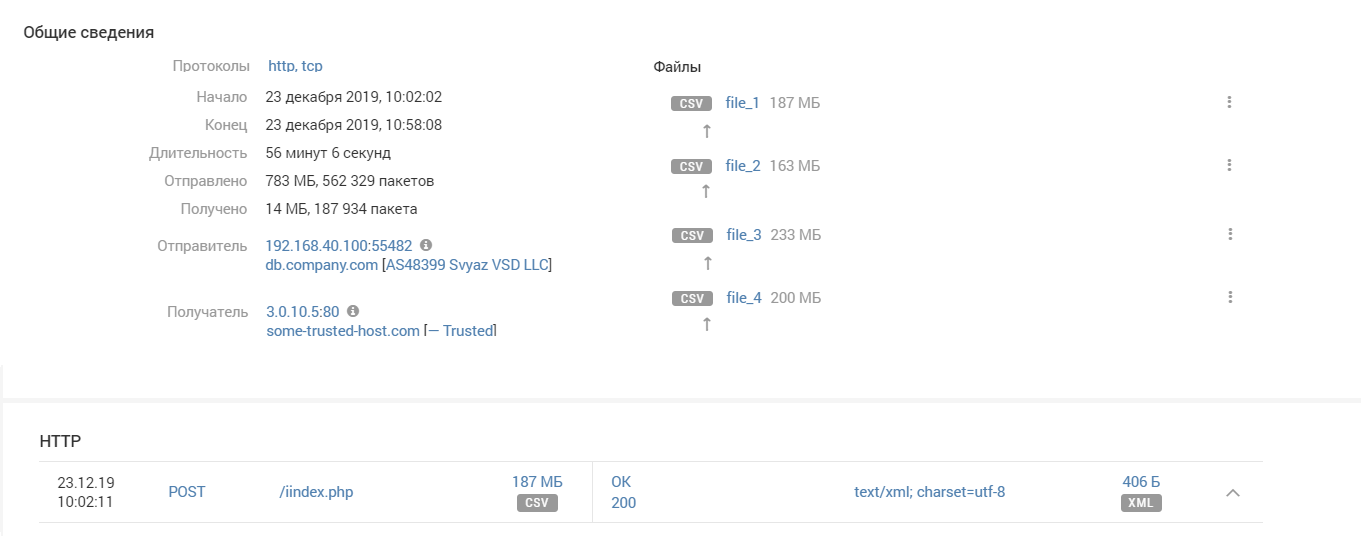

Также в ходе дальнейшего изучения становится ясно, что во время сессии было передано большое число POST-запросов, направленных на выгрузку контента. PT NAD здесь покажет не только сами запросы, но и переданный контент: были выгружены большие файлы CSV (размер каждого от 163 до 233 МБ).

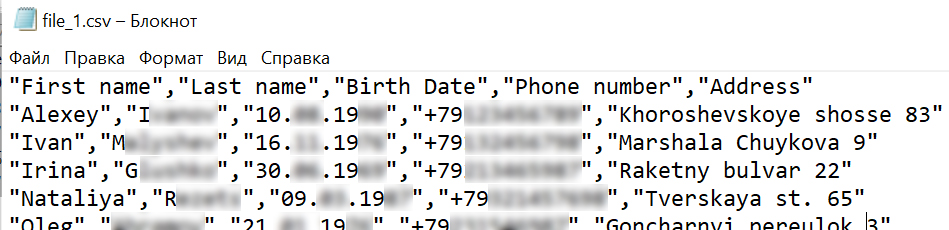

Эти файлы можно скачать, и если их содержимое выглядит примерно так.

Очевидно, кто-то выгружал с сервера персональные данные клиентов компании. А значит, изначальная гипотеза подтвердилась — сервер скомпрометирован. Дальнейшие действия понятны: заблокировать доступ до сайта online-store.com и устранить вредоносное ПО, которое установило связь с сервером С2.

4. Контроль соблюдения регламентов ИБ

Системы NTA могут работать с NetFlow или разбирать сырой трафик. PT NAD определяет 73 сетевых протокола и разбирает 30 из них на OSI-уровнях от 2 до 7. Это позволяет обнаружить целый ряд нарушений политик ИБ. Вот лишь некоторые из них:

- передача паролей в открытом виде,

- передача незашифрованных почтовых сообщений,

- использование утилит для удаленного доступа,

- применение широковещательных протоколов, подверженных спуфингу, например LLMNR и NetBios,

- ошибки в конфигурации сети,

- применение Tor, VPN-туннелей и других инструментов сокрытия активности в сети,

- нецелевое использование IT-инфраструктуры: майнеры, торренты и онлайн-игры.

По итогам пилотных проектов в 2019 году PT NAD обнаружил нарушения регламентов ИБ в 94% компаний.

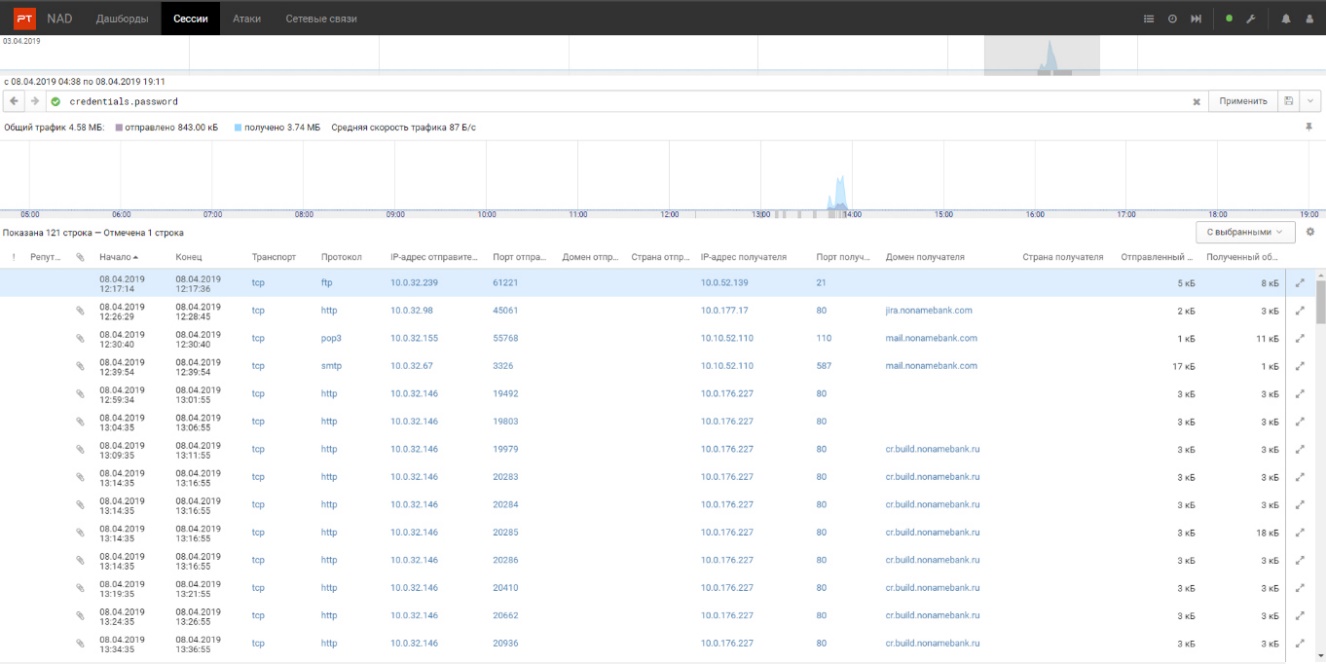

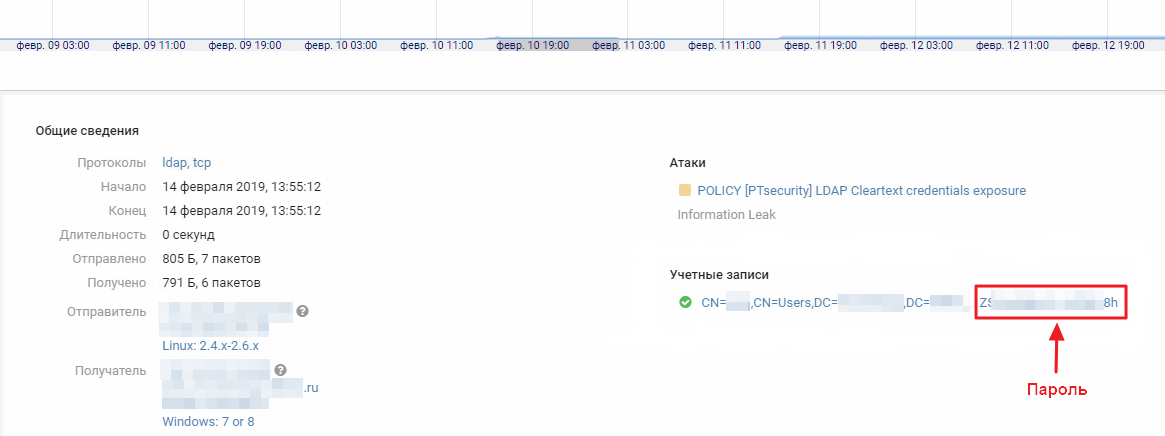

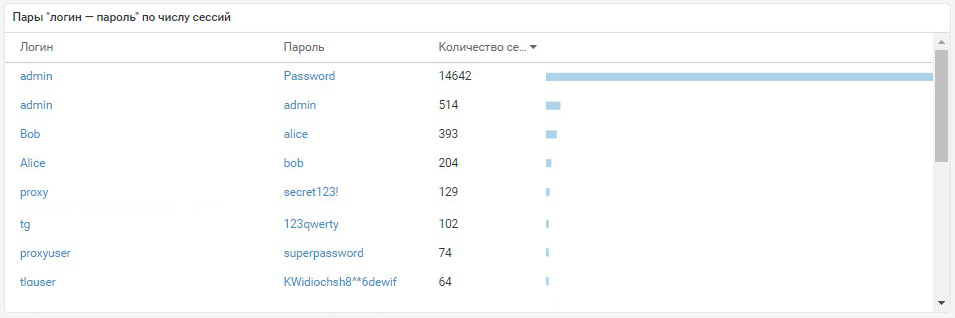

Рассмотрим пример с выявлением передаваемых внутри сети в открытом виде паролей. С помощью фильтров PT NAD может проверить все сохраненные сессии и распознать в них логины и пароли.

В 56% компаний PT NAD выявил передачу учетных данных по протоколу LDAP без шифрования. По этому протоколу работают службы каталогов. Администраторы используют их для централизованного администрирования и управления доступом к сетевым ресурсам. Если в открытом LDAP-трафике злоумышленнику удастся перехватить доменные учетные записи, он сможет использовать их для дальнейшего перемещения по сети.

Чтобы постоянно отслеживать случаи использования незащищенных протоколов для передачи важной информации, на дашборде есть специальный виджет. Данные в виджете интерактивны: если нажать на логин или пароль, то в строку поиска добавится фильтр с таким признаком, и тогда, перейдя на вкладку «Сессии», можно изучить все сеансы связи, в которых этот логин или пароль передавался.

Выводы

Системы класса NTA могут быть крайне полезными для решения целого ряда задач информационной безопасности: от контроля выполнения регламентов до проведения расследований инцидентов. Список плюсов (на примере PT NAD) выглядит так:

- возможность детектирования действий злоумышленников внутри сети;

- выявление нарушений регламентов ИБ: использование нелегитимных и открытых протоколов, передачу учетных данных в открытом виде;

- вывод описаний и рекомендаций по реагированию на атаки, определяет техники и тактики атакующих по матрице MITRE ATT&CK;

- сертификация ФСТЭК по профилю обнаружение вторжений уровня сети четвертого класса;

- обеспечение защиты в рамках выполнения требований по безопасности критической информационной инфраструктуры Российской Федерации;

- возможность интеграции с внешними системами безопасности и другими решениями Positive Technologies: с PT MultiScanner для антивирусной проверки пересылаемых по сети файлов, с MaxPatrol SIEM для передачи событий, данных о сетевой конфигурации IT-активов.

Конечно, есть и свои ограничения:

- для использования NTA-решений необходима соответствующая квалификация и серьезные знания в области ИБ;

- для повышения эффективности нужно построение связок со сторонними решениями (например, для антивирусной проверки передаваемых по сети файлов).

Конечно, не в каждой компании есть специалисты со знаниями в области сетевой безопасности и форензики, поэтому перед командой разработки сейчас стоит задача по упрощению продукта. С этой целью появились, в частности, рекомендации и описания. Для текущих пользователей продукта проводится двухдневное обучение и регулярные мастер-классы. Если возникают вопросы, команда PT NAD оперативно отвечает в открытом Телеграм-чате, в том числе по вопросам бесплатного тестирования системы.