Содержание статьи

Атака на Tesla

Министерство юстиции США объявило об аресте 27-летного россиянина Егора Игоревича Крючкова, который приехал в США по туристической визе. Его обвинили в попытке подкупить сотрудника неназванной компании, расположенной в Неваде: якобы Крючков предлагал миллион долларов за установку малвари в сеть этой компании.

Хотя в обвинительном заключении не раскрывалось название компании-жертвы, сразу несколько новостных агентств сообщили, что атака, скорее всего, была нацелена на американскую компанию Tesla, которой как раз принадлежит завод в городе Спаркс штата Невада. Представители Tesla никак не комментировали эти слухи, но затем глава компании Илон Маск официально подтвердил в Twitter, что целью злоумышленников была именно Tesla. Маск не стал вдаваться в подробности, но написал, что это была серьезная атака.

Правоохранители заявляют, что Крючков входит в крупную преступную группировку, которая планировала использовать малварь для получения доступа к сети компании-жертвы, кражи конфиденциальных документов, а затем вымогательства. При этом Крючков обещал сотруднику Tesla, что другие члены его «команды» устроят DDoS-атаку, чтобы отвлечь внимание службы безопасности и скрыть хищение данных.

Планы хакеров рухнули, так как инсайдер, которого они пытались завербовать, сообщил о происходящем в ФБР. В итоге агенты ФБР держали Крючкова под наблюдением почти все время его пребывания в США, а затем арестовали, собрав все необходимые для судебного преследования доказательства.

Согласно судебным документам, Крючков заявлял, что работает на некую группировку, которая уже давно занимается подобными «спецпроектами». Якобы в прошлом он уже завербовал аналогичным образом двух инсайдеров, а одна из взломанных группировкой компаний уже выплатила выкуп в размере 4 миллионов долларов.

В настоящее время Егор Крючков находится под стражей, ему уже предъявлены обвинения. Если суд признает его виновным, ему грозит до пяти лет лишения свободы.

Взлом 28 000 принтеров

Эксперты CyberNews рассказали о проведенном ими эксперименте, посвященном небезопасности IoT-устройств в целом и принтеров в частности. При помощи поисковика Shodan они выявили в интернете более 800 000 принтеров с включенными функциями сетевой печати, причем порядка 447 000 не были защищены от атак.

Выбрав из списка 50 000 случайных устройств, исследователи попытались получить к ним доступ и заставить их распечатать руководство по безопасности.

В итоге специалисты отчитались, что скомпрометировали 27 944 принтера из 50 000 (то есть успешными оказались 56% атак), напечатав на них листовки с предупреждением о небезопасности. Опираясь на эти цифры, исследователи предполагают, что из 800 000 подключенных к интернету принтеров по меньшей мере 447 000 не защищены.

Телеметрия и hosts

Журналисты Bleeping Computer обратили внимание, что с недавних пор Windows 10 и Windows Defender считают файл hosts (C:\Windows\system32\driver\etc\hosts) опасным, если в нем прописаны настройки, блокирующие сбор телеметрии.

По информации издания, с конца июля измененный файл hosts определяется как представляющий угрозу SettingsModifier:Win32/HostsFileHijack. Если, получив такое предупреждение, пользователь нажимает «Подробнее», ему не объясняют ничего, лишь сообщают, что файл демонстрирует «потенциально нежелательное поведение».

Если пользователь согласится устранить «угрозу», система очистит файл hosts и вернет его к состоянию по умолчанию. Также есть возможность проигнорировать проблему, но это разрешит любые модификации hosts в будущем, в том числе и вредоносные.

Основатель Bleeping Computer Лоренс Абрамс отмечает, что в целом проблема ложноположительных срабатываний на файл hosts не нова, однако в последние недели люди вдруг стали массово жаловаться на подобные предупреждения. Абрамс пишет, что сначала он решил, будто дело опять в ложноположительных срабатываниях, но все же провел несколько тестов. Как оказалось, достаточно заблокировать через файл hosts серверы Microsoft, собирающие телеметрию, и тут же начинаются проблемы. В частности, если попытаться заблокировать адреса, перечисленные ниже.

INFO

Адреса, блокировку которых не любит MS:

- www.microsoft.com

- microsoft.com

- telemetry.microsoft.com

- wns.notify.windows.com.akadns.net

- v10-win.vortex.data.microsoft.com.akadns.net

- us.vortex-win.data.microsoft.com

- us-v10.events.data.microsoft.com

- urs.microsoft.com.nsatc.net

- watson.telemetry.microsoft.com

- watson.ppe.telemetry.microsoft.com

- vsgallery.com

- watson.live.com

- watson.microsoft.com

- telemetry.remoteapp.windowsazure.com

- telemetry.urs.microsoft.com

В итоге специалист пришел к выводу, что Microsoft, по всей видимости, недавно обновила Defender таким образом, чтобы он определял, когда серверы компании добавляют в файл hosts и пользователь пытается блокировать сбор телеметрии.

Открыт исходный код Have I Been Pwned?

Трой Хант, основатель сервиса Have I Been Pwned? (HIBP), предоставляющего возможность проверить, не скомпрометированы ли учетные данные, объявил, что после нескольких неудачных попыток продать проект он решил открыть его исходный код. За прошедшие годы Хант вложил в проект много сил, времени и ресурсов, но продолжать развивать HIBP самостоятельно и дальше он не может.

«Каждый байт данных, загруженных в систему за последние годы, был бесплатно предоставлен кем-то, кто решил улучшить ландшафт безопасности для всех нас.

Философия HIBP всегда заключалась в том, чтобы поддерживать сообщество, а теперь я хочу, чтобы сообщество поддержало HIBP. Открытие исходных кодов — наиболее очевидный способ сделать это. Все основные элементы HIBP будут переданы в руки людей, которые смогут помочь поддерживать сервис, невзирая на то, что происходит со мной»

— Трой Хант в своем блоге

Вредоносные узлы Tor

В середине августа ИБ-специалист и оператор сервера Tor, известный как Nusenu, опубликовал тревожные результаты своего исследования. По его данным, с января 2020 года группа неизвестных лиц устанавливала контроль над выходными узлами Tor и проводила атаки типа SSL stripping. В какой-то момент группе принадлежала четверть всех выходных узлов (380 серверов), а сейчас они контролируют около 10%, хотя разработчики Tor трижды принимали меры, чтобы прекратить эту активность.

Исследователь говорит, что истинный масштаб операций этой группы неизвестен, но их главная цель определенно получение прибыли. Nusenu объясняет, что злоумышленники выполняют атаки man in the middle на пользователей Tor и манипулируют трафиком, проходящим через подконтрольные им выходные узлы. Цель таких MITM-атак — применение техники SSL stripping, то есть даунгрейд трафика пользователей с HTTPS-адресов на менее безопасные HTTP.

По мнению специалиста, таким образом группировка подменяет биткойн-адреса внутри HTTP-трафика, связанного с миксер-сервисами. Подобные сервисы помогают «запутать следы», превращая простой перевод средств с одного аккаунта на другой в сложную схему: вместо одной транзакции сервис разбивает нужный платеж на сотни или тысячи мелких переводов, которые отправляются на разные аккаунты и проходят через множество кошельков, прежде чем достигнут истинной цели. Фактически, подменяя адреса на уровне HTTP-трафика, злоумышленники эффективно перехватывают средства жертв, без ведома как самих пользователей, так и криптовалютных миксер-сервисов.

Сами по себе подобные атаки нельзя назвать новыми, но исследователь отмечает невиданный масштаб операции. Так, опираясь на контактный email-адрес вредоносных серверов, эксперт отследил по меньшей мере девять кластеров входных узлов, добавленных за последние семь месяцев. Вредоносная сеть достигла своего пика 22 мая текущего года, когда в нее входили 380 серверов и группировка контролировала 23,95% всех выходных узлов Tor.

Nusenu не раз сообщал администраторам Tor о найденных вредоносных узлах, и после последней «зачистки», произошедшей 21 июня 2020 года, возможности злоумышленников сильно сократились. Впрочем, по состоянию на 8 августа 2020 года группировка по-прежнему контролировала около 10% выходных узлов.

По мнению исследователя, злоумышленники будут продолжать эти атаки и далее, так как у инженеров Tor Project нет возможности тщательно проверить всех присоединившихся к сети участников, ведь во главу угла ставится анонимность.

Нужно сказать, что другая похожая атака была обнаружена в 2018 году. Тогда в манипуляциях пользовательским трафиком уличили операторов нескольких Tor2Web-сервисов. Злоумышленники также подменяли адреса биткойн-кошельков своими. К примеру, когда пользователи пытались заплатить выкуп операторам шифровальщиков LockeR, Sigma и GlobeImposter, их средства оседали в карманах других хакеров.

Деньги за баги

Специалисты компании Microsoft отчитались о работе своих 15 программ bug bounty в прошлом году. В компании говорят, что на ИБ-исследователей явно повлияли пандемия коронавируса и карантины во многих странах мира: в первые месяцы пандемии ИБ-специалисты были заметно активнее.

В 2019 году компания суммарно выплатила исследователям за обнаруженные уязвимости 13 700 000 долларов, то есть в 3 раза больше, чем годом ранее (4 400 000 долларов).

В период с 1 июля 2019 года по 30 июня 2020 года 327 ИБ-исследователей обнаружили 1226 уязвимостей в продуктах Microsoft.

Самая крупная награда за баг составила 200 000 долларов и была связана с уязвимостью в Hyper-V.

Большие размеры выплат обусловлены запуском сразу 6 новых программ вознаграждения и двух новых исследовательских грантов.

Выплаты по программам bug bounty Microsoft намного превзошли аналогичные награды от Google, общий размер которых в прошлом году составил лишь 6 500 000 долларов, и Google при этом называла год рекордным.

Китай без HTTPS

Специалисты из iYouPort, университета Мэриленда и Great Firewall Report представили совместные отчеты. Они гласят, что в конце июля 2020 года китайские власти обновили «Великий китайский файрвол» таким образом, чтобы блокировать зашифрованные HTTPS-соединения, которые используют современные протоколы и технологии, защищающие от перехвата. В частности, под блокировку теперь попадает весь HTTPS-трафик, использующий TLS 1.3 и ESNI (Encrypted Server Name Indication).

Прочий HTTPS-трафик, использующий более старые версии протоколов, в том числе TLS 1.1 и 1.2, а также SNI (Server Name Indication), по-прежнему не блокируется. Дело в том, что в этом случае власти могут «видеть», к какому домену пытается подключиться пользователь. Это возможно через просмотр поля SNI на ранних этапах HTTPS-соединений.

Если же соединение устанавливается через TLS 1.3, то поле SNI можно скрыть с помощью ESNI. Из-за этого фильтровать трафик становится все труднее, а китайские власти хотят контролировать контент, доступ к которому может получить население.

Исследователи пришли к выводу, что в настоящее время в Китае блокируется весь HTTPS-трафик, использующий TLS 1.3 и ESNI, а IP-адреса, участвующие в таких соединениях, получают временные баны, длительностью от двух до трех минут.

По данным экспертов, сейчас существует шесть методов обхода блокировок «Великого китайского файрвола», они могут применяться как на стороне клиента (внутри приложений и ПО), так и на стороне сервера (на серверах и бэкендах приложений).

«К сожалению, данные стратегии могут оказаться недолгосрочным решением: по мере продолжения этой игры в кошки-мышки „Великий файрвол“, вероятно, продолжит совершенствовать свои возможности в области цензуры», — заключают исследователи.

700 000 000 активных пользователей TikTok

Разработчики TikTok, принадлежащего китайской компании ByteDance, впервые с 2018 года поделились данными о количестве ежемесячно активных пользователей.

Как оказалось, в настоящее время сервисом пользуются около 700 000 000 активных пользователей в месяц и около 100 000 00 из них находятся в США. Для сравнения: в январе 2018 года у TikTok насчитывалось лишь 54 800 000 активных пользователей (около 11 000 000 пользователей в США). Таким образом, прирост ежемесячной аудитории сервиса составил порядка 800%.

Также сообщается, что за почти три года существования TikTok он был загружен уже более 2 000 000 000 раз.

«Звуковой» взлом

Ученые из Национального университета Сингапура опубликовали доклад об интересной технике взлома замков — SpiKey. Они утверждают, что, подслушав и записав звук, с каким замок открывается, можно подобрать к этому замку ключ.

Исследователи рассказывают, что физический замок, разумеется, можно взломать и более традиционным способом, но это потребует определенных знаний, навыков и инструментов. К тому же такой взлом оставляет следы на внутренней части замка, и их могут обнаружить криминалисты.

По сути, предложенная исследователями атака предлагает использовать микрофон обычного смартфона для захвата звука вставки и извлечения ключа из замка. Этот звук позволяет сделать выводы о форме ключа и его бородке, а затем создать копию. Специальный софт, созданный экспертами, определяет время между щелчками, которые возникают при контакте ключа со штифтами в замке, и, основываясь на этих данных, воссоздает сам ключ.

Исследователи объясняют, что на выходе программа предлагает несколько подходящих ключей-кандидатов, а не единственный готовый вариант. Однако такой «акустический» анализ обычного ключа с шестью выступами позволяет отбраковать более 94% ключей и оставить лишь около десяти ключей-кандидатов (зачастую ключей-кандидатов и вовсе останется всего три). На основе этих данных можно будет создать копию ключа, к примеру с помощью 3D-принтера.

Есть у методики SpiKey и слабые стороны. Например, отдельные типы ключей при вставке в замочную скважину издают так называемые перекрывающиеся щелчки, которые крайне трудно проанализировать, и поэтому перед SpiKey уязвимы только около 56% ключей.

Кроме того, для наилучших результатов анализа специальному ПО требуется постоянная скорость при повороте ключа в замке, чего попросту не бывает в реальной жизни. Впрочем, этот нюанс можно обойти, записав звук открывания-закрывания замка несколько раз. Для этого атакующий может установить малварь на смартфон или умные часы жертвы (чтобы записывать нужные звуки) или собирать данные с дверных датчиков, если те укомплектованы микрофонами.

Исследователи отмечают, что записывать щелчки надо на расстоянии примерно десяти сантиметров от замка, а для более дальних дистанций уже понадобится параболический микрофон.

«Нет оснований полагать, что цифровые замки обеспечат лучшую безопасность, особенно если учесть количество наблюдаемых сейчас кибератак. Тогда как атаки на физические замки требуют присутствия злоумышленника, цифровые атаки могут быть удаленными, и это весьма пугающе. Возможно, нам стоит вдохновиться идеей двухфакторной аутентификации, и комбинирование физических и цифровых дверных замков — это наиболее безопасный путь для детальнейшего развития», — заключают специалисты.

ProtonMail критикует Apple

Глава защищенного почтового сервиса ProtonMail Энди Йен выступил с резкой критикой в адрес Apple. Он заявил, что компания злоупотребляет своим рыночным положением, используя App Store для контроля над пользователями и борьбы с конкурентами. По его словам, Apple давно стала монополистом, который борется с конкурентами при помощи совершенно негуманных комиссий, а также занимается цензурой для диктаторских режимов.

Йен называет рэкетом действия Apple в отношении разработчиков и утверждает, что с помощью комиссии 30%, которую Apple получает с любых продаж в App Store, компания «держит всех нас в заложниках», злоупотребляя властью.

«Apple пытается оправдать эти сборы, утверждая, будто App Store ничем не отличается от торгового центра, где компании, стремящиеся продать свои продукты, должны платить арендную плату владельцу торгового центра (в данном случае — компании Apple). Этот аргумент изящно игнорирует тот факт, что существует лишь один торговый центр, когда дело доходит до iOS, и арендовать площадь у конкурирующего торгового центра невозможно. Нет ничего нелегального в том, что Apple владеет торговым центром и сдает площади в аренду, и Apple имеет полное право владеть единственным торговым центром. Однако противозаконно владеть единственным торговым центром, который устанавливает чрезмерно высокие цены, чтобы навредить конкурентам»

— Энди Йен в блоге ProtonMail

Прививка от Emotet

Весной текущего года мы подробно рассказывали о группе энтузиастов Cryptolaemus, в которую входят более 20 ИБ-специалистов со всего мира, еще в 2018 году объединившихся ради общей цели — борьбы с малварью Emotet.

Как стало известно теперь, в феврале 2020 года один из участников этой команды, Джеймс Куинн (James Quinn) из компании Binary Defense, обнаружил уязвимость в коде Emotet. Тогда, изучая очередные обновления Emotet, Куинн заметил изменения в коде одной из полезных нагрузок. В частности, изменения затрагивали так называемый механизм устойчивости Emotet, который позволяет вродоносу выживать после перезагрузки зараженного устройства. Оказалось, что для этого Emotet создает специальный ключ реестра Windows и сохраняет в нем ключ XOR, который используется не только чтобы обеспечить устойчивость, но и в самом начале заражения.

Благодаря последующим обновлениям Emotet, которые прояснили, как именно работает новый механизм устойчивости, Куинн сумел написать крошечный PowerShell-скрипт, названный EmoCrash. Скрипт использовал ключи реестра, чтобы спровоцировать сбой в работе Emotet.

EmoCrash сканировал компьютер пользователя и генерировал на машине корректный, но вредоносный для Emotet ключ реестра. В итоге, когда «чистый» компьютер, обработанный EmoCrash, подвергался атаке, этот ключ реестра провоцировал в коде малвари переполнение буфера, что в итоге приводило к сбою Emotet и предотвращало заражение вообще.

Если же EmoCrash запускался на зараженных машинах и подменял существующий ключ реестра, малварь тоже аварийно завершала работу, когда повторно обращалась к реестру. Это эффективно предотвращало обмен данными между зараженными хостами и управляющими серверами Emotet.

Более того, после применения EmoCrash на машине появлялись логи сбоев, содержащие идентификаторы событий 1000 и 1001. Их можно было использовать для выявления эндпойнтов с отключенными и уже «мертвыми» бинарниками Emotet. Это помогало системным администраторам быстро обнаруживать, что Emotet пытается заразить или уже заразил их сети.

Специалисты Binary Defense понимали, что новость об этом открытии необходимо держать в секрете, чтобы авторы Emotet не внесли исправления в свой код, но также эксперты знали, что EmoCrash может помочь улучшить защиту множества компаний по всему миру. В итоге специалисты объединили усилия с компанией Team CYMRU, которая имеет многолетний опыт в деле уничтожения ботнетов и тоже давно наблюдает за Emotet.

Эксперты Team CYMRU, в свою очередь, связались с CERT многих стран и постарались, чтобы EmoCrash тайно распространился среди различных компаний. Дело в том, что Team CYMRU поддерживает связь со 125 региональными командами CERT, а также имеет собственную рассылку, через которую регулярно доносит полезную и конфиденциальную информацию более чем до 6000 специалистов.

Таким образом, за последние шесть месяцев скрипт EmoCrash успел широко распространиться среди компаний по всему миру. В Binary Defense говорят, что они никогда не узнают, сколько компаний в итоге установили EmoCrash, но исследователи получили множество благодарных сообщений от фирм, которые сумели предотвратить атаки Emotet или обнаружили у себя заражения. По данным Binary Defense, в итоге их скрипт заметно помог снизить количество заражений и число ботов.

Исследователи считают, что операторы Emotet так и не узнали об их скрипте и баге в коде малвари, однако в начале августа 2020 года, спустя полгода после обнаружения уязвимости Джеймсом Куинном, хакеры все же изменили работу механизма устойчивости и устранили проблему, на которую опирался EmoCrash.

Шутки ради Джеймс Куинн и его коллеги даже обратились в MITRE и попытались получить для найденной ими уязвимости в Emotet идентификатор CVE, как для любой другой уязвимости, но в организации отметили, что Emotet — это малварь и это противоречит правилам присвоения CVE.

Защита корпоративных сетей

Эксперты Positive Technologies поделились результатами анализа защищенности сетевых периметров корпоративных информационных систем.

- В 84% организаций были выявлены уязвимости высокого уровня риска, причем в 58% компаний обнаружился хотя бы один узел с уязвимостью высокого уровня риска, для которой существует общедоступный эксплоит.

В открытом доступе были найдены эксплоиты для 10% всех выявленных уязвимостей. То есть каждую 10-ю уязвимость можно использовать, не имея профессиональных навыков или опыта обратной разработки.

Половина всех обнаруженных уязвимостей может быть устранена простой установкой актуальных обновлений.

В 42% организаций используются программные продукты, производители которых официально прекратили поддержку и больше не выпускают обновления безопасности.

В 32% компаний есть приложения, написанные на языке программирования PHP версии 5, который не поддерживается с января 2019 года.

Возраст самой старой уязвимости, обнаруженной в ходе анализа, составил 16 лет.

Полтора миллиона звонков

Эксперты из Университета штата Северная Каролина представили на конференции USENIX интересный доклад и рассказали о проведенном ими эксперименте, который был посвящен автообзвону.

Для этого исследования ученые создали огромный телефонный honeypot и в течение одиннадцати месяцев (с марта 2019 года по январь 2020 года) управляли 66 606 телефонными линиями. В итоге суммарно за это время они получили 1 481 201 непрошеный роботизированный звонок, но номера honeypot-телефонов никогда не попадали в открытый доступ.

В среднем непрошеные звонки поступали каждые 8,42 дня, причем большая часть робозвонков приходила своеобразными волнами, которые специалисты назвали «штормами». Такие всплески случались регулярно, через равные промежутки времени, и, похоже, эти звонки совершались в рамках хорошо организованных кампаний. За одиннадцать месяцев эксперты зафиксировали 650 таких «штормов».

Интересно, что далеко не все звонки во время таких всплесков активности исходили от роботов: большинство звонивших оказались живыми людьми. Эксперты предполагают, что в этом виновата тактика спуфинга ID вызывающего абонента. Дело в том, что автообзвонщики часто стремятся скрыть свои настоящие телефонные номера и выдают себя за реальных людей. Таким образом, когда жертвы пропускали робозвонок и позже перезванивали по поддельному номеру, в итоге они попадали на номера honeypot-телефонов исследовательской группы.

«Интересно, что наш коллега по лаборатории тоже стал жертвой такого „шторма“. Сотни незнакомцев буквально завалили его звонками, и они жаловались, что им звонили с его номера! Излишне говорить, что он не мог пользоваться телефоном в течение нескольких дней, пока звонки не утихли», — отмечают эксперты.

Команда ученых записала примерно 10% (около 150 тысяч) полученных робозвонков, а затем проанализировала их, чтобы определить источник и содержание. Таким образом были обнаружены 2687 уникальных кампаний автообзвона, самые крупные из которых рекламировали студенческие ссуды, медицинское страхование, услуги продвижения в поисковой выдаче Google и мошенничество с социальным страхованием.

Но пожалуй, наиболее интересным выводом, сделанным из этого эксперимента, стал следующий: ответив на полтора миллиона роботизированных звонков, исследователи не заметили никакого увеличения количества подобных звонков в целом.

«СМИ и регулирующие органы постоянно рекомендуют пользователям избегать звонков с неизвестных номеров, чтобы уменьшить количество звонков от роботов. Удивительно, но мы обнаружили, что ответ на такие вызовы не обязательно увеличивает будущее количество робозвонков. Пользователям стоит быть осторожнее, когда звонят с неизвестных номеров, однако, если вы время от времени отвечаете на непрошеный вызов, это не значит, что в будущем вы станете получать намного больше звонков от роботов», — резюмируют авторы эксперимента.

Бан для 2500 YouTube-каналов

Специалисты Google Threat Analysis Group отчитались о работе, проделанной во втором квартале 2020 года. Исследователи рассказали, как они останавливают атаки правительственных хакеров и кампании по дезинформации.

Исследователи пишут, что помешали ряду иностранных операций по оказанию влияния, за которыми стояли Китай, Россия, Иран и Тунис. В результате было заблокировано более 2500 каналов на YouTube, несколько аккаунтов AdSense, Play Developer и рекламных учетных записей.

2596 заблокированных каналов якобы были связаны с кампаниями по распространению дезинформации, за которыми стоял Китай, еще 86 каналов на YouTube якобы координировались из России, и 19 каналов якобы использовались Ираном.

Также в период с апреля по июнь 2020 года Google удалось прекратить 10 скоординированных иностранных операций, часть из которых также затрагивала Facebook и Twitter.

Boeing на дискетах

Недавно авиакомпания British Airways отказалась от использования самолетов Boeing 747, и благодаря этому у специалистов из компании Pen Test Partners появилась редкая для ИБ-экспертов возможность исследовать уже списанный лайнер, пока тот не был утилизирован.

На конференции DEF CON 28, в этом году прошедшей в онлайн-формате, сотрудник Pen Test Partners Алекс Ломас (Alex Lomas) рассказал об исследовании Boeing 747-400, отсека электронного оборудования и кабины экипажа лайнера, а также провел для зрителей виртуальную экскурсию по лайнеру.

«Знаете, самолеты — это очень дорогие штуковины, — говорит Ломас. — При всем вашем желании авиакомпании и производители не позволят вам просто так пентестить самолет, потому что они не знают, в каком состоянии вы оставите его в итоге».

Одной из наиболее интересных находок исследователей стал дисковод для 3,5-дюймовых дискет, который используется для загрузки навигационной базы данных (можно увидеть на иллюстрации ниже). Ломас пояснил, что по правилам эта БД должна обновляться каждые 28 дней, и посочувствовал инженерам, которым регулярно приходится иметь дело с такой малоприятной рутиной.

Кроме того, во время доклада Ломас получил вопрос, которым, наверное, хоть раз задавался каждый ИБ-специалист: можно ли взломать воздушное судно с пассажирского места, использовав в качестве вектора проникновения систему развлечений, предлагаемых на борту (in-flight entertainment). Эксперт ответил, что аналитикам Pen Test Partners не удалось обнаружить никакой двусторонней связи между доступными пассажирам системами (такими как упомянутая IFE) и управляющим доменом. Более того, между этими системами существует специальная DMZ-зона, обойти которую вряд ли представляется возможным.

Спам и фишинг

«Лаборатория Касперского» подготовила отчет о спаме и фишинге во втором квартале 2020 года. Одной из особенностей квартала стали таргетированные атаки: хакеры часто прибегали к целевым атакам, причем мишенью становились преимущественно не очень большие компании. При этом редкая спам-рассылка обходилась без упоминания пандемии COVID-19, а фишеры адаптировали старые схемы под актуальную повестку и придумали новые.

- Наибольшая доля спама в общемировом трафике была зафиксирована в апреле — 51,45%. Средняя доля спама в мировом почтовом трафике составила 50,18%.

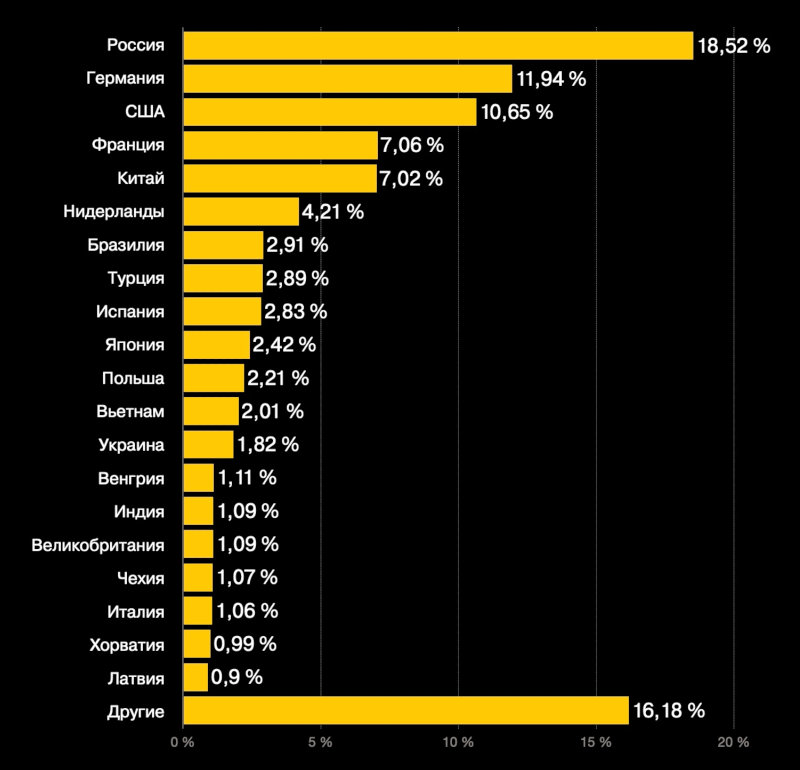

- Первые пять мест среди стран, лидирующих по количеству исходящего спама, разделили те же участники, что и в первом квартале 2020 года. Впереди всех, как и ранее, Россия (18,52%), а на втором месте Германия (11,94%), которая сместила США (10,65%) со второй на третью позицию. Четвертое и пятое места, как и в прошлом отчетном периоде, занимают Франция (7,06%) и Китай (7,02%).

- Компания обнаружила 43 028 445 вредоносных почтовых вложений, что на 6 500 000 больше показателя прошлого отчетного периода.

Была предотвращена 106 337 531 попытка перехода пользователей на мошеннические страницы, что почти на 13 000 000 меньше результата первого квартала.

Доля уникальных атакованных пользователей составила 8,26% от общего количества пользователей продуктов «Лаборатории Касперского» в мире, а в базу данных компании были добавлены 1 694 705 фишинговых масок.

Арест Instakilla

В середине августа 2020 года издание ZDNet, со ссылкой на болгарских правоохранителей, сообщило о задержании хакера Instakilla (настоящее имя не разглашается). Подозреваемого обвиняют во взломе, вымогательстве и продаже похищенной у компаний информации в интернете. В ходе обысков в Пловдиве у хакера были изъяты несколько компьютеров, смартфонов, флеш-накопителей, а также неназванное количество криптовалюты.

Напомню, что Instakilla активен примерно с 2017 года, хотя широкую известность он получил лишь в прошлом году. Так, летом 2019 года именно Instakilla слил в сеть информацию, похищенную у Национального налогового управления Болгарии, хотя он и не принимал непосредственного участия в самом взломе.

Осенью того же года хакер скомпрометировал официальные форумы Comodo, а затем взял на себя ответственность за взлом ряда итальянских и голландских форумов для секс-работников (в этих странах проституция законна).

В текущем году Instakilla связывали с крупным взломом форумов Stalker Online, откуда он похитил более 1,2 миллиона пользовательских записей, которые затем выставил на продажу на хакерском форуме. На этом же форуме у злоумышленника было что-то вроде собственного магазина, где он продавал похищенные у компаний данные (включая две неназванные болгарские организации, местного хостинг-провайдера и сервис электронной почты). Причем в итоге Instakilla забанили на этом форуме за мошенничество.

Как несложно понять по перечисленным инцидентам, в основном Instakilla предпочитал взламывать уязвимые форумы vBulletin, откуда он похищал базы данных. Также у преступника был собственный сайт, где он предлагал свои хакерские услуги всем желающим.

457 059 долларов вымогателям

Университет Юты был вынужден выплатить хакерам огромную сумму, чтобы не допустить утечки данных о студентах. Часть суммы покрыл специальный полис киберстрахования, оставшуюся часть предоставил университет.

В июле 2020 года учебному заведению удалось избежать серьезной атаки шифровальщика. Неназванные хакеры смогли зашифровать лишь 0,02% данных, хранящихся на серверах университета. И хотя в итоге данные были благополучно восстановлены из резервных копий, еще до начала шифрования злоумышленники успели похитить информацию о студентах вуза, а затем потребовали у руководства учебного заведения выкуп, угрожая опубликовать украденное в открытом доступе.

По данным СМИ, за этой атакой стояла хак-группа NetWalker, хотя официальных подтверждений этому пока нет.

The Pirate Bay

Торрент-трекер The Pirate Bay (TPB) существует уже шестнадцать лет, а правообладатели до сих пор не оставляют попыток его закрыть. В настоящее время отследить трекер и его администраторов стремится шведская антипиратская группа Rights Alliance.

Как пишет издание TorrentFreak, в июле 2020 года представители Rights Alliance пришли к выводу, что трекер якобы пользовался услугами шведского VPN-провайдера OVPN, чтобы скрыть свое истинное местонахождение. Из-за этого борцы с пиратством обратились в суд и потребовали, чтобы OVPN предоставил любую информацию, которая может быть полезна следствию.

С самого начала представители OVPN настаивали на том, что VPN-провайдер не ведет никаких логов, то есть не имеет возможности определить, кто именно использует сервис для интернет-серфинга или в качестве анонимной точки выхода, чтобы скрыть истинное местоположение, как это делал TPB. При этом суд уже был готов встать на сторону OVPN, соглашаясь, что, если провайдер не ведет никаких логов, он не может предоставить Rights Alliance какую-либо информацию.

Однако теперь Rights Alliance привлекла к разбирательству ИБ-эксперта Джеспера Ларссона (Jesper Larsson) из компании Cure53, которая занимается тестированием на проникновение и, в частности, проводила аудит у таких известных провайдеров VPN, как Mullvad, Surfshark и TunnelBear. Заключение эксперта, теперь приложенное к судебным документам, гласит:

«Хотя [OVPN] стремится хранить как можно меньше данных, для работы VPN-сервиса все же необходимы данные, связывающие пользователей и их личности. В данном случае пользователь оплатил VPN-аккаунт с возможностью подключения публичного статического адреса к OVPN, который он затем связал с файлообменным сайтом The Pirate Bay. То есть пользователь настроил свой VPN-аккаунт для указания на данный домен».

Ранее сообщалось, что The Pirate Bay использовал OVPN не так, как делал бы обычный пользователь. Так, вместо анонимизации простого домашнего подключения сайт использовал аддон Public IPv4, предоставленный провайдером. И хотя на этот инструмент распространяется точно такая же политика отсутствия логов, конкретным клиентом к сервису был подключен статический IP-адрес.

Ларссон пишет, что для работы такого типа конфигурации данные о ней должны храниться в OVPN, по крайней мере пока учетная запись активна. По его мнению, у провайдера есть информация о том, куда должен указывать статический IP-адрес, а также информации об оплате, сообщающая, как долго данная учетная запись была активна и какой способ оплаты использовал пользователь.

«Таким образом, OVPN должна иметь возможность выполнить поиск по заданному IP-адресу на своих VPN-серверах или же поискать в своих пользовательских БД и их резервных копиях, чтобы обнаружить данного пользователя или личность», — подытоживает эксперт.

В ответ на это представители VPN-провайдера заявили, что не могут предоставить какую-либо информацию о том, кем использовался конкретный Public IPv4-адрес на конкретную дату, поскольку пользователи могут изменять его по своему желанию и другой пользователь мог использовать адрес. «Мы можем увидеть, кому выделен статический IP-адрес прямо сейчас, но не можем вернуться в прошлое и проверить, у кого он был в определенную дату», — говорят в OVPN.

Также провайдер утверждает, что поискать информацию в бэкапах тоже не выйдет. Дело в том, что OVPN действительно делает резервные копии своей БД несколько раз в день, чтобы предотвратить потерю данных, однако всего несколько дней спустя они окончательно удаляются. И те бэкапы, которые интересуют Rights Alliance, были удалены уже на момент подачи иска.

В OVPN подчеркивают, что не требуют от пользователей предоставления адреса электронной почты или физического адреса, с радостью принимают биткойны или наличные и не могут сообщить ничего ни об одном конкретном пользователе, даже если тот был связан с The Pirate Bay.

Другие интересные события месяца

Слушание дела о взломе Twitter проходило в Zoom и прерывалось порнороликами

Компания Intel расследует утечку 20 Гбайт исходных кодов и документов

Mozilla увольняет 250 сотрудников и переориентируется на коммерческие продукты

Атака ReVoLTE позволяет дешифровать и слушать чужие телефонные разговоры

ФБР и АНБ обнаружили Linux-малварь Drovorub, якобы созданную российскими спецслужбами

Украинские власти задержали операторов 20 криптовалютных обменников

Бывшего главу безопасности Uber обвинили в сокрытии взлома компании в 2016 году