Содержание статьи

Крупнейший DDoS в истории рунета

В начале сентября специалисты «Яндекса» и Qrator Labs рассказали, что «Яндекс» подвергся мощнейшей DDoS-атаке, за которой стоял новый ботнет Mēris.

Оказалось, что тот же ботнет ответственен и за другие мощнейшие DDoS-атаки последнего времени, пиковая мощность которых составляла 21,8 млн запросов в секунду, что является новым рекордом: еще недавно крупнейшей атакой в истории считался DDoS мощностью 17,2 млн запросов в секунду, который летом текущего года отразила компания Cloudflare.

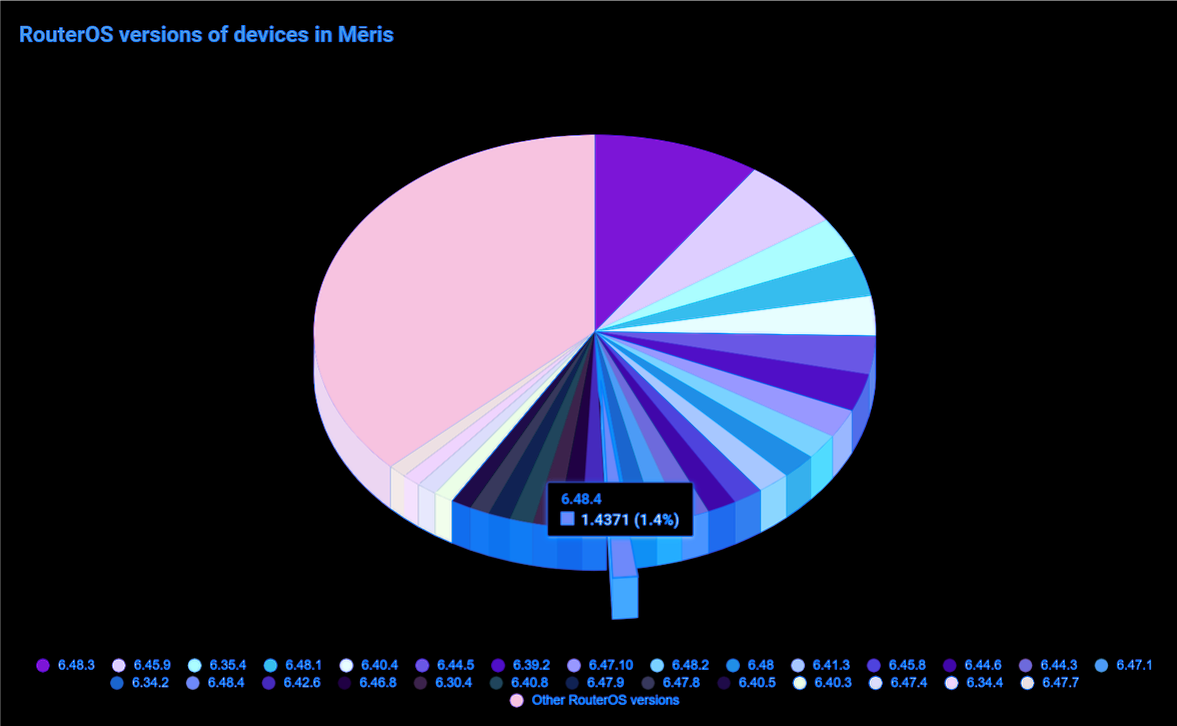

Исследователи дали ботнету имя Mēris — «чума» по‑латышски, так как считается, что в основном он состоит из устройств латвийской компании MikroTik. При этом нужно отметить, что представители MikroTik официально заявили: Mēris не эксплуатирует какие‑либо неизвестные ранее и 0-day-уязвимости в RouterOS. Преимущественно малварь взламывает давно не обновлявшиеся устройства, используя для этого старую уязвимость CVE-2018-14847.

Xakep #270. Инструменты криминалиста

Впервые Mēris был замечен в июле 2021 года, и изначально специалисты Qrator Labs наблюдали 30 000 зараженных хостов, тогда как в «Яндексе» собрали данные о 56 000 атакующих устройств. Однако предполагается, что на самом деле количество ботов превышает 200 000.

«Полная сила ботнета не видна из‑за ротации устройств и отсутствия у атакующих желания показывать всю имеющуюся мощность. Более того, устройства в ботнете являются высокопроизводительными, а не типичными девайсами „интернета вещей“, подключенными к сети Wi-Fi. С наибольшей вероятностью ботнет состоит из девайсов, подключенных через Ethernet-соединение, — в основном, сетевых устройств», — гласил отчет компаний.

Помимо «Яндекса», за последнее время Mēris атаковал одного из клиентов компании Cloudflare, сайт известного ИБ‑журналиста Брайана Кребса, а также стоял за DDoS-атаками в Новой Зеландии, из‑за которых в стране местами перестал работать интернет, возникли проблемы у банков, почтовых отделений и так далее.

«В настоящий момент он [ботнет] может перегрузить практически любую сетевую инфраструктуру, включая некоторые сети высокой надежности, специально созданные, чтобы выдерживать подобную нагрузку. Главный признак ботнета — чудовищный показатель RPS [Requests Per Second, запросов в секунду]», — предупреждают эксперты.

Интересно, что в конце сентября, изучая ботнет Mēris, исследователи «Ростелеком‑Солар» обратили внимание, что зараженные устройства пытаются связаться с доменом cosmosentry[.]com, который никому не принадлежит, и быстро зарегистрировали его на себя. Благодаря этому около 45 000 зараженных устройств MikroTik не стали частью ботнета.

«Наша статистика по геопринадлежности зараженных устройств схожа с данными в посте „Яндекса“ (Бразилия, Индонезия, Индия, Бангладеш). Но есть и различия (у нас большую часть занимает Украина). Вероятно, у ботнета Mēris несколько серверов управления и нам доступна только часть устройств, — пишут специалисты «Ростелеком‑Солар». — К сожалению, мы не можем предпринять никаких активных действий с подконтрольными нам устройствами (у нас нет на это полномочий). В настоящий момент порядка 45 тысяч устройств MikroTik обращаются к нам, как к sinkhole-домену. Информация уже передана в НКЦКИ».

При этом изначально исследователи компании вообще не планировали устраивать малвари sinkhole, а изучали возможную связь между Mēris и малварью Glupteba, которая обычно используется в качестве загрузчика для других вредоносных программ. По данным аналитиков, Mēris начал зарождаться еще в 2018 году с помощью Glupteba, и эта малварь до сих пор является «поставщиком» новых зараженных устройств для Mēris.

5 октября 2021 года — релиз Windows 11

Компания Microsoft выпустит Windows 11 5 октября 2021 года. Новые ПК получат доступ к Windows 11 первыми, а за ними последуют более старые совместимые машины, очередность которых будет определена специальными «интеллектуальными моделями, учитывающими соответствие оборудования требованиям, показатели надежности, возраст устройств и другие факторы». В конечном итоге все совместимые компьютеры должны перейти на новую ОС к середине 2022 года.

В Microsoft утверждают, что «Windows 10 — правильный выбор» для старых систем, и напоминают, что Windows 10 будет получать обновления безопасности до 14 октября 2025 года, а на осень текущего года запланирован релиз Windows 10 21H2.

Основатель Group-IB арестован

29 сентября 2021 года стала известно об аресте основателя и главы компании Group-IB Ильи Сачкова, который был задержан на два месяца по подозрению в госизмене. Чуть позже пресс‑секретарь Лефортовского суда Москвы Анастасия Романова подтвердила:

«В отношении Сачкова Ильи Константиновича, подозреваемого в совершении преступления, предусмотренного ст. 275 УК РФ, избрана мера пресечения в виде заключения под стражу сроком на один месяц 30 суток, то есть до 27 ноября 2021 года».

Нужно сказать, что наказание по этой статье предусматривает до 20 лет лишения свободы. В настоящее время Сачков находится в СИЗО, и известно лишь, что материалы этого уголовного дела засекречены.

Пресс‑секретарь президента России Дмитрий Песков прокомментировал арест Сачкова, заявив, что происходящее не имеет отношения к деловому и инвестиционному климату.

«Это не имеет никакого отношения к деловому и инвестиционному климату в нашей стране, вы видите, что обвинения не связаны с экономикой, а связаны с госизменой», — сказал Песков, но отметил, что в Кремле «не располагают деталями».

Как сообщил телеканал RTVI, в ночь на 29 сентября в московской штаб‑квартире Group-IB провели обыск сотрудники ФСБ, и эту информацию позже подтвердили представители компании. Журналисты, приехавшие к офису компании на Шарикоподшипниковской улице, обнаружили, что у входа в здание стоят пассажирский автобус и минивен с тонированными стеклами и включенными габаритами.

«Человек в штатском перетаскивал вещи из офиса в автобус, а на проходной в самом здании корреспондентов встретили двое вооруженных мужчин в тактической одежде расцветки мультикам и масках на лице. Они сказали корреспондентам, что не пустят внутрь и не будут комментировать происходящее в офисе», — рассказывает RTVI.

По данным ТАСС и их собственных источников в силовых структурах, Сачков не признает вину в государственной измене, а также не признает, что сотрудничал с разведкой иностранных государств.

Компания Group-IB опубликовала официальное заявление о происходящем. В частности сообщается, что руководство компанией временно возьмет на себя второй основатель Group-IB Дмитрий Волков.

«На данный момент юристы Group-IB, одного из ведущих разработчиков решений для детектирования и предотвращения кибератак, выявления мошенничества, исследования высокотехнологичных преступлений и защиты интеллектуальной собственности в сети, изучают постановление Лефортовского районного суда города Москвы от 28.09.2021 года в отношении основателя и генерального директора Group-IB Ильи Сачкова.

Сотрудники уверены в невиновности своего руководителя и его честной деловой репутации.

Все подразделения Group-IB работают в штатном в режиме. Компания благодарит клиентов, партнеров и журналистов за поддержку», — гласит официальный пресс‑релиз.

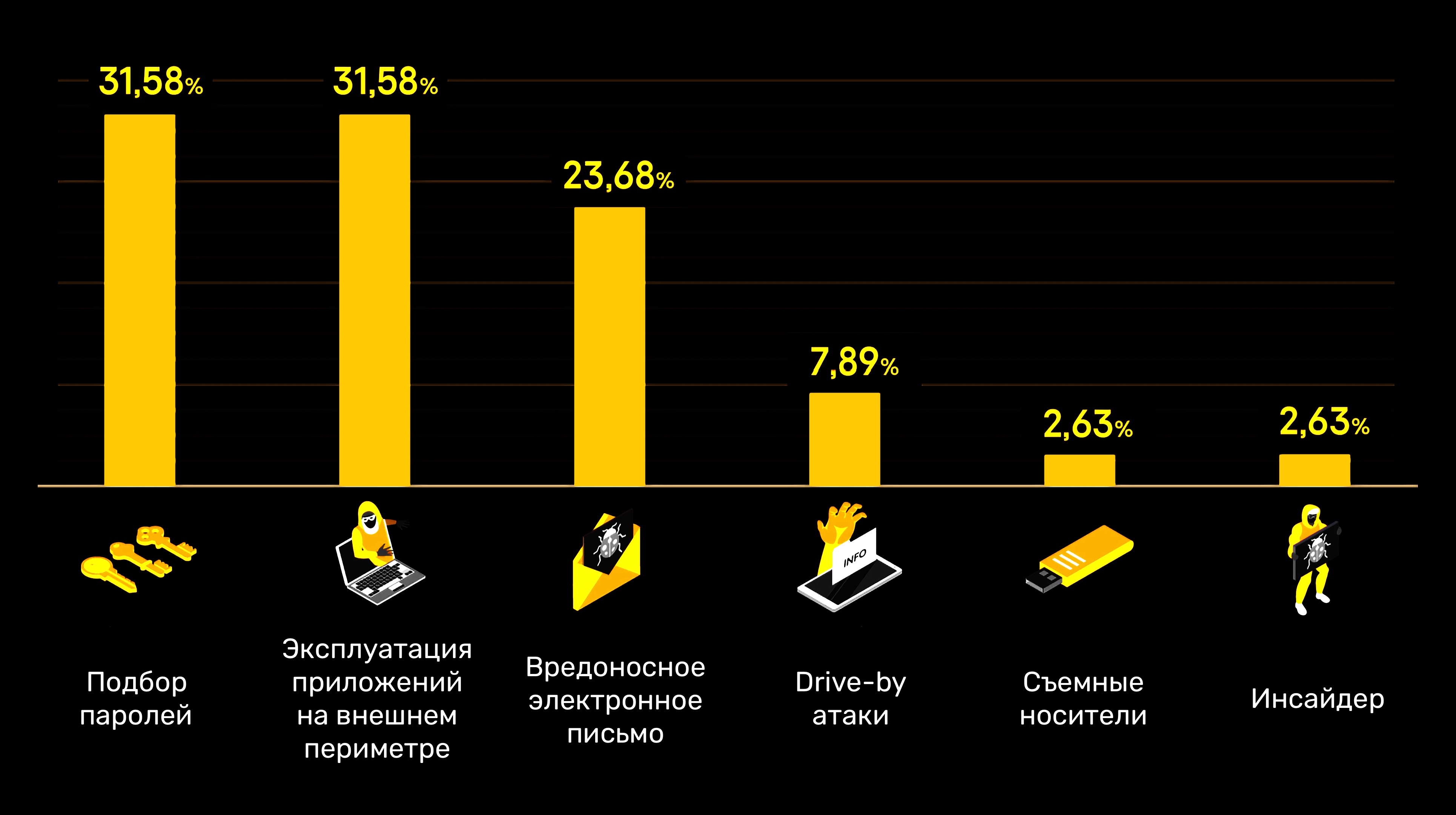

Брутфорс не устаревает

Специалисты «Лаборатории Касперского» подготовили аналитический отчет, посвященный реагированию на инциденты. Исследователи пришли к выводу, что в 2020 году для проникновения в сети организаций хакеры чаще всего использовали брутфорс.

В прошлом году изученные компанией инциденты в основном были связаны с кражей денег, утечками данных, атаками шифровальщиков и подозрительной активностью в сети.

Доля брутфорс‑атак по всему миру выросла с 13% до почти 32% (по сравнению с 2019 годом). Эксперты связывают это с массовым переходом компаний на дистанционную работу в условиях пандемии и более частым использованием протокола RDP.

Второй по распространенности метод проникновения в систему — эксплуатация уязвимостей. Доля таких инцидентов составила 31,5%.

Более половины всех атак были обнаружены в течение нескольких часов (18%) или дней (55%). Инциденты длились в среднем около 90 дней.

В подавляющем большинстве случаев злоумышленники использовали давно известные, но не закрытые на корпоративных устройствах баги, включая CVE-2019-11510, CVE-2018-8453 и CVE-2017-0144.

| CVE | Область применения | Описание |

|---|---|---|

| CVE-2020-0796 | SMB-сервис в Microsoft Windows | Уязвимость в сервисе SMBv3 позволяет удаленно исполнять произвольный код без предварительной аутентификации. Наследник уязвимости МS17-010. |

| CVE-2018-8453 | Компонент Win32k Microsoft | Уязвимость позволяет повысить привилегии во время обработки объектов в памяти. Использовалась группой FruityArmor. |

| CVE-2020-0787 | Windows Background Intelligent Transfer Service (BITS) | Уязвимость позволяет повысить привилегии. Широко используется шифровальщиками. |

| CVE-2017-0144 | SМВ сервис в Microsoft Windows | Уязвимость в сервисе SMBv1, позволяющая атакующим исполнять код через отправку сетевых пакетов. Используется в эксплоите EternalBlue. |

| CVE-2019-11510 | Pulse Secure SSL VPN | Атакуюший без аутентификации может получить учетные данные пользователя VРN-сервера. Мгновенный доступ к организации‑жертве по легитимному каналу. |

| CVE-2017-11317 | Telerik.Web.UI | Уязвимость использует ошибку в функции шифрования RadAsyncUpload, которая позволяет применить удаленные загрузку файлов и исполнение кода. |

| CVE-2019-0604 | Microsoft SharePoint | Уязвимость позволяет удаленно исполнять произвольный код без предварительной аутентификации в Microsoft SharePoint. |

| CVE-2017-8464 | Microsoft Windows Shell | Позволяет локальным пользователям или удаленному атакующему исполнять код путем специально подготовленных LNK-файлов, обрабатываемых приложениями при отображении иконок. Применяется при атаках LemonDuck. |

Cobalt Strike Beacon для Linux

Эксперты компании Intezer Lab обнаружили Vermilion Strike — адаптированную для Linux вариацию Cobalt Strike Beacon, которую хакеры уже используют в атаках против организаций по всему миру.

Cobalt Strike — легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию. К сожалению, он давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Хотя он недоступен для рядовых пользователей и полная версия оценивается примерно в 3500 долларов за установку, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские, взломанные и незарегистрированные версии).

Обычно преступники используют Cobalt Strike для постэксплуатации, после развертывания так называемых маяков (beacon), которые обеспечивают устойчивый удаленный доступ к скомпрометированным устройствам. Используя маяки, хакеры могут получить доступ к взломанным системам для последующего сбора данных или развертывания дополнительной малвари.

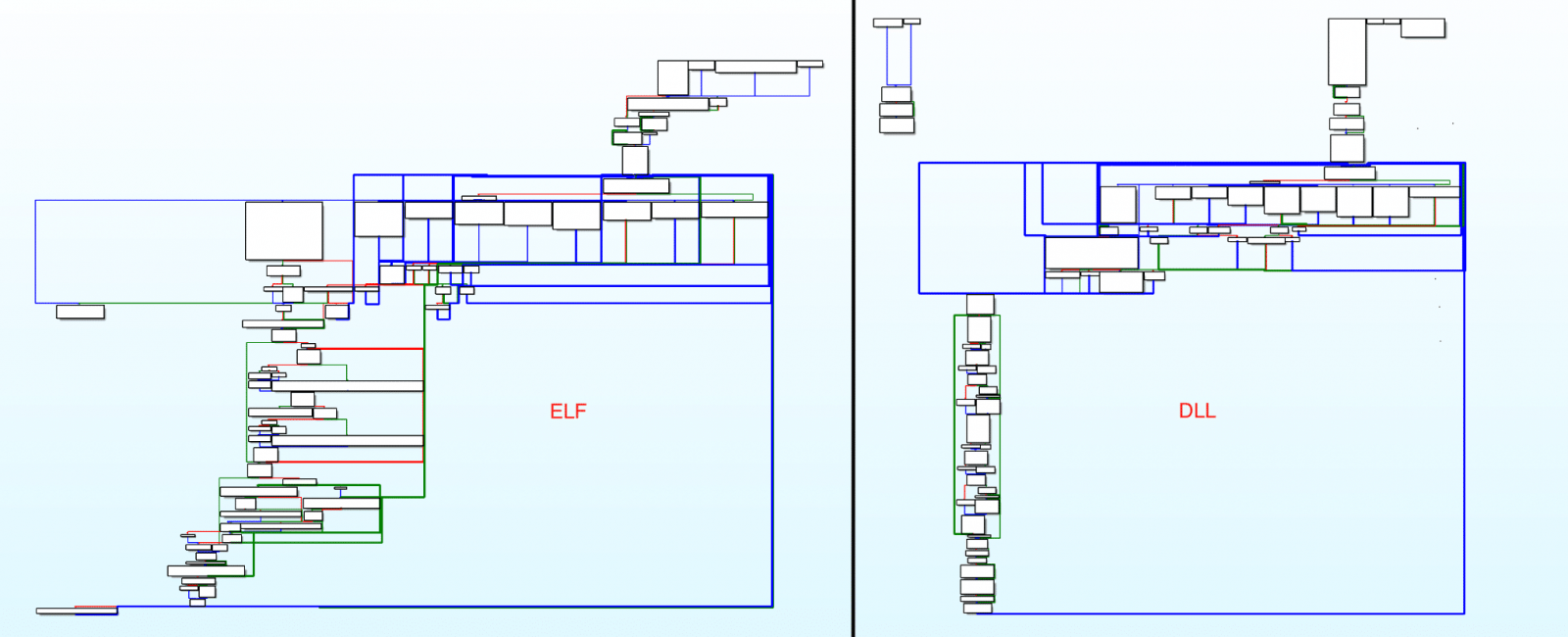

Однако, с точки зрения преступников, у Cobalt Strike всегда был один серьезный недостаток. Дело в том, что он поддерживает только Windows, но не Linux. Но, судя по отчету Intezer Lab, теперь это изменилось.

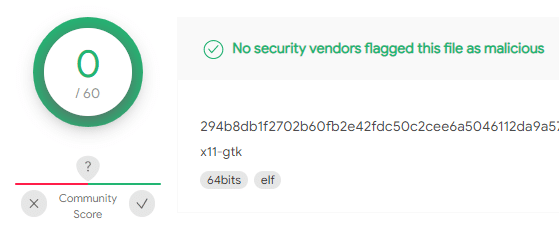

Впервые исследователи заметили новую реализацию маяка в августе текущего года и дали этому явлению название Vermilion Strike. В компании подчеркивают, что ELF-бинарник Cobalt Strike пока не обнаруживается антивирусными решениями.

По сути, Vermilion Strike использует тот же формат конфигурации, что и маяк для Windows, он может взаимодействовать со всеми серверами Cobalt Strike, однако не использует код Cobalt Strike. Хуже того, эксперты считают, что тот же разработчик переписал оригинальную версию маяка для Windows, чтобы лучше избегать обнаружения.

Используя телеметрию, предоставленную McAfee Enterprise ATR, исследователи выяснили, что Vermilion Strike используется для атак с августа 2021 года. Преступники нацелены на самые разные компании и организации, от телекомов и государственных учреждений до ИТ‑компаний, финансовых учреждений и консалтинговых фирм по всему миру.

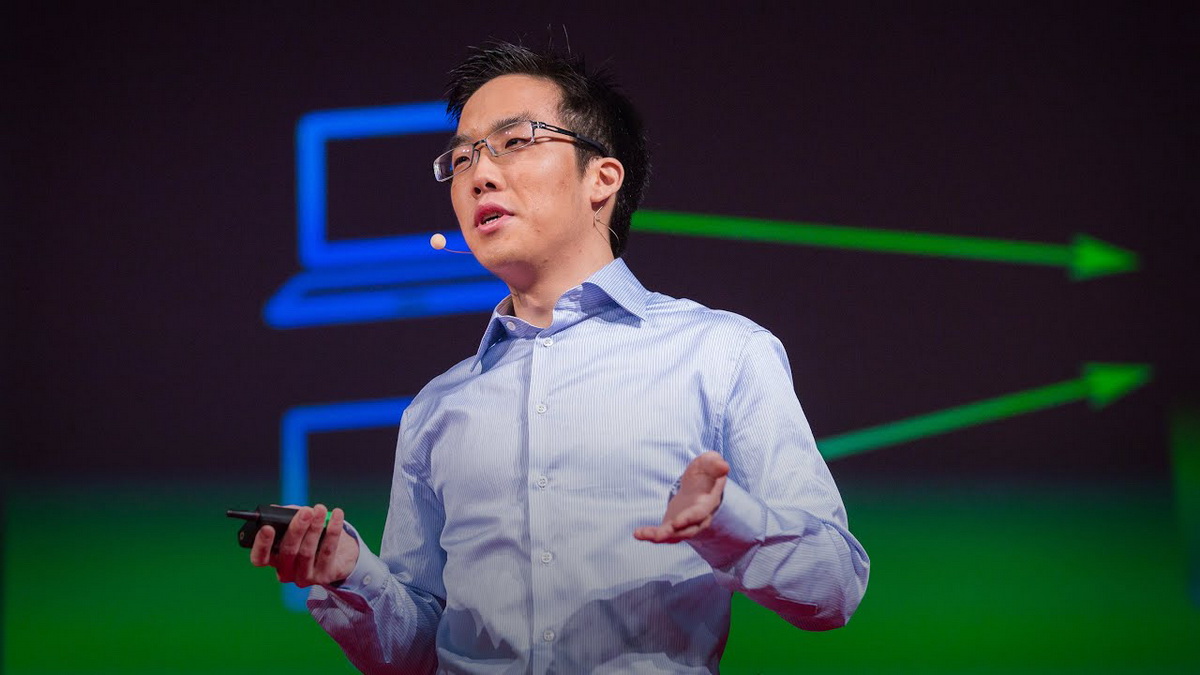

Не очень анонимный ProtonMail

Вокруг защищенного почтового сервиса ProtonMail разгорелся скандал: руководство сервиса призналось, что недавно было вынуждено сохранить IP-адрес одного из своих клиентов и передать его правоохранительным органам, так как ProtonMail получил соответствующее распоряжение от швейцарских властей, которое невозможно было обжаловать или отклонить.

В итоге компания даже внесла изменения в политику конфиденциальности, заменив фразу «мы не ведем логи IP-адресов» на формулировку: «ProtonMail — это электронная почта, которая уважает конфиденциальность и ставит людей (а не рекламодателей) на первое место»

«Неважно, какой сервис вы используете, если он не находится в 15 милях от берега в международных водах, компания будет обязана соблюдать закон.

Proton может быть обязан собирать информацию об учетных записях, принадлежащих пользователям, которые находятся под уголовным расследованием в Швейцарии. Очевидно, что это делается не по умолчанию, а лишь в том случае, если Proton получает юридический приказ для конкретной учетной записи. Интернет в основном не анонимен, и если вы нарушаете закон, законопослушная компания, такая как ProtonMail, может быть юридически обязана сохранить ваш IP-адрес»

— объяснил глава ProtonMail Энди Йен (Andy Yen) в блоге компании

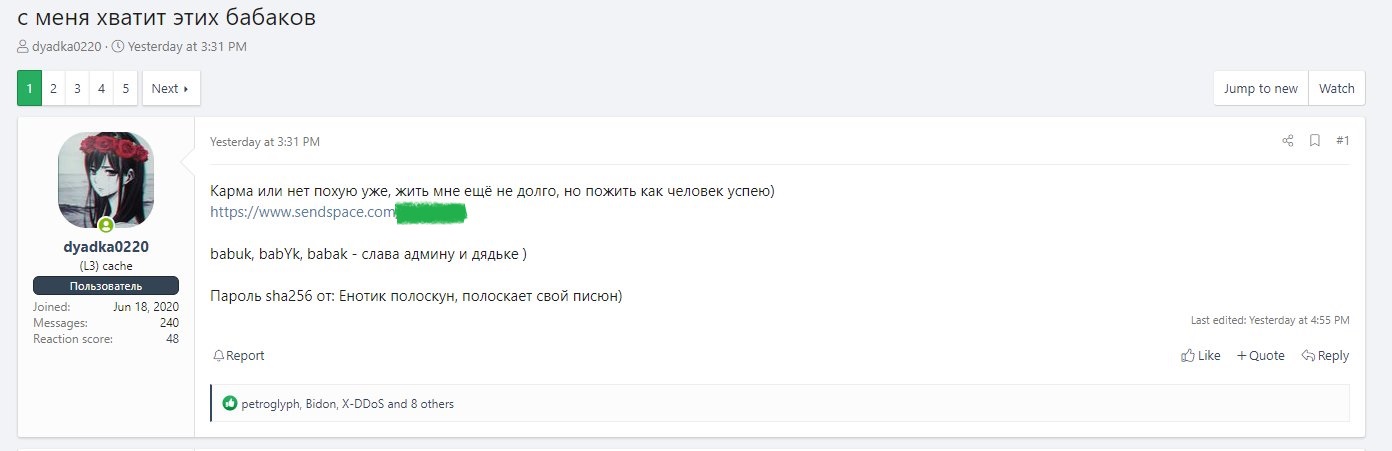

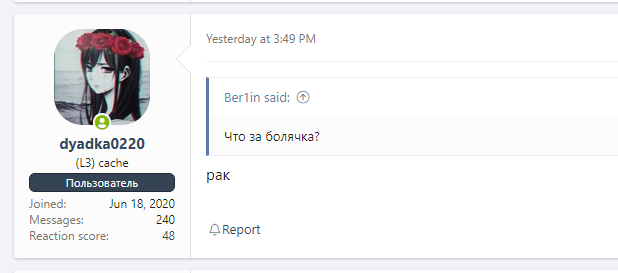

Опубликованы исходники Babuk

Группа исследователей VX-Underground обнаружила, что на русскоязычном хак‑форуме был опубликован полный исходный код шифровальщика Babuk. Опубликовавший исходники участник хак‑группы утверждал, что у него диагностировали рак легких четвертой стадии и он хочет успеть «пожить как человек». Нужно сказать, что многие ИБ‑эксперты считают это заявление ложью.

Babuk (он же Babuk Locker и Babyk) появился в начале 2021 года. Малварь атаковала компании, шифровала их данные, а ее операторы также похищали файлы жертв и требовали от пострадавших двойной выкуп. После атаки на Центральный полицейский департамент округа Колумбия операторы Babuk привлекли к себе слишком много внимания, и в апреле 2021 года хак‑группа сообщила, что прекращает свою деятельность. Впрочем, вскоре несколько участников той же группировки отделились от основной команды, переименовали малварь в Babuk V2 и продолжают шифровать файлы жертв по сей день.

Издание Bleeping Computer сообщило, что файлы, которыми теперь поделился один из участников группы, содержат различные проекты Visual Studio для шифрования VMware ESXi, NAS и Windows. В сущности, был опубликован полный исходный код малвари, код дешифратора, а также генератор закрытого и открытого ключей.

Технический директор компании Emsisoft и известный ИБ‑эксперт Фабиан Восар, а также исследователи из McAfee Enterprise уже подтвердили, что утечка подлинная. Восар полагает, что этот «слив» может помочь дешифровать данные прошлых жертв вымогателя.

9193 машины в корпоративных сетях РФ зашифрованы

По данным «Лаборатории Касперского», с января по июль 2021 года шифровальщики атаковали 9193 компьютера в разных корпоративных сетях в России. Сообщается, что большинство вымогателей по‑прежнему осуществляют атаки через RDP, то есть злоумышленники подбирают учетные данные, подключаются к устройству и вручную запускают малварь.

Отмечается, что количество инцидентов с вымогательским ПО продолжает расти: только во втором квартале 2021 года компания обнаружила 14 новых семейств такой малвари.

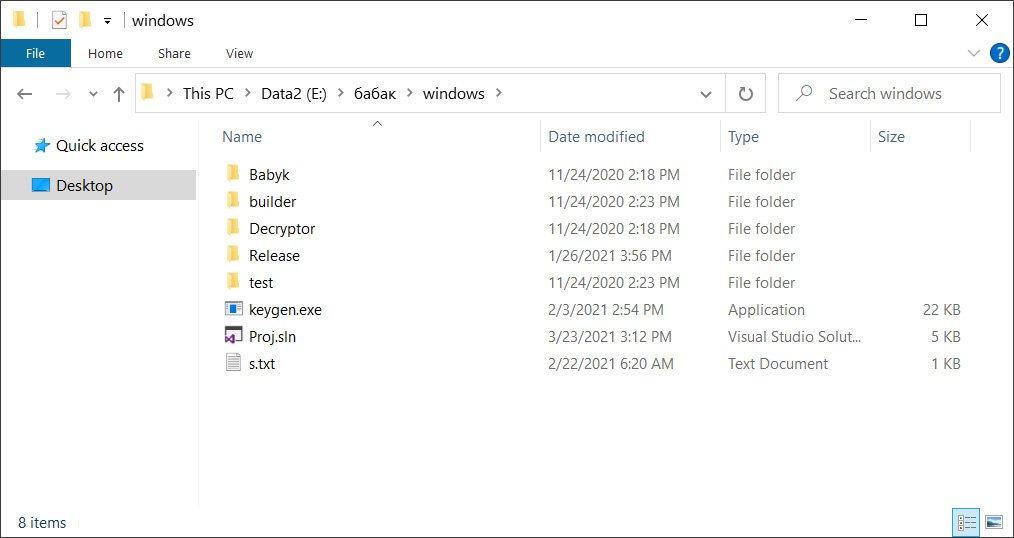

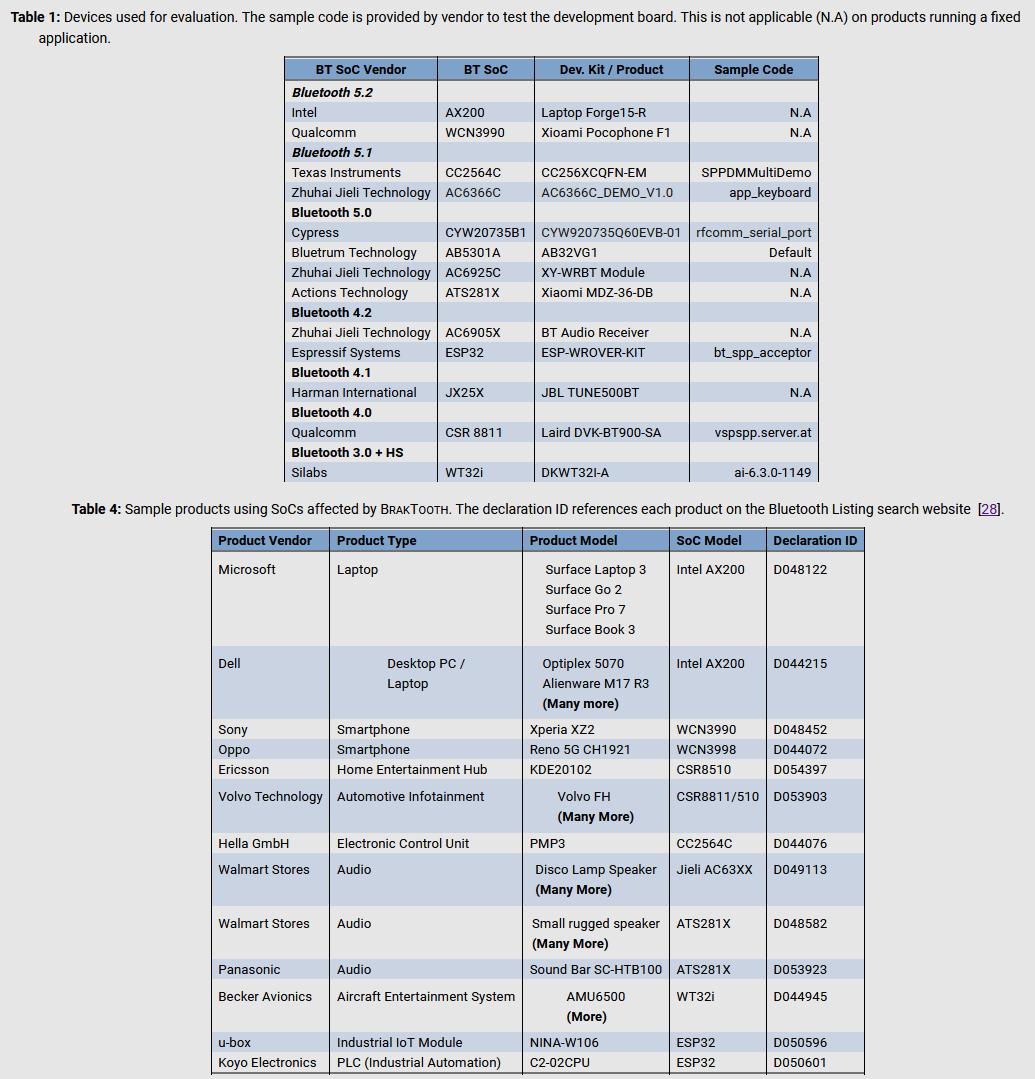

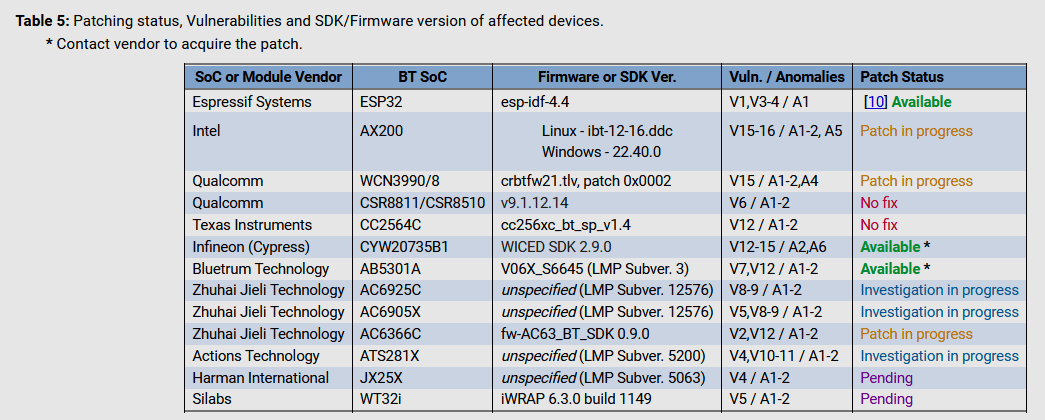

Уязвимости BrakTooth

Группа исследователей опубликовала информацию о 16 серьезных уязвимостях, влияющих на стек Bluetooth во многих популярных SoC, которые применяются в ноутбуках, смартфонах, промышленных устройствах и IoT-девайсах. Проблемы получили общее название BrakTooth: они позволяют вывести из строя или «повесить» устройство, а в худшем случае помогают выполнить произвольный код и захватить всю систему.

Специалисты изучили библиотеки Bluetooth для 13 разных SoC от 11 производителей. Как оказалось, одна и та же прошивка Bluetooth использовалась более чем в 1400 SoC, которые были основой для самых разных девайсов. Хуже того, все атаки BrakTooth можно выполнить с помощью стандартного Bluetooth-оборудования, стоимость которого не превышает 15 долларов.

Авторы доклада заявили, что количество проблемных устройств исчисляется миллиардами, хотя степень уязвимости зависит от SoC устройства и программного стека Bluetooth.

Самая серьезная проблема из состава BrakTooth — это уязвимость CVE-2021-28139, которая позволяет удаленным злоумышленникам запускать собственный вредоносный код на уязвимых устройствах посредством Bluetooth LMP. По данным исследовательской группы, этот баг влияет на «умные» устройства и промышленное оборудование на базе ESP32 SoC Espressif Systems, однако проблема может сказываться и на многих других коммерческих продуктах.

Другие баги из числа BrakTooth менее серьезны. Например, обнаружен ряд уязвимостей, которые можно использовать для сбоя Bluetooth на смартфонах и ноутбуках, отправляя устройствам искаженными пакеты Bluetooth LMP. Для таких атак уязвимы ноутбуки Microsoft Surface, настольные компьютеры Dell и несколько моделей смартфонов на базе Qualcomm. Также злоумышленники могут использовать обрезанные, увеличенные или out-of-order пакеты Bluetooth LMP, чтобы спровоцировать «зависание» устройства, после чего потребуется перезагрузка вручную.

Доклад гласит, что всех производителей уязвимого оборудования предупредили о проблемах еще несколько месяцев тому назад. Увы, несмотря на прошедшее время, не все компании сумели вовремя выпустить исправления. На данный момент только Espressif Systems, Infineon (бывший Cypress) и Bluetrum выпустили патчи, а Texas Instruments вообще заявила, что не будет устранять найденные недостатки. Другие поставщики подтвердили выводы исследователей, но пока даже не назвали точных дат выхода патчей.

Представители Bluetooth Special Interest Group, которая руководит разработкой стандарта Bluetooth, пояснили, что они осведомлены о проблемах BrakTooth, однако не могут оказывать давление на производителей в вопросах выпуска патчей, так как уязвимости влияют не на сам стандарт, но на конкретные имплементации вендоров.

Так как патчей до сих пор нет, исследовательская группа заявила, что не планирует обнародовать PoC-эксплоиты для BrakTooth.

Платить или не платить?

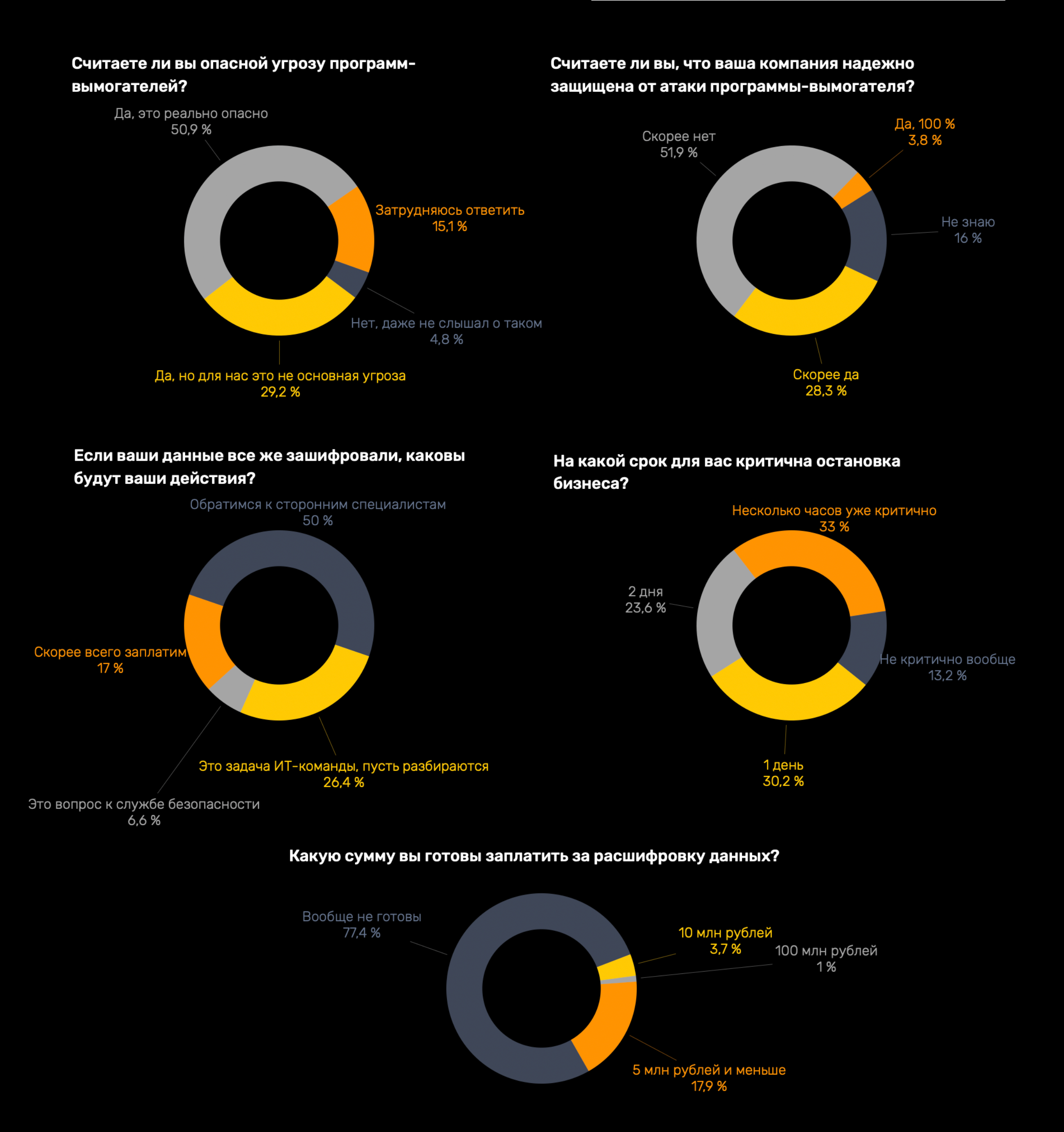

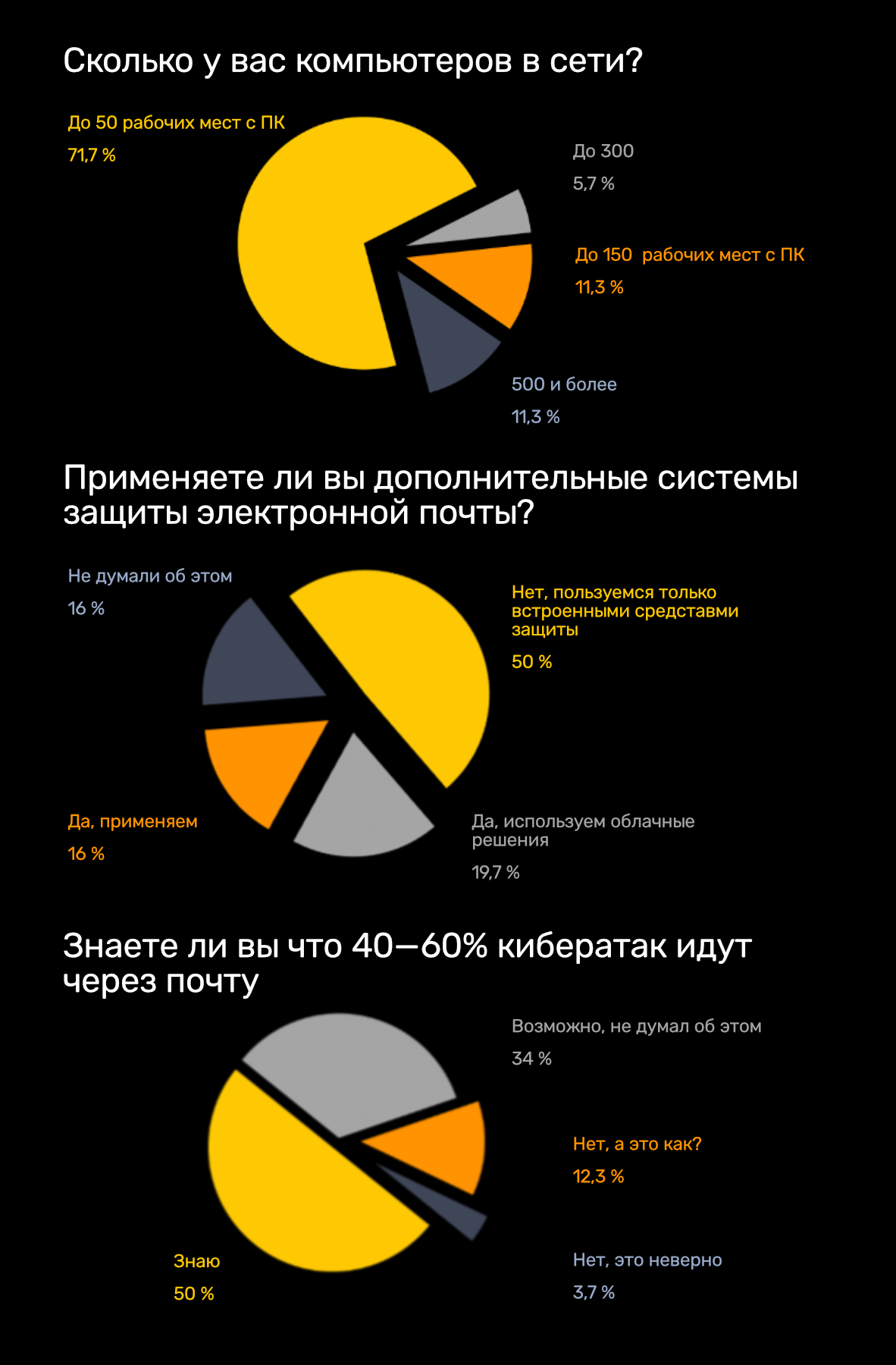

Издание The Bell совместно с экспертами Group-IB провели онлайн‑исследование среди российских предпринимателей, поинтересовавшись у них, сталкивались ли они с кибератаками, защищены ли их сети от программ‑вымогателей и хорошо ли бизнесмены понимают, что даже такая привычная вещь, как электронная почта, может стать точкой входа для злоумышленников.

77,4% российских предпринимателей не готовы платить выкуп за расшифровку данных, при этом больше половины опрошенных (51,9%) признают, что их компания «скорее не защищена» от атак программ‑вымогателей.

По результатам опроса, 27,4% предпринимателей за последние два года подвергались кибератакам, тогда как большинство (59,4%) утверждает, что их эта проблема не коснулась — «им везло».

Больше половины опрошенных бизнесменов (50,9%) считают угрозу шифровальщиков опасной и примерно столько же (51,9%) убеждены, что их компания «скорее не защищена» от подобных атак.

Только 17,9% готовы расстаться с 5 000 000 рублей, если компанию атакует шифровальщик. Еще 3,7% переведут злоумышленникам даже 10 000 000 рублей, а 1% опрошенных заявляет, что не пожалеет за расшифровку информации даже 100 000 000 рублей.

При этом 33% предпринимателей признались, что остановка всего на несколько часов уже критична для их бизнеса, еще для 30% критичным является простой на один день.

Электронная почта является точкой проникновения в сети компаний в 40–60% случаев, и об этом знают 50% опрошенных. При этом столько же (50%) сообщили, что не используют дополнительных технологий защиты почты, ограничиваясь встроенными возможностями. Около 16% вообще не думают о том, что почту нужно как‑то защищать.

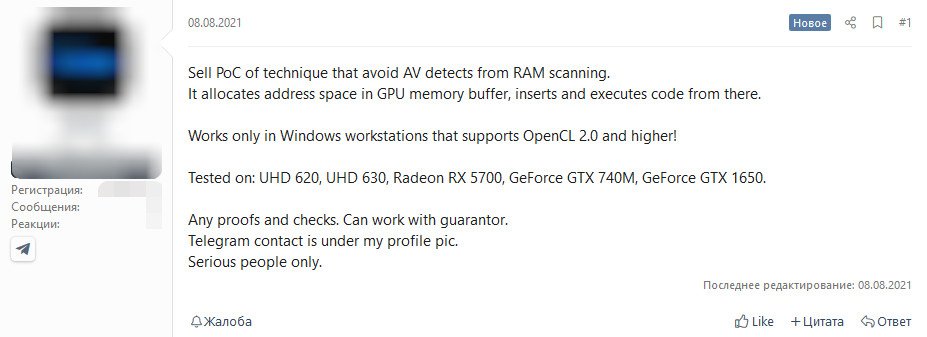

Малварь в графических процессорах

В продаже на хакерском форуме был обнаружен эксплоит, который использует буфер памяти графического процессора для хранения вредоносного кода и его выполнения. В целом данный метод не нов и подобные PoC-эксплоиты уже публиковались ранее, однако все эти проекты либо были реализованы исключительно в рамках академических исследований, либо оставались неполными и необработанными.

Продавец эксплоита пишет, что его инструмент успешно скрывает вредоносный код от защитных решений, сканирующих системную оперативную память. Пока он работает только в Windows-системах, которые поддерживают OpenCL 2.0 и выше. Автор эксплоита уверяет, что его решение протестировано и точно работает на видеокартах Intel (UHD 620/630), Radeon (RX 5700) и GeForce (GTX 740M, GTX 1650).

Объявление появилось на хак‑форуме 8 августа текущего года, а примерно через две недели, 25 августа, продавец сообщил, что продал свой PoC, но не раскрыл никаких подробностей о совершенной сделке.

Исследователи VX-Underground заявляют, что проданный вредоносный код действительно работает и позволяет графическому процессору выполнять бинарники.

Стоит сказать, что малварь для GPU уже создавалась и ранее, достаточно вспомнить руткит JellyFish и кейлоггер Demon. Эти проекты были опубликованы в мае 2015 года и по‑прежнему находятся в открытом доступе. Фундамент для подобных атак и вовсе был заложен в 2013 году исследователями из Института компьютерных наук, FORTH и Колумбийского университета в Нью‑Йорке. Они демонстрировали, что работу кейлоггера можно возложить на графические процессоры и те будут сохранять перехваченные нажатия клавиш в своей памяти.

Продавец нового инструмента утверждает, что его разработка никак не связана с JellyFish, а метод отличается от представленного в 2015 году, так как не полагается на маппинг кода обратно в пользовательское пространство.

Возвращение REvil

В сентябре вымогатель REvil (Sodinokibi) вернулся в онлайн после нескольких месяцев простоя: летом хак‑группа ушла в офлайн без объяснения причин, отключив всю свою инфраструктуру. Это произошло после масштабной атаки REvil на клиентов известного поставщика MSP-решений Kaseya, а также компрометации компании JBS, которая является крупнейшим в мире поставщиком говядины и птицы. Тогда многие эксперты полагали, что группировка перешла грань и ею заинтересовались власти.

В прошлом представитель группировки, известный под никами Unknown или UNKN, публиковал на хакерских форумах сообщения с рекламой или последние новости об операциях REvil. Теперь новый представитель вымогателей, зарегистрировавшийся на этих сайтах как REvil, вернулся к публикациям и заявил, что, по данным хак‑группы, Unknown был арестован, а серверы группы могли быть скомпрометированы.

«Как UNKWN (он же 8800) пропал, мы (кодеры) бэкапнулись и отключили все сервера. Думали, что его приняли. Пробовали искать, но безуспешно. Подождали — он не объявился и мы подняли все с бэкапов.

После пропажи UNKWN хостер писал что клирнет‑сервера были скомпрометированы и он удалил их сразу. Основной сервер с ключами мы отключили штатно незадолго после»

— рассказал новый представитель группировки (орфография и пунктуация оригинала сохранены)

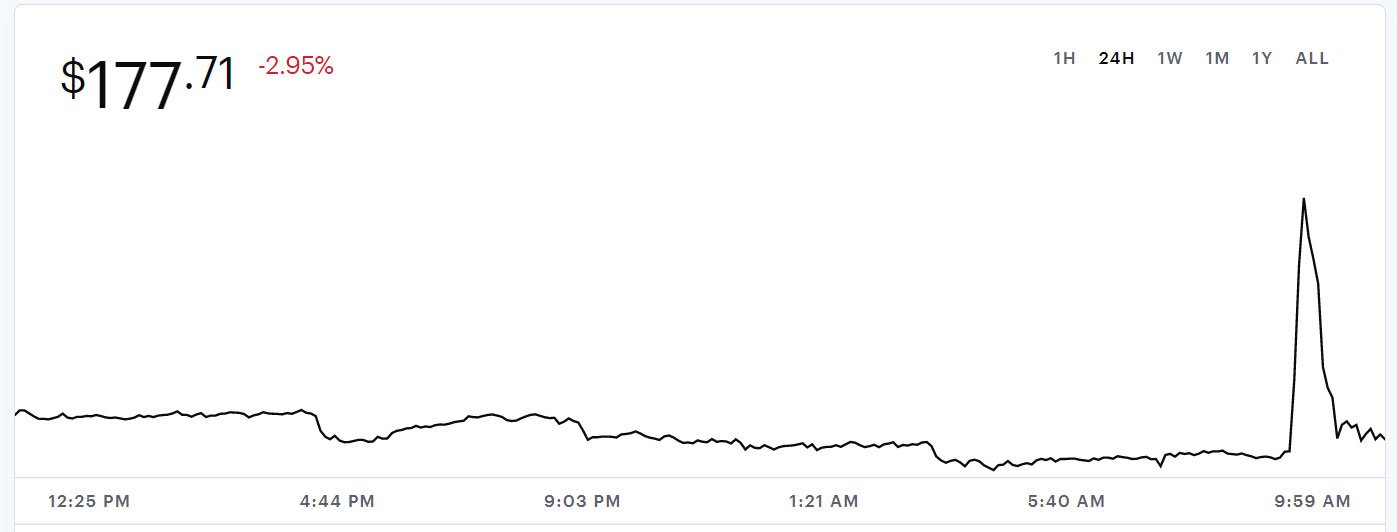

Фейк поднял стоимость Litecoin

В середине сентября в сети распространился фальшивый пресс‑релиз Walmart, в котором говорилось, что торговая сеть якобы начнет принимать для оплаты криптовалюту Litecoin, что быстро подняло стоимость последней почти на 35%. Документ содержал вымышленные цитаты главы Walmart Дуга Макмиллона и создателя Litecoin Чарли Ли, которые якобы заключили соглашение о партнерстве.

Когда пресс‑релиз был опубликован на GlobeNewswire, другие СМИ и сайты, в том числе Yahoo, Bloomberg и Reuters, тоже сообщили на своих страницах об этой новости, что привлекло к происходящему немало внимания. После того как ретвит новости появился даже в официальном Twitter криптовалюты, цена Litecoin подскочила почти на 35%, поднявшись с 175 до 237 долларов США.

Однако вскоре пользователи заметили, что в пресс‑релизе использовался email-адрес на домене wal-mart.com, зарегистрированном в прошлом месяце на Namecheap и никак не связанном с компанией Walmart. Тогда стало очевидно, что весь мир поверил фальшивке. Официальные представители Walmart тут же поспешили сообщить, что пресс‑релиз был подделкой, и цена Litecoin быстро вернулась к предыдущей отметке (сейчас криптовалюта торгуется на уровне 150 долларов США).

В беседе с журналистами Bloomberg TV глава некоммерческой организации Litecoin Foundation Чарли Ли подтвердил, что в Twitter проекта разместили фальшивую новость о сотрудничестве с Walmart, признав, что в Litecoin Foundation «реально облажались». Ли подчеркнул, что разработчики криптовалюты не имели никакого отношения к фиктивному пресс‑релизу, и пообещал выяснить, кто запустил такую «утку».

10 000 000 заражений GriftHorse

Эксперты Zimperium рассказали о вредоносе GriftHorse, нацеленном на Android. Эта малварь активна с ноября 2020 года и подписывает своих жертв на платные SMS-сервисы. Она уже заразила более 10 000 000 устройств в 70 странах мира, и считается, что операторы GriftHorse «зарабатывают» от 1 500 000 до 4 000 000 долларов в месяц.

GriftHorse распространяется через официальный магазин приложений Google Play и сторонние каталоги приложений, как правило, маскируясь под другие безобидные продукты. Суммарно исследователи обнаружили более 200 приложений, которые GriftHorse использовала для маскировки.

HTTPS Everywhere пора на покой

Разработчики Electronic Frontier Foundation (Фонд электронных рубежей) сообщили, что намерены прекратить разработку знаменитого браузерного расширения HTTPS Everywhere, так как HTTPS используется практически повсеместно, а во многих популярных браузерах появились режимы HTTPS-only.

Суть HTTPS Everywhere, выпущенного в 2010 году, проста: оно форсирует защищенное соединение через HTTPS на всех сайтах, где это возможно. Даже если пользователь пытается зайти на незащищенную версию ресурса, расширение все равно перенаправляет его на HTTPS-версию, если таковая доступна. С годами расширение приобрело культовый статус среди защитников конфиденциальности и было интегрировано в Tor Browser, а затем и во многие другие браузеры, заботящиеся о приватности.

Технический директор EFF Алексис Хенкок (Alexis Hancock) рассказывает, что с конца текущего года и в 2022 году расширение будет находиться в режиме «обслуживания». Это означает, что оно будет получать лишь незначительные исправления ошибок, но обойдется без новых функций и какого‑либо развития. При этом окончательная дата «смерти» HTTPS Everywhere, после которой обновления перестанут выходить вовсе, пока не определена.

Такое решение разработчики приняли в силу того, что в настоящее время около 86,6% всех сайтов в интернете уже поддерживают HTTPS-соединения. Производители браузеров, включая Chrome и Mozilla, ранее сообщали, что на HTTPS-трафик приходится от 90 до 95% всех ежедневных подключений.

Более того, в 2020 году производители почти всех популярных браузеров добавили в свои продукты режимы HTTPS-only, работая в которых, браузер пытается самостоятельно перейти с HTTP на HTTPS или отображает сообщение об ошибке, если соединение через HTTPS невозможно. По сути, теперь режимы HTTPS-only, доступные в Mozilla Firefox, Google Chrome, Microsoft Edge и Apple Safari, делают то же самое, чем HTTPS Everywhere занимался более десяти лет.

1 000 000 000 загрузок у Telegram

Аналитическая компания Sensor Tower сообщила, что в прошлом месяце мессенджер Telegram стал 15 в мире приложением, которое достигло отметки в 1 000 000 000 загрузок. Также в этот список входят WhatsApp, Messenger, Facebook, Instagram, Snapchat, Spotify, Netflix и другие.

Сообщается, что Telegram набирает пользователей все быстрее: за первое полугодие приложение установили 214 700 000 раз, а это на 61% больше, чем за аналогичный период прошлого года. Большинство загрузок (22%) приходится на Индию, второе место занимает Россия (10%), а замыкает тройку Индонезия (8%).

Внедрение Manifest V3

Компания Google рассказала, каким именно видит поэтапный отказ от использования Manifest V2, который определяет возможности и ограничения для расширений в Chrome. Также разработчики поделились планами по внедрению и доведению до полной функциональности скандально известного Manifest V3, который стал доступен еще в бета‑версии Chrome 88.

Впервые о Manifest V3 заговорили еще в 2018 году. Тогда разработчики Google писали, что намерены ограничить работу webRequest API, вместо которого блокировщики контента и другие расширения станут использовать declarativeNetRequest. Разумеется, сообщалось, что эти улучшения призваны повысить безопасность и производительность, а также дать пользователям больший контроль над тем, что расширения делают и с какими сайтами взаимодействуют.

Проблема заключалась в том, что разработчики расширений быстро поняли: переход на другой API, сильно отличающийся от webRequest и во многом ему уступающий, в сущности станет «смертью» их продуктов. В частности это касалось блокировщиков рекламы, антивирусов, решений для родительского контроля и различных продуктов, повышающих конфиденциальность.

В итоге замысел Google подвергся жесткой критике. Одним из первых свою точку зрения высказал разработчик популярных блокировщиков uBlock Origin и uMatrix Реймонд Хил (Raymond Hill). К примеру, он объяснял, что declarativeNetRequest предлагает разработчикам единственную имплементацию фильтровочного движка, к тому же ограниченную всего 30 000 фильтров, что не выдерживало сравнения даже с EasyList.

Хилл предупреждал, что отказ от webRequest станет «смертью» для его продуктов, а также выражал опасение, что переход на API declarativeNetRequest может пагубно сказаться на работе других решений, и эту точку зрения поддержали множество других разработчиков. Так под давлением общественности разработчики Google были вынуждены отказаться от некоторых обновлений из числа Manifest V3, а затем пересмотрели свои планы еще основательнее, отменив еще ряд изменений.

С тех пор прошло немало времени, и изменения Manifest V3 уже начали внедрять в Chrome. Недовольство постепенно утихло, хотя некоторые разработчики блокировщиков, похоже, просто смирились тем, что их продукты не смогут надежно блокировать рекламу, как только изменения достигнут стабильных версий Chrome.

Как теперь сообщил Дэвид Ли (David Li), менеджер по продуктам Chrome Extensions и Chrome Web Store:

«Разрабатываемый годами Manifest V3 стал более безопасным и производительным, чем его предшественник, а также лучше обеспечивает конфиденциальность. Это эволюция платформы расширений, которая учитывает меняющийся веб‑ландшафт и будущее расширений для браузеров».

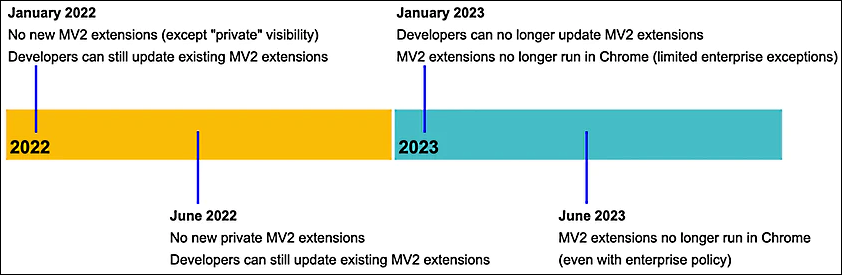

Вскоре Google постепенно откажется от Manifest V2, и в этом процессе уже обозначены две ключевые даты:

- 17 января 2022 года: новые расширения с поддержкой Manifest V2 больше не будут приниматься в Chrome Web Store. Разработчики по‑прежнему смогут обновлять существующие расширения Manifest V2.

- Январь 2023 года: браузер Chrome перестанет использовать расширения Manifest V2. Разработчики больше не смогут обновлять существующие расширения Manifest V2.

До января 2023 года разработчики Google обещают продолжать доработку нового манифеста, чтобы учесть все пожелания и критику разработчиков расширений, а также внедрить в него все желаемые функции. К примеру, в Google заявляют, что уже добавили дополнительные механизмы в новый Scripting API и расширили возможности Declarative Net Request API для поддержки нескольких статических наборов правил, правил сеанса и фильтрации на основе tab ID.

«В ближайшие месяцы среди других новых возможностей мы запустим поддержку динамически настраиваемых скриптов контента и возможность хранения in-memory. Эти изменения разработаны с учетом полученных от сообщества отзывов, и мы продолжим создавать более мощные API расширений по мере того, как разработчики будут делиться с нами дополнительной информацией о проблемах миграции и своих бизнес‑потребностях», — уверяет Ли.

Чужой номер на 7 дней

Исследователи BI.ZONE предупредили, что фактически любой номер личного телефона может использоваться злоумышленниками для обмана близких жертве людей. В среднем телефонные номера россиян используются злоумышленниками 1-2 дня, но порой могут эксплуатироваться и до 7 дней.

Аналитики пишут, что такие телефонные атаки проводятся не только из России, но и из‑за рубежа. Для их реализации злоумышленники обычно применяют специализированное ПО, которое не так уж сложно достать. Стоимость установки такого софта редко превышает 10 долларов.

Итальянская мафия и BEC-скам

Европол, Евроюст и европейские правоохранители сообщили о ликвидации киберпреступной сети, связанной с итальянской мафией. Полицейская операция привела к арестам 106 человек (на острове Тенерифе в Испании, а также в Турине и Изернии в Италии), которых обвиняют в различных киберпреступлениях и отмывании денег.

По данным полиции, эта группа в основном специализировалась на киберпреступлениях: подмене SIM-карт, а также фишинге и вишинге, стремясь проникнуть в сети компаний, похитить средства или обманом вынудить сотрудников направить платежи на счета, которые контролировали сами злоумышленники (классическая схема, называемая BEC-скамом, от английского Business Email Compromise).

Благодаря такой тактике группа похитила и отмыла более 10 000 000 евро, используя сеть денежных мулов и подставных компаний. Большинство пострадавших от рук мошенников находились в Италии, но также группа атаковала компании из Ирландии, Испании, Германии, Литвы и Великобритании.

Испанская национальная полиция (Policía Nacional) и итальянская национальная полиция (Polizia di Stato) рассказали, что начали отслеживать эту группировку в июне 2020 года, когда было замечено, что опасные лица, связанные с итальянскими мафиозными организациями, обосновались на Канарских островах. Сообщается, что члены этой хак‑группы были связаны с четырьмя итальянскими мафиозными структурами: Camorra Napolitana, Nuvoletta, Casamonica и Sacra Corona Unita.

Испанская полиция заявляет, что весь последний год наблюдала за подозреваемыми, изучая внутреннюю структуру группы. Выяснилось, что группировка имела типичную иерархию, подобную пирамиде, с лидерами наверху и денежными мулами внизу. Руководителями выступали члены итальянской неаполитанской мафии, которые часто приезжали на Канарские острова, чтобы наблюдать за операциями.

«Для мафии этот способ финансирования был настолько важен, что они отправили нескольких находящихся в бегах членов Italian Justice контролировать на месте финансовую активность, получения и переводы денег», — рассказывают полицейские.

Также эта группа была связана с проституцией, продажей оружия, незаконным оборотом наркотиков, похищениями людей, мошенничеством, кражей личных данных, подделкой документов, мошенничеством в сфере социального обеспечения, грабежами, вымогательством и двумя убийствами.

К примеру, группе требовались сотни банковских счетов для отмывания украденных средств, которые нужно было открывать и закрывать очень быстро, чтобы предотвратить заморозку средств. В какой‑то момент, не сумев получить доступ к новым банковским счетам, группа похитила женщину и угрозами вынудила ее открыть 50 банковских счетов от имени организации, а затем заставила опустошить собственный банковский счет, доставив к банкомату. Когда нападавшие были опознаны и задержаны, группировка угрожала жертве и ее друзьям, чтобы те не дали показания.

В общей сложности власти арестовали 106 человек, заморозили 118 банковских счетов, изъяли 224 кредитных карты, 402 куста марихуаны с секретной фермы, которой управляла группа, а также многочисленное компьютерное оборудование, телефоны и SIM-карты.

Другие интересные события месяца

В Twitter появился Safety Mode, автоматически блокирующий оскорбления

Пока Apple не будет искать в пользовательских фото признаки сексуального насилия над детьми

Хакеры слили в открытый доступ учетные данные 500 000 аккаунтов Fortinet VPN

Для опасной 0-day-уязвимости в Windows MSHTML опубликован эксплоит

Появилась утилита для дешифровки данных после атак REvil

Правительственные и военные сайты распространяли порно и рекламировали виагру

Власти США наложили санкции на криптовалютный обменник Suex

Исследователь обнародовал детали трех неисправленных уязвимостей в iOS