Содержание статьи

Erid: 2SDnjc7BRpk

Авторы браузера обещают защиту от фингерпринтинга, изоляцию цифровых профилей в сети и поддержку разных прокси для разных профилей в целях анонимизации. Звучит интересно! Без лишних раздумий я скачал браузер, поднял чистый тестовый стенд и взялся за тестирование.

Тестовый стенд

Для экспериментов я поднял виртуальную машину с четырьмя ядрами i5 12-го поколения, 16 Гбайт оперативной памяти и Windows 11 Pro в качестве операционной системы. Туда же установил Wireshark.

На соседней машине у меня есть Burp Suite, из которого я выгрузил корневой сертификат и настроил прокси в тестовой системе.

Регистрация и пользовательское соглашение

Изучение начнем с сайта разработчика.

Здесь мы узнаём, что основная задача браузера — обходить антифрод‑системы и запреты на мультиаккаунтинг. Как несложно догадаться, больше всего в таких фичах будут заинтересованы люди, профессионально занятые нарушением разнообразных пользовательских соглашений в самых экзотических целях. Предусмотрен даже автоматический прогрев аккаунтов!

Впрочем, официально цели заявлены вполне травоядные: разделение персонального и бизнес‑профиля, командная работа для тестирования разных сайтов.

С порога нам предлагают начать бесплатно и перекидывают на страницу регистрации, где требуется ввести логин, электропочту и пароль.

Ради интереса я глянул пользовательское соглашение. Внимание сразу привлекла вот эта часть:

Third-Party Services means any services or content (including data, information, applications and other products services) provided by a third-party that may be displayed, included or made available by the Application.

…

You must comply with applicable Third parties’ Terms of agreement when using the Application.

То есть если использовать Undetectable в сомнительных целях, то первым делом мы нарушим его же пользовательское соглашение. Хитро придумано!

Также заинтересовали пункт о том, что компания не ручается за чистоту приложения, сайта и писем от малвари, и пункт про то, что она оставляет за собой право собирать и обрабатывать данные о конфигурации компьютера пользователя, «в том числе о программных и сетевых свойствах и настройках».

Забегая вперед, скажу, что я не нашел в трафике никаких утечек личной информации, так что это больше похоже на юридические перестраховки. На мой взгляд — излишние и даже вредные, учитывая, что целевая аудитория браузера относится к таким вещам щепетильно.

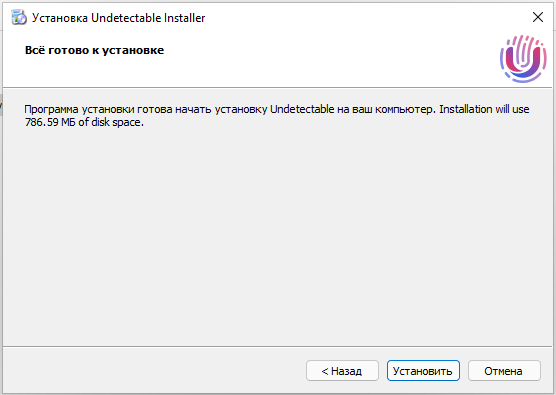

Установка

Для установки нужно скачать со страницы загрузки инсталлятор размером 251 Мбайт. Доступны варианты для Windows 10/11 и macOS для обеих маковских архитектур. Поддержки Linux и Android нет, однако изображать запросы с этих платформ браузер умеет.

После установки нужно залогиниться в предварительно созданный на сайте аккаунт.

Поддержка русского языка неполная — тут и там попадаются строки на английском. Впрочем, вряд ли это кого‑то смутит.

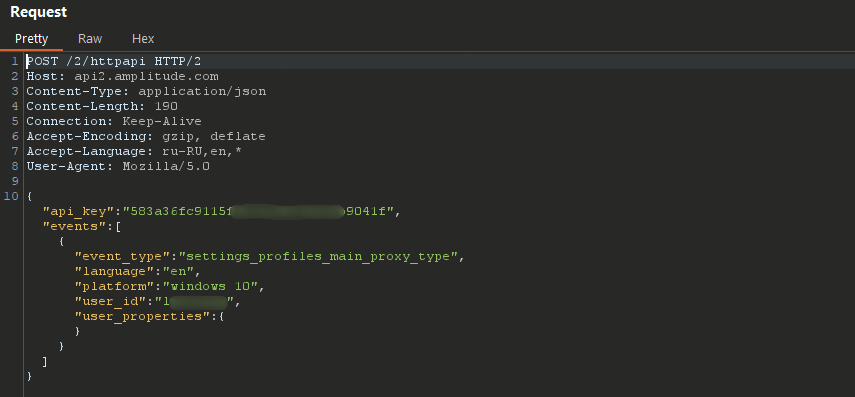

Трафик лаунчера оказался по большей части чистым — аутентификация содержит лишь логин, пароль и отпечаток устройства (видимо, чтобы установленный браузер нельзя было скопировать на другую машину), а потом только периодически обновляется список профилей и проверяются обновления. Правда, со вкладки настроек отправляется лог о каждом действии, в том числе переключении вкладок, но без какой‑либо приватной информации.

Настройки

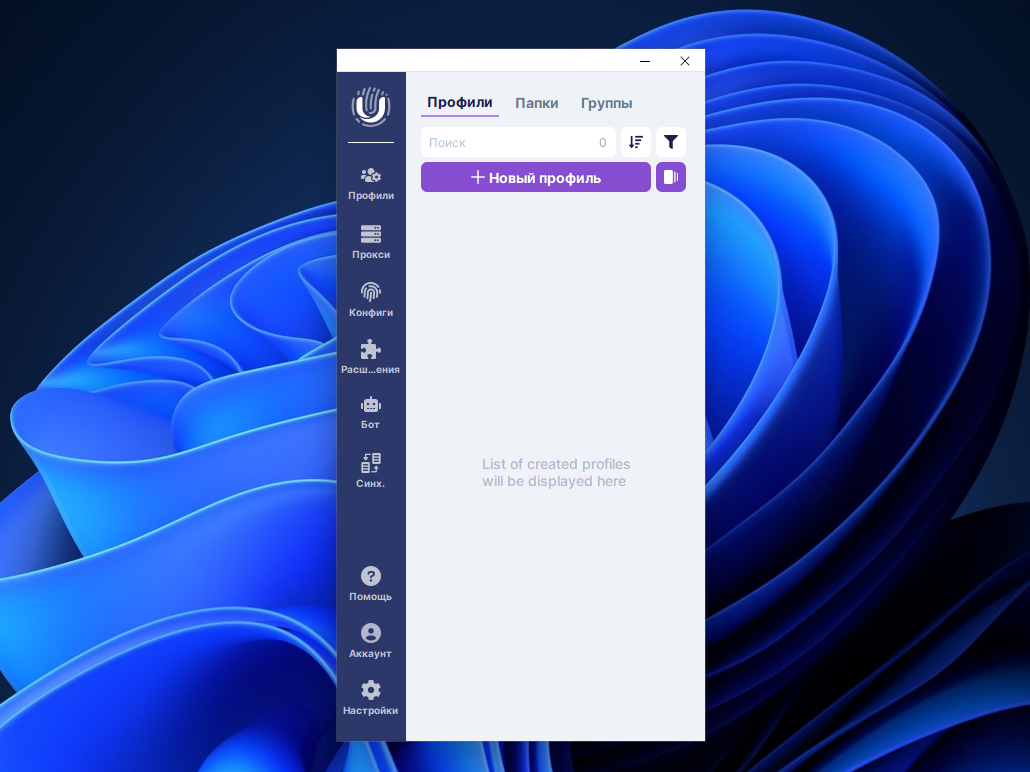

После запуска перед нами предстает вертикальное окошко с предложением добавить профиль. Добавляем!

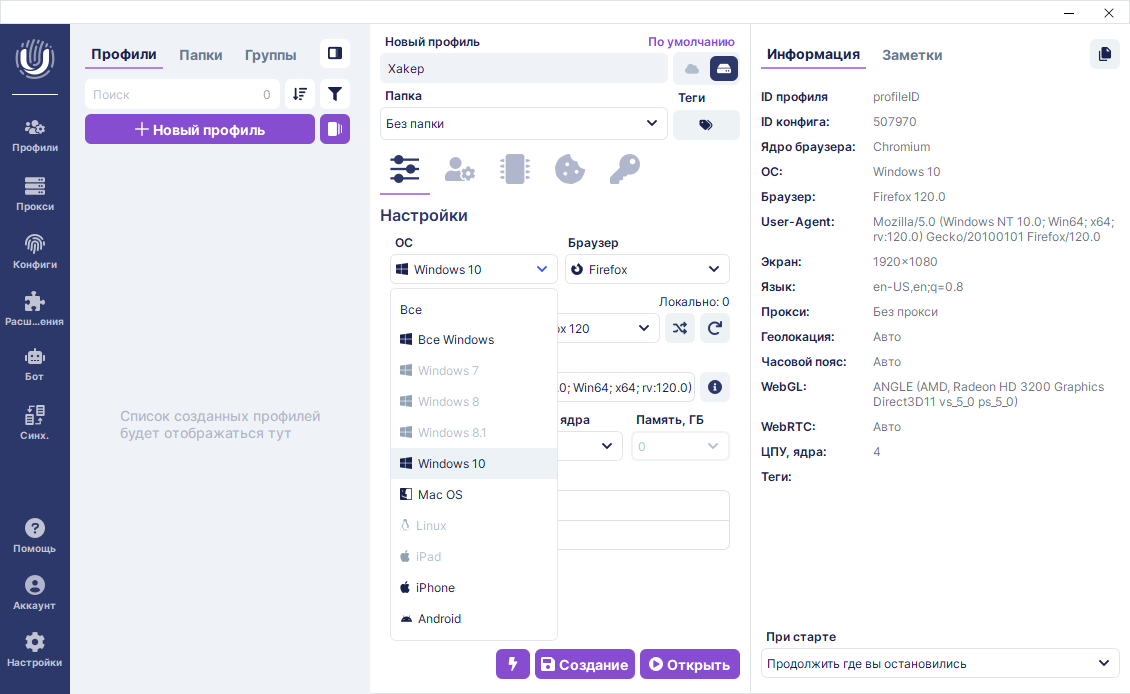

Настроек много, но не слишком. Кроме очевидных вроде названия профиля, в общем списке можно сразу выбрать операционную систему, которую будет репортить браузер. Это важно, поскольку многие другие параметры сильно зависят от выбранной ОС. На выбор десять вариантов, но половина недоступна (в том числе Linux), вариант «все Windows», на мой взгляд, требует пояснений. Windows 11 в списке почему‑то нет.

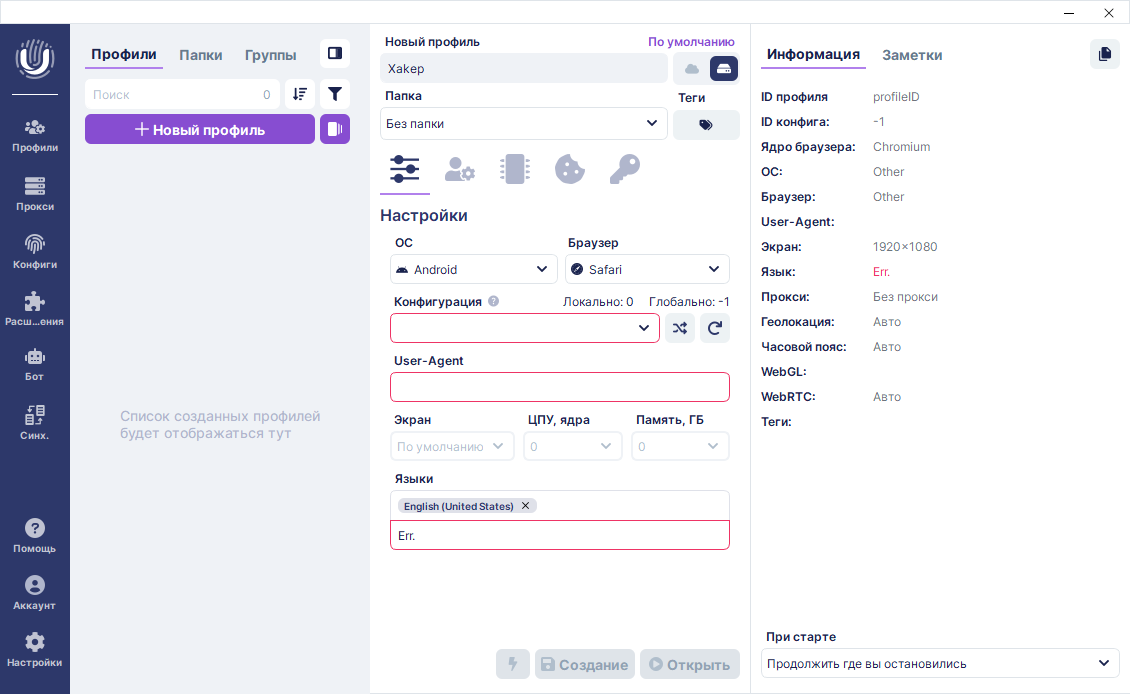

При желании ты можешь выставить заведомо невозможную комбинацию браузера и операционной системы, о чем было бы неплохо предупреждать.

В комплекте с Undetectable поставляются преднастроенные профили, их количество зависит от тарифного плана (дополнительные можно докупать по необходимости). После выбора ОС и браузера можно просто нажать кнопку случайного выбора конфига. Удобно!

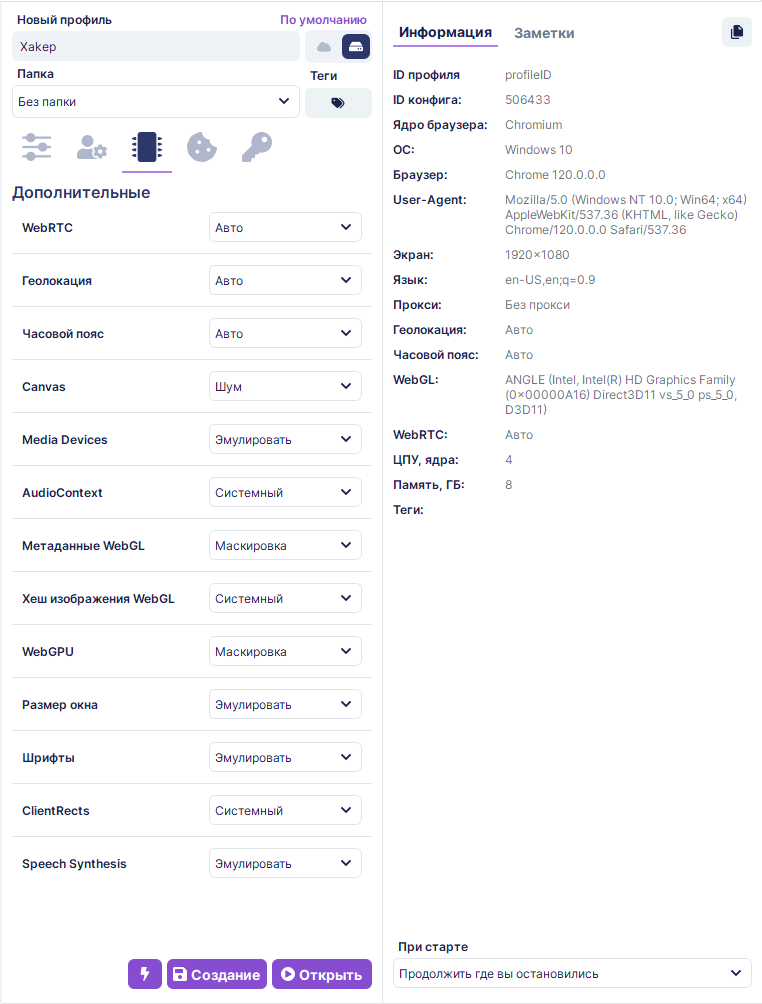

И конечно, ты можешь детально настроить конфигурацию компьютера, которую будет предъявлять браузер. Выбрать любое число ядер и даже выставить 5K-экран, от чего некоторые сайты весело перекосит. Что кастомизировать не вышло — это модель видеокарты и информацию о микрофонах и камерах.

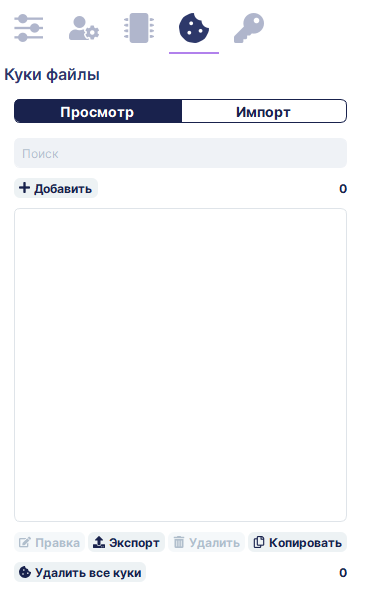

На второй вкладке настраиваются прокси и cookies. Прокси поддерживаются только HTTP и SOCKS5 (зато с аутентификацией), но другие не так уж и нужны. Куки можно загружать в форматах JSON и TXT, при этом можно сразу одной галочкой отфильтровать протухшие.

На третьей вкладке находятся настройки технологий, которые часто используются для трекинга. Не рекомендую массово блокировать их: эти возможности часто используются в законных целях, и, если их поотключать, это сломает некоторые сайты.

Если ты не загрузил куки на второй вкладке, можно сделать это на четвертой, причем возможностей здесь больше.

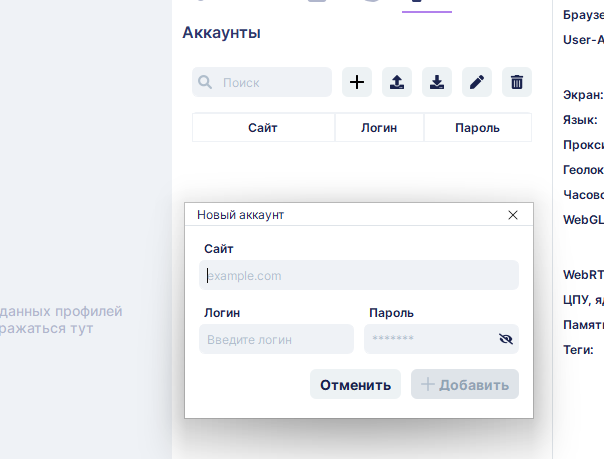

Последняя вкладка — редактор сохраненных логинов и паролей к сайтам. То, что ты туда допишешь, появится в автозаполнении в браузере.

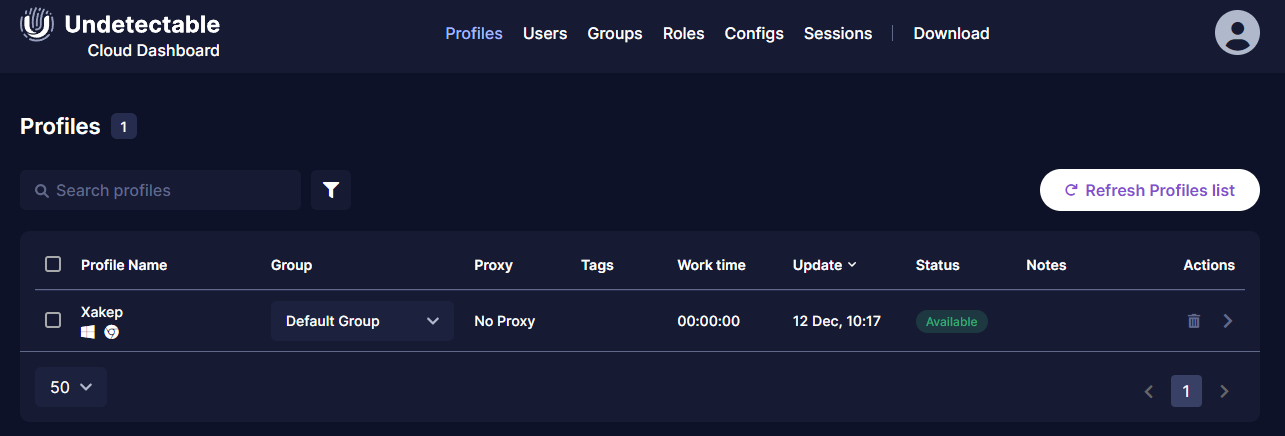

Сохранение профилей доступно в облаке и на локальной машине. И если локальное ничего интересного собой не представляет, то облачное позволяет использовать веб‑панель, где можно просмотреть или удалить профиль даже без доступа к самому браузеру.

С настройками закончено, давай запускать!

Тесты

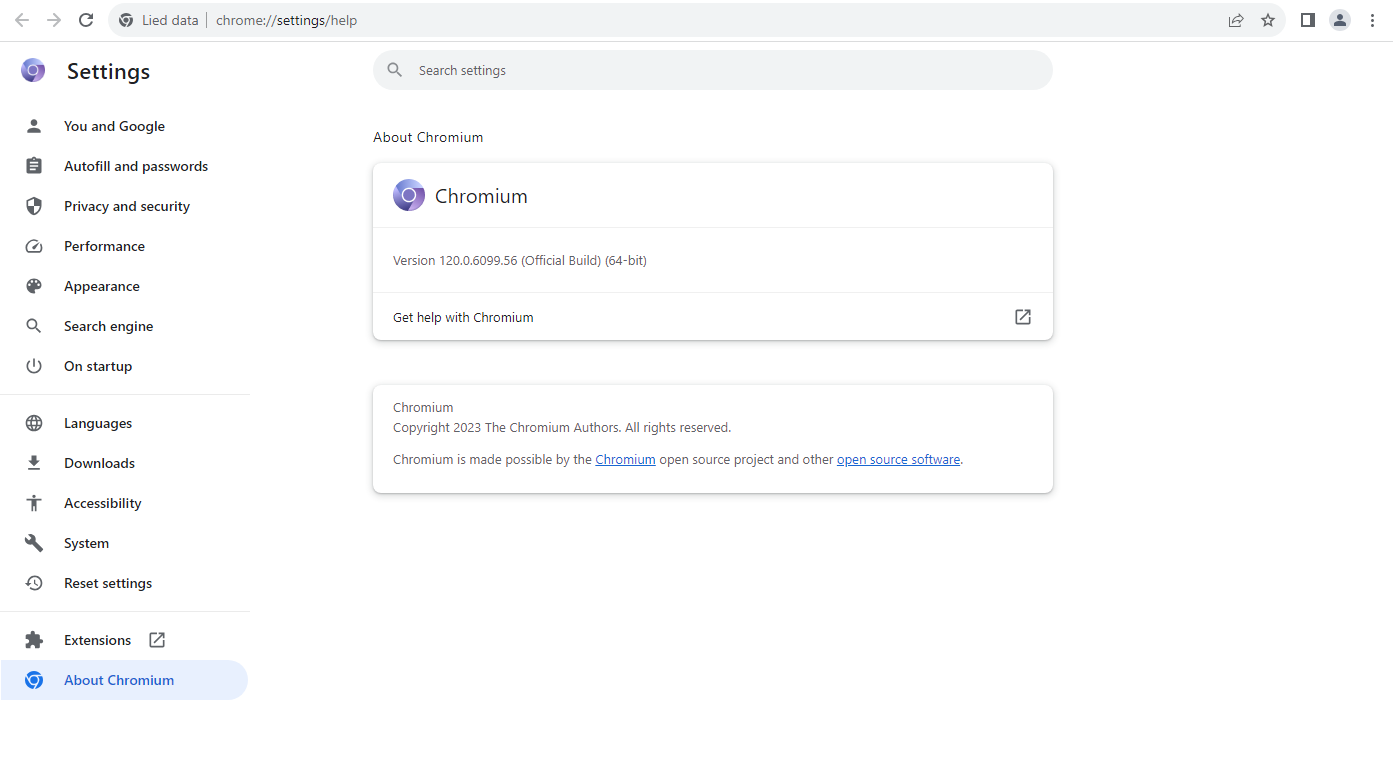

После запуска браузер несложно спутать с обычным Chromium. Никаких заметных наворотов, которые я ожидал увидеть, тут нет.

Cover Your Tracks

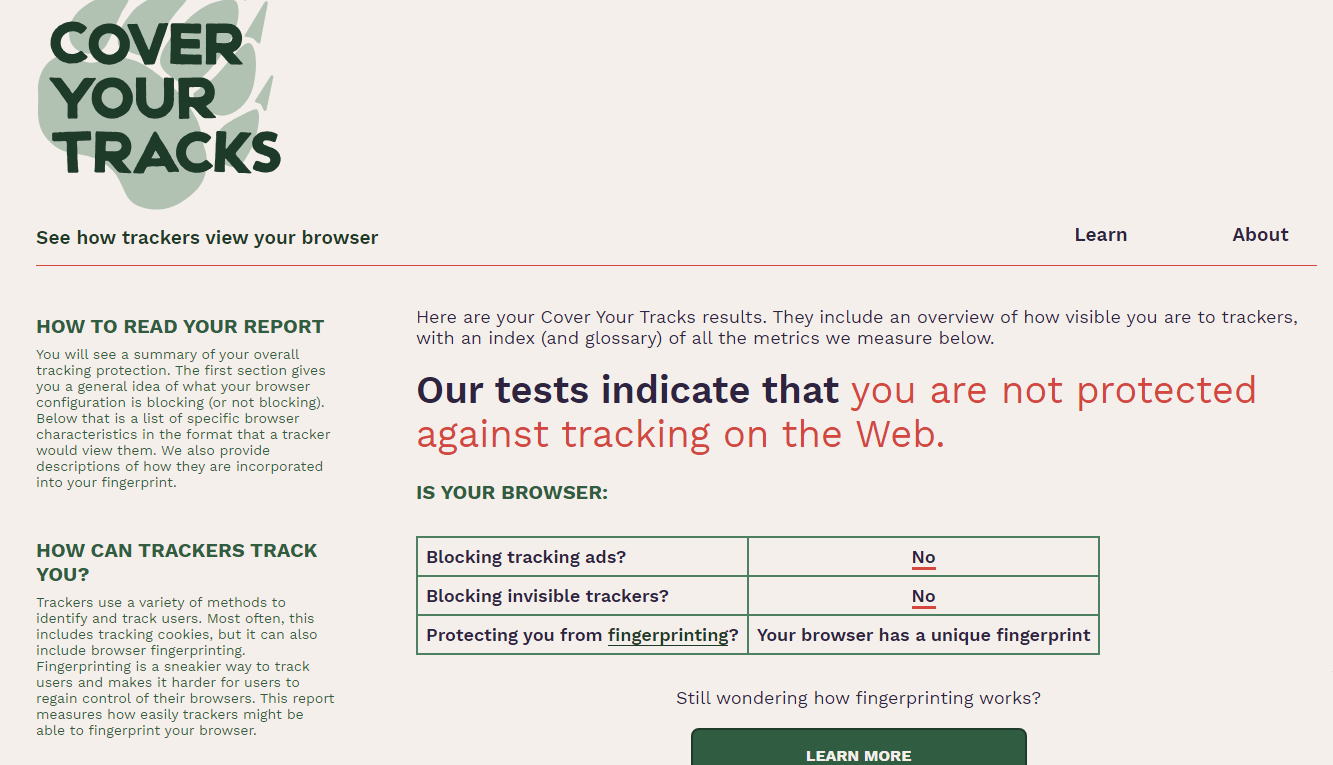

Первым делом идем проверять защиту от детекта. Я буду использовать Cover Your Tracks, разработанный в EFF.

info

Cover Your Tracks — это тест, который позволяет проверить, насколько полезны для отслеживания пользователя разные механизмы в браузере. Сайт дает не только абстрактные результаты, он подробно разбирает каждый пункт, приводя ко всему еще и объем идентифицирующей информации (в битах) и распространенность такого сочетания параметров среди протестированных браузеров. Этот тест считается одним из основных при проверке приватности браузера.

Тест пройден достойно: отпечатки по тегу canvas, WebGL и AudioContext подменяются правильно и эффективно, различаются между профилями, а в рамках одного профиля сохраняются неизменными (если это задано в настройках профиля).

Получается, что браузер делает упор не на запрет отслеживания, а на возможность «раствориться в толпе», предоставив правдоподобный, но легко сменяемый профиль.

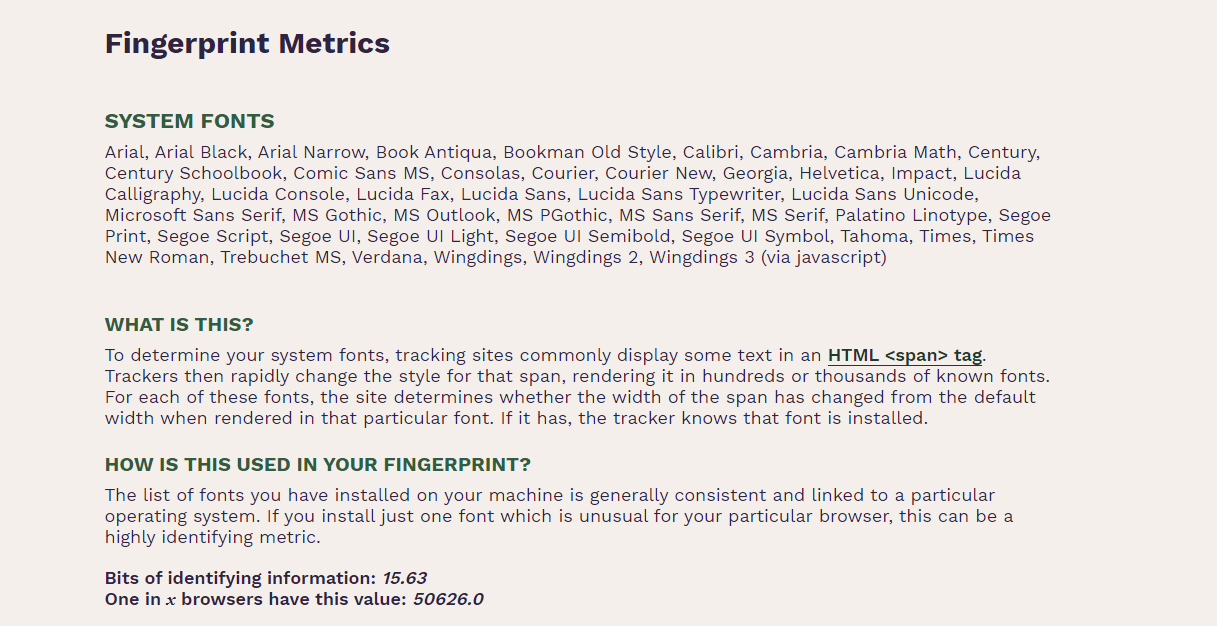

Важный момент — рандомизация списка шрифтов. Информация о шрифтах в моей конфигурации была изменена относительно стандартного Chromium, что дает целых 15 бит идентифицирующей информации.

При желании ты можешь управлять этим: выбрать другую конфигурацию или отключить подмену шрифтов в настройках.

|

|

Отпечаток по WebGL работает как надо — реальный скрывается и подсовывается соответствующий профилю.

Webkay

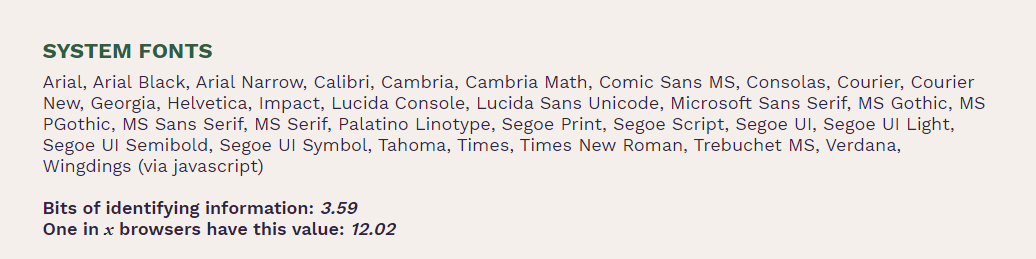

Дополнительно я прошел тест Webkay, но ничего нового он не дал. Интересен разве что раздел с соцсетями: почему‑то чистый профиль браузера показал наличие Flickr, но это, вероятно, глюк самого Webkay.

Как работает Webkay

Если встроить страницу логина какого‑нибудь сервиса в тег img для залогиненного пользователя, произойдет автоматический редирект на favicon и отработает функция onLoad, а если пользователь не залогинен на том сервисе, будет вызван onError. Метод может давать ошибки, но в целом работает неплохо — по крайней мере, в моем основном браузере тест определил все сервисы, куда я залогинен.

Privacy.net

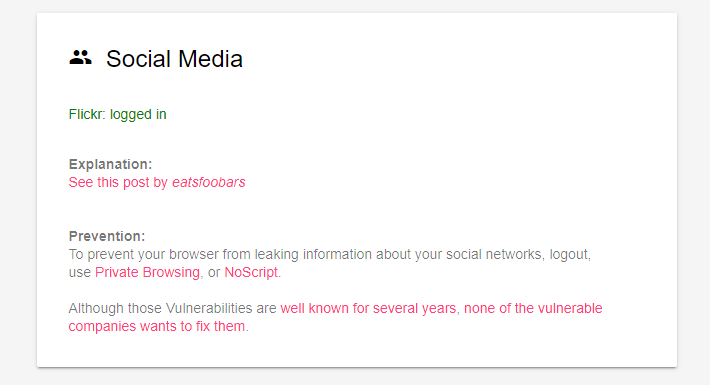

Следующий тест — Privacy.net. Ради разнообразия я выбрал профиль с macOS и браузером Safari в надежде, что подделка будет выявлена. Однако тест не заметил подмену данных, и Chromium на Windows легко превратился в Safari на macOS.

Единственный момент: указание фальшивого разрешения экрана привело к неверному рендерингу страницы. Возможно, в будущих релизах это удастся как‑то исправить.

2ip.ru

Напоследок — отечественный тест приватности 2ip.ru. Предвидя возмущение в комментариях, сразу оговорюсь, что этот тест не проверяет возможность фингерпринтить браузер, а смотрит на соответствие IP-адреса реальному. То есть должен выявлять использование прокси, VPN, Tor и подобных штук. Всего анализируется 15 критериев, которые обычно позволяют обнаружить использование средств анонимизации. Вот некоторые из них:

- Заголовки HTTP-прокси. Часть прокси‑серверов подставляют в запросы свои заголовки, чтобы можно было идентифицировать клиента. С приходом HTTPS метод стал практически бесполезным.

- Открытые порты HTTP-прокси. Даже если прокси не подставляет свои заголовки, у него должен быть открыт порт, через который клиент подключается к самому прокси‑серверу. Сюда же можно отнести открытые порты VPN.

-

Подозрительное название хоста. Если хост имеет имя вроде

my-vpn-server., пользователь, скорее всего, что‑то скрывает.net - Разница во временных зонах браузера и IP. Любой публичный IP можно соотнести с некоторой страной, и, если браузер сообщает одну страну, а IP принадлежит другой, это повод для подозрений.

- Утечка DNS. Если ты живешь в Польше, а используешь DNS-серверы в Бразилии — возможно, Польша у тебя ненастоящая.

- Принадлежность IP к сети Tor. Если IP клиента — это адрес выходного узла Tor, то (внезапно) клиент, скорее всего, использует Tor.

Для этого теста я попробовал настроить прокси, и это оказалось нетривиальной задачей. Бесплатные прокси из интернета упорно отказывались работать, а нажатие на кнопку импорта партнерских прокси не сработало и только сделало что‑то странное с интерфейсом. Бесплатных тестовых прокси в браузере тоже нет. В итоге мне удалось раздобыть рабочий SOCKS5-прокси из США и тест я провел с ним.

К моему удивлению, тест был пройден не просто хорошо, а отлично — даже тест двусторонним пингом не раскрыл наличие прокси.

Двусторонний пинг

Этот метод обнаружения туннеля основан на поиске различия в длительности прохождения пакета от тебя до сервера и назад. Твой компьютер пингует сервер и запоминает время, а потом сервер пингует адрес, с которого ты к нему подключился. Если это адрес прокси, время пинга, которое получит сервер, будет заметно меньше, чем то, что получилось с твоего компьютера. При этом, если ты ходишь с реального адреса, разницы практически не будет.

Браузер Undetectable просто блокирует попытки пинговать сторонние серверы, так что этот тест вообще не удается выполнить.

Трафик браузера

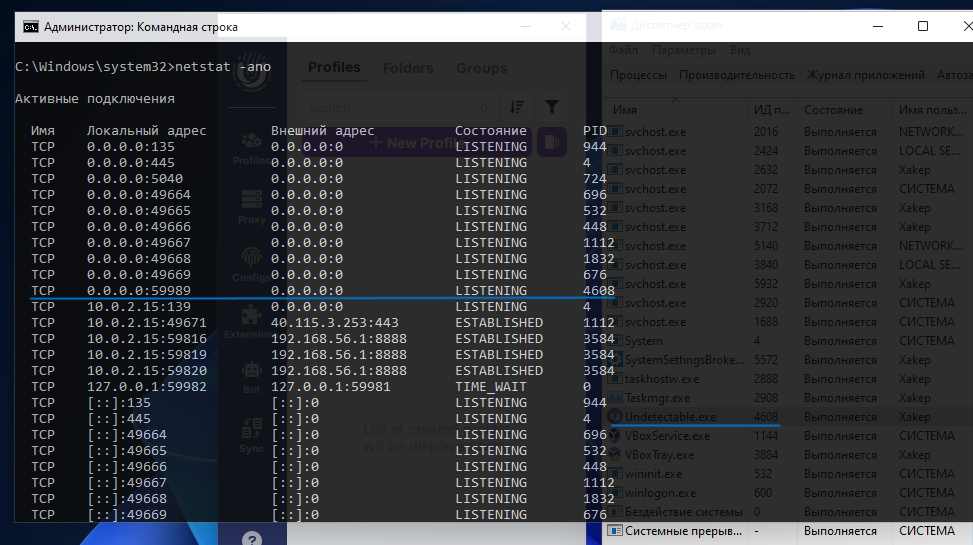

В плане перехвата трафика браузер оказался крайне податливым: для перехвата не пришлось делать вообще никаких сложных манипуляций. Он сам взялся использовать прокси, прописанный в настройках Windows, спокойно принял сертификат Burp Suite и никак не обфусцировал свой трафик — все шло на один домен (api.undetectable.io) и с понятными именами параметров. Никакой подозрительной активности при работе браузера нам выявить не удалось, в том числе при изучении трафика, перехваченного в Wireshark.

Прочие функции

Главное, что привлекло мое внимание, — это облачная синхронизация. Можно просто сохранить профиль со всеми настройками в облако и продолжить его использовать на другом компьютере, при этом все виртуальное железо останется тем же.

Обрати внимание, что все cookies синхронизируются в виде открытого текста, так что при работе с облачным сервисом разработчики потенциально будут иметь доступ ко всем сессиям, которые ты крутишь, вместе с учетными данными от прокси и самими учетными данными от сайтов (если ты их сохранишь в браузере). При желании ты можешь либо отказаться от синхронизации, либо выбрать тариф, позволяющий перенести сохранения на свой сервер.

Однако сама возможность использовать свои профили откуда угодно без риска быть обнаруженным защитными механизмами — это крутая фишка, однозначно полезная для распределенных команд и для тестировщиков всех мастей, которым нужно воспроизводить баги. Создал профиль, где баг повторяется, — а разработчик просто открыл и всё увидел. Сказка!

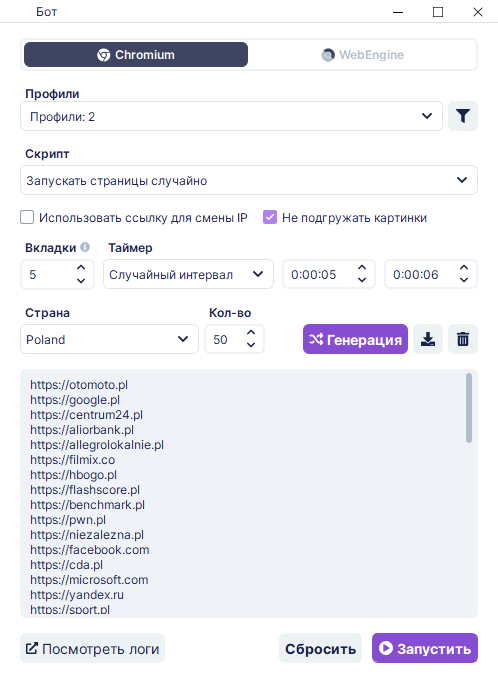

Еще есть бот — он нужен для сбора кук и прогрева профилей, чтобы абсолютно чистый браузер не вызывал подозрений у антифрод‑систем. Есть даже готовые списки популярных сайтов для разных стран.

Настройки бота интуитивно понятны, так что разбирать подробно я их не буду. Единственное, на что обращу внимание, — бот запускает реальное окно браузера (по одному окну на каждый прогреваемый профиль), а не «безголовый» вариант, и эти окна закрывать нельзя, иначе процесс остановится.

Еще одна полезная фича — выгрузка всех куки и паролей из браузера в JSON. Расширения обычно показывают куки только для одного сайта, на котором ты находишься, а Undetectable позволяет выгрузить разом все и так же легко в один клик загрузить их обратно. Или использовать в своих скриптах.

Заявлен также движок для автоматизации. При запуске лаунчер начинает слушать локальный порт 59989 (который вызывает подозрения у «Защитника Windows»). Там крутится HTTP-сервер, к которому можно обращаться для вызова различных функций. Это возможность для совсем уж продвинутых применений, и ее тестирование выходит за рамки этой статьи.

Цены

Разработчики Undetectable предлагают гибкую систему тарифов: на данный момент это бесплатный и три платных тарифа от 50 до 200 долларов США в месяц.

Бесплатный вариант отличается от обычного Chromium лишь возможностью настраивать некоторые отпечатки и синхронизировать их через облако, но поддерживается всего один пользователь. Следующий шаг — базовый тариф за 50 долларов в месяц. Здесь чуть больше преднастроенных отпечатков, не ограничено создание локальных профилей, а число облачных профилей возрастает до 50 и за дополнительную плату уже можно сделать больше одного пользователя.

Более серьезный тариф за 100 долларов в месяц позволяет наконец задействовать большинство возможностей браузера, включая экспорт данных из него, а число облачных профилей возрастает до 100. И наконец, самый продвинутый тариф за 200 долларов, помимо всего перечисленного, позволяет создать 200 профилей, дает по умолчанию пять пользователей и позволяет использовать для синхронизации собственный сервер, что обеспечит конфиденциальность сохраняемых там данных.

Выводы

Итак, заявленные разработчиком функции работают как надо. Есть гибкие настройки предоставляемой сайтам информации и огромное число приложенных профилей. Тесты приватности браузер проходит уверенно, особенно при грамотной настройке. Не хватило разве что возможности кастомизировать списки шрифтов и подделывать информацию о периферийном оборудовании. По части защиты трафика и шифрования данных нам сказать нечего, поскольку ничего такого здесь не предусмотрено.

Из приятных фич: в Undetectable очень легко работать с cookies — как загружать, так и выгружать их в виде файлов. Облачная синхронизация работает и будет крайне полезна, особенно в командной работе.

Что до цен, то для простого пользователя, который решил усилить свою приватность, даже 50 долларов в месяц — это невиданная по меркам подписок дороговизна. В случае с бизнесом это вопрос более тонкий. Нетрудно представить случаи, когда нужен именно такой инструмент, и тогда 100 или даже 200 долларов в месяц (с возможностью использовать свой сервер) немедленно начнут окупаться.

Реклама. Рекламодатель: ИП Миронов Павел Владимирович. ИНН 390806044270