Содержание статьи

Мониторим события, происходящие на сервере

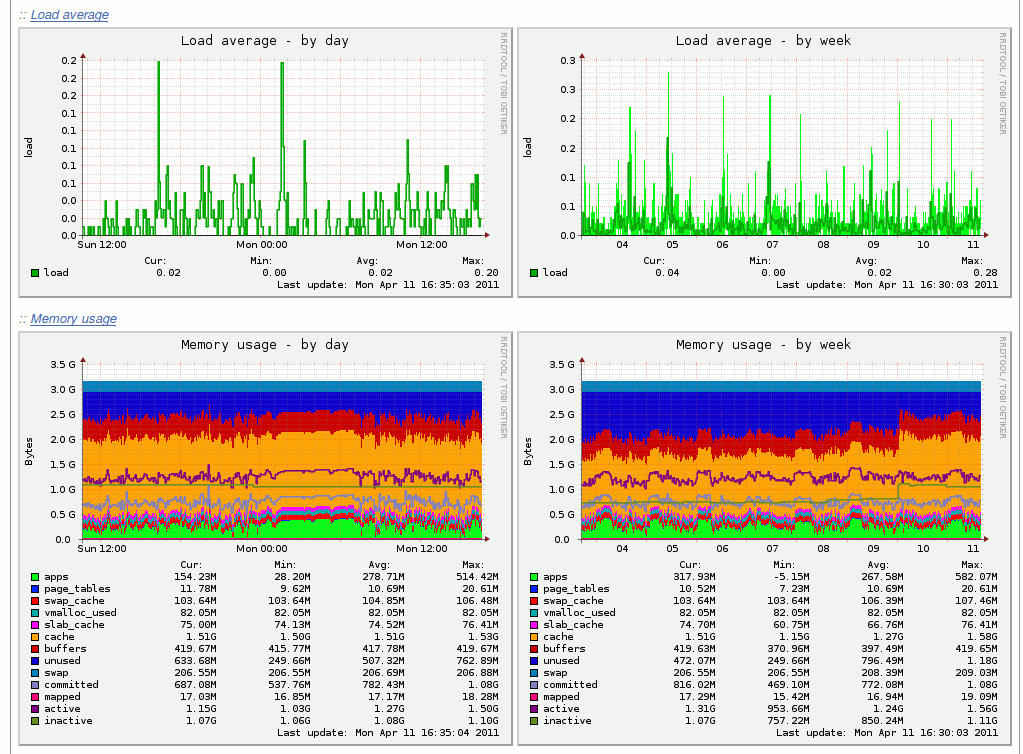

Поговорим про разные инструменты мониторинга серверов — от заезженного Zabbix’а до более легковесного решения Munin.

Не секрет, что средства мониторинга придуманы не просто так и в работе любого айтишника играют важную роль. Даже при маленьком парке машин мониторинг помогает решать задачи значительно быстрее. Плюс есть возможность отслеживать все возможные тенденции и рисовать красивые графики. Давай посмотрим, какие средства выбрать, если речь как раз о небольшом числе серверов.

Xakep #207. Дистанционное банковское ограбление

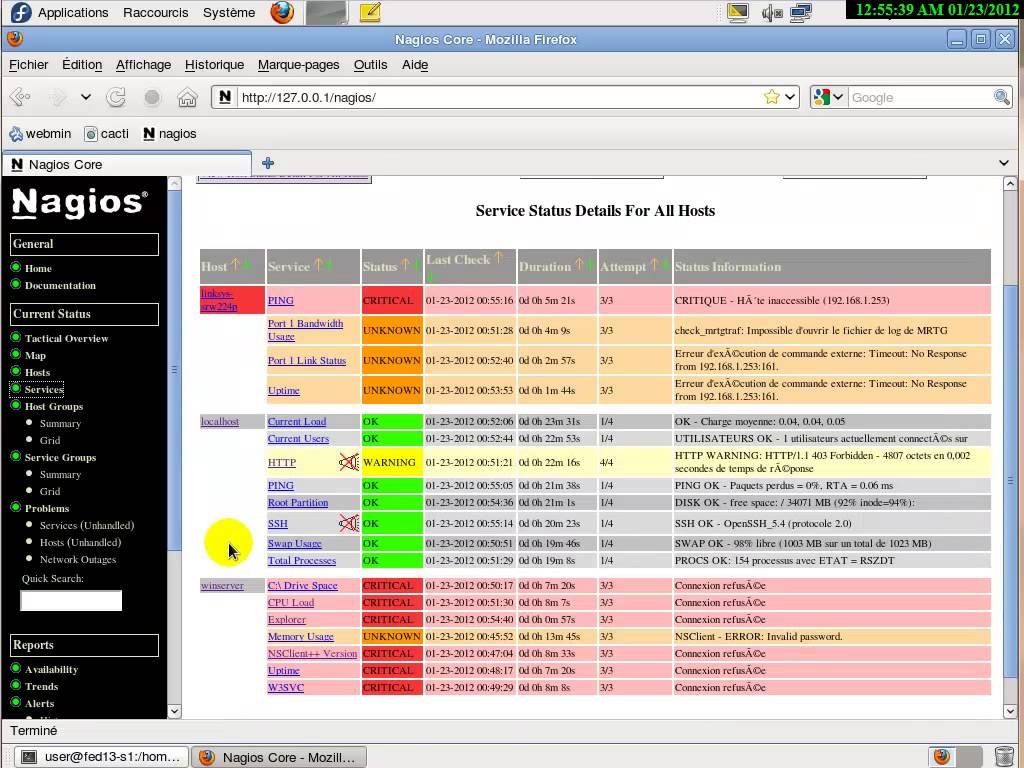

Поднимать и настраивать Nagios в таком случае излишне. Это, конечно, классная система, и настроек в ней огромное количество, но в нашем случае это скорее минус — равно как ее громоздкость.

Многие по старой памяти ставят Zabbix. Эта программа не так давно обновилась, стала выглядеть интереснее, обрела некоторые любопытные фишки, да и работает стабильнее. Zabbix не так неуклюж, как Nagios, но это, конечно, дело вкуса. Мощная система к тому же пригодится, если есть перспектива роста, — по крайней мере ты не упрешься в отсутствие нужных функций. Zabbix и Nagios объединяет то, что для своей работы они требуют установки базы данных. Если для тебя это неудобно, можешь посмотреть в сторону Munin.

Munin — это свободный проект, написанный на Perl. Он мониторит большинство параметров, прост в установке и использовании. Отображает красивые и понятные графики и имеет модульную архитектуру. Существует огромная коллекция готовых плагинов, но можешь писать и сам — на Bash, Perl, Ruby, Python или любом другом языке программирования. Если машин немного, то я советую именно Munin как лайтовое, но при этом расширяемое решение.

Увеличиваем кеш DNS в Windows

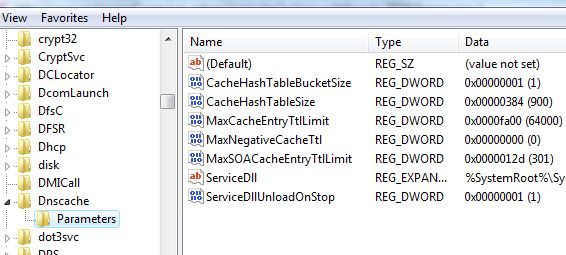

Как известно, при обращении к любому ресурсу система первоначально заглядывает в кеш — на тот случай, если запись о соотношении доменного имени и IP уже существует. Иногда бывает полезно расширить этот кеш.

Посмотреть записи можно командой ipconfig /displaydns. Записи в кеше могут быть двух видов: «позитивные» и «негативные». «Негативная» запись означает, что совпадение найдено не было, и при переходе на сайт браузер выдаст сообщение о том, что не удается найти сервер или DNS. К примеру, ты пингуешь example.xakep.ru — система получит ответ о том, что такого ресурса не существует, и будет хранить результат в своем кеше.

Если в период хранения эта ссылка заработает, то пройти по ней ты не сможешь до тех пор, пока запись не обновится. Чтобы обновить записи вручную, можешь набрать команду ipconfig /flushdns. Также они обновляются через равные временные интервалы — они задаются в реестре при помощи переменной NegativeCacheTime. Если хочешь изменить ее значение, ищи вот эту ветку.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\ParametersМожно подтюнить и остальные параметры. Например, вот так.

CacheHashTableBucketSize = 1

NegativeCacheTime = 300

CacheHashTableSize = 384

MaxCacheEntryTtlLimit = 86400

MaxSOACacheEntryTtlLimit = 301

Значение MaxCacheEntryTtlLimit задает максимальное время кеширования для позитивных ответов и измеряется в секундах. Для негативных значений используется параметр NegativeCacheTime. Остальные параметры задают размер таблиц кеша. Конечно, ждать огромного прироста в скорости загрузки страниц не стоит, но скорость обработки запросов может заметно увеличиться.

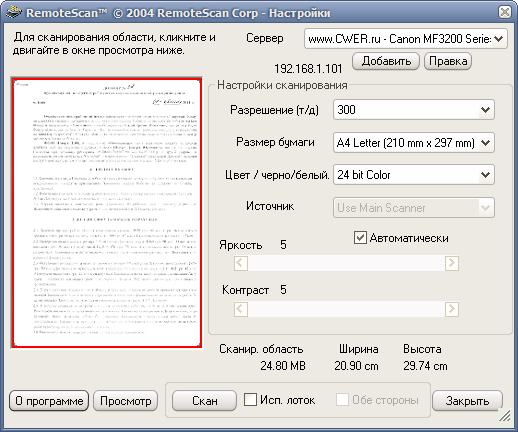

Подключаем сканер расшаренного принтера по сети

Частенько бывает нужно расшарить принтер, чтобы им могли пользоваться несколько человек. Задача несложная — пара кликов мыши, и вот уже весь офис может печатать вовсю, главное, чтобы нужный компьютер был включен. А вот когда просят так же расшарить сканер, выходит совсем иначе. Чаще всего единственный ответ на такую просьбу — это «увы, нельзя». Но на самом деле организовать удаленный доступ к сканеру вполне возможно, и сейчас расскажу, как это сделать.

Все, что нужно, — это специальная программа. Ее суть проста: на компьютере, к которому подключено МФУ или сканер, устанавливается серверная часть, которая отвечает на запросы клиентов. Получается что-то вроде виртуального сканера.

Одна из таких программ — RemoteScan. После установки сервера она автоматически выберет дефолтный сканер и сама расшарит его. После этого можно приступать к установке клиентов. Когда инсталлятор отработает, не ищи в трее активный значок программы. У нее нет своего интерфейса, и для использования достаточно воспользоваться любой программой для сканирования. Просто выбирай RemoteScan в списке сканеров.

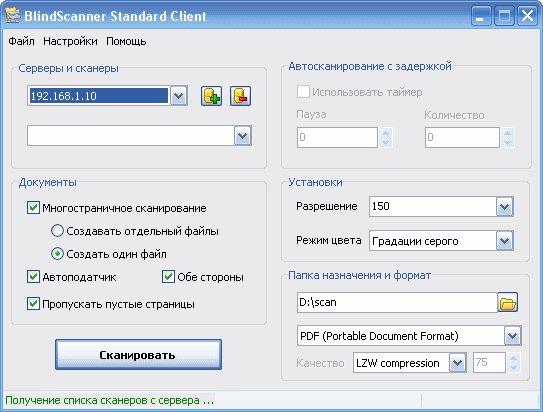

Главный минус RemoteScan в том, что за него просят денег. Но можно присмотреться и к условно бесплатному аналогу — BlindScanner.

Эти две программы схожи по функциям и принципу работы. Стоит упомянуть, что у BlindScanner есть русская локализация, да и выглядит он посимпатичнее. Как видишь, пусть и со сторонними утилитами, но расшарить сканер вполне реально. Как ни странно, дело обходится даже без шаманских плясок с бубном.

Добавляем утилиту очистки диска в Windows Server 2008 и 2012

После того как в системе забивается память и свободного места катастрофически не хватает, на помощь придет утилита очистки системы. Однако в серверные версии ОС она по дефолту не входит. Но это можно исправить!

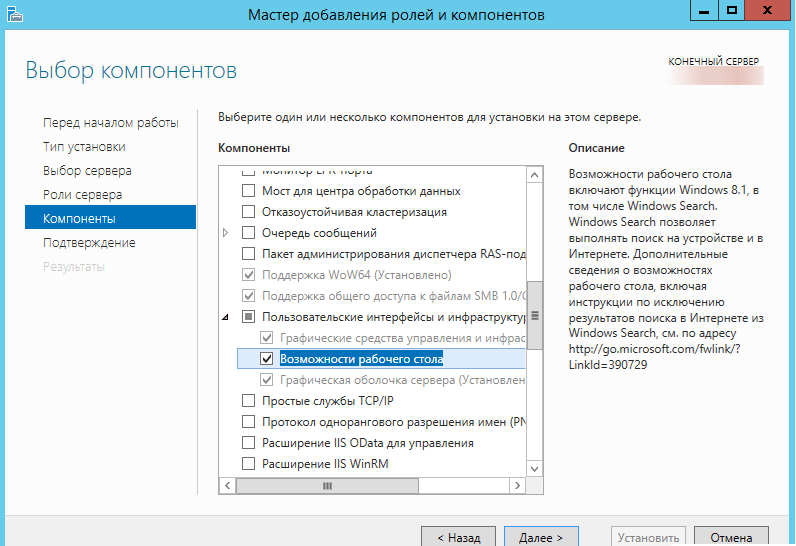

Утилиту можно поставить несколькими способами. Первый, пожалуй, наиболее простой — через оснастку сервера. Для этого нужно установить возможности рабочего стола. На скриншоте показано, как это сделать.

Стоит отметить, что, кроме полезной утилиты очистки, ставятся дополнительные прибамбасы: календарь, почтовик, Windows Media Player и Windows SideShow. На сервере они не нужны, поэтому рекомендую второй способ — скопировать утилиту непосредственно из системной папки Windows. Для начала ищем нужные файлы.

C:\Windows\winsxs\amd64_microsoft-windows-cleanmgr_31bf3856ad364e35_6.1.7600.16385_none_c9392808773cd7da\cleanmgr.exe

C:\Windows\winsxs\amd64_microsoft-windows-cleanmgr.resources_31bf3856ad364e35_6.1.7600.16385_en-us_b9cb6194b257cc63\cleanmgr.exe.muiКопируем их в два каталога: %systemroot%\System32 и %systemroot%\System32\en-US. Если система с русификацией, то вместо второго будет \ru-RU.

После этого утилиту очистки диска можно запускать привычной командой Cleanmgr.

Ну и наконец, можно поставить роль возможности рабочего стола на тестовую машину, а потом взять утилиту из нее. По указанным выше путям будут лежать файлы cleanmgr.exe.mui и cleanmgr.exe. После копирования можно пользоваться утилитой.

Ищем логи файрвола в Windows

Многих ставит в тупик то, как работает файрвол в Windows. Вроде все правила настроил, трафик должен идти, а в итоге соединения нет. И самое непонятное — это где посмотреть, что же происходит. На самом же деле ничего сложного нет — нужно только знать, где лежат логи и как с ними обращаться.

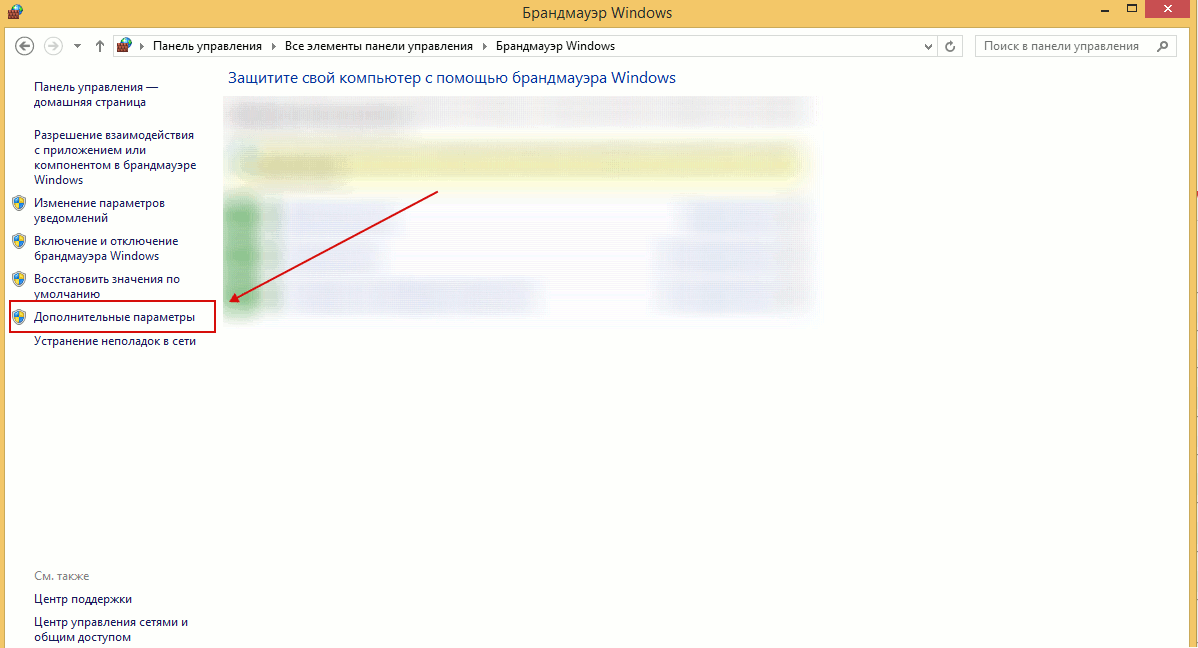

Разберемся на примере Windows 8.1 — если поймешь принцип, то сможешь без труда найти нужные файлы и в других версиях ОС. Для начала открываем панель управления и заходим в пункт «Брандмауэр Windows». Теперь нам нужен пункт «Дополнительные параметры».

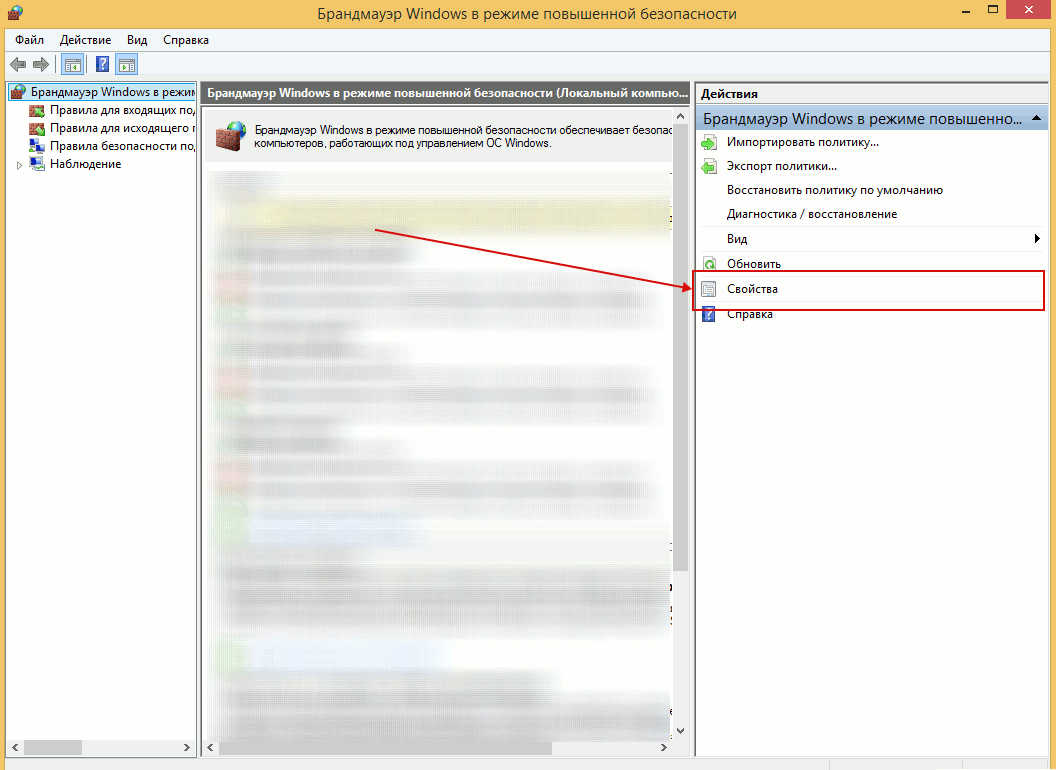

После этого открывается окно правил, в котором нас интересует правая часть. На ней ищем пункт «Свойства».

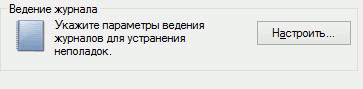

В окне свойств находим ведение журнала и заветную кнопку «Настроить».

Здесь и начинается самое интересное. Первое, что бросается в глаза, — это путь к текстовому файлу, в котором как раз и хранятся наши логи.

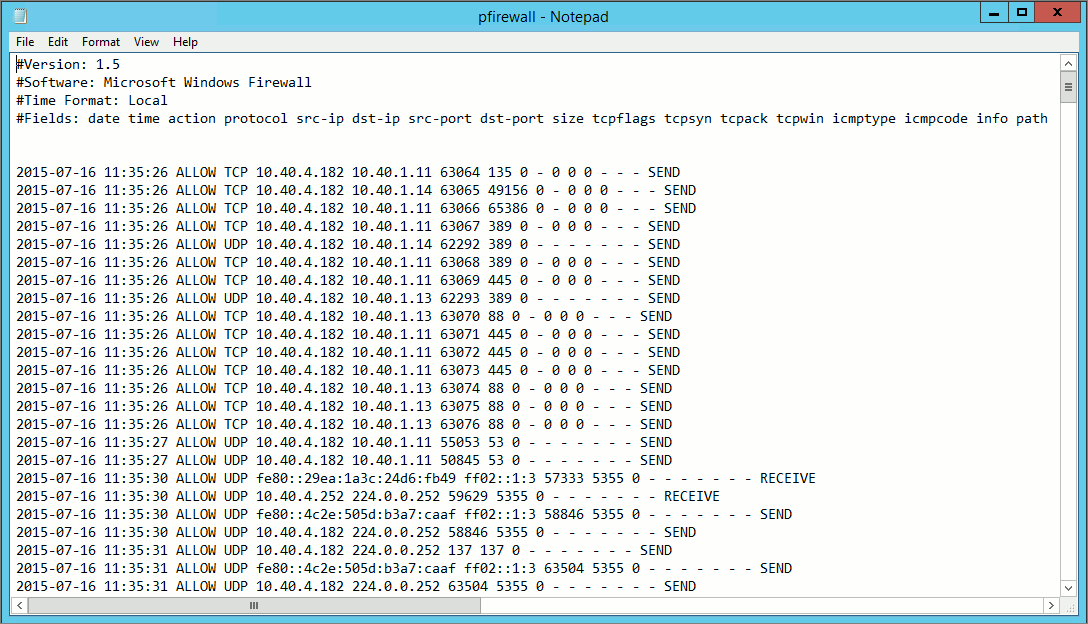

%systemroot%\system32\LogFiles\Firewall\pfirewall.logМожно указать предельный размер лога и еще пару параметров. Давай посмотрим, что же лежит по этому пути. На картинке показан примерный вид файла.

Можно, конечно, и такой файл смотреть через блокнот или, скажем, с помощью консоли грепать нужные события. Но говорить об удобстве в таком случае не приходится. Куда лучше сделать журнал через групповую политику, чтобы потом его просматривать.

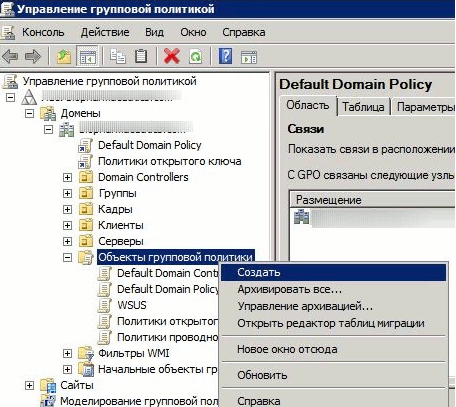

- Открываем оснастку «Управление групповой политикой», в дереве консоли разворачиваем узел «Лес:

название леса», узел «Домены», затем узел с названием нашего домена, после чего узел объекта групповой политики. На узле объекта групповой политики кликаем правой кнопкой и выбираем пункт «Создать».

- Имя можно задать любое, пусть это будет «Правила файрвола».

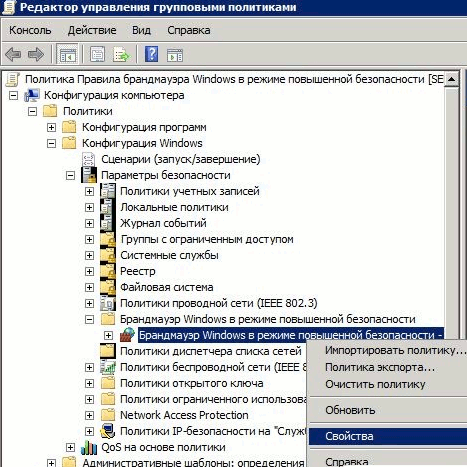

- Нажимаем на него правой кнопкой мыши, «Изменить».

- Переходим в редактор управления групповой политики. Заходим в ветку «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности», переходим в свойства.

- Теперь устанавливаем наши настройки на размер журнала и его имя. После чего сохраняемся и закрываем окно.

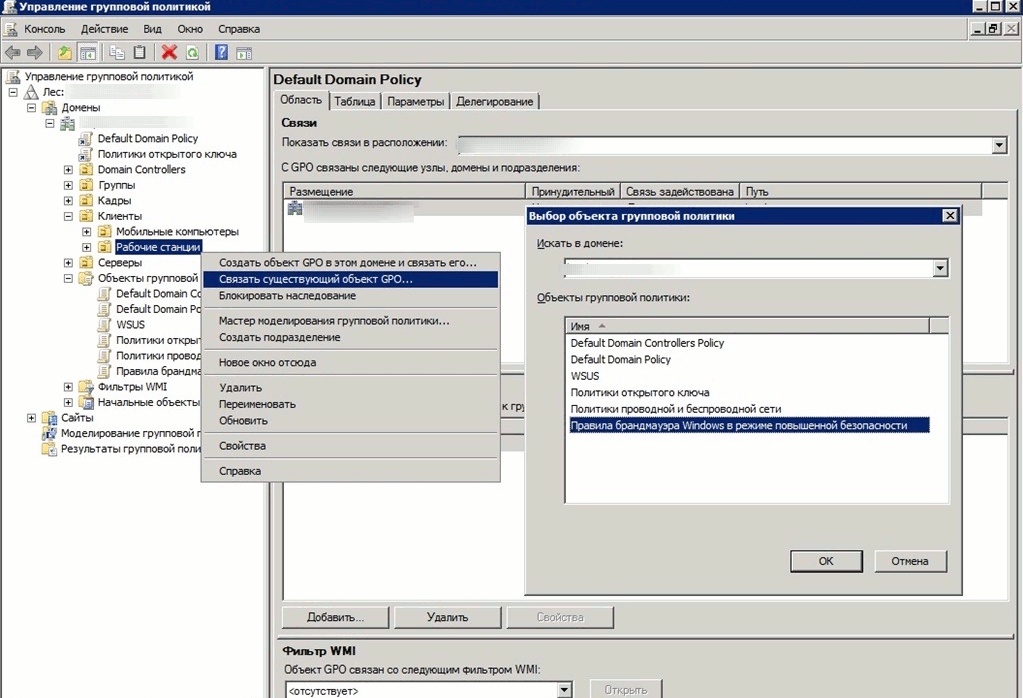

- Остается связать созданный объект групповой политики с подразделением, содержащим учетные записи компьютеров, для которых должны применяться параметры текущего объекта групповой политики. Это делается через уже открытую оснастку управления групповой политикой. Нужно выбрать подразделение, содержащее учетные записи компьютеров, для которых будет вестись журналирование брандмауэра Windows, кликнуть правой кнопкой мышки и из контекстного меню выбрать команду «Связать существующий объект групповой политики». В отобразившемся диалоговом окне «Выбор объекта групповой политики» выбрать объект и нажать на кнопку OK.

Теперь можно с комфортом анализировать ошибки файрвола на пользовательском компьютере.

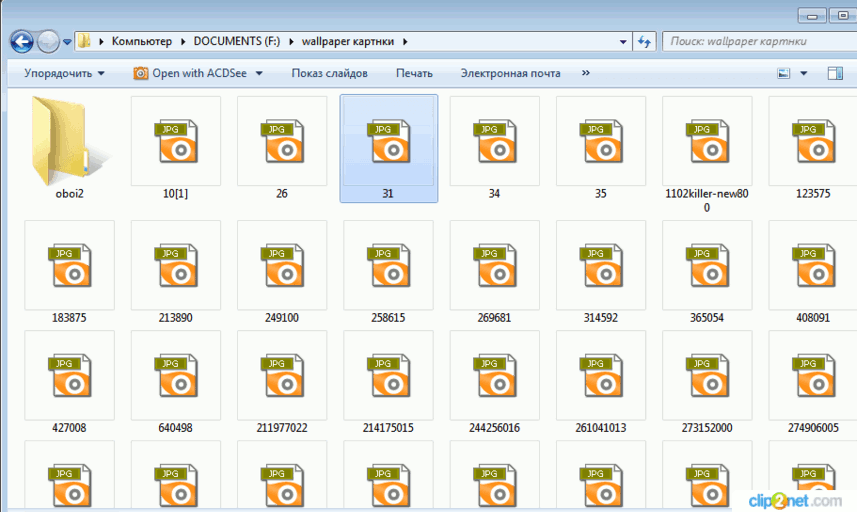

Возвращаем отображение эскизов изображений в Windows 7

В Windows файлы картинок отображаются в виде маленьких эскизов. Но бывает, что вместо них показываются одинаковые значки. Сейчас расскажу, как все исправить.

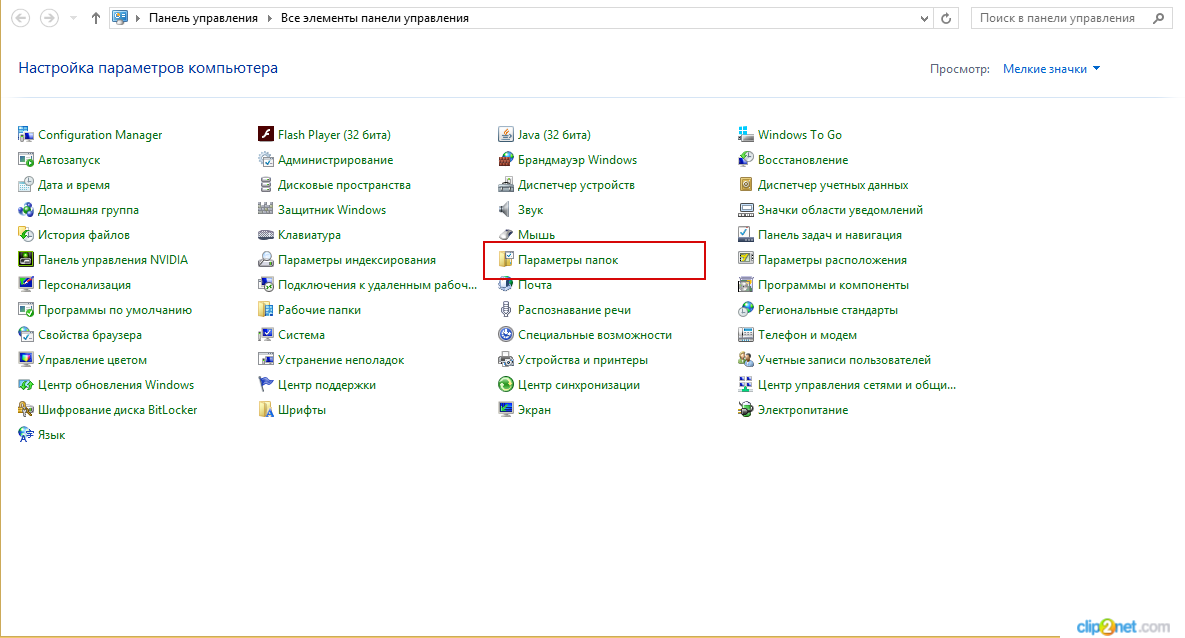

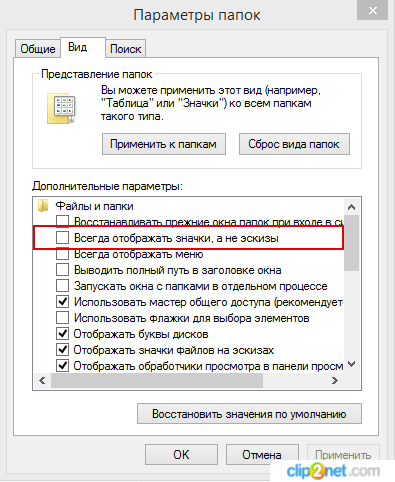

Чтобы вернуть отображение превью, необходимо немного подредактировать параметры отображения папок. Для этого открываем параметры папок — можно сделать это через панель управления или через пункт «Параметры» любой открытой папки.

Переходим на вкладку «Вид» и смотрим внимательно на пункт «Всегда отображать значки, а не эскизы». Снимаем галку и сохраняем изменения.

Готово — превью вернулись!