Содержание статьи

- Как мотивировать персонал на внимательность к кибербезопасности

- Лженаука против кибербезопасников

- Как ограбить банк через телефон: личный опыт и демонстрационное аудио

- Грабитель банков и предприятий предлагает стратегии их защиты

- Эксплоиты в мозгах (человеческих)

- Подробно о компрометации корпоративной электронной почты

- Моя собака — хакер, и она украдет ваши данные!

- Ихтиология: фишинг как наука

- Социальная кибербезопасность: сдвиг в сторону понимания стереотипов

Как мотивировать персонал на внимательность к кибербезопасности

Masha Sedova. Surfing the Motivation Wave to Create Security Behavior Change // Enigma. 2018

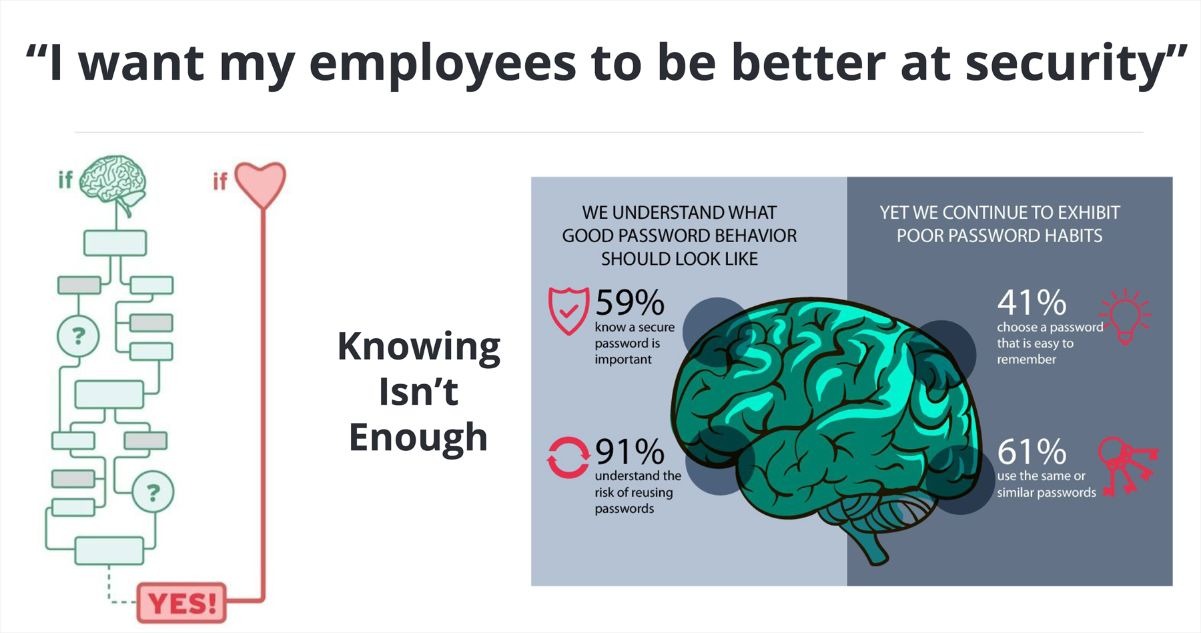

На протяжении десятилетий корпоративные тренинги по инфобезопасности, направленные на повышение осведомленности, были призваны решить одну-единственную задачу: развить у персонала компетенции, необходимые для поддержания корпоративной кибербезопасности. Предполагалось, что сотрудники не знают, как правильно вести себя, и что при достаточном количестве тренингов они станут вести себя более безопасно.

Однако, как показала практика, чтобы обеспечить кибербезопасность, нужно в первую очередь решить другую, более насущную задачу: мотивировать сотрудников относиться к кибербезопасности внимательнее! Тому, как это сделать, и посвящен данный доклад.

Лженаука против кибербезопасников

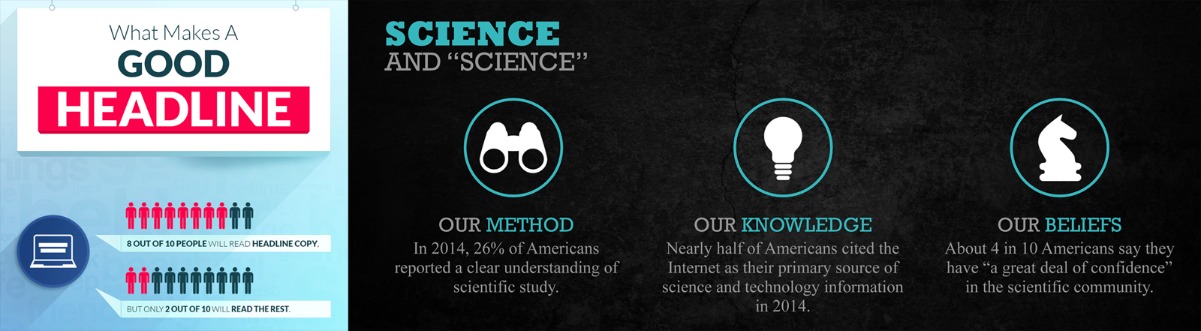

Хорошо, когда повседневные задачи кибербезопасности решаются с опорой на научные изыскания, однако далеко не все из тех претензий на научность, которые мы слышим из новостей или от поставщиков-кибербезопасников, имеют под собой авторитетную основу. Людей, подыскивающих для себя решения и продукты безопасности, ежедневно вводят в заблуждение, манипулируют их мнением, обманывают — реальными и фиктивными исследованиями, громкими заявлениями и маркетинговыми уловками. Едва ли одна треть населения сможет адекватно объяснить, что значит «изучать что-то по-научному». Однако на научность претендуют все.

Докладчик рассматривает опасность заказных исследований, опросов и логических рассуждений, спонсируемых заинтересованными лицами. Рассказывает, как псевдоученые, занимающиеся «научными» исследованиями, налаживают контакт с практикующими кибербезопасниками, ослепляя их правдоподобными графиками и другими, с позволения сказать, научными выкладками. Маркетинговый успех всех этих псевдонаучных ухищрений объясняется тем, что человеческий ум несовершенен, склонен впадать в иллюзию, а наше восприятие может нас обманывать. Именно на этих уязвимостях нашего ума и паразитируют псевдоученые.

Как ограбить банк через телефон: личный опыт и демонстрационное аудио

Презентация наполовину состоит из демонстрации аудиозаписи реального акта социальной инженерии. В комментариях докладчик делится своим опытом. На этой аудиозаписи докладчик разговаривает по телефону с вице-президентом банка, и тот за время беседы предоставил полный доступ к своему компьютеру. Практикующие социальные инженеры, а также кибербезопасники, которые хотят узнать, как распознавать атаки социальной инженерии, извлекут из разговора много ценных уроков.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»