Содержание статьи

ЕС оштрафовал Google

В конце июля 2018 года Еврокомиссия оштрафовала Google на рекордные 4,34 миллиарда евро (около 5 миллиардов долларов) за то, что компания злоупотребляет доминирующим положением Android на рынке и мешает здоровой конкуренции. Претензии регулятора сосредоточились вокруг трех нарушений антимонопольных правил:

-

если производитель желает интегрировать Play Store в свои устройства, он также обязан (в числе прочего) установить на них приложение Google Search и браузер Chrome;

-

компания Google платила неназванным крупным производителям и мобильным операторам, чтобы те эксклюзивно предустанавливали Google Search на свои устройства;

-

компания Google не позволяла производителям, которые хотели использовать предустановленные приложения Google на своих устройствах, распространять гаджеты на базе других версий Android (форков), помимо одобренных Googlе.

В итоге Google дали 90 дней на устранение обнаруженных нарушений, или родительскому холдингу Alphabet будут грозить еще более серьезные последствия — штраф составит до 5% от ежедневного общемирового оборота Alphabet.

Сундар Пичаи, глава Google, опубликовал в блоге компании официальный ответ Еврокомиссии. Он заявляет, что Google не ограничивает свободу действий производителей и с 2007 года ратует за разнообразие устройств на рынке. Так, Пичаи подчеркивает, что наряду с Search, Chrome, Play, Maps и Gmail производители вольны устанавливать на свои устройства и конкурирующие приложения. Кроме того, никто не вынуждает их пользоваться сервисами и приложениями Google, а сами пользователи всегда могут отключить или удалить определенные приложения, браузеры и поисковые решения, воспользовавшись вместо них любыми другими. Одним словом, Пичаи ясно дал понять, что в Google не согласны с решением Еврокомиссии, и сообщил, что компания будет его оспаривать.

Если Google все же выполнит условия Еврокомиссии, на рынке мобильных устройств могут произойти немалые перемены. К примеру, аналитики издания Business Insider полагают, что из-за этого со смартфонов могут исчезнуть поиск Google, Chrome и даже Google Assistant. Кроме того, это может «развязать руки» разработчикам крупных форков (например, Fire OS компании Amazon), которые, вероятно, смогут получить доступ к Google Play без одобрения Google и предустановки на свои устройства конкретных приложений и сервисов.

Пока все обсуждали возможные последствия принятого Еврокомиссией решения, журналисты издания Bloomberg вспомнили о еще одной разработке Google — операционной системе Fuchsia, написанной с использованием языка Dart. О разработке «Фуксии» стало известно еще в 2016 году, хотя в Google никогда не стремились афишировать ее существование. По данным Bloomberg, в настоящее время над созданием новой ОС трудятся порядка ста инженеров.

Ссылаясь на собственные источники внутри компании, журналисты пишут, что уже через несколько лет Fuchsia может стать полноценной заменой Android, в которой будут учтены и исправлены ошибки компании, а возможно, даже чем-то большим. Дело в том, что новая ОС ориентирована не только на мобильные гаджеты, но и на устройства интернета вещей и ноутбуки, а также голосовое управление. Источники Bloomberg утверждают, что релиз Fuchsia должен состояться в ближайшие три года и в компании серьезно рассматривают ее как потенциальную замену Android.

18 000 роутеров взломали за 24 часа

-

Специалисты NewSky Security обнаружили появление нового IoT-ботнета, который скомпрометировал более 18 000 устройств за один день. Аналитики сообщили, что ботнет строится на эксплуатации давно известной уязвимости CVE-2017-17215, затрагивающей роутеры Huawei HG532.

-

К сожалению, многие владельцы уязвимых устройств по-прежнему не установили патчи. В итоге массовое сканирование портов 37215, направленное на поиск данного бага, началось 18 июля 2017 года, и уже к вечеру этого дня ботнет заразил 18 тысяч устройств.

Из жизни даркнета

В этом месяце стало известно сразу о нескольких крупных разоблачениях и операциях правоохранителей и ИБ-специалистов. На «изнанке интернета» обнаружили желающих продать коммерческую спайварь, инструкции к военному дрону, а также арестовали несколько десятков продавцов нелегальных товаров и услуг.

Спайварь за 50 миллионов долларов

В начале июня израильские СМИ сообщили об аресте бывшего сотрудника компании NSO Group, который похитил исходные коды легальной коммерческой спайвари и попытался продать их в даркнете за 50 миллионов долларов.

Напомню, что NSO Group была основана в 2010 году и с тех пор занимается разработкой легальной малвари, которую, наряду с эксплоитами для 0day, продает правительствам и спецслужбам по всему миру. Широкую известность NSO Group получила в 2016–2017 годах, когда специалисты по информационной безопасности обнаружили мощные шпионские инструменты Pegasus и Chrysaor, разработанные компанией и предназначенные для iOS и Android.

Тогда ИБ-эксперты называли NSO Group не иначе как «торговцами кибероружием», а компания, которая даже не имеет публичного сайта и старается всегда держаться в тени, была вынуждена выпустить официальное заявление. Оно гласило, что «миссия NSO — это сделать мир безопаснее, поставляя авторизованным правительственным структурам технологии, которые помогают им бороться с преступностью и терроризмом».

По данным израильских СМИ, сотрудник NSO Group, чье имя не раскрывается, похитил исходные коды коммерческой спайвари еще в конце апреля 2018 года. Согласно обвинительному заключению, хищению предшествовал серьезный разговор с начальством: подозреваемого, который тогда занимал должность старшего программиста, собирались уволить, а он выражал недовольство работой в компании.

В силу занимаемой должности сотрудник имел доступ к исходным кодам продуктов NSO Group. И хотя в компании предусмотрены меры безопасности, запрещающие сотрудникам подключать внешние накопители к компьютерам NSO Group, недовольный программист нашел способ обойти эту защиту. После неприятной беседы с начальством он вернулся на рабочее место и скопировал исходники на внешний жесткий диск. Вскоре после этого его действительно уволили.

Спустя месяц после этих событий, в начале июня 2018 года, подозреваемый создал ящик на Mail2Tor и, выдавая себя за хакера, взломавшего израильскую компанию, попытался продать похищенное в даркнете, запросив за исходные коды инструментов NSO Group 50 миллионов долларов в криптовалютах Monero, Verge и Zcash. По данным СМИ, перед этим бывший сотрудник компании долго искал в Google возможные способы продажи кибероружия и потенциальных покупателей.

Один из таких потенциальных покупателей действительно вступил в переписку с программистом, однако параллельно он уведомил о происходящем представителей NSO Group, а те обратились в правоохранительные органы. «Покупатель» и далее сотрудничал с компанией, помогая NSO Group вычислить вора, и по их просьбе он вытянул из бывшего сотрудника как можно больше деталей. В результате уже 5 июня 2018 года подозреваемого арестовали, а в его квартире провели обыск, во время которого под матрасом был обнаружен жесткий диск с похищенными исходниками. В их числе, по данным СМИ, были и исходные коды упомянутой спайвари Pegasus.

«Индустрия коммерческой спайвари абсолютно новая, очень прибыльная и могущественная, но вместе с этим она незрелая и практически не регулируется. Здесь не хватает профессиональной этики и существует склонность к злоупотреблениям. В таких условиях кража и незаконная продажа мощных технических средств для наблюдения рано или поздно произойдет, что является еще одним примером того, почему этой индустрии столь необходим более серьезный нормативный контроль», — комментирует директор Citizen Lab Рон Дейберт (Ron Deibert).

Военные методички за 200 долларов

Еще одного «предпринимателя» вычислили специалисты компании Recorded Future. Аналитики обнаружили в даркнете документацию ВВС США, которую выставили на продажу всего за 150–200 долларов.

Среди документов были инструкции по обслуживанию и эксплуатации БПЛА MQ-9 Reaper, разведывательно-ударного дрона, разработанного компанией General Atomics Aeronautical Systems для использования в ВВС США, ВМС США и британских ВВС. Также на руках у злоумышленника оказались различные учебные пособия, в том числе по обращению с самодельными взрывными устройствами и работе с танками M1 ABRAMS.

Специалисты Recorded Future притворились потенциальными покупателями и вступили в контакт с продавцом документов строгого учета (секретной эта документация все же не была). Якобы желая убедиться в подлинности бумаг, аналитики стали задавать вопросы о происхождении документов. Выяснилось, что хакер искал в Shodan определенные модели роутеров Netgear, которые используют известные по умолчанию пароли для FTP. Об этой проблеме известно уже давно, на сайте Netgear даже можно найти специальную инструкцию, объясняющую, как поменять FTP-пароль. Тем не менее специалисты отмечают, что в Сети без труда можно обнаружить около 4000 таких уязвимых устройств (к примеру, Netgear Nighthawk R7000).

Ряд таких уязвимых роутеров обнаружился на военных объектах. Через них злоумышленник проник во внутреннюю сеть, откуда в итоге и похитил документы. Исходя из рассказанного хакером и содержимого дампа, исследователи пришли к выводу, что украденные методички и инструкции, вероятнее всего, были похищены с офицерского компьютера на авиабазе Крич в Неваде.

Иронично, но среди украденных документов аналитики обнаружили сертификат, выданный жертве взломщика после прохождения курса Cyber Awareness Challenge. Очевидно, эта киберграмотность не распространялась на пароли для роутеров.

Эксперты Recorded Future сообщают, что им удалось установить имя злоумышленника и страну его проживания. В настоящее время эта информация уже передана в руки правоохранительных органов, которым эксперты теперь помогают в проведении расследования.

«Тот факт, что хакер-одиночка со средним уровнем технической подготовки всего за несколько недель сумел обнаружить ряд уязвимых военных объектов и похитить с них важную информацию, — это тревожный пример того, на что могут быть способны более решительные и организованные группировки, имеющие лучшую техническую подготовку и финансирование», — пишут специалисты.

Под прикрытием в даркнете

Министерство юстиции США объявило о завершении сложной и масштабной секретной операции, в которой принимали участие представители следственной службы министерства внутренней безопасности, иммиграционной и таможенной полиции, почтовой инспекции почты США, секретной службы США, а также управления по борьбе с наркотиками.

В общей сложности операция длилась более года, и ее главной целью было выявление в даркнете продавцов запрещенных и нелегальных товаров в национальном масштабе.

Все началось еще в октябре 2016 года, с ареста человека, предлагавшего услуги по обмену криптовалют на реальные деньги. Его имя не раскрывается. Так как задержанный сотрудничал со следствием, с его помощью правоохранители начали «копать» под его клиентов. В конечном счете это привело к тому, что федеральные агенты почти год проработали под прикрытием: в январе 2017 года сотрудники следственной службы министерства внутренней безопасности, совместно с прокуратурой Южного округа штата Нью-Йорк, рекламировали свои услуги на различных торговых площадках, предлагая сервис для отмывания денег и вывода криптовалют в фиат.

За год в даркнете нашлось немало желающих воспользоваться услугами федеральных агентов. Правоохранителям удалось вычислить десятки продавцов нелегальных товаров, работающих и работавших на таких известных торговых площадках, как Silk Road, AlphaBay, Hansa, Dream. На данный момент это привело к возбуждению уже более чем 90 уголовных дел от Нью-Йорка до Калифорнии.

Пока следствие еще продолжается, и специалисты отдела по уголовной преступности министерства юстиции, специализирующиеся на отмывании денежных средств и мерах по возвращению активов, сотрудничают более чем с 40 представительствами прокуратуры по всей стране и продолжают следствие в отношении 65 человек. Сообщается, что эти меры уже привели к аресту более чем 35 подозреваемых.

«Преступники, которые считают, что в даркнете они в безопасности, ошибаются, — комментирует заместитель генерального прокурора США Род Розенштейн. — Мы способны раскрыть их сети и полны решимости привлечь их к ответственности. Сегодня мы арестовали более 35 человек, которые подозреваются в торговле нелегальными товарами в даркнете. Мы изъяли их оружие, их наркотики и более 23,6 миллиона долларов незаконно нажитых средств».

Суммарно в результате этой масштабной операции было выдано более 70 ордеров на обыск и уже изъято:

- огромное количество запрещенных наркотиков, включая 333 бутыли жидких синтетических опиодиов, более 100 тысяч таблеток трамадола, 100 граммов фентанила, свыше 24 килограммов ксанекса, а также оксикодон, кокаин, ЛСД, марихуана, MDMA и плантация галлюциногенных грибов;

- более 100 единиц огнестрельного оружия, включая пистолеты, штурмовые винтовки и даже один гранатомет;

- пять транспортных средств, приобретенных на незаконно нажитые средства и/или использовавшихся для преступной деятельности;

- более 3,6 миллиона долларов наличными и золотыми слитками;

- более 2000 биткойнов и других криптовалют, общая стоимость которых превышает 20 миллионов долларов по текущему курсу;

- 15 прессов для таблеток, использовавшиеся для изготовления нелегальных синтетических опиоидов;

- устройства для майнинга биткойнов, компьютерное оборудование и вакуумные упаковщики.

Создатель Ethereum крайне резко высказался в адрес централизованных криптовалютных бирж

Виталик Бутерин выступил на мероприятии TechCrunch Sessions: Blockchain. Во время рассказа о том, что Ethereum должен быть максимально децентрализованным, была поднята тема аутентификации и пример WeChat, который позволяет восстановить утерянный пароль, выбрав доверенные контакты из списка друзей.

«Мне интересны социальные методы восстановления доступа и мультиключевые схемы. Если все это не сработает, всем нам придется пользоваться Coinbase, что будет совсем невесело. А я очень надеюсь, что все централизованные биржи сгорят в аду»

— Виталик Бутерин

Взлом Gentoo

Официальные GitHub-репозитории Gentoo были взломаны неизвестными лицами. Хакеры модифицировали содержимое размещенных на сервисе репозиториев и страниц, в итоге организацию временно заблокировали на GitHub, а все хранящиеся там исходные коды были признаны скомпрометированными до завершения расследования.

Вскоре после инцидента разработчики обнародовали детальный отчет о происшедшем, где дали ответы на многие вопросы, тревожившие сообщество. Так, стало известно, что атака произошла в ночь с 28 на 29 июня 2018 года. К счастью, атака была «громкой» и ее быстро заметили. Дело в том, что, получив доступ к GitHub-аккаунту, злоумышленники практически сразу начали массово удалять других разработчиков, а к тем по почте поступили соответствующие автоматические уведомления. Если бы преступники действовали «тише» и не выдали свое присутствие так быстро, последствия могли бы быть намного хуже.

Доступ к учетной записи Gentoo на GitHub неизвестные получили благодаря банальной халатности разработчиков. Официальный отчет гласит, что это как раз тот случай, когда раскрытие парольной схемы для одного сайта облегчило подбор паролей для других ресурсов. Двухфакторную аутентификацию проштрафившийся администратор, по всей видимости, не использовал, зато теперь это станет обязательным условием для всех, кто имеет доступ к GitHub-аккаунту Gentoo.

В общей сложности разработчики потратили на восстановление контроля над учетной записью пять дней (инцидент пришелся на выходные, что осложнило дело), но в итоге аккаунт Gentoo Organization вернулся к законным владельцам, а все следы активности взломщиков и их коммиты были удалены.

Согласно официальным данным, злоумышленники успели внедрить вредоносный контент в следующие репозитории. В скобках указаны отрезки времени, на протяжении которых клонирование репозиториев представляло угрозу:

- gentoo/gentoo: (2018-06-28 20:38 — 2018-06-29 06:58)

- gentoo/musl: (2018-06-28 20:56 — 2018-06-29 06:59)

- gentoo/systemd: (2018-06-28 21:07 — 2018-06-29 06:57)

Сообщается, что взломщики пытались добавить к некоторым репозиториям -rm-rf в попытке стереть все файлы пользователей, но разработчики пишут, что это вряд ли сработало бы благодаря защитным механизмам.

К отчету об инциденте также прилагается перечень мер, которые теперь предпринимают и собираются предпринять разработчики. О том, что теперь всех обяжут использовать двухфакторную аутентификацию, уже было сказано выше. Помимо этого, проводятся всевозможные аудиты, разрабатывается официальный план коммуникаций для подобных ситуаций, а также официальная парольная политика. Кроме того, в ходе инцидента было обнаружено, что репозиторий systemd хранился на GitHub напрямую и не был зеркалом git.gentoo.org, что также планируется исправить.

Разработчики заверили, что собственная инфраструктура Gentoo в результате атаки не пострадала (gentoo.org и загруженный оттуда софт чисты). Таким образом, пользователи, не загружавшие ничего с GitHub, который фактически служит лишь зеркалом проекта, находятся в безопасности.

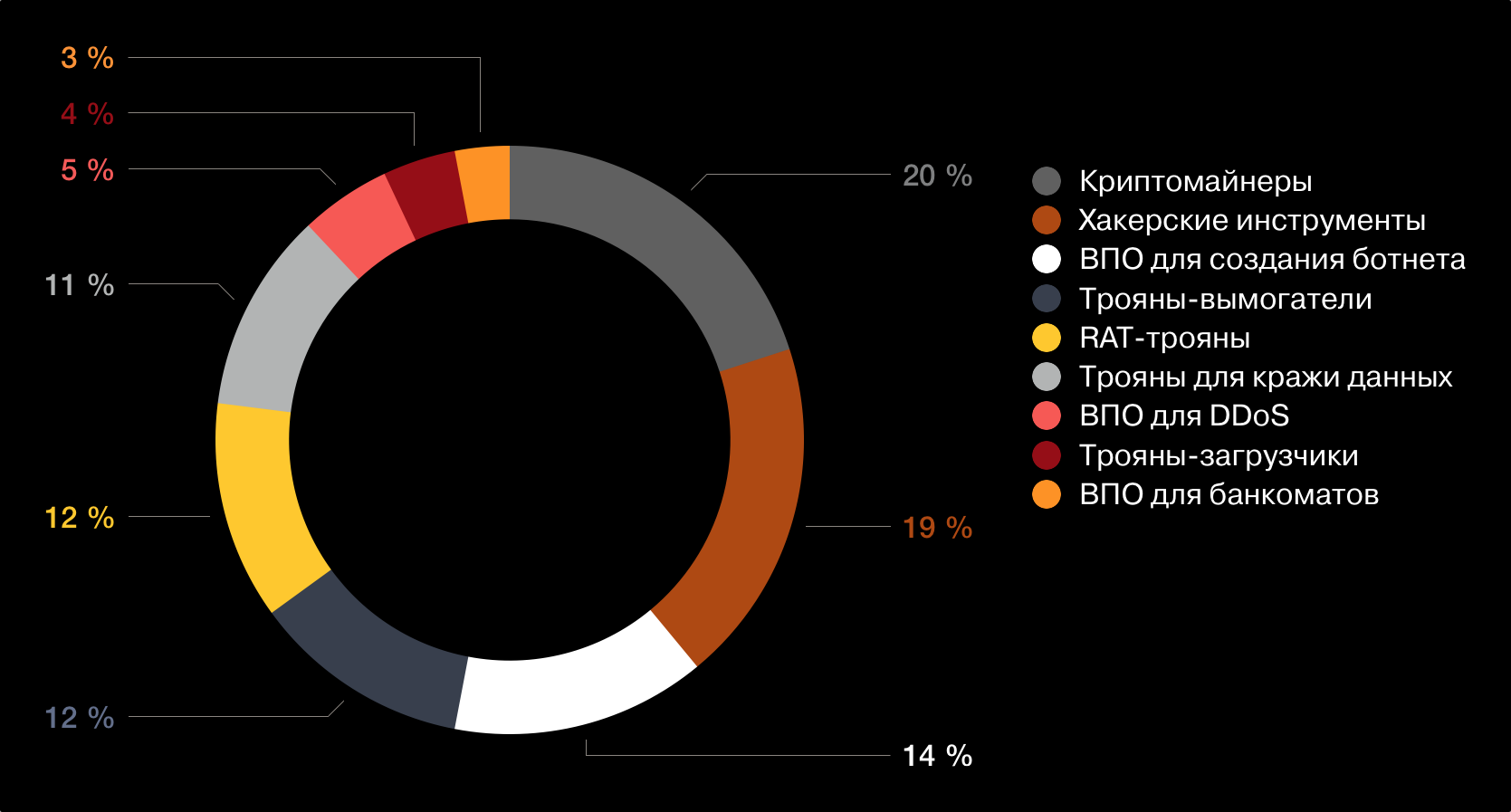

Рынок преступных киберуслуг

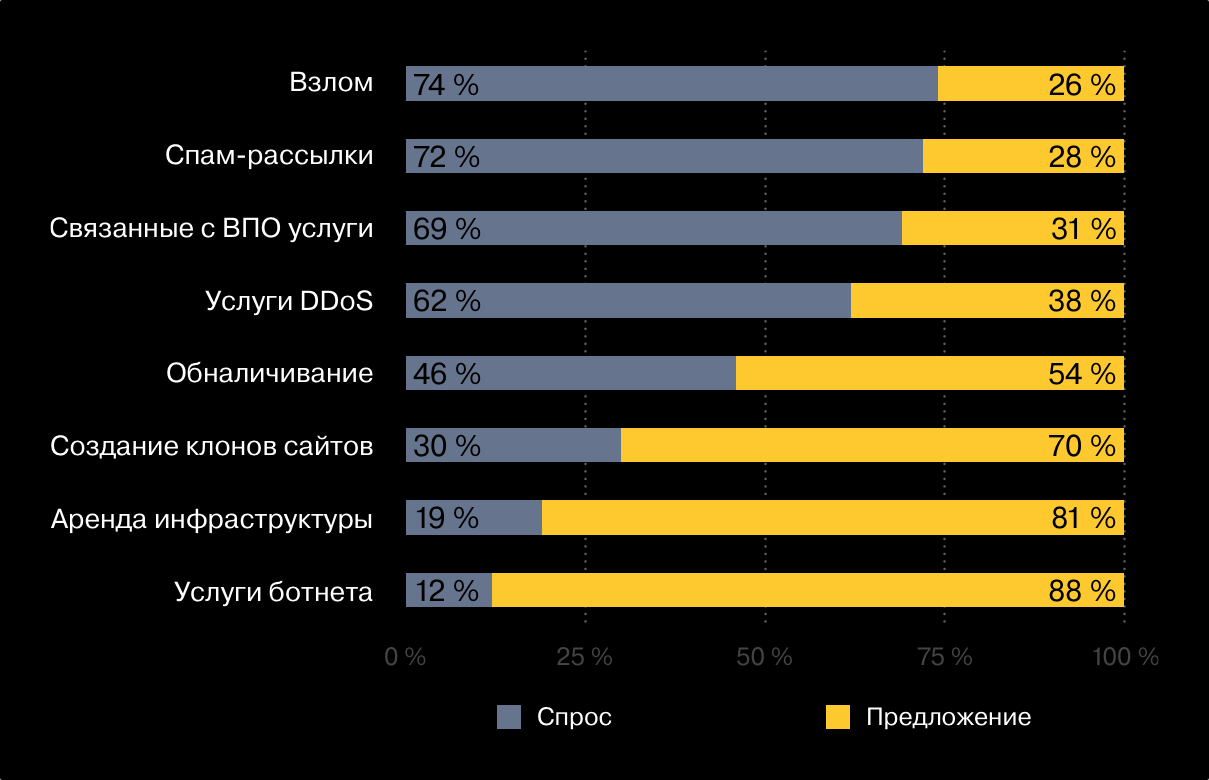

Специалисты Positive Technologies изучили черный рынок хакерских услуг и постарались оценить, нужен ли вообще киберпреступнику широкий спектр специализированных знаний, или для реализации атаки достаточно обратиться к представителям теневого рынка (взломщикам сайтов и серверов, разработчикам и распространителям вредоносного ПО, владельцам ботнетов и другим).

-

В первом квартале 2018 года было выявлено на 32% больше серьезных киберинцидентов, чем в первом квартале 2017 года.

-

Специалисты изучили 25 наиболее популярных англоязычных и русскоязычных теневых торговых площадок, проанализировав более 10 000 объявлений.

-

Стоимость целевой атаки на организацию, в зависимости от сложности, может составлять от 4500 долларов, включая наем специалиста по взлому, аренду инфраструктуры и покупку соответствующих инструментов.

-

Взлом сайта с получением полного контроля над веб-приложением обойдется всего в 150 долларов.

-

Исследователям встречались объявления с запросами на целевой взлом сайтов, где оценка работы доходила до 1000 долларов.

-

Цены на ПО для создания ботнета начинаются от 200 долларов. Полный комплект, включающий ПО для командного сервера, ПО для создания троянов, настроенных на работу с определенным билдером, и дополнительные модули для трояна, может стоить 1000–1500 долларов.

-

Самый дорогой класс готовой малвари — вредоносы для банкоматов, цены на такое ПО начинаются от 1500 долларов.

-

Меньше чем за 1 доллар можно отправить письмо с необходимым текстом и вложенным файлом сразу на 1000 случайных email-адресов.

-

Услуги взлома почтовых ящиков и учетных записей в популярных социальных сетях стоят от 40 долларов.

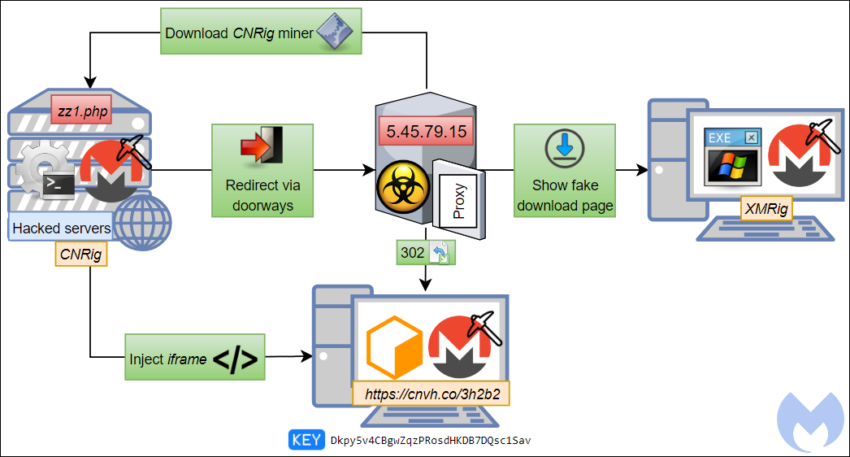

Coinhive на новый лад

Специалисты компаний Malwarebytes и Sucuri обнаружили новую майнерскую кампанию. Преступники используют старый трюк на новый лад: при помощи коротких ссылок маскируют не просто вредоносные сайты, а скрытые майнеры.

Первыми проблему заметили аналитики Sucuri, еще в конце мая 2018 года посвятив ей отдельную запись в блоге компании. Дело в том, что популярный сервис для браузерного майнинга Coinhive предлагает своим клиентам услугу сокращения URL (cnhv.co). Принцип работы данного сервиса очень прост. Вот как описывают его сами операторы Coinhive:

«Если у вас есть ссылка, по которой вы хотели бы переадресовать пользователя, с помощью cnhv.co вы можете создать ее сокращенную версию. Пользователю придется высчитать определенное количество хешей (которое задаете вы), а затем он будет автоматически направлен на целевой URL».

Именно этот сервис теперь и эксплуатируют преступники. Исследователи Malwarebytes предупреждают, что множество легитимных сайтов, работающих под управлением самых разных CMS, были скомпрометированы. Обфусцированный код, внедренный на такие сайты, использует короткие ссылки Coinhive для скрытого drive-by-майнинга.

Таким образом преступники избегают прямого внедрения майнингового JavaScript на взломанные сайты, вместо этого они обфусцируют код, который занимается динамическим внедрением «невидимых» iframe (пиксель на пиксель) на страницы, загружающиеся в браузерах пользователей. Короткие ссылки cnhv.co заставляют устройства пострадавших добывать криптовалюту на протяжении определенного промежутка времени, после чего происходит переадресация по оригинальному адресу, который сократили столь хитрым способом.

«Конечно, по умолчанию Coinhive устанавливает „задержку“ лишь на 1024 хеша, но, например, одна из изученных нами ссылок требовала 3 712 000 хешей перед загрузкой целевого URL», — рассказывают специалисты Malwarebytes.

Хуже того, когда нужное число хешей достигнуто, пользователь переходит по оригинальной ссылке, которую сократили с помощью cnhv.co. Но этот оригинальный адрес вновь переадресует жертву на ту же страницу, то есть майнинг начинается заново. Пользователь при этом вряд ли заметит что-то странное, ведь с его точки зрения страница попросту обновится.

По данным экспертов, помимо майнеров, таким способом распространяют и ссылки на вредоносные или взломанные сайты, где посетителей обманом вынуждают загрузить и установить майнинговую малварь для десктопных устройств. Чаще всего такие вредоносы маскируются под различное легитимное ПО и файлы. К примеру, преступники распространяют майнер XMRig под видом файлов, которые пользователи искали в онлайне (дело в том, что стараниями злоумышленников скомпрометированные сайты попадают в поисковую выдачу Google и Bing).

Twitter заблокировал 143 000 приложений

-

Представители Twitter заявили, что с апреля по июнь 2018 года компания отозвала доступ к своей платформе для разработчиков более 143 000 приложений. В компании сообщили, что все эти приложения так или иначе нарушали правила пользования API и в Twitter не намерены терпеть спам-рассылки, вторжение в частную жизнь пользователей и попытки ими манипулировать.

-

Теперь разработчикам не только станет сложнее получить доступ к API, но и придется иметь дело с новыми лимитами: 300 твитов и ретвитов на три часа, 1000 лайков и 15 000 личных сообщений в сутки.

Новые side-channel-атаки

К сожалению, известия о все новых атаках по стороннему каналу и новых вариантах эксплуатации проблем Meltdown и Spectre становятся нашей «постоянной рубрикой». Июль 2018 года не обошелся без выявления свежих проблем в этой области.

Браузеры не защищены от Spectre

Специалисты компании Aleph Security утверждают, что защитные механизмы некоторых современных браузеров, призванные обезопасить пользователей от проблемы Spectre, можно обойти.

Proof-of-concept эксплоиты специалистов сумели обмануть защиту браузеров Edge, Chrome и Safari, а затем, эксплуатируя оригинальную уязвимость Spectre (CVE-2017-5753, она же вариант 1), извлечь через браузеры пользовательские данные. Так как инженеры Mozilla реализовали свою версию защиты иначе, тот же трюк не удалось повторить с браузером Firefox. Исходные коды эксплоитов уже опубликованы на GitHub.

Нужно отметить, что при всем многообразии вариаций Meltdown и Spectre речь об эксплуатации через браузеры шла лишь относительно самых первых версий уязвимостей. Защиту от таких атак реализовали еще в январе текущего года, вскоре после того, как о «процессорных» багах стало известно всему миру. Так, различные варианты защиты были представлены для Firefox, Chrome, Chromium, V8, WebKit (Safari), а также Edge и IE.

«Заплатки» и принцип их работы разнятся от продукта к продукту. Так, разработчики применяли отключение SharedArrayBuffer, изоляцию сайтов (в браузерах на базе Chromium), снизили точность таймеров performance.now(), добавили больший разброс значений для performance.now().

Исследователи Aleph Security пишут, что им удалось обойти практически все эти средства защиты и извлечь данные из памяти уязвимой машины на скорости примерно 1 бит в секунду. Напомню, что эксплуатация Spectre, вариант 1, как правило, позволяет извлечь информацию, которой делятся между собой различные страницы и процессы браузера. Это могут быть куки HttpOnly, куки из других источников, сохраненные пароли и так далее.

Хотя в итоге скорость атаки оказалась невелика, эксперты объясняют, что они создавали свои эксплоиты не для реальных атак, а чтобы помочь разработчикам браузеров подготовить более надежные патчи. Так, исследователи подчеркивают, что полученные ими результаты демонстрируют неэффективность timing-защиты, которая лишь снижает скорость атак на Spectre, но не предотвращает их. Более надежными способами защиты оказались техника index masking, предполагающая создание маски для массива данных, а также полная изоляция сайтов.

Новые векторы атак

Специалист МТИ Владимир Кирианский и основатель компании Carl Waldspurger Consulting Карл Валдспургер (Carl Waldspurger) представили доклад о новых векторах атак на оригинальную уязвимость Spectre, вариант 1 (CVE-2017-5753).

Обнаруженные проблемы получили идентификаторы Spectre 1.1 (CVE-2018-3693) и Spectre 1.2. Равно как и другие варианты уязвимостей Meltdown и Spectre, два новых бага также используют в работе особенности архитектур современных процессоров, которые прибегают к внеочередным (out-of-order) и одновременно упреждающим (или спекулятивным — speculative) механизмам исполнения инструкций.

Наиболее опасна из двух новых проблем Spectre 1.1. Согласно данным специалистов, баг очень похож на Spectre, вариант 1 и 4: он позволяет осуществить bounds check bypass. В данном случае это Bounds Check Bypass Store (BCBS) — обход проверки границ хранилища. Проблема способна спровоцировать переполнение speculative-буфера, что может быть использовано атакующим для внедрения и исполнения произвольного кода, который позволит извлечь данные из ранее защищенных областей памяти (включая пароли, криптографические ключи и так далее).

«Возможность исполнения произвольных speculative-записей несет с собой новые и очень большие риски, включая спекулятивное исполнение произвольного кода. Это позволит атакующим обойти софтверные механизмы, ранее рекомендованные производителями для защиты от спекулятивных атак», — пишут исследователи и подчеркивают, что в настоящее время обнаружить Spectre 1.1 или защититься от такой атаки попросту невозможно.

В свою очередь, проблема Spectre 1.2 позволяет перезаписывать указатели и данные в тех областях памяти CPU, которые в нормальных условиях защищены PTE-флагами read-only (включая vtables, GOT/IAT и так далее). В результате все это может помочь обойти защиту песочниц.

К счастью, для работы Spectre 1.1 и 1.2 по-прежнему требуется, чтобы злоумышленник уже присутствовал в системе и скомпрометировал ее заранее, получив необходимые привилегии.

Представители Intel и ARM уже опубликовали техническую документацию, посвященную новым проблемам. Microsoft обновила бюллетень безопасности, посвященный Spectre и Meltdown, добавив в него информацию о CVE-2018-3693. Кроме того, сообщается, что инженеры Oracle и Red Hat уже изучают возможные риски для своих продуктов и постараются разработать софтверные защитные механизмы. В Oracle уверены, что в будущем ИБ-специалисты продолжат находить все новые вариации Meltdown и Spectre.

За обнаружение новых «процессорных» проблем Владимир Кирианский и Карл Валдспургер получили 100 тысяч долларов от компании Intel в рамках bug bounty программы производителя, работающей на платформе HackerOne. Напомню, что bug bounty программа компании стала доступна публично лишь после обнаружения Meltdown и Spectre в начале 2018 года.

SpectreRSB

По всей видимости, разработчики Oracle были абсолютно правы. Эксперты из Калифорнийского университета в Риверсайде опубликовали информацию о еще одной side-channel-атаке, получившей имя SpectreRSB. Данный вектор эксплуатации тоже связан с механизмами спекулятивного исполнения инструкций.

От рассматриваемых ранее атак SpectreRSB отличается тем, что он извлекает данные, атакуя другой компонент CPU — Return Stack Buffer. Так, другие эксплоиты строились на атаках против кеша CPU и Directional branch predictor (предсказатель направленного ответвления, процесс, определяющий порядок выполнения спекулятивных операций). В своем докладе исследователи пишут, что нашли способ «загрязнить» код RSB таким образом, чтобы получить возможность контролировать адрес возврата, «отравив» работу механизма спекулятивного исполнения инструкций.

Эксперты описывают три возможные атаки с использованием SpectreRSB, позволяющие злоумышленнику получить доступ к данным, которые тот не должен видеть. Так, две атаки дают возможность извлечь данные из приложений, работающих на том же CPU, а третья провоцирует ошибку спекулятивных вычислений, из-за чего под угрозой оказываются данные за пределами Intel SGX (Software Guard Extensions).

Специалисты тестировали уязвимость лишь на процессорах Intel, однако они подчеркивают, что решения AMD и ARM используют RSB аналогичным образом, а значит, они, вероятно, также уязвимы перед проблемой SpectreRSB.

Хуже того, специалисты предупреждают, что большинство выпущенных ранее патчей и даже защитная практика Retpoline, разработанная инженерами компании Google, бесполезны против SpectreRSB. Так, по словам исследователей, обновление, мешающее эксплуатации SpectreRSB, существует для процессоров Core i7 Skylake и других новых CPU (но не Intel Xeon), и, хотя патч предотвращает использование уязвимости, он предназначался для другой проблемы в работе RSB.

Представители Intel, в свою очередь, сообщили, что эксплуатация SpectreRSB связана с проблемой Branch Target Injection (CVE-2017-5715) и защититься от таких атак возможно ранее описанным способом. Разработчики AMD и ARM пока никак не прокомментировали раскрытие информации о SpectreRSB.

Патрик Вордл обличил китайскую цензуру Тайваня

Известный ИБ-эксперт и основатель компании Digital Security Патрик Вордл (Patrick Wardle) обнаружил, что на протяжении нескольких лет у китайских пользователей iOS при каждом упоминании Тайваня крашились приложения (даже если речь идет о простом эмодзи с флагом страны). Дело в том, что КНР не признает государственный суверенитет Тайваня. Эксперт пояснил в своем блоге, что эмодзи и упоминания Тайваня должны были просто вымарываться из сообщений, однако из-за бага в коде они провоцировали сбои.

«Правда ли Apple добавила в iOS код, чтобы угодить китайским властям? Конечно! А когда код оказался забагованным, страдать из-за этого пришлось пользователям»

— Патрик Ворлд

В iOS заработал USB Restricted Mode

Компания Apple представила iOS 11.4.1, в составе которой появился защитный механизм USB Restricted Mode. Данную функцию уже можно было наблюдать в бета-версиях iOS, начиная с 11.3. В сущности, USB Restricted Mode принуждает пользователей мобильных устройств вводить пароль при подключении гаджета к ПК, Mac и USB-устройствам, если перед этим девайс находился в заблокированном состоянии более часа.

Таким образом, если не разблокировать телефон в течение часа, включится защитный механизм. В теории это призвано помешать спецслужбам и правоохранителям взламывать устройства Apple, прибегая для этого к помощи таких компаний, как Cellebrite и Grayshift. Так, после активации USB Restricted Mode полностью отключается любой обмен данными через встроенный в устройство порт Lightning. Единственное, что остается доступным, — зарядка; с точки зрения компьютера, к которому будет подключен iPhone с активировавшимся режимом USB Restricted Mode, устройство ничем не будет отличаться, к примеру, от внешнего аккумулятора.

Хотя официального релиза новой защитной функциональности ожидали не раньше выхода iOS 12, как уже было сказано выше, USB Restricted Mode вышел из беты и представлен в iOS 11.4.1. Специалист Elcomsoft и автор журнала «Хакер» Олег Афонин уже посвятил новой функциональности отдельную публикацию в блоге компании.

Ранее эксперты Elcomsoft уже исследовали бета-версии USB Restricted Mode и признали, что он достаточно надежен: телефон действительно отказывался «общаться» с компьютером, даже если его перезагрузить. Если перевести iPhone в режим Recovery или DFU, он становится доступен с компьютера, но перебор паролей в этих режимах все равно был невозможен. Исследователи даже пытались «восстановить» устройство, залив на него свежую прошивку, — но даже это не помогло отключить USB Restricted Mode.

Все это по-прежнему актуально и для iOS 11.4.1, однако Афонин пишет, что обмануть USB Restricted Mode все же возможно. Как оказалось, таймер обратного отсчета до активации USB Restrictive Mode обнулится, если успеть подключить к iPhone любой недоверенный USB-аксессуар.

«Как только офицер полиции изымет iPhone [у преступника], ему или ей срочно потребуется подключить к этому iPhone любой совместимый USB-аксессуар, чтобы предотвратить активацию режима USB Restricted Mode, которая произойдет через час. Важно заметить, что это поможет лишь в том случае, если USB Restricted Mode был неактивен на этом iPhone», — пишет Олег Афонин.

Для сброса таймера подойдет практически любой USB-аксессуар, включая официальный Lightning to USB 3 Camera Adapter. Впрочем, уже обнаружилось, что Apple Lightning to 3.5mm jack adapter для этих целей не подходит, и исследователи продолжают тестировать другие аксессуары, в том числе и неоригинальные, заказанные с AliExpress. По словам Олега Афонина, скорее всего, большинство из них справится с задачей обнуления таймера.

Теперь ИБ-специалистов очень интересует, почему USB Restricted Mode так легко обмануть и исправит ли Apple этот недочет в составе iOS 11.4.2 и iOS 12. Странно и то, что данный «баг» успешно пережил пять бета-версий.

Эксперты Elcomsoft полагают, что проблема может заключаться в самом протоколе Lightning. Дело в том, что, когда iPhone соединяется с компьютером, устройства обмениваются криптографическими ключами, прежде чем начнут доверять друг другу. Но при подключении к большинству существующих Lightning-аксессуаров ничего подобного не происходит, ведь многие из них попросту не могут совершить такой обмен ключами, как это делает компьютер. В результате, пока USB Restricted Mode неактивен, iPhone проверяет для аксессуаров только сертификаты MFi, и на этом проверки заканчиваются.

Олег Афонин отмечает, что изменить этот процесс Apple вряд ли сумеет, учитывая, что множество MFi-устройств спроектированы совершенно иным образом. Единственный возможный вариант решения проблемы, предложенный аналитиками Elcomsoft, — «научить» iPhone запоминать, с какими аксессуарами он соединялся ранее, и доверять сброс таймера только им.

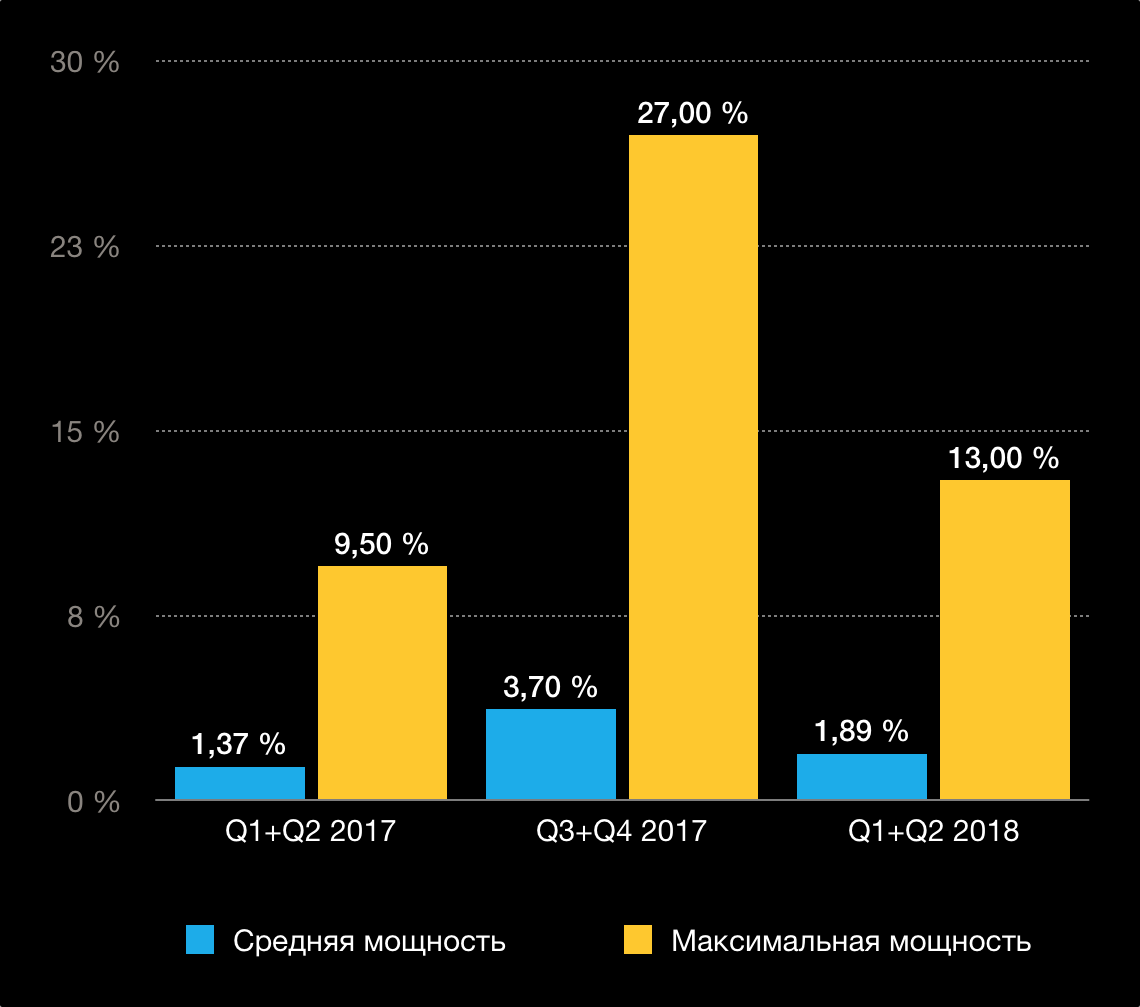

Мощность DDoS-атак уменьшилась

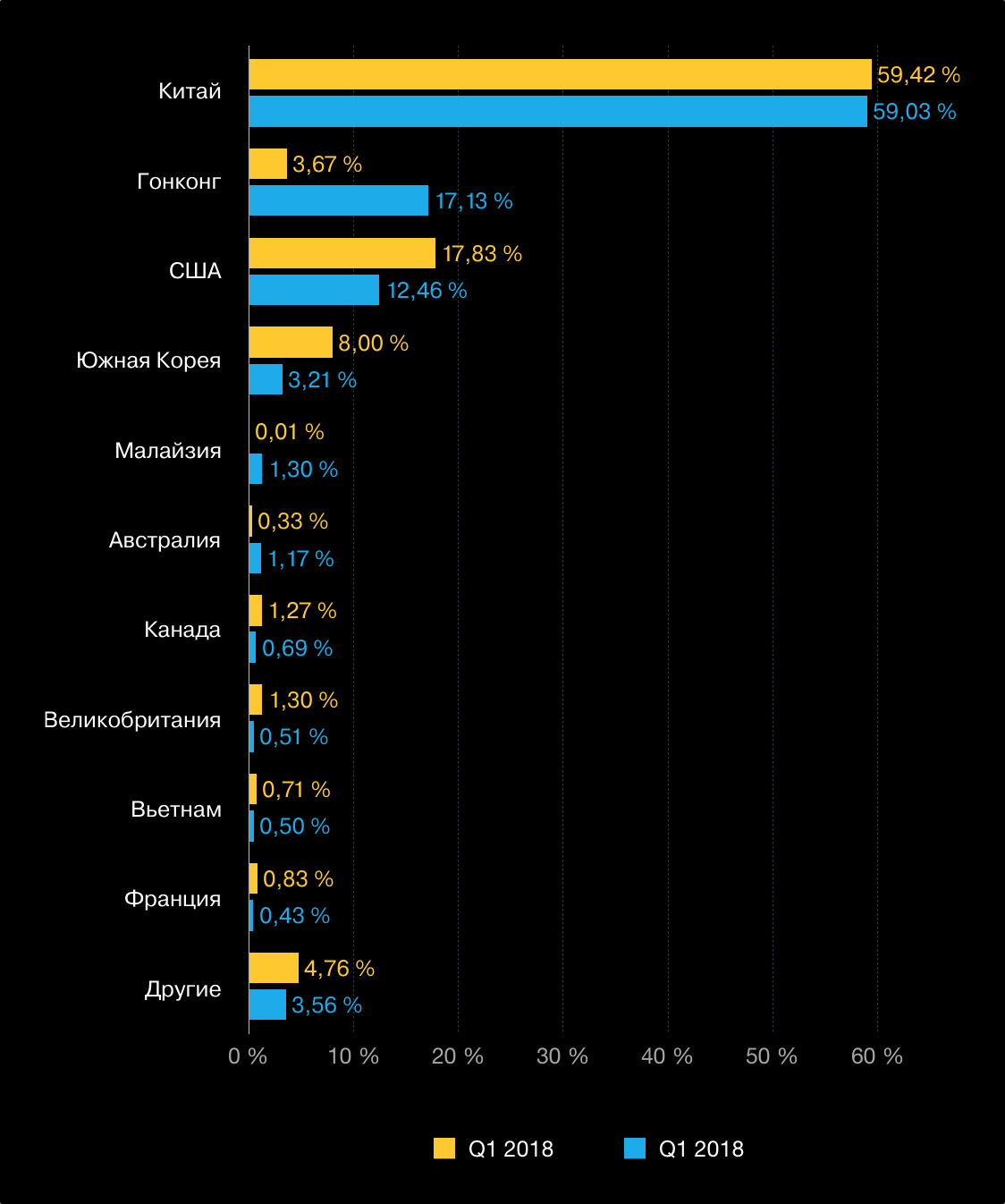

Исследователи «Лаборатории Касперского» представили отчет, посвященный DDoS-атакам во втором квартале 2018 года. По данным компании, средняя и максимальная мощность атак изрядно упали по сравнению со второй половиной 2017 года. Однако если сравнивать показатели первого полугодия 2018 года с первым полугодием 2017 года, все же можно обнаружить значительный рост мощности атак.

- Лидирующее положение по числу атак сохраняет Китай (59,03%), на втором месте оказался Гонконг (17,13%). Он же вошел в тройку лидеров (12,88%) по количеству уникальных мишеней, уступив Китаю (52,36%) и США (17,75%).

-

До 80,2% увеличилась доля SYN-атак. Второе место после них заняли UDP-атаки с долей 10,6%. Также аналитики столкнулись с атакой, усиленной через CHARGEN, чья мощность составила несколько десятков гигабит в секунду.

-

Значительно выросла доля атак с Linux-ботнетов — 94,47% всех односемейственных атак.

-

Самая долгая атака во втором квартале продолжалась 258 часов (почти 11 дней), что немногим уступает рекорду прошлого квартала — 297 часов (12,4 дня). В этот раз настойчивее всего хакеры мешали работе одного из IP-адресов китайского провайдера China Telecom.

-

Теперь же организаторы DDoS-атак обратили внимание на индустрию онлайн-игр и стримеров. Атаки на отдельных игроков и специальные площадки для проведения турниров (с целью оставить спортсменов без доступа к игровому серверу) получили в последнее время активное распространение.

-

Также популярность набрали DDoS-атаки для срыва игровых стримов, так как конкуренция в этом сегменте очень высока, а с помощью DDoS-атак злоумышленники могут мешать проведению онлайн-трансляций конкурентов.

3D-оружие в массы

Еще в 2013 году организация Defense Distributed, продвигающая идеи опенсорсного оружия и занимающаяся его разработкой, представила миру пистолет «Освободитель» (Liberator), все детали которого можно распечатать на 3D-принтере.

Для изготовления «Освободителя» тогда использовался промышленный 3D-принтер Stratasys Dimension SST, печатающий детали из прочного термопластика ABS. Пять лет назад приобрести такой б/у принтер на аукционе eBay можно было за 8000 долларов. Тогда «Освободитель» был несовершенен: производил лишь несколько выстрелов, после чего разработчики предлагали менять ствол.

Однако сама идея печатного оружия наделала много шума. Все необходимые для изготовления пистолета файлы были опубликованы на официальном сайте организации (Defcad.org). Но совсем скоро разработчиков вынудили убрать макеты из открытого доступа. Defense Distributed получила соответствующее предписание от Государственного департамента США.

Хотя организация стремилась соответствовать всем нормам, регулирующим оборот огнестрельного оружия, разработчиков уведомили, что опубликованные ими файлы не соответствуют правилам международной торговли оружием (International Traffic in Arms Regulations). Стоит сказать, что самостоятельное изготовление оружия противоречит не только законам некоторых штатов, но и законам других стран. При этом представителей Госдепартамента, похоже, не тревожило, что файлы уже были скачаны сотни тысяч раз и распространились по интернету.

Опасаясь уголовной ответственности, Defense Distributed убрали файлы с сайта и обратились в Госдепартамент с официальным запросом, надеясь, что это прояснит ситуацию и поможет найти способ легальной публикации файлов. Разработчики ждали два года, однако так и не получили ответа. Тогда представители Defense Distributed объединились с активистами из Second Amendment Foundation и подали на Государственный департамент судебный иск.

В середине июля 2018 года стало известно, что Defense Distributed наконец удалось урегулировать все вопросы с Госдепом и организации разрешили опубликовать макеты для печати оружия на официальном сайте. Ожидается, что файлы будут выложены в начале августа. Кстати, Государственный департамент даже согласился покрыть юридические издержки разработчиков и в итоге выплатит им 40 тысяч долларов.

Основатель Defense Distributed Коди Уилсон (Cody Wilson) сообщил, что выиграть судебное разбирательство, конечно, было приятно, однако публикация файлов на Defcad.org уже вряд ли что-то сильно изменит. Дело в том, что все эти годы файлы «Освободителя» отлично распространялись через торрент-трекеры и другие подобные ресурсы.

100 000 долларов за взлом кошелька Bitfi

-

Джон Макафи анонсировал у себя в Twitter, что готов выплатить вознаграждение в размере 100 000 долларов США любому, кто сумеет взломать криптовалютный кошелек Bitfi, созданный одноименной компанией совместно с самим Макафи. В своем сообщении он в очередной раз называет Bitfi «невзламываемым» и призывает скептиков убедиться в этом лично.

-

Впрочем, скептики пишут, что размер предложенной награды подозрительно скромен для «невзламываемого» решения (за которое к тому же придется отдать 120 долларов), и подозревают, что Макафи просто пытается провести аудит своего продукта за счет сообщества.

Русские хакеры всюду

Накануне встречи Владимира Путина и Дональда Трампа, которая прошла в рамках саммита в Хельсинки, представители Министерства юстиции США выступили с громким обвинением.

Согласно официальному заявлению Минюста, двенадцать офицеров ГРУ были причастны к кибератакам на президентские выборы в 2016 году: Виктор Нетыкшо, Борис Антонов, Дмитрий Бадин, Иван Ермаков, Алексей Лукашев, Сергей Моргачев, Николай Козачек, Павел Ершов, Артем Малышев, Александр Осадчук, Алексей Потемкин и Анатолий Ковалев.

Американская сторона утверждает, что в 2016 году вышеназванные «правительственные хакеры» взломали Национальный комитет Демократической партии США, Комитет по выборам в конгресс Демократической партии США, а также отдельных членов предвыборного штаба Хилари Клинтон. Похищенные таким образом сведения якобы были опубликованы в интернете от лица DCLeaks и Guccifer 2.0.

В обвинительном заключении сказано, что все обвиняемые служили в частях 21165 и 74455 (Unit 26165 и Unit 74455) и в 2016 году провели серию фишинговых атак, направленных на волонтеров и членов предвыборного штаба Хилари Клинтон, включая его главу. В результате им удалось завладеть учетными данными от самых разных сервисов, похитить электронные письма жертв и, используя полученные данные, продолжить вторгаться на другие компьютеры.

Кроме того, хакеры якобы проникли в сети Национального комитета Демократической партии США, а также Комитета по выборам в конгресс Демократической партии США, откуда также были похищены электронные письма и документация. После себя взломщики оставили в сетях множество вредоносных «закладок», включая спайварь X-Agent и X-Tunnel, способную записывать нажатия клавиш, похищать файлы и делать снимки рабочего стола, передавая все собранные данные атакующим. Это позволило им и далее следить за происходящим, наблюдать за сотрудниками комитетов и продолжать похищать данные. Утверждается, что в общей сложности от атак пострадало более 300 человек.

Похищенная таким образом информация была опубликована на сайте DCLeaks.com, а также передана некой неназванной третьей стороне (вероятнее всего, речь идет о WikiLeaks). Кроме того, правительственные хакеры якобы выдавали себя за хактивиста-одиночку, скрывающегося под псевдонимом Guccifer 2.0.

Напомню, что именно он взял на себя ответственность за взлом Демократической партии США. Позже, когда ИБ-эксперты обнаружили в этих атаках «российский след» и связь с группами APT28 (также известна как Fancy Bear, Sofacy, Sednit, Pawn Storm или Strontium) и Cozy Bear (они же СozyDuke или APT29), Guccifer 2.0 дал интервью журналистам Vice Motherboard, заявив, что не имеет каких-либо связей с Россией и вообще живет в Румынии.

Кроме того, Минюст сообщает, что служащие части 74455 взламывали компьютеры избирательной комиссии и секретариата неназванного штата, а также фирм, которые поставляли ПО и другие технологии для проведения выборов. Все это делалось с целью хищения информации о сотнях тысяч избирателей. При этом хакеры тщательно скрывали свои личности, а для финансирования своих операций (покупки серверов, доменов и доступа к аккаунтам) использовали криптовалюты и майнили Bitcoin, что помогало им скрыть происхождение средств.

Россияне не боятся скрытых майнеров

-

Более 40% россиян не задумываются о том, что их гаджеты могут быть заражены скрытыми майнерами, следует из проведенного Avast опроса 2000 респондентов. Почти треть из них (32%) полагают, что в принципе не могут стать жертвами вредоносной майнинговой малвари, так как не владеют майнинг-фермами и не занимаются добычей криптовалюты.

-

При этом 95% опрошенных знакомы с криптовалютами, а 82% слышали о вредоносных или зараженных сайтах, которые майнят криптовалюту за счет посетителей.

-

Более того, 20% пользователей заявили, что выбрали бы криптомайнинг как альтернативу назойливой рекламе.

Взломал Denuvo? Жди полицию

Совсем недавно мы писали о крякере Voksi (21-летний житель Болгарии), который сумел справиться с новейшими версиями защиты Denuvo, взломав Total War Saga: Thrones of Britannia, Tekken 7, Injustice 2 и новое DLC для Prey.

Напомню, что Voksi, основавший группу Revolt, стал своего рода народным героем в крякерском сообществе. Дело в том, что он научился всему сам, с нуля, даже не имея профильного образования. Он частенько захаживал на различные крякерские форумы и обсуждал с пользователями последние разработки в области DRM-защиты и способы их обхода, выкладывал на YouTube подробные обучающие видео о взломах, а защиту Denuvo называл не иначе как «рак игровой индустрии».

Но в конце июля пользователи обратили внимание, что происходит нечто странное. Voksi, который обычно демонстрировал постоянную активность в онлайне (это даже стало поводом для шуток, мол, крякер никогда не спит и не отдыхает, следовательно, он не человек, а робот) пропал из сети и ни с кем не общался.

Хуже того, вслед за самим Voksi из интернета исчез «дом» группы Revolt — ее сайт и форум. А затем для сайта Revolt.group вдруг заработала переадресация на mvr.bg: посетители ресурса попадали на официальный сайт МВД Болгарии. Хотя многие пользователи решили, что это шутка, отсутствие Voksi и молчание с его стороны наводили на совсем другие, куда более мрачные мысли.

26 июля 2018 года Voksi вернулся в онлайн и вышел на связь с журналистами издания TorrentFreak, объяснив, что происходит. Увы, наиболее мрачные прогнозы оказались верны: компания Irdeto, которой с недавних пор принадлежит Denuvo, обратилась к правоохранительным органам с заявлением о возбуждении уголовного дела, и крякером заинтересовалась болгарская полиция.

Voksi рассказал журналистам, что к нему домой пришли сотрудники правоохранительных органов, в том числе сотрудники отдела по борьбе с организованной преступностью и местные полицейские. Их интересовала деятельность Voksi, связанная со взломом Denuvo. Как именно полиция нашла крякера, пока остается неясным, но сам Voksi говорит, что вычислить его было вполне возможно.

Представители органов правопорядка провели в доме Voksi обыск и изъяли его основной рабочий компьютер и сервер. Самого крякера, как ни странно, не задержали на месте, но пригласили в полицейский участок для дачи показаний на следующий день. И даже после этого Voksi пока оставили на свободе.

Voksi не сообщил, какие именно обвинения ему предъявляют, однако рассказал, что полиция говорила об ущербе, который его деятельность наносит Denuvo (впрочем, не ссылаясь на какие-либо конкретные законы).

Крякер рассказал, что уже попытался связаться с представителями Denuvo и урегулировать возникший конфликт мирным путем. Он не стал вдаваться в подробности и описывать эту беседу детально, но заявил, что у него сложилось впечатление, будто представители Denuvo уже приняли окончательное решение (которое им к тому же могли навязать «сверху»). Теперь в компании считают, что дальнейшую судьбу Voksi должна решать болгарская прокуратура.

Разумеется, в сложившейся ситуации Voksi не сможет продолжать заниматься крякингом, и группе Revolt тоже пришел конец (власти действительно изъяли домен официального ресурса группы).

«К сожалению, я более не смогу заниматься тем, чем занимался. Я делал это ради вас, ребята, и, конечно, из-за того, что такое раздутое ПО [как Denuvo] вообще не должно присутствовать в играх. Возможно, кто-то другой сможет продолжить мой бой», — пишет Voksi на Reddit.

В настоящее время крякер ищет помощи юристов, так как адвоката ему не предоставили ни во время проведения обыска, ни во время допроса. Всех неравнодушных и желающих помочь он просит обращаться в Discord-канал группы Revolt или к нему лично (Voksi#3486).

1000+ криптовалютных проектов признаны «мертвыми»

-

Аналитики Coinopsy и DeadCoins подсчитали, что на конец июня 2018 года в мире насчитывалось более 1000 «мертвых» криптовалютных проектов, прекративших или вообще не начинавших работу. Среди этих «почивших» проектов много откровенно скамерских решений, деятельность которых уже расследует комиссия по ценным бумагам и биржам США, к примеру: BRIG, Titanium, OreoCoin и Droplex.

-

Исследователи подчеркивают, что в общей сложности закрывшиеся проекты привлекли миллиарды долларов инвестиций. Так, по данным специалистов Satis Group, только в 2017 году мошеннические ICO собрали более 1 000 000 000 долларов.

-

Фактически только 8% токенов после ICO попадают на биржи с хорошей репутацией и действительно продолжают существовать.

Другие интересные события месяца

-

Похищенный у АНБ эксплоит DoublePulsar адаптировали для работы с Windows Embedded

-

Исходные коды банковского трояна Exobot для Android опубликованы в открытом доступе

-

Сканер GitHub научился автоматически следить за безопасностью проектов на Python

-

Читеры в Fortnite были атакованы малварью, вмешивающейся в трафик HTTPS