Содержание статьи

Очередные проблемы Facebook

В прошлом месяце стало известно, что пароли 200–600 миллионов пользователей Facebook Lite, Facebook и Instagram хранились на серверах компании Facebook в формате простого текста, доступные тысячам сотрудников. Но в данный момент это не главная проблема компании, так как апрель принес социальной сети новые неприятности.

Миллионы паролей от Instagram

Представители компании Facebook незаметно обновили пресс-релиз, связанный с произошедшим в марте скандалом и хранением миллионов паролей от Facebook Lite, Facebook и Instagram.

Напомню: мартовский пресс-релиз компании гласил, что инцидент затронул сотни миллионов пользователей Facebook Lite, десятки миллионов пользователей Facebook и только десятки тысяч пользователей Instagram.

Но 18 апреля компания по-тихому обновила документ, признав, что изначально недооценила масштаб проблемы. Теперь в тексте уже говорится о миллионах пострадавших пользователей Instagram, чьи пароли «в читаемой форме» оседали на серверах социальной сети.

Многие ИБ-эксперты и отраслевые СМИ усмотрели в этом повод для публикации очередной порции критики в адрес Facebook. Дело в том, что компания по-прежнему не раскрывает данные о точном количестве пострадавших и, похоже, пыталась не привлекать внимания к обновленному пресс-релизу.

Некоторые издания и вовсе полагают, что заявление об инциденте неспроста было обновлено именно 18 апреля. Дело в том, что в этот день был опубликован доклад спецпрокурора Роберта Мюллера об итогах расследования о возможном российском вмешательстве в выборы президента США. К документу оказалось приковано внимание всех СМИ мира, и, похоже, в Facebook надеялись, что на этом фоне возросший масштаб их утечки данных останется незамеченным.

Пароли от почты

Социальную сеть уличили в странном методе верификации пользователей: Facebook запрашивала у людей пароли от их почтовых ящиков.

Первым внимание к проблеме привлек простой пользователь Twitter, который сообщил, что Facebook запросила у него не только адрес почтового ящика, но и пароль от него, якобы для более удобного подтверждения адреса. Он писал, что проверил трижды, использовав три разных почтовых адреса, три IP-адреса и два браузера, но результат остался тем же — Facebook просила пароль от его личной почты на сторонних сервисах.

Вскоре эту информацию подтвердил ряд крупных СМИ, отметив, что социальная сеть действительно запрашивает пароль от почты, а более привычные методы верификации (SMS-сообщение с кодом или код, отправленный на email) скрыты от пользователя под малозаметной ссылкой «Нужна помощь?» (Need help?).

Как выяснилось, Facebook не спрашивает пароли у пользователей Gmail, но, очевидно, поступает таким образом, когда считает ящик подозрительным. К примеру, проверку не прошли ящики Яндекс и GMX — в этих случаях Facebook попросила пароль от почты.

Представители Facebook поспешили прокомментировать происходящее. В компании заверили, что пароли от почты пользователей не сохраняются на серверах компании и ввести пароль вообще предлагается лишь небольшой группе людей. Также представители Facebook подчеркнули, что пользователи всегда могут выбрать другой метод подтверждения аккаунта (код на телефон или ссылка на email).

Тем не менее в итоге в компании согласились, что предоставление пароля от почты — это не лучший способ верификации, и в самом скором времени социальная сеть перестанет предлагать пользователям такую опцию.

Почтовые контакты

Вскоре после обнаружения странного метода верификации (через предоставление пароля от почтового ящика) СМИ заметили, что при этом Facebook собирала списки контактов пользователей. Так, если человек соглашался предоставить социальной сети пароль от своего ящика, та без всякого предупреждения пыталась импортировать его контакты.

Изучив проблему, журналисты издания Business Insider пришли к выводу, что Facebook практиковала подобное с 2016 года и за это время были собраны списки контактов полутора миллионов человек. Якобы эта информация использовалась для улучшения социальных связей и, например, рекомендации друзей.

Представители Facebook уверяют, что тайно собирали списки контактов «непреднамеренно», так как до мая 2016 года пользователям предлагали загрузить контакты добровольно, а потом от этой функции отказались, однако сбор контактов продолжился уже по недосмотру разработчиков.

Facebook уведомила о случившемся всех пострадавших и подчеркнула, что собранные почтовые контакты не были доступны третьим лицам. В настоящее время контакты удалены с серверов компании, а ошибка, из-за которой продолжался сбор информации, уже исправлена.

Данные 540 миллионов человек

Аналитики компании UpGuard обнаружили на облачных серверах Amazon информацию о 540 миллионах пользователей Facebook. На этот раз данные были собраны в социальной сети сторонними компаниями, то есть сама Facebook имеет к утечке лишь косвенное отношение.

Первый сервер, содержавший большинство информации, принадлежал мексиканской медиаплатформе Cultura Colectiva. Он хранил 146 Гбайт данных о 540 миллионах пользователей социальной сети. Исследователи нашли там имена аккаунтов, Facebook ID, комментарии, лайки, реакции и прочие данные, использовавшиеся для анализа фидов социальных медиа и взаимодействий с пользователями.

Второй сервер хранил информацию, собранную через Facebook-игру At the Pool. Здесь специалисты обнаружили Facebook ID, списки друзей пользователей, лайки, фото, информацию о группах и чекинах, а также данные о предпочтениях людей (кино, музыка, книги, интересы), наряду с 22 тысячами паролей от приложения At the Pool. Эксперты UpGuard предупредили, что, учитывая повсеместную проблему повторного использования одних и тех же паролей, эта утечка определенно может представлять угрозу и для основных Facebook-аккаунтов жертв.

Сервер At the Pool пропал из открытого доступа самостоятельно и даже раньше, чем специалисты успели найти контакты разработчиков игры и связаться с ними. А вот выйти на контакт с представителями Cultura Colectiva специалистам не удалось даже после многих попыток. Ситуация разрешилась лишь после того, как эксперты сообщили о происходящем изданию Bloomberg. Редакция издания вышла на связь с Facebook, и только по прямому запросу от социальной сети в Amazon согласились пойти навстречу специалистам (и самой Facebook), отключив опасный сервер и ликвидировав утечку данных.

BBM прекратит работу 31 мая 2019 года

-

Еще в 2016 году BlackBerry Messenger (BBM) перешел в руки индонезийской компании PT Elang Mahkota Teknologi Tbk, более известной как Emtek. К сожалению, с тех пор дела у мессенджера шли неважно, разработчикам так и не удалось расширить пользовательскую базу, которая продолжила сокращаться, невзирая на новые функции, и лидеры этого рынка оставили BBM далеко позади.

-

В середине апреля представители Emtek объявили, что разработка мессенджера будет прекращена 31 мая 2019 года. После этой даты старые сообщения, фото и другие файлы будут недоступны.

-

В ответ на это в компании BlackBerry заявили, что теперь корпоративный BBM Enterprise станет доступен для индивидуальных пользователей. Первый год предлагается бесплатно, а затем подписка обойдется в 2,49 доллара в год.

Свежие и опасные

Апрель оказался богат на опасные уязвимости, которые обнаруживали в самом разном ПО и железе. Не забудь установить патчи (если они, конечно, уже существуют)!

DragonBlood

Комплекс проблем DragonBlood получил свое имя «в честь» уязвимого Dragonfly — механизма, посредством которого клиенты проходят аутентификацию на устройствах с поддержкой нового стандарта WPA3. До недавнего времени данный механизм «рукопожатия» считался более безопасным, но теперь специалисты Мэти Ванхоф (Mathy Vanhoef) и его коллега Эял Ронен (Eyal Ronen) доказали, что это не так.

Под названием DragonBlood объединились пять уязвимостей, включая отказ в обслуживании, две проблемы, приводящие к side-channel-утечкам, и еще две проблемы, связанные с даунгрейдом соединений. В итоге DragonBlood позволяет атакующему, находящемуся в зоне доступа Wi-Fi-сети, восстановить пароли жертвы и проникнуть в сеть.

Самой безобидной можно назвать DoS-уязвимость, из-за которой устройство просто «упадет» и пользователь не сможет войти в сеть. Тогда как другие баги могут использоваться для извлечения паролей. Исследователи объясняют, что эксплуатация уязвимостей позволяет добиться принудительного «понижения» WPA3 до WPA2, а также перехода к использованию менее надежных криптографических алгоритмов, компрометации которых можно достичь несколькими давно известными способами.

Также исследователи предупредили, что DragonBlood представляет опасность и для EAP-pwd (Extensible Authentication Protocol) и в данном случае атакующий вообще может выдать себя за любого пользователя и проникнуть в сеть, не зная пароля. Так как патчи для этой проблемы еще не готовы, пока специалисты придерживают технические подробности, касающиеся атак на EAP-pwd.

Раскрытие информации о DragonBlood было скоординированным, и представители WiFi Alliance поспешили сообщить, что для устранения обнаруженных Ванхофом и Роненом уязвимостей будет достаточно софтверного обновления, которое уже было создано и предоставлено производителям. Вендорам остается лишь интегрировать патч в прошивки своих устройств.

Фильтры Adblock Plus

В Adblock Plus выявили проблему, связанную с функцией фильтров $rewrite, появившейся в блокировщике прошлым летом. Тогда это новшество также поддержали разработчики AdBlock и uBlocker. $rewrite позволяет блокировщикам бороться с определенными попытками загрузки рекламы, слежкой за пользователями и так далее. Идея заключалась в том, что иногда проще перенаправить запрос, подпадающий под определенные критерии, на другой URL, чем просто его блокировать. По оригинальной задумке разработчиков адрес для перенаправления не содержит hostname, то есть должен располагаться на том же домене, а также не работает с запросами SCRIPT, SUBDOCUMENT, OBJECT и OBJECT_SUBREQUEST. Казалось бы, о безопасности не забыли, но выяснилось, что это не совсем так.

ИБ-специалист Армин Себастьян (Armin Sebastian) обнаружил, что при соблюдении ряда условий $rewrite может послужить для атак на пользователей. Уязвимостью могут злоупотребить операторы списков фильтров: для этого понадобится найти сайт с открытым редиректом, разрешающий загрузку скриптов со сторонних ресурсов, а также использующий XMLHttpRequest или Fetch для их выполнения. Исследователь подчеркивает, что найти такой ресурс не настолько сложно, как может показаться. Так, он сам использовал в качестве примера Google Maps.

Разработчики Adblock Plus опубликовали официальное заявление, где назвали подобные атаки маловероятными. Хотя разработчики заверили, что регулярно проверяют операторов списков фильтров и сами фильтры и пока не выявляли никаких угроз, сообщается, что от функции $rewrite все же было решено избавиться.

Чипы Qualcomm

Множество Android-устройств, использующих продукцию Qualcomm, могут быть уязвимы перед проблемой CVE-2018-11976. Баг затрагивает Qualcomm Secure Execution Environment (QSEE) — собственную реализацию аппаратно изолированного окружения Qualcomm. В частности, в нем запускаются доверенные обработчики (трастлеты, trustlets), включая модуль обработки ключей (KeyMaster).

Уязвимость была обнаружена еще в марте 2018 года экспертом NCC Group Киганом Райаном (Keegan Ryan). Он заметил, что имплементация криптографического алгоритма ECDSA для создания цифровых подписей, разработанная Qualcomm, неидеальна и допускает извлечение данных из QSEE посредством атак по стороннему каналу. Для эксплуатации проблемы атакующему понадобится root-доступ к устройству, однако специалист считает, что это не такая большая проблема, ведь в наши дни малварь может получить root-права множеством разных способов.

Райан подчеркивает, что механизм QSEE создавался именно для случаев, когда у атакующего есть полный контроль над системой, а значит, QSEE не справляется со своей основной задачей. Хотя, обойдя контрмеры, направленные против side-channel-атак, эксперт сумел извлечь лишь пару битов, этого оказалось вполне достаточно для восстановления 256-битных ключей ECDSA.

Исследователь уведомил Qualcomm о проблеме еще весной 2018 года, однако инженерам потребовался год для подготовки и выпуска патчей. Исправления были выпущены в составе апрельского набора патчей для Android, а сама Qualcomm подготовила бюллетень безопасности, согласно которому перед CVE-2018-11976 уязвимы:

IPQ8074, MDM9150, MDM9206, MDM9607, MDM9650, MDM9655, MSM8909W, MSM8996AU, QCA8081, QCS605, Qualcomm 215, SD 210 / SD 212 / SD 205, SD 410/12, SD 425, SD 427, SD 430, SD 435, SD 439 / SD 429, SD 450, SD 615/16 / SD 415, SD 625, SD 632, SD 636, SD 650/52, SD 712 / SD 710 / SD 670, SD 820, SD 820A, SD 835, SD 845 / SD 850, SD 8CX, SDA660, SDM439, SDM630, SDM660, Snapdragon_High_Med_2016, SXR1130.

Oracle WebLogic

Эксперты китайской компании KnownSec 404, стоящей за разработкой IoT-поисковика ZoomEye, выявили опасную проблему в Oracle WebLogic, которая уже находится под атаками. Баг получил идентификатор CNVD-C-2019-48814.

Производителя оперативно проинформировали об уязвимости, и, хотя Oracle выпустила ежеквартальный набор исправлений для своих продуктов совсем недавно, патч для нового бага был подготовлен экстренно и выпущен вне очереди, что весьма нехарактерно для Oracle.

Исследователи объясняют, что баг опасен для любых серверов Oracle WebLogic с запущенными компонентами WLS9_ASYNC и WLS-WSAT. Первый компонент нужен для выполнения асинхронных операций, а второй является защитным решением. Так как исправлений пока не существует, эксперты не вдаются в технические подробности, но пишут, что уязвимость связана с десериализацией и позволяет удаленному атакующему добиться выполнения любых команд без авторизации (с помощью специального HTTP-запроса).

ИБ-эксперты других компаний подтверждают, что уязвимость действительно уже находится под атакой (то есть о ней известно злоумышленникам), однако пока хакеры лишь «прощупывают почву»: атаки сводятся к сканированиям в поисках уязвимых серверов WebLogic и тестовым попыткам эксплуатации бага. Пока злоумышленники не пытаются размещать на серверах малварь или использовать их для других вредоносных операций.

К сожалению, такое положение дел вряд ли будет сохраняться долго, ведь мощные и крайне популярные в энтерпрайз-среде серверы Oracle WebLogic давно стали желанной добычей для злоумышленников.

Законопроект «о суверенном Рунете» одобрен

В середине апреля 2019 года законопроект «о суверенном Рунете» был рассмотрен Госдумой в третьем чтении, и вскоре его одобрил Совет Федерации. Глава Роскомнадзора сравнивает этот документ с ядерным оружием.

«Законопроект абсолютно необходимый, потому что он не о суверенном интернете, не об отключении интернета, а о защите отечественного сегмента сети связи общего пользования и сети интернет. Это достаточно серьезное оружие, но я надеюсь, что, как ядерное оружие, которое имеется у ряда стран, оно будет находиться в спящем состоянии. И его наличие будет стимулировать все компании, в том числе находящиеся в нероссийской юрисдикции, к исполнению законодательства РФ»

— цитата Александра Жарова

Малварь в Google и на GitHub

Злоумышленники нередко пользуются облачными сервисами, социальными сетями и другими ресурсами для маскировки своей вредоносной активности и обмана защитных механизмов. От подобных злоупотреблений не раз страдали Dropbox, Google Drive, PayPal, eBay, Facebook и многие другие. В этом месяце эксперты рассказали о подобных проблемах у Google и GitHub.

Активная с февраля 2019 года вредоносная кампания эксплуатирует платформу «Сайты Google» (Google Sites) для распространения малвари. Злоумышленники используют упрощенный бесплатный хостинг Google для создания вызывающих доверие сайтов и выбирают шаблон File Cabinet, предназначенный специально для хранения файлов.

Малварь, которую таким образом «раздают» наивным пользователям хакеры, — это троян LoadPCBanker, замаскированный под файл-приманку PDF. На самом деле это архив RAR: Reserva-Manoel_pdf.rar, в котором скрывается написанный на Delphi исполняемый файл.

Если пользователь попадается на удочку злоумышленников и открывает вредоносную ссылку, а за ней файл, тот срабатывает как загрузчик и скачивает на машину жертвы полезную нагрузку следующей стадии, а на диске C создается скрытая директория clientpc. Пейлоады следующего уровня, загружающиеся в clientpc, — это libmySQL50.DLL, otlook.exe и cliente.dll, которые загружаются с kinghost.net.

Otlook.exe явно подражает названию почтового клиента Microsoft Outlook, но на деле представляет собой инфостилер, способный делать снимки экрана, перехватывать данные в буфере обмена, а также нажатия клавиш. Кроме того, он тоже работает как загрузчик и скачивает ряд дополнительных файлов, включая dblog.log, содержащий учетные данные и другие детали, необходимые для связи SQL БД, в которой преступники хранят похищенные у пользователей данные. Для этих целей также применяется и упомянутый файл libmySQL50.DLL, являющийся MySQL-библиотекой.

Несмотря на весьма обширные масштабы распространения LoadPCBanker, злоумышленники действительно заинтересованы лишь в нескольких скомпрометированных системах. По словам исследователей, таких хостов насчитывается около двадцати, и за ними операторы малвари следят очень пристально.

Интересно, что на платформе Google Sites был обнаружен как минимум еще один аналогичный вредоносный сайт. Эксперты уведомили представителей Google о происходящем, однако к моменту публикации отчета малварь по-прежнему оставалась доступной для загрузки и не была удалена. Кроме того, немало вопросов вызывает и неожиданная неспособность Google блокировать подобные вредоносные загрузки в принципе.

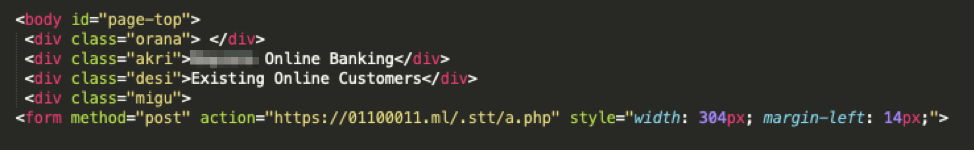

GitHub

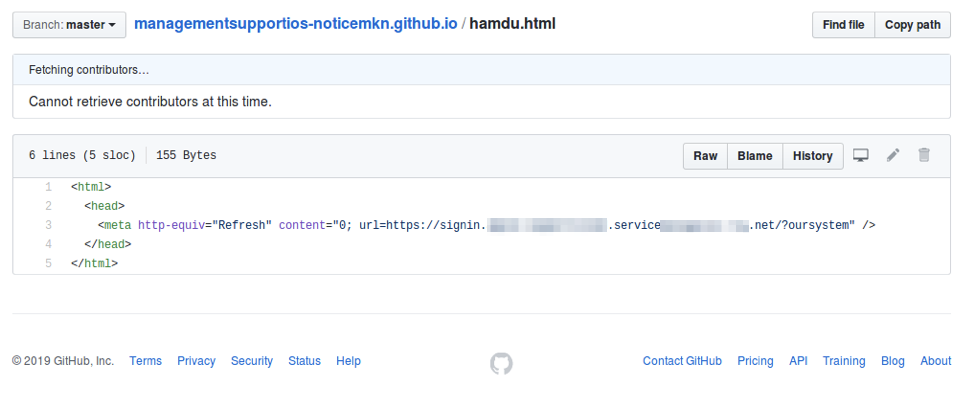

Как минимум с 2017 года мошенники злоупотребляют функциональностью сервиса GitHub Pages и размещают на $github_username.github.io вредоносные фишинговые страницы, предназначенные для кражи учетных данных пользователей. Такие лендинги, как правило, используют минимальную обфускацию для HTML-кода и имитируют легитимные сайты банков и финансовых организаций. Ссылки на страницы атакующие распространяют в спамерских письмах. Эти послания тоже замаскированы под сообщения от банков и эксплуатируют их официальные цвета и логотипы.

Если пользователь вводит на поддельной странице github.io свои учетные данные, те при помощи запроса HTTP POST переправляются на другой сайт, подконтрольный атакующим.

Так как github.io не имеет на бэкенде PHP-сервисов, злоумышленникам приходится либо отказываться от PHP-скриптов вовсе, либо использовать скрипты, размещенные на удаленных доменах. Очевидно, именно из-за этих «неудобств» некоторые мошенники используют GitHub Pages исключительно для перенаправления трафика, и такие вредоносные страницы «живут» немного дольше других.

19 апреля специалисты GitHub уже избавились от вредоносных страниц на github.io, но ИБ-эксперты все равно просят помнить о том, что ссылки на GitHub Pages могут быть небезопасны.

Худшие из худших

-

Эксперты британского Национального центра кибербезопасности (National Cyber Security Centre, NCSC) объединили усилия с Троем Хантом (Troy Hunt), создателем агрегатора утечек Have I Been Pwned, и решили в очередной раз привлечь внимание публики к проблеме ненадежных паролей. Для этого они изучили 100 000 худших и наиболее часто используемых паролей, собранных Have I Been Pwned из различных источников.

-

Пользователи все так же используют в качестве паролей классические сочетания 123456 и qwerty.

-

Не менее популярны названия любимых спортивных команд, музыкальных групп и подобного.

В итоге исследователи составили следующий топ худших паролей:

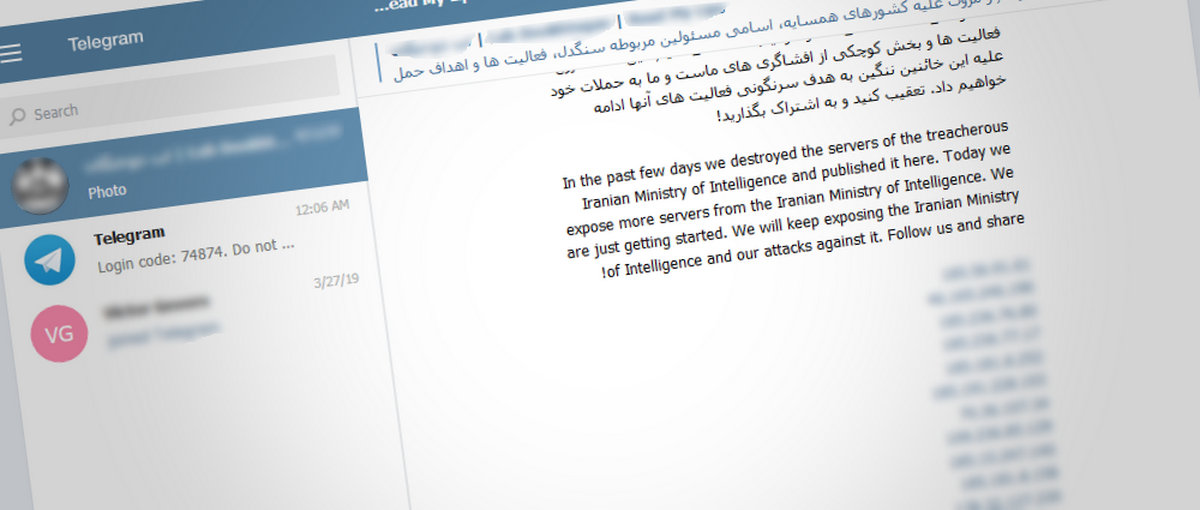

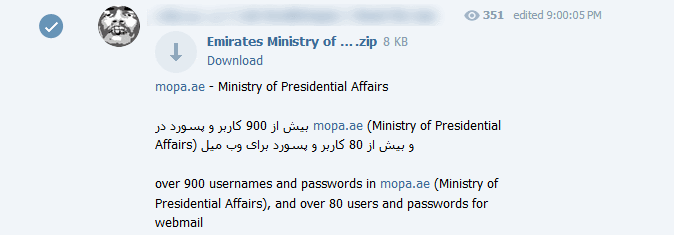

Утечка APT34

Некто Lab Dookhtegan обнародовал в Telegram инструменты иранской APT34 (она же Oilrig и HelixKitten), а также информацию о жертвах хакеров и сотрудниках Министерства информации и национальной безопасности Ирана, которые якобы связаны с операциями группировки.

Журналисты издания ZDNet, которым удалось пообщаться с Lab Dookhtegan, сообщили, что, по его словам, он принимал участие в кампании DNSpionage и был членом APT34. Однако никаких доказательств этому нет, и Lab Dookhtegan вполне может оказаться сотрудником совсем не иранских спецслужб.

Были опубликованы исходные коды шести следующих инструментов APT34:

- Glimpse (новая версия PowerShell-трояна, который эксперты Palo Alto Networks называют BondUpdater);

- PoisonFrog (старая версия BondUpdater);

- HyperShell (web shell, известный Palo Alto Networks как TwoFace);

- HighShell (еще один web shell);

- Fox Panel (фишинговый набор);

- Webmask (основной инструмент, использованный в кампании DNSpionage).

По данным ZDNet, анализом этих решений уже занимаются многие ИБ-компании. Подлинность исходных кодов изданию подтвердили специалисты Chronicle, подразделения кибербезопасности холдинга Alphabet.

Помимо исходных кодов, Lab Dookhtegan также обнародовал в открытом доступе данные о 66 жертвах APT34, обнаруженные на управляющих серверах группировки. Среди опубликованной информации были учетные данные от внутренних серверов и IP-адреса пользователей. В основном в этот список попали компании и организации из стран Ближнего Востока, Африки, Восточной Азии и Европы. Два наиболее крупных имени среди пострадавших — это компании Etihad Airways и Emirates National Oil.

Также Lab Dookhtegan «слил» и данные о прошлых операциях группы, включая списки IP-адресов и доменов, где группировка ранее хостила web sell’ы и другие оперативные данные.

Кроме того, анонимный изобличитель потратил немало времени на доксинг сотрудников Министерства информации и национальной безопасности Ирана, которые, по его утверждению, принимали участие в операциях APT34. Для некоторых офицеров Lab Dookhtegan создал специальные PDF-файлы с «досье», где раскрыл их имена, должности, приложил фотографии, номера телефонов, email-адреса и ссылки на профили в социальных медиа.

Помимо перечисленного, в Telegram были опубликованы скриншоты, демонстрирующие уничтожение контрольных панелей APT34 и полную очистку серверов группы, что якобы было делом рук самого Lab Dookhtegan.

Аналитики Chronicle полагают, что теперь APT34 придется серьезно изменить свой инструментарий и пройдет какое-то время, прежде чем группа сможет полностью вернуться в состояние боевой готовности. Также можно предположить, что у APT34 теперь появятся подражатели и имитаторы, хотя широкого использования утекших инструментов, по словам аналитиков, ждать не приходится. Дело в том, что решения группировки далеко не такие сложные и комплексные, как, например, инструментарий спецслужб, похищенный хак-группой Shadow Brokers.

2 700 000 000 «заработали» преступники

-

Эксперты Центра приема жалоб на мошенничество в интернете (IC3) при ФБР опубликовали традиционный годовой отчет, посвященный интернет-преступности.

-

По статистике правоохранителей, в 2018 году было получено 351 926 жалоб (что на 14,3% больше, чем в 2017 году), а общие потери пострадавших оцениваются в 2 700 000 000 долларов США.

-

В среднем специалисты получали свыше 900 жалоб каждый день, и наиболее распространенными проблемами в прошлом году стали: компрометация посредством деловой переписки (business email compromise, BEC), утечки персональных данных, фишинг во всем его многообразии, мошенничество через «романтические» знакомства, аферы с неуплатой и недоставкой товаров, а также вымогательство.

-

Наиболее серьезной проблемой эксперты IC3 считают BEC-атаки: за последний год пострадавшие лишились из-за них 1,3 миллиарда долларов.

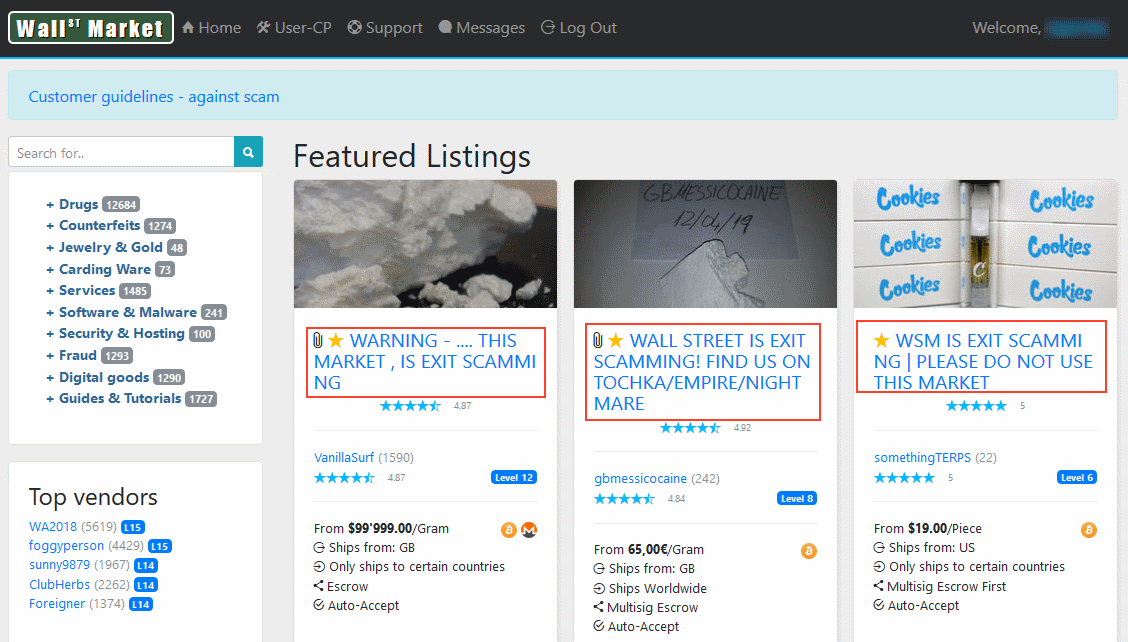

Экзит-скам Wall Street Market

В прошлом месяце о скором закрытии своей торговой площадки объявили операторы Dream Market, а теперь пришел конец еще одному крайне популярному в даркнете маркетплейсу — Wall Street Market (WSM). Администрация торговой площадки присвоила около 30 миллионов долларов пользовательских средств и скрылась. Напомню, что пострадавшими в данном случае стали торговцы самыми разными незаконными товарами, включая наркотики, оружие и малварь.

Судя по всему, exit scam (то есть попытка сбежать с деньгами клиентов) стартовала в начале апреля, когда операторы WSM вдруг начали выводить средства с основных Bitcoin-кошельков проекта. Эти кошельки использовались в качестве системы депонирования, куда покупатели переводили свои деньги, а продавцы могли вывести эти средства, но спустя определенное время, после того как становилось ясно, что сделка прошла успешно, а у клиента нет претензий.

Подозрительные попытки вывода средств администрация WSM объяснила неожиданно возникшими проблемами с сервером, где размещались кошельки. Якобы те не синхронизировались с блокчейном Bitcoin, а снятие и внесение средств из-за этого стали невозможны.

В итоге деньги пользователей торговой площадки оказались в кошельке, не имеющем отношения к инфраструктуре WSM, то есть продавцы не могли снять с него деньги за совершенные сделки. Операторы маркетплейса уверяли, что это временная и вынужденная мера, однако пользователи насторожились, ведь именно по такой схеме exit scam ранее устраивали на других торговых площадках.

Спустя неделю Dread (своеобразный аналог Reddit в даркнете) оказался заполнен десятками жалоб на происходящее, и пользователи WSM начали смиряться с тем, что лишились всех своих денег за недавние сделки. В настоящее время продавцы массово переименовывают свои лоты, предупреждая других посетителей, чтобы те держались от WSM подальше и шли на другие сайты. Кроме того, WSM был исключен из каталога даркнет-ресурсов DeepDotWeb.

Также, судя по сообщениям в социальных сетях, бывшие сотрудники поддержки WSM шантажируют продавцов и покупателей, которые имели неосторожность «засветить» свои адреса в общении с саппортом. У них требуют 0,05 BTC (примерно 280 долларов по текущему курсу), а в противном случае угрожают передать информацию в правоохранительные органы.

Хуже того, по данным СМИ, один из модераторов WSM и вовсе поделился учетными данными от своего аккаунта в открытом доступе, и теперь любой желающий, включая представителей правоохранительных органов, может получить полный доступ к бэкенду торговой площадки и деанонимизировать продавцов и покупателей.

ИБ-эксперты и пользователи WSM полагают, что причиной внезапного побега администрации с деньгами стало не что иное, как грядущее закрытие уже упомянутого Dream Market, запланированное на 30 апреля 2019 года. Когда Dream Market «пойдет ко дну», его клиентура непременно переберется на другие крупные торговые площадки, а таковых осталось немного, фактически это лишь WSM и T.chka. Очевидно, администрация маркетплейса пришла к выводу, что риски становятся слишком высокими, и решила «выйти из бизнеса», пока такая возможность есть, а правоохранители еще не сконцентрировали на WSM свое внимание.

Линус Торвальдс о социальных сетях

В честь 25-летней годовщины первого интервью Линуса Торвальдса журналу Linux Journal «отец» Linux вновь пообщался с журналистами издания. Во время беседы Торвальдс высказался о социальных сетях (где его, как известно, нет) и сетевой анонимности в присущей ему жесткой манере.

«Мне глубоко отвратительны современные „социальные медиа“— Twitter, Facebook, Instagram. Это болезнь. Кажется, они лишь поощряют дурное поведение.

Полагаю, отчасти это также относится к email, как я говорил ранее: „в интернете никто не различает ваших тонкостей“. Если вы разговариваете с человеком не лицом к лицу, вы упускаете все обычные социальные сигналы. Можно легко не заметить юмор и сарказм, но еще легче не заметить реакцию получателя [письма], поэтому в итоге происходят перепалки и так далее. Во время общения лицом к лицу такое случается куда реже.

Тем не менее электронная почта по-прежнему работает. Вам по-прежнему нужно приложить усилия, чтобы написать письмо, и обычно у него есть какая-то тема (техническая или иная). А все эти „лайки“ и „репосты“ — просто мусор. Здесь нет никаких усилий и контроля качества. Фактически все это строится на отсутствии качества: примитивизм, кликбейты и вещи, созданные для генерации эмоционального отклика (и зачастую это праведный гнев).

Прибавьте сюда анонимность, и будет просто отвратительно. Когда вы даже не подписываетесь настоящим именем под собственным мусором (или мусором, который вы лайкаете и репостите), это и вовсе не помогает.

На самом деле я из тех людей, которые считают, что анонимность переоценивают. Некоторые люди путают конфиденциальность и анонимность. Они считают, что эти вещи идут рука об руку. Что защита конфиденциальности означает, что нужно защищать и анонимность. Я считаю, что это не так. Анонимность важна, когда вы осведомитель. Но если вы не можете даже подтвердить свою личность, ваш безумный бред в социальных медиа не должен быть виден людям, чтобы его нельзя было лайкать и репостить»

— Линус Торвальдс

Стикеры vs Tesla

Специалисты Tencent Keen Security Lab представили масштабное исследование, посвященное взлому автомобилей Tesla.

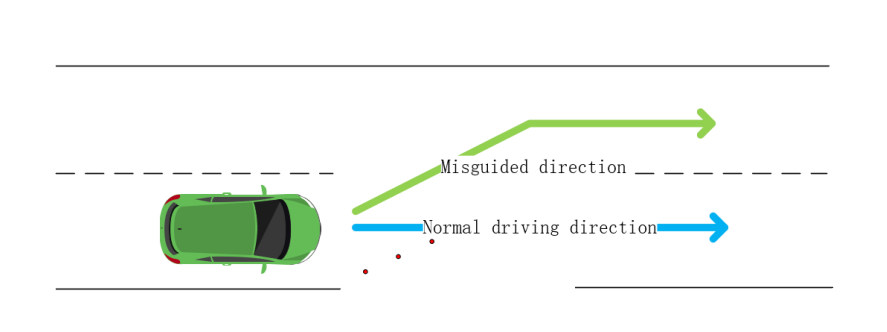

На этот раз исследователи наглядно продемонстрировали на примере Tesla Model S 75, почему опасно полностью полагаться на систему содействия управлению автомобилем (она же адаптивный круиз-контроль, или Enhanced Autopilot). Оказалось, что достаточно нанести на дорожное покрытие малозаметные для водителя «помехи», и автомобиль примет их за часть дорожной разметки и, чтобы не пересекать эту несуществующую линию, свернет со своей полосы (возможно, даже на встречную).

Чтобы понять, как работает технология обнаружения полос движения при включенном Autosteer, исследователи использовали железо версии 2.5 и прошивку 2018.6.1. Интересующей их функцией оказалась функция detect_and_track, которая передает многочисленные данные ядрам CUDA. Построенная на базе этой информации виртуальная карта также используется для создания HD-карты в реальном времени, на которую в своей работе опираются другие компоненты авто.

В итоге специалисты решили атаковать машинное зрение авто и нейросетевые алгоритмы Tesla, использовав давно обсуждающуюся проблему состязательных примеров (adversarial examples). Речь о ситуациях, когда нейросетям намеренно поставляют искаженные данные, из-за чего у тех возникают проблемы с корректным распознаванием объектов. Правда, эксперты Tencent не стали делать этого виртуально, а буквально разместили на дорожном полотне небольшие стикеры, на которые человек вряд ли обратил бы внимание. Их оказалось вполне достаточно для введения авто в заблуждение. В этом ролике можно увидеть, как Tesla резко меняет полосу движения, обманувшись фальшивой разметкой экспертов.

Похожее исследование, только связанное с «дефейсом» дорожных знаков, а не дорожной разметки, еще в 2017 году публиковала группа ученых из университетов США. Тогда эксперты тоже пришли к выводу, что беспилотные автомобили, дроны и другие подобные устройства можно довольно легко «сбить с курса».

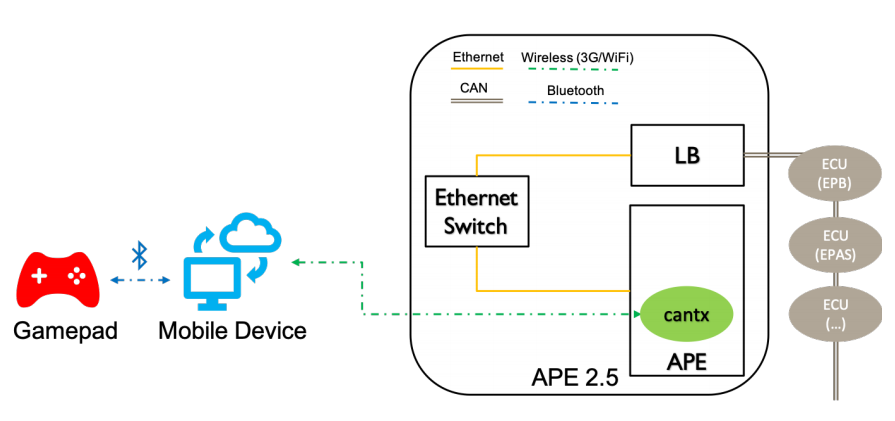

Кроме того, в свежем отчете исследователей Tencent описаны две уязвимости, позволившие получить root-доступ к Autopilot ECU, которые в настоящее время уже устранены с релизом прошивки 2018.24. С их помощью исследователи смогли перехватить управление поворотами рулевого колеса, передав контроль на обычный геймпад от игровой приставки, который был подключен к смартфону через Bluetooth.

Также специалисты сумели добиться включения стеклоочистителей, когда дождя не было. Для этого перед автомобилем установили монитор со специальным изображением. Так как в данном случае авто полагается на информацию от оптических сенсоров, модифицированная картинка (тоже представляющая собой состязательный пример) позволила обмануть систему.

Представители Tesla уже заметили, что трюк с фальшивой разметкой вряд ли может оказаться опасен для людей в реальной жизни, ведь водитель авто в любом случае должен быть всегда готов перехватить управление у автопилота или нажать на тормоз. В свою очередь, Илон Маск в Twitter поблагодарил исследователей за работу.

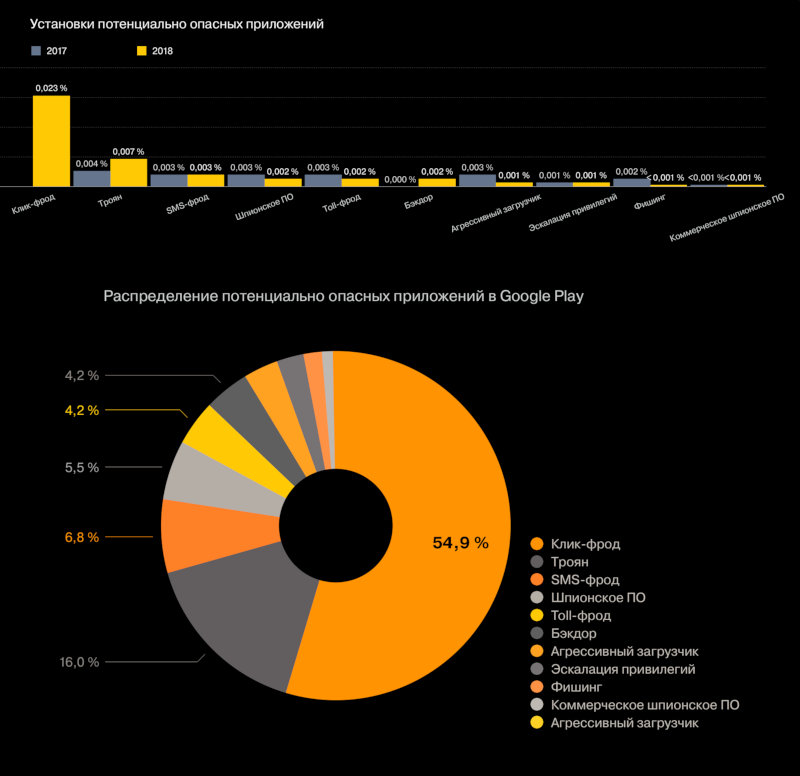

Кликфрод в Google Play

-

Специалисты Google опубликовали отчет об угрозах в экосистеме Android за 2018 год. Количество малвари в Google Play продолжает расти и за год увеличилось почти вдвое, но эксперты уверяют, что волноваться не о чем. Дело в том, что основная причина роста количества малвари — это «потенциально опасные приложения», в число которых теперь входит и кликфрод (adware). Ранее такие злоупотребляющие рекламой приложения считались лишь нарушающими правила каталога.

-

В 2017 году adware-приложений насчитывалось лишь 0,04%, а в 2018 году их уже стало 0,2%.

-

В итоге adware в настоящее время составляет 55% от всех потенциально опасных программ в официальном каталоге Google. Вторую строку «рейтинга» занимают трояны, набравшие всего 16%.

-

Если исключить кликфрод из собранной статистики, получится, что число установок потенциально опасных приложений из Google Play за год снизилось на 31%.

-

За пределами официального каталога Google Play, по данным компании, дела обстоят куда хуже. За год защита Play Protect предотвратила установку 1,6 миллиарда потенциально опасных приложений, и 73% из них были загружены не из Google Play.

-

Вне Google Play иначе выглядит и список самых актуальных угроз: здесь лидируют приложения с бэкдорами (28%) и троянами (25%), а рекламная малварь насчитывает лишь 13% от общего числа вредоносов.

2D-картинки против камер наблюдения

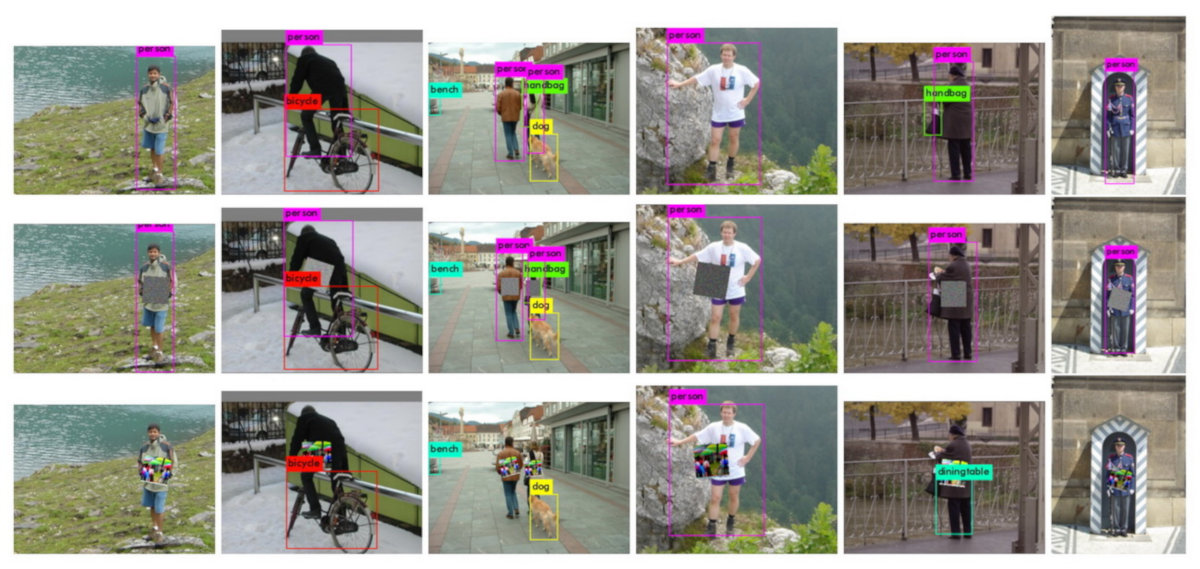

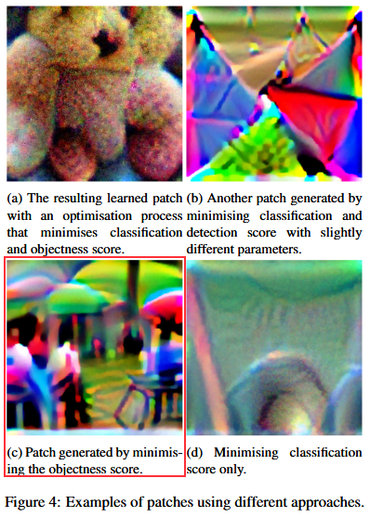

Исследователи из Лёвенского католического университета в Бельгии опубликовали научный доклад, посвященный обману систем видеонаблюдения. Как оказалось, обычная 2D-картинка, напечатанная на футболке или сумке, может сделать человека невидимым для камер наблюдения, если те полагаются в своей работе на машинное обучение и должны распознавать людей в видеопотоке.

Для достижения нужного эффекта изображение 40 на 40 см (которое в докладе экспертов обозначено словом patch) должно располагаться посередине detection box камеры и находиться в ее поле зрения постоянно. Конечно, этот способ не поможет человеку скрыть лицо, однако алгоритм обнаружения людей в принципе не сумеет обнаружить в кадре человека, а значит, последующее распознавание черт лица также не будет запущено.

В ходе экспериментов исследователи пробовали использовать для обмана систем наблюдения самые разные картинки, включая абстрактный «шум» и размытые изображения, но оказалось, что лучше всего подходят фотографии случайных объектов, прошедшие обработку. К примеру, на иллюстрации ниже можно увидеть «патчи», созданные из случайных картинок, которые поворачивали на 20 градусов, масштабировали случайным образом, с добавлением «шумов», а также картинкам рандомно модифицировали яркость и контраст.

Если нанести полученные изображения на одежду или сумку, алгоритмы перестанут видеть за ними человека. Эксперты тестировали свой метод на опенсорсной нейросети Darknet, которая применяет систему обнаружения объектов в реальном времени YOLOv2 (You Only Look Once).

Точно так же от камер можно «спрятать» не только человека, но и любой другой объект. Например, система наблюдения «не увидит» автомобиль или сумку с нанесенным на нее «патчем».

Исследователи уже выложили на GitLab исходные коды, которые использовали для создания «патчей», так что повторить и продолжить их эксперименты может любой желающий.

1/5 всего трафика генерируют боты

-

Согласно статистике, собранной компанией Distil Networks, боты генерируют пятую часть всего сетевого трафика, а когда дело доходит до сайтов финансовых сервисов, боты и вовсе ответственны за 50% обращений.

-

Также от ботов страдают образовательные ресурсы и сайты по продаже билетов — 40% обращений к ним тоже генерируют боты. На третьем месте находятся правительственные ресурсы — боты создают 30% их трафика.

-

Чаще всего боты используют в качестве user agent браузер Google Chrome, реже — Safari и Opera.

-

Исследователи отмечают, что количество ботнетов в целом снижается, однако их тактики становятся более изощренными. К примеру, 3/4 ботов способны использовать анонимные прокси, переключаться между IP-адресами и имитировать поведение человека.

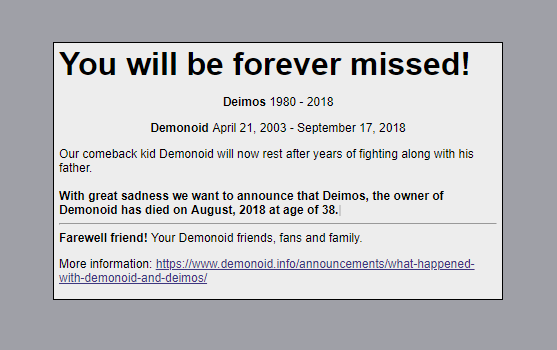

Погиб основатель Demonoid

Demonoid был одним из первых торрент-трекеров в мире. Его основали в далеком 2003 году, даже раньше, чем в Сети появился The Pirate Bay. За свою долгую историю Demonoid пережил немало инцидентов, и ресурс регулярно пропадал из онлайна на месяцы и даже долгие годы, но в итоге всегда «возвращался». Так произошло и пару лет назад, когда осенью 2017 года основатель ресурса, известный под псевдонимом Deimos, объявил о возрождении и даже перерождении трекера, а также о своем твердом намерении вернуть ресурсу былую популярность.

Планы Deimos стали быстро претворяться в жизнь, и все шло хорошо вплоть до лета 2018 года, когда у Demonoid внезапно возникли новые сложности. Все началось с небольшой паузы в работе ресурса, которая неожиданно растянулась на долгие недели, а потом истекли сроки продления доменов Demonoid, и сайт исчез вовсе.

Недоумевающие администраторы и пользователи-энтузиасты создали форум Demonoid Fora, где «перегруппировались», продолжили общение и стали ждать известий от Deimos. Однако основатель трекера пропал со связи и прекратил общение даже с теми людьми, с кем раньше разговаривал в Сети буквально каждый день.

В конце апреля издание TorrentFreak сообщило грустную новость: судя по всему, Deimos погиб еще в августе 2018 года, став жертвой несчастного случая (похоже, речь идет об автоаварии, однако журналисты и бывшие администраторы трекера пишут об инциденте максимально обтекаемо и не вдаются в подробности).

Оказалось, примерно два месяца назад анонимный источник прислал в редакцию TorrentFreak письмо, в котором говорилось, что основатель знаменитого трекера погиб в результате несчастного случая. Это послание указывало на некие данные (по всей видимости, на новость об аварии в местных СМИ), которые действительно удалось косвенно связать с Deimos. Впрочем, представители издания все же не смогли установить стопроцентную связь между человеком, о котором писал аноним, и основателем трекера.

Журналисты поделились этой информацией с одним из бывших администраторов трекера, phaze1G, который в итоге рассказал о происходящем остальным членам команды. Медленно, но верно, после долгих обсуждений, администрация Demonoid пришла к выводу, что Deimos, похоже, действительно погиб, и это многое объясняет.

В итоге phaze1G и другие администраторы приняли трудное решение сообщить о случившемся официально и уже опубликовали соответствующую новость на Demonoid Fora. Также бывшие коллеги Deimos создали в память о нем специальную мемориальную страницу, хотя они признают, что шанс на ошибку по-прежнему есть и им очень хотелось бы ошибаться.

В своем сообщении phaze1G рассказывает, что уже после предполагаемой даты несчастного случая и после исчезновения Deimos из онлайна кто-то воспользовался его компьютером и заходил на сайт под его учетной записью. Phaze1G считает, что это мог быть кто-то из членов семьи или друзей, обладающий достаточными техническими навыками, очистивший сервер и, возможно, сделавший бэкап. Таким образом, вероятно, как минимум у одного человека сохранилась база данных Demonoid.

К сожалению, бывшие администраторы Demonoid признаются, что не знают, что им делать теперь. По их словам, трекер в первую очередь всегда был детищем Deimos и, если пытаться воссоздать ресурс без него, получится «что-то не то» и дух проекта будет потерян.

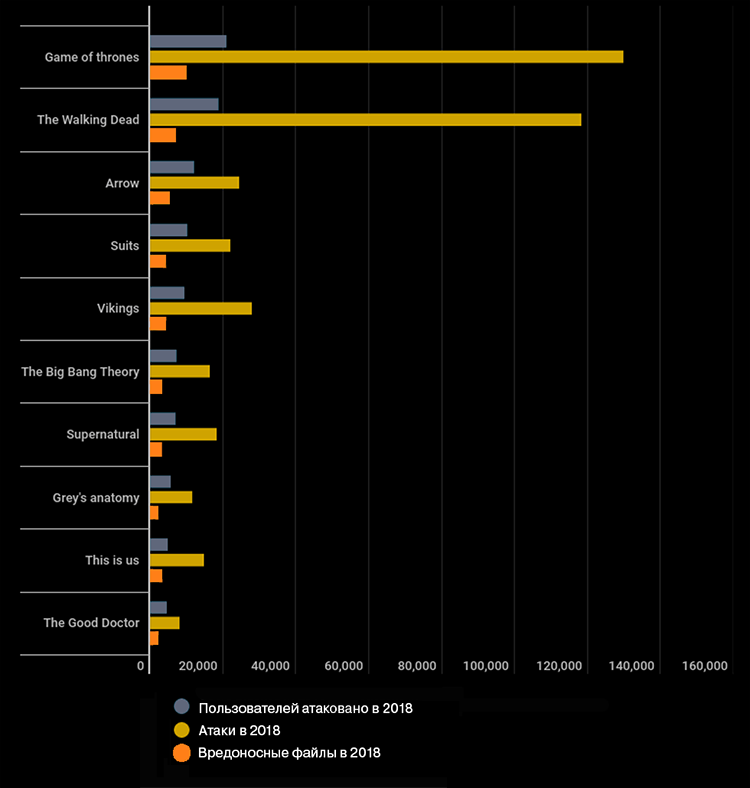

Зима близко

-

Эксперты «Лаборатории Касперского» изучили, под какие популярные шоу чаще всего маскируют малварь злоумышленники. Проще всего, конечно, обманывать тех, кто пытается скачать с торрентов какое-то программное обеспечение: один исполняемый файл вместо другого — и готово. Но мошенников интересует вообще все, что популярно среди пользователей, а последнее время едва ли не популярнее всего оказываются сериалы.

-

Исходя из популярности на IMDB и Rotten Tomatoes, исследователи отобрали 31 сериал и сравнили их с обезличенной статистикой облачного сервиса KSN.

-

Самым популярным среди мошенников оказался сериал «Игра престолов» (Game of Thrones).

-

Всего было найдено 9986 вредоносов, связанных с «Игрой престолов», и они атаковали пользователей более 120 000 раз.

-

Самая первая серия первого сезона «Игры престолов» («Зима близко») до сих пор занимает первое место в абсолютном зачете по количеству атак.

-

На втором месте, как по количеству атакованных пользователей, так и по количеству атак, находится сериал «Ходячие мертвецы» (The Walking Dead).

-

Третий по количеству атакованных пользователей — сериал «Стрела» (Arrow) — отстает на треть, а по количеству атак и вовсе в несколько раз.

-

Чаще всего под видом сериалов распространяются трояны, adware и всевозможные загрузчики дополнительного софта.

Chromium Edge

В декабре прошлого года стало известно, что разработчики Microsoft все же решили признать фиаско браузера Edge, вышедшего в 2015 году, вместе с появлением Windows 10. Дело в том, что Edge так и не стал по-настоящему популярным и востребованным, как было запланировано, и в компании решили, что пора отказываться от движка EdgeHTML и переходить на Chromium.

Несколько недель назад в Сеть уже утекла Chromium-версия Edge, которую с радостью изучили энтузиасты и СМИ, придя к выводу, что Edge стал очень похож на Chrome, однако демонстрирует лучшую производительность, связан с аккаунтом Microsoft и использует Bing.

Теперь Microsoft официально представила билды Canary и Developer, обновлять которые планируют ежедневно и еженедельно. Нужно сказать, что официальная бета мало отличается от недавней утечки.

Благодаря попавшей в поле зрения СМИ презентации для BlinkOn 10, подготовленной разработчиками Microsoft, стало известно, что во время работы над Chromium-версией Edge компания избавила код более чем от 50 сервисов Google, включая блокировку рекламы, Google Now, Google Cloud Messaging и функции, связанные с Chrome OS. Полный список можно увидеть на иллюстрации ниже.

Вероятнее всего, в будущем многие из этих сервисов заменят собственными решениями Microsoft. К примеру, текущая вариация браузера уже содержит Microsoft SmartScreen вместо Google Safebrowsing.

Хатчинс признался в создании банковской малвари

Британский ИБ-специалист Маркус Хатчинс (Marcus Hutchins), также известный под псевдонимом MalwareTech, некогда остановил эпидемию WannaCry, но уже два года не может покинуть США после ареста в 2017 году. Тогда его обвинили в создании банковской малвари Kronos и UPAS Kit. В апреле 2019 года исследователь, ранее отрицавший обвинения, все же признал свою вину в сговоре с целью создания и распространения малвари, а также в пособничестве по ее распространению. Теперь эксперту грозит до десяти лет лишения свободы и штраф до 250 тысяч долларов США.

«Как вы, наверное, знаете, я признал свою вину по двум обвинениям, связанным с написанием малвари за годы до начала моей карьеры в сфере безопасности. Я сожалею об этих действиях и принимаю полную ответственность за свои ошибки. Повзрослев, я стал использовать те же навыки, которыми злоупотреблял годы назад, в конструктивных целях. Я и далее продолжу посвящать свое время защите людей от атак малвари.

Существует ошибочное мнение, что для того, чтобы стать ИБ-специалистом, нужно обязательно баловаться темной стороной. Это неправда. Вы можете выучить легально всё, что нужно. Придерживайтесь хорошей стороны»

— Маркус Хатчинс в своем блоге и Twitter

3000 рублей для Twitter и Facebook

5 апреля 2019 года в Таганском районном суде города Москвы состоялось очередное, уже третье по счету заседание, на котором рассмотрели административное дело в отношении компании Twitter.

Дело в том, что еще в конце прошлого года стало известно, что Facebook и Twitter по-прежнему не локализовали базы данных пользователей в России, то есть не перенесли данные российских пользователей на территорию РФ. В связи с этим представители Роскомнадзора направили компаниям уведомления о необходимости соблюдения закона.

В январе надзорное ведомство получило ответы от Facebook и Twitter, однако они не удовлетворили представителей Роскомнадзора, в частности из-за того, что «они не содержат конкретики». В итоге против компаний было начато административное судопроизводство, и им грозил штраф в размере 5000 рублей, согласно статье 19.7. КоАП (о непредоставлении информации в госорганы).

Теперь суд отклонил ходатайство представителей социальной сети об отмене дела и не принял во внимание аргументацию защиты, которая утверждала, что у Twitter нет юридической обязанности отвечать на запросы Роскомнадзора. Также представители защиты подчеркивали, что Twitter не занимается целенаправленным сбором персональных данных (и этот термин не определен в законе, а прописан лишь в подзаконных актах), а лишь предлагает пользователям их предоставить. Так, при регистрации достаточно указать любой email-адрес и никнейм, а эта информация к персональным данным не относится.

Невзирая на эти аргументы защиты, Таганский районный суд признал Twitter виновной и оштрафовал компанию на 3000 рублей.

Спустя чуть больше недели Таганский районный суд города Москвы принял аналогичное решение и по делу Facebook. Компания также была оштрафована на 3000 рублей, разве что представители социальной сети не присутствовали на заседании.

Интересно, что в тот же день пресс-секретарь Роскомнадзора Вадим Ампелонский сообщил журналистам «Ведомостей», что пока регулятор намеревается лишь повторно потребовать от обеих компаний перенести данные российских пользователей в Россию. Напомню, что в 2016 году LinkedIn был заблокирован именно из-за отказа исполнять российский закон о персональных данных. «В ближайшее время можем направить в Facebook и Twitter новые требования локализовать базы данных с персональными данными россиян на территории России. На этот раз у компаний будет от полугода до девяти месяцев на содержательный ответ», — заявил Ампелонский.

Другие интересные события месяца

-

DNS-атаки на роутеры D-Link затрагивают трафик банков, Gmail, PayPal, Netflix и так далее

-

Обнаружена торговая площадка, где продают готовые сетевые «личины»

-

APT-платформа TajMahal атакует дипломатов и похищает данные из очереди на печать, CD и не только

-

Основатель Silk Road 2 приговорен к пяти годам лишения свободы

-

Опубликован очередной дамп Gnosticplayers, содержащий информацию 65,5 миллиона пользователей

-

Банкоматы все чаще атакуют физически, например с помощью экскаваторов

-

Бывший студент уничтожил 66 компьютеров своей альма-матер с помощью USB Killer

-

Приложения для GPS-мониторинга позволяют следить за чужими авто и удаленно глушить их двигатели