Содержание статьи

Apple vs ФБР. Второй раунд

У Apple и ФБР вновь появился повод для конфликта. Дело в том, что в декабре 2019 года на базе ВМС США (во Флориде, в городе Пенсакола) произошла стрельба. Огонь открыл 21-летний Мохаммед Саид аль-Шамрани, офицер военно-воздушных сил Саудовской Аравии, который обучался в США. Он застрелил трех человек и был убит сам.

В настоящее время ФБР занимается расследованием этого инцидента и крайне заинтересовано в разблокировке двух iPhone, принадлежавших аль-Шамрани. Хотя ФБР имеет разрешение суда на взлом iPhone и доступ к данным, оба устройства защищены паролями и зашифрованы. Пока попытки их взлома ни к чему не привели, хотя это дело считается высокоприоритетным вопросом национальной безопасности и ФБР уже прибегло к помощи неназванных сторонних экспертов и поставщиков.

В Apple заявили, что сотрудничают со следствием и вообще всегда стремятся помогать правоохранительным органам. Однако эти заявления компании не доказывали, что Apple согласилась помочь взломать устройства.

Не в первый раз

Похожим образом обстоятельства складывались в 2016 году, когда правоохранителям потребовалось получить информацию с iPhone 5c, который принадлежал террористу, устроившему массовое убийство в Сан-Бернардино. Отчаявшись взломать устройство своими силами, ФБР заручилось поддержкой федерального судьи и обратилось за этим напрямую к Apple.

На этот запрос в компании отреагировали резко, заявив, что ФБР, по сути, требует создать специальную версию iOS со встроенным бэкдором — «отмычку от сотен миллионов дверей». И хотя скандал успел набрать немалые обороты, в итоге противостояние сошло на нет, так как телефон был успешно взломан без помощи Apple (и это стоило ФБР больше миллиона долларов).

В итоге ситуацию прокомментировал генеральный прокурор США Уильям Барр, на пресс-конференции призвав Apple помочь ФБР с взломом. Он заявил, что произошедшее в Пенсаколе было террористическим актом, а Apple до сих пор не оказала следователям никакой «существенной помощи» и, как и предполагалось ранее, не помогла получить доступ к данным на смартфонах стрелка.

«Эта ситуация прекрасно иллюстрирует, почему крайне важно, чтобы следователи могли получить доступ к цифровым доказательствам после получения судебного постановления. Мы призываем Apple и другие технологические компании помочь нам найти решение, чтобы мы могли лучше защитить жизнь американцев и предотвратить будущие атаки», — сказал Барр.

В ответ на это Apple опубликовала официальное заявление, которое показало, что компания за прошедшие годы не изменила своей позиции относительно бэкдоров. Более того, представители Apple подчеркнули, что предоставили следователям гигабайты данных, включая резервные копии из iCloud аль-Шамрани.

«Мы отвергаем утверждения, что Apple не оказала существенной помощи в расследовании произошедшего в Пенсаколе. Наши ответы на многочисленные запросы [следствия] после атаки были своевременными, тщательными и продолжают поступать.

В течение нескольких часов после первого запроса ФБР, 6 декабря 2019 года, мы предоставили широкий спектр информации, связанной с расследованием. С 7 по 14 декабря мы получили шесть дополнительных юридических запросов и в ответ предоставили информацию, включая резервные копии iCloud, информацию об аккаунте и транзакциях для нескольких учетных записей.

Мы отвечали на каждый запрос незамедлительно, зачастую в течение нескольких часов, обмениваясь информацией с офисами ФБР в Джексонвилле, Пенсаколе и Нью-Йорке. По запросам следствия было получено много гигабайтов информации, которую мы передали следователям. В каждом случае мы предоставляли всю информацию, которая у нас была», — заявляют в компании.

Отдельно Apple напомнила всему миру о своей точке зрения на бэкдоры в ПО, оставленные специально для правоохранительных органов:

«Мы всегда утверждали, что не существует такого понятия, как „бэкдор для хороших парней“. Бэкдоры также могут использовать те, кто угрожает нашей национальной безопасности и безопасности данных наших клиентов.

Сегодня правоохранительные органы имеют доступ к большему количеству данных, чем когда-либо в истории, поэтому американцам не приходится выбирать между ослаблением шифрования и раскрытием дел. Мы считаем, что шифрование крайне важно для защиты нашей страны и данных наших пользователей».

Интересно, что, пока Apple и ФБР выясняют отношения, у шотландской полиции таких проблем не возникает. Стало известно, что шотландцы официально берут на вооружение оборудование компании Cellebrite и вскоре установят в полицейских участках по всей стране 41 специализированный «киберкиоск». Развертывание терминалов должно завершиться к концу мая 2020 года.

Израильская компания Cellebrite — это независимые киберкриминалисты, которые специализируются на извлечении данных с мобильных устройств. Компания давно и плотно сотрудничает с американской полицией, и правоохранители платят киберкриминалистам миллионы долларов. Стоит отметить, что на рынке существует по крайней мере два подобных решения (компаний Cellebrite и GrayShift), производители которых заявляют, что с их помощью можно подобрать код блокировки и извлечь данные из iPhone любой модели, работающего на актуальной или более старой версии iOS.

55 000 000 000 рублей убытков

Максим Рябыко, глава Ассоциации по защите прав в интернете (АЗАПИ), в которую входят издательства «Эксмо-АСТ», «Азбука-Аттикус» и интернет-магазин «Литрес», заявил, что распространение пиратских книг в Telegram суммарно лишило издателей прибыли в размере 55 000 000 000 рублей.

По данным Рябыко, незаконной деятельностью занимаются около 200 каналов, чья совокупная аудитория насчитывает около 2 000 000 человек. Общий объем российского книжного рынка оценивается в 82 000 000 000 рублей, причем его легальная часть не превышает 4 200 000 000 рублей.

К установке обязательно

Федеральная антимонопольная служба (ФАС) РФ разработала концепт списка приложений, которые будут устанавливаться на смартфоны и другие устройства, предназначенные для продажи на территории нашей страны.

Напомню, что соответствующий закон был подписан в декабре 2019 года, он вступит в силу в несколько этапов, первый из которых запланирован уже на 1 июля 2020 года. Закон обяжет производителей предустанавливать российские приложения на смартфоны и другие устройства, предназначенные для продажи на территории России. Отвечать за это будет производитель устройства, но также это может делать, например, дистрибьютор или ретейлер.

В текущем году предустановка российского ПО станет обязательной для смартфонов, с 2021 года — для планшетов, с 2022 года — для компьютеров, с 2023 года — для Smart TV и ТВ-приставок.

На рабочем совещании ФАС был представлен документ, который регламентирует, для какого оборудования, каким образом и когда должен быть обеспечен режим предустановки российского ПО. В рабочем совещании приняли участие представители ФАС, Роспотребнадзора, операторов связи, различных ассоциаций, а также компаний — разработчиков ПО.

Заместитель руководителя ФАС Анатолий Голомолзин пояснил, что предварительная версия такова: на смартфонах и планшетах могут быть предустановлены такие приложения, как антивирусы, навигаторы, поисковики, программы доступа к государственным услугам и платежные системы. Аналогичные программы, за исключением платежной системы, будут установлены и на планшетах. На планшетах, компьютерах и Smart TV должна быть обеспечена возможность установки программ аудиовизуального сервиса, а также просмотра программ первого и второго мультиплекса (обеспечивающих трансляцию 20 обязательных общедоступных каналов). Внесение готового документа в кабинет министров запланировано уже на март 2020 года.

Представитель Ассоциации торговых компаний и товаропроизводителей электробытовой и компьютерной техники Антон Гуськов, который присутствовал на встрече, сообщил журналистам РБК, что перечня конкретных приложений (конкретных разработчиков) не будет, так как это нарушало бы закон о конкуренции. В документе будет указан лишь тип ПО и требования к разработчику. То есть, какое именно приложение выбрать, производитель будет решать самостоятельно. Главное — соблюсти следующие критерии:

- права на ПО принадлежат российскому лицу;

- ПО реализуется на территории России;

- разработчик в течение последних пяти лет не нарушал закон в области персональных данных.

Microsoft проявляет гибкость

Когда ФБР вновь потребовало от компании Apple помощи во взломе iPhone преступника, сообщество опять заговорило о внедрении бэкдоров в ПО и обоснованности таких мер. Глава Microsoft тоже обозначил свою позицию.

«Я считаю, бэкдоры — это ужасная идея и не лучший из возможных вариантов. Мы всегда заявляли, что заботимся о двух вещах: конфиденциальности и государственной безопасности. И нашей демократии нужны легальные и технически решения, которые позволят сделать обе эти вещи задачами первостепенной важности»

— CEO Microsoft Сатья Наделла

Торговля данными

Совместное расследование, проведенное изданиями Vice Motherboard и PCMag, обнаружило, что антивирус Avast собирал пользовательские данные, которые затем перепродавались таким гигантам, как Google, Yelp, Microsoft, McKinsey, Pepsi, Sephora, Home Depot, Condé Nast, Intuit и многим, многим другим.

Подразделение Avast, занимавшееся продажей данных, — это дочерняя компания Jumpshot, которая предлагает своим клиентам доступ к пользовательскому трафику со 100 миллионов устройств, включая компьютеры и телефоны.

Выводы исследователей были основаны на анализе утечек, контрактов и других документов компании. Журналисты подчеркивали, что подобные сделки между компаниями обычно крайне конфиденциальные, а сотрудники компаний, как правило, проинструктированы не говорить публично об отношениях с Jumpshot.

Как известно, компании готовы платить за пользовательские данные миллионы долларов, а продукты Jumpshot, вроде All Clicks Feed, позволяют отслеживать действия пользователей с точностью до клика на конкретном домене. К примеру, данные Jumpshot могут наглядно показать, как пользователь антивируса Avast искал продукт в Google, перешел по ссылке на Amazon, а затем, возможно, добавил товар в корзину на другом сайте, прежде чем наконец купил его.

Другие продукты Jumpshot предназначены, например, для отслеживания того, какие видео пользователи просматривают на YouTube, в Facebook и Instagram или для анализа конкретных e-commerce-доменов, чтобы помочь маркетологам понять, как пользователи на них попадают.

Одна из компаний, которые пользовались инструментом All Clicks Feed, — нью-йоркская маркетинговая фирма Omnicom Media Group. Согласно документации Jumpshot, Omnicom заплатила Jumpshot 2 075 000 долларов за доступ к данным только в 2019 году.

Напомню, что впервые о проблемах приватности в продуктах Avast заговорили в декабре прошлого года. Тогда организация Mozilla получила предупреждение от разработчика AdBlock Plus Владимира Паланта. Еще осенью 2019 года он изучил работу Avast Online Security и AVG Online Security и обнаружил, что аддоны для Firefox собирают куда больше данных, чем необходимо для их работы, в том числе подробную историю браузера. Затем Палант опубликовал в своем блоге еще один материал, в котором рассказал об аналогичном поведении Avast SafePrice и AVG SafePrice. В итоге все расширения были удалены из официального каталога расширений для Firefox, а вскоре примеру инженеров Mozilla последовали и разработчики Opera и Google, тоже исключив из своих каталогов расширения Avast и дочерней AVG.

Тогда представители Avast уверяли, что упомянутому Avast Online Security просто необходимо собирать историю URL-адресов, чтобы обеспечить пользователям безопасность, ведь аддон предназначен для защиты от фишинга и вредоносных сайтов. Подчеркивалось, что данные собираются без идентификации пользователя, то есть все данные обезличены.

Как теперь рассказывают Vice Motherboard и PCMag, собираемые Avast пользовательские данные настолько детализированы, что клиенты могут «видеть» даже отдельные клики, которые пользователи делают во время сессий, причем с точностью до миллисекунды. Собирают информацию о поисковых запросах в Google, поиске локаций и координат GPS на Google Maps, данные о посещении страниц компаний на LinkedIn и конкретных видео на YouTube, а также о посещении порносайтов. Например, можно определить дату и время, когда анонимный пользователь заходил на YouPorn и PornHub, а в некоторых случаях даже узнать, что именно он искал там и что смотрел в итоге.

И хотя собираемые данные действительно не связываются с именем человека, адресом его электронной почты или IP-адресом, то есть де-юре считаются обезличенными, каждому пользователю все же присваивается уникальный ID, называемый идентификатором устройства, который сохраняется до тех пор, пока пользователь не удалит со своего устройства антивирусный продукт Avast.

ИБ-эксперты уверяют, что, располагая такой детальной информацией, какую предоставляет своим клиентам Jumpshot, компаниям-клиентам будет совсем нетрудно сопоставить эти исчерпывающие данные с информацией из других источников, в итоге получив подробный профиль конкретного человека. По мнению экспертов и журналистов, вряд ли в таком случае корректно говорить про обезличенность собираемых данных.

«Возможно, сами данные (Jumpshot) не идентифицируют людей. Возможно, это просто список хешированных ID пользователей и некоторых URL-адресов. Но его всегда можно объединить с данными других маркетологов, других рекламодателей, что, по сути, приведет к настоящей личности пользователя», — говорит ИБ-специалист Гюнеш Акар (Gunes Acar).

После прошлогоднего скандала из-за браузерных расширений представители Avast уверяли, что прекратили собирать и передавать пользовательские данные Jumpshot, но журналисты говорят, что сбор информации продолжается. Просто теперь Avast собирает данные не с помощью браузерных аддонов, а при помощи самого антивируса.

Согласно внутренним документам, спрашивать у пользователей бесплатных антивирусных решений разрешение на сбор данных Avast начал только недавно. Документация гласит, что, если пользователь предоставит свое согласие, его устройство станет частью Jumpshot Panel, то есть будет сливать информацию обо всей интернет-активности браузера, включая данные о том, какие URL посещали с устройства, в каком порядке и когда именно.

Vice Motherboard и PCMag обратились за официальным комментарием к самим представителям Avast, однако те не стали отвечать на большинство вопросов журналистов. В компании лишь подчеркнули, что соблюдают законы и предоставляют пользователям возможность отказаться от сбора данных в пользу Jumpshot.

Однако скандал стремительно набирал обороты, и 30 января 2020 года представители Avast объявили, что в ближайшем будущем компания прекратит предоставлять данные своей дочерней компании Jumpshot и начнет ее полную ликвидацию.

«Главная задача Avast — обеспечивать безопасность своих пользователей в Сети и предоставлять контроль над их конфиденциальностью, — пишет Ондржей Влчек, генеральный директор Avast. — Любые действия, которые ставят под угрозу доверие пользователей, неприемлемы для Avast. Приватность наших пользователей является для нас важнейшим приоритетом, поэтому мы решили действовать оперативно. Мы решили закрыть Jumpshot после того, как стало очевидно, что некоторые пользователи подвергают сомнению соответствие предоставления данных Jumpshot с нашей миссией и основополагающими для нас принципами.

Мы сожалеем о влиянии, которое окажет наше решение на сотрудников Jumpshot, мы ценим их вклад. Мы постараемся максимально сгладить для них последствия этого решения».

Также в блоге компании подчеркивается, что Jumpshot, даже будучи дочерней компанией Avast, всегда действовала как независимая компания с собственным руководством и советом директоров.

В Avast пообещали, что остальные продукты компании будут продолжать работать в обычном режиме и пользователи не заметят изменений.

Криптовалютные атаки стали чаще

Аналитическая компания Chainalysis подсчитала, что в 2019 году хакеры успешно взломали сразу 11 крупных криптовалютных бирж и похитили криптовалюту на сумму более 283 000 000 долларов США. При этом хакерам удалось похитить меньше денег.

283 000 000 долларов — это намного ниже 875 500 000 долларов (именно столько хакерам удалось украсть в 2018 году всего за шесть взломов) или 483 000 000 долларов (получены злоумышленниками в 2014 году всего за три взлома).

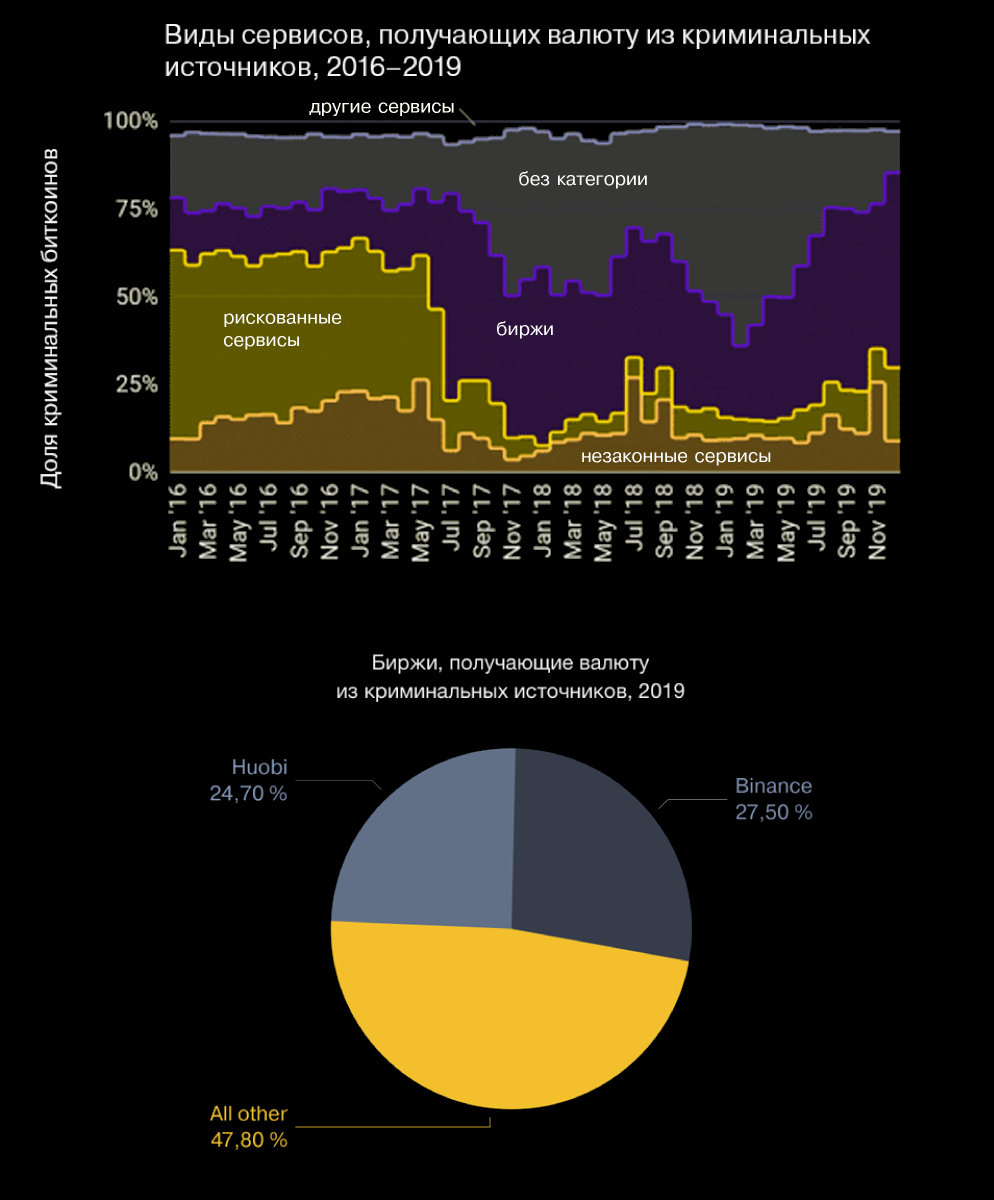

В течение 2019 года более 2,8 миллиарда долларов в биткойнах перешли от известных криминальных групп к нескольким биржевым порталам, где затем были быстро конвертированы в фиатные валюты.

Помимо украденных на биржах средств, в эти 2,8 миллиарда долларов также вошли другие виды незаконных транзакций, такие как платежи вымогателям, средства от фишинговых операций, онлайн-мошенничества и средства, связанные с известными преступными и террористическими группами.

Более 50% от упомянутой суммы было переведено на счета на крупных биржевых платформах Binance и Huobi, где мошенники отмывали украденные деньги. Так, в 2019 году более 300 000 индивидуальных счетов на Binance и Huobi получили криптовалюту из криминальных источников.

- Вымогательские группировки получили чуть более 6,6 миллиона долларов США в криптовалюте в качестве выкупов. В основном такая сумма набралась благодаря октябрьскому всплеску атак, реализованных с использованием вымогателей BitPaymer, Ryuk и Defray777.

Скандальный взлом

В мае 2018 года смартфон главы Amazon и владельца газеты The Washington Post, одного из богатейших людей на планете Джеффа Безоса был взломан. Тогда все закончилось громким скандалом, в ходе которого Безоса попытался шантажировать таблоид National Enquirer, угрожая опубликовать личные сообщения и интимные фото, полученные с его телефона. В то время глава Amazon еще не развелся со своей женой Маккензи, с которой прожил в браке 25 лет, и еще не афишировал свой роман с бывшей телеведущей 49-летней Лорен Санчес. Словом, вышло не очень приятно.

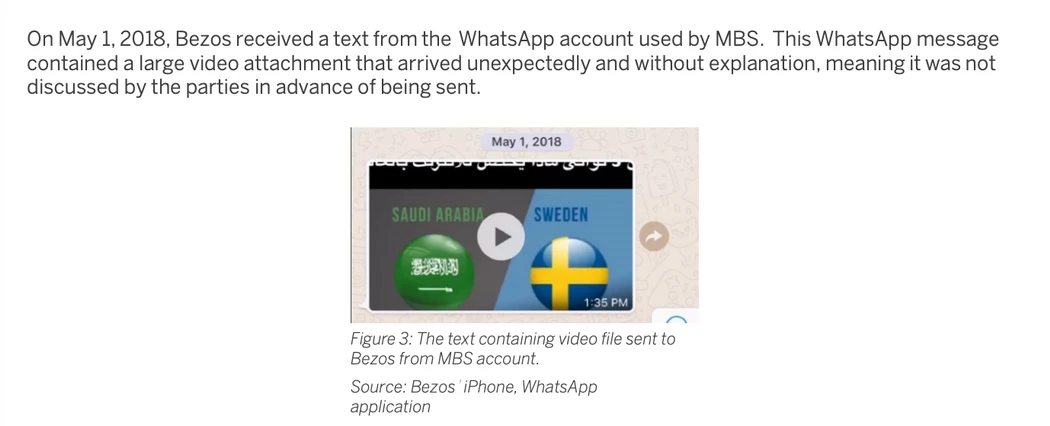

Как теперь сообщили издания The Guardian и Financial Times, взлом был напрямую связан с сообщением, которое Безос 1 мая 2018 года получил в WhatsApp от наследного принца Саудовской Аравии Мухаммеда ибн Салмана, с которым незадолго до этого встречался лично и обменялся контактами.

СМИ ссылаются на отчет, составленный криминалистами компании FTI Consulting (документ уже опубликован изданием Vice Motherboard). Они пришли к выводу, что видеосообщение (ролик представлял собой рекламный фильм о телекоммуникациях на арабском языке), полученное главой Amazon от наследного принца, эксплуатировало уязвимость в мессенджере WhatsApp, используя баг для загрузки и установки малвари на личный iPhone Безоса. Это вредоносное ПО похитило с устройства главы Amazon огромное количество данных.

«Объем данных, передаваемых с телефона Безоса, резко изменился после получения видеофайла в WhatsApp и более не возвращался к исходному уровню. После выполнения зашифрованного загрузчика, отправленного с учетной записи Мухаммеда ибн Салмана, исходящий трафик с устройства подскочил примерно на 29 000%, — гласит отчет FTI Consulting. — Криминалистические артефакты показывают, что за шесть месяцев до получения видео через WhatsApp телефон Безоса в среднем генерировал 430 Кбайт исходящего трафика в день, что довольно типично для iPhone. Через несколько часов после получения видео в WhatsApp исходящий трафик увеличился до 126 Мбайт. На протяжении многих месяцев телефон поддерживал необычно высокий уровень трафика (в среднем 101 Мбайт), демонстрируя множественные и крайне нетипичные всплески исходящих данных».

Авторы отчета полагают, что использованная для взлома малварь была приобретена у сторонних разработчиков близким другом и советником наследного принца Саудовской Аравии Саудом аль-Кахтани. Ранее, по данным СМИ, он не раз закупал хакерские инструменты у таких компаний, как небезызвестная Hacking Team.

Результаты расследования FTI Consulting, впервые опубликованные The Guardian, подверглись критике ИБ-специалистов, так как журналисты предполагали, что используемый инструмент мог быть создан израильской компанией NSO Group, известным разработчиком наступательных хакерских инструментов. Однако в отчете криминалистов не говорится, что для взлома использовался именно инструмент NSO Group, эксперты лишь отмечают, что инструменты израильской компании способны так же похищать данные, как это произошло на устройстве Безоса. Исследователи приводят в качестве примеров малварь Pegasus от NSO Group и Galileo от Hacking Team.

Впрочем, отчет FTI Consulting все равно вызывает у специалистов немало вопросов и скепсиса. К примеру, глава Elcomsoft Владимир Каталов сообщил журналистами Vice Motherboard, что изучавшие атаку эксперты, похоже, «не были достаточно квалифицированными».

Зачем наследному принцу Саудовской Аравии вообще понадобилось взламывать телефон Джеффа Безоса? Вероятно, атака может быть связана с тем, что Безос с 2013 года владеет газетой The Washington Post. Дело в том, что именно в этом издании активно публиковался известный журналист, обозреватель и писатель из Саудовской Аравии Джамаль Хашогги, известный и ярый критик властей США, Саудовской Аравии в целом и Мухаммеда ибн Салмана в частности. Хашогги был убит осенью 2018 года на территории консульства Саудовской Аравии в Стамбуле. После убийства наследный принц Саудовской Аравии признал свою ответственность за случившееся, но при этом заявил, что не был осведомлен о происходящем.

Теперь многие СМИ и эксперты полагают, что Саудовская Аравия намеренно развернула целую кампанию, чтобы очернить репутацию Джеффа Безоса. К примеру, журналисты издания ZDNet подготовили развернутую хронологию событий последних лет, связанных с действиями Саудовской Аравии, Джеффом Безосом и убийством Хашогги.

Отметим, что посольство Саудовской Аравии в Вашингтоне официально отвергло предположения, будто королевство имело какое-либо отношение к взлому телефона Джеффа Безоса. Дипломаты назвали эти обвинения абсурдом.

В свою очередь, члены рабочей группы ООН по правам человека выступили с призывом к США немедленно и тщательно расследовать атаку на смартфон Джеффа Безоса. Эксперты ООН тоже полагают, что взлом был частью скоординированной кампании Саудовской Аравии против Безоса, вызванной критическим освещением событий в стране.

Добыли 5 000 000 000 долларов

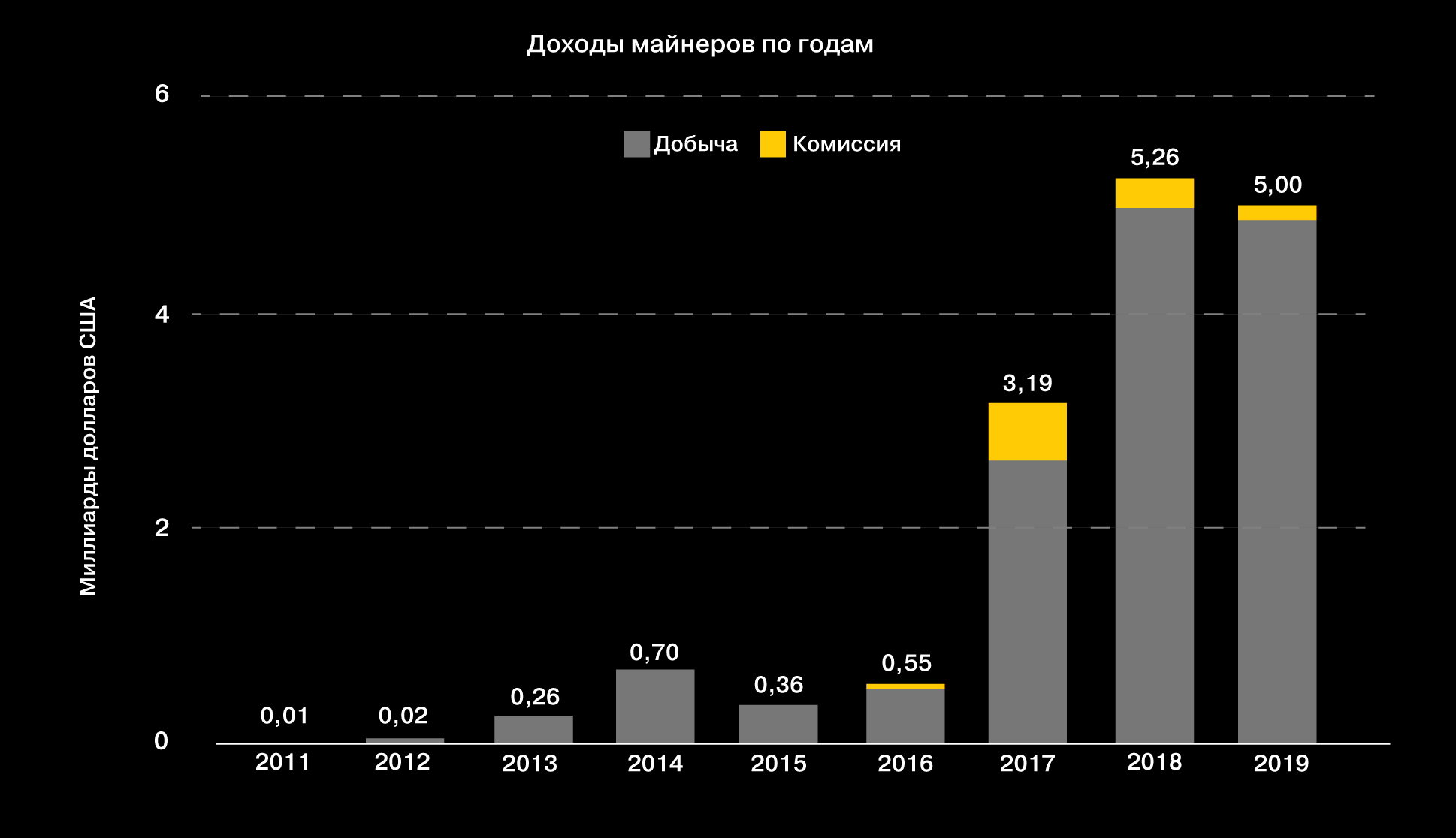

По информации издания The Block, в 2019 году майнеры, специализирующиеся на Bitcoin, получили приблизительно 5 000 000 000 долларов предполагаемого совокупного дохода.

Эта сумма складывается из 4 890 000 000 долларов, полученных в качестве вознаграждений за добытые блоки (12,5 BTC за каждый), а также примерно 146 000 000 долларов, которые обеспечили комиссионные сборы.

Для сравнения: в 2018 году предполагаемый доход майнеров составлял 5 230 000 000 долларов, в 2017 году — 3 190 000 000 долларов. То есть в 2019 году доходы незначительно сократились.

Огромная утечка карт

На крупном кардерском ресурсе Joker’s Stash появились данные 30 миллионов банковских карт, принадлежащих американцам, и еще около миллиона карт, принадлежащих людям из других стран. Эксперты компании Gemini Advisory считают, что этот дамп, озаглавленный BIGBADABOOM-III, имеет прямое отношение к компрометации американской сети магазинов Wawa.

О взломе Wawa сообщала еще в декабре 2019 года. Тогда компания признала, что подверглась кибератаке, в ходе которой хакеры внедрили малварь в PoS-системы ее магазинов. Злоумышленники оставались в системе с марта по декабрь 2019 года, собирали и похищали данные клиентов, которые использовали кредитные или дебетовые карты для оплаты покупок в магазинах и на автозаправочных станциях. По информации Wawa, взлом затронул все 860 магазинов компании, из которых 600 были совмещены с АЗС.

Судя по всему, длительный период заражения и компрометация сотен магазинов позволили ответственной за взлом преступной группе собрать огромный массив данных. Аналитики Gemini Advisory пишут, что взлом Wawa может оказаться одной из крупнейших атак такого рода не только в 2019 году, но и за всю историю наблюдений. Исследователи сравнивают утечку с атакой на Home Depot в 2014 году, в результате которой были похищены данные 50 миллионов клиентов, и со взломом Target в 2013 году, когда утекли данные карт 40 миллионов пользователей.

После опубликованного Gemini Advisory отчета представители Wawa поспешили выпустить пресс-релиз, в котором компания признала, что данные карт ее пользователей действительно уже продаются в Сети. По сути, компания косвенно подтвердила, что опубликованный на Joker’s Stash дамп — это данные ее клиентов.

Также сеть магазинов заявила, что речь идет только об информации о платежных картах, а PIN-коды дебетовых карт, номера CVV2 для кредитных карт и другая личная информация пользователей не были затронуты. Впрочем, СМИ отмечают, что, если судить по образцу дампа, полученному ими, это неправда и номера CVV2 все же попали в руки хакеров.

В настоящее время злоумышленники продают информацию о картах, выпущенных в США, в среднем по 17 долларов за карту, тогда как информация о зарубежных картах стоит намного дороже — в среднем 210 долларов за карту.

Павел Дуров напоминает

После появления новых подробностей в деле о компрометации смартфона главы Amazon Джеффа Безоса (который был взломан через вредоносное сообщение в WhatsApp) Павел Дуров не преминул в очередной раз высказаться о небезопасности мессенджера Facebook.

«Не позволяйте обманывать себя техническому эквиваленту цирковых фокусников, которые хотят сосредоточить ваше внимание на одном отдельном аспекте, тогда как сами выполняют свои трюки в другом месте. Они хотят, чтобы вы думали об end-to-end-шифровании как о единственной вещи, на которую следует обращать внимание, говоря о конфиденциальности. В реальности же все намного сложнее»

— Павел Дуров

BusKill

Инженер Майкл Альтфилд (Michael Altfield) создал USB-кабель BusKill, который может отключить или «убить» Linux-ноутбук, если в общественном месте устройство неожиданно выхватили из рук владельца и попытались похитить.

Альтфилд отмечает, что, невзирая на всевозможную защиту (использование VPN, 2ФА, менеджеров паролей и так далее), преступники все равно могут попросту похитить чужой ноутбук в общественном месте, и тогда все это вряд ли поможет. Здесь и приходит на помощь BusKill.

Работает BusKill просто: одним концом кабель подключается к USB-порту ноутбука с Linux на борту, а другим концом крепится к самому хозяину девайса, при помощи карабина (например, к его поясу). Когда кто-то неожиданно хватает ноутбук с колен человека или со стола, USB-кабель отсоединяется и тем самым запускает скрипт udev, выполняющий серию заранее заданных операций.

Реакция на отключение кабеля может быть разной: от простой активации скринсейвера или выключения устройства (что вынудит вора обходить механизм аутентификации) вплоть до полного стирания всех данных или удаления определенных папок (что защитит от хищения критически важных данных и не позволит злоумышленникам получить конфиденциальную информацию или доступ к защищенным бизнес-бэкендам).

Разработчик не занимается продажей BusKill, но на своем сайте он опубликовал подробную DIY-инструкцию, с помощью которой любой может создать свой собственный кабель. Для сборки понадобятся USB-накопитель, карабин для крепления кабеля, магнитный адаптер и сам USB-кабель. В итоге устройство обойдется в 20–45 долларов США, в зависимости от требуемой конфигурации и компонентов.

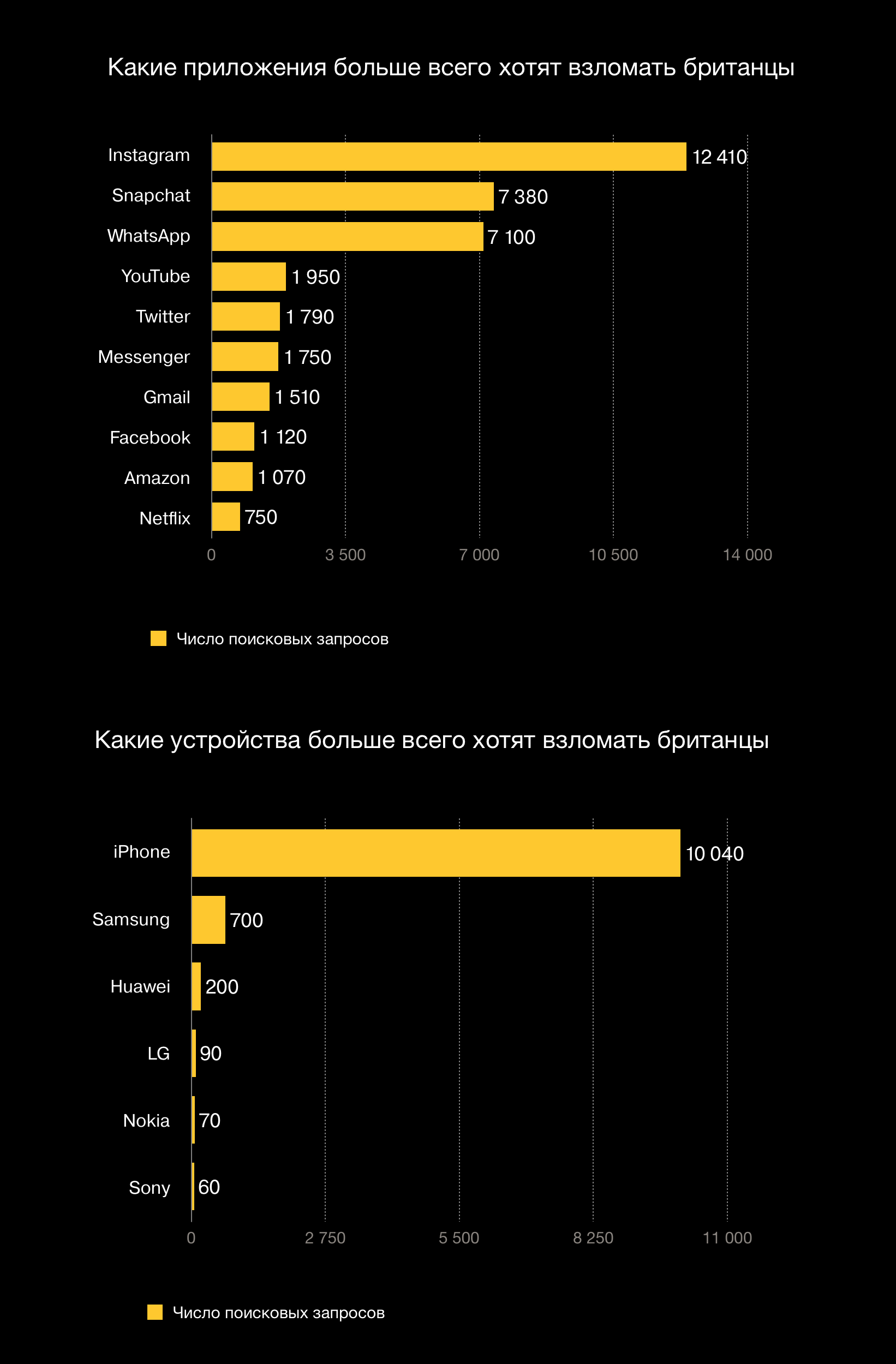

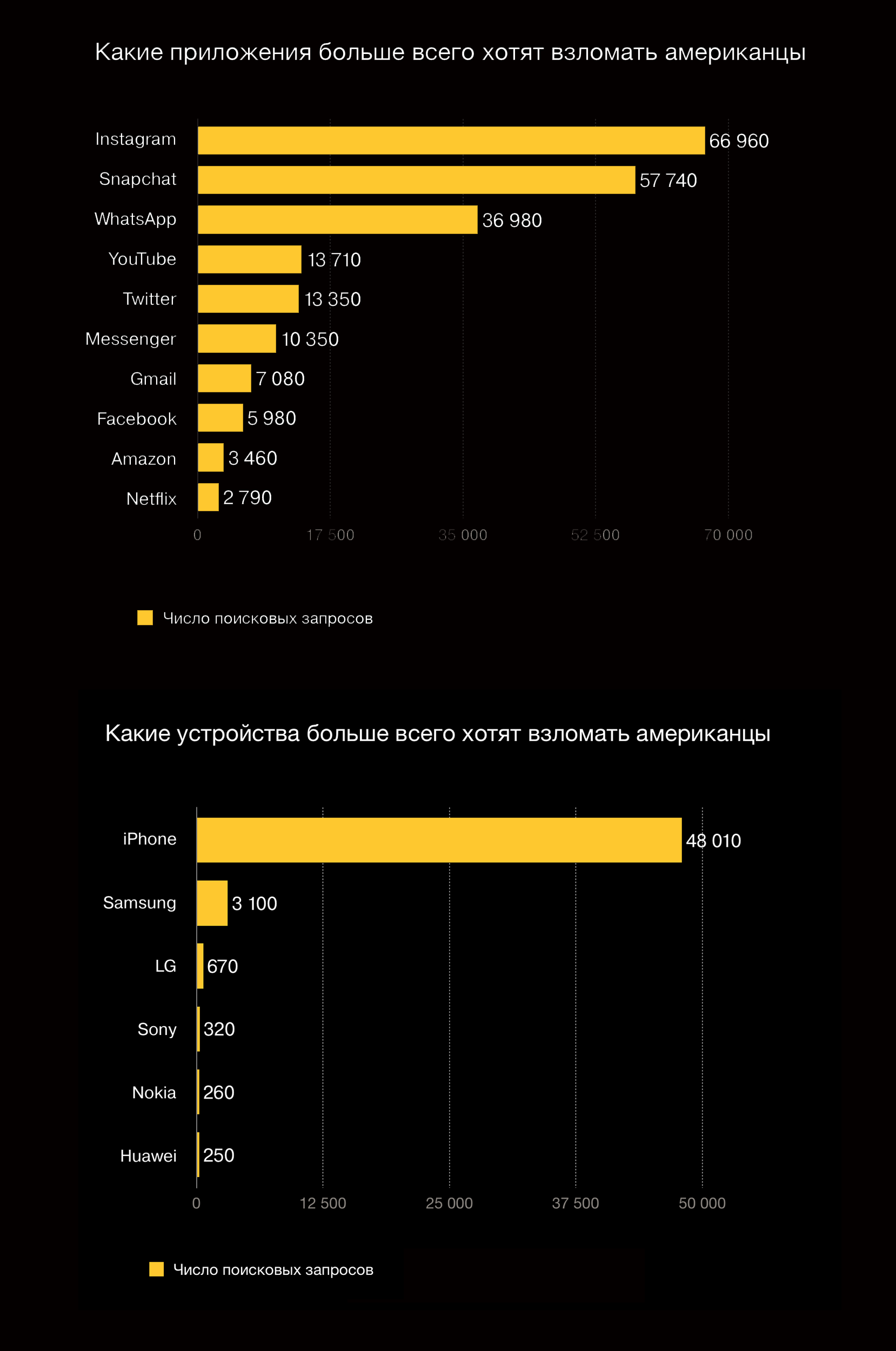

Взлом Instagram и Snapchat

Британская компания Case24.com выяснила, что чаще всего хотят взломать пользователи. Как оказалось, с большим отрывом от других смартфонов лидирует iPhone, а среди приложений — Instagram и Snapchat.

В Великобритании около 10 040 пользователей искали способ взломать iPhone, тогда как лишь 700 запросов касались взлома смартфонов Samsung.

Другие мобильные бренды (в том числе Huawei, LG, Nokia и Sony) тоже попали в список, но iPhone превзошел их с огромным отрывом.

Похожим образом выглядят и поисковые запросы в США, там разрыв даже больше: пользователи искали «как взломать iPhone» 48 010 раз, в то время как взлом устройств Samsung искали только 3100 раз.

Среди приложений лидером стал Instagram: 12 310 британцев искали способ взломать аккаунт Instagram. Второе место в рейтинге занял Snapchat (7380 запросов), а третье место с небольшим отрывом получил WhatsApp (7100 запросов).

Американцы тоже чаще всего искали «как взломать Instagram», исследователи выявили 66 960 таких запросов.

Большие проблемы Citrix

В конце декабря 2019 года стало известно об опасной уязвимости CVE-2019-19781, которая затрагивает ряд версий Citrix Application Delivery Controller (ADC), Citrix Gateway, а также две старые версии Citrix SD-WAN WANOP.

В январе 2020 года в открытом доступе появились эксплоиты для этой проблемы. После их публикации атаки на уязвимые версии Citrix ожидаемо усилились, так как многочисленные хакеры теперь надеются скомпрометировать какую-нибудь важную цель, не успевшую обновиться, — корпоративную сеть, государственный сервер или госучреждение.

Основная проблема заключалась в том, что после обнаружения уязвимости прошло больше месяца, а разработчики Citrix все не торопились выпускать патчи. Сначала компания ограничилась лишь рекомендациями по безопасности, объяснив клиентам, как уменьшить риски.

Фактические исправления появились только в середине-конце января, когда хакеры уже вовсю эксплуатировали проблему. Также эксперты Citrix и FireEye наконец подготовили бесплатные решения для выявления компрометации и уязвимых систем.

Тем временем аналитики компаний FireEye и Under the Breach предупредили, что операторы шифровальщиков REvil (Sodinokibi) и Ragnarok уже активно заражают уязвимые серверы Citrix, которых по-прежнему насчитывается немало. Также, по неподтвержденным данным, на уязвимые системы нацелились и создатели вымогателя Maze.

Исследователи Under the Breach рассказали, что операторы REvil опубликовали в Сети данные Gedia.com после того, как компания отказалась платить выкуп. И судя по всему, изначальный взлом компании был выполнен именно через эксплуатацию бага в Citrix.

Также специалисты FireEye предупредили, что как минимум один из множества атакующих действует через Tor и демонстрирует странное поведение: разворачивает на взломанных серверах пейлоад NotRobin. По данным аналитиков, у NotRobin есть две основные цели. Во-первых, он служит бэкдором для взломанного устройства Citrix. Во-вторых, ведет себя как своеобразный антивирус, удаляя другую обнаруженную в системе малварь и тем самым не позволяя другим злоумышленникам оставлять свою полезную нагрузку на этом хосте. Никакой дополнительной малвари, помимо NotRobin, на зараженные серверы установлено не было.

Исследователи FireEye сомневаются в том, что за этими атаками стоит какой-то добрый самаритянин. В своем отчете они пишут, что хакер, скорее всего, пока лишь собирает доступ к уязвимым устройствам, «зачищает их» и готовится к последующей кампании.

Нужно заметить, что в целом установка патчей все же идет хорошо. Если в декабре 2019 года количество уязвимых систем оценивалось в 80 тысяч серверов, то в середине января их число сократилось примерно до 25 тысяч, а к концу месяца и вовсе опустилось ниже отметки 11 тысяч систем.

20 000 долларов за баги в Xbox

Компания Microsoft объявила официальный старт bug bounty программы для игровой платформы Xbox. За обнаруженные уязвимости в сети Xbox Live и сервисах исследователям заплатят от 500 до 20 000 долларов США.

Компанию интересуют баги, ведущие к выполнению кода, повышению привилегий, обходу механизмов безопасности, раскрытию информации, спуфингу и другим изменениям. На проблемы отказа в обслуживании (DoS) программа не распространяется.

Так, уязвимости, допускающие удаленное выполнение кода, могут принести специалистам от 5000 до 20 000 долларов, а уязвимости, допускающие повышение привилегий, — от 1000 до 8000 долларов.

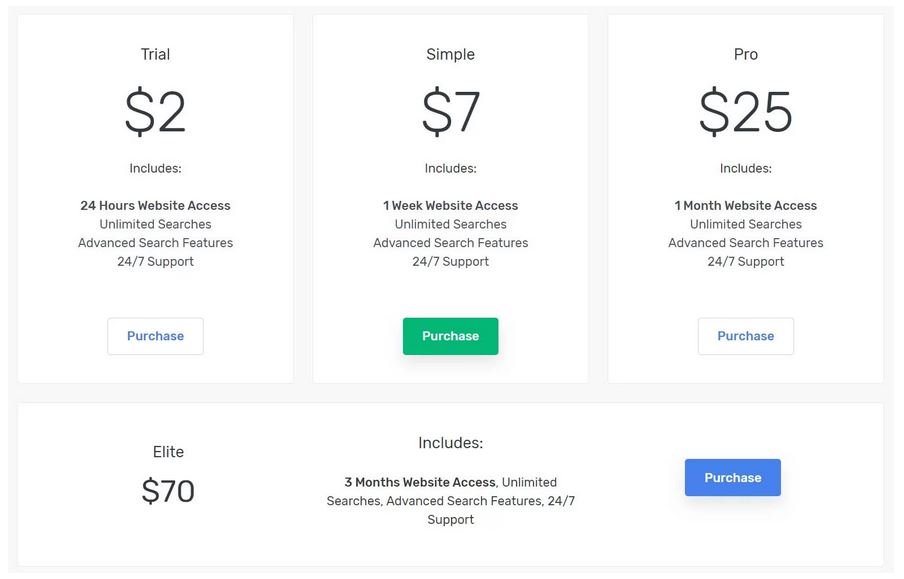

WeLeakInfo закрыли

Совместная операция ФБР и правоохранителей из Северной Ирландии, Нидерландов, Германии и Великобритании привела к изъятию домена сайта WeLeakInfo.com. Более трех лет этот сервис продавал доступ к данным свыше 12,5 миллиарда учетных записей, собранных из 10 тысяч утечек. Фактически за плату сайт предоставлял доступ к паролям людей открытым текстом. При этом сам доступ стоил всего 2 доллара в день.

На черном рынке сайт был известен и пользовался популярностью. Так, хакеры покупали доступ к WeLeakInfo, а затем искали в его недрах имя, email-адрес или имя пользователя, которого хотели взломать. В ответ на такие запросы сайт возвращал все связанные с этим пользователем данные, ранее утекшие из различных источников, включая пароли, если те были доступны. Злоумышленники использовали такие пароли, пытаясь авторизоваться с их помощью в различных профилях пользователя (надеясь, что жертва повторно использовала одинаковые пароли на разных сайтах).

В своем пресс-релизе Министерство юстиции США обратилось к общественности с просьбой помочь выявить владельцев сайта, а днем позже голландская полиция арестовала 22-летнего мужчину, который, похоже, был оператором WeLeakInfo.

Напомню, что это не первый закрытый ресурс такого рода. В 2017 году правоохранители ликвидировали другой «агрегатор утечек», торговавший чужими личными данными, — LeakedSource. Его авторы, компания Defiant Tech Inc., собирали дампы различных утечек данных (как из открытого доступа, так и покупая их напрямую у хакеров), а затем продавали доступ к этой гигантской базе всем желающим. Среди доступных на сайте данных числились имена пользователей, ФИО, email-адреса, почтовые адреса, телефонные номера, а также пароли в открытом виде.

В настоящее время существует как минимум три других сайта, которые работают по той же схеме, что LeakedSource и WeLeakInfo: продают доступ к похищенным данным, включая пароли в открытом виде. Это DeHashed, Snusbase и Leak-Lookup.

Удар по криптоджекингу

Интерпол и CERT рассказали о проведении международной операции Goldfish Alpha, прошедшей при поддержке Cyber Defense Institute и Trend Micro. Благодаря этой операции от малвари были очищены взломанные маршрутизаторы MikroTik в десяти странах Юго-Восточной Азии.

Операция началась после того, как в июне прошлого года был обнаружен взлом более 20 000 маршрутизаторов MikroTik, которые преступники использовали для майнинга криптовалюты.

Взлом девайсов MikroTik и внедрение на них криптоджекинговых скриптов популярен среди хакеров с 2018 года. Уже тогда были взломаны и заражены более 200 000 устройств.

В операции приняли участие правоохранительные органы и представители CERT разных стран, включая Бруней, Камбоджу, Индонезию, Лаос, Малайзию, Мьянму, Филиппины, Сингапур, Таиланд и Вьетнам.

Совместные усилия помогли сократить не только число зараженных устройств, но и криптоджекинг в Юго-Восточной Азии на 78% по сравнению с июнем 2019 года.

Скажем bloatware нет

Более 50 организаций (включая Privacy International и Американский союз гражданских свобод) в открытом письме, адресованном исполнительному директору Alphabet Сундару Пичаи, попросили Google принять меры в отношении bloatware и защитить пользователей от предустановленных на Android-устройствах приложений. Речь идет о так называемом «избыточном ПО» (оно же «фуфлософт»), которое устанавливается на устройства в нагрузку и доступно сразу из коробки.

Подписавшие письмо организации объясняют, что многие bloatware-приложения невозможно удалить и из-за них данные пользователей могут собирать недобросовестные производители устройств и приложений (без ведома и согласия самих пользователей, конечно же). Нередко такие приложения могут иметь и привилегированные разрешения, которые позволяют им обходить защитные механизмы Android.

Авторы послания ссылаются на исследование, проведенное в 2018 году, которое показало, что экосистема предустановленных приложений на Android находится в полном беспорядке. Так, согласно исследованию, 91% всех предустановленных приложений вообще недоступны в официальном каталоге Google Play. То есть они не проходят процедуру проверки Google, не проверяются на предмет избыточных разрешений, на наличие известных уязвимостей и вредоносной функциональности, не могут обновляться с помощью механизма Play Store и так далее.

Наибольшую угрозу такие приложения представляют для пользователей бюджетных гаджетов по всему миру, и авторы письма подчеркивают, что «конфиденциальность не может быть роскошью, предлагаемой только тем людям, которые могут позволить себе дорогой телефон».

Организации просят главу Google ввести новые нормы для OEM-производителей, ужесточив правила для приложений, которые могут предварительно устанавливаться на устройства. Так, стоит добавить как минимум три следующих правила:

- пользователи должны иметь возможность навсегда удалить приложения со своих устройств. Это должно касаться и любых фоновых служб, которые продолжают работать, даже если приложения отключены;

- предустановленные приложения должны проходить такие же проверки, что и приложения в Google Play Store, особенно в вопросах пользовательских разрешений;

- предустановленные приложения должны иметь механизм обновления, желательно через Google Play и без необходимости создавать отдельную учетную запись. Google должна отказывать в сертификации устройств по соображениям конфиденциальности, если производители или вендоры пытаются эксплуатировать пользователей таким образом.

Интересно, что по чистой случайности открытое письмо было опубликовано практически одновременно с сообщением ИБ-компании Malwarebytes. Эксперты предупредили о малвари, найденной в двух приложениях, предустановленных на бюджетные смартфоны Unimax (UMX) U686CL, которые предлагаются американцам с низким уровнем доходов по специальной программе Lifeline, субсидируемой правительством (стоят такие смартфоны всего 35 долларов).

Такие Android-девайсы производятся в Китае и продаются компанией Assurance Wireless, поставщиком услуг сотовой связи, входящим в группу Virgin Mobile.

Обратив внимание на жалобы пользователей этих устройств, компания приобрела смартфон UMX U686CL и внимательно его изучила. Быстро выяснилось, что один из компонентов устройства, приложение Wireless Update, содержит малварь Adups.

Этот вредонос был впервые замечен в 2016 году, когда специалисты компании Kryptowire случайно обнаружили, что система обновления ПО FOTA (Firmware Over The Air), то есть неудаляемое приложение com.adups.fota, которую разрабатывает китайская компания Shanghai Adups Technology Company, представляет опасность для пользователей. Команда Kryptowire выяснила, что компания Adups имеет возможность отправлять обновления на устройства пользователей, минуя как поставщиков смартфонов, так и самих пользователей.

Теперь эксперты Malwarebytes пишут, что данный компонент в настоящее время используется на устройствах UMX и применяется для установки приложений без ведома пользователя. Причем, кем именно используется, остается неясным. Пока все изученные исследователями приложения оказались чисты и не содержали малвари, но все же они добавлялись на устройства без разрешения и ведома владельцев.

Также специалисты обнаружили подозрительный код в приложении Settings. По словам исследователей, приложение заражено некой разновидностью сильно обфусцированной малвари, предположительно китайского происхождения. Судя по всему, это дроппер известного рекламного вредоноса HiddenAds.

Подчеркивается, что оба вредоносных приложения невозможно удалить. Хотя пользователи могут избавиться от приложения Wireless Update, из-за этого телефон перестанет обновляться и пропустит критические обновления безопасности для своей прошивки.

Нужно отметить, что у экспертов нет полной уверенности в том, что именно Unimax несет ответственность за появление малвари на устройствах. Возможно, вредоносное ПО было добавлено сторонними разработчиками из цепочки поставок.

2 000 000 пользователей под атаками

«Лаборатория Касперского» проанализировала некоторые из наиболее актуальных киберугроз, подвергающих риску личную информацию пользователей.

Согласно статистике компании, в 2019 году в мире значительно выросло число пользователей, атакованных программами для кражи паролей, — на 72%. Всего продукты компании отразили подобные атаки на устройствах почти 2 000 000 пользователей.

Кроме того, в 2019 году значительно выросло количество фишинговых атак, в ходе которых злоумышленники, как правило, пытаются заполучить личные и платежные данные пользователей. В этот период решения «Лаборатории Касперского» ежемесячно предотвращали в среднем 38 000 000 попыток перехода пользователей на мошеннические сайты.

Сокращения в Mozilla

В середине января стало известно, что 70 из 1000 сотрудников по всему миру Mozilla были уволены, так как надежды организации на источники дохода, не связанные с поиском, пока не оправдались. В будущем сокращение может ждать и других сотрудников, так как Mozilla все еще изучает, как все это повлияет на филиалы в Великобритании и Франции.

«Возможно, вы помните, что в 2019 и 2020 годах мы ожидали получить доход от новых продуктов по подписке, а также более высокие доходы от источников, не связанных с поиском. Этого не произошло, — пишет временная глава Mozilla Митчелл Бейкер в письме для сотрудников. — В нашем плане на 2019 год мы недооценили, сколько времени потребуется для создания и выпуска новых продуктов, приносящих доход. Учитывая опыт, приобретенный в 2019 году, и то, что мы узнали о темпах инноваций, мы решили использовать более консервативный подход к прогнозированию доходов на 2020 год. Также мы согласились с тем, что нужно жить по средствам и в обозримом будущем не тратить больше, чем зарабатываем».

Также сообщается, что руководство Mozilla думало закрыть собственный фонд инноваций (Mozilla innovation fund), но пока решило, что он нужен для продолжения разработки новых продуктов, на что организация в общей сложности выделяет 43 миллиона долларов.

Дело в том, что много лет основным источником доходов Mozilla остается поиск. Компании платят сотни миллионов долларов, чтобы стать поисковой системой по умолчанию в Mozilla Firefox. Google была основным клиентом Mozilla на протяжении многих лет, но также Mozilla заключала сделки с Yahoo!, Yandex, Baidu и другими поисковиками. В последние годы эти сделки обеспечивали более 90% доходов Mozilla.

Так как доля Firefox на рынке постепенно снижается и зависимость доходов от партнерских отношений с поисковыми системами (которые тоже снижаются) вызывает понятное беспокойство, руководство Mozilla ищет новые источники дохода. В основном это различные продукты по подписке, никак не связанные с поиском. К примеру, организация занимается разработкой собственного VPN-сервиса, который будет доступен по подписке за 4,99 доллара США в месяц (услуга пока еще недоступна для широкой общественности). Также Mozilla предлагала вариант поддержки для компаний за 10 долларов США за одного пользователя, но быстро отказалась от этой идеи, сообщив, что все еще изучает корпоративный сегмент.

Другие интересные события месяца

Первый арест группировки MageCart: в Индонезии задержали троих подозреваемых

В Firefox исправлена уязвимость нулевого дня, находящаяся под атаками

Исследователи продемонстрировали взлом TikTok при помощи SMS

Amazon уволила ряд сотрудников, которые подсматривали за пользователями камер Ring

АНБ обнаружило опасную криптографическую уязвимость в Windows

В Сети нашли список учетных данных для 500 тысяч IoT-устройств

Ubisoft судится с операторами нескольких сервисов для DDoS-атак

Apple отказалась от планов внедрить сквозное шифрование в iCloud

Free Software Foundation призывает Microsoft открыть исходники Windows 7