Содержание статьи

Проблемы AirTag

ИБ‑исследователь Бобби Раух (Bobby Rauch) обнаружил, что брелоки AirTag, которые Apple рекламирует как удобное решение для отслеживания личных вещей (например, ноутбуков, телефонов, ключей от машины, рюкзаков), подвержены хранимой XSS-уязвимости. Раух раскрыл данные об этой проблеме до выхода патча, так как разочаровался в bug bounty программе Apple.

Корень уязвимости заключается в том, что, когда пользователь AirTag включает «режим утери», он может добавить свой номер телефона и настраиваемое сообщение, которое будет отображаться для любого, кто найдет и отсканирует AirTag с помощью любого устройства с поддержкой NFC.

Раух заметил, что уникальная страница, создаваемая на found.apple.com для каждого брелока, подвержена хранимой XSS и проблему можно эксплуатировать, вставив вредоносные данные в поле для номера телефона.

Исследователь описывает следующий сценарий атаки: злоумышленник включает «режим утери» для собственного AirTag и перехватывает запрос, связанный с этой операцией. Затем вводит вредоносные данные в поле номера телефона. После злоумышленнику остается лишь сбросить устройство AirTag в том месте, где его цель (или случайный прохожий, если атака носит оппортунистический характер) найдет брелок и просканирует его. После сканирования такого AirTag немедленно запустится вредоносный пейлоад.

Раух продемонстрировал такую атаку, внедрив полезную нагрузку, которая перенаправляет жертву на фишинговую страницу, имитирующую iCloud. Поскольку речь идет о продукте Apple, страница входа в iCloud может не вызвать подозрения у жертвы, хотя на самом деле при сканировании найденного AirTag не нужно предоставлять никакие учетные данные.

Аналогичным способом преступник может заманить свою жертву на любой другой сайт, в том числе распространяющий малварь, или создать иную полезную нагрузку, которая, к примеру, будет перехватывать токены сеансов и клики. Также Раух отмечает, что можно использовать вредоносную ссылку на found.apple.com саму по себе, отправив ее непосредственно своей цели. В этом случае полезная нагрузка запустится после получения доступа к ссылке и даже не будет необходимости сканировать AirTag.

Раух уведомил Apple о проблеме еще 20 июня 2021 года, но компания реагировала очень медленно, постоянно присылая отписки о том, что изучением бага занимаются специалисты. Также Apple отказалась ответить на вопросы эксперта о возможном вознаграждении за обнаруженную ошибку. В итоге Раух разочаровался в bug bounty Apple окончательно и решил опубликовать детали уязвимости в открытом доступе.

Стоит отметить, что недавно издание Washington Post посвятило этой проблеме большую статью, в которой многие ИБ‑специалисты рассказывали о таких же проблемах и утверждали, что Apple оставляла их багрепорты без внимания месяцами, выпускала неэффективные патчи, занижала размеры вознаграждений и вообще запрещала исследователям участвовать в bug bounty далее, если те начинали жаловаться.

3-е место по майнингу биткойна

Эксперты Центра альтернативных финансов Кембриджского университета представили статистику, согласно которой Россия заняла третье место в мире по майнингу биткойна после того, как в Китае наложили запрет на добычу криптовалют.

По состоянию на август 2021 года на Россию приходилось более 11% всех майнинговых мощностей в мире. Лидером по добыче криптовалют были названы США с 35,4%, а второе место занял Казахстан — 18,1%.

Вышла Raspberry Pi Zero 2 W

Разработчики Raspberry Pi Foundation представили новый одноплатник Raspberry Pi Zero 2 W. Новинка подойдет к большинству корпусов и аксессуаров, сделанных для первого Pi Zero.

В данном случае процессор от Raspberry Pi 3 был помещен на плату того же размера, что и у оригинального Pi Zero. Так, старый одноядерный ARM11 на 1 ГГц заменили четырехъядерным Broadcom BCM2710A1 на базе Cortex A53 (тоже 1 ГГц). Этот процессор использовался в оригинальном Raspberry Pi 3, выпущенном в 2016 году с тактовой частотой немного ниже. Таким образом, мощности и возможности Pi Zero значительно увеличиваются: перешли от одного ядра к четырем, от 32 бит к 64.

Сооснователь Raspberry Pi Эбен Аптон сообщает, что прирост производительности по сравнению с оригинальным Zero «зависит от рабочих нагрузок», но в работе с многопоточными задачами одноплатник будет «почти в пять раз быстрее». Также он пишет, что за отвод тепла отвечают «толстые внутренние слои меди» на плате, что должно помочь предотвратить троттлинг от перегрева, который мог бы возникнуть без использования дополнительных кулеров и радиаторов.

Так как Pi Zero 2 W по‑прежнему представляет собой менее мощную и более миниатюрную версию Pi, для других обновлений здесь не так много физического места. Из‑за этого одноплатник по‑прежнему имеет 512 Мбайт оперативной памяти, Wi-Fi 2,4 ГГц 802.11b/g/n, Bluetooth 4.2, один порт mini HDMI, а также два порта microUSB (один для питания, один для данных) и слот для карт памяти microSD.

Поскольку новинка использует все тот же форм‑фактор Zero, она должна подходить ко всем выпущенным ранее корпусам и аксессуарам, сделанным для оригинального Pi Zero.

Аптон говорит, что компания рассчитывает отгрузить около 200 тысяч Pi Zero 2 W за оставшиеся пару месяцев 2021 года и еще 250 тысяч в первой половине 2022 года. Эти не слишком оптимистичные прогнозы связаны с продолжающейся нехваткой полупроводников, которая уже спровоцировала повышение цен на флагманскую модель Raspberry Pi 4 с 35 до 45 долларов. Также из‑за этого компания возобновила производство версии Pi 4 с 1 Гбайт оперативной памяти по цене 35 долларов.

Оригинальный Pi Zero W и Pi Zero без Wi-Fi будут по‑прежнему производиться и продаваться по изначальной цене (10 и 5 долларов соответственно), а новый Pi Zero 2 W можно будет приобрести за 15 долларов.

Опасность биометрии

Глава группы InfoWatch Наталья Касперская дала интервью РИА Новости и в ходе беседы очень критично высказалась о надежности биометрических систем. Касперская посоветовала «не вестись на удобство» и не использовать биометрию, если без этого можно обойтись.

«Моя личная рекомендация: ни в коем случае не сдавать биометрические данные, не вестись на удобство. Их практически с гарантией украдут, продадут, сольют. Давайте нам сначала объяснят: как эти данные планируется защищать, в том числе от своих сотрудников.

При внедрении биометрии главная опасность заключается в том, что пока неясно, как защитить и верифицировать эти данные. Граждане сдают отпечатки пальцев и фото лиц, их лица снимают без их ведома и согласия на улицах, в транспорте, в офисах и торговых центрах, а потом такую информацию может кто‑то слить, украсть, перехватить и использовать, например в крупных сделках с недвижимостью, при управлении счетом в банке, при проходе на закрытые объекты и тому подобном»

— предостерегает Наталья Касперская

Tianfu Cup 2021

Китайские ИБ‑специалисты получили 1,88 миллиона долларов на Tianfu Cup, крупнейшем и самом престижном хакерском соревновании в стране. Во время состязания были успешно взломаны Windows 10, iOS 15, Google Chrome, Apple Safari, Microsoft Exchange Server, Ubuntu 20 и не только.

Tianfu Cup очень похож на известное соревнование Pwn2Own и был создан именно после того, как в 2018 году китайское правительство запретило местным ИБ‑исследователям участвовать в хакерских конкурсах, организованных за рубежом. Правила Tianfu Cup и Pwn2Own похожи: суть состязания заключается в том, чтобы использовать ранее неизвестные уязвимости и с их помощью взломать конкретное приложение или устройство. Если эксплоит сработал и атака удалась, исследователи получают за это баллы, а в итоге и денежные призы.

Равно как и во время Pwn2Own, обо всех использованных эксплоитах и найденных багах сообщают разработчикам скомпрометированных продуктов, и патчи выходят вскоре после завершения соревнования.

В этом году организаторы объявили о целях для атак еще летом, так что у участников было от трех до четырех месяцев на подготовку эксплоитов. Во время соревнования исследователям дается три попытки по пять минут, чтобы запустить свои эксплоиты на устройствах, предоставленных организаторами.

На этот раз соревнование проходило 16 и 17 октября в городе Чэнду. Победителями стали эксперты китайской ИБ‑фирмы Kunlun Lab, которые забрали домой 654 500 долларов, что составляет примерно треть от общего призового фонда.

В список целей для Tianfu Cup 2021 входили шестнадцать устройств и софтверных продуктов, и в итоге соревнование стало одним из самых успешных: одиннадцать участников реализовали атаки против тринадцати целей. Три цели так и не были скомпрометированы: NAS Synology DS220j, смартфон Xiaomi Mi 11 и китайский электромобиль, бренд которого не разглашался (на этот взлом даже не зарегистрировался ни один участник).

Зато успешные эксплоиты были продемонстрированы:

- для Windows 10 (взломана пять раз);

- Adobe PDF Reader (взломан четыре раза);

- Ubuntu 20 (взломана четыре раза);

- Parallels VM (взломан три раза);

- iOS 15 (взломана три раза);

- Apple Safari (взломан два раза);

- Google Chrome (взломан два раза);

- роутер ASUS AX56U (взломан два раза);

- Docker CE (взломан один раз);

- VMware ESXi (взломан один раз);

- VMware Workstation (взломан один раз);

- QEMU VM (взломан один раз);

- Microsoft Exchange (взломан один раз).

Большинство эксплоитов использовали уязвимости для повышения привилегий и удаленного выполнения кода. Однако две атаки выделялись среди прочих. Первая представляла собой цепочку атак с удаленным выполнением кода без какого‑либо взаимодействия с полностью пропачтенной iOS 15, работающей на последнем iPhone 13. Вторая представляла собой простую двухуровневую цепочку эксплоитов для удаленного выполнения кода в Google Chrome.

В этом году к соревнованиям было приковано внимание всего мира, так как показанный в прошлом году на Tianfu Cup эксплоит для iOS в итоге китайские власти использовали, чтобы следить за уйгурским населением. Это окончательно убедило многих ИБ‑специалистов в том, что власти страны запретили китайским исследователям участвовать в хакерских конкурсах за границей, чтобы лучше использовать их потенциал для собственных операций.

Супергерои не спасут

Инженеры Mozilla обнаружили, что сотни тысяч человек используют пароли, так или иначе связанные с различными супергероями. Эксперты шутят, что такие пароли не обладают суперзащитой и являются слабыми, скомпрометировать их достаточно легко.

- Изучив статистику агрегатора утечек Have I been pwned, исследователи обнаружили, что пароли, созданные «в честь» супергероев, — это дольно распространенная среди пользователей практика. Чаще всего в утечках встречается пароль Superman (328 000 случаев), а за ним следуют Batman (более 226 000 случаев) и Spider-Man (чуть более 160 000 случаев). Также популярны Росомаха, Железный человек, Чудо‑женщина и Сорвиголова, которые обнаруживаются в различных дампах десятки тысяч раз.

- Настоящие личности супергероев тоже не остаются без внимания, причем с большим отрывом здесь лидирует Джеймс Хоулетт (Логан) — более 30 000 паролей, а также встречаются Кларк Кент, Брюс Уэйн, Питер Паркер и Тони Старк.

Apple против сторонней загрузки приложений

Компания Apple по‑прежнему выступает против загрузки сторонних приложений и использования сторонних магазинов приложений в iOS. В компании уверяют, что это связано исключительно с соображениями конфиденциальности и безопасности, подчеркивая, что на Android малвари больше от 15 до 47 раз.

Свежий отчет компании, посвященный этому вопросу, был опубликован в связи с тем, что в отношении Apple в ЕС в настоящее время ведется антимонопольное расследование. Его суть состоит в том, что компания принуждает разработчиков использовать собственный App Store для установки приложений и осуществления платежей. Кроме того, минувшим летом Apple столкнулась с проблемами в США, где два сенатора выдвинули законопроект, который, если будет принят, вынудит компанию открыть свои устройства для загрузки сторонних приложений и использования сторонних платежных систем.

В свежем отчете Apple заявляет, что причина, по которой устройства на базе iOS используют исключительно App Store как единственный способ установки приложений, связана с соображениями безопасности, так как это позволяет специалистам компании сканировать приложения в поисках вредоносного контента, прежде чем те достигнут пользователей.

Apple цитирует заявления ряда источников (включая Министерство внутренней безопасности США, ENISA, Европол, Интерпол, NIST, «Лабораторию Касперского», Wandera и Norton), которые предупреждают пользователей, что установка приложений из сторонних каталогов (так называемый sideloading) может быть опасна.

«Принудительный sideloading в экосистеме iOS сделает iPhone менее безопасным и менее заслуживающим доверия для пользователей. Так произойдет независимо от того, загружаются сторонние приложения напрямую или через сторонние магазины приложений», — пишут представители компании.

Далее в отчете Apple перечислены несколько вредоносных кампаний, нацеленных на Android-девайсы, в ходе которых злоумышленники обманом заставляли пользователей загружать сторонние вредоносные приложения, размещенные на сайтах или в неофициальных каталогах.

В этот список вошли такие кампании, как Goontact, HiddenAds, FakeSpy, SpyNote, BlackRock, Banker.BR, TeaBot, Fusob, Anubis, FluBot, HelloSpy, MalLocker.B, CopyCat, Android.Click.312.origin и FakeAdsBlock. Таким образом, Apple перечисляет в отчете самые разные угрозы, включая обычное рекламное ПО, программы‑вымогатели, банковские трояны, коммерческую спайварь и даже вредоносные программы «правительственных хакеров», которые, по словам Apple, злоумышленники распространяли именно благодаря sideloading’у и возможности пользователей Android устанавливать приложения из любого источника в интернете.

«Некоторые инициативы по загрузке сторонних приложений также потребуют [от Apple] снятия защиты от доступа третьих лиц к проприетарным аппаратным элементам и непубличным функциям операционной системы, — пишет Apple. — Это подорвет основу безопасности платформы, которая защищает операционную систему, данные и сервисы iPhone от вредоносных программ, взломов и сбоев в работе.

Принуждение Apple к поддержке загрузки сторонних приложений на iOS (посредством прямых загрузок или через сторонние магазины приложений) ослабит уровни безопасности и подвергнет всех пользователей новым и серьезным рискам. Это позволит вредоносным и нелегитимным приложениям легче достичь пользователей; подорвет функции, которые дают пользователям контроль над загружаемыми легитимными приложениями; это может подорвать on-device-защиту iPhone.

Загрузка сторонних приложений стала бы шагом назад с точки зрения безопасности и конфиденциальности пользователей: поддержка sideloading’а приложений на устройствах iOS, по сути, превратила бы их в „карманные ПК“, вернув их во времена зараженных вирусами компьютеров».

427 000 материалов с запрещенным контентом

- Представители Роскомнадзора сообщили, что с января по сентябрь 2021 года ведомство заблокировало более 427 тысяч материалов с запрещенным контентом. При этом отдельно подчеркивается, что более трети всей запрещенной информации (155 584 материала) обнаружили сами граждане.

- Также в Роскомнадзоре отметили работу соцсетей, которые самостоятельно удалили более 45% запрещенного контента. Наибольший процент неудаления при этом наблюдался у Facebook (19%) и YouTube (11%).

Стрим с эсминца USS Kidd

Неизвестный взломал Facebook-аккаунт американского эсминца USS Kidd и несколько часов стримил на скомпрометированной странице, как он играет в Age of Empires. Причем играл взломщик плохо и не сумел выйти даже из каменного века.

Первым о компрометации сообщило издание Task & Purpose, обнаружившее, что на странице эскадренного миноносца типа «Кидд» кто‑то уже четыре часа стримит Age of Empires под заголовком Hahahahaha.

После этого неизвестный включал стрим Age of Empires еще пять раз и каждый раз играл не менее часа. В итоге на официальной странице USS Kidd еще довольно долго были доступны записи этих стримов с заголовками вроде «Hi guys» («Привет, ребята»), «Play game» («Играю») и «Ffffffffffff».

Подписчики страницы быстро заметили странную активность и попытались выяснить у хакера, что происходит. Однако тот не отвечал своим зрителям, лишь играл, причем, как было замечено выше, из рук вон плохо. Фактически большую часть времени неизвестный не делал ничего или часами добывал древесину и камень (игнорируя советы зрителей, которые уже пытались рассказать ему, как строить здания и развиваться в игре).

Как сообщают журналисты, со ссылкой на пресс‑секретаря ВМС Николь Швегман, военные подтверждают взлом Facebook-аккаунта эсминца USS Kidd, хотя никаких подробностей они не предоставили. Записи стримов были удалены, и ВМС США восстановили контроль над своей учетной записью.

Интересно, что это не первый подобный случай. Так, в 2020 году официальный Twitter-аккаунт воинской части Форт‑Брэгг неожиданно опубликовал серию твитов сексуального характера и оставил комментарий к твиту модели OnlyFans. Хотя тогда военные изначально сообщили, что их учетная запись была взломана, вскоре выяснилось, что SMM-менеджер Форт‑Брэгг, похоже, просто забыл переключиться на свой личный аккаунт.

Обвинения в адрес Microsoft

Известный ИБ‑эксперт Кевин Бомонт, который работал в Microsoft аналитиком угроз (с июня 2020 года по апрель 2021 года), раскритиковал компанию за то, что она не борется со злоупотреблениями OneDrive и Office 365. Дело в том, что сервисы Microsoft постоянно используются для размещения вредоносного ПО.

«Забавно, в MS мы создали систему для оповещения Google Drive о малвари BazarLoader, чтобы такие ссылки блокировались, поэтому это происходило так быстро (буквально за считаные минуты). Теперь они [злоумышленники] перебрались в инфраструктуру Microsoft, у которой есть эта система, но они не могут заставить Office удалить файлы.

Документация Microsoft специально рекомендует разрешить ряд доменов, чтобы защитные решения не проверяли содержимое. Попробуйте‑ка защитить бизнес в таких условиях.

Microsoft не имеет права рекламировать себя как лидера в области безопасности, где работают 8000 сотрудников службы безопасности и обрабатываются триллионы сигналов, если они не в состоянии предотвратить прямую эксплуатацию собственной платформы Office 365 для запуска программы‑вымогателя Conti, а злоупотребления OneDrive и вовсе продолжаются годами»

— Бомонт у себя в Twitter

Глобальный сбой Facebook

4 октября 2021 года Facebook, Instagram и WhatsApp не работали больше пяти часов по всему миру. Приложения не работали, а браузеры отображали ошибку DNS при попытке подключения к сайтам. Попытка подключиться напрямую к DNS-серверам Facebook также оканчивалась неудачей.

На фоне проблем с доступом по сети стали распространяться слухи о взломе и колоссальной утечке данных: якобы компанию взломали и в сеть слили информацию 1,5 миллиарда пользователей Facebook. Это оказалось ложью.

Сначала казалось, что проблема связана с DNS, но позже выяснилось, что все несколько хуже. Как поясняли специалисты, включая Джорджио Бонфиглио (Giorgio Bonfiglio), главу службы технической поддержки Amazon AWS, префиксы маршрутизации Facebook внезапно исчезли из таблиц маршрутизации BGP, что фактически сделало невозможным подключение к каким‑либо службам, размещенным на этих IP-адресах.

Как стало понятно, когда социальные сети заработали вновь, эксперты были полностью правы. Представители Facebook опубликовали официальный пресс‑релиз, заявив, что сбой был вызван ошибкой при изменении конфигурации магистральных маршрутизаторов. Поскольку Facebook настроила всю свою организацию на использование доменного регистратора и DNS-серверов, размещенных на их собственном префиксе маршрутизации, когда префиксы были удалены, никто не мог подключиться к этим IP-адресам и службам, работающим на них.

«Наши инженерные группы установили, что изменения в конфигурации на магистральных маршрутизаторах, которые координируют сетевой трафик между нашими центрами обработки данных, спровоцировали проблемы и прервали связь, — пишет Сантош Джанардхан (Santosh Janardhan), вице‑президент по проектированию и инфраструктуре Facebook. — Это нарушение сетевого трафика оказало каскадное влияние на работу наших дата‑центров, в результате чего наши услуги стали недоступны».

Также сообщалось, что проблемы с конфигурацией повлияли и на внутренние системы и инструменты компании, еще больше затруднив диагностику и восстановление работы. Так, многочисленные анонимные источники в СМИ и социальных сетях утверждали, что сотрудники Facebook не сумели оперативно попасть в собственные дата‑центры и получить доступ к проблемному оборудованию, так как из‑за сбоя в самой компании царил настоящий хаос.

Кроме того, во время глобального отключения Facebook и других сервисов компании в сети возникла настоящая паника. Дело в том, что многие СМИ сообщили, что сбой возник не случайно: якобы компанию взломали и теперь в даркнете продают личные данные полутора миллиардов пользователей социальной сети.

Огромный дамп (якобы размером 600 Тбайт), действительно недавно появившийся на форуме RAID, будто бы содержит имена, email-адреса, номера телефонов, ID, данные о гендере и местонахождении пользователей.

Проблема заключалась в том, что этот дамп появился в продаже еще в конце сентября, а данные, судя по всему, были собраны при помощи скрапинга (то есть сбора и агрегации и без того открытых данных). Подобные БД появляются на черном рынке регулярно. Более того, другие участники хак‑форума обвинили продавца в мошенничестве.

«Скамер. Отправляет только [выборку данных] 20 пользователей. Больше нет. Не принимает условное депонирование (модератор). Но он ждет, что вы поверите в [реальность] этих 20 образцов и отправите ему 5000 долларов. Вместо 1,5 миллиарда, я думаю, у него есть данные 150 пользователей для социальной инженерии», — пишет один из участников форума.

«Хахахаха 600 Тб бургерных селфи Марка Цукера :D», — смеется другой пользователь RAID.

5 200 000 000 долларов «заработали» вымогатели

Подразделение по расследованию финансовых преступлений при Министерстве финансов США, также известное как FinCEN, отчиталось о выявлении биткойн‑транзакций на сумму около 5,2 миллиарда долларов. Все эти средства специалисты связывают с активностью шифровальщиков.

Это число было получено после анализа 2184 отчетов о подозрительной активности, поданных финансовыми учреждениями США за последнее десятилетие (с 1 января 2011 года по 30 июня 2021 года).

В общей сложности эксперты FinCEN идентифицировали 177 кошельков CVC («конвертируемой виртуальной валюты»), которые использовались для платежей, связанных с шифровальщиками.

Показатели за первое полугодие 2021 года превышают показатели за весь 2020 год целиком, что явно свидетельствует о стремительном росте активности вымогателей. Средняя сумма ежемесячных транзакций, связанных с вымогательским ПО, в 2021 году составила 102 300 000 долларов.

В первом полугодии 2021 года чаще всего в отчетах фигурировали образчики малвари REvil/Sodinokibi, Conti, DarkSide, Avaddon и Phobos.

Утечка данных Twitch

В начале октября на 4chan была опубликована ссылка на торрент‑файл, содержащий почти 130 Гбайт данных компании Twitch. Неизвестные хакеры слили в открытый доступ исходный код и бизнес‑данные платформы. Так как дамп помечен как «часть первая», очевидно, в будущем взломщики планируют опубликовать что‑то еще.

Злоумышленники заявили, что эта утечка — ответ на недавние «рейды ненависти» (скоординированные бот‑атаки, наводнившие чаты стримеров ненавистническим и оскорбительным контентом). Минувшим летом эта напасть коснулась многих стримеров платформы.

«Их сообщество… — это отвратительная и токсичная выгребная яма, поэтому, чтобы стимулировать дальнейший развал и конкуренцию в сфере стриминга видео, мы полностью их поимели и в первой части дампа публикуем исходный код из почти 6000 внутренних репозиториев Git», — писали авторы слива.

СМИ изучили опубликованный торрент и пришли к выводу, что в целом его содержимое совпадает с описанием хакеров:

- Twitch.tv полностью, с историей коммитов, уходящей корнями к старту сервиса.

- Клиенты Twitch для мобильных и десктопных устройств, а также игровых консолей.

- Различные проприетарные SDK и внутренние сервисы AWS, используемые Twitch.

- Прочая собственность, которой владеет Twitch, включая IGDB и CurseForge.

- Неизданный конкурент Steam от Amazon Game Studios [предполагаемый конкурент Steam от Amazon носит внутреннее название Vapor].

- Внутренние инструменты red team Twitch SOC.

- А также: отчеты о выплатах авторам за период с 2019 года по настоящее время. Узнайте, сколько на самом деле зарабатывает ваш любимый стример!

Наиболее конфиденциальные данные, обнаруженные журналистами в дампе, представляли собой папки, содержащие информацию о механизмах идентификации и аутентификации пользователей Twitch, административных средствах управления, а также данные внутренней службы безопасности Twitch, включая модели угроз и фото белой доски, на которой описывались различные части внутренней инфраструктуры Twitch.

Обнаружить в дампе какие‑либо личные данные пользователей Twitch не удалось, зато утечка действительно содержала данные о выплатах для лучших стримеров платформы. Некоторые из них подтвердили правдивость приведенной информации.

Компания Twitch признала факт взлома и опубликовала официальное заявление, в котором подчеркивала, что пользовательские данные не пострадали. Кроме того, сообщалось, что Twitch сбросила все стриминговые ключи, поэтому стримерам пришлось получить новые в своих профилях.

Компания, принадлежащая Amazon, также заявила, что расследование случившегося еще продолжается, но пока все указывает на то, что компрометация произошла из‑за «ошибки во время изменения конфигурации сервера Twitch, к которому впоследствии получила доступ третья сторона».

Новый DDoS-рекорд: 2,4 Тбит/с

Компания Microsoft сообщила, что в конце августа справилась с рекордной DDoS-атакой (2,4 Тбит/с), направленной на неназванного европейского клиента платформы Azure. В DDoS-атаке были задействованы примерно 70 000 ботов, в основном из Азиатско‑Тихоокеанского региона (Малайзия, Вьетнам, Тайвань, Япония и Китай), а также из Соединенных Штатов.

Атака была разделена на три короткие волны и длилась около десяти минут: первая волна мощностью 2,4 Тбит/с, вторая — 0,55 Тбит/с, третья — 1,7 Тбит/с.

- Предыдущие рекорды в области успешно отраженных DDoS-атак принадлежали Amazon AWS (в прошлом году компания справилась с атакой мощностью 2,3 Tбит/с) и Google Cloud (еще в сентябре 2017 года сервис отразил атаку, чья пиковая мощность достигала 2,54 Тбит/с).

Скрытый слой «Великого китайского файрвола»

Группа ученых из Мэрилендского университета рассказала о новом слое, обнаруженном в системе «Великого китайского файрвола». Им оказалась вторичная система фильтрации HTTPS SNI, работающая параллельно с первой, запущенной в прошлом году.

Дело в том, что внутри «Великого китайского файрвола» существуют различные механизмы цензурирования, которые работают с разными протоколами. Его наиболее мощная и технически продвинутая часть — это система, работающая с зашифрованным трафиком HTTPS, и этот механизм разделен на две отдельные системы. Первая и наиболее старая работает, перехватывая HTTPS-соединения на начальных этапах, а затем изучает поле SNI, содержащее данные о домене, к которому пользователь пытается получить доступ. Таким образом поле SNI позволяет правительству Китая блокировать доступ к нежелательным сайтам.

Второй механизм, представленный в прошлом году, в целом похож на первый, но работает с HTTPS-соединениями, где используются современные протоколы, которые шифруют поле SNI (как eSNI). Так как эта система не может «видеть», к какому домену пользователь пытается получить доступ, блокируются вообще все соединения, в которых обнаруживаются поля eSNI.

Второй механизм пока не получил широкого распространения и, похоже, пока находится на этапе тестирования, так как немногие HTTPS-соединения используют eSNI в целом.

Теперь эксперты из Мэрилендского университета заявили, что они обнаружили вторичную систему фильтрации HTTPS SNI, работающую параллельно с запущенной в прошлом году. Это открытие было сделано случайно, еще в 2019 году. По словам экспертов, обнаруженная система столь же эффективна, как и первый уровень при цензуре HTTPS, хотя она вмешивается в происходящее уже на последних этапах соединения.

«Мы стали замечать странные стратегии, в которых Geneva [система обхода цензуры] обходила цензуру во время первой части хендшейка TLS (где, как предполагалось, имела место цензура), но все же не могла продвинуться в хендшейке дальше. В то время мы не полностью понимали, что это, но с тех пор наши инструменты и понимание „Великого китайского файрвола“ улучшились, так что теперь мы осознаем, что это были странные результаты.

Мы не знаем наверняка, что это такое, но похоже, что этот механизм специфичен для HTTPS: мы не наблюдаем такого же поведения в других протоколах, которые подвергаются цензуре», — рассказывает один из авторов доклада Кевин Бок (Kevin Bock).

Эксперты резюмируют, что еще несколько лет назад «Великий китайский файрвол» представлялся специалистам единым целым, но теперь становится ясно, что он состоит из разных наборов middlebox’ов, работающих параллельно друг с другом, и каждый из них предназначен для цензуры разных протоколов.

«Наше открытие означает, что „Великий китайский файрвол“ параллельно использует как минимум три разных middlebox’а для цензуры HTTPS: два для соединений на основе SNI и еще одно семейство middlebox’ов для цензуры соединений на основе eSNI», — гласит отчет.

Интервью оператора LockBit

Аналитик Recorded Future Дмитрий Смилянец взял интервью у одного из создателей хорошо известного вымогателя LockBit, который активен с сентября 2019 года. Беседа вышла интересной, выбрали для тебя несколько самых любопытных цитат.

О прибыли:

«Недостаточно просто зашифровать компанию, иногда гораздо важнее украсть ценную информацию, за неразглашение которой компания готова платить больше, чем за расшифровку».

«Не бывает компаний без денег, бывают хитрые компании, которые не хотят тратить деньги на защиту своей сети, платить зарплату хорошим системным администраторам, а потом платить выкуп».

О запрете рекламы шифровальщиков и банах на хак‑форумах:

«Не очень понятно, как киберпреступники могут запрещать определенные виды киберпреступлений, ведь на самом деле все на этом форуме нарушают закон. Оказывается, проведение пентеста с постоплатой для крупных компаний запрещено, но разрешено воровство денег с банковских карт миллионов физических лиц».

Об опасности быть взломанным спецслужбами:

«Это один из самых эффективных методов борьбы с нами; никто не застрахован от взлома инфраструктуры с помощью 0-day. Используя аппаратные бэкдоры АНБ, можно получить доступ к любому серверу на планете. Поэтому всегда присутствует риск быть взломанным».

Закрылся White House Market

Операторы подпольного маркетплейса White House Market (WHM) объявили о закрытии своей торговой площадки спустя почти два года после ее запуска.

«Мы достигли своей цели, и теперь, согласно плану, нам пора отойти от дел, — гласит официальное сообщение на главной странице WHM, подписанное уникальным криптографическим ключом операторов. — Спасибо всем за бизнес, доверие, поддержку и, конечно же, за то, что положили крупные суммы денег в наши карманы. Когда‑нибудь в будущем мы можем вернуться с другим проектом, а может, и нет».

После публикации объявления сайт, который работал по тому же принципу, что Amazon и eBay (только для преступников), уже отключил регистрацию новых пользователей и публикацию новых лотов. Продавцов предупредили о том, что им пора переместить свои продукты на другие маркетплейсы даркнета.

«Мы будем поддерживать сайт ограниченное время, пока все открытые заказы не будут завершены, не разрешатся споры и не будут выведены средства. Мы не знаем, сколько времени это займет, но не думайте, что вернетесь через полгода и обнаружите, что маркетплейс все еще работает», — пишут администраторы WHM.

WHM был запущен в даркнете в октябре 2019 года. Согласно статистике, которую публиковала администрация сайта, он насчитывал 895 000 зарегистрированных пользователей, 3450 продавцов и около 47 500 объявлений. Хотя сайт использовался для рекламы и продажи множества нелегальных товаров и услуг, в первую очередь WHM был известен разделом, в котором продавали наркотики, при этом большинство продавцов работали только на европейских территориях.

Другие продукты и услуги, которые предлагали на WHM, включали: банковские карты, малварь, изготовление различных подделок, а также продажу армейского оборудования, в том числе оружие, бронежилеты, «глушилки» и средства для установления безопасной связи.

ИБ‑исследователи отмечали, что WHM поддерживал высокий уровень безопасности, требуя от всех пользователей отключать JavaScript в браузере Tor перед доступом к сайту, и был известен сильной командой модераторов, которая активно участвовала в разрешении споров, что некогда помогло сайту завоевать доверие как продавцов, так и покупателей.

80 000 000 образцов шифровальщиков

Специалисты VirusTotal подготовили большой отчет об активности шифровальщиков за последнее время, и для этого им пришлось изучить 80 000 000 образцов вымогательского ПО.

В 2020 году и в первой половине 2021 года в общей сложности было обнаружено 130 различных семейств шифровальщиков и больше всего от их атак страдали Израиль, Южная Корея, Вьетнам, Китай, Сингапур, Индия, Казахстан, Филиппины, Иран и Великобритания.

- Большая часть всей активности относилась к хак‑группе GandCrab (78,5%), за которой следуют Babuk (7,61%), Cerber (3,11%), Matsnu (2,63%), WannaCry (2,41%), Congur (1,52%), Locky (1,29%), TeslaCrypt (1,12%), Rkor (1,11%) и Reveon (0,70%).

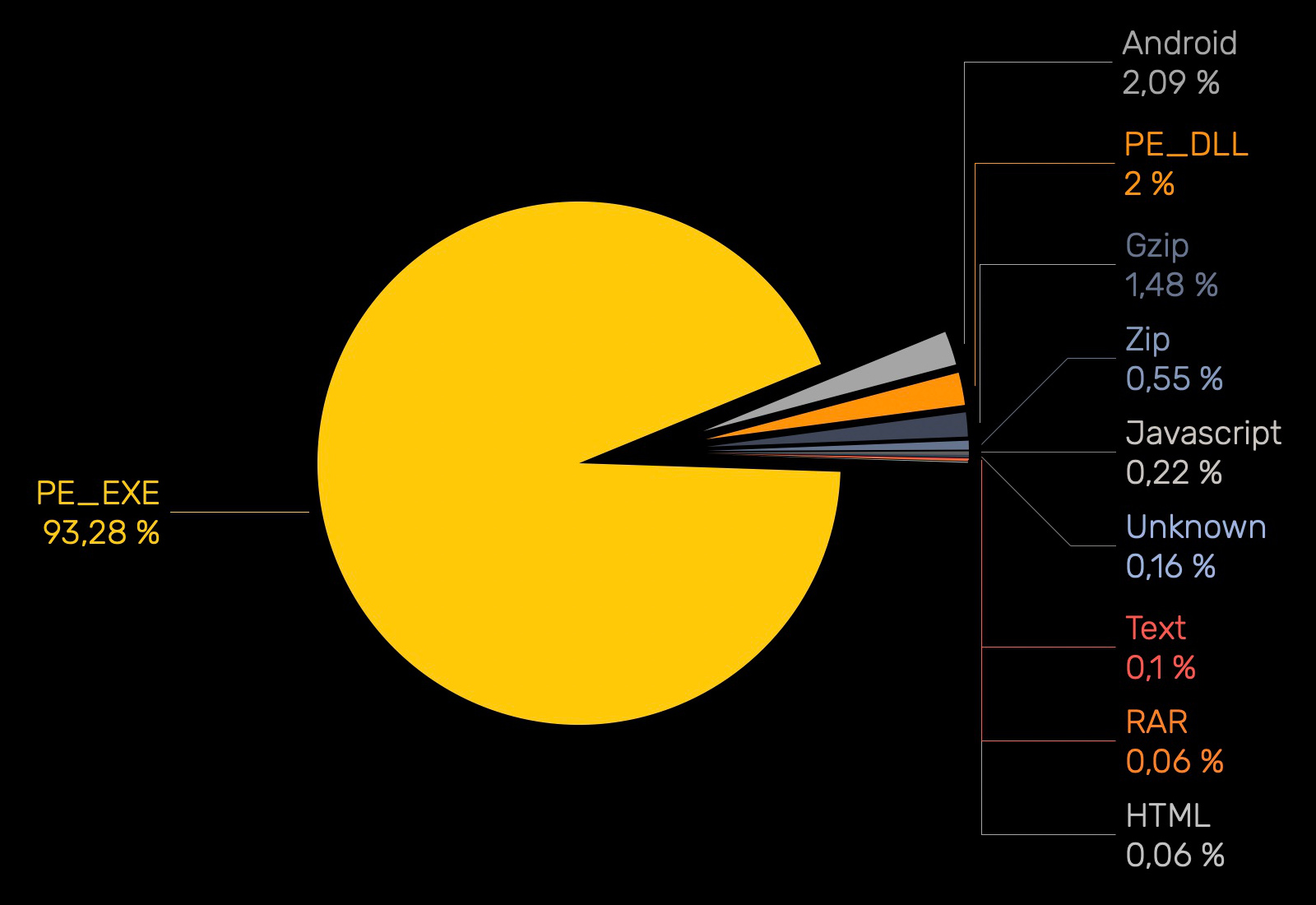

- 93,28% изученных вымогателей — это исполняемые файлы для ОС семейства Windows, а еще 2% — DLL-файлы Windows. На Android приходится лишь 2% файлов, а в середине 2020 года было обнаружено несколько образцов малвари EvilQuest, нацеленных на Mac.

- Лишь 5% проанализированных образцов малвари оказались связаны с различными эксплоитами, ведь чаще шифровальщики развертываются с помощью социальной инженерии или дропперов.

REvil снова прекратил работу

Операции вымогателя REvil вновь были приостановлены, так как неизвестный человек взломал сайт группировки, через который хакеры принимали платежи от жертв и сливали украденные у компаний данные.

Представитель REvil, известный под ником 0_neday, поместил на хакерском форуме XSS сообщение о том, что некто захватил домены злоумышленников. Также сообщалось, что неизвестный человек захватил onion-домены хакеров, используя те же закрытые ключи, что и сайты группы. При этом неизвестный, похоже, имел доступ к резервным копиям сайтов хак‑группы, а 0_neday заявил, что сервер группировки был скомпрометирован и неизвестный атакующий нацеливался именно на REvil.

Собственные источники Reuters (три ИБ‑эксперта из частного сектора и бывший чиновник) сообщили, что инфраструктура группы была отключена в результате операции правоохранительных органов, проведенной в нескольких странах мира.

В частности, человек, знакомый с событиями, заявил информационному агентству, что иностранный партнер правительства США провел хакерскую операцию по проникновению в инфраструктуру REvil. Бывший американский чиновник, который говорил с журналистами на условиях анонимности, рассказал, что эта операция все еще продолжается.

Глава по стратегии кибербезопасности в компании VMware Том Келлерман, который также является советником Секретной службы США по расследованию киберпреступлений, сообщил представителям СМИ следующее:

«ФБР вместе с Киберкомандованием, Секретной службой и странами‑единомышленниками действительно предприняло серьезные подрывные действия против этой группировки».

Многие полагают, что на этот раз REvil прекратил свою работу окончательно. Дело в том, что недавно шифровальщик уже «пропадал с радаров» после скандальных атак на клиентов известного поставщика MSP-решений Kaseya и компанию JBS (крупнейший в мире поставщик говядины и птицы, а также второй по величине производитель свинины).

Хотя в итоге спустя несколько месяцев REvil вернулся, некоторые злоумышленники и ИБ‑эксперты полагали, что ФБР или другие правоохранительные органы получили доступ к серверам группировки и контролировали их с момента перезапуска. Ведь пока REvil был неактивен, компания Kaseya каким‑то образом получила универсальный ключ для дешифрования данных своих клиентов. Тогда многие считали, что российские правоохранители получили ключ дешифрования от самих злоумышленников и передали его ФБР в качестве жеста доброй воли.

Кроме того, в прошлом представитель группировки, известный под никами Unknown и UNKN, публиковал на хакерских форумах сообщения с рекламой или последние новости об операциях REvil. После перезапуска операций шифровальщика он исчез, а сами хакеры писали, что Unknown, вероятно, был арестован. Что с ним случилось, доподлинно неизвестно до сих пор.

Другие интересные события месяца

Аресты

Взломы

Китайских хакеров подозревают в атаках на израильские больницы

Взломана компания, занимающаяся маршрутизаций SMS крупных операторов США

Работа автозаправок в Иране прервалась из‑за хакерской атаки

Малварь

Ботнет из роутеров TP-Link рассылал странные SMS с 2016 года

Группировка Evil Corp использует для вымогательских атак новую малварь Macaw

Вредонос AbstractEmu «рутует» смартфоны на Android, уклоняясь от обнаружения

Уязвимости

Azure, GitHub, GitLab и BitBucket отзывают SSH-ключи, сгенерированные с помощью GitKraken

В Apache исправлена уязвимость нулевого дня, уже взятая на вооружение хакерами