Содержание статьи

Чем опасны криптомайнеры?

Майнинг криптовалют намного менее выгоден, чем кража конфиденциальной информации и распространение вымогателей, поэтому основной целью киберпреступников становятся не инфицированные машины конечных пользователей, а облачные сервисы. Наибольшей популярностью у злоумышленников пользуется криптовалюта Monero (XMR), поскольку она позволяет получать максимальную отдачу при майнинге с использованием CPU по сравнению с другой криптой. Выбор объясняется еще и тем, что большинство облачных сервисов не предоставляют доступа к графическим процессорам и ресурсы обычного процессора становятся единственным инструментом майнинга. При этом группировки активно конкурируют между собой: специалисты по информационной безопасности сравнивают эту борьбу за ресурсы с кибертурнирами категории Capture the Flag. В своем исследовании эксперты Trend Micro проанализировали деятельность группировок Outlaw, TeamTNT, Kinsing, 8220 и Kek Security, которые проявляют наибольшую активность в атаках на облачные сервисы.

Перенос инфраструктуры в облака — очевидная тенденция последних лет, поскольку такая миграция позволяет компаниям экономить значительные средства на оборудовании и его обслуживании. В то же время развертывание облачных сервисов требует затрат на их настройку и администрирование, прежде всего чтобы обеспечить безопасность. Многие фирмы экономят и на этом. Значительное число системных администраторов хорошо знакомо с инструментарием для защиты локальной инфраструктуры, например брандмауэрами и антивирусами, но эти специалисты сталкиваются с недостатком знаний и практики, когда речь заходит об облачных сервисах. Кроме того, если в облаке не установлены и не настроены средства мониторинга и логирования, администратор не получает того же объема информации, который доступен ему в локальной системе, из‑за чего может не заметить атаку. Закономерным результатом становится взлом, и использование скомпрометированного облака для майнинга криптовалют зачастую можно назвать наименьшим из возможных зол.

Поскольку конфигурация у многих облачных сервисов стандартизирована, а настройки по умолчанию не являются секретом (да еще и неплохо документированы), злоумышленникам не нужно тратить чрезмерные усилия на разведку и взлом, не требуется и какой‑то изощренный инструментарий. С одной стороны, кажется, что проникновение в облачную систему трояна‑майнера не представляет серьезной угрозы, поскольку не приводит к утечке данных и нарушению целостности инфраструктуры. С другой стороны, это влечет за собой замедление работы сервисов, недовольство и отток клиентов и, как следствие, падение прибыли. Ну и если система уязвима, ничто не помешает злоумышленникам воспользоваться этой уязвимостью и куда более деструктивно.

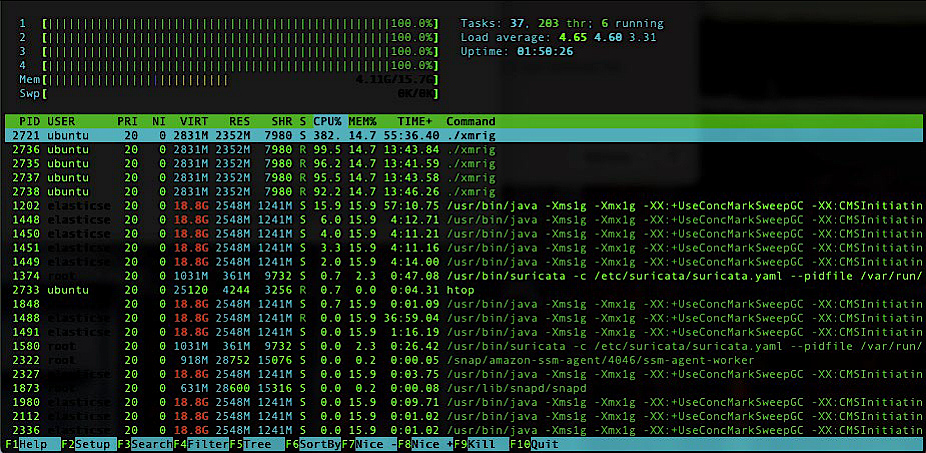

В исследовательских целях специалисты Trend Micro установили программу для добычи Monero — XMRig — на тестовый облачный сервер, параллельно нагруженный другими задачами, и отметили рост нагрузки на процессор от 13 до 100%. В денежном выражении это означает повышение расходов на аренду такого сервера с 20 до 130 долларов в месяц.

Одновременно с ростом нагрузки на CPU увеличивается и объем сетевого трафика, но расходы на него незначительны на фоне общих затрат.

Нередко доступ к взломанному облачному серверу выставляется злоумышленниками на продажу, а майнер заливают в облако на время, пока товар «ждет своего покупателя». Потому обнаружение такого трояна — очень плохой признак. В большинстве случаев это последний шанс разобраться с проблемами безопасности, прежде чем взломщики используют скомпрометированный сервер с какими‑нибудь другими недобрыми намерениями.

Технология взлома и группировки

Как правило, киберпреступники получают доступ к облачной инфраструктуре по SSH, используя настройки по умолчанию, известные уязвимости или легко угадываемые пароли — методом брутфорса. Затем на сервер устанавливается XMRig, который подключается к майнинговому пулу.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»