Содержание статьи

Бэкдор в XZ Utils

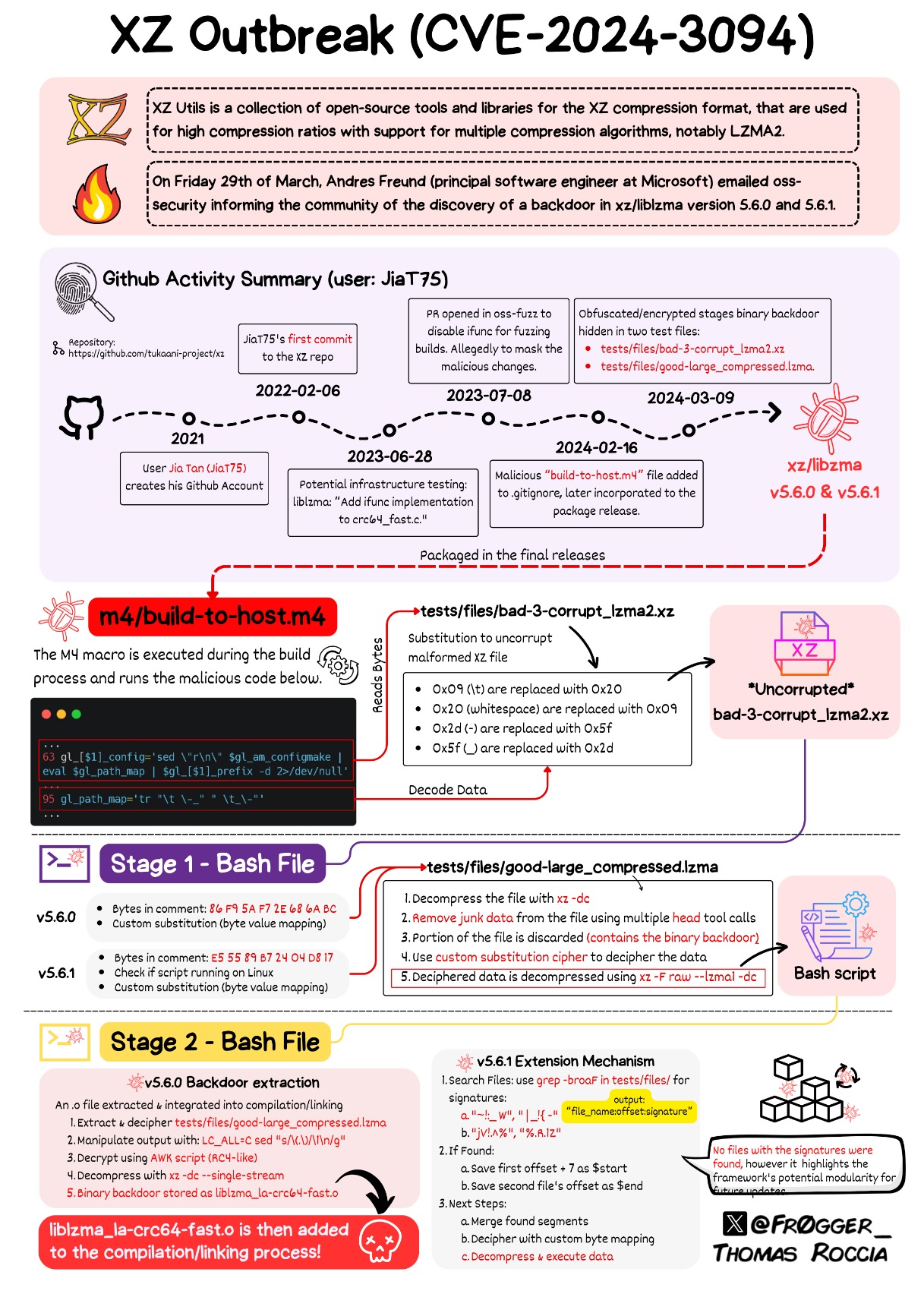

В популярном пакете XZ Utils для сжатия данных без потерь и работы с форматом .xz обнаружили бэкдор. Проблема затрагивает практически все основные дистрибутивы Linux, и не только их. Судя по всему, злоумышленники несколько лет готовили эту атаку и втирались в доверие к сопровождающему проекта XZ Utils.

Бэкдор, который получил идентификатор CVE-2024-3094 (и десять баллов из десяти возможных по шкале CVSS), случайно обнаружил специалист компании Microsoft и разработчик проекта PostgreSQL Андрес Фройнд (Andres Freund).

По его собственным словам, он занимался микробенчмаркингом и пытался стабилизировать систему, когда обратил внимание на повышенную нагрузку на процессор со стороны демона SSH, что вызывало задержки и увеличивало время входа в систему. Изучение проблемы привело Фройнда к сложному вредоносному коду в XZ Utils. Известно, что бэкдор появился в XZ Utils версий 5.6.0 (опубликована 23 февраля) и 5.6.1 (опубликована 9 марта).

Так как XZ Utils и входящая в его состав библиотека liblzma очень популярны и включены в большинство дистрибутивов Linux (а также используются множеством приложений для Linux и macOS), обнаружение бэкдора взбудоражило все опенсорсное сообщество.

Наличие бэкдора подтвердили разработчики Fedora (40 Beta и Rawhide), Debian (Sid), openSUSE (Tumbleweed и MicroOS), Kali Linux (Rolling), Gentoo и Arch Linux (Rolling).

Также опасные версии XZ Utils успели проникнуть в Homebrew и OpenWrt, и длинный список пострадавших проектов, скорее всего, продолжит пополняться. К счастью, как можно заметить, вредоносный код в основном добрался лишь до бета‑версий и версий для разработчиков, то есть не успел попасть в стабильные релизы и получить по‑настоящему широкое распространение.

За появление бэкдора в коде XZ Utils ответственен некий Цзя Тань (Jia Tan), также известный под ником JiaT75. Судя по версиям детальной хронологии событий (1, 2), составленным разработчиком Эваном Бохсом (Evan Boehs) и экспертом Google Рассом Коксом (Russ Cox), атака на XZ Utils и его сопровождающего Лассе Коллина (Lasse Collin aka Larhzu) началась еще в 2021 году, когда на GitHub был создан аккаунт JiaT75.

Операция по внедрению бэкдора представляла собой сложную, продуманную атаку, и многие полагают, что за произошедшим могли стоять профессионалы из спецслужб, а Цзя Тань — полностью вымышленная личность.

Так, JiaT75 и его вероятные сообщники использовали несколько подставных аккаунтов, чтобы постепенно убедить Коллина принять помощь Цзя Таня в работе над проектом и уступить место новому мейнтейнеру. В то время у Коллина действительно был сложный период из‑за проблем с психическим здоровьем, и он не мог уделять XZ Utils должного внимания.

Также уже обнаружилось, что Цзя Тань не только работал над постепенным внедрением в проект бэкдора, но и проявлял активность за пределами XZ Utils. Например, был найден пул‑реквест в Google OSS-Fuzz, призванный скрыть бэкдор. Кроме того, JiaT75 пытался давить на разработчиков Fedora и Ubuntu, чтобы те поскорее обновились до опасных версий XZ Utils.

Когда инцидент получил большой резонанс, из соображений безопасности GitHub заблокировал репозитории xz, xz-java и xz-embedded, а также аккаунты Коллина и JiaT75. Сам Лассе Коллин подтвердил компрометацию XZ Utils на сайте проекта tukaani.org, куда Цзя Тань не имел доступа.

При этом сообщается, что бэкдор был внедрен не в репозиторий XZ Utils, а в TAR-архивы. Так, вредоносный код серьезно обфусцирован, и его можно обнаружить только в полном пакете загрузки, а не в Git-дистрибутиве, где отсутствует макрос M4, запускающий процесс билда бэкдора. Если же вредоносный макрос присутствует, артефакты второго этапа из Git-репозитория внедряются во время сборки.

«Полученная вредоносная сборка вмешивается в аутентификацию sshd через systemd. SSH — это широко используемый протокол для удаленного подключения к системам, а sshd — служба, обеспечивающая доступ, — писали специалисты Red Hat. — При удачном стечении обстоятельств это вмешательство может позволить злоумышленнику обойти аутентификацию sshd и получить несанкционированный удаленный доступ ко всей системе».

Однако теперь, когда анализом бэкдора занимаются многие ИБ‑специалисты, выясняется, что, по сути, он перехватывает и перенаправляет операции расшифровки ключей SSH RSA (функцию RSA_public_decrypt). И это позволяет атакующему изменять способ работы ПО при выполнении операций, связанных со сжатием или распаковкой lzma, передавать специальные аргументы во время операции SSH-аутентификации и выполнять произвольный код на удаленных системах, при этом не оставляя следов в логах.

Исследователи, разработчики и даже Агентство по кибербезопасности и защите инфраструктуры США (CISA) призвали всех срочно провести даунгрейд XZ Utils до незатронутой версии (например, 5.4.6 Stable).

Эксперты же продолжают изучать сам бэкдор (1, 2, 3), а также анализируют вклад Цзя Таня в другие проекты, помимо XZ Utils, так как любые его коммиты и предложения теперь рассматриваются как потенциально опасные.

300 000 серых SIM-карт

- По запросу Роскомнадзора операторы связи блокируют в среднем около 300 000 SIM-карт в неделю в рамках борьбы с «серым» рынком. Операторы говорят, что большинство блокировок происходит из‑за неверных данных абонентов, которые затем их обновляют и могут восстановить доступ к услугам связи.

- С сентября по декабрь 2023 года операторы связи прекратили оказание услуг по более чем 600 000 номеров с неустановленными владельцами.

ИИ пишет малварь

Аналитики Proofpoint заявили, что злоумышленники используют для распространения инфостилера Rhadamanthys PowerShell-скрипт, созданный при помощи ИИ (например, ChatGPT компании OpenAI, Gemini компании Google или CoPilot компании Microsoft).

Изученный специалистами скрипт использовался в марте текущего года, в рамках фишинговой кампании, нацеленной на десятки организаций в Германии. По данным исследователей, в этой почтовой кампании хакеры выдавали себя за представителей Metro cash-and-carry, используя инвойсы в качестве приманки.

Обнаруженная активность связана с хакерской группой TA547 (она же Scully Spider), которая к тому же выступает брокером первоначальных доступов. Scully Spider активны как минимум с 2017 года, и за эти годы они распространяли самую разную малварь для Windows (ZLoader/Terdot, Gootkit, Ursnif, Corebot, Panda Banker и Atmos) и для Android (Mazar Bot и Red Alert).

Но в последнее время группа переключилась на модульный инфостилер Rhadamanthys, который постоянно расширяет свои возможности по сбору и краже данных (из буфера обмена, браузера, cookie). Этот стилер распространяется среди киберпреступных групп с сентября 2022 года по модели Malware-as-a-Service (MaaS, «малварь как услуга»).

По данным Proofpoint, письма злоумышленников содержали защищенный паролем MAR26 ZIP-архив, в котором находился вредоносный файл .LNK. Обращение к файлу ярлыка запускало PowerShell для выполнения удаленного скрипта.

Анализируя PowerShell-скрипт, загружающий Rhadamanthys, исследователи заметили, что тот содержит множество символов #, за которыми следуют отдельные комментарии для каждого компонента. Такое нечасто встречается в коде, написанном человеком. Эксперты пишут, что подобное скорее характерно для кода, созданного генеративным ИИ, например ChatGPT, Gemini или CoPilot.

Хотя специалисты не уверены до конца, что PowerShell-скрипт написан при помощи LLM, его содержимое наводит на мысли о том, что теперь TA547 использует генеративный ИИ для написания или переработки своих инструментов. К тому же сами исследователи попробовали создать аналогичный скрипт с помощью LLM и пришли к выводу, что скрипт TA547 тоже мог быть сгенерирован ИИ.

Например, по словам исследователей, разработчики обычно прекрасно пишут код, но их комментарии зачастую малопонятны и содержат грамматические ошибки.

«PowerShell-скрипт, предположительно созданный LLM, тщательно закомментирован с безупречной грамматикой. Почти каждая строка кода сопровождается соответствующим комментарием», — отмечают в Proofpoint.

Маск борется с ботами

После приобретения компании Twitter (теперь X) в 2022 году Илон Маск пытается бороться с засильем ботов и спамерских аккаунтов на платформе. Так как эти усилия не приносят особых успехов, теперь в компании рассматривают возможность сделать публикацию сообщений платной для новых пользователей.

В октябре прошлого года X уже начала взимать плату в размере доллара в год с новых неверифицированных пользователей в Новой Зеландии и на Филиппинах. Без оплаты такой пользователь может только читать сообщения. Теперь этот подход могут расширить и на другие страны.

«К сожалению, небольшая плата за возможность писать сообщения для новых пользователей — единственный способ обуздать непрекращающийся натиск ботов. Нынешний ИИ (и фермы троллей) с легкостью обходят бот‑тесты. К тому же нашествие фейковых аккаунтов использует доступное пространство имен, поэтому многие хорошие имена в результате оказываются заняты», — пишет Илон Маск в X, добавляя, что мера затронет только новые учетные записи и через три месяца после регистрации пользователи смогут писать бесплатно.

Исходники MS-DOS 4.00

Microsoft опубликовала исходный код MS-DOS 4.00, бинарники, образы дисков и документацию. Теперь исходный код, которому почти 45 лет, доступен под лицензией MIT, то есть можно свободно с ним работать, изменять и распространять его.

Десять лет назад Microsoft уже передавала исходники MS-DOS 1.25 и 2.0 Музею компьютерной истории, а затем повторно опубликовала их и на GitHub. В компании отмечают, что этот код занимает важное место в истории операционной системы, которая была полностью написана на ассемблере для 8086 почти полвека назад.

Теперь был обнародован и исходный код MS-DOS 4.00, отныне доступный под лицензией MIT. В Microsoft напоминают, что MS-DOS 4.00 — это довольно интересная версия, написанная совместно с IBM. В прошлом именно от MS-DOS 4.00 было образовано ответвление Multitasking DOS (или MT-DOS), которое в итоге не получило широкого распространения.

Представители Microsoft рассказали, что этот релиз увидел свет благодаря переписке между бывшим техническим директором Microsoft Рэем Оззи (Ray Ozzie) и молодым британским исследователем Коннором Хайдом (Connor Hyde), также известным под ником Starfrost.

Дело в том, что многие исходники и материалы, теперь доступные на GitHub, были предоставлены Оззи. Когда‑то давно он работал в компании Lotus и ему прислали несколько неизданных бета‑версий MS-DOS 4. С тех пор Оззи хранил дискеты в надежном месте, а недавно нашел их по просьбе Хайда.

В итоге Starfrost связался с отделом Microsoft, который занимается открытым исходным кодом (Microsoft Open Source Programs Office, OSPO), чтобы изучить возможность публикации исходников DOS 4. Ведь сам Хайд работает над документированием взаимосвязей между DOS 4, MT-DOS и тем, что в итоге стало OS/2.

Отмечается, что некоторые более поздние версии бинарников Multitasking DOS можно было найти в интернете, но бета‑версии Оззи — это более ранние копии, которые не выпускались до этого.

В итоге вице‑президент сообщества разработчиков Microsoft Скотт Хансельман (Scott Hanselman) и интернет‑архивист и энтузиаст Джефф Спонагл (Jeff Sponaugle) создали образы этих оригинальных носителей и отсканировали предоставленные оригинальные печатные документы.

Кроме того, специалисты Microsoft и OSPO покопались в архиве компании. Хотя им не удалось найти полный исходный код MT-DOS, они обнаружили MS-DOS 4.00, которая теперь доступна на GitHub, а также дополнительные бета‑версии бинарников, PDF-документацию и образы дисков. В компании обещают, что дополнят релиз, если попадется еще что‑нибудь интересное.

«Если вы захотите запустить это ПО самостоятельно, нам успешно удалось запустить его на оригинальном IBM PC XT, более новом Pentium, а также в опенсорсных эмуляторах PCem и 86Box», — отмечают в компании.

В личном блоге Коннор Хайд подробно рассказывает о том, что MS-DOS 4.00 была уникальна и, например, обладала определенными возможностями для многозадачности, а в итоге легла в основу OS/2.

Так, одной из ключевых составляющих многозадачности MS-DOS 4.00 был менеджер сессий (SM.EXE). Хайд объясняет, что этот компонент системы позволял использовать горячие клавиши и переключаться между заранее определенными приложениями (таковых могло быть до шести). Однако, судя по собственным тестам исследователя, в работе SM.EXE наблюдались серьезные ошибки, поэтому его использование было не слишком целесообразно.

2500 DDoS-атак на сферу энергетики

- Специалисты ГК «Солар» подсчитали, что в первом квартале 2024 года произошло более 2500 DDoS-атак на сферу энергетики. Это в 3 раза превышает показатель предыдущего квартала и почти в 10 раз — показатель аналогичного периода 2023 года.

- Постепенный рост атак на энергетический сектор начался еще в 2023 году. Так, в первом квартале было совершено более 280 DDoS-атак на предприятия отрасли, а к четвертому кварталу их уже было 755.

- Несмотря на всплеск DDoS в энергетике, отрасль находится только на 8-м месте в перечне наиболее атакуемых отраслей. Лидирует же госсектор, доля которого в общем объеме DDoS-атак составила 15%.

- Традиционно это одна из наиболее атакуемых сфер, наряду с ИТ‑компаниями, телеком‑провайдерами и финансовыми организациями.

- В общей сложности в первом квартале 2024 года эксперты зафиксировали около 119 000 DDoS-атак на российские организации. Это почти в два раза превышает показатель 2023 года за аналогичный период (64 000 атак), и это самый высокий квартальный показатель за последний год.

- Самый продолжительный DDoS длился 11 дней, а максимальная мощность составила 724 Гбит/с.

Взлом DRM Microsoft

Основатель и глава польской исследовательской компании AG Security Research (ранее Security Explorations) Адам Говдяк (Adam Gowdiak) заявил, что обнаружил уязвимости в технологии защиты контента PlayReady компании Microsoft. По его словам, эти проблемы могут позволить недобросовестным подписчикам стриминговых сервисов незаконно скачивать фильмы.

Говдяк известен своими исследованиями в области безопасности Java (1, 2, 3), а также телевизионных и стриминговых платформ, и эти ресерчи за последние 16 лет не раз попадали на первые полосы изданий. Но если ранее его исследования были посвящены платформам спутникового ТВ, телевизионным приставкам и DVB, то в последнее время Говдяк занимается вопросами защиты цифрового контента и их влиянием на стриминговые платформы.

К примеру, еще в 2022 году Говдяк сообщил инженерам Microsoft, что ему удалось скачать контент, защищенный PlayReady, с Canal+, премиальной VOD-платформы в Польше. Это исследование включало взлом телевизионных приставок для получения ключей, необходимых для доступа к защищенному контенту.

Тогда Canal+ проигнорировала попытки исследователя добиться устранения уязвимости, а год спустя и вовсе сообщила, что закрывает уязвимую платформу. То есть в компании так и не признали работу Говдяка. А в Microsoft тогда заявили СМИ, что «описанные проблемы касаются настроек, контролируемых поставщиком услуг, и безопасности стороннего клиента», подчеркнув, что речь не идет об уязвимости в службе или клиенте Microsoft.

Однако Говдяк продолжил изучать безопасность Microsoft PlayReady и теперь обратил внимание на международные стриминговые сервисы, которые используют PlayReady для защиты контента.

PlayReady представляет собой технологию предотвращения копирования медиафайлов, которая включает в себя шифрование, предотвращение вывода и DRM. Microsoft утверждает, что это «самая распространенная технология защиты контента в мире».

В новом исследовании Говдяк обошелся без взлома телевизионных приставок. Теперь атака направлена на сами технологии Protected Media Path (PMP), которые обеспечивают безопасность контента в средах Windows, а также на компилятор Warbird, разработанный Microsoft для усложнения реверс‑инжиниринга компонентов Windows.

Найденные им уязвимости в компонентах PMP могут использоваться для получения доступа к текстовым ключам контента, которые защищает PlayReady. И эти ключи могут позволить вошедшему в систему пользователю расшифровать контент популярных стриминговых сервисов.

«Атака осуществляется через использование временного окна, в течение которого ключи контента имеют XOR-форму, — текстовое значение таких ключей может быть получено с помощью простой операции XOR с 128-битной ключевой magic-последовательностью, — сообщается в блоге Security Explorations. — Наши тесты показали, что в версиях Windows, выпущенных после 2022 года, используются только две такие последовательности (одна для Windows 10, другая для Windows 11)».

В качестве proof-of-concept исследователь продемонстрировал загрузку фильмов с Canal+ и получение ключа контента для фильма Netflix. Однако подчеркивается, что эта атака может работать и против других платформ, включая HBO Max, Amazon Prime Video и Sky Showtime. Говдяк утверждает, что ему удалось скачать фильмы в HD-качестве на локальный накопитель и просмотреть их с помощью Windows Media Player.

«Злоумышленнику нужна только Windows и доступ (подписка) к стриминговой платформе, — объясняет Говдяк. — Любой пользователь Windows может извлечь ключи для фильмов из стриминговых платформ, которые используют уязвимую технологию Microsoft PlayReady для защиты контента».

Пока специалист не обнародовал никаких технических подробностей и отметил, что эксплуатация багов не так проста: исследование заняло девять месяцев, в дополнение к шести месяцам, потраченным на анализ PlayReady еще в 2022 году.

Более того, Говдяк не предоставил подробности об уязвимостях даже компании Microsoft. Дело в том, что он недоволен тем, как компания отнеслась к его предыдущему отчету об уязвимости в PlayReady, ведь его работа, по сути, была проигнорирована.

Как пишет Говдяк, на этот раз Microsoft запросила дополнительную информацию о проблеме, сообщив, что специалист может претендовать на получение вознаграждения в рамках программы bug bounty. Но теперь Говдяк готов поделиться информацией с производителем только в рамках коммерческого соглашения.

«Новое исследование содержит потенциально ценные IP, ноу‑хау, которые нам нужно защитить, — говорит эксперт. — К тому же раскрытие нашего ноу‑хау / набора инструментов компании Microsoft может поставить под угрозу наши будущие проекты, ориентированные на платформу Windows».

Дело в том, что в рамках нового исследования Говдяк и его коллеги разработали несколько инструментов, в том числе набор для реверс‑инжиниринга Warbird, позволяющий анализировать бинарники, защищенные Warbird, а также сниффер для извлечения ключей контента из процесса PMP.

Представители Microsoft прокомментировали ситуацию так:

«Нам известно о проблеме, затрагивающей подмножество контента, в котором используется программное DRM-решение, и мы работаем над ее решением совместно с нашими партнерами».

42 000 000 долларов выкупов

- Согласно заявлению ФБР, CISA, Европейского центра киберпреступности Европола (EC3) и Национального центра кибербезопасности Нидерландов (NCSC-NL), с начала 2023 года шифровальщик Akira взломал сети более 250 организаций и собрал около 42 миллионов долларов в качестве выкупов.

- Обычно операторы Akira требуют от пострадавших выкуп в размере от 200 тысяч до нескольких миллионов долларов, в зависимости от размера взломанной организации.

Малварь в комментариях GitHub

Хакеры злоупотребляют GitHub для распространения малвари. Например, злоумышленники используют URL-адреса, связанные с репозиториями Microsoft, в результате чего файлы кажутся безопасными.

Все началось с того, что эксперты McAfee рассказали о фальшивом читерском ПО, которое на самом деле представляло собой модификацию инфостилера RedLine. В ходе изучения этой кампании исследователи заметили, что вредоносные полезные нагрузки фальшивых читов используют URL-адреса, связанные с GitHub-репозиторием vcpkg, принадлежащим компании Microsoft:

- https://github(.)com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

- https://github(.)com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Журналистам издания Bleeping Computer показалось странным, что репозиторий Microsoft распространяет малварь с февраля 2024 года, но никто этого не заметил, а ссылок на упомянутые файлы в исходном коде проекта обнаружить не удалось.

Представители издания решили разобраться в ситуации и выяснили, что файлы не являются частью vcpkg, а были загружены в виде комментариев, оставленных к коммитам и issue.

Дело в том, что, оставляя комментарий на GitHub, пользователь может прикрепить к нему произвольный файл, который в итоге будет загружен в CDN GitHub и связан с соответствующим проектом с помощью уникального URL в таком формате:

https://www.github(.)com/{project_user}/{repo_name}/files/{file_id}/{file_name}

Для видео и изображений путь будет содержать /.

При этом вместо генерации URL после публикации комментария GitHub автоматически генерирует ссылку на скачивание сразу после добавления файла в еще не сохраненный комментарий. Это позволяет хакерам связывать свою малварь с любым репозиторием без ведома его владельцев.

Более того, даже если комментарий в итоге не будет опубликован (или будет удален сразу после публикации), файлы не удаляются из CDN GitHub, а URL-адреса продолжают работать.

Журналисты отмечают, что в URL-адресе при этом видно название репозитория компании‑жертвы, что позволяет злоумышленникам создавать весьма хитрые и правдоподобные приманки.

Например, хакер может загрузить исполняемый файл малвари в репозиторий Nvidia, и вредонос будет маскироваться под новый драйвер, исправляющий проблемы в какой‑либо популярной игре. Или атакующий может загрузить файл в комментарии к исходному коду Google Chromium и заявить, что это новая тестовая сборка браузера.

Даже если компания узнает, что ее репозитории используются для распространения вредоносного ПО, не существует никаких настроек, позволяющих управлять файлами, прикрепленными к проектам. То есть защитить аккаунт GitHub от подобных злоупотреблений можно, только отключив комментарии. А сделать это можно лишь временно, не более чем на шесть месяцев.

Сергей Франкофф (Sergei Frankoff), специалист сервиса автоматизированного анализа вредоносного ПО UNPACME, еще в прошлом месяце провел на Twitch трансляцию, посвященную этой проблеме, и заявил, что злоумышленники активно ею пользуются.

В ходе изучения проблемы Bleeping Computer удалось найти еще один репозиторий (httprouter), который тоже использовался для распространения малвари. Причем это был тот же самый фальшивый чит Cheater.Pro.1.6.0.zip, что и в случае с URL-адресами Microsoft.

Однако Франкофф сообщил изданию, что в марте обнаружил еще одну аналогичную кампанию, в которой использовался тот же LUA-загрузчик, SmartLoader, замаскированный под читерский софт Aimmy. По словам эксперта, SmartLoader обычно устанавливается вместе с другими полезными нагрузками, такими как уже упомянутый стилер RedLine.

Представители Bleeping Computer связались с GitHub и Microsoft по поводу этой проблемы, но не получили ответа. С GitHub удалили малварь, связанную с репозиториями Microsoft. Однако вредоносы, связанные с httprouter и Aimmy, по‑прежнему доступны, а их URL-адреса работают.

Хуже того, выяснилось, что аналогичная проблема затрагивает и GitLab. В этом случае сгенерированные ссылки на файлы тоже остаются активными, даже если комментарий не был опубликован или был сразу удален.

Павел Дуров о росте Telegram

В апреле 2024 года Павел Дуров дал первое за много лет видеоинтервью американскому журналисту Такеру Карлсону. В этой беседе Дуров говорил о многом, включая VK, отъезд из России, слишком пристальное внимание со стороны западных спецслужб, бюрократию в разных странах, знакомство с Марком Цукербергом, идею создания Telegram.

Также Дуров заявил, что Telegram никогда не тратился на маркетинг и совсем скоро достигнет отметки в миллиард активных пользователей.

«Telegram распространяется как лесной пожар: 2,5 миллиона пользователей ежедневных регистраций. Мы представляем своего рода угрозу. <…> Наши конкуренты тратят десятки миллиардов на маркетинг и известны тем, что пользуются услугами PR-фирм для проведения подобных кампаний.

(Мы потратили на маркетинг) ноль долларов. Мы никогда ничего не тратили на привлечение пользователей в маркетинговых целях. Мы никогда не продвигали Telegram на других социальных платформах. В этом большое отличие от прочих приложений. Вы могли наблюдать, как они рекламируются здесь и там. Telegram действует иначе. Весь наш рост происходит органично. Мы привлекли почти 900 миллионов пользователей, ничего не тратя на рекламу. <…> Вероятно, через год их количество превысит миллиард.

Людям нравится наш продукт. Мы довольно давно поняли, что люди умны. Людям нравится использовать хорошие вещи, и они не любят использовать некачественные. Поэтому всякий раз, когда человек начинает пользоваться Telegram, проводит там некоторое время и начинает открывать для себя все функции, скорость, безопасность, конфиденциальность (все, что у нас есть), он не хочет возвращаться и начинает приглашать своих друзей, рекомендовать: „Вам действительно стоит попробовать это приложение, потому что оно намного лучше всего остального“. А еще люди понимают, что, какими бы приложениями для обмена сообщениями они ни пользовались сейчас, те отстают примерно на пять‑шесть лет. Они копируют то, что мы делали шесть лет назад. И в отношении функций это не очень качественная копия. Люди любят качество, вот почему они мигрируют в Telegram», — рассказал Дуров.

Серьезная уязвимость PuTTY

Разработчики PuTTY выпустили обновление, исправляющее криптографическую уязвимость CVE-2024-31497, которая затрагивает версии с 0.68 по 0.80. Сообщается, что проблему можно использовать для полного восстановления приватных ключей NIST P-521 (ecdsa-sha2-nistp521).

Уязвимость была обнаружена специалистами из Рурского университета в Бохуме и связана с тем, как PuTTY генерирует ECDSA nonce (временные уникальные криптографические числа) для эллиптической кривой NIST P-521, используемой для SSH-аутентификации. Ошибка возникает в силу того, что PuTTY использует детерминированный способ генерации таких чисел, чтобы компенсировать отсутствие надежного криптографического генератора случайных чисел в определенных версиях Windows.

Исследователи объясняют, что цифровая подпись создается с помощью приватного ключа пользователя и проверяется с помощью соответствующего публичного ключа на сервере, обеспечивая идентификацию и безопасность коммуникаций.

Злоумышленникам потребуется изучить порядка 58 подписей для вычисления приватного ключа жертвы. Атакующие могут либо получить подписи, собирая их с SSH-сервера, который они контролируют или взломали, либо извлечь их из подписанных коммитов Git.

При этом сбор подписей из публичных коммитов может оказаться гораздо более эффективен и опасен. Так, обычно для подписания коммитов локально используется Pageant, SSH-агент PuTTY, а затем осуществляется пересылка на хост разработчика. Git настраивается на использование OpenSSH для подписания Git-коммитов с помощью SSH-ключа, предоставленного Pageant. То есть подпись генерируется Pageant, что делает ее пригодной для восстановления приватного ключа. А Git-подписи могут быть общедоступны, например если коммит присутствует в публичном репозитории на GitHub.

«Все клиентские ключи NIST P-521, используемые с PuTTY, должны считаться скомпрометированными, учитывая, что атака может быть осуществлена даже после того, как основная проблема будет исправлена в исходном коде (при условии, что перед исправлением злоумышленнику были доступны около 60 подписей), — предупредили исследователи. — Злоумышленник, обладающий несколькими десятками подписей и публичным ключом, имеет достаточно информации, чтобы восстановить приватный ключ, а затем подделать подписи, будто они исходят от вас. Это позволит ему, например, войти на любые серверы, для которых вы используете этот ключ. Чтобы получить подписи, злоумышленнику достаточно ненадолго скомпрометировать любой сервер, для аутентификации на котором вы используете ключ, или на короткое время получить доступ к копии Pageant, хранящей ключ».

Разработчики устранили уязвимость в PuTTY 0.81, где перешли на RFC 6979 для всех ключей DSA и ECDSA. Подчеркивается, что все приватные ключи P-521, сгенерированные с помощью уязвимой версии PuTTY, следует считать небезопасными и их нужно как можно скорее заменить новыми.

Известно, что уязвимую версию PuTTY используют следующие продукты:

- FileZilla 3.24.1–3.66.5 (исправлено в версии 3.67.0);

- WinSCP 5.9.5–6.3.2 (исправлено в 6.3.3);

- TortoiseGit 2.4.0.2–2.15.0 (исправлено в 2.15.0.1);

- TortoiseSVN 1.10.0–1.14.6 (исправление возможно при настройке TortoiseSVN на использование Plink в последней версии PuTTY 0.81).

Вероятно, софта, уязвимого перед CVE-2024-31497, может оказаться даже больше (все зависит от того, какая версия PuTTY используется), поэтому пользователям рекомендуется проверить свои инструменты и при необходимости принять превентивные меры.

Блокировка 150 VPN-сервисов

- Начальник управления контроля и надзора в сфере электронных коммуникаций Роскомнадзора Евгений Зайцев рассказал, что в настоящее время Роскомнадзор блокирует около 150 популярных VPN-сервисов. Также были заблокированы порядка 700 материалов, которые «распространяли пропаганду использования VPN для обхода блокировок».

- За неудаление информации о популяризации способов и методов обхода блокировок закон предусматривает административную ответственность в виде штрафа от 800 000 до 4 000 000 рублей.

Проблемы облачных клавиатур

Эксперты Citizen Lab обнаружили многочисленные уязвимости в облачных приложениях пиньинь‑клавиатур. В компании предупредили, что эти проблемы могут использоваться для перехвата нажатий клавиш и в общей сложности угрожают примерно миллиарду пользователей.

Исследователи рассказывают, что нашли уязвимости в восьми из девяти изученных приложений таких производителей, как Baidu, Honor, iFlytek, OPPO, Samsung, Tencent, Vivo и Xiaomi. Единственным производителем, в чьем приложении не было найдено проблем, оказалась компания Huawei.

Найденные баги могут применяться для «полного раскрытия нажатых пользователем клавиш при передаче». Суммарно этот класс уязвимостей затрагивает около миллиарда пользователей по всему миру. Ведь 95% рынка клавиатур, созданных для того, чтобы пользователи могли быстро и легко вводить иероглифы, занимают уязвимые IME (Input Method Editor) компаний Sogou, Baidu и iFlytek.

Успешная эксплуатация багов в таких приложениях позволяет расшифровывать нажатия клавиш без передачи дополнительного сетевого трафика. Дело в том, что IME-клавиатуры часто имеют облачные функции, которые расширяют их функциональность. Это связано со сложностью прогнозирования того, какие символы пользователь введет следующими, особенно в логографических языках, таких как китайский.

Исследование Citizen Lab основывается на результатах предыдущих изысканий, в ходе которых в августе прошлого года были выявлены серьезные криптографические недостатки в приложении Sogou Input Method компании Tencent. Это приложение насчитывает более 455 миллионов активных пользователей в Windows, Android и iOS.

Теперь в Citizen Lab рассказывают, что популярные пиньинь‑клавиатуры подвержены следующим багам:

- Tencent QQ Pinyin уязвимо перед атакой CBC padding oracle, которая может привести к восстановлению набранного текста;

- Baidu IME позволяет третьим лицам расшифровывать сетевые коммуникации и извлекать набранный в Windows текст благодаря ошибке в протоколе шифрования BAIDUv3.1;

- iFlytek IME для Android позволяет третьим лицам восстанавливать текст за счет недостаточно зашифрованных сетевых коммуникаций;

- Samsung Keyboard на Android передает данные о нажатии клавиш по обычному, незашифрованному протоколу HTTP;

- на устройствах Xiaomi предустановлены клавиатуры Baidu, iFlytek и Sogou, и поэтому они подвержены уже перечисленным выше проблемам;

- на устройства OPPO предустановлены клавиатурные приложения Baidu и Sogou, и они тоже обладают теми же недостатками;

- Vivo поставляется с предустановленным и уязвимым Sogou IME;

- а на устройства Honor предварительно устанавливается уязвимый Baidu IME.

В Citizen Lab предполагают, что китайские разработчики приложений менее склонны к использованию западных криптографических стандартов из‑за опасений, что те могут содержать бэкдоры. Это побуждает их разрабатывать собственные шифры и допускать ошибки.

После того как исследователи уведомили разработчиков клавиатур о найденных проблемах, большинство из них устранили баги. Только специалисты Honor и Tencent еще работают над патчами.

«Учитывая масштаб этих уязвимостей, деликатность того, что пользователи обычно набирают на своих устройствах, а также легкость, с которой эти уязвимости могли быть обнаружены, и тот факт, что альянс Five Eyes ранее использовал аналогичные уязвимости для слежки в китайских приложениях, вполне вероятно, что нажатия клавиш пользователей могли подвергаться массовому мониторингу», — заключают специалисты.

76% хакеров руководствуются финансовой мотивацией

- Эксперты компании BI.ZONE представили исследование российского ландшафта киберугроз и хакгруппировок — Threat Zone 2024. Отчет основан на анализе данных, собранных экспертами из подразделений реагирования на инциденты, мониторинга и киберразведки.

- В 2023 году компания отслеживала более 50 группировок, атаковавших российские компании.

- 15% атак пришлось на сферу ритейла, по 12% — на промышленные и топливно‑энергетические компании, а также финансовые и страховые организации. Еще 10% было нацелено на транспортную отрасль.

- 76% атак оказались обусловлены финансовой мотивацией. Преступники распространяли вымогатели, требовали выкуп за скомпрометированную конфиденциальную информацию, а также находили способы получить прямой доступ к финансовым активам жертв.

- 15% атак были связаны со шпионажем. Специалисты выявили 5 ранее неизвестных группировок. Кроме того, шпионажем занялись несколько групп, у которых раньше была финансовая мотивация.

- На долю хактивизма пришлось только 9% атак. Количество атак, совершаемых по идеологическим мотивам, постепенно уменьшается: все больше хактивистов переходят к финансово мотивированным преступлениям либо совмещают оба вида атак.

- Наиболее популярной малварью в 2023 году стало шпионское ПО Agent Tesla, которое задействовали в 22% атак. Также среди злоумышленников резко выросла популярность легитимных инструментов Adminer и Gsocket.

Песочница для V8

Стремясь повысить устойчивость Chrome перед проблемами памяти, Google добавляет в свой браузер песочницу V8, и ИБ‑исследователи смогут искать в ней уязвимости.

В последние годы Chrome не раз страдал от проблем с безопасностью памяти, большинство из которых оказывались связаны с JavaScript-движком V8. Причем в случае V8 обычные средства защиты (использование аппаратных механизмов безопасности или переход на более безопасный для памяти язык, например Rust), к сожалению, не помогают.

«Практически все уязвимости, найденные и эксплуатируемые в V8 на сегодня, имеют одну общую черту: повреждение памяти обязательно происходит внутри хипа V8, поскольку компилятор и runtime почти всегда оперируют исключительно экземплярами V8 HeapObject», — рассказывают в Google.

Новая песочница для V8 изолирует память хипа, чтобы предотвратить повреждение других частей памяти процесса. Поскольку подходящего аппаратного обеспечения для этих целей не существует, Google решила реализовать песочницу программно.

«Основная идея программной песочницы заключается в замене всех типов данных, которые могут обращаться к памяти вне песочницы, совместимыми с песочницей альтернативами. В частности, все указатели (на объекты как в хипе V8, так и в других местах) и 64-битные размеры должны быть удалены, поскольку злоумышленник может повредить их, чтобы впоследствии получить доступ к другой памяти», — говорят разработчики.

По словам экспертов, в реальных сценариях атак злоумышленники не смогут выйти из песочницы и добраться до других частей памяти процесса, поскольку сначала им потребуется обойти песочницу V8, что заметно усложнит задачу.

Изначально предложенная еще в 2021 году, песочница для V8 теперь считается жизнеспособной защитной функцией, и Google уже внедрила ее в Chrome 123 в целях тестирования. Также компания добавила песочницу в bug bounty программу Chrome Vulnerability Rewards Program, чтобы разработчики систем безопасности и исследователи могли выявить в ней недостатки и уязвимости.

По словам Google, все обнаруженные на сегодняшний день проблемы — это тривиальные ошибки повреждения памяти, которые нетрудно предотвратить или смягчить, в отличие от более серьезных багов, обычно обнаруживаемых в V8.

Также отмечается, что на песочницу V8 приходится лишь 1% (или меньше) потребления ресурсов при типичных рабочих нагрузках, а значит, она может быть включена по умолчанию на совместимых платформах. В течение последних недель песочница V8 была активна по умолчанию в 64-битных версиях Chrome для Android, ChromeOS, Linux, macOS и Windows, в основном для проверки стабильности и сбора статистики по производительности.

Объем утечек вырос в 5 раз

- По информации сервиса разведки утечек данных и мониторинга даркнета DLBI (Data Leakage & Breach Intelligence), в первом квартале 2024 года количество утечек незначительно уменьшилось (57 против 60), однако объем их вырос в 5 раз.

- В сеть попали 121 миллион телефонных номеров и 38 миллионов email-адресов против 11 миллионов номеров телефонов и 23 миллионов email-адресов в первом квартале 2023 года.

- Также изменились лидеры по объему утечек клиентских данных. Если в прошлом году почти 50% потерь пришлось на медицинские организации и аптеки, то в этом году более 70% данных утекло из финансовых организаций.

Root телевизоров LG

Уязвимости в умных телевизорах LG, работающих под управлением webOS, позволяют злоумышленникам обойти авторизацию и получить root-доступ к устройству, предупредили специалисты Bitdefender. По данным Shodan, в сети можно обнаружить 91 тысячу телевизоров, уязвимых для таких атак.

Сразу четыре проблемы, которые затрагивают webOS версий с 4 по 7, обнаружил эксперт компании Bitdefender Labs Александру Лазар (Alexandru Lazăr). При этом в опубликованном компанией отчете подчеркивается, что уязвимый сервис предназначен для работы исключительно в локальной сети, однако в интернете, как было отмечено выше, доступны более 91 тысячи устройств.

Проблемы позволяют получить несанкционированный доступ к затронутым моделям телевизоров и контроль над ними, включая обход авторизации, повышение привилегий и внедрение команд.

Потенциальные атаки основаны на возможности создания произвольных учетных записей с помощью сервиса, работающего на портах 3000/3001. В обычных обстоятельствах он позволяет подключить смартфон к телевизору при помощи ввода PIN-кода. Однако из‑за уязвимости этап с PIN-кодом можно пропустить.

- CVE-2023-6317 (7,2 балла по шкале CVSS) — позволяет обойти механизм авторизации телевизора путем модификации настройки переменных и добавить нового пользователя без авторизации;

- CVE-2023-6318 (9,1 балла по шкале CVSS) — уязвимость повышения привилегий, позволяющая получить root-права после получения первоначального доступа к устройству через CVE-2023-6317;

- CVE-2023-6319 (9,1 балла по шкале CVSS) — проблема инъекции команд, связанная с библиотекой, отвечающей за отображение текстов песен, которая позволяет выполнять произвольные команды;

- CVE-2023-6320 (9,1 балла по шкале CVSS) — аутентифицированная инъекция команд через использование конечной точки API com.webos.service.connectionmanager/tv/setVlanStaticAddress, позволяет выполнять команды от имени пользователя dbus, который имеет права, схожие с root.

Перечисленные проблемы затрагивают webOS 4.9.7–5.30.40 на телевизорах LG 43UM7000PLA, webOS 04.50.51–5.5.0 на телевизорах OLED55CXPUA, webOS 0.36.50–6.3.3-442 на телевизорах OLED48C1PUB, а также webOS 03.33.85–7.3.1-43 на телевизорах OLED55A23LA.

Bitdefender уведомила LG о найденных уязвимостях еще 1 ноября 2023 года, но производитель выпустил соответствующие обновления безопасности только 22 марта 2024 года.

Хотя телевизоры LG предупреждают пользователей о выходе важных обновлений для webOS, исследователи рекомендуют проверить наличие этих обновлений вручную и как можно скорее.

Дело в том, что, скомпрометировав телевизор, злоумышленники, к примеру, могут добраться до других, более важных устройств, подключенных к той же сети, или получить доступ к учетным записям жертвы в установленных на устройстве приложениях (например, стриминговых сервисов).

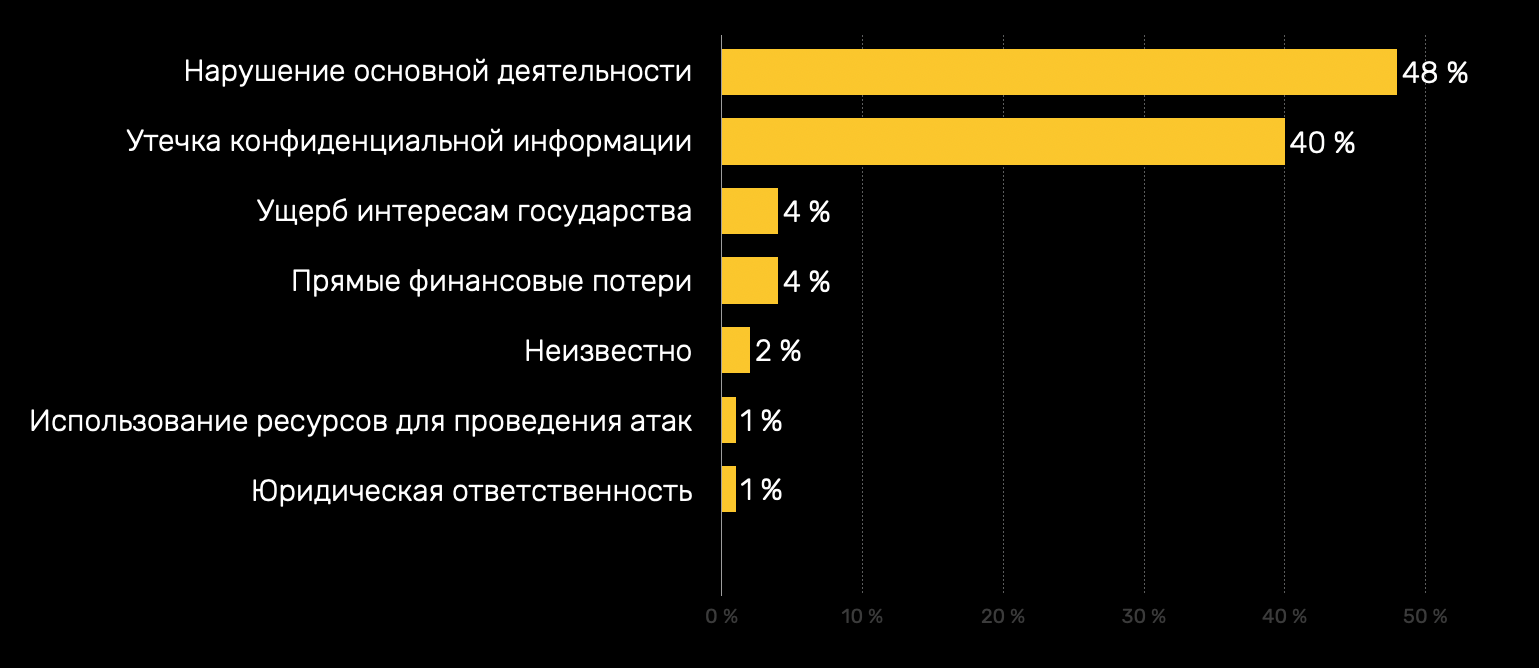

Вымогатели заработали миллиард

- Аналитики Positive Technologies сообщили, что 2023 год ознаменовался рекордными выкупами операторам вымогательского ПО, а также заметным увеличением масштабов и сложности атак шифровальщиков. Так, выплаты вымогателям в прошлом году составили более 1 миллиарда долларов, что является самым высоким показателем за всю историю.

- Больше всего от атак вымогателей пострадали медицинские организации (18% всех инцидентов пришлось на медицинскую отрасль). Атаки вымогателей приводили к закрытию некоторых учреждений, перенаправлению карет скорой помощи в другие больницы и задержкам в предоставлении медицинских услуг.

- Также в четверку наиболее атакуемых шифровальщиками отраслей вошли организации из сферы науки и образования (14%), государственные учреждения (12%) и промышленные организации (12%).

- Большинство шифровальщиков распространялось с помощью электронной почты (62%) и путем компрометации компьютеров и серверов (35%).

YouTube vs блокировщики

Компания Google, стоящая за разработкой YouTube, объявила, что сторонние приложения, блокирующие рекламу при просмотре видео на YouTube, нарушают условия предоставления услуг (Terms of Service). Google предупреждает, что скоро начнет принимать меры против таких приложений.

Как известно, Google предоставляет множество API, позволяющих разработчикам интегрировать YouTube в свои приложения, проигрывать видео или получать данные о видео, размещенных на платформе. Некоторые разработчики пользуются этим, чтобы создавать приложения для Android и iOS, позволяющие смотреть YouTube без рекламы. И многие из этих приложений насчитывают миллионы пользователей.

Теперь в Google сообщили, что все приложения, использующие API YouTube и блокирующие рекламу, вскоре могут быть отключены от API для разработчиков.

В компании предупредили, что пользователи таких приложений теперь могут сталкиваться с длительной буферизацией контента или ошибкой «Контент недоступен в этом приложении» при попытке загрузки видео. Разработчики подчеркнули, что эти меры призваны защитить создателей контента, поскольку отключение рекламы напрямую влияет на их доходы.

«Мы хотим подчеркнуть, что наши Terms of Service не позволяют сторонним приложениям отключать рекламу, поскольку это мешает создателям получать вознаграждение за просмотры, а реклама на YouTube помогает поддерживать создателей и позволяет миллиардам людей по всему миру пользоваться потоковым сервисом», — гласит официальное заявление YouTube.

Тем, кто хочет наслаждаться YouTube без рекламы, компания предлагает подписку Premium, стоимость которой варьируется от 13,99 до 18,99 доллара США в зависимости от платформы пользователя.

Напомним, что в прошлом году Google начала активно препятствовать работе блокировщиков рекламы на YouTube. Например, компания добавила пятисекундную задержку при первоначальной загрузке сайта для пользователей с расширениями‑блокировщиками, а также в качестве эксперимента ограничила таких пользователей всего тремя просмотрами видео.

Другие интересные события месяца

- На фальшивых собеседованиях разработчиков вынуждают установить бэкдор

- «Лаборатория Касперского» обнаружила криптовалютную пирамиду в Telegram

- Телевизор Hisense случайно вывел из строя Windows-компьютер владельца

- Малварь атакует тех, кто ищет детское порно

- MITRE взломали «правительственные хакеры»

- Discord банит ботов сервиса Spy Pet, торгующего данными

- GPT-4 может эксплуатировать уязвимости, изучив бюллетени безопасности

- Бэкдор‑аккаунт присутствует в 90 000 NAS D-Link

- В протоколе HTTP/2 нашли ряд проблем под общим названием Continuation Flood

- Разработчики Notepad++ попросили помощи в борьбе с сайтом‑подражателем