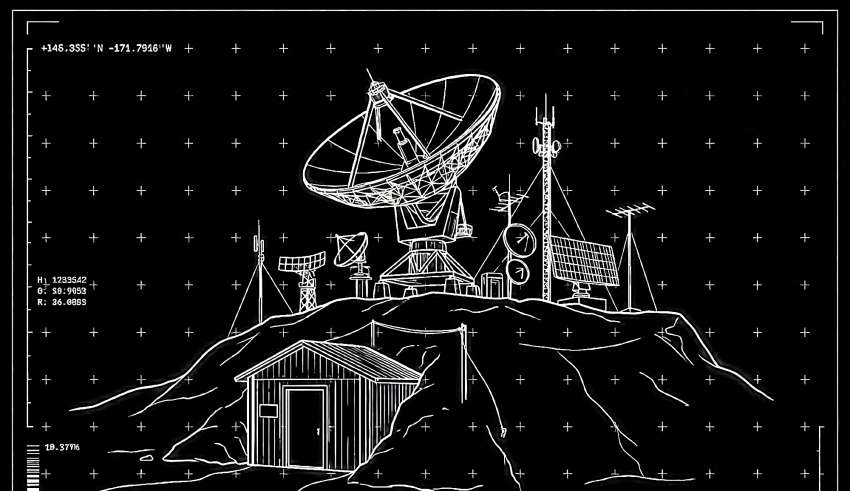

Как найти C2. Разбираем методы поиска управляющих серверов

Киберпреступники используют собственную инфраструктуру, чтобы общаться с вредоносным ПО, управлять зараженными устройствами и воровать конфиденциальные данные. Можно ли обнаружить такие скрытые угрозы до того, как ущерб станет необратимым?