Спецпроект с компанией «КиберСофт»

Соблюдение норм федерального законодательства — абсолютно необходимая, но не самая увлекательная часть нашей с тобой работы. Не утешает даже то, что этим занимаются во всем мире, а слово compliance навязло в зубах и посетителям международных конференций. В этой статье мы расскажем о внедрении недавно появившегося решения от компании «КиберСофт», известной своим шифровальным ПО (см. «Хакер» № 138), — межсетевого экрана «Киберсейф» (далее просто МЭ). Данный МЭ будет интересен относительно небольшим компаниям (50–100 узлов) с ограниченным бюджетом. Для построения систем с повышенной нагрузкой (1000 машин и больше) лучше использовать аппаратные решения.

Начнем с исходных данных компании. Дано: пять офисов в Красноярском крае, два в Крыму и один в Ростове. Всего около 50 узлов. Задача была объединить все узлы в один контур с удаленным администрированием и управлением, чтобы админ мог задавать глобальные и групповые правила. В этом контуре выделить и ограничить ИСПДн. Почему не VPN? Потому что в нем не было смысла. Вся конфиденциальная информация передается двум-трем почтовыми ящиками, на которых мы настроили шифрование.

«Киберсейф МЭ» специально заточен под решение конкретной задачи — разграничение нескольких ИС или ограничение одной ИС от остальной сети и интернета. Поэтому вся настройка займет всего несколько минут (не считая время установки продукта на компьютеры компании) и будет вполне по силам начинающим админам.

Прежде чем мы перейдем к рассмотрению программы, нужно упомянуть два немаловажных фактора — цена и скорость поставки продукта. Продукт позиционируется как наиболее близкий аналог ViPNet Office Firewall, однако функционал продукта лучше, а цена — ниже (почти на 40%). Для ограниченного бюджета или компаний, которым надо просто привести ИС в соответствие с законодательством, это вообще ключевой момент. Что касается законодательства, то «Киберсейф МЭ» сертифицирован по 3-му уровню защищенности, о чем свидетельствует сертификат на сайте компании.

Сертификат

Проверить сертификат программы «Киберсейф МЭ» можно в государственном реестре сертифицированных средств защиты информации (ищи программу Cybersafe Firewall).

Второй фактор — скорость поставки продукта. Мы получили продукт ровно через десять минут после оплаты — в электронном виде со всеми ключами, что позволило начать работы немедленно. Заметь, тебе не нужно тратить 50 тысяч рублей на обучение двух сотрудников, как это сейчас принято у монополистов рынка. Всего через три дня мы получили курьером уже коробочные версии. С ценой тоже все прозрачно — как, например, у «КриптоПро» или Kerio, цена указана на сайте, для конечного потребителя она не меняется. Все цивилизованно, на откуп жадным дилерам ничего не отдается.

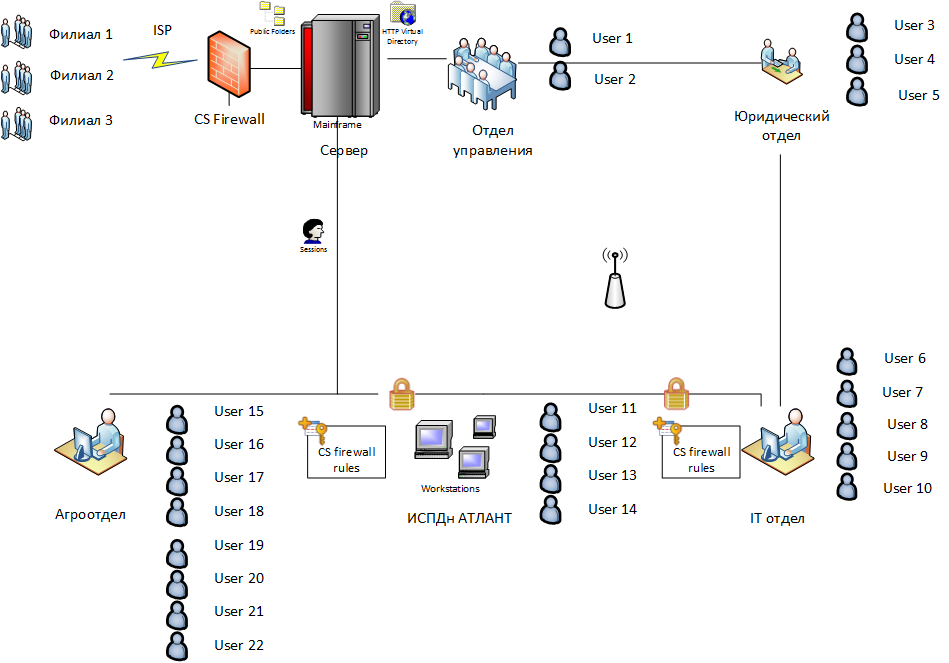

Структура компании

Компания, в которую внедряли «Киберсейф МЭ», содержит пять отделов. Один из них — ИСПДн «Атлант», доступ к которой необходимо ограничить. Группу ИСПДн нужно оградить от внешнего мира — запретить ей общаться с другими узлами локальной сети и запретить доступ к интернету. Компьютеры этой группы должны «общаться» только друг с другом. Чтобы было понятнее, структура компании изображена на рис. 1.

На шлюзе сети, как и на остальных узлах сети, установлена программа «Киберсейф МЭ». Дабы админ не устанавливал программу на каждую машину, можно выполнить развертывание программы с помощью Active Directory. Далее в этой статье будет показано развертывание программы посредством AD и настройка групповых правил, ограничивающих доступ ИСПДн к остальному миру.

Подготовка к развертыванию программы

Прежде чем мы приступим к развертыванию программы, нужно подготовить файл трансформации (MST-файл). Данный файл нужен, чтобы выполнить развертывание программы «Киберсейф МЭ» с одинаковыми настройками на все компы сети. После этого админу не нужно будет вручную создавать пользователя, указывать IP-адрес удаленного сервера, его порт и так далее.

Первую установку программы нужно выполнить на комп админа, то есть на машину, с которой админ будет управлять остальными межсетевыми экранами. Это не обязательно должен быть шлюз сети, но при желании можно выполнить первую установку и на шлюз.

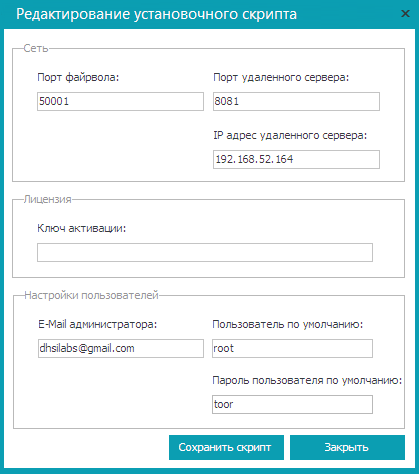

После установки «Киберсейф МЭ» нужно запустить программу «Киберсейф Удаленный сервер», которая входит в состав пакета программ «Киберсейф Межсетевой экран». Выполни команду меню «Инструменты» «Установочный скрипт файл».

Далее нужно указать следующие параметры (рис. 2): порт файрвола, порт удаленного сервера, IP-адрес удаленного сервера (это будет IP-адрес машины админа, с которой он будет управлять остальными МЭ), ключ активации, email администратора, пользователь по умолчанию и пароль по умолчанию. Если планируется на каждом компьютере задать отдельного пользователя со своим паролем, тогда соответствующие поля можно не заполнять. Однако тогда создавать пользователей придется вручную на каждом компьютере. Не спорю, так надежнее, но не очень удобно.

Нажми кнопку «Сохранить скрипт». В появившемся окне сохранения файла нужно ввести его имя и выбрать формат .mst. Если в организации не используется AD, тогда можно выбрать формат .bat. Программа создаст командный файл, который нужно будет запустить на каждой машине сети вручную.

Развертывание программы

Далее будет продемонстрирован процесс развертывания программы с помощью AD. Все скрины соответствуют Microsoft Windows Server 2012 R2, но приведенные инструкции должны работать и в более старых версиях (Microsoft Windows Server 2003/2008).

Помести инсталлятор программы вместе с только что созданным MST-файлом в папку, которая обычно используется для развертывания софта на твоем Windows-сервере. Если у тебя такой папки нет и это первый опыт развертывания, тогда самое время ее создать. Пусть это будет папка C:\Install. Также к этой папке нужно предоставить общий доступ (права доступа установи на свое усмотрение, но я бы предоставил админу полный доступ, а всем остальным пользователям — только чтение).

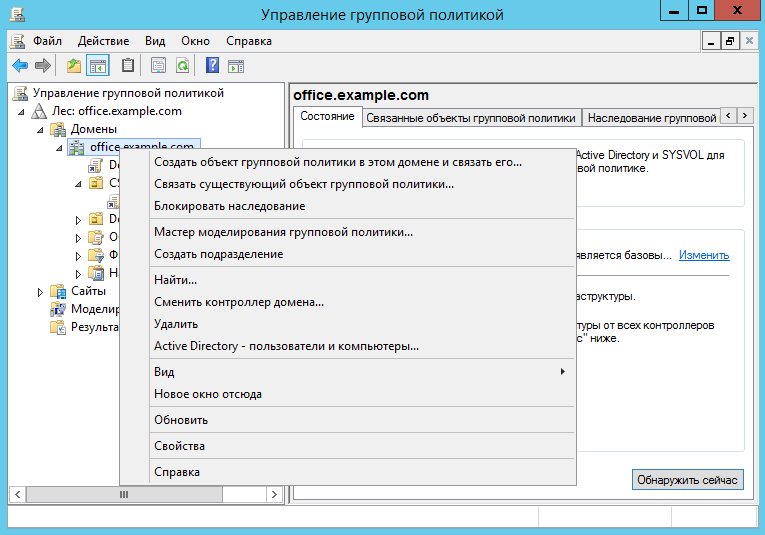

Когда все подготовлено к развертыванию, можно начинать. Запусти редактор групповой политики gpmc.msc. Предположим, что программу нужно установить на все компы сети. Для этого нужно щелкнуть правой кнопкой мыши на домене и выбрать команду «Создать объект групповой политики в этом домене и связать его» (рис. 3).

Если программу нужно установить только на компьютеры определенного подразделения, щелкни на его названии и выбери ту же команду.

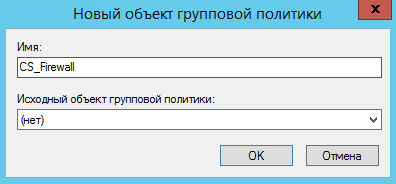

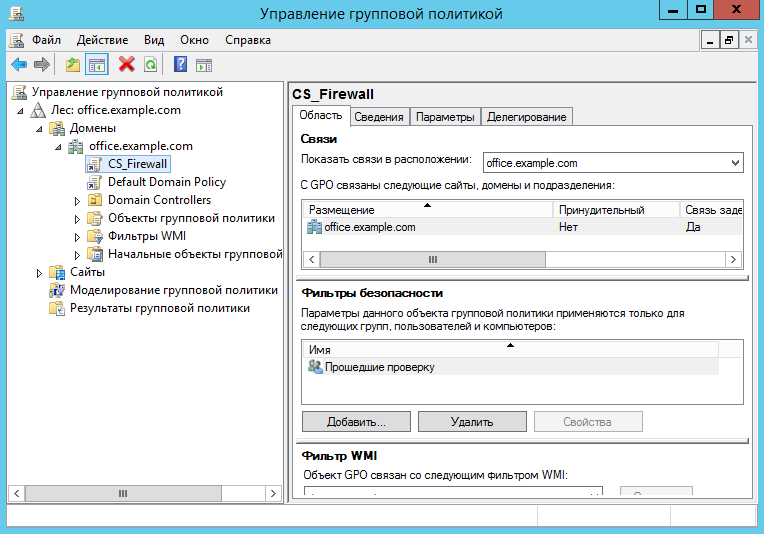

Введи название нового объекта GPO — CS_Firewall (рис. 4). Далее в разделе «Фильтры безопасности» удали группу «Прошедшие проверку» и добавь компьютеры, группы и пользователей, к которым будут применены параметры данного объекта групповой политики (рис. 5). Другими словами, нужно добавить все компы, на которые должна быть установлена программа.

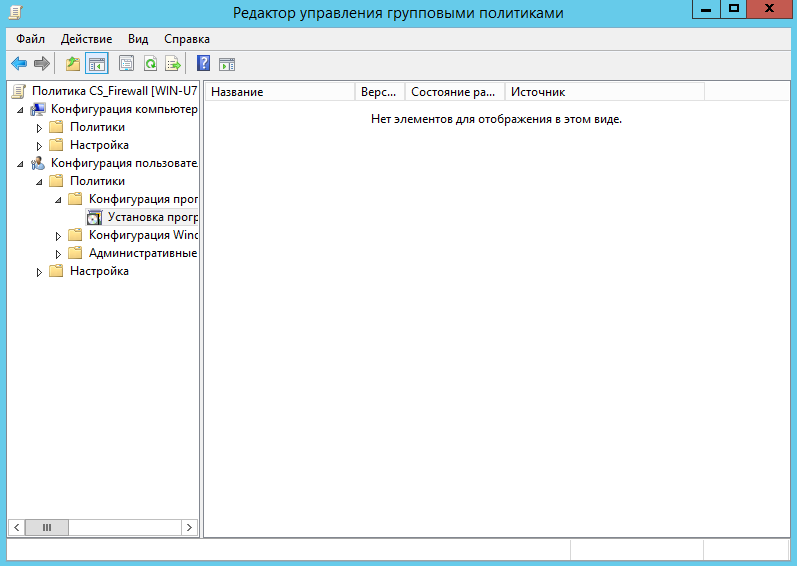

Щелкни правой кнопкой мыши на созданном GPO (напомню, в нашем случае он называется CS_Firewall) и выбери команду «Изменить». Перейди в раздел «Конфигурация пользователя -> Политики -> Конфигурация программ -> Установка программ» (рис. 6).

Щелкни правой кнопкой на разделе «Установка программ» и выбери команду «Создать -> Пакет». Укажи путь к MSI-файлу программы. Вот только нужно выбирать не локальный путь, а сетевой, потому что остальные пользователи будут получать доступ к инсталлятору по сети.

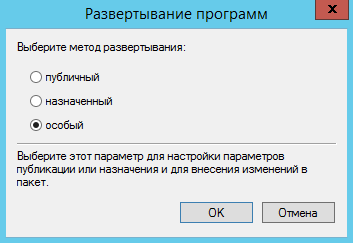

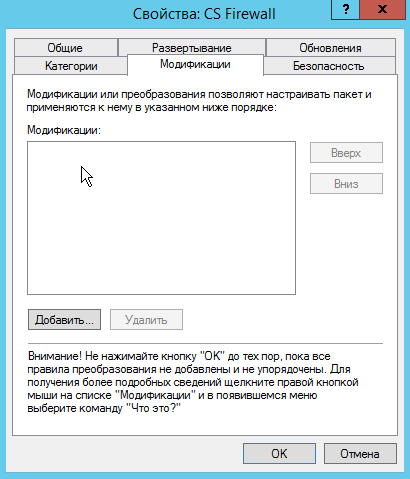

Поскольку нам нужно указать файл трансформации (MST-файлы), нужно выбрать особый метод развертывания (рис. 7). При выборе этого метода развертывания будет открыто окно настройки пакета развертывания. Нужно перейти на вкладку «Модификации», нажать кнопку «Добавить» и выбрать файл трансформации (рис. 8).

При необходимости можно указать другие параметры. Это нужно сделать до нажатия кнопки OK. Вот и все. Закрой все окна редактора групповой политики, открой командную строку и введи команду gpupdate /force. Программа будет автоматически установлена на компьютеры после их перезагрузки и до отображения окна входа в систему. Пользователь ни на что не может повлиять и ни в чем не может ошибиться.

Если программа не устанавливается автоматически, нужно вручную ввести команду gpupdate /force на компьютере, на котором программа не установилась.

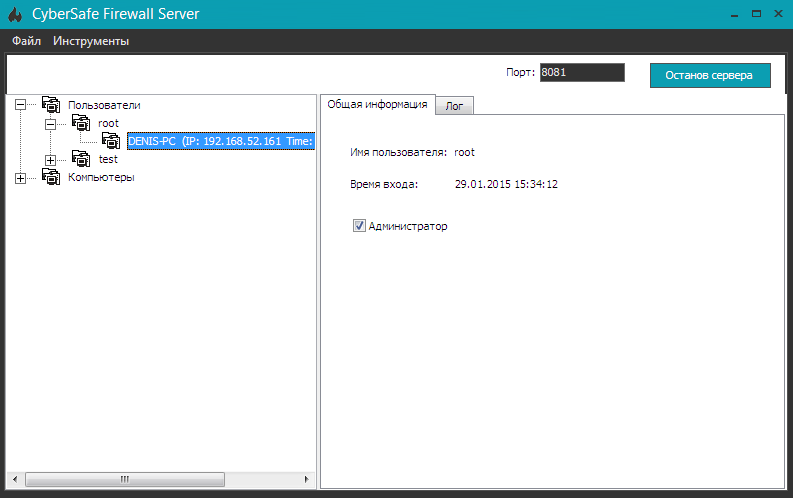

Назначение пользователя администратором

Прежде чем приступить к настройке глобальных и групповых правил, нужно назначить пользователя администратором. Для этого используется программа «Киберсейф Удаленный сервер»: выбираем пользователя, которого необходимо сделать админом, и ставим галочку «Администратор» (рис. 9).

Глобальные и групповые правила

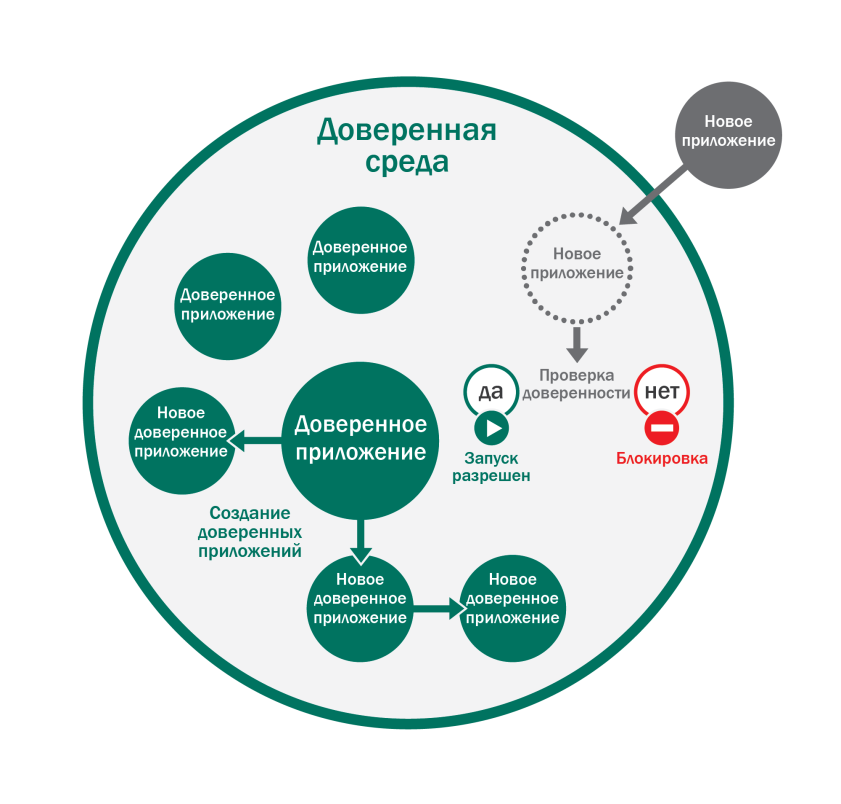

Глобальные правила, как ясно из названия, распространяются на все компьютеры, на которых установлена программа «Киберсейф МЭ», а групповые правила определяют поведение программы, установленной на определенной группе компьютеров.

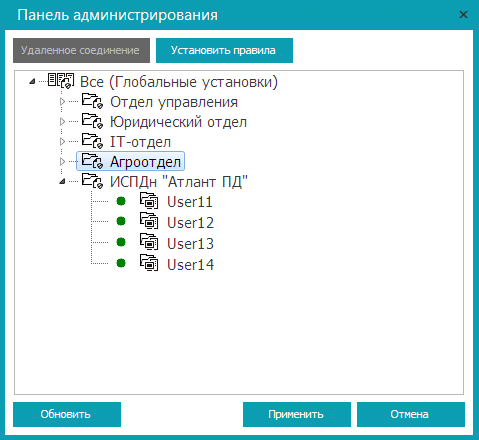

Рассмотрим, как можно установить глобальные и групповые правила. Напомню, что нам нужно ограничить доступ компьютерам ИСПДн «Атлант» к интернету и к другим компьютерам сети.

Войди в программу «Киберсейф МЭ» как администратор и выбери команду «Панель администрирования» меню «Файрвол». Эта команда будет доступна, только если пользователь является администратором.

Первым делом нужно создать различные группы компов, которые будут соответствовать имеющимся в сети отделам. Чтобы добавить группу, щелкни правой кнопкой мыши на рабочей области и выбери команду «Добавить группу». Затем нужно перетащить в созданные группы компы. Комп появляется в списке, только если на нем запущена программа «Киберсейф МЭ». На рис. 10 приведен конечный результат — созданные группы и содержимое группы ИСПДн «Атлант». После создания списка групп обязательно нажми кнопку «Применить», чтобы изменения вступили в силу (иначе созданные группы не появятся в окне формирования правила).

Настало время установить групповые правила. Для этого выполни следующие действия:

- Выдели ИСПДн «Атлант ПД» и нажми кнопку «Установить правила». Аналогично можно выделить узел «Все» и нажать ту же кнопку — так устанавливаются глобальные правила.

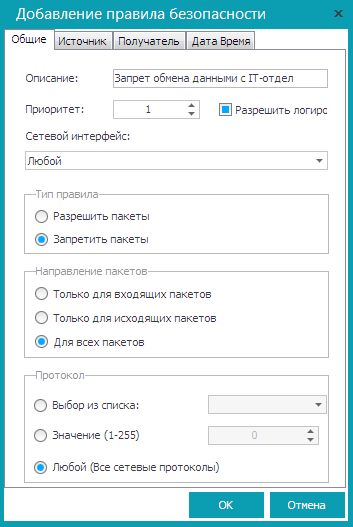

Появится окно групповых правил. Для создания правила перейди в группу «Правила безопасности» (правила шейпера и переадресации для решения поставленной задачи задавать не нужно), нажми кнопку «Добавить». - На вкладке «Общие» (рис. 11) задай описание правила — «Запрет обмена данными с группой <Название группы>».

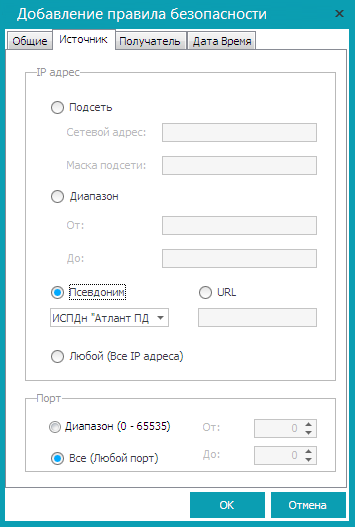

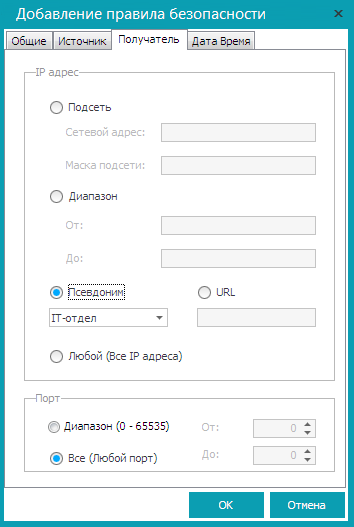

Установи тип правила «Запретить пакеты», выбери направление пакетов («Для всех пакетов») и протокол («Любой»). - В качестве источника (рис. 12) выбираем ИСПДн «Атлант ПД», а в качестве получателя (рис. 13) — одну из групп предприятия, например IT-отдел. Нажми кнопку OK.

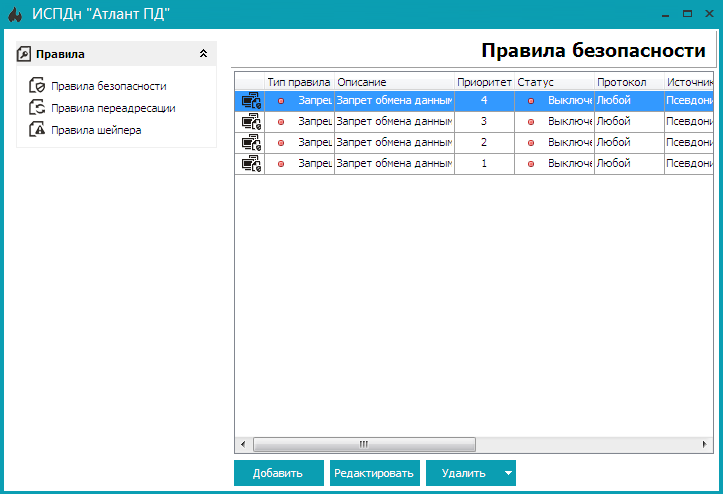

Что делает это правило? Оно запрещает компьютерам ИСПДн «Атлант ПД» передавать любые пакеты в группу IT-отдел. Даже если какой-то компьютер из группы IT-отдел попытается установить соединение с компьютером группы ИСПДн «Атлант ПД», то компьютеры группы ИСПДн «Атлант ПД» все равно не смогут ответить ему, поскольку им это запрещает правило. - Повтори описанную процедуру для остальных групп сети (действия 1–3). В результате должен получиться набор правил, показанный на рис. 14.

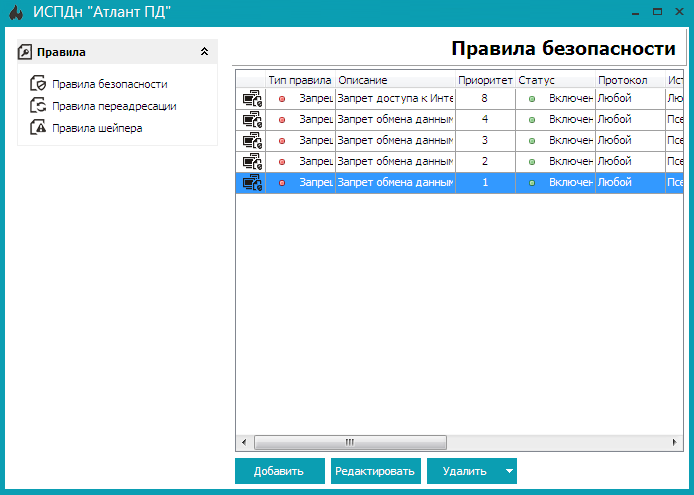

Осталось ограничить доступ к интернету. Для этого достаточно запретить любой обмен данными со шлюзом. Создадим еще одно правило безопасности для ИСПДн «Атлант ПД». На вкладке «Общие» установи параметры так:

- описание — «Запрет доступа к интернету»;

- тип правила — «Запретить пакеты»;

- направление пакетов — «Для всех пакетов»;

- протокол — «Любой».

На вкладке «Источник» выбери в качестве источника ИСПДн «Атлант ПД». На вкладке «Получатель» установи IP-адрес сервера (внутренний), например 192.168.1.1. Нажми кнопку OK.

По умолчанию все правила выключены. Для их включения щелкни на каждом правиле правой кнопкой мыши и выбери команду «Включить». На рис. 15 показано, что все созданные правила включены.

Закрой окно редактирования правил безопасности, в окне «Панель администрирования» нажми кнопку «Применить», а затем закрой само окно.

После этого компьютеры группы ИСПДн «Атлант ПД» не смогут взаимодействовать с остальными компьютерами локальной сети и у них не будет доступа к интернету.

Спецпроект с компанией «КиберСофт»