Содержание статьи

Все мы, любители рутинга, хаков и сторонних прошивок, сталкиваемся с одной большой проблемой — резким снижением уровня защиты конфиденциальных данных. Разблокировав загрузчик и установив кастомную консоль восстановления, мы полностью открываем доступ к нашим данным любому, кто сможет завладеть смартфоном. На первый взгляд, сделать с этим ничего нельзя, но это только на первый. Я покажу, как решить проблему защиты данных на взломанном (и не только) устройстве.

В чем, собственно, проблема? Да просто в том, что тот же кастомный recovery позволяет получить доступ ко всей памяти смартфона с правами root. С помощью recovery можно вытащить из смартфона любую информацию или снять пин с экрана блокировки. Вторая проблема — загрузчик. Разлоченный бутлоадер также позволяет сделать практически все, в том числе прошить на смартфон тот же кастомный recovery и, как следствие, получить доступ ко всему. Попробуем разобраться с этими проблемами.

1. Блокируем загрузчик

Чтобы закрыть доступ к загрузчику, его можно заблокировать (да, это возможно). Делать это следует уже после установки кастомного recovery и кастомной прошивки. На многих устройствах залочить загрузчик получится с помощью простой команды

$ fastboot oem lockДа, загрузчик всегда можно будет разблокировать снова, но во время этой операции данные со смартфона будут стерты, а значит, не попадут в чужие руки. Существует опасность, что загрузчик будет взломан и разблокирован без вайпа данных, но это универсальная проблема, от нее ты пострадаешь даже в том случае, если будешь сидеть на стоке.

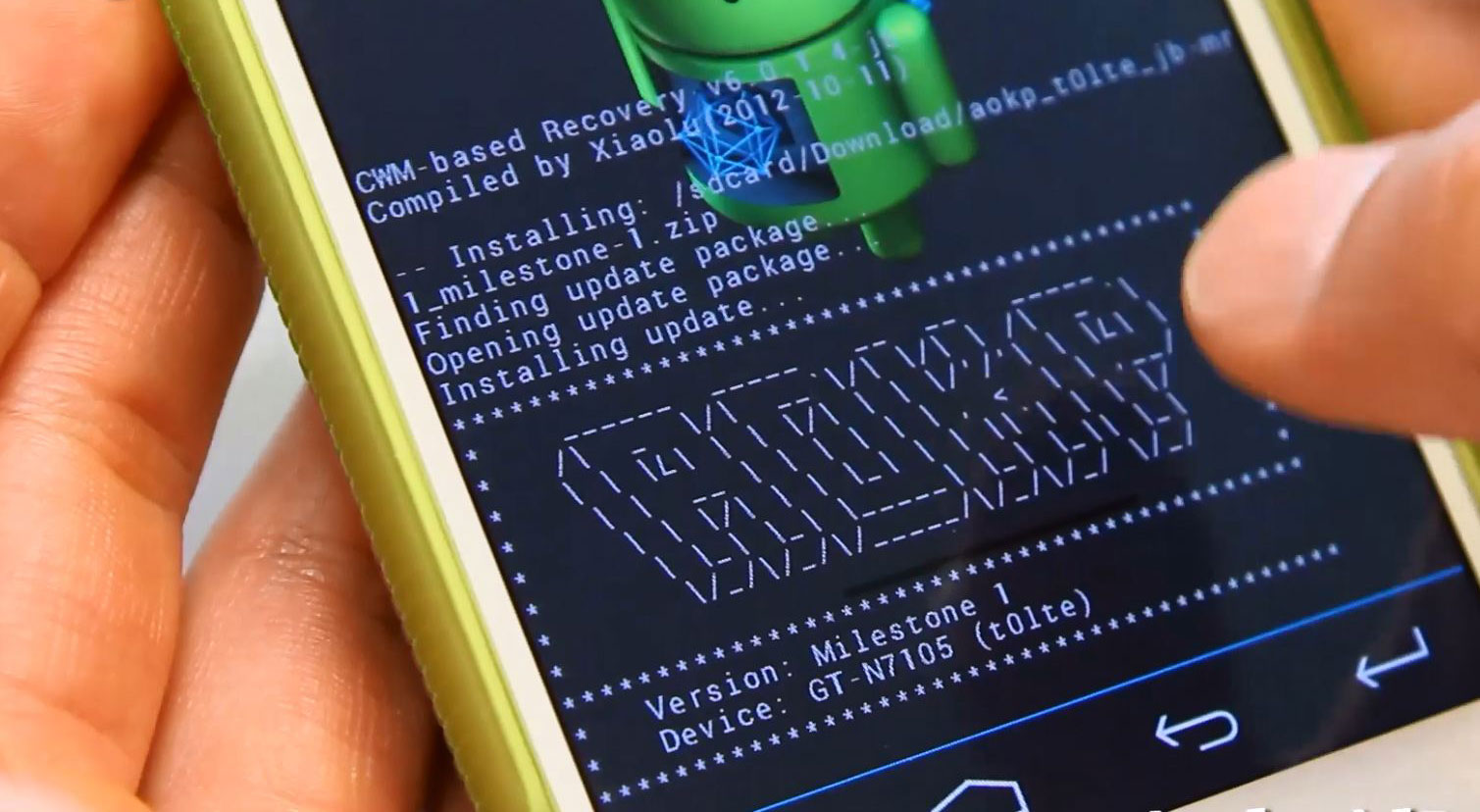

2. Прошиваем правильный recovery

ОK, загрузчик у нас заблокирован, но остался кастомный recovery, позволяющий сделать со смартфоном все что угодно. Чтобы решить эту проблему, нам потребуется связка из последнего TWRP и штатного механизма шифрования данных. После включения шифрования (об этом ниже) TWRP начнет спрашивать пароль (который совпадает с пином экрана блокировки).

В качестве альтернативного пути можно вообще избавиться от кастомного recovery и вернуть на смартфон стоковый (перед залочкой загрузчика, само собой). Однако этот вариант подойдет только тем, кто не собирается обновлять прошивку в будущем.

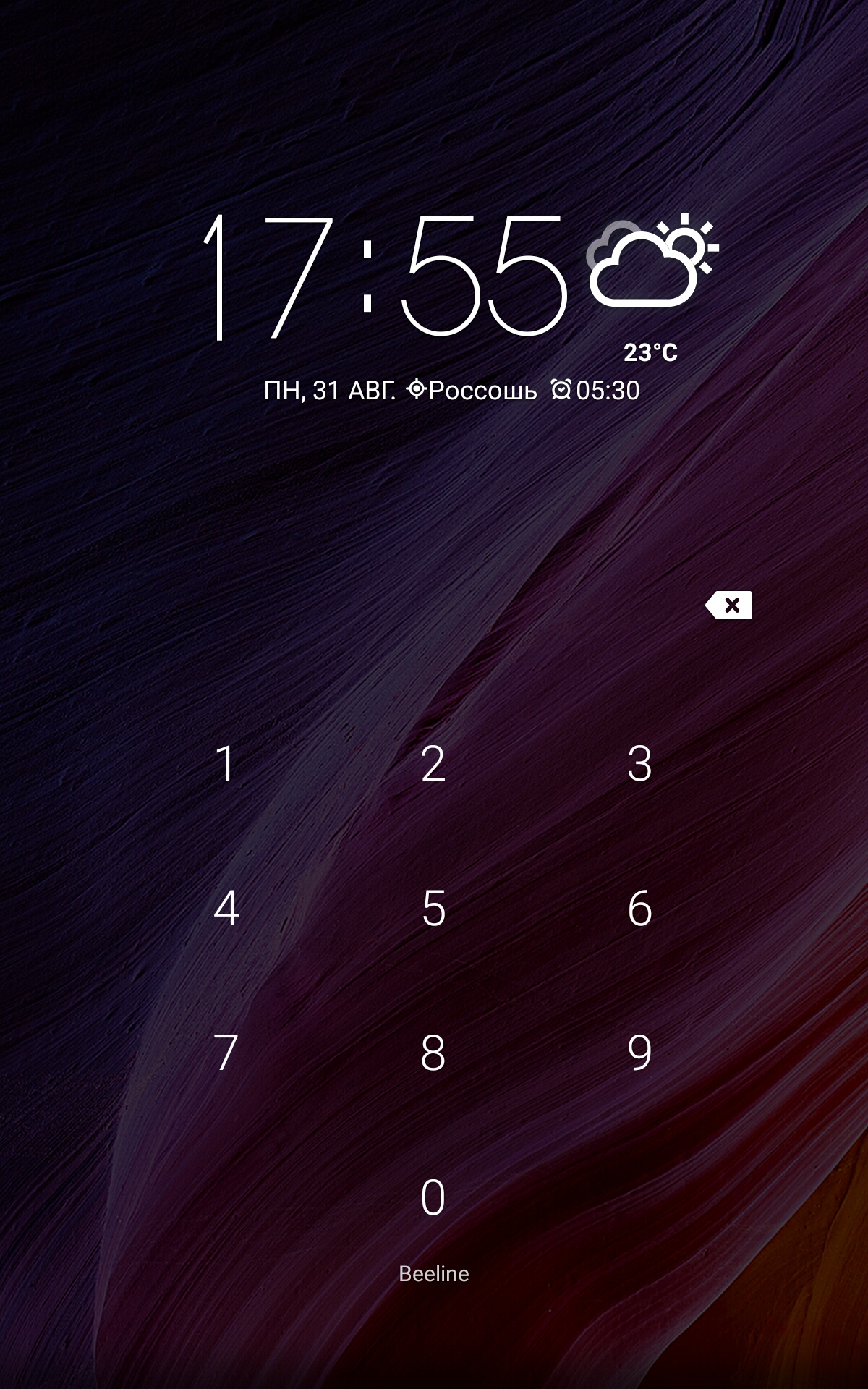

3. Ставим пароль на экран блокировки

Самая главная защита устройства — это экран блокировки с паролем или графическим ключом. По уровню защиты они абсолютно одинаковы. Именно с ними злоумышленнику предстоит столкнуться в первую очередь, так что пароль тут нужен хороший. Без залоченного экрана блокировки наши манипуляции с бутлоадером и recovery теряют смысл. Вор просто сдвинет слайдер, вытащит всю нашу инфу и быстро избавится от всех программ-антишпионов.

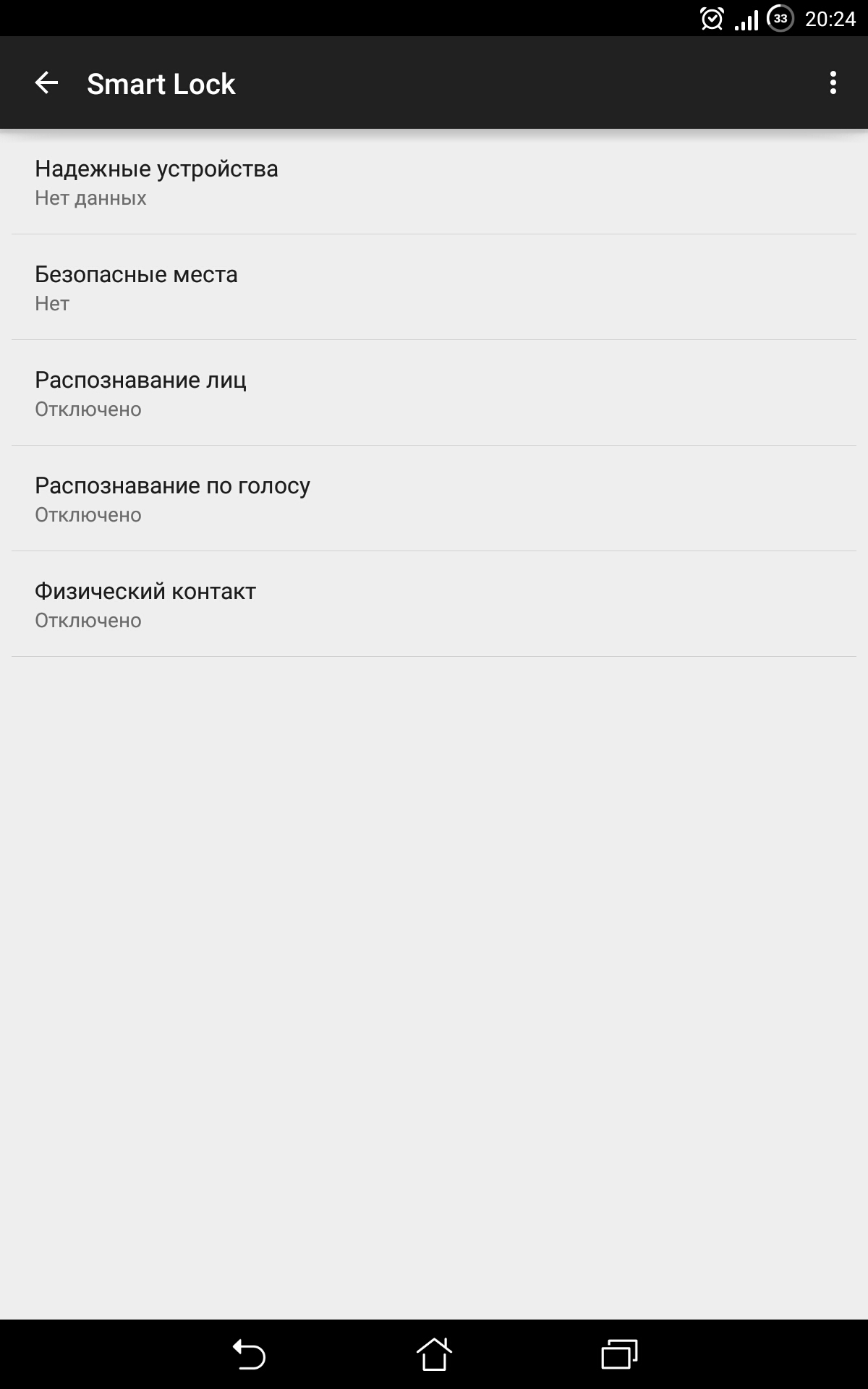

Чтобы пин не раздражал, рекомендую пользоваться SmartLock. Это функция Android 5.0, позволяющая указать места, в которых смартфон не будет требовать ввода графического ключа или пароля. Можно добавить bluetooth-устройства (умные часы, например), при подключении к которым девайс будет оставаться разблокированным. Еще присутствуют функции разблокировки по голосу, фотографии хозяина и совсем странная «Физический контакт» (это когда смартфон «понимает», что находится в руках владельца).

Активировать SmartLock можно в настройках в разделе «Безопасность» (а на некоторых устройствах в настройках экрана блокировки). Кстати, в более старых версиях реализовать аналог можно с помощью Tasker. Это планировщик, позволяющий по разным событиям производить действия или списки действий. Он на порядок функциональнее SmartLock.

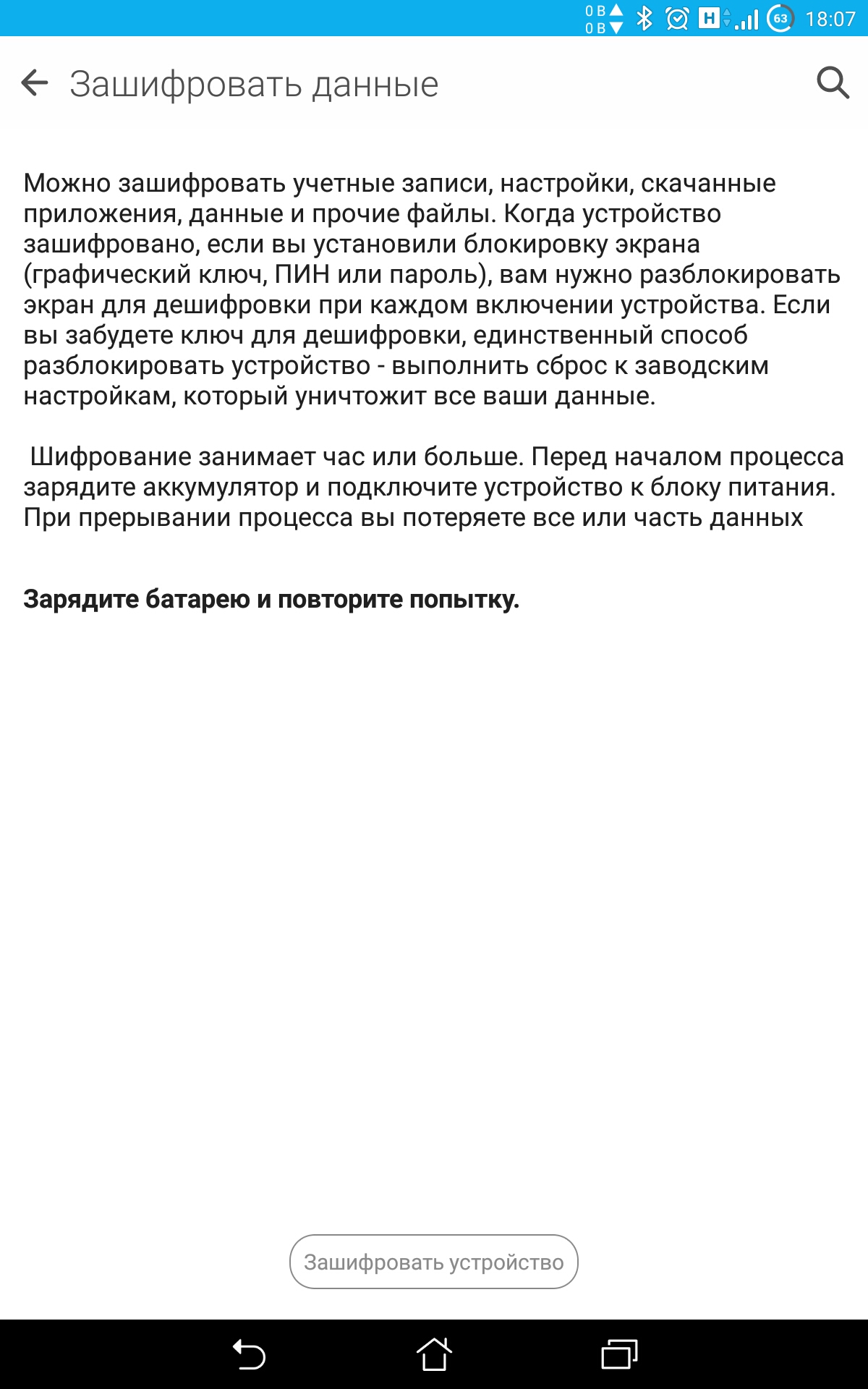

4. Включаем шифрование

Теперь, когда на экране блокировки есть пин, мы можем использовать стандартную функцию шифрования данных Android. Она зашифрует каталог /data, содержащий все сторонние приложения, их настройки и конфиденциальные данные. Для включения заходим в настройки и в пункте «Безопасность» выбираем «Зашифровать данные». Для этой операции понадобится почти полностью заряженный аккумулятор, подключенное зарядное устройство и больше одного часа времени.

Как результат, мы получим полностью зашифрованный смартфон с пин-кодом на экране блокировки, залоченным загрузчиком и запароленной кастомной консолью восстановления. Практически неприступная крепость. Злоумышленник не сможет даже сбросить смартфон до заводских настроек. Но есть один нюанс: содержимое карты памяти будет зашифровано только в том случае, если она встроенная. Обычная карта памяти защищена не будет, и нам надо что-то с этим делать.

5. Защищаем карту памяти

Для защиты всяких секретных документов, фоток и других файлов на карте памяти существуют специальные программы:

- CyberSafe Mobile — не требует ни прав root, ни поддержки FUSE в ядре (то есть сейвы будут доступны только через само приложение);

- Cryptonite — использует FUSE, поэтому зашифрованные данные будут доступны всем приложениям;

- LUKS Manager — как и предыдущий, позволяет смонтировать криптоконтейнеры, так что они будут доступны всем приложениям.

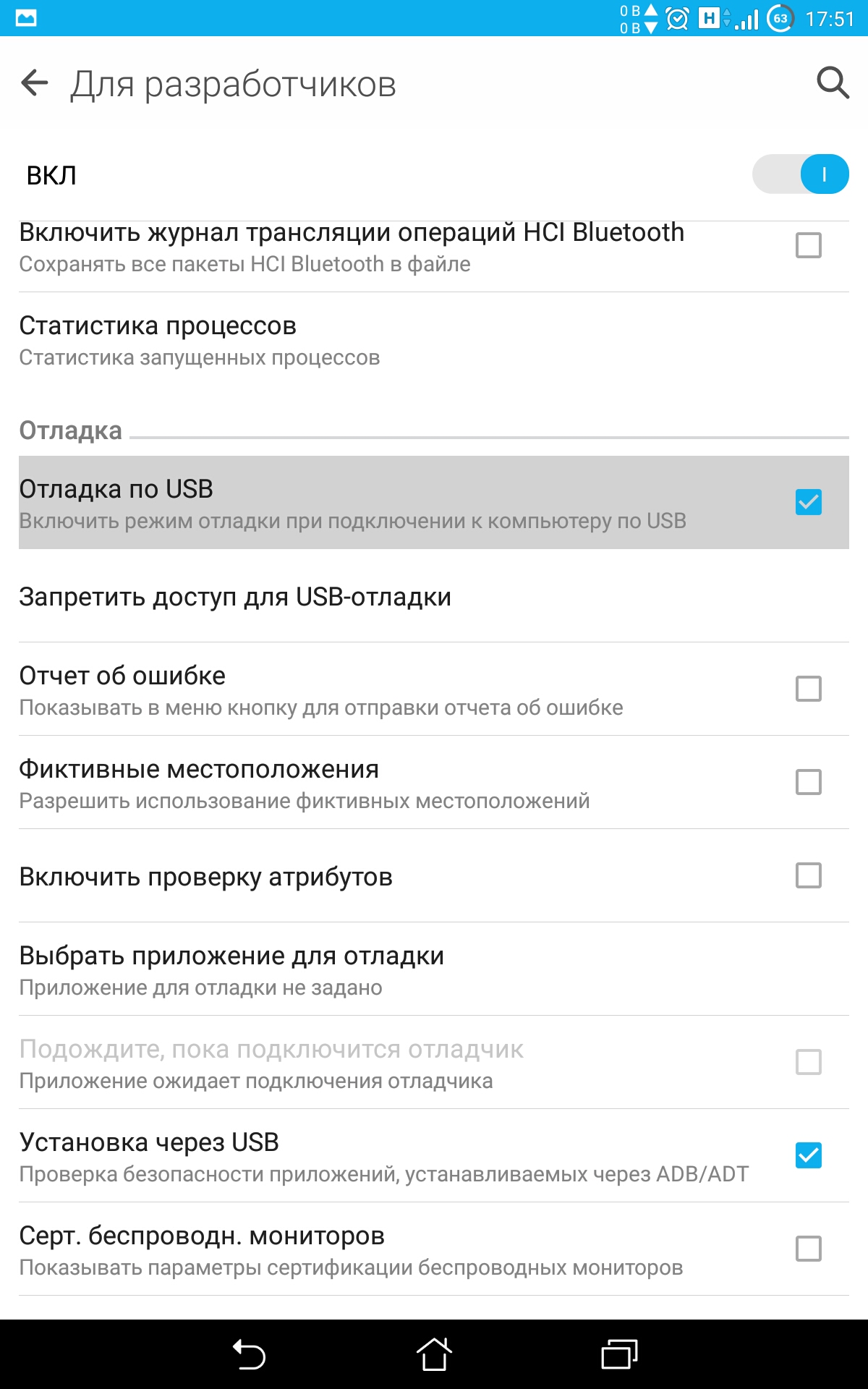

6. Отключаем ADB

Все наши бастионы быстро падут, если злоумышленник сможет использовать ADB для доступа к устройству. Поэтому его необходимо отключить. Замечу, однако, что операция имеет смысл только на Android ниже 4.3. В более поздних версиях система позволит подключиться только после подтверждения доступа со стороны смартфона, что не получится сделать, минуя заблокированный экран. Но уповать на это не стоит. В системе могут быть найдены уязвимости.

7. Прячем пароли от посторонних глаз

Любой браузер для Android умеет сохранять пароли, однако если взломщик все-таки пробьется к содержимому смартфона, он легко сможет унести базу паролей и, даже если она зашифрована, получить доступ к содержимому. Поэтому нам нужен надежный менеджер паролей. Выбор есть на любой вкус и цвет. Рассмотрим три наиболее популярных.

- LastPass — одно из самых известных приложений подобного рода. Правда, тот еще комбайн. По функциональности не сильно обходит конкурентов. Интересна функция автозаполнения, которая работает даже в сторонних приложениях, например в браузере Chrome (хотя плата за нее — возникновение тормозов и просадка батареи, так как приложение будет отслеживать все, что происходит на экране). Присутствует поддержка сканеров отпечатков пальцев. Триал-версия дается на две недели, потом оплата доллар в месяц.

- Dashlane — 256-битное AES-шифрование, синхронизация с разными устройствами (Windows, Mac, iOS и Android), автоматическое создание паролей на устройстве, встроенный браузер. Приложение позволяет хранить различную важную информацию (конфиденциальные заметки). Интересная функция — блокировка скриншотов. Предусмотрен ряд мер безопасности на случай попадания телефона в чужие руки. За 29 долларов в год появляется поддержка облачной синхронизации между устройствами.

- Keepass2Android сохраняет данные в kdbx-файл, который поддерживается настольными версиями. Шифрование ведется по алгоритму AES (Rijndael) 256 бит с заданным количеством проходов шифрования, может использоваться файл ключей. Способен синхронизироваться с Dropbox, Google Drive, SkyDrive, работает с протоколами FTP и WebDAV. Присутствует версия, которая не поддерживает синхронизацию с облаком: Keepass2Android Offline. Обе версии бесплатны.

8. Устанавливаем сторонний антивор

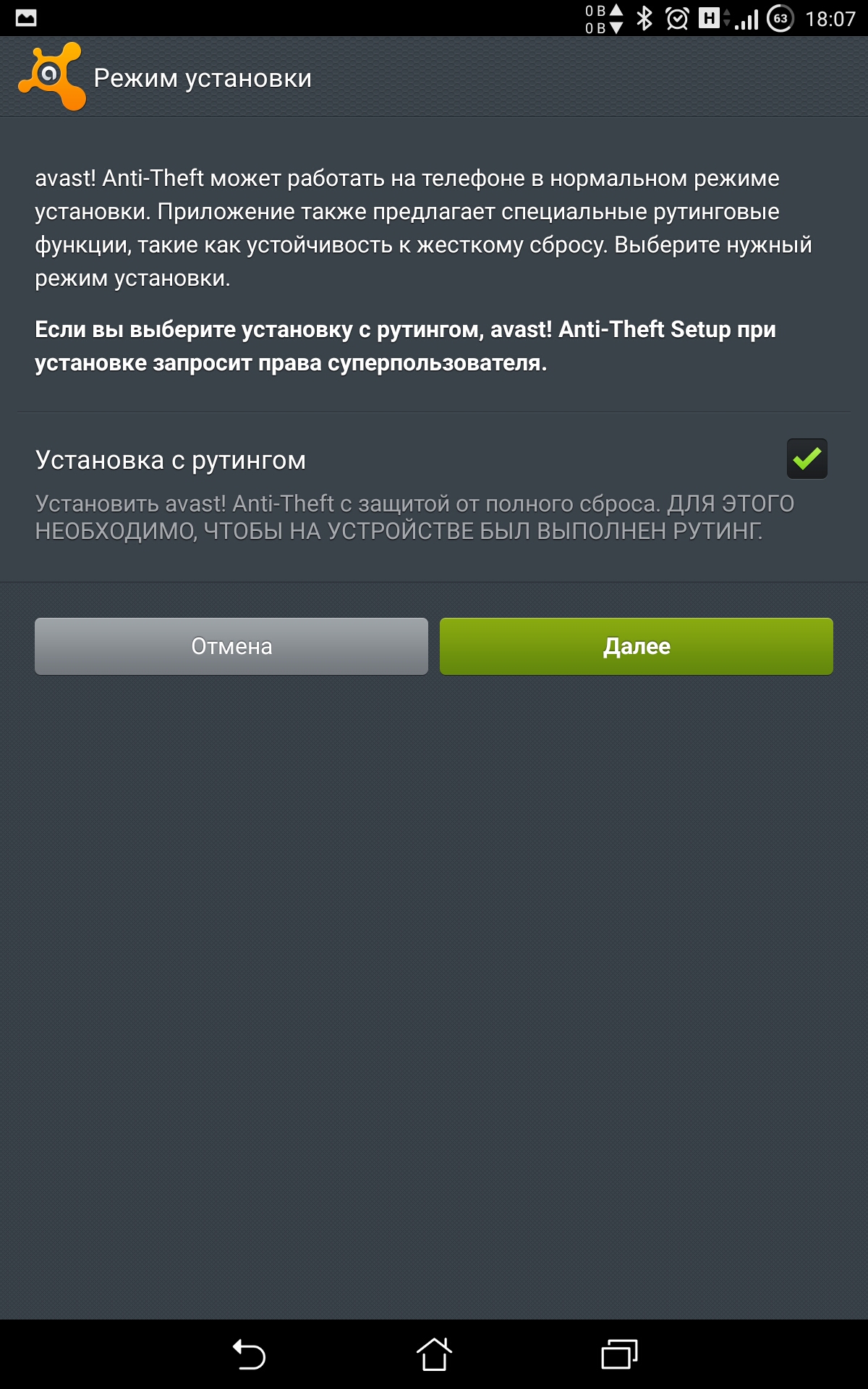

Еще один штрих к нашей конфигурации — антивор. Да, есть Device Manager, но его функциональность очень скромна. Поэтому мы поставим Avast Anti-Theft (rooted). Он содержит огромное количество функций (включение сигнала, поиск по GPS, сброс, блокировка, незаметное фото двумя камерами при попытке разблокировать смартфон, управление по СМС, незаметный звонок для прослушивания воров и так далее), а кроме того, очень и очень живуч.

Avast не только прописывается в системный раздел, чтобы выдержать сброс до заводских настроек, но и помещает скрипт для восстановления самого себя в /etc/addon.d/, который запускают кастомные консоли восстановления (ClockworkMod, TWRP) до/после перепрошивки. Так что ты сможешь «обрадовать» нового владельца гостями из полиции. Жаль, но и без минусов не обошлось. Энергопотребление девайса немного увеличится, возрастет потребление оперативной памяти.

9. Карантин

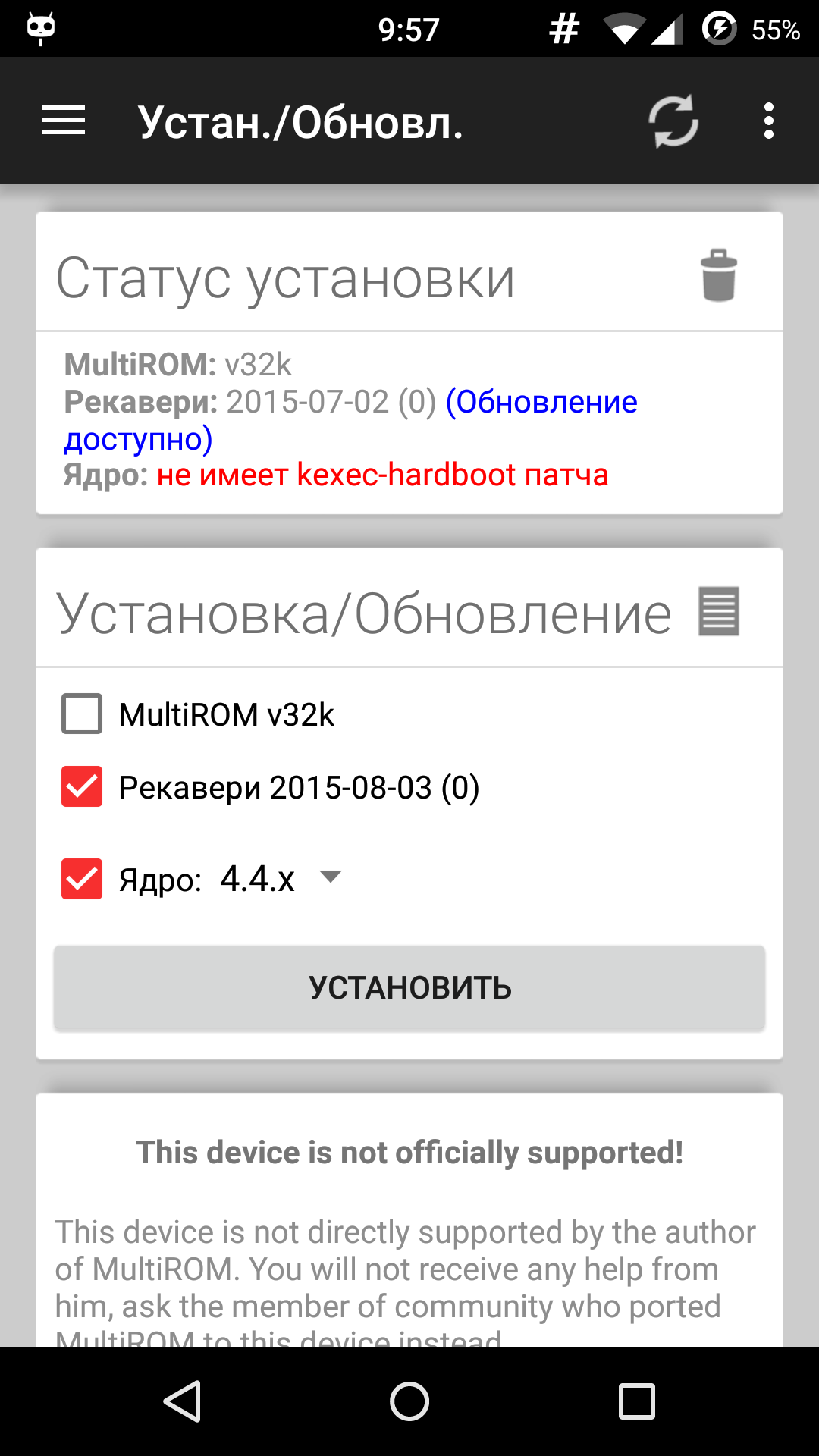

Наши системы защиты бесполезны против заразы. Подхватить вирус через Google Play довольно сложно, но вот на разного рода варезниках такого добра хоть отбавляй. Для запуска подозрительного софта я рекомендую использовать MultiROM — систему, позволяющую устанавливать несколько прошивок на один девайс.

MultiROM доступен для владельцев Нексусов и многих других смартфонов. Установи инсталлятор из Google Play. Запусти приложение и поставь галочки на карточке Install/Update возле пунктов MultiROM и Recovery, выбери подходящее ядро в пункте Kernel. Нажми кнопку Install, смартфон будет перезагружен. Для установки второй прошивки зайди в TWRP (увеличение громкости + клавиша питания) и открой Advanced -> MultiROM -> Add ROM. Выбери zip и установи прошивку. Загрузить прошивку можно через меню.

10. Покупаем звонилку

Ты всегда носишь с собой дорогущий смартфон с кучей конфиденциальной информации? Даже когда просто нужно быть на связи в сети оператора? Если да, то советую задуматься над приобретением дешевой звонилки. Как правило, телефон с ценой в 20–30 долларов от хорошей фирмы (а иногда и китайский) обеспечивает качество связи не хуже (а зачастую и лучше), чем у топовых аппаратов.

Для звонилки не существует вирусов, ее не жалко замочить под дождем или разбить об асфальт, она имеет небольшие размеры и помещается в любой карман. Да и ворам она вряд ли будет интересна. Кстати, если в смартфон установить специальную программу для управления по СМС, то в случае кражи можно будет очень быстро отправить СМС с запросом об удалении всей конфиденциальной информации.

Выводы

Как видишь, защитить смартфон, даже если на него установлена кастомная прошивка, а загрузчик разлочен, не так уж и сложно. Главное — соблюдать простые правила, и утечка данных тебе не страшна.