Содержание статьи

InsidePro Hash Verifier

Автор: Команда InsidePro

URL: verifier.insidepro.com

Система: любая

Hash Verifier (верификатор хешей) — это бесплатный сервис для автоматической верификации хешей и найденных к ним паролей.

Особенности сервиса:

- не требует регистрации;

- поддерживает более 30 алгоритмов хеширования, включая все самые популярные виды хешей;

- поддерживает верификацию списка хешей (до 1000 строк за один запрос);

- поддерживает имена пользователей и соль в шестнадцатеричном формате;

- хранит ссылку на успешную верификацию в течение указанного времени;

- данные для верификации отправляются в виде единого списка (хеш:пароль или хеш:соль:пароль).

Используя данный верификатор, заказчики могут обезопасить себя от обмана, требуя от хешкрекера подтверждения, что пароль действительно найден. А хешкрекеры всегда могут убедить заказчика в том, что хеш реально сломан, предоставляя ссылку на успешную верификацию, но не показывая сам пароль.

В пользу сервиса говорит еще и то, что многие хешкрекерские форумы добавили его принудительное использование для верификации всех дорогих хешей.

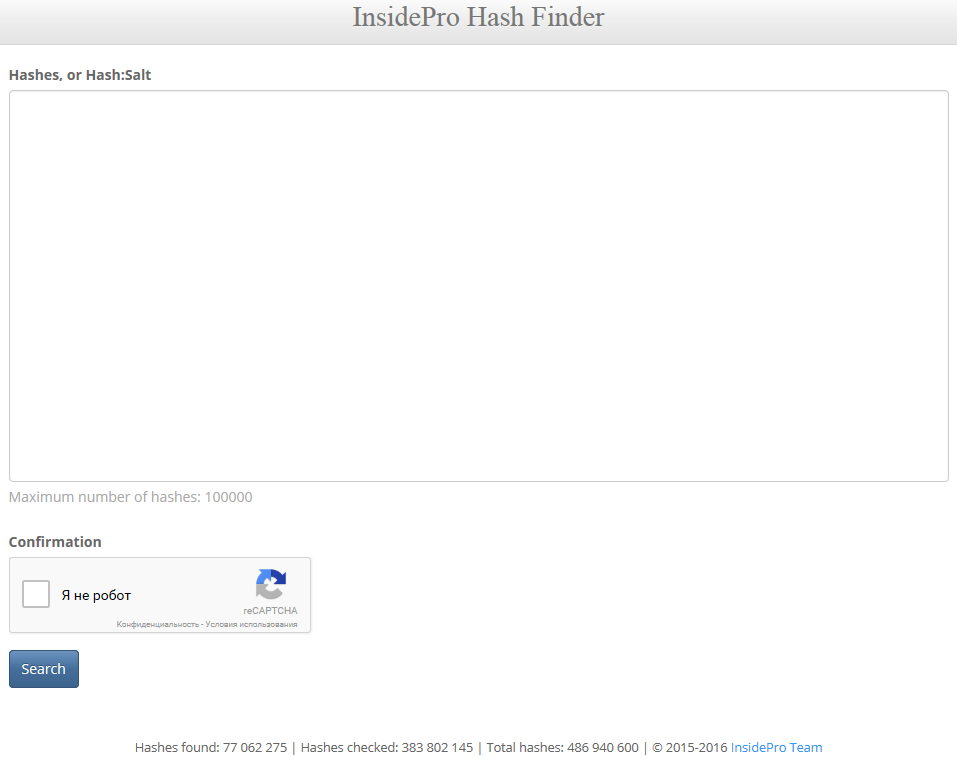

InsidePro Hash Finder

Автор: Команда InsidePro

URL: finder.insidepro.com

Система: любая

Hash Finder — это бесплатный сервис для поиска хешей по огромной базе данных.

Особенности сервиса:

- не требует регистрации;

- поддерживает более 100 алгоритмов хеширования, включая хеши с солью;

- поддерживает поиск списка хешей (до 100 000 строк за один запрос);

- для смешанных списков хешей выдает результаты по каждому алгоритму отдельно (алгоритм при этом определяется автоматически);

- ежедневно пополняется новыми хешами и паролями;

- очень быстрый поиск.

Главные отличия от аналогов:

- Данный сервис содержит только реальные хеши и пароли (около 500 миллионов записей), в отличие от других сервисов, где основная масса паролей сгенерирована искусственно. По этой причине процент успешного пробива на данном сервисе гораздо выше.

- Сервис накапливает все хеши, которые не были найдены при первом поиске. Затем они ставятся в очередь на брут, и пароли к таким хешам могут быть найдены в дальнейшем — например, при повторном пробиве оставшихся хешей спустя несколько дней.

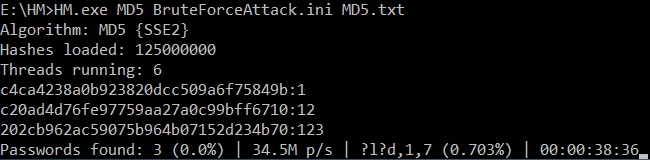

InsidePro Hash Manager

Автор: InsidePro Software

URL: www.insidepro.com/download/HM.zip

Система: Win

Hash Manager — это бесплатная программа для восстановления паролей к хешам.

Особенности программы:

- заточена под работу с огромными списками хешей (можно загружать списки на сотни миллионов хешей и комфортно их брутить);

- поддерживает более 400 алгоритмов хеширования;

- содержит более 70 дополнительных утилит для работы с хешами, паролями и словарями (сортировка файлов, удаление дубликатов, слияние списков, парсинг баз данных SQL, конвертеры из разных форматов и так далее);

- имеется 64-битная версия, которая гораздо быстрее на многих алгоритмах;

- поддерживает неограниченное количество загружаемых хешей, а также словарей, правил и масок;

- поддерживает все самые эффективные атаки на хеши;

- поддерживает многопоточность;

- восстанавливает пароли в кодировке Unicode;

- имеет модульную архитектуру.

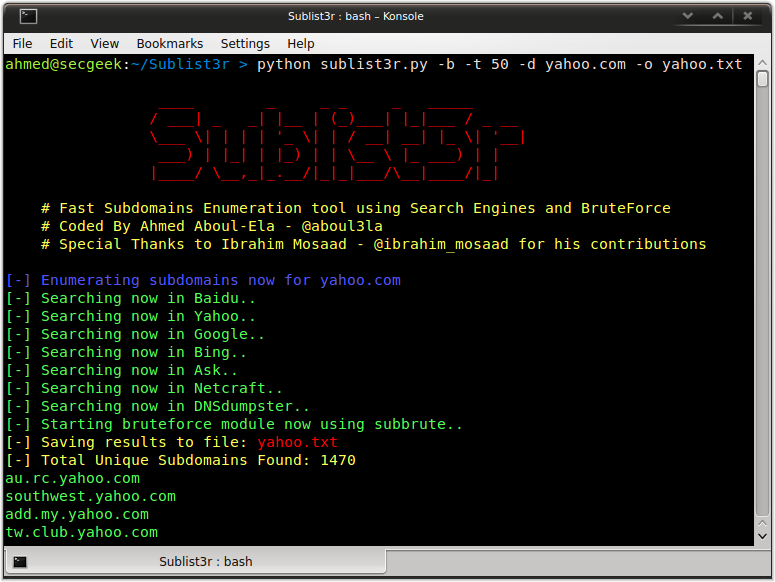

Перебор поддоменов

Автор: Ahmed Aboul-Ela

URL: github.com/aboul3la/Sublist3r

Система: Linux

Sublist3r — это инструмент на языке Python, предназначенный для перечисления поддоменов веб-сайта с использованием поискового движка. Это отличный помощник для специалистов по проникновению (ака пентестерам) и просто баг-хантеров для сбора поддоменов интересующей их цели. На текущий момент Sublist3r поддерживает следующие поисковые движки:

- Google;

- Yahoo;

- Bing;

- Baidu;

- Ask.

Естественно, совсем не сложно добавить и другие поисковые движки. Так, поиск с помощью определенного поискового движка представляет собой отдельный класс с рядом методов и, конечно, характерной для него строкой запроса.

При этом инструмент собирает поддомены, используя Netcraft и DNSdumpster. И помимо этого, в Sublist3r интегрирован инструмент subbrute от TheRook, чтобы увеличить вероятность найти большее число поддоменов, используя перебор по словарю.

Из зависимостей инструмент имеет:

- библиотеку Requests;

- библиотеку dnspython;

- библиотеку argparse.

Пример запуска инструмента с параметрами для отображения результатов в реальном времени для домена example.com:

$ python sublist3r.py -v -d example.comВ общем, отличный и очень полезный инструмент, который определенно стоит взять на вооружение.

Golang Advanced Trojan

Автор: Peter Cunha

URL: github.com/petercunha/GoAT

Система: Windows

GoAT — это троян, написанный на Go и использующий Twitter в качестве C&C-сервера. Разработка вдохновлена проектом GoBot от SaturnsVoid. GoAT имеет некоторые достаточно уникальные и впечатляющие возможности, такие как мультипоточное выполнение команд и «сложный» руткит-модуль для самозащиты на си.

Для компиляции проекта необходимо запустить команду

go build -o GoAT.exe -ldflags "-H windowsgui" "C:\GoAT.go"Проект очень прост, но как концепт кому-нибудь может быть интересен или взят за основу для создания чего-то более серьезного. Сама идея написания вредоносного кода на экзотических или нестандартных для данной задачи языках программирования в последнее время активно набирает обороты в среде вирусописателей. В этом плане Go — один из лидирующих наряду с PowerShell. И на нем уже находили действующий вредоносный код. Например, Trojan.Encriyoko.

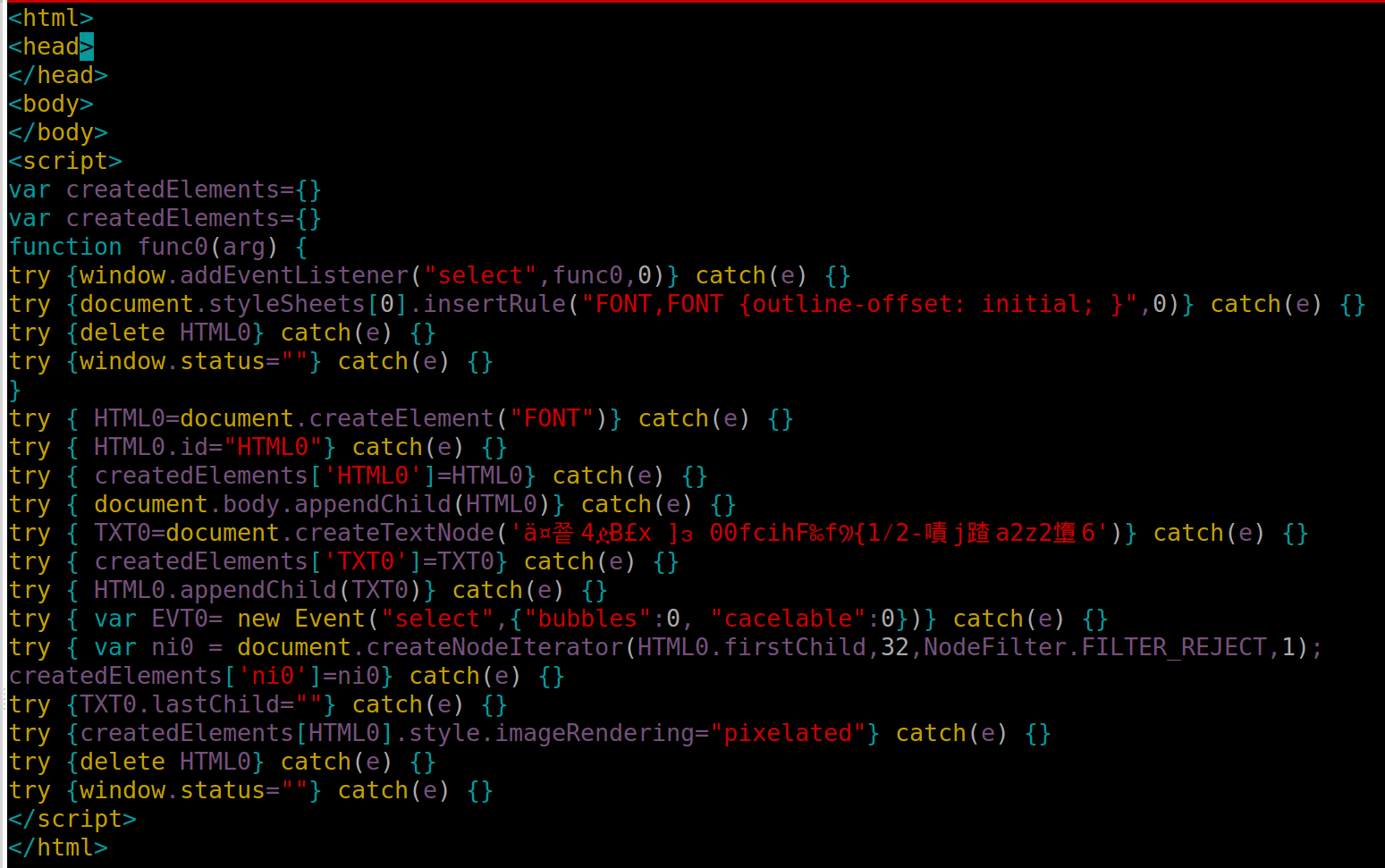

Wadi Fuzzing

Авторы: Saif El-Sherei и Etienne Stalmans

URL: github.com/sensepost/wadi

Система: Windows 10

Если ты неравнодушен к фаззингу браузеров, то следующий инструмент как раз для тебя.

Wadi — это скрипт на Python для фаззинга браузерного движка Edge от Microsoft на операционной системе Windows. В основе инструмента лежат два компонента: библиотека WinAppDbg для реализации функциональности отладчика и библиотека Twisted для реализации функциональности веб-сервера. Отладчик ответственен за запуск Edge и аттач к процессам MicrosoftEdgeCP.exe, RuntimeBroker.exe и MicrosoftEdge.exe для мониторинга их на случай падения. Веб-сервер отвечает за генерацию тест-кейсов при помощи движка Google’s PyV8 и затем передачу их по запросу движку браузера.

Инструмент сразу разрабатывался как модульное приложение, и в итоге при желании каждый из компонентов можно заменить на собственное усмотрение. Например, файл грамматик выделен отдельно от алгоритмов генерации тест-кейсов и от самого Wadi, что дает пользователю возможность легко модернизировать весь инструмент под себя.

Впервые инструмент был представлен на конференции DEFCON 23 в Лас-Вегасе. Более подробно об инструменте вы можете узнать из статьи Wadi Fuzzer.

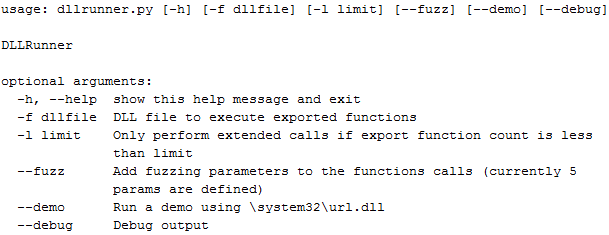

Анализ DLL малвари по-умному

Автор: Florian Roth

URL: github.com/neo23x0/dllrunner

Система: Windows

DLLRunner — это скрипт для умного выполнения DLL при анализе вредоносного кода в системах типа песочниц. Вместо того чтобы выполнять DLL-файл через rundll32.exe file.dll, данный инструмент анализирует PE-заголовок и запускает все экспортируемые функции по имени или ординалу, чтобы определить, несет ли какая-нибудь из них явно вредоносную функциональность. Кроме того, для функций, который требуют параметры, он пытается провести перебор вида:

rundll32.exe path/to/file.dll,exportedfunc1 "0"

rundll32.exe path/to/file.dll,exportedfunc1 "1"

rundll32.exe path/to/file.dll,exportedfunc1 "http://evil.local"

rundll32.exe path/to/file.dll,exportedfunc1 "Install"

...Как ты понимаешь, такой скрипт может быть полезен не только для анализа на вредоносную активность, но и просто для фаззинга, для поиска уязвимостей. Очень часто простота — залог успеха.