Содержание статьи

Роскомнадзор, блокировки и DPI

Проверка Рунета на «суверенность»

Ссылаясь на собственные источники, газета «Ведомости» сообщила, что Роскомнадзор выбрал наиболее эффективное решение для блокировки Telegram и не только. Таковым была признана разработка компании RDP.RU, в лабораторных условиях продемонстрировавшая стопроцентную эффективность блокировки мессенджера. По данным издания, блокировать мессенджер предполагается посредством использования DPI-системы (Deep Packet Inspection, глубокая фильтрация трафика), созданной RDP.RU.

Напомню, что о первых испытаниях систем анализа и фильтрации трафика, проведенных ФСБ, Роскомнадзором и Министерством цифрового развития, еще в августе 2018 года рассказывало агентство Reuters. Тогда тестирование проводилось на сети Ростелекома в Реутове.

Тем временем РБК, тоже ссылаясь на собственные источники в отрасли, пишет, что Роскомнадзор уже направил трем операторам «большой четверки» (МТС, «МегаФону» и «ВымпелКому») предложение протестировать на их сетях в каком-либо регионе оборудование для глубокой фильтрации трафика, разработанное RDP.RU. Сообщается, что цель тестирования — подготовка к реализации так называемого законопроекта о «суверенном Рунете», который был внесен в Госдуму в декабре 2018 года и уже принят в первом чтении в феврале 2019 года.

Интересно, что, по данным РБК, в рамках этих испытаний планируется не только проверить возможность DPI-системы фильтровать контент из реестра запрещенных ресурсов (в первую очередь речь, конечно, идет о Telegram). Также планируется проверить возможность приоритизации трафика и последующего снижения скорости доступа к отдельным сервисам. Да, речь о принципе сетевого нейтралитета, согласно которому провайдеры не отдают предпочтения одному целевому предназначению перед другим или одним классам приложений.

Издание напоминает, что еще в 2018 году глава «Ростелекома» Михаил Осеевский объяснял необходимость такой меры тем, что это позволило бы переложить часть расходов за хранение контента в рамках «закона Яровой» с российских операторов связи на зарубежные интернет-компании, такие как Google и Facebook. В случае их отказа операторы смогли бы снижать скорость доступа для абонентов до сервисов этих компаний.

«У ряда отраслевых экспертов существуют опасения, что оборудование, установленное для противодействия угрозам, в дальнейшем может быть использовано в целях приоритизации трафика одних ресурсов и дискриминации других, сознательно или в результате сбоев в работе»

— подтвердил журналистам глава Российской ассоциации электронных коммуникаций Сергей Плуготаренко.

«С помощью DPI можно вполне успешно приоритизировать трафик и снизить скорость доступа к YouTube или любому другому ресурсу. В 2009–2010 годах, когда был расцвет популярности торрент-трекеров, многие операторы связи ставили себе DPI как раз для того, чтобы распознавать P2P-трафик и снижать скорость скачивания на торрентах, так как каналы связи не выдерживали такой нагрузки. Так что опыт пессимизирования некоторых видов трафика у операторов уже имеется»

— говорит гендиректор Diphost и создатель сайта Эшер II Филипп Кулин.

«Технологии DPI могут применяться для приоритизации трафика. Думаю, что принципу сетевой нейтральности в Рунете остались считаные недели и его отмена может коснуться не только Google и Facebook. Ничто не мешает операторам связи ввести тариф „Социальные сети“ и „Веб-почта и видеоконтент“, по которым платить за нормальную скорость доступа к соответствующим ресурсам придется уже конечным пользователям. Если возникает возможность залезть в чужой карман, то зачем ограничивать себя исключительно карманами индустриальными? Пользовательские карманы пусть и не такие глубокие, но достаточно многочисленные»

— считает руководитель Qrator Labs Александр Лямин.

Требование к VPN-сервисам

В конце марта на официальном сайте Роскомнадзора появилось сообщение о том, что требования подключиться к государственной информационной системе (ФГИС) были направлены владельцам десяти VPN-сервисов: NordVPN, Hide My Ass!, Hola VPN, OpenVPN, VyprVPN, ExpressVPN, TorGuard, IPVanish, Kaspersky Secure Connection и VPN Unlimited.

В заявлении регулятора сказано, что согласно федеральному закону «Об информации...» указанные сервисы обязаны подключиться к ФГИС в течение 30 рабочих дней с момента направления требований («для получения доступа к актуальной версии единого реестра запрещенной информации»).

Напомню, что ФГИС содержит информацию о ресурсах, доступ к которым должен быть заблокирован на территории РФ. В свою очередь, закон о жесткой регуляции анонимайзеров и VPN, которые могут быть использованы для обхода блокировок, был внесен в Думу еще летом 2017 года и уже в ноябре вступил в силу (276-ФЗ).

«В случае выявления факта несоблюдения предусмотренных законом обязанностей Роскомнадзор может принять решение об ограничении доступа к VPN-сервису. В настоящее время к ФГИС подключены операторы поисковых систем Яндекс, „Спутник“, Mail.ru, Rambler. В начале текущего года компания Google была оштрафована Роскомнадзором на 500 тысяч рублей за неисполнение требований о подключении к ФГИС, после чего начала фильтрацию поисковой выдачи в соответствии с реестром. Требования о подключении к ФГИС в адрес VPN-сервисов и „анонимайзеров“ ранее не направлялись»

— сообщает Роскомнадзор.

По информации «Говорит Москва», требование регулятора согласна выполнить «Лаборатория Касперского», тогда как представители NordVPN, TorGuard и VyprVPN уже заявили, что не намерены этого делать. При этом разработчики TorGuard и вовсе рассказали о том, что прекратят использование российских серверов и очистят их ради безопасности пользователей.

3 000 000 пользователей Telegram за день

-

В середине марта 2019 года во всем мире произошел сбой в работе WhatsApp, Facebook и Instagram, длившийся около 14 часов. Как стало известно позже, глобальные неполадки были спровоцированы некими «изменениями в конфигурации сервера», потянувшими за собой целый каскад проблем.

-

На следующий день после сбоя из Facebook уволились сразу два топ-менеджера — директор по развитию продукта Крис Кокс и глава подразделения WhatsApp Крис Дэниэлс, и вряд ли это было простым совпадением.

-

Тем временем Павел Дуров сообщил в своем Telegram-канале, что всего за сутки «простоя» WhatsApp, Facebook и Instagram к Telegram подключилось 3 000 000 новых пользователей. «Отлично. У нас здесь настоящая приватность и неограниченное пространство для всех», — пишет Дуров.

Исходники Ghidra открыты

Представители Агентства национальной безопасности США объявили об открытии исходных кодов Ghidra — инструмента для обратного инжиниринга, который сами спецслужбы применяют уже порядка двадцати лет.

Широкая общественность узнала о Ghidra в 2017 году благодаря документам Vault7, опубликованным WikiLeaks. Впрочем, до этого факт существования Ghidra тоже не был засекречен.

В настоящее время Ghidra уже можно загрузить с официального сайта, и в скором времени исходные коды также планируют разместить на GitHub. Ghidra написана на Java и имеет GUI, работающий под Windows, Mac и Linux.

Многие ИБ-специалисты считают, что это раскрытие кодов может кардинально изменить давно сложившуюся ситуацию. Дело в том, что бесплатная и опенсорсная Ghidra может стать серьезной альтернативой многим аналогичным инструментам в целом и проприетарной и платной IDA Pro в частности (интерактивному дизассемблеру, который широко применяется для реверса, но его лицензионная версия стоит несколько тысяч долларов в год).

Нужно сказать, что релиз не обошелся без накладок. Буквально через несколько часов после публикации в коде Ghidra обнаружили первый баг. Британский ИБ-эксперт и глава Hacker House Мэттью Хики (Matthew Hickey) заметил, что в отладочном режиме инструмент АНБ открывает и «слушает» сетевой порт 18001, что позволяет подключиться к Ghidra удаленно, через JDWP (разумеется, с целью все той же отладки). Хики отмечал, что исправить проблему совсем несложно.

Постепенно всплывают и другие баги. Например, была найдена возможность эксплуатировать XXE при условии, что пользователь Ghidra откроет специально сформированный проект.

Тем временем мы уже посвятили изучению Ghidra две статьи. В первом материале сравниваем Ghidra и IDA Pro, а во втором разбираем практический кейс и ломаем несложную крэкми MalwareTech.

-

Брайан Эктон (Brian Acton), один из сооснователей мессенджера WhatsApp, теперь принадлежащего компании Facebook, продолжает высказываться о социальной сети в крайне негативном ключе.

-

Во время выступления в Стэнфордском университете Эктон отметил, что крупные технологические компании (такие как Apple и Google) и социальные медиа попросту не справляются с модерацией контента, а пользователи лишь увеличивают их влияние. Дело в том, что Эктон убежден: для Facebook на первом месте стоит вовсе не приватность пользователей, а монетизация продуктов.

«Эти компании не располагают необходимыми средствами для принятия таких решений. А мы даем им власть. И это самое страшное. Мы покупаем их продукцию. Мы регистрируемся на таких сайтах. Удалите Facebook, ладно?»

— Эктон во время выступления в Стэнфордском университете

Facebook и 600 миллионов паролей

Компания Facebook в очередной раз оказалась в центре скандала, связанного с приватностью пользовательских данных. На этот раз выяснилось, что пароли 200–600 миллионов пользователей от Facebook Lite, Facebook и Instagram хранились на серверах компании в формате простого текста, доступные тысячам сотрудников.

Первым о данной проблеме рассказал известный ИБ-журналист Брайан Кребс (Brian Krebs). В своей статье Кребс ссылался на данные, полученные от неназванного сотрудника Facebook, занимающего в компании некий руководящий пост.

По информации Кребса, в настоящее время Facebook проводит внутреннее расследование, которое уже выявило, что пароли сотен миллионов пользователей хранились в открытом виде и были свободно доступны 20 000 сотрудников компании. Источник сообщил, что пока представители социальной сети не сумели установить точное количество паролей, а также определить, как давно те были доступны сотрудникам. Некоторые данные оказались датированы 2012 годом.

Также, по словам источника, в логах уже были обнаружены свидетельства того, что около 2000 инженеров и разработчиков Facebook сделали порядка 9 000 000 внутренних запросов к элементам данных, содержавшим пользовательские пароли в открытом виде.

После публикации Кребса представители Facebook были вынуждены опубликовать официальное заявление о случившемся.

В компании подтвердили, что проблему с паролями обнаружили еще в январе текущего года и в настоящее время проводится расследование. Пока в Facebook не готовы назвать точные даты и цифры (впрочем, сообщается, что речь идет о десятках миллионов пострадавших пользователей). Однако представители социальной сети уверяют, что пароли пользователей не были «видны» никому за пределами Facebook, а к настоящему моменту не выявлено ни одного случая злоупотребления этими данными со стороны сотрудников.

Согласно заявлению социальной сети, пароли на серверах компании, разумеется, сохранялись «непреднамеренно». В настоящее время все пароли уже были скрыты, а пострадавших пользователей обязательно уведомят о случившемся, как только расследование инцидента будет закончено.

Уязвимости? Microsoft!

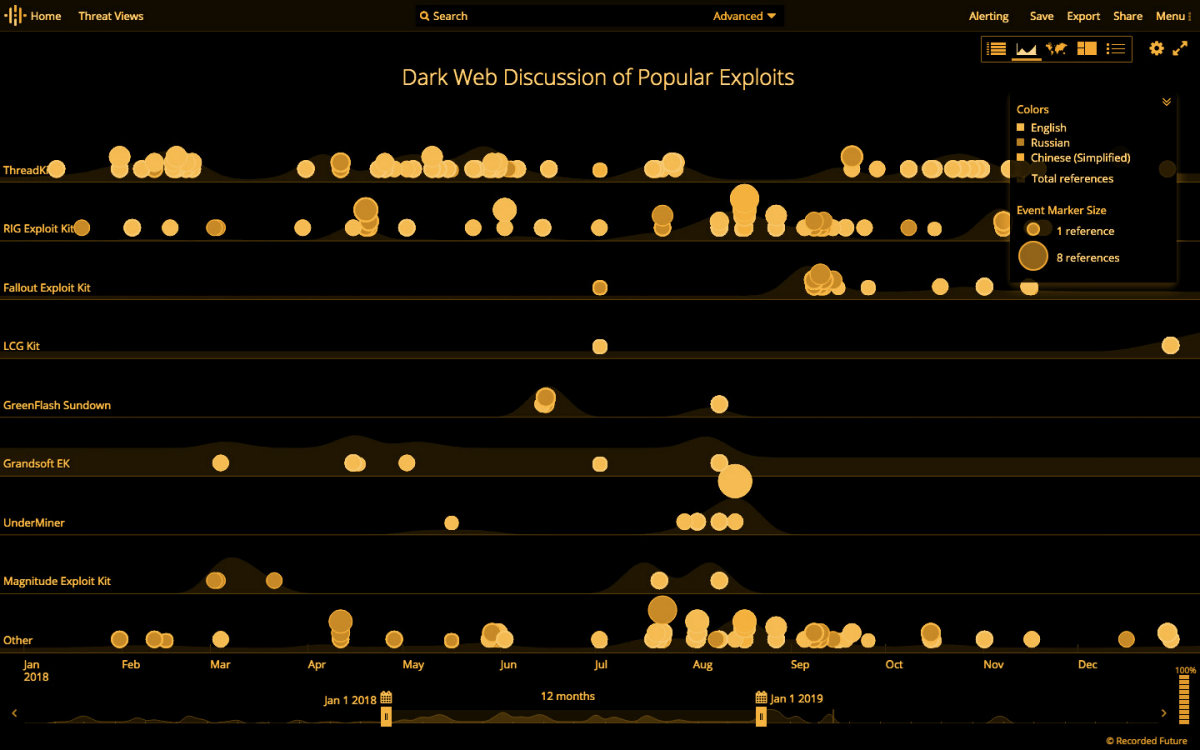

Какие уязвимости и эксплоиты всегда востребованны среди злоумышленников и интересуют их больше всего? Специалисты компании Recorded Future подсчитали, что в 2018 году 8 из 10 самых популярных среди преступников уязвимостей были обнаружены в продуктах Microsoft.

Статистика Recorded Future основывается на данных из тысяч различных источников. Специалисты изучали репозитории с кодом, хакерские форумы и сайты в даркнете. Также они проанализировали активность 167 наборов эксплоитов и 429 троянов удаленного доступа.

Уязвимости в решениях Microsoft «лидируют» уже второй год подряд, тогда как в 2015–2016 годах преступников больше интересовали баги в Adobe Flash Player.

В общей сложности количество эксплоит-китов в 2018 году сократилось на 50%.

Несмотря на общий тренд угасания эксплоит-китов, в 2018 году на сцене появились сразу 5 новых наборов: Best Pack, Creep, Darknet Angler, Fallout и LCG Kit.

Все по-прежнему активные наборы эксплоитов использовали хотя бы 1 из 3 наиболее популярных уязвимостей года.

Старейшая проблема в списке исследователей (касается Microsoft Office) датирована 2012 годом, но продолжает использоваться до сих пор.

Помимо продуктов Microsoft, в список попали уязвимости в Adobe Flash Player и Android.

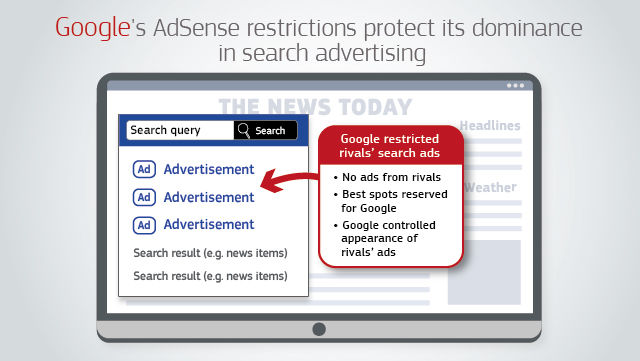

Google снова оштрафовали

В третий раз за последние два года Еврокомиссия наложила на компанию Google крупный штраф. На этот раз проблемы у поискового гиганта возникли из-за злоупотребления доминирующим положением на рынке рекламы. В частности, речь идет об AdSense for Search. То есть дело не в тех рекламных объявлениях, что отображаются в результатах поиска Google.com, дело в кастомном поиске через Google, который может быть встроен на другие сайты (как правило, для поиска по ним же).

По данным регулятора, более десяти лет (с 2006 по 2016 год) Google пользовалась тем, что занимает доминирующую позицию в сфере рекламы, и мешала другим компаниям конкурировать и развиваться. Google не только навязывала компаниям свою рекламную платформу, но и не позволяла своим конкурентам размещать рекламные объявления на таких сайтах, тогда как реклама самой Google получала лучшие места («премиальное размещение», или Premium Placement). Происходившее хорошо иллюстрирует представленная регулятором картинка.

Хотя на этот раз Google сотрудничала с Еврокомиссией, а в работу AdSense давно были внесены изменения, из-за допущенных нарушений компания все равно должна будет выплатить штраф в размере 1,49 миллиарда евро (1,69 миллиарда долларов США).

Как было упомянуто выше, это уже третий крупный штраф, полученный Google от европейского регулятора. Так, в 2017 году компанию обязали выплатить 2,4 миллиарда евро из-за манипуляций результатами поиска, а в 2018 году еще 4,34 миллиарда из-за многочисленных антимонопольных нарушений, связанных с мобильной ОС Android.

Интересно, что именно теперь, когда стало известно о новом решении Еврокомиссии и новом штрафе, специалисты Google анонсировали, что в ближайшее время европейские пользователи Android смогут самостоятельно решать, каким поисковиком и браузером они хотят пользоваться по умолчанию. В свою очередь, для Google Play, Google Chrome и Google Search были созданы отдельные лицензии, и производители смогут предложить покупателям альтернативу.

19 000 000 долларов заработали white hat в 2018 году

-

Администрация проекта HackerOne опубликовала официальную статистику за 2018 год. Как оказалось, в прошлом году этичные хакеры заработали на вознаграждениях за уязвимости 19 000 000 долларов. Для сравнения: за весь период существования HackerOne, с 2012 по 2017 год, участники платформы получили примерно столько же.

-

Наиболее активными оказались исследователи из Индии, США, России, Пакистана и Великобритании. Пользователи из этих стран составляют 51% активных участников программ bug bounty.

-

Также администрация HackerOne рассказала о двух людях, которые заработали на багах более 1 000 000 долларов каждый. Первым таким рекордсменом стал Сантьяго Лопес aka try_to_hack из Аргентины. Он был самоучкой, когда зарегистрировался на HackerOne в 2015 году, в возрасте шестнадцати лет. За прошедшие годы он нашел более 1600 уязвимостей, в том числе в решениях Twitter и Verizon Media.

-

Второй миллионер HackerOne — Марк Личфилд aka mlitchfield. Он уже помог исправить более 900 багов в продуктах таких компаний, как Dropbox, Yelp, Venmo, Starbucks, Shopify и Rockstar Games.

LockerGoga и его жертвы

Пострадавшие

В марте 2019 года шифровальщик LockerGoga атаковал одного из крупнейших производителей алюминия в мире — норвежскую компанию Norsk Hydro, а также жертвами малвари, похоже, стали две крупные американские компании, производящие силиконы, смолы и другие химические вещества: Hexion и Momentive.

В результате инцидента в Norsk Hydro пострадало большинство ИТ-систем компании, а рабочие процессы во многих подразделениях США и Европы пришлось перевести в ручной режим или приостановить вовсе.

Хотя представители Norsk Hydro описывали случившееся как настоящую катастрофу, в компании тем не менее приняли решение не платить злоумышленникам выкуп и восстановить инфраструктуру из резервных копий.

Позже стало известно, что Norsk Hydro может быть не единственной жертвой LockerGoga за последние недели. В распоряжении редакции издания Vice Motherboard оказалось внутреннее письмо, направленное сотрудникам Momentive главой компании Джеком Боссом (Jack Boss). В послании тот пишет о некоем «глобальном ИТ-отключении» и просит бросить на разрешение проблемы все силы. Также в письме говорится, что данные на всех зараженных машинах, скорее всего, утеряны безвозвратно и компания уже заказала «сотни новых компьютеров».

Сравнив вымогательское сообщение, оставленное шифровальщиком в системах Hexion и Momentive, с сообщением из Norsk Hydro, журналисты пришли к выводу, что компании, вероятнее всего, пострадали от одной и той же угрозы, то есть от LockerGoga.

Представители Hexion, в свою очередь, уже обнародовали пресс-релиз, сообщающий, что компания стала жертвой некоего ИБ-инцидента и в настоящее время старается вернуться к нормальной работе. Каких-либо подробностей о случившемся в компании не раскрывают, и представители Hexion отказались от комментариев.

До недавнего времени и атаки на алюминиевого гиганта Norsk Hydro единственной другой подтвержденной жертвой LockerGoga считалась французская консалтинговая компания Altran, которую шифровальщик атаковал в конце января 2019 года.

О LockerGoga

Представители пострадавших компаний не вдавались в технические подробности случившегося, но в Сети уже появилось множество теорий, в том числе и от ИБ-специалистов.

Одним из исследователей, опубликовавших свой анализ инцидента в Norsk Hydro, стал известный ИБ-эксперт Кевин Бомонт (Kevin Beaumont). Бомонт полагался на анализ образцов малвари, загруженных на VirusTotal, и считает, что заражение LockerGoga стало «финальным штрихом» в хорошо подготовленной атаке. По мнению специалиста, злоумышленники проникли в сеть Norsk Hydro и развивали свою атаку, пока не добрались до сервера Active Directory.

Дело в том, что у LockerGoga отсутствует такая же способность к саморазмножению, которая отличала WannaCry, NotPetya и Bad Rabbit, а значит, инфраструктура компании могла пострадать в таком масштабе лишь в том случае, если атакующие использовали Active Directory, чтобы распространить вредоноса на все рабочие станции одновременно.

Также исследователь отмечает, что LockerGoga был создан, чтобы работать очень быстро: малварь привлекает все мощности и возможности CPU, чтобы шифрование данных на средней системе занимало лишь несколько минут. Кроме того, LockerGoga отключал все сетевые карты на зараженных машинах и менял пароль от локального аккаунта администратора, что существенно затрудняло восстановление пострадавших систем. Фактически это вынудило специалистов устанавливать бэкапы вручную, на каждый отдельный компьютер.

Теорию Бомонта в некотором роде подтверждает предупреждение, опубликованное ранее NorCERT. Эксперты предостерегли компании об угрозе LockerGoga и возможных атаках и тоже упоминали вектор распространения через Active Directory.

Другая теория, обнародованная аналитиками компании Cisco Talos, и вовсе гласит, что LockerGoga — это не обычный шифровальщик, авторы которого преследуют финансовую выгоду. По мнению специалистов, функциональность LockerGoga скорее схожа не с классическими шифровальщиками, а с вайперами (wiper, от английского wipe — «стирать», «удалять»), то есть деструктивной малварью, которая намеренно портит и уничтожает данные.

По этой причине исследователи Cisco Talos полагают, что недавние атаки могли быть делом рук правительственных хакеров. Впрочем, эта теория почти не подкреплена фактами, а на мысль о том, что шифровальщик мог быть лишь прикрытием для более сложной операции, экспертов навела недавняя атака на другую норвежскую компанию: в феврале 2019 года жертвой китайской APT10 стала компания Visma, один из крупнейших в Европе поставщиков облачных технологий.

-

В честь 30-летия WWW сэр Тимоти Джон Бернерс-Ли, один из создателей Всемирной паутины, опубликовал открытое письмо, в котором признал, что у современного интернета множество проблем. Атаки «правительственных хакеров», всевозможные сорта мошенничества, сетевая травля, рекламные модели, поощряющие кликбейты и распространение фальшивых новостей, а социальные медиа и вовсе превратились в площадки для политических свар.

-

Тем не менее сэр Бернерс-Ли убежден, что еще не все потеряно и строить «новый интернет» взамен испорченного пока рано.

«Учитывая, как сильно изменился веб за последние тридцать лет, предположить, что веб, каким мы знаем его сегодня, неспособен измениться к лучшему в следующие тридцать лет, было бы пораженчеством и ограниченностью. Если мы просто махнем рукой на попытки создания лучшего веба сейчас, это будет означать, что не веб нас подвел. Это мы тогда подведем веб»

— «отец» WWW в своем открытом письме

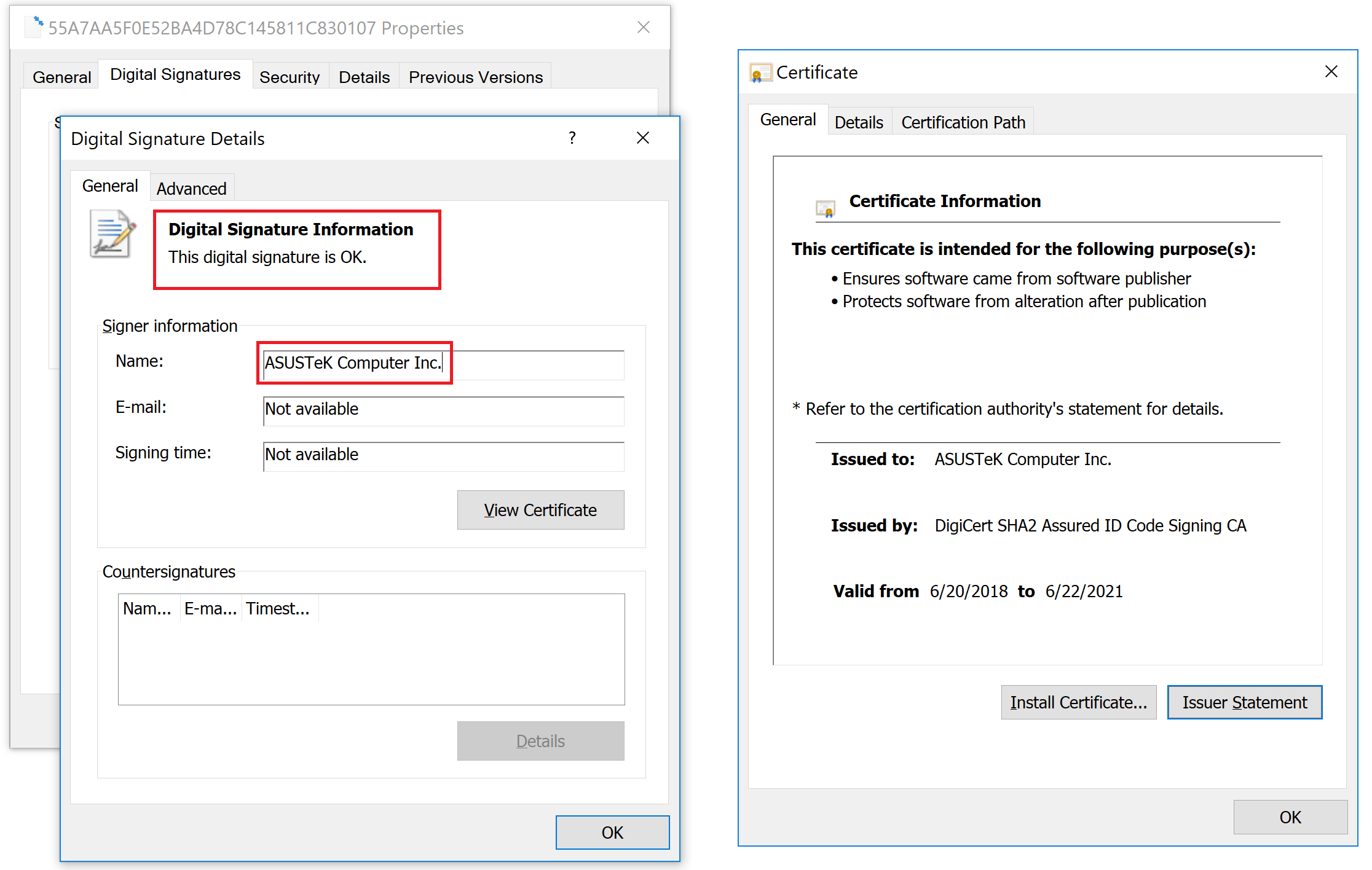

Бэкдоры в ПО Asus

Эксперты «Лаборатории Касперского» обнаружили, что компания Asus стала жертвой вредоносной кампании ShadowHammer. Неизвестные злоумышленники скомпрометировали производителя, сумели закрепиться в сети и принялись раздавать бэкдоры через предустановленный на устройства Asus инструмент для автоматического обновления ASUS Live Update. Он используется для обновления BIOS, UEFI, драйверов и приложений. Вредоносные версии были размещены на liveupdate01s.asus.com и liveupdate01.asus.com. Вскоре выводы аналитиков «Лаборатории Касперского» подтвердили их коллеги из компании Symantec.

Атака имела место между июнем и ноябрем 2018 года (то есть хакеры контролировали ASUS Live Update около полугода) и суммарно могла затронуть более миллиона устройств по всему миру, хотя изначальной целью атакующих был сравнительно небольшой пул пользователей.

Злоумышленники «опознавали» своих жертв по зашитому в скомпрометированную утилиту списку MAC-адресов. Изучив около 200 вредоносных образцов, эксперты обнаружили более 600 таких хешей.

Интересен и тот факт, что зараженные версии апдейтера были подписаны двумя действительными сертификатами ASUSTeK Computer Inc. Один из них истек в середине 2018 года, и тогда атакующие переключились на второй, который до сих пор не был отозван.

Однако сами представители Asus хранили молчание. Хуже того, выяснилось, что изначально производитель вообще отрицал, что его серверы были скомпрометированы, пытался вынудить сотрудников «Лаборатории Касперского» подписать соглашение о неразглашении, а потом практически перестал поддерживать со специалистами контакт.

Лишь после того, как о случившемся стало известно всему миру, представители Asus были вынуждены выпустить официальный пресс-релиз, который получился несколько странным. Так, в компании сообщили о релизе ASUS Live Update версии 3.6.8, содержащей исправления (то есть закрывающей «дыру», через которую хакеры поставляли бэкдоры на машины пользователей). При этом не совсем ясно, удаляет ли обновление все следы присутствия зараженной версии из системы. Также неясно, достаточно ли установки версии 3.6.8 для всех пострадавших, или пользователям, которые входили в список целей злоумышленников, уже пора бросать все дела и как минимум переустанавливать ОС.

Для предотвращения подобных инцидентов защитные механизмы утилиты были улучшены, а также появилось шифрование end-to-end. Кроме того, в Asus уверяют, что обновили и улучшили всю архитектуру, с помощью которой конечные пользователи «общаются» с серверами компании.

Также документ гласит, что произошедшая атака была не такой уж масштабной: якобы злоумышленников интересовала очень небольшая и специфическая группа пользователей и вредоносный код проник на крайне малое количество устройств. Более того, производитель утверждает, что пострадали только владельцы ноутбуков. Никаких конкретных цифр представители Asus не называют, хотя у компании, в отличие от исследователей, есть доступ ко всем необходимым логам и о проблеме в компании узнали еще два месяца тому назад.

В завершение стоит заметить, что «Лаборатория Касперского» вообще не упомянута в заявлении Asus. Вместо этого к документу приложена ссылка на отчет компании FireEye, в общих чертах рассказывающий о деятельности APT-группировок, никак не связанных с данным инцидентом.

К сожалению, это не первый раз, когда компанию Asus уличают в применении слабых мер безопасности. Так, Федеральная торговая комиссия США ранее уже судилась с Asus, и в 2016 году стороны пришли к соглашению, согласно которому в ближайшие двадцать лет безопасность компании будут регулярно проверять независимые аудиторы. Впрочем, тогда речь шла только о подразделении, разрабатывающем домашние роутеры.

Рекламные трекеры всюду

-

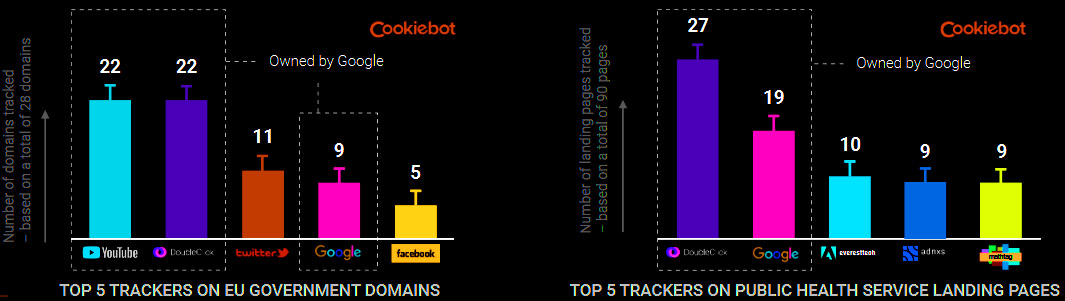

Посетителям государственных сайтов в странах ЕС стоит знать и помнить о том, что эти ресурсы буквально нашпигованы всевозможными рекламными трекерами. Исследование компании Cookiebot выявило, что за пользователями 89% государственных сайтов следят как минимум 112 компаний.

-

Конечно, правительственные сайты не получают доходов от рекламы и, по идее, должны подавать пример другим компаниям и организациям, демонстрируя, как следует вести себя в онлайне и соблюдать GDPR. Увы, на практике все выглядит совсем иначе.

-

На 25 сайтах из 28 изученных были обнаружены различные рекламные трекеры.

-

«Маячков» не нашли всего на 3 ресурсах, принадлежащих властям Германии, Испании и Дании.

-

В 52% случаев исследователи нашли рекламные трекеры и на сайтах государственных систем здравоохранения. Хотя эти ресурсы работают с конфиденциальной и крайне «чувствительной» информацией посетителей, а эта категория персональных данных отдельно защищается GDPR.

-

Хуже всего ситуация обстоит у ирландской службы здравоохранения: трекеры обнаружены на 73% ресурсов.

-

Как минимум 112 сторонних компаний следят за пользователями госсайтов в ЕС, и данные передаются на 131 домен.

-

Например, всего одну страницу, посвященную абортам на французском сайте, мониторит сразу 21 сторонняя компания.

-

3 из 5 наиболее распространенных «маячков» принадлежат компании Google. При этом нужно учесть, что исследователи не принимали во внимание трекеры Google Analytics.

Баги в Chrome и Windows 7 под атаками

В начале марта 2019 года разработчики браузера Chrome сообщили, что в версии 72.0.3626.121 (вышла 1 марта 2019 года) была устранена опасная уязвимость нулевого дня: CVE-2019-5786. Так как на момент выхода патча данную проблему уже эксплуатировали злоумышленники, пользователей Windows, macOS и Linux призвали обновиться как можно быстрее.

Специалисты описали проблему как баг в управлении памятью в компоненте FileReader (API, присутствующий практически во всех современных браузерах и позволяющий веб-приложениям читать содержимое файлов, хранящихся локально, на устройстве пользователя).

Уязвимость относится к типу use-after-free и позволяет атакующему выполнить произвольный код в контексте браузера. В зависимости от привилегий злоумышленник может устанавливать приложения, подменять или удалять данные, создавать новые учетные записи.

Позже эксперты опубликовали еще одно сообщение, где пояснили, что злоумышленники комбинировали эту уязвимость с другой уязвимостью нулевого дня в Windows 7, которую в скором времени должна исправить Microsoft.

Так как ранее ИБ-эксперты писали, что при помощи бага в Chrome неизвестные атакующие могли осуществлять побег из песочницы, специалисты Google рассказали, что речь шла о локальном повышении привилегий, которое стало возможным из-за 0day-бага в драйвере ядра Windows win32k.sys (проблема сопряжена с разыменованием нулевого указателя).

Хотя патчи для Windows на тот момент еще не были готовы, специалисты Google все же сочли нужным заявить об уязвимостях публично, так как проблема серьезная и ее используют хакеры.

Стоит сказать, что активная эксплуатация бага была обнаружена только на 32-битных версиях Windows 7, но инженеры Google все равно советовали всем пользователям уязвимых версий ОС подумать о переходе на Windows 10 (или дождаться выхода исправлений и установить их сразу же, как только они станут доступны).

В настоящее время Microsoft уже выпустила патчи не только для Windows 7, но и для Windows Server 2008, которую, как оказалось, тоже затрагивала данная проблема. Баг получил идентификатор CVE-2019-0808, и аналитики «Лаборатории Касперского» уточнили, что проблему использовали хакерские группировки FruityArmor и SandCat.

206 000 киберпреступлений зарегистрировано в России

-

Представители МВД РФ сообщили, что в 2018 году в России было зарегистрировано более 206 000 преступлений, связанных с компьютерной информацией. Согласно официальному пресс-релизу, речь идет о «преступлениях, совершенных с использованием или применением расчетных карт, компьютерной техники, программных средств, фиктивных электронных платежей, сети интернет и средств мобильной связи».

-

Кроме того, правоохранители заявили, что в прошлом году полиции удалось выявить более 24 000 человек, которые совершали преступления такого рода.

-

Напомню, что ранее в этом году Генеральная прокуратура сообщала, что количество киберпреступлений в России за последние шесть лет выросло почти в 16 раз — до 174 000, из них расследовано только около 43 000.

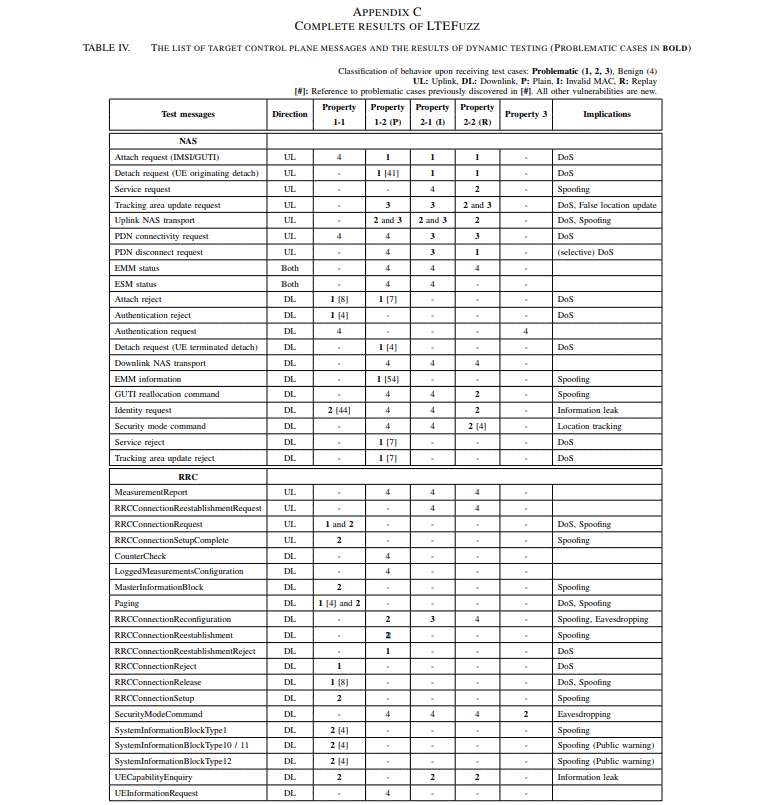

Новые проблемы в LTE

В мае 2019 года группа специалистов из Корейского института передовых технологий (ведущего учебного и исследовательского университета Южной Кореи) представит на мероприятии IEEE Symposium on Security and Privacy доклад, посвященный уязвимостям протокола LTE. Однако сам документ был обнародован уже сейчас.

Обнаруженные проблемы позволяют потенциальным злоумышленникам нарушать работу базовых станций, блокировать входящие вызовы на конкретное устройство, отключать пользователей от мобильной сети, отправлять поддельные SMS-сообщения, а также манипулировать трафиком пользователей и прослушивать его.

Это далеко не первый случай, когда эксперты указывают на несовершенство LTE. К примеру, в марте 2018 года группа специалистов из Университета Пердью и Университета Айовы представила отчет о множественных уязвимостях в составе 4G LTE, а также описала десять атак, которые можно реализовать при помощи найденных багов. В июле того же 2018 года другая группа специалистов из Рурского и Нью-Йоркского университетов обнародовала предварительную версию доклада об уязвимостях стандарта LTE, которые можно использовать для DNS-спуфинга и не только. Также можно вспомнить и другие доклады академиков, в том числе датированные 2015–2016 годами.

Прежде всего свежее исследование корейских специалистов отличается от предыдущих докладов на эту тему количеством обнаруженных проблем: суммарно эксперты нашли в LTE 51 уязвимость, и 36 из них оказались новыми (то есть 15 уязвимостей ранее были обнаружены и описаны другими исследователями).

Для проведения анализа специалисты Корейского института передовых технологий создали собственный полуавтоматический фаззер, названный LTEFuzz. С помощью этого инструмента эксперты создавали вредоносные соединения в мобильной сети, а затем изучали реакцию сети на происходящее.

Специалисты уже уведомили о проблемах консорциум 3GPP и организацию GSMA, а также связались с производителями железа, на котором тестировали LTEFuzz. Однако, по мнению исследователей, из-за того, что многие уязвимости касаются не только самого протокола, но и его различных реализаций на оборудовании конкретных операторов, многие описанные в докладе баги по-прежнему актуальны и представляют угрозу в реальной практике.

500 000 000 фишинговых атак

-

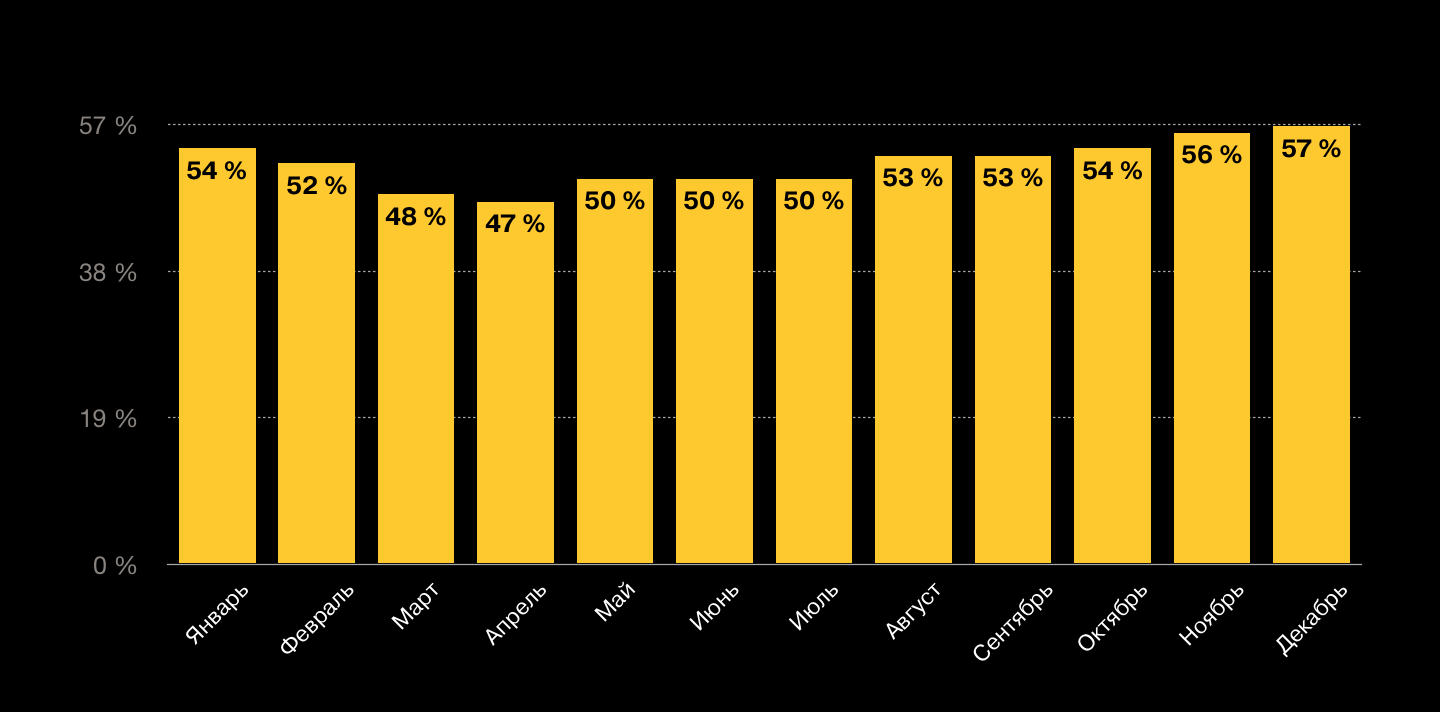

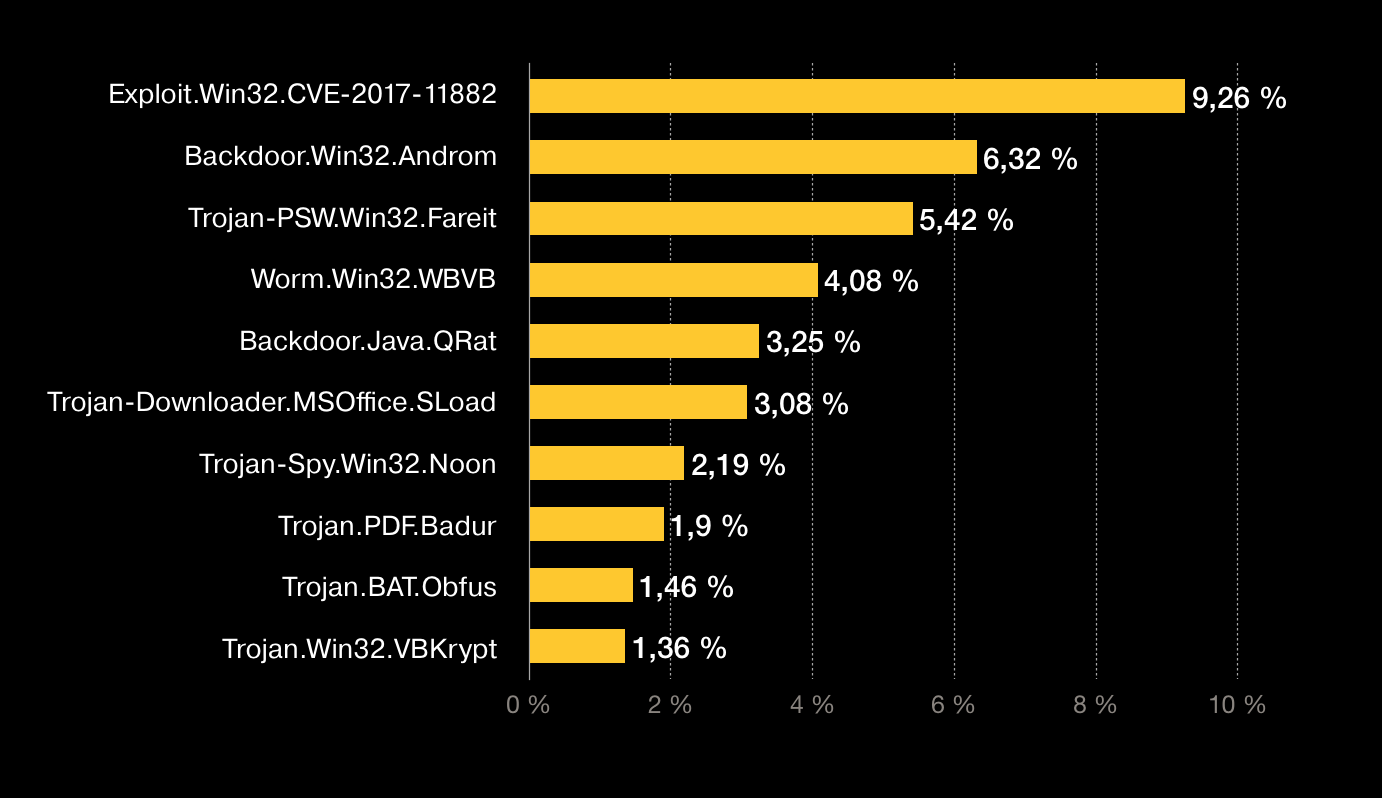

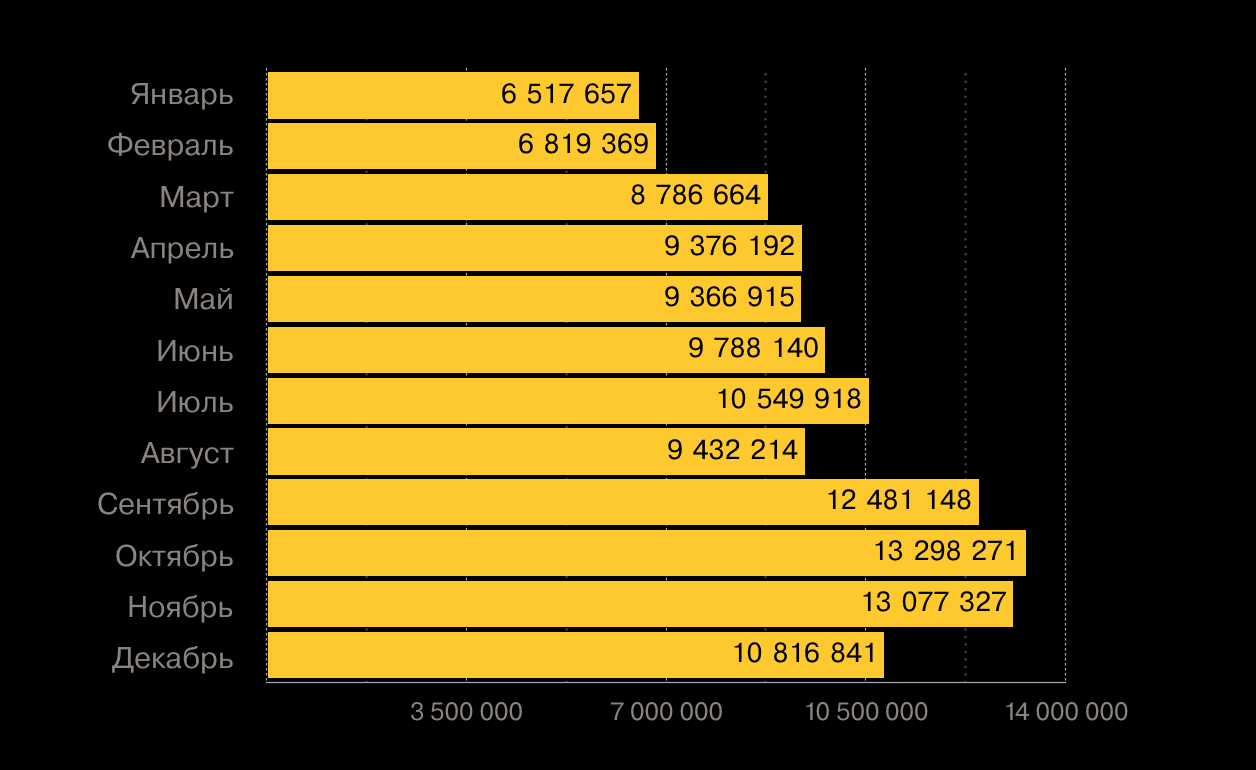

Специалисты «Лаборатории Касперского» представили аналитический отчет, посвященный спаму и фишингу в 2018 году.

-

В 2018 году решения «Лаборатории Касперского» заблокировали порядка 500 000 000 фишинговых атак. Это почти в 2 раза больше, чем в 2017 году.

-

Россия вошла в 10 наиболее атакуемых фишерами стран: с мошенничеством на поддельных веб-сайтах сталкивался почти каждый 5-й российский пользователь.

-

С фишингом сталкивались 18,32% уникальных пользователей.

-

Одной из самых популярных тем у мошенников остается криптовалюта. Было предотвращено 410 786 попыток перехода пользователей на фишинговые сайты, имитирующие популярные криптовалютные кошельки, биржи и платформы.

-

Еще один популярный способ фишинга — обещания гарантированного выигрыша в лотерею или вознаграждения за прохождение опроса. В 2018 году было заблокировано 3 200 180 попыток перехода на мошеннические сайты, связанные с лотереями или опросами.

-

Чаще всего фишеры прикидываются представителями Microsoft (6,86%), Facebook (6,37%), PayPal (3,23%).

-

Тем временем доля спама в почтовом трафике в 2018 году сократилась на 4,15 процентного пункта и составила 52,48%.

- При этом количество вредоносных писем в спаме сократилось в 1,2 раза по сравнению с 2017 годом.

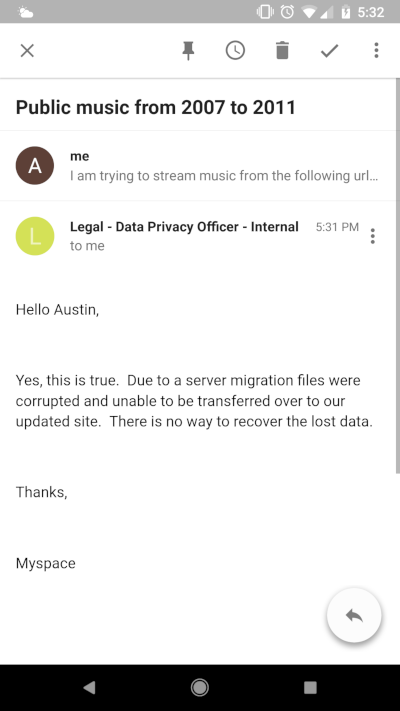

MySpace потеряла данные за двенадцать лет

Пользователи Reddit обратили внимание, что давно утратившая популярность социальная сеть MySpace потеряла все данные пользователей, загруженные с 2003 по 2015 год (включая музыку, фотографии и видео).

Что старые данные более недоступны, на Reddit заметили еще в феврале прошлого года, однако тогда это практически никого не заинтересовало, а представители социальной сети заверили, что работают над проблемой. Как оказалось, позже сотрудники MySpace признали, что потеряли все пользовательские данные за указанный период, но и это тоже осталось не замеченным широкой публикой.

Тогда в ответ на запрос пользователя специалисты MySpace сообщили в письме, что во время переноса информации на новые серверы данные были повреждены и восстановить их невозможно. Очевидно, бэкапов у компании не было.

Теперь, год спустя, пользователь Reddit собрал все эти факты воедино и вновь попытался привлечь внимание к проблеме. На этот раз сработало: теперь оповещение о потерянных данных появилось на официальном сайте MySpace и в медиаплеере, а случившееся предали широкой огласке.

Бывший технический директор Kickstarter Энди Байо (Andy Baio) подсчитал в Twitter, что в общей сложности компания потеряла порядка 50 миллионов композиций 14 миллионов исполнителей. Байо писал, что произошедшее вызывает у него подозрения, так как вопиющая некомпетентность, в которой расписались разработчики MySpace, — это, конечно, плохой PR, но все равно выглядит лучше ответа «мы решили не тратить силы и средства на перенос и хостинг 50 миллионов старых MP3».

375 000 долларов и автомобиль Tesla

-

В Канаде в рамках конференции CanSecWest прошло ежегодное состязание Pwn2Own 2019, организованное Trend Micro Zero Day Initiative. Призовой фонд мероприятия в этом году составлял более 1 000 000 долларов.

-

Настоящими звездами состязания в этом году стали участники команды Fluoroacetate, в состав которой входили Амат Кама (Amat Cama) и Ричард Чжу (Richard Zhu), в прошлом году оказавшийся наиболее результативным участником соревнований и заработавший звание Master of Pwn.

-

Парни из Fluoroacetate продемонстрировали на Pwn2Own эксплоиты для Safari, Oracle VirtualBox, VMware Workstation, браузеров Mozilla Firefox и Microsoft Edge. Кроме того, в последний день соревнований команда показала успешную компрометацию информационно-развлекательной системы Tesla Model 3.

-

В итоге Fluoroacetate не только заработали 375 000 долларов на своих эксплоитах, но и оставили себе взломанную машину, ведь по правилам Pwn2Own все взломанные устройства забирают исследователи. Чжу и Кама вновь удостоились званий Master of Pwn, то есть самых результативных хакеров года.

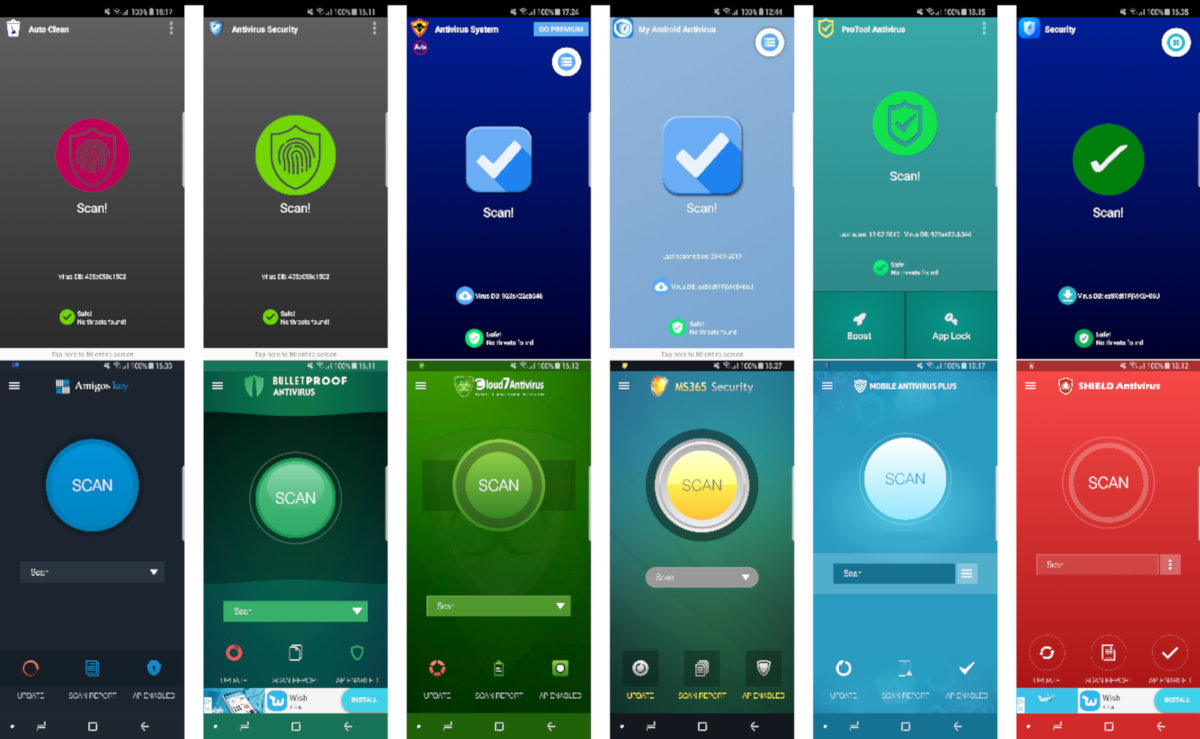

Бесполезные антивирусы для Android

Исследователи из AV-Comparatives изучили 250 популярных защитных приложений из официального каталога Google Play и пришли к неутешительным выводам: почти две трети антивирусов для Android не выполняют заявленных в их рекламе функций. Хуже того, порой такие приложения называют малварью сами себя, не «видят» настоящих угроз и, по сути, не делают ничего полезного вовсе.

Тестирование проводилось весьма простым способом: эксперты устанавливали антивирусы на отдельные устройства, на которых автоматически открывался браузер и загружались вредоносные приложения. С каждым защитным приложением такое проделали 2000 раз, использовав 2000 различных образов «популярной» малвари, обнаруженных в прошлом году. В данном случае слово «обнаруженных» подразумевает, что антивирусным решениям должно было быть известно об этих вредоносах. Увы, на деле все оказалось совсем иначе.

Лишь 80 приложений из 250 изученных сумели распознать хотя бы 30% угроз без ложноположительных срабатываний. То есть другие 170 приложений «завалили тест». Нужно сказать, что 100% угроз обнаружили только 23 приложения из 250. В основном это были решения хорошо известных разработчиков антивирусных продуктов, включая Avast, Bitdefender, ESET, F-Secure, G-Data, «Лабораторию Касперского», McAfee, Sophos, Symantec, Tencent, Trend Micro и Trustwave.

Исследователи пишут, что многие антивирусы вообще не сканируют загружаемые и устанавливаемые пользователем приложения, но лишь сверяются с белыми и черными списками, проверяя только имена пакетов, а не их код. В итоге многие приложения по умолчанию помечаются как вредоносные, попросту из-за того, что их нет в нужном списке. Из-за этого порой возникают комичные ситуации, например такие «антивирусы» могут считать вредоносными даже самих себя, если их авторы забыли добавить название собственного продукта в белый список. Другие решения, напротив, считают безвредными любые приложения, чьи названия начинаются с «com.adobe.». То есть любая малварь, в названии которой присутствует com.adobe, без проблем обойдет ограничения.

Как отмечают эксперты AV-Comparatives, тревогу вызывает и тот факт, что многие из этих антивирусных приложений разработаны вовсе не ИБ-специалистами: их создавали либо любители, либо компании, чей основной род деятельности крайне далек от информационной безопасности (например, разработчики игр). «Последнюю категорию представляют разработчики, которые создают приложения любых типов ради монетизации и рекламы или желают ради пиара иметь в своем портфолио защитное решение для Android», — поясняют специалисты.

Хуже того, многие защитные решения, судя по всему, сошли с одних и тех же «конвейеров»: десятки приложений имеют практически идентичный интерфейс, а их создателей явно больше интересует показ рекламы, чем написание работающего сканера малвари.

Вряд ли результаты исследования AV-Comparatives удивят людей, которые следят за ситуацией в области антивирусных решений для Android. К примеру, еще весной прошлого года специалисты компании ESET нашли в Google Play 35 рекламных приложений, тоже замаскированных под антивирусы и загруженных более 7 000 000 раз. Аналитики ESET открыто назвали такие «пустышки» малварью, лишь имитирующей работу настоящего защитного ПО.

Другие интересные события месяца

-

Подпольная торговая площадка Dream Market закроется 30 апреля

-

Microsoft перехватила контроль над 99 доменами иранской хак-группы APT35

-

Мобильный UC Browser подвергает риску MITM-атак 500 000 000 пользователей

-

Баг Google Photos позволял следить за геолокацией пользователей

-

При покупке подержанного USB-накопителя в 1/5 случаев можно определить предыдущего владельца

-

GoDaddy, Apple и Google будут вынуждены отозвать более миллиона сертификатов

-

Троян Belonard эксплуатирует уязвимости в Counter-Strike 1.6

-

Процессорам Intel угрожает новая спекулятивная уязвимость Spoiler