Содержание статьи

- Kali Purple для безопасников

- Создатель BreachForums арестован

- Synacktiv победила на Pwn2Own

- Задержите ИИ!

- Утекли исходники Twitter

- aCropalypse угрожает Windows и Pixel

- Дроны DJI раскрывают локацию операторов

- В США пытаются запретить TikTok

- Журналисту прислали флешку с бомбой

- Выявлены уязвимости в TPM 2.0

- На 39% компьютеров АСУ заблокированы вредоносные объекты

- Утекли данные «СберСпасибо»

- Другие интересные события месяца

Kali Purple для безопасников

Компания Offensive Security выпустила Kali Linux 2023.1, первую в 2023 году версию (к тому же приуроченную к десятилетию проекта), с новым дистрибутивом Kali Purple, который предназначен для blue и purple team, то есть ориентирован на оборонительную безопасность.

«За прошедшие годы мы усовершенствовали то, на чем специализировались, то есть наступательную безопасность. Теперь мы начинаем переход в новую область — оборонительную безопасность, — пишут в Offensive Security. — Мы делаем предстартовый запуск ознакомительной технической версии Kali Purple. [Дистрибутив] пока находится на начальном этапе развития, и ему потребуется время, чтобы созреть. Но вы уже можете видеть направление, в котором развивается Kali, а также можете принять участие в формировании этого направления!»

Хотя дистрибутив еще на ранних стадиях разработки, он уже включает в себя более 100 защитных инструментов, в том числе Malcolm, Suricata, Arkime, TheHive и Zeek, а также имеет специальную Wiki, которая поможет начать работу.

Kali Purple уже можно загрузить в виде ISO-образа для систем x64/AMD64.

Кроме того, стоит отметить, что в состав Kali 2023.1 вошли сразу восемь новых инструментов:

Arkime — инструмент для захвата и поиска пакетов с открытым исходным кодом;

CyberChef — настоящий «мультитул», позволяющий анализировать, расшифровывать, деобфуцировать и декодировать данные с помощью самых разных инструментов;

DefectDojo — опенсорсный инструмент для корреляции и оркестровки безопасности и управления уязвимостями приложений;

Dscan — wrapper для Nmap для распределенного сбора сетевых данных;

Kubernetes-Helm — платформа управления пакетами Kubernetes с открытым исходным кодом;

PACK2 — комплект для анализа и взлома паролей;

Redeye — инструмент, призванный помочь наиболее эффективно и организованно управлять своими данными во время пентеста;

Unicrypto — единый интерфейс для ряда криптоалгоритмов.

42% компаний не хватает ИБ-специалистов

По данным «Лаборатории Касперского», более трети компаний в России (42%) вынуждены обращаться к поставщикам управляемых IT- и ИБ‑услуг (MSP/MSSP) из‑за нехватки собственных специалистов.

Аналогичное же число респондентов (по 42%) указали две другие причины работы с компаниями в сфере ИБ на аутсорсе: более высокая эффективность и необходимость следовать требованиям регуляторов.

Около трети опрошенных отметили недостаток опыта в сфере кибербезопасности внутри своей организации (36%) и финансовую выгоду, связанную с оптимизацией затрат на поддержку штата, покупку лицензий, разворачивание и масштабирование IT-инфраструктуры (32%).

Создатель BreachForums арестован

В конце марта стало известно об аресте живущего в Нью‑Йорке владельца и основателя хакерского форума BreachForums (известен в сети как Pompompurin).

В последнее время BreachForums был крупнейшим хак‑форумом, посвященным утечкам данных, и обычно именно он использовался взломщиками и вымогателями для слива информации. Ресурс был запущен Pompompurin’ом в прошлом году, после того как ФБР закрыло хакерский сайт RaidForums.

Лично Pompompurin и другие участники BreachForums связаны со множеством громких взломов и утечек данных, включая кражу данных миллионов пользователей Robinhood, утечку данные 5,4 миллиона пользователей Twitter, недавние атаки на Acer и Activision.

По данным министерства юстиции, до отключения на BreachForums насчитывалось более 340 тысяч пользователей. По состоянию на 11 января 2023 года в БД платформы было 888 наборов данных, состоящих более чем из 14 миллиардов отдельных записей.

Вскоре после ареста основателя ресурса оставшийся администратор, известный под ником Baphomet, был вынужден закрыть сайт окончательно, так как обнаружил, что продолжать работу небезопасно, ведь к инфраструктуре BreachForums, похоже, уже получили доступ правоохранители.

Дело в том, что, когда инфраструктура BreachForums была отключена, в сети остался старый CDN-сервер, на котором размещались не слишком важные данные.

«Во время миграции я проверял, не происходит ли чего‑то подозрительного, что могло бы вызывать беспокойство, — писал Baphomet. — Одним из проверенных мной серверов был наш старый сервер CDN, упомянутый выше. Похоже, кто‑то входил в систему 19 марта, в 1:34 EST, до того, как на сервер вошел я.

К сожалению, это приводит нас к выводу, что, скорее всего, у кого‑то есть доступ к машине Pom’a. Наши серверы никогда не используются кем‑то еще, поэтому кто‑то должен был знать учетные данные, чтобы иметь возможность войти в систему.

Теперь я чувствую, что оказался в ситуации, когда нельзя считать, что хоть что‑то находится в безопасности, будь то наши конфигурации, исходный код или информация о наших пользователях — список бесконечен».

Как в итоге сообщили американские власти, 20-летнему Коннору Брайану Фитцпатрику (Conor Brian FitzPatric), также известному как Pompompurin, предъявлены обвинения, связанные с хищением и продажей конфиденциальной личной информации, принадлежащей «миллионам граждан США, а также сотням американских и иностранных компаний, организаций и государственных учреждений». Фитцпатрик обвиняется в сговоре с целью совершения мошенничества с устройствами доступа, и в случае признания виновным ему грозит до пяти лет тюремного заключения.

В настоящее время Фитцпатрик уже предстал перед судом и был отпущен под залог в размере 300 тысяч долларов.

В судебных документах специальный агент ФБР Джон Лонгмайр (John Longmire) рассказывает, что ФБР получило доступ к БД BreachForums и это помогло установить, что Фитцпатрик действительно Pompompurin.

Правоохранители пришли к таким выводам на основании журналов активности и данных интернет‑провайдера обвиняемого, Optimum Online (учетная запись зарегистрирована на адрес conorfitz@optimum.net), а также данных, полученных от компаний Verizon, Google и Apple.

Связать Фитцпатрика с личностью основателя BreachForums помог частный разговор, в ходе которого Фитцпатрик сообщил владельцу ныне закрытого RaidForums, что украденная база данных ai.type, попавшая на Have I Been Pwned, не содержит его старый почтовый адрес conorfitzpatrick02@gmail.com. Доступ к этому чату правоохранители получили после ликвидации RaidForums и конфискации серверов.

Лонгмайр пишет, что, помимо этого, ФБР выявило IP-адрес Фитцпатрика в Optimum Online (69.115.201.194), попавший в базу BreachForums, так как однажды он использовал его для входа на хак‑форум, судя по всему забыв использовать Tor или включить VPN (также вероятно, что VPN-сервис допустил сбой). Этот же IP был связан с личным аккаунтом iCloud Фитцпатрика.

Кроме того, данные Verizon показали, что IP-адреса, ранее использованные для доступа к учетной записи Pompompurin на RaidForums, были привязаны к мобильным устройствам, зарегистрированным на Фитцпатрика, который проживает в доме своего отца в городе Пикскилле.

В ходе ареста сам обвиняемый открыто признался правоохранительным органам (без присутствия адвоката), что именно он скрывается за псевдонимом Pompompurin на BreachForums.

«Он также признал, что владеет BreachForums и управляет им, а ранее управлял учетной записью Pompompurin на RaidForums. По его оценкам, он зарабатывал около 1000 долларов в день на BreachForums и использовал эти деньги для администрирования ресурса и покупки других доменов», — гласят документы.

ИИ повлияет на рынок труда

Исследователи из Goldman Sachs подготовили специальный отчет, посвященный тому, как ИИ‑системы могут повлиять на рынок труда в США и Европе. По их мнению, появление генеративного ИИ может так или иначе затронуть до 300 000 000 рабочих мест. Однако большинство отраслей и профессий будут только частично подвержены автоматизации и скорее будут дополнены, а не заменены искусственным интеллектом.

Примерно 2/3 всех рабочих мест может затронуть автоматизация с использованием ИИ, который снимет до 50% нагрузки с работников.

Ожидается, что лишь 7% трудящихся могут потерять свою должность и могут быть заменены ИИ. Еще в 63% случав ИИ возьмет на себя лишь часть задач, облегчив работу людям, а примерно 30% работающих людей развитие ИИ‑систем вообще не затронет.

Около 25% всех рабочих задач, выполняемых в США и Европе, могут быть автоматизированы с помощью искусственного интеллекта.

В США наибольшей угрозе «вытеснения» с рынка труда подвержены офисные и административные работники (46%), юристы (44%), а также специалисты в области архитектуры и проектирования (37%).

Наименьшей угрозе со стороны ИИ подвергаются специалисты по уборке и обслуживанию, а также ремонту и строительству.

Если широко использовать искусственный интеллект, то общий рост мирового ВВП может составить 7% в течение следующих десяти лет, считают эксперты.

Synacktiv победила на Pwn2Own

На конференции CanSecWest завершилось хакерское соревнование Pwn2Own. В этом году специалисты суммарно раскрыли 27 уникальных 0-day-уязвимостей, скомпрометировав в числе прочего Tesla Model 3, Windows 11, macOS и Ubuntu, и забрали с собой 1 035 000 долларов и новую Tesla Model 3.

Бесспорным лидером соревнований стала французская команда Synacktiv, в состав которой в этом году вошли Элуа Бенуа‑Вандербекен (Eloi Benoist-Vanderbeken), Давид Берар (David Berard), Винсент Деор (Vincent Dehors), Танги Дуброка (Tanguy Dubroca), Тома Бузерар (Thomas Bouzerar) и Тома Имбер (Thomas Imbert).

На счету специалистов следующие успешные взломы и призы:

250 000 долларов: цепочка эксплоитов, направленная на переполнение хипа и запись в OOB, позволяющая получить свободный root через инфотеймент‑систему Tesla Model 3;

100 000 долларов: атака типа TOCTOU (time of check to time of use) на Tesla Model 3;

80 000 долларов: цепочка из трех ошибок, направленная на повышение привилегий на хосте Oracle VirtualBox;

40 000 долларов: TOCTOU-атака на повышение привилегий в Apple macOS;

30 000 долларов: повышение привилегий в Ubuntu Desktop;

30 000 долларов: атака на UAF в Microsoft Windows 11.

Суммарно команда увезла домой 530 тысяч долларов (это примерно половина всего призового фонда соревнований), Tesla Model 3 и заработала 53 балла Master of Pwn, обогнав всех соперников с огромным отрывом.

Это уже второй раз, когда Synacktiv выигрывает Pwn2Own. В прошлый раз специалисты Synacktiv заняли первое место в 2021 году, на Pwn2Own Austin.

Теперь все поставщики должны исправить продемонстрированные и раскрытые во время Pwn2Own уязвимости в течение 90 дней, а затем Trend Micro Zero Day Initiative открыто опубликует технические подробности всех использованных на соревновании 0-day-эксплоитов.

Медведев поддержал пиратство

Зампред Совбеза РФ Дмитрий Медведев заявил, что считает правильным скачивать и распространять в сети пиратские копии фильмов и музыкальных произведений, которые стали недоступны в России по решению западных правообладателей.

«Знаете что? Ищите правильных пиратов и скачивайте у них. Если они ушли от нас, всякие „Нетфликсы“ и прочие, значит, будем это все скачивать, будем пользоваться бесплатно. А я бы все это по сети разбрасывал, для того чтобы причинить им максимальный урон. Максимальный урон, чтобы они обанкротились!»

— заявил Медведев в интервью российским СМИ, комментируя исчезновение, в частности, некоторой западной музыки из онлайн‑сервисов в РФ.

Также он отметил, что раньше отрицательно относился к пиратству, как юрист, «и считал, что лучше переплатить», даже когда ему говорили, что «все есть на торрент‑трекерах».

Задержите ИИ!

Более тысячи человек, в число которых вошли профессора и ИИ‑разработчики, подписали открытое письмо, обращенное ко всем лабораториям, занимающимся разработкой искусственного интеллекта. В послании, опубликованном некоммерческой организацией Future of Life, эксперты призывают немедленно приостановить разработку и обучение ИИ, более мощных, чем GPT-4, хотя бы на полгода.

Письмо подписали многие известные люди, которые занимаются разработкой и технологиями в сфере ИИ, в том числе: соучредитель OpenAI Илон Маск, математик, кибернетик и информатик, наиболее известный работами в области искусственного интеллекта, а также основатель Mila Йошуа Бенджио, соучредитель Apple Стив Возняк, глава Stability AI Эмад Мострак, пионер исследований в области ИИ Стюарт Рассел, а также основатель Geometric Intelligence Гэри Маркус.

В открытом письме упоминаются потенциальные риски для общества и человечества, возникающие в результате быстрого развития передовых ИИ‑систем в отсутствие общих протоколов безопасности. Подписавшиеся считают, что потенциальные риски этой «революции» еще только предстоит всецело оценить и учесть с помощью комплексной системы управления, тогда как положительный эффект от этих технологий не гарантирован.

«Продвинутый ИИ может повлечь за собой значительные изменения в истории жизни на Земле, и его следует планировать и управлять им с соответствующей осторожностью и ресурсами, — гласит послание. — К сожалению, такого планирования и управления не происходит, невзирая на то, что в последние месяцы ИИ‑лаборатории ввязались в неконтролируемую гонку по разработке и внедрению все более мощных цифровых разумов, которые никто (включая их создателей) не может понять, предсказать или надежно контролировать».

Также письмо предупреждает, что современные ИИ‑системы уже напрямую конкурируют с людьми в выполнении общих задач, что поднимает ряд экзистенциальных и этических вопросов, которые человечеству все еще необходимо рассмотреть, обсудить и решить.

Некоторые из этих вопросов касаются потока информации, генерируемой ИИ, неконтролируемой автоматизации рабочих мест, развития систем, которые превосходят человека и из‑за которых люди могут «устареть», а также контроля над цивилизацией в целом.

Эксперты считают, что мы достигли того момента, когда следует обучать более продвинутые ИИ‑системы только под строгим надзором и лишь имея уверенность в том, что риски, возникающие при их развертывании, управляемы.

«Поэтому мы призываем все ИИ‑лаборатории немедленно приостановить обучение ИИ‑систем, более мощных, чем GPT-4, как минимум на шесть месяцев, — говорится в письме. — Эта пауза должна быть публичной и поддающейся проверке, и она должна затрагивать всех ключевых участников. Если такая пауза не может быть взята быстро, правительства должны вмешаться и ввести мораторий».

Во время этой паузы разработчикам ИИ предлагается собраться вместе и договориться о создании единых протоколов безопасности, которые затем смогут использоваться для аудитов, проводимых внешними независимыми экспертами.

Кроме того, подписанты полагают, что политикам следует принять защитные меры и заняться регулированием данной сферы. В частности, предлагается создать систему «водяных знаков», позволяющих эффективно отличать подлинный контент от фальшивого, проработать возможность возложения ответственности за вред, причиненный материалами, созданными ИИ, а также выделить государственное финансирование на исследование рисков, связанных с ИИ.

Письмо не содержит призывов полностью прекратить разработку ИИ. В нем, напротив, подчеркиваются потенциальные опасности, связанные с растущей конкуренцией между разработчиками ИИ, стремящимися занять свою нишу на быстро растущем рынке.

«С ИИ человечество может наслаждаться прекрасным будущим. Преуспев в создании мощных ИИ‑систем, мы можем наслаждаться „расцветом ИИ“ и пожинать плоды, разрабатывая эти системы для всеобщего блага и давая обществу шанс адаптироваться. Общество приостановило развитие других технологий, несущих потенциально катастрофические последствия. Мы можем поступить так же и здесь», — заключают эксперты.

2 миллиарда долларов вывели с Binance

За последнюю неделю марта отток средств с криптовалютной биржи Binance составил 2,1 миллиарда долларов США. Об этом сообщило издание Wall Street Journal со ссылкой на данные аналитической платформы Nansen.

На общедоступных кошельках биржи в настоящий момент содержится 63,2 миллиарда долларов. Темпы снятия средств превысили обычную активность и ускорились после объявления Комиссии по торговле товарными фьючерсами США (CFTC) о том, что та подает в суд на криптовалютную биржу, обвиняя ее в незаконной деятельности на территории США.

Доля компании на рынке упала на 30% с 24 марта 2023 года, сообщают аналитики компании CryptoCompare.

Утекли исходники Twitter

Компания Twitter добилась удаления с GitHub внутренних исходных кодов своей платформы и инструментов, которые утекли в открытый доступ несколько месяцев назад. Теперь Twitter требует от GitHub раскрыть данные человека, который слил исходники, и всех, кто получал к ним доступ.

В конце месяца представители GitHub были вынуждены отреагировать на нарушение закона «Об авторском праве в цифровую эпоху» (DMCA) и жалобу Twitter, которая заявила об утечке проприетарных исходных кодов и внутренних инструментов, что могло представлять угрозу для безопасности компании.

Согласно жалобе, источником утечки стал пользователь FreeSpeechEnthusiast, причем его ник — явная отсылка к словам Илона Маска, который часто называет себя абсолютистом в вопросах свободы слова (free speech absolutist). То есть, вероятно, информацию слил недовольный сотрудник Twitter (скорее всего, уволенный после покупки компании Маском). В настоящее время учетная запись FreeSpeechEnthusiast по‑прежнему активна, но у пользователя нет других общедоступных репозиториев.

По информации СМИ, когда именно произошла утечка, неизвестно, но журналисты считают, что исходники были доступны в сети «в течение как минимум нескольких месяцев».

В своей жалобе на нарушение авторских прав Twitter требует от GitHub предоставить информацию об истории доступов к этой утечке, вероятно желая определить ее источник.

«Пожалуйста, сохраните и предоставьте копии любых историй загрузки/скачивания/доступа (и любой контактной информации, IP-адресов или других связанных данных о сеансе), а также любых журналов, связанных с этим репозиторием и любыми его форками, прежде чем удалять весь нарушающий авторские права контент с GitHub», — гласит документ.

В настоящее время Twitter пытается использовать судебную повестку, чтобы вынудить GitHub предоставить идентифицирующую информацию о пользователе FreeSpeechEnthusiast и любом другом, кто получил доступ к утечке и распространял исходные коды Twitter. Полученные данные будут использованы для дальнейших судебных исков.

Представители GitHub не сообщают, сколько людей получили доступ к утекшим исходным кодам Twitter или скачали их, но у FreeSpeechEnthusiast было мало подписчиков. Несмотря на это, отмечается, что утечка может иметь серьезные последствия для Twitter, так как исходники могут быть тщательно изучены посторонними для выявления потенциально опасных уязвимостей.

Фишеров стало больше

Group-IB сообщила, что в 2022 году заблокировала более 59 000 фишинговых сайтов, из которых более 7000 были обнаружены в российском сегменте интернета, что в два раза больше, чем годом ранее.

Мошеннические ресурсы похищали у россиян логины и пароли, данные банковских карт, аккаунты в мессенджерах.

Если в 2021 году количество заблокированных СERT-GIB ресурсов в интернете составило 31 455, то в 2022 году их число увеличилось до 59 282.

В зонах .ru и .рф количество заблокированных сайтов выросло более чем вдвое: с 3210 до 7121.

В целом за прошлый год только в зонах .ru и .рф специалисты обнаружили 20 170 фишинговых доменов (в 2021 году их число составляло 15 363 домена).

- Злоумышленники пользовались услугами хостинг‑провайдеров, расположенных в основном в США, России и Германии. При этом каждый третий сайт мошенников был в доменной зоне .com (33,8% от общего числа ресурсов).

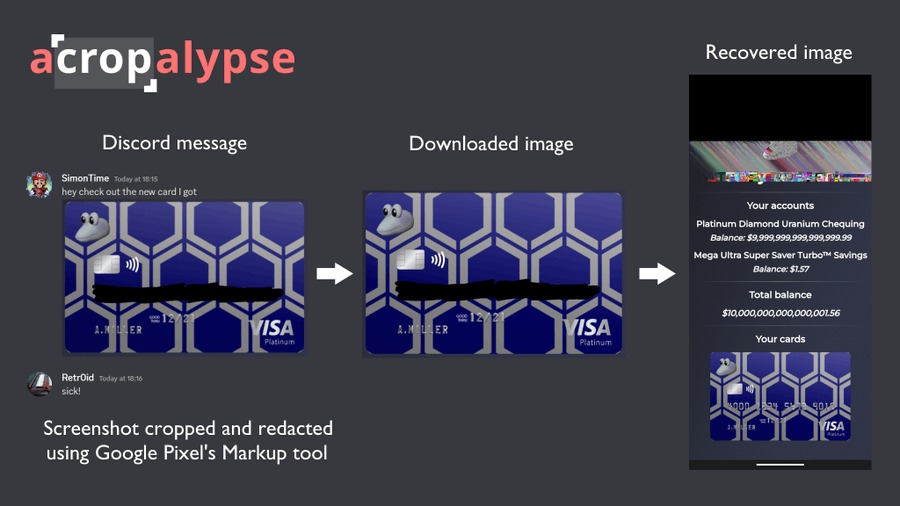

aCropalypse угрожает Windows и Pixel

Разработчики Microsoft экстренно обновили инструменты Snipping Tool и Snip and Sketch («Ножницы») в Windows 10 и 11, исправив недавно обнаруженную уязвимость, получившую название aCropalypse. Баг позволял восстановить оригинал любого изображения, отредактированного с помощью «Ножниц».

Изначально проблему aCropalypse (CVE-2023-21036) обнаружили в устройствах Google Pixel и связали с редактором скриншотов Markup, который появился на смартфонах в 2018 году, с релизом Android 9.0 Pie.

Суть уязвимости заключалась в том, как именно файл изображения открывается для редактирования и сохраняется: обрезанные или закрашенные при помощи Markup данные все равно остаются в новом сохраненном файле, что позволяет восстановить примерно 80% исходной картинки.

Исследователи предупреждали, что aCropalypse может раскрывать конфиденциальную информацию пользователей, если они когда‑либо редактировали изображение с помощью Markup, а затем делились этим файлом с другими людьми или публиковали его в интернете.

Из‑за уязвимости утечь в сеть могла самая разная информация, включая конфиденциальные данные из документов, данные о местоположении, конфиденциальные URL-адреса на скриншотах браузера, номера банковских карт, лица и другие нежелательные подробности на откровенных фото. Словом, все то, что обычно обрезают и замазывают на фотографиях и скриншотах.

Вскоре после раскрытия данных об оригинальной проблеме выяснилось, что эта уязвимость представляет опасность и для инструментов Snipping Tool и Snip and Sketch в Windows 10 и 11. В данном случае точно так же возможно частично восстановить оригинальный вид ранее обрезанных картинок.

Эксперты продемонстрировали успешное восстановление изображений в формате PNG и допустили, что то же самое можно проделать и с файлами JPG.

В итоге проблеме был присвоен идентификатор CVE-2023-28303. В Windows 11 для ее устранения следует обновить Snipping Tool до версии 11.2302.20.0, а в Windows 10 патч получил Snip and Sketch версии 10.2008.3001.0.

Теперь при обрезке изображения и перезаписи исходного файла инструмент удаляет неиспользуемые данные корректно, а не помещает их в конец файла, после IEND.

На 7% снизилась скорость мобильного интернета в РФ

По данным TelecomDaily, в феврале 2023 года скорость мобильного интернета в регионах России снизилась на 7% по сравнению с предыдущим годом (до 18,3 Мбит/с). При этом в Москве скорость мобильного интернета выросла на 32% до 34,7 Мбит/с.

Исследователи объясняют ухудшение доступа дефицитом сетевого оборудования и установкой новых базовых станций в первую очередь в крупных городах. Глава TelecomDaily Денис Кусков отмечает, что сетевое оборудование постепенно устаревает и требует модернизации, а складские запасы не безграничны. Именно поэтому растет разрыв в качестве интернет‑доступа между столицей и регионами. Операторы наращивают пропускную способность сетей медленнее, чем растет интернет‑трафик.

Дроны DJI раскрывают локацию операторов

Специалисты из Рурского университета в Бохуме и Центра информационной безопасности имени Гельмгольца в Германии (CISPA) рассказали, что им удалось расшифровать сигналы, передаваемые дронами DJI. Оказалось, что устройства транслируют не только свои GPS-координаты и уникальный ID дрона, но и GPS-координаты своего оператора.

Исследователи пишут, что такие девайсы становятся все востребованнее в зонах боевых действий, ведь они могут вести наблюдение на большой высоте, проводить разведку и даже использоваться как оружие, тогда как их оператор надежно скрыт на расстоянии до нескольких километров от дрона.

Однако оказалось, что местоположение пилотов не такая уж большая тайна. Фактически любой человек, у которого есть простое и дешевое радиооборудование, может перехватить сигналы дронов и расшифровать их, таким образом получив координаты пилота.

В своем докладе ученые рассказывают, что им удалось расшифровать радиосигналы дронов DJI и декодировать используемый ими радиопротокол DroneID. Деконструировав сигналы, исследователи увидели, что каждый дрон DJI передает по протоколу DroneID не только свои GPS-координаты и уникальный идентификатор дрона, но и GPS-координаты своего оператора.

Исходно система DroneID компании DJI создавалась для того, чтобы позволить правительствам, регулирующим органам и правоохранителям контролировать беспилотники и предотвращать злоупотребления ими. Но хакеры и ИБ‑исследователи уже давно говорят о том, что DroneID не зашифрована и открыта для любого, кто способен принимать радиосигналы.

Так, DroneID уже подвергалась критике прошлой весной, когда украинские власти раскритиковали компанию за то, что российские военные используют дроны DJI для наведения ракет, а также определяют местонахождение операторов украинских дронов DJI по их радиосигналам. В ответ на это компания вообще заявила о недопустимости использования своих потребительских беспилотников в военных целях, а затем прекратила продажи устройств как в России, так и на Украине.

При этом китайский производитель уже давно продает государственным регуляторам и правоохранительным органам специальное устройство Aeroscope, которое позволяет перехватывать и декодировать данные DroneID, определяя местоположение любого дрона и его оператора на расстоянии до 48 км.

Ранее в компании подчеркивали, что протокол DroneID зашифрован и, следовательно, недоступен для тех, у кого нет устройства Aeroscope, которое любой желающий приобрести просто не сможет. Однако позже ИБ‑исследователь Кевин Финистерре (Kevin Finisterre) продемонстрировал перехват некоторых данных DroneID при помощи свободно доступного SDR Ettus. В итоге представитель DJI признал в беседе с журналистами, что передачи на самом деле не зашифрованы.

В своем докладе немецкие ученые продемонстрировали, что сигналы дронов действительно могут быть расшифрованы и прочитаны и без всякого Aeroscope, что позволяет прослушивать DroneID для точного определения положения как самого беспилотника, так и его оператора.

В качестве доказательства своих выводов исследовательская группа опубликовала на GitHub прототип инструмента для получения и расшифровки данных DroneID.

Исследователи пошли даже дальше, чем Финистерре: они изучили прошивку дрона DJI и его радиосвязь, отреверсили DroneID и создали инструмент, который может принимать передачи DroneID с помощью уже упомянутого выше Ettus или более дешевого HackRF, который стоит всего несколько сотен долларов (по сравнению с 1000+ долларов за устройства Ettus). В итоге это позволяет выполнять все доступные Aeroscope действия без него самого.

Хотя исследователи тестировали перехват сигналов лишь на расстоянии от 15 до 25 футов (от 4,5 до 7,5 м), они отмечают, что даже не пытались увеличить расстояние, так как его возможно без труда расширить с помощью дополнительных технических решений.

Теперь ИБ‑эксперты и СМИ предполагают, что, независимо от мотивов, которыми компания DJI руководствовалась, создавая DroneID и рекламируя Aeroscop как единственно подходящее устройство для перехвата сигналов, доступность информации о местоположении оператора дрона и тот факт, что эти данные можно легко перехватить (без всякого Aeroscope), окажут серьезное влияние на использование квадрокоптеров в зонах боевых действий и других враждебных условиях.

В США пытаются запретить TikTok

В начале марта комитет палаты представителей конгресса США принял законопроект, который может позволить президенту полностью запретить TikTok в стране. В конце 2022 года соцсеть уже запретили устанавливать на государственные устройства более чем в 20 штатах, а некоторые университеты заблокировали его в Wi-Fi-сетях своих кампусов.

Политики говорят, что TikTok, принадлежащий китайской компании ByteDance и насчитывающий 150 миллионов пользователей в США, может угрожать национальной безопасности страны.

«Зачем впускать троянского коня в свою крепость? Зачем привносить эту возможность в США, когда китайцы могут манипулировать данными, которые мы видим, и либо включать в них то, что они хотят показать нашему населению (в том числе материалы, вызывающие разногласия в обществе), либо удалять то, что выставляет их в плохом свете и что они не хотели бы показать американскому народу?»

— такими вопросами задавался Роб Джойс, глава отдела кибербезопасности в АНБ, на конференции Silverado Accelerator Conference, прошедшей в конце марта.

Журналисту прислали флешку с бомбой

Полиция Эквадора расследует массовую атаку на медиаорганизации по всей стране. Журналист и ведущий Ecuavisa был ранен после того, как при подключении к компьютеру взорвалась USB-флешка, которую он получил по почте. Такие же девайсы были отправлены в редакции еще как минимум пяти эквадорских СМИ.

Глава отдела уголовных расследований национальной полиции Эквадора Хавьер Чанго Льерена (Xavier Chango Llerena) заявил, что власти обнаружили конверты с предполагаемыми взрывными устройствами в редакциях еще четырех СМИ: двух в Гуаякиле и двух в Кито. Еще одна взрывоопасная флешка была найдена на складе компании по доставке посылок.

В результате взрыва USB-накопителя пострадавший журналист Ecuavisa Ленин Артиеда (Lenin Artieda) получил травмы рук и лица. По данным полиции, Артиеде повезло — взорвалась только половина заложенного в USB-накопитель заряда, и исход мог быть более печальным, если бы все прошло так, как планировали злоумышленники.

Также сообщается, что активация взрывного устройства могла произойти от электрического заряда, который флешка получила при подключении. По словам Льерены, накопитель мог содержать гексоген, хотя это пока не подтверждено лабораторным анализом.

Организация по защите интересов прессы и свободы слова Fundamedios осудила это нападение и сообщила, что еще минимум трое журналистов, в том числе из TC Televisión, Teleamazonas и радио Exa FM, получили по почте такие USB-накопители и письма с угрозами.

В частности, Альваро Росеро (Álvaro Rosero), работающий на радиостанции Exa FM, получил конверт с аналогичной флешкой 15 марта 2023 года. Он отдал устройство своему продюсеру, который использовал кабель с адаптером для подключения флешки к компьютеру. В этот раз накопитель не взорвался. Полиция установила, что в устройстве содержалась взрывчатка, но из‑за адаптера, использованного продюсером, заряд не активировался.

ИБ‑специалист и инженер Майкл Гровер (Michael Grover), также известный под ником MG, которого многие знают как автора вредоносного кабеля O.MG, демонстрировал взрывающиеся USB-флешки еще в 2018 году (исключительно как PoC и в качестве шутки), а мы тогда посвятили исследованиям MG большую статью.

«Даже маленький флеш‑накопитель опасен с чем‑то вроде „семтекса“ на борту и достаточно быстродействующим запалом. Ваша рука будет находиться прямо на накопителе, когда на него будет подано питание, — объяснил Гровер теперь. — Не могу сказать, использовались ли такие атаки в реальности, но меня совсем не удивит, если использовались. Я знаю несколько изданий, где всю почту сканируют на наличие взрывчатых веществ и других опасных предметов».

Исследователь говорит, что подобные атаки, к сожалению, могут быть весьма эффективными для террористов. MG надеется, что произошедшее вынудит большее количество изданий тщательно проверять входящую корреспонденцию.

Кто именно посылает такой «сигнал» журналистам, пока остается неясным. Fundamedios пишет, что одно из сообщений, сопровождавших опасную флешку, было направлено против неустановленной политической группы, другое гласило, что на накопителе представлены материалы, которые разоблачат Correísmo (эквадорское политическое движение, названное в честь бывшего президента Рафаэля Корреа). Кроме того, последние несколько лет в стране наблюдается всплеск преступности, который президент Гильермо Лассо связывает с незаконным оборотом наркотиков (если точнее, с деятельностью наркокартелей).

Продажа доступов к сетям предприятий

Эксперты Positive Technologies провели исследование киберугроз 2022 года, актуальных для промышленных организаций. Выяснилось, что количество доступов к инфраструктуре организаций из этой сферы, выставленных на продажу в 2022 году, выросло с 86 до 122 — более чем на 40%.

Торговля доступами составила 75% всех объявлений, относящихся к промышленности, и их стоимость обычно колеблется от 500 до 5000 долларов США.

Индустриальный сектор привлекает легким заработком даже малоквалифицированных преступников: они получают первоначальный доступ, а затем продают его более компетентным злоумышленникам для дальнейшего развития атаки.

На протяжении последних четырех лет этот сектор входит в тройку самых атакуемых отраслей: каждая десятая успешная атака на организации приходится на промышленные предприятия.

В общей сложности в промышленных компаниях было зафиксировано 223 инцидента, вызванных атаками злоумышленников, и это на 7% больше, чем в 2021 году. Больше всего инцидентов (75) пришлось на второй квартал 2022 года, и почти все атаки (97%) на организации этого сектора были целевыми.

В большинстве атак (70%) хакеры применяли вредоносное ПО, почти в половине (44%) — методы социальной инженерии, а еще в 43% случаев эксплуатировали уязвимости ПО.

56% всех успешных атак в этой сфере привели к утечкам данных, которые в первую очередь затронули сведения, содержащие коммерческую тайну и персональную информацию.

Выявлены уязвимости в TPM 2.0

Эксперты из компании Quarkslab обнаружили две серьезные уязвимости в спецификации библиотеки Trusted Platform Module (TPM) 2.0. Проблемы могут позволить аутентифицированному локальному атакующему перезаписать защищенные данные в TPM, а также выполнить произвольный код. Исследователи предупреждают, что эти проблемы могут затрагивать миллиарды устройств.

Уязвимости получили идентификаторы CVE-2023-1017 (чтение out-of-bounds) и CVE-2023-1018 (запись out-of-bounds). Обе проблемы связаны с обработкой параметров для некоторых команд TPM и позволяют злоумышленнику эксплуатировать их, отправляя TPM вредоносные команды для выполнения кода.

Согласно бюллетеню безопасности, выпущенному Trusted Computing Group, разработчиком спецификации TPM, эти уязвимости, связанные с переполнением буфера, могут привести к раскрытию информации или повышению привилегий. Итоговое влияние проблем зависит от того, как производитель реализовал работу с конкретной областью памяти: является ли она неиспользуемой или содержит оперативные данные.

Специалисты Quarkslab говорят, что крупные технические поставщики, организации, использующие корпоративные компьютеры, серверы, IoT-устройства и встроенные системы, включающие TPM, могут пострадать от этих уязвимостей. В целом же, по словам исследователей, баги «могут затрагивать миллиарды устройств».

Эксперты CERT уже заявили, что в течение нескольких месяцев информировали поставщиков о багах, стремясь повысить осведомленность и уменьшить последствия. К сожалению, в итоге лишь несколько организаций подтвердили, что они затронуты CVE-2023-1017 и CVE-2023-1018.

Пока Lenovo — единственный крупный OEM-вендор, выпустивший собственные рекомендации по безопасности и предупредивший, что CVE-2023-1017 влияет на некоторые из систем компании, работающие на Nuvoton TPM 2.0.

В CERT предупреждают, что эксплуатация этих уязвимостей либо позволяет получить доступ к конфиденциальным данным для чтения, либо дает возможность перезаписать обычно защищенные данные, доступные только для TPM (например, криптографические ключи).

Всем затронутым вендорам необходимо перейти на исправленную версию спецификации:

TMP 2.0 v1.59 Errata версии 1.4 или выше;

TMP 2.0 v1.38 Errata версии 1.13 или выше;

TMP 2.0 v1.16 Errata версии 1.6 или выше.

Пользователям рекомендуется как можно скорее применить обновления, выпущенные Trusted Computing Group, а также другими поставщиками.

В вычислительных средах с высокой степенью надежности пользователям также рекомендуют рассмотреть возможность использования TPM Remote Attestation для обнаружения любых изменений и обеспечения защиты TPM от взлома.

На 39% компьютеров АСУ заблокированы вредоносные объекты

Аналитики Kaspersky ICS CERT подсчитали, что во второй половине 2022 года вредоносные объекты были заблокированы на 39% компьютеров систем автоматизации в России.

Хуже того, Россия вошла в тройку лидеров в рейтинге регионов мира по доле заблокированных вредоносных объектов на компьютерах АСУ. Рост по сравнению с первым полугодием составил 9 процентных пунктов — это наиболее значительное изменение среди всех исследуемых регионов.

- Эксперты связывают этот рост с увеличением доли компьютеров АСУ, которые были атакованы вредоносными объектами из интернета: их количество выросло на 12 процентных пунктов по сравнению с первым полугодием. К таким угрозам относятся в том числе вредоносные скрипты и фишинговые страницы (JS и HTML). Они были заблокированы почти на каждом пятом компьютере АСУ (18%).

Утекли данные «СберСпасибо»

ИБ‑исследователи сообщили, что в открытом доступе появились две части дампа, предположительно полученного из мобильного приложения бонусной программы «СберСпасибо» (spasibosberbank.ru).

По данным специалистов Data Leakage & Breach Intelligence (DLBI), информацию слил тот же злоумышленник, который стоит за недавними утечками данных сервисов «СберПраво» и «СберЛогистика». В общей сложности были обнародованы 51 977 405 уникальных номеров телефонов и 3 298 456 уникальных email-адресов.

Структура обоих сливов совпадает: в дампах содержатся номера телефонов, даты рождения, даты регистрации в сервисе, дата последнего входа, а также хешированные (SHA-1 без соли) номера банковских карт, как основной, так и дополнительных.

Еще во время первого слива эксперты предупредили, что, хотя номера банковских карт хранятся в одном из файлов в виде хеша, из‑за использования устаревшего алгоритма SHA-1 «восстановить» реальные значения карт не составит никакого труда (при помощи обычного перебора). При этом только в первом дампе специалисты насчитали 100 092 292 уникальных хеша.

Выборочная проверка номеров банковских карт (через переводы с карты на карту) показала, что часть из них действительны и перевод на них возможен, а часть карт, видимо, уже неактивна, так как перевод невозможен.

Представители «СберСпасибо» сообщили СМИ, что проверят информацию о возможной утечке:

«Мы проверяем информацию и ее достоверность. Подобные сообщения возникают часто и, как правило, связаны с мошенниками, которые пытаются продать компиляции старых баз данных под видом оригинальных», — заявили в компании.

Другие интересные события месяца

- Поддержка Microsoft «взламывает» Windows пользователей из‑за проблем с активацией

- UEFI-буткит BlackLotus обходит защиту даже в Windows 11

- Уязвимость в протоколе Wi-Fi IEEE 802.11 позволяет перехватывать сетевой трафик

- Эксперты: из чат‑бота Bing может получиться убедительный мошенник

- Малварь Hiatus атакует роутеры бизнес‑класса, превращая их в устройства для шпионажа

- Microsoft Excel будет по умолчанию блокировать надстройки XLL

- На 4chan опубликовали языковую ИИ‑модель LLaMa, созданную Facebook *

- Бразильские власти конфискуют Flipper Zero, чтобы устройства не использовались в преступных целях

- GPT-4 обманом вынудил человека решить для него CAPTCHA, притворившись слабовидящим

- Эксперты Google нашли 18 уязвимостей в чипсетах Samsung Exynos

* Принадлежит компании Meta, чья деятельность признана экстремистской и запрещена в России.