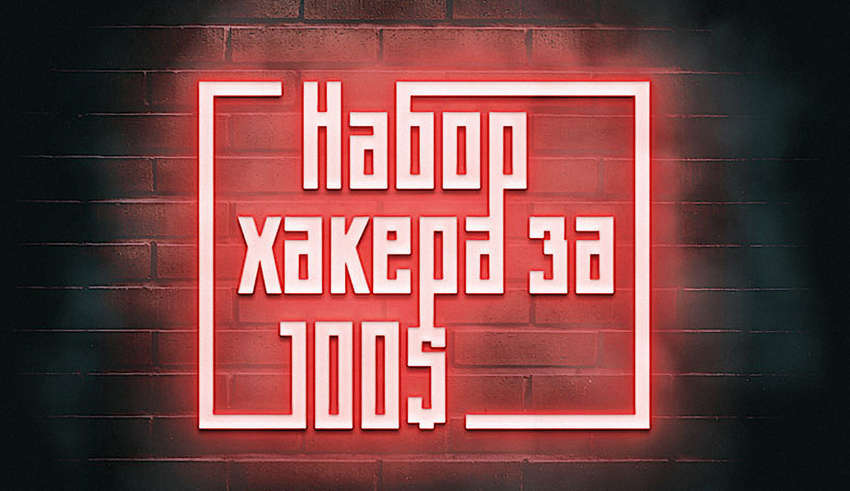

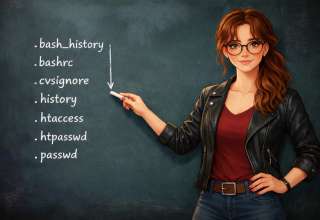

Проблемы эксфильтрации. Как поймать воров или не попасться при пентесте

Эксфильтрация данных — этап тестирования на проникновение, когда атакующий пытается скрытно выгрузить данные из целевой системы за пределы периметра организации. При этом важно не привлечь внимание средств защиты и остаться незамеченным. В сегодняшней статье мы поговорим о разных методах эксфильтрации и средствах борьбы с ними.